KoreanHackerTeam

Moderator

PTH(Pass The Hash) 攻击

1 概述

호스트의 로컬 관리자 그룹 회원 계정의 비밀번호 NTLM을 얻은 후 비밀번호 클리어 텍스트를 깨뜨릴 필요가 없습니다. PTH 메서드를 사용하여 관리자 계정을 주입하고 NTLM을 현재 세션에 자격 증명으로 주입하십시오. 이 자격 증명을 사용하여 주변 호스트의 관리 권한을 관통하고 얻습니다.다른 호스트는 동일한 계정을 가지고 있어야하며 관리자 그룹의 구성원이어야합니다.

Windows NT 5.X 시스템에서 관리자 그룹 계정의 네트워크 로그인은 시스템 관리 권한을 얻을 수 있습니다.

Windows NT 6.X 이후에서 관리자 그룹의 네트워크 로그인 (SID 500) 계정은 시스템 관리 권한을 얻을 수 없으며 관리자의 네트워크 로그인 (SID 500) 계정은 시스템 관리 권한을 얻을 수 있습니다.

이 유형의 공격은 다음에 적합합니다.

도메인/작업 그룹 환경

해시를 얻을 수 있지만 조건은 해시를 폭파 할 수 없습니다.

현재 컴퓨터와 동일한 비밀번호가 인트라넷에 존재합니다.

2 UAC

사용자 계정 제어는 Windows Vista (및 이후 버전의 운영 체제)의 새로운 인프라 기술 세트로, 시스템의 부패로부터 악의적 인 프로그램 (때때로 '악성어')을 방지하는 데 도움이되는 반면, 조직이보다 관리 가능한 플랫폼을 배포하도록 도와줍니다.UAC를 사용하면 관리자에게 구체적으로 관리자 수준의 액세스 권한을 부여하는 경우를 제외하고는 응용 프로그램 및 작업이 비 관리자 계정의 보안 컨텍스트에서 항상 실행됩니다. UAC는 무단 애플리케이션의 자동 설치가 설치되는 것을 방지하여 시스템 설정에 대한 의도하지 않은 변경을 방지합니다.

UAC (User Account Control)는 새 버전의 Windows의 핵심 보안 기능이며 가장 자주 오해되는 보안 기능 중 하나입니다.

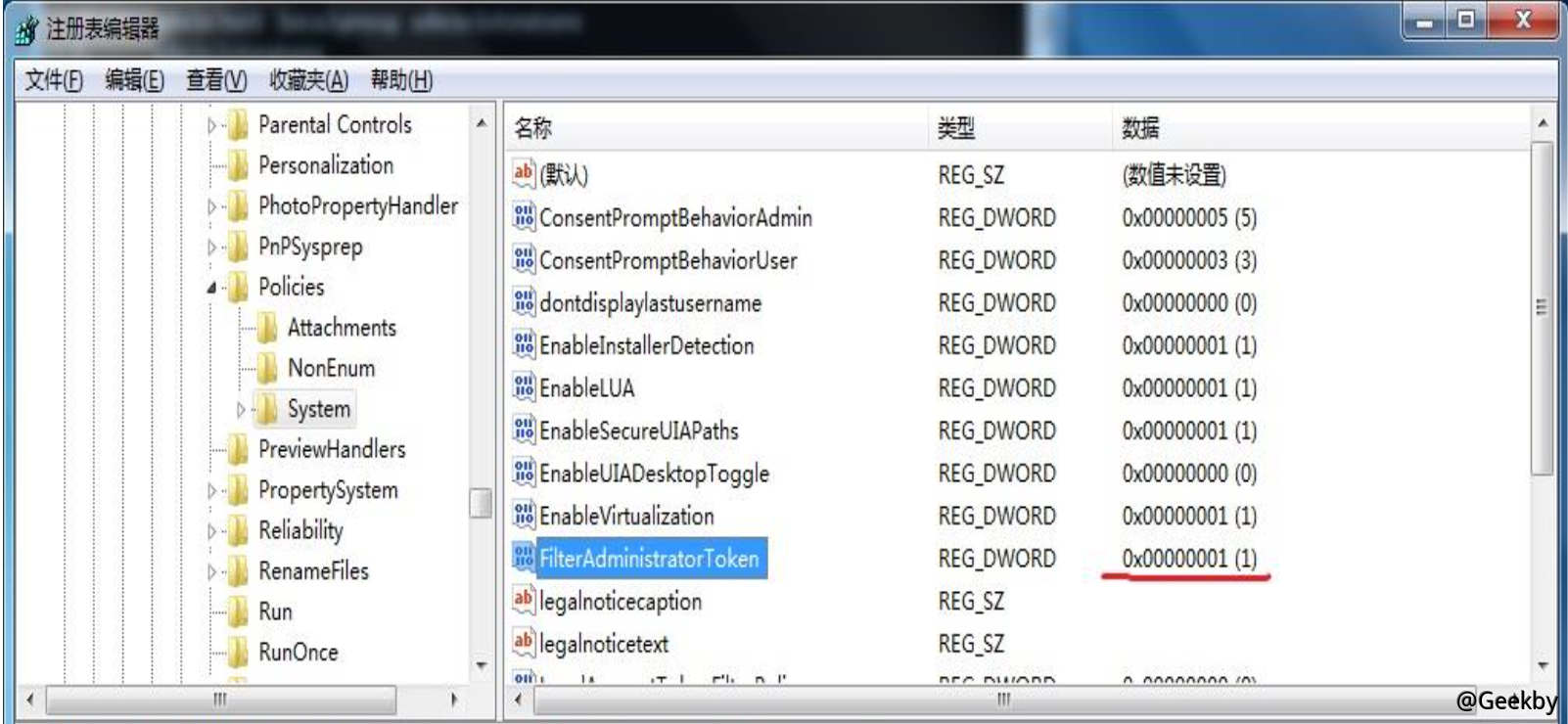

HKEY_LOCAL_MACHINE \ 소프트웨어 \ Microsoft \ Windows \ CurrentVersion \ Policies \ System \ System \ FilterAdministratorToken, UAC는 위의 레지스트리 키 값에 의해 결정되며 기본 설정은 0입니다. 1으로 설정하면 SID 500을 가진 관리자는 네트워크 로그인을 통해 높은 허가를 얻을 수 없습니다.

hkey_local_machine \ 소프트웨어 \ Microsoft \ Windows \ currentVersion \ Policies \ System \ localAccountTokenFilterPolicy. 레지스트리 에이 핵심 값이 있고 1으로 설정된 경우 모든 관리 그룹 구성원은 네트워크 로그인을 통해 높은 권한을 얻을 수 있습니다. 위의 테이블 항목에서 FilterAdministratortoken의 값을 제어하십시오.

3 攻击

Mimikatz의 PTH 기능에는 지역 관리자 권한이 필요하며, 이는 구현 메커니즘에 의해 결정됩니다. 고조파 프로세스에 대한 정보 LSASS.EXE에 대한 정보가 먼저 필요합니다.8.1/2012R2의 경우, 패치 KB2871997 Win 7/2008R2/8/2012에 NT 해시 대신 AES 키를 사용할 수 있습니다.

Mimikatz를 사용하여 먼저 해시 :을 얻으십시오

1

2

권한 3:debug

Sekurlsa:LogonPasswords

해시를받은 후

3.1 工作组

1SEKURLSA3

Microsoft는 또한 PTH를 패치했지만 테스트에서 패치 후에는 기본 관리자 (SID 500) 계정을 제외하고 해시가 더 이상 성공할 수없는 것으로 밝혀졌습니다. 이 계정을 사용하면 여전히 해시 원격 IPC 연결을 사용할 수 있습니다.

3.2 域内用户

전제는 다음과 같습니다. 도메인 사용자는 지역 관리 그룹의 구성원입니다.1

Sekurlsa333333

도메인 내 사용자는 패치의 영향을받지 않습니다.

4 KB2871997

이 기능의 변경 사항 : 네트워크 로그온 방지 및 로컬 계정을 사용하여 도메인 조명 ED 시스템에 대한 원격 대화식 로그온을 방지…

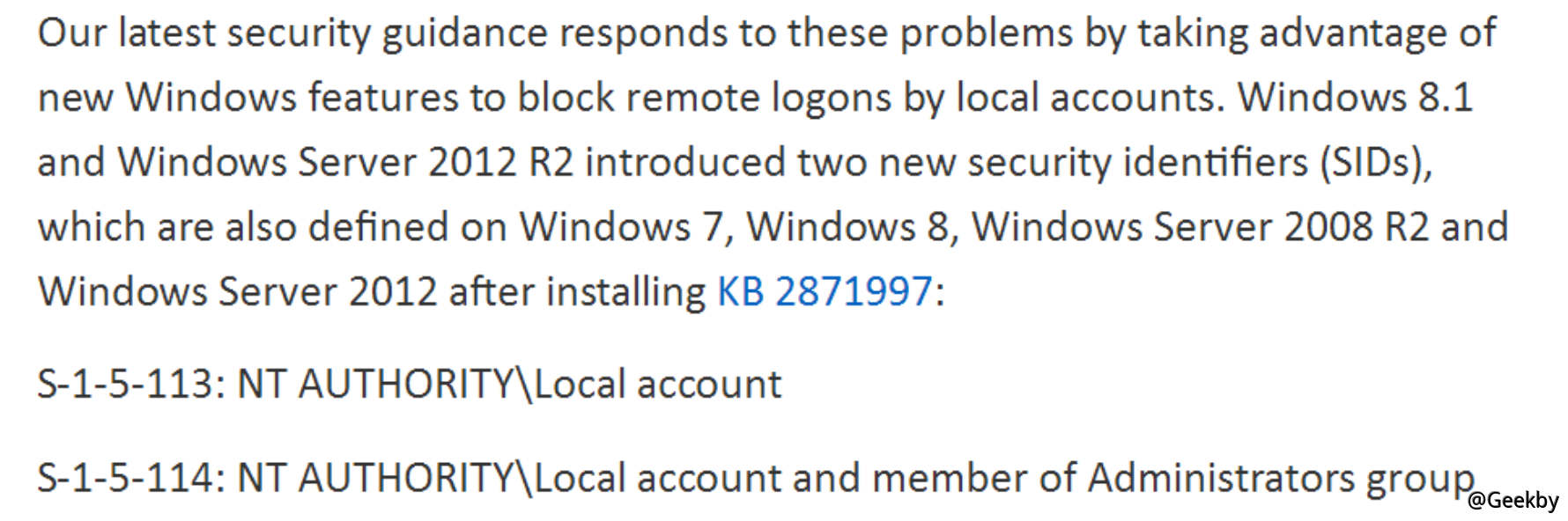

KB2871997 패치를 설치 한 후 다른 측면에는 많은 변화가 없습니다. 패치는 S-1-5-113 SID를 로컬 계정에 추가하고 S-1-5-114 SID를 관리 그룹의 로컬 계정에 추가하므로 도메인 정책의 네트워크 로그인을 완전히 금지하는 등 도메인 정책을 통해 관리에 편리합니다.

5 针对 RDP 的 hash 传递攻击

해시 패스 공격 (PTH)에 대해 말하면, 일반적인 것은 psexec wce mimikatz 및 기타 직접 실행 명령이라고 생각합니다.이 섹션에서는 mimikatz + nthash를 사용하여 mstsc.exe를 시작하여 Windows 데스크탑에 원격 로그인을 달성하는 방법을 소개합니다. 이는 명령을 실행할 수없고 암호를 갈라질 수없는 환경에 큰 도움이됩니다.

원칙 (조건)은 원격 대상이 제한된 관리자 모드를 사용해야한다는 것입니다.이 모드는 Kerberos 인증을 지원하기 때문에 해시를 사용하여 로그인 할 수 있습니다.

1

sekurlsa3

제한된 관리 모드가 비활성화 된 경우 다음 명령을 사용하여 활성화하십시오.

1

mimikatz.exe 'sekurlsa333333

팝업 PowerShell 창에서 레지스트리를 수정하십시오.

1

2

enter -pssession -computer 대상

new -itemproperty -path 'hklm: \ system \ currentControlset \ 컨트롤 \ lsa'-name 'disablerestrictedAdmin'-value '0'-PropertyType dword -force

6 防御

hkey_local_machine \ Software \ Microsoft \ Windows \ CurrentVersion \ Policies \ System \ FilterAdministratortoken, 시스템 중 하나에는 관리자 승인 모드가 있습니다. UAC는 위의 레지스트리 키 값으로 판단되고 기본 설정은 0입니다. 1으로 설정하면 SID 500이있는 관리자는 네트워크 로그인을 통해 높은 권한을 얻을 수 없습니다.