KoreanHackerTeam

Moderator

组策略的部署及下发原理

지역 그룹 정책 및 도메인 내 그룹 정책도메인 서버가 그룹 정책을 저장하는 방법

그룹 정책 발행 및 취득

클라이언트 상점 그룹 정책은 어떻습니까?

Server Manager 的组策略管理工具

보다 전문적인 그룹 정책 관리 도구 GPMC, 여러 도메인을 관리 할 수 있습니다.그룹 정책의 내용을 작성하고 편집합니다

그룹 정책은 호스트 정책 및 사용자 정책, 기계 및 사용자 디렉토리로 나뉩니다.

스크립트 유형 및 비 스크립트 유형, 스크립트 디렉토리

관리 그룹 정책 애플리케이션 범위 (데모)

组策略的存储

서버에 저장된 \ domain \ sysvol \ policies, XML, INI, INF 및 기타 파일로 저장된 일반 텍스트도메인의 모든 사용자에게 읽기 권한을 열어줍니다

组策略的更新

고객은 그룹 정책이 변경되었는지 확인하기 위해 90 분마다 그룹 정책을 적극적으로 얻습니다.클라이언트는 GPUPDATE /FORCE를 사용하여 그룹 정책을 즉시 확인합니다.

매개 변수는 호스트 및 사용자로 나눌 수 있습니다.

组策略的下发和获取

그룹 정책의 쿼리 원칙 :LDAP는 모든 그룹 정책, 자체 정책을 검색합니다

쿼리 그룹 정책, 서버는 반환 해야하는 정책을 결정합니다 (버전 번호는 결정에 중요한 요소입니다)

ACL 访问控制链

Access Control Link

Windows 보안 개체 용 ACL모든 Windows 객체는 보안 객체, 파일, 프로세스, 레지스트리, 메모리 등이라고합니다.

각 보안 객체에 보안 설명자를 할당하십시오

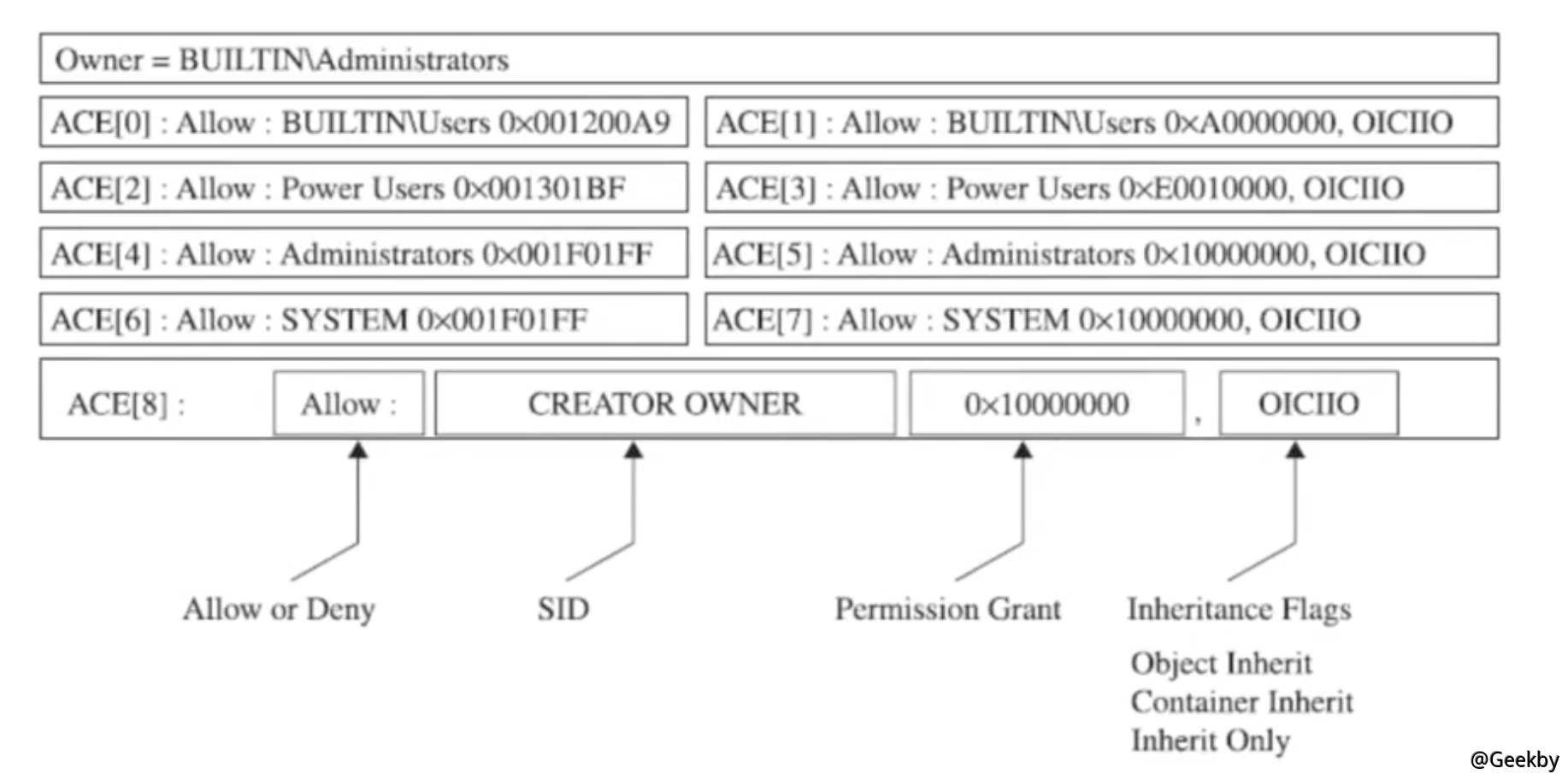

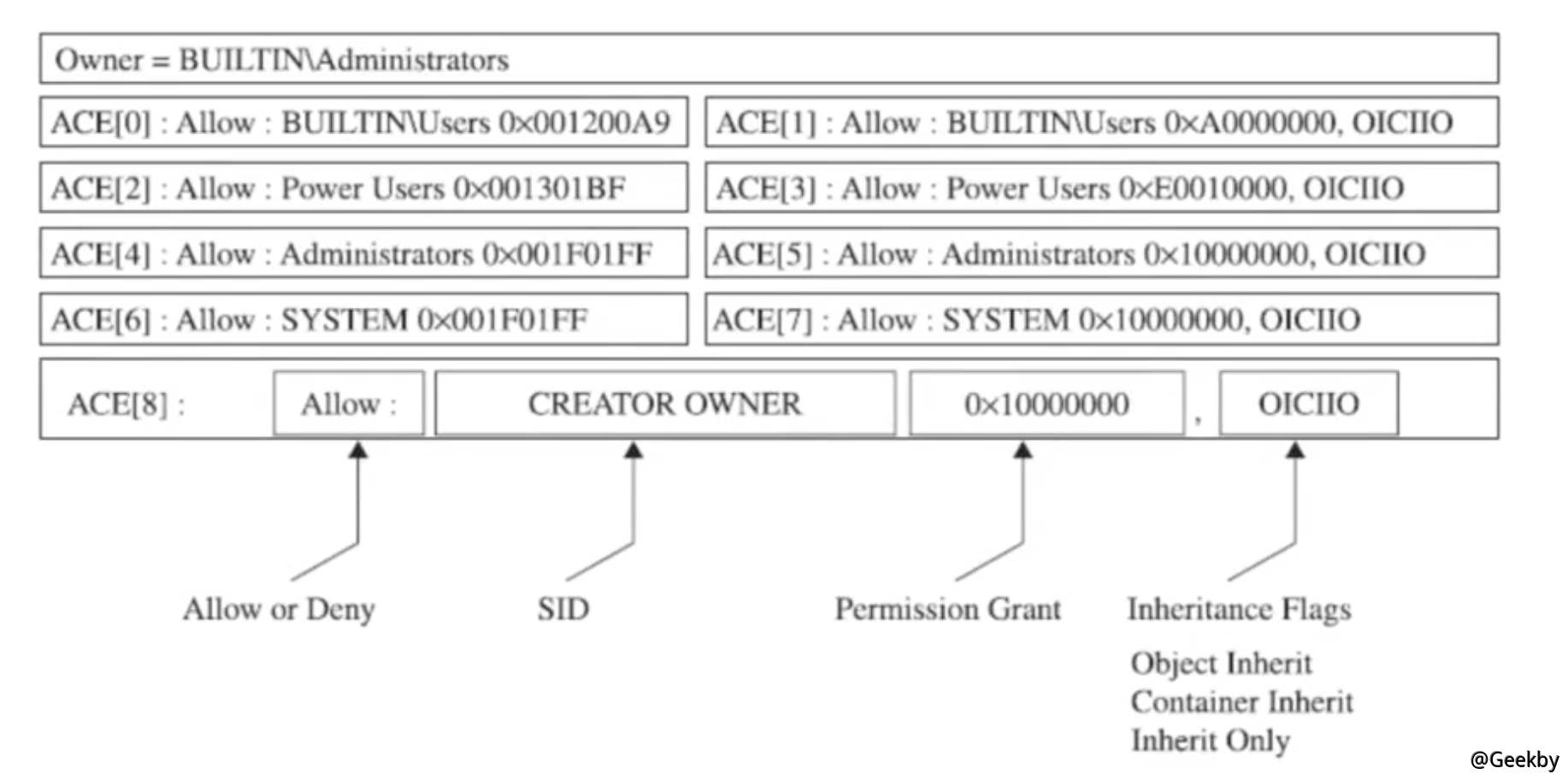

객체의 소유자 및 기본 그룹의 보안 식별자 (SIDS)

특정 사용자 또는 그룹에 허용되거나 거부 된 액세스 권한을 지정하는 DACL

객체에 대한 감사 기록을 생성하는 액세스 시도 유형을 지정하는 SACL

DACL

DACL은 여러 에이스로 구성됩니다 (액세스 제어 항목)

Windows 的访问控制

Windows 액세스 제어에는 세 부분 : 액세스 토큰, 객체 보안 설명 자 및 액세스 점검이 포함됩니다.액세스 토큰은 토큰을 통해 컨테이너로 반영됩니다

객체 보안 디스크립터는 대상 객체의 보안 속성을 나타내고 객체는 보안 매트릭스를 통해 다른 사용자 그룹에 대한 권한을 부여합니다.

액세스 점검은 액세스 토큰과 ACL을 비교함으로써 프로세스에 액세스 할 때 신청할 해당 권한이 있는지 여부를 결정합니다.

Windows에서 고급 서비스 및 프로세스가 소유 한 파일 및 디렉토리에 대한 ACL 설정이 부적절한 경우 "쓰기"또는 "실행"권한은 저급 사용자에게 열립니다. 저급 사용자는 파일 컨텐츠를 수정하고 교체하여 지정된 코드를 실행하는 목적을 달성 할 수 있습니다. 예를 들어, Windows System332 디렉토리가 쓰기 권한을 열면 디렉토리에 DLL을 작성하고 시스템이 다시 시작될 때까지 기다릴 수 있습니다. SVCHOST (DEMO)와 같은 프로그램을로드하여 권한을 증가시킬 수 있습니다.

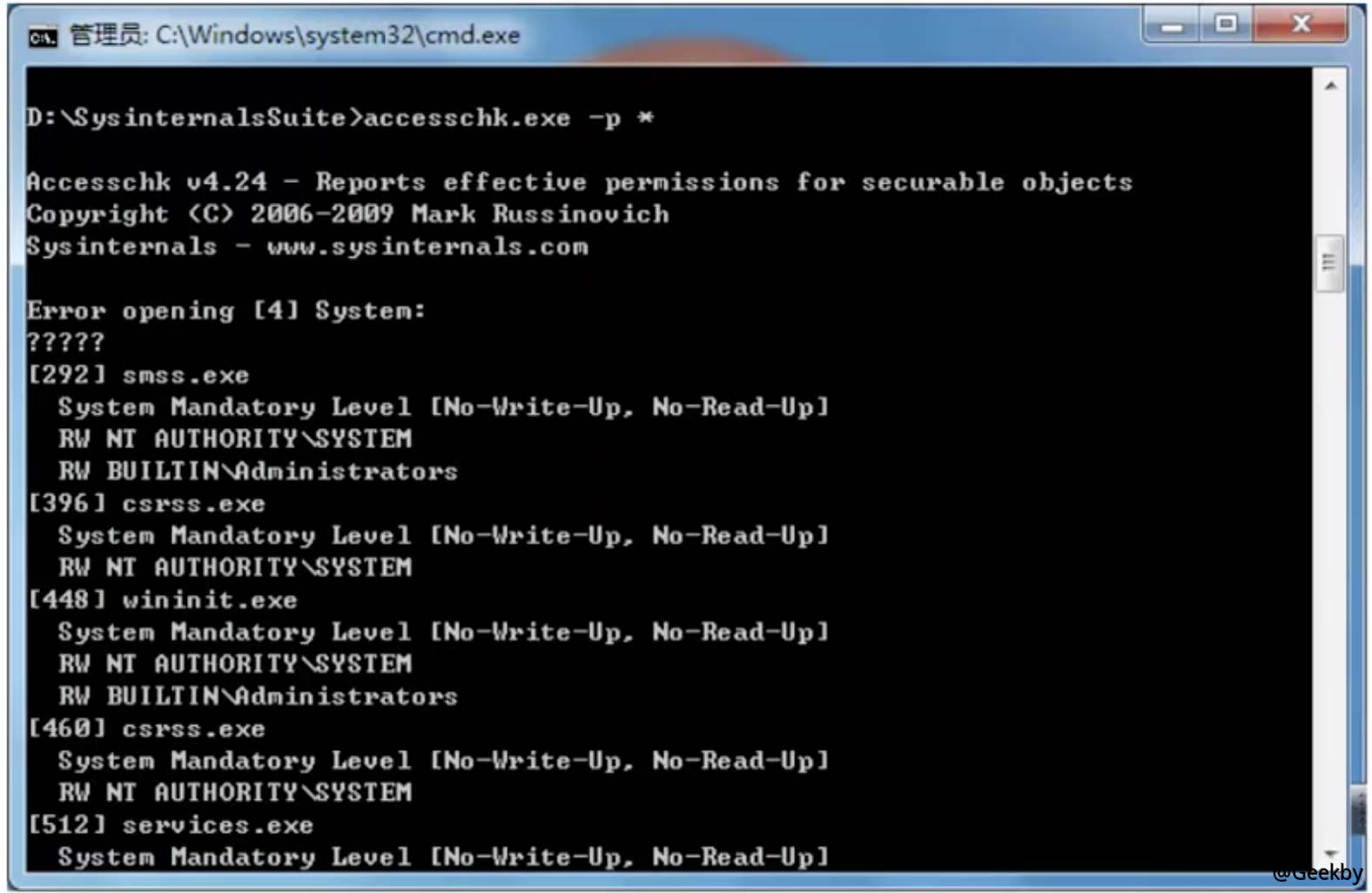

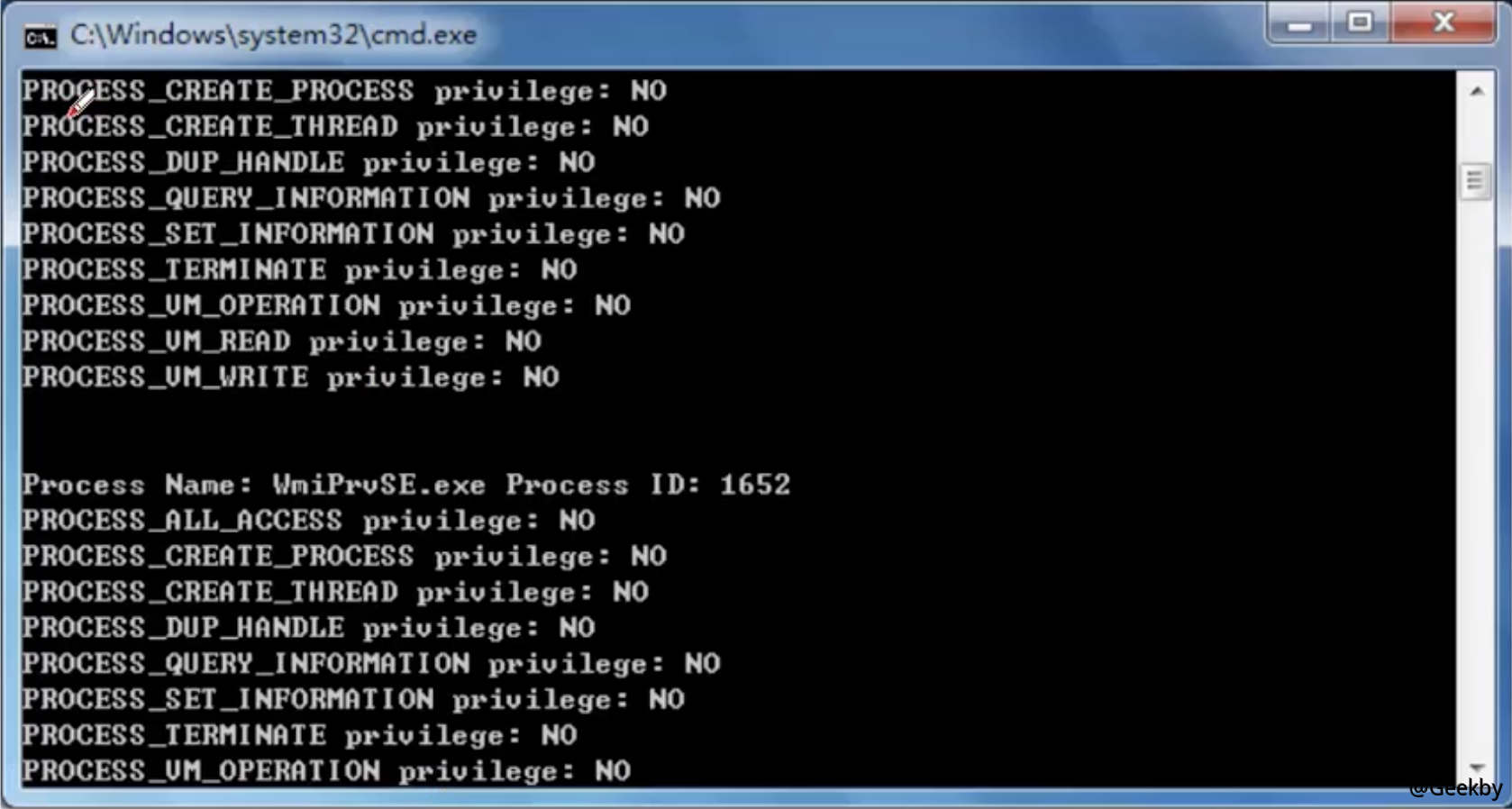

ACL 安全审计

SysinternalSuit에서 제공하는 Accesschk.exe는 지정된 디렉토리 및 파일에서 ACL 검사를 수행 할 수 있습니다. 명령은 accesschk.exe -w -s 디렉토리입니다. 여기서 디렉토리는 감지 해야하는 디렉토리입니다.Accesschk.exe는 프로세스가 모든 사용자 그룹에 열리는 권한을 감사 할 수 있습니다. 규칙을 사용하여 AccessChk.exe -PPID를 사용하면 프로세스에 개방 된 권한을 얻을 수 있으며, 여기서 PID는 '*'와 함께 사용하여 모든 프로세스에 개방 된 권한을 다른 사용자 그룹에게 감지 할 수 있습니다. 정상적인 작동을 보장하기 위해 taccesschk.exe를 실행할 때 더 높은 권한이 필요합니다.

利用

프로세스 ACL 취약점을 악용하는 방법第一种

OpenProcess를 통해 프로세스 핸들을 가져 와서 대상 코드를 프로세스 공간에 작성하십시오. 프로세스의 권한 으로이 코드를 실행하면 실행중인 코드 권한은 프로세스의 권한입니다.第二种

OpenProcess를 통해 프로세스 핸들을 가져온 다음 OpenProcessToken을 통해 프로세스 토큰을 가져 와서이 토 케니를 사용하여 CreateProcessAsuser를 사용하여 새로운 프로세스를 위해 CreateProcessAser를 사용하십시오. 새로운 프로세스 권한 및 대상 프로세스 권한은 일관성이 있습니다.

注册表的 ACL

레지스트리의 시작 항목 및 서비스 추가 인은 소득이 낮은 사용자를 위해 쓰기 권한이 개발되면 저명한 사용자는 이러한 테이블 항목에 지정된 파일을 작성하고 시스템이 권한 향상을 달성 할 때까지 기다릴 수 있습니다.accesschk.exe -w -s -k hklm 명령을 사용하여 hklm에서 쓰기 권한이있는 테이블 항목의 재귀 스캔이 열렸다는 것을 나타냅니다.