KoreanHackerTeam

Moderator

DCShadow 攻击

2018 년 1 월 24 일, Benjamin Delpy (Artifact Mimikatz의 저자)와 Vincent Le Toux는 DCShadow를 회의하는 동안 도메인 액티브 디렉토리에 대한 새로운 공격 기술을 공개했습니다.도메인 관리자 권한을 사용하면 공격자는 가짜 도메인 컨트롤러를 생성하고 실행중인 도메인 서버에 사전 설정 객체 또는 객체 속성을 복사 할 수 있습니다.

dcsync 도메인 서버에서 물건을 복사, dcshadow는 데이터를 도메인 서버에 복사합니다.

Luc Delsalle 은이 기술을 자세히 검증하고 설명 하며이 공격 기술에 대한 중국 및 블루 팀에 대한 Red 및 Blue 팀의 결함과 치료법을 취급합니다.

현재 DCShadow가 표시하는 기능으로 판단하면 빨간색 및 파란색 대결에 사용할 수있는 숨겨진 뒷문에만 사용할 수 있습니다. 그러나 DCShadow는 DCS의 최소 요구 사항 수집을 처음으로 위조하고 구현하여 매우 기여합니다. 과거의 많은 공격 방법은 고정되어 MS15-011 및 MS15-014와 같은 도메인 서버를 위조 할 수 없었습니다. DCShadow의 기초와 함께 앞으로 많은 새로운 공격 방법이있을 것이라고 생각합니다.

流程

Luc Delsalle의 설명에 따르면 DCShadow의 공격 과정에는 3 단계 :이 포함됩니다.1. 대상 도메인의 AD Active 디렉토리에 가짜 DC를 등록하십시오.

2. 단조 된 DC를 다른 DC에 의해 인식하고 도메인 복제에 참여할 수 있도록하십시오.

3. 강제 트리거 도메인 복사 및 지정된 새 개체 또는 수정 된 개체 속성을 다른 DCS에 동기로 복사합니다.

注册伪造的 DC

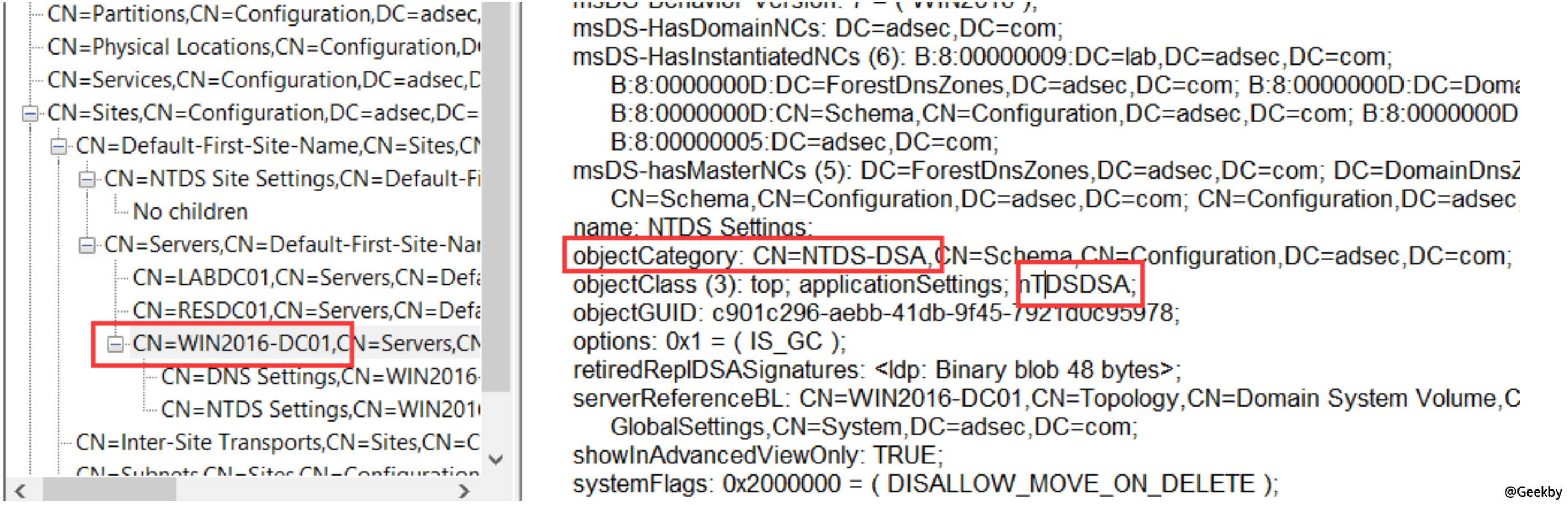

기계가 도메인에서 DC 서버로 등록하려면 도메인의 활성 디렉토리에 NTDSDSA (NTDSDSA) 클래스 개체를 등록해야합니다. 등록 된 위치는 CN=서버, CN=기본 최후의 사이트 이름, CN=사이트, CN=구성, DC=ADSEC, DC=COM입니다

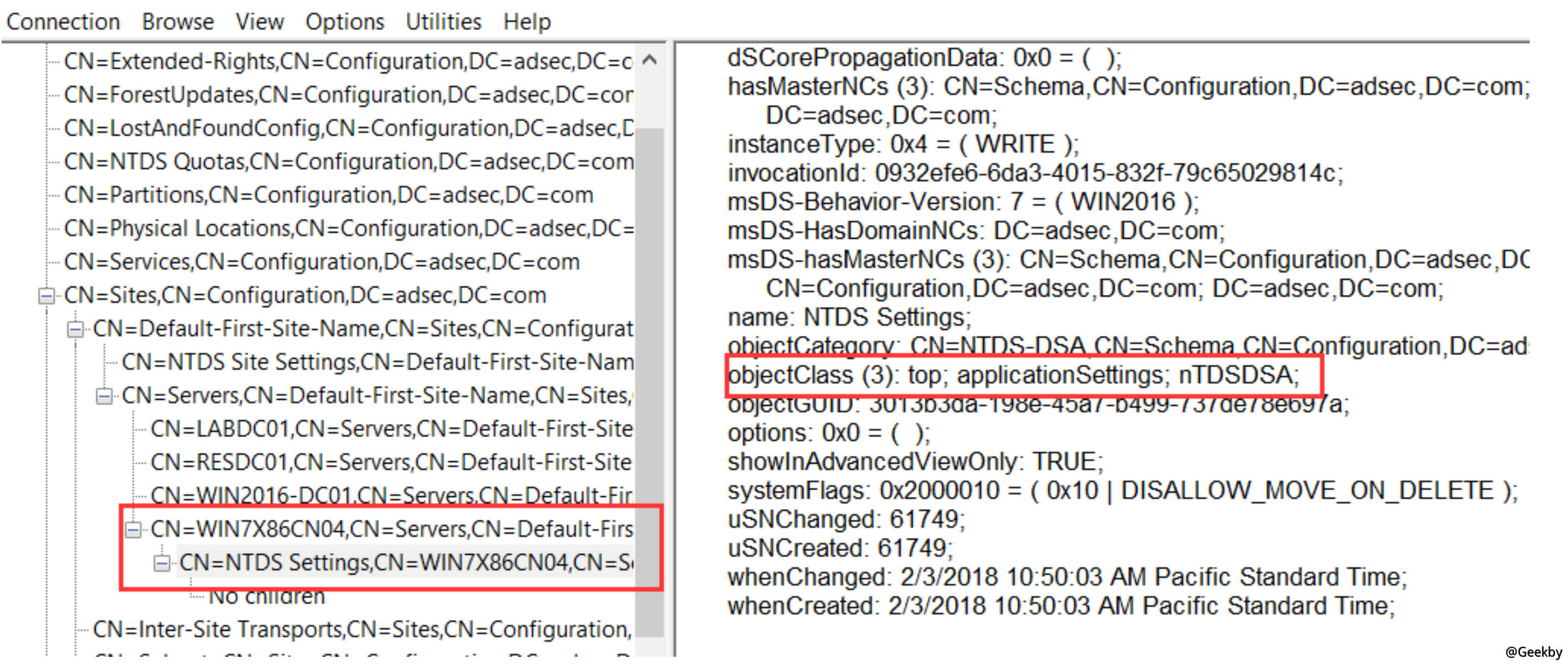

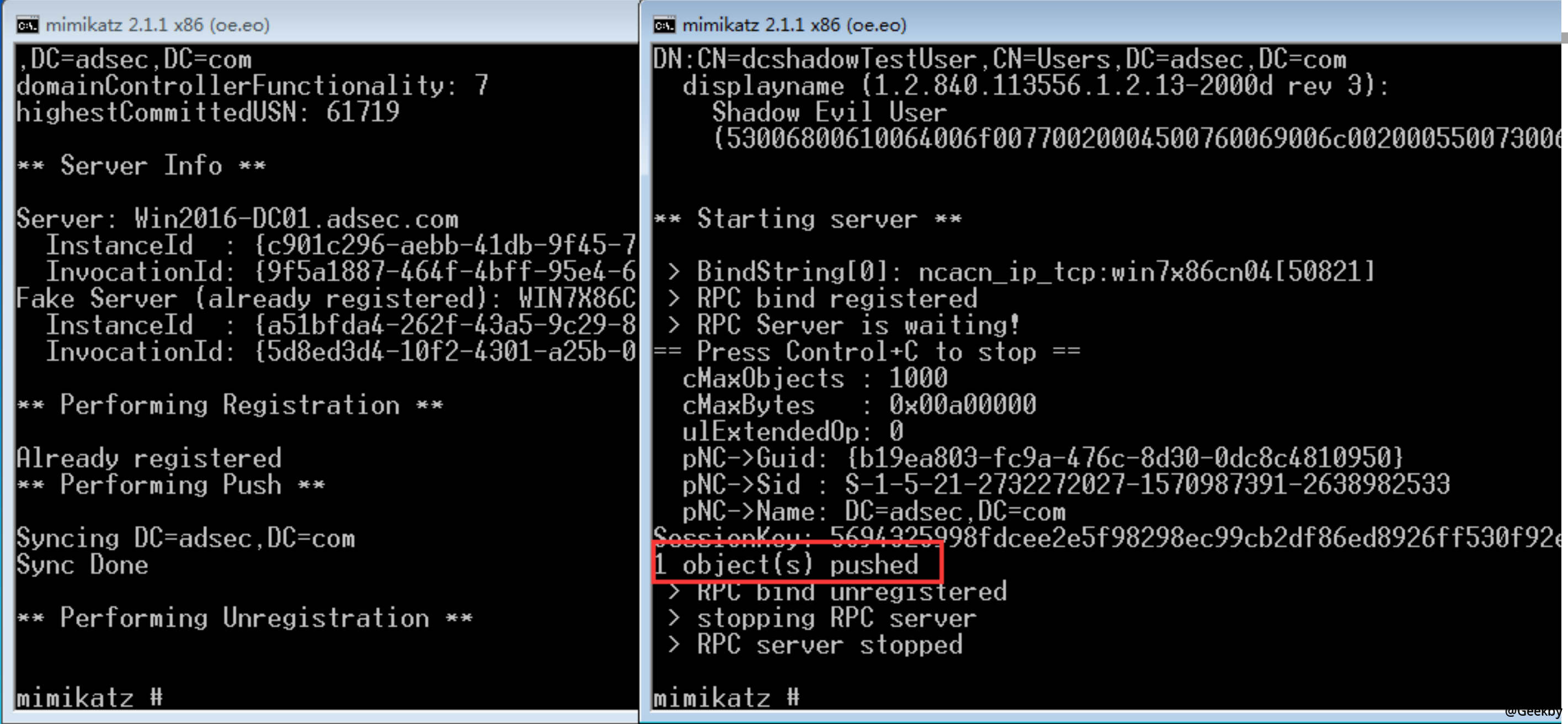

adsec.com 도메인에는 3 개의 도메인 서버, 즉 Labdc01, Resdc01 및 Win2016-DC01이 있습니다. 빨간색으로 표시된 도메인 서버는 실험 환경의 도메인 서버입니다. 우리가 테스트 한 기계는 WIN7X86CN04입니다. 테스트가 성공하면 새로운 NTDS-DSA (NTDSDSA) 클래스 객체가 생성됩니다.

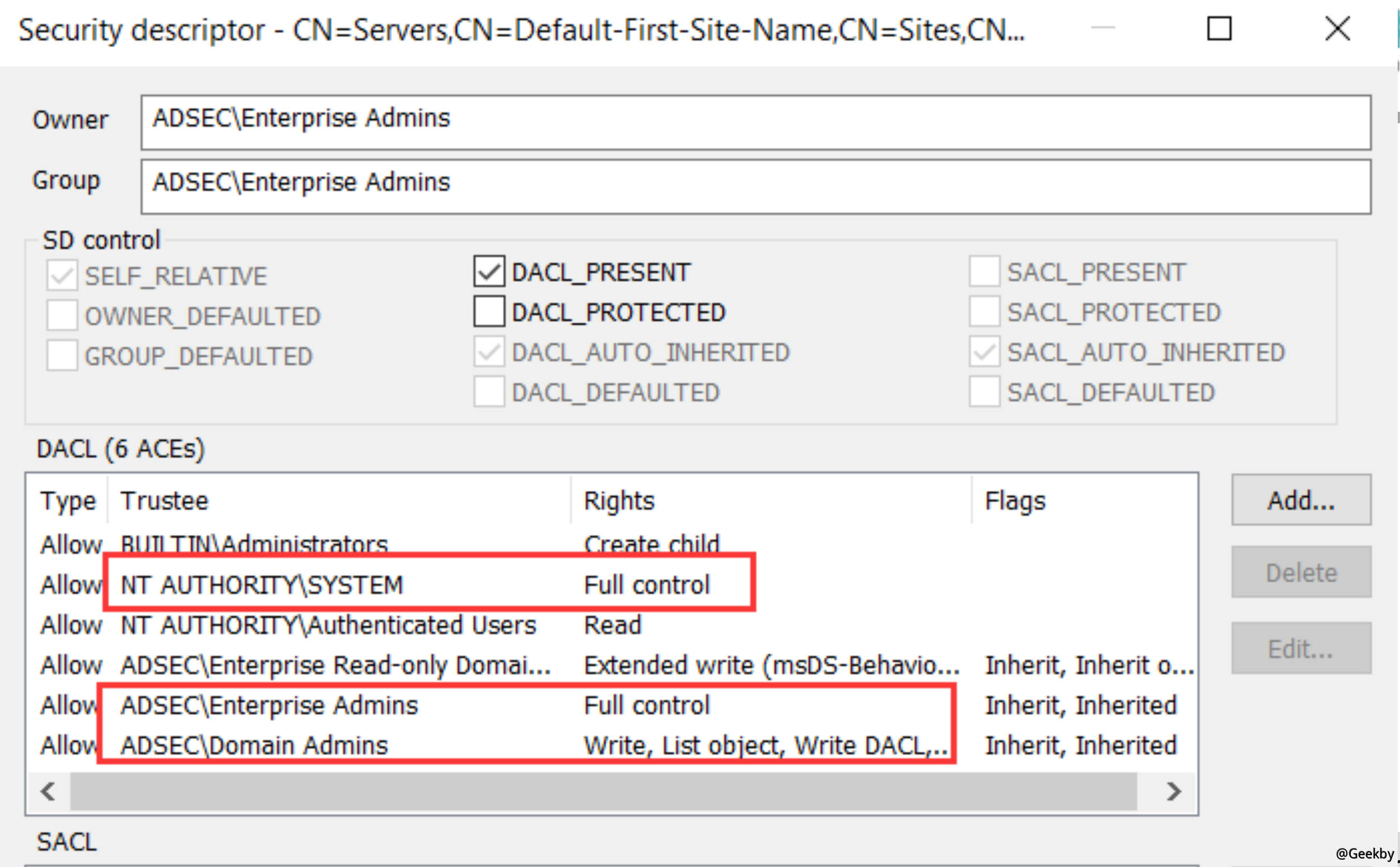

CN=서버의 보안 설명자, CN=기본 최후의 사이트 이름, CN=사이트, CN=구성, DC=ADSEC, DC=COM을 확인하십시오. 도메인 관리자 권한은 쓰기 권한이 있어야한다는 것을 알 수 있습니다.

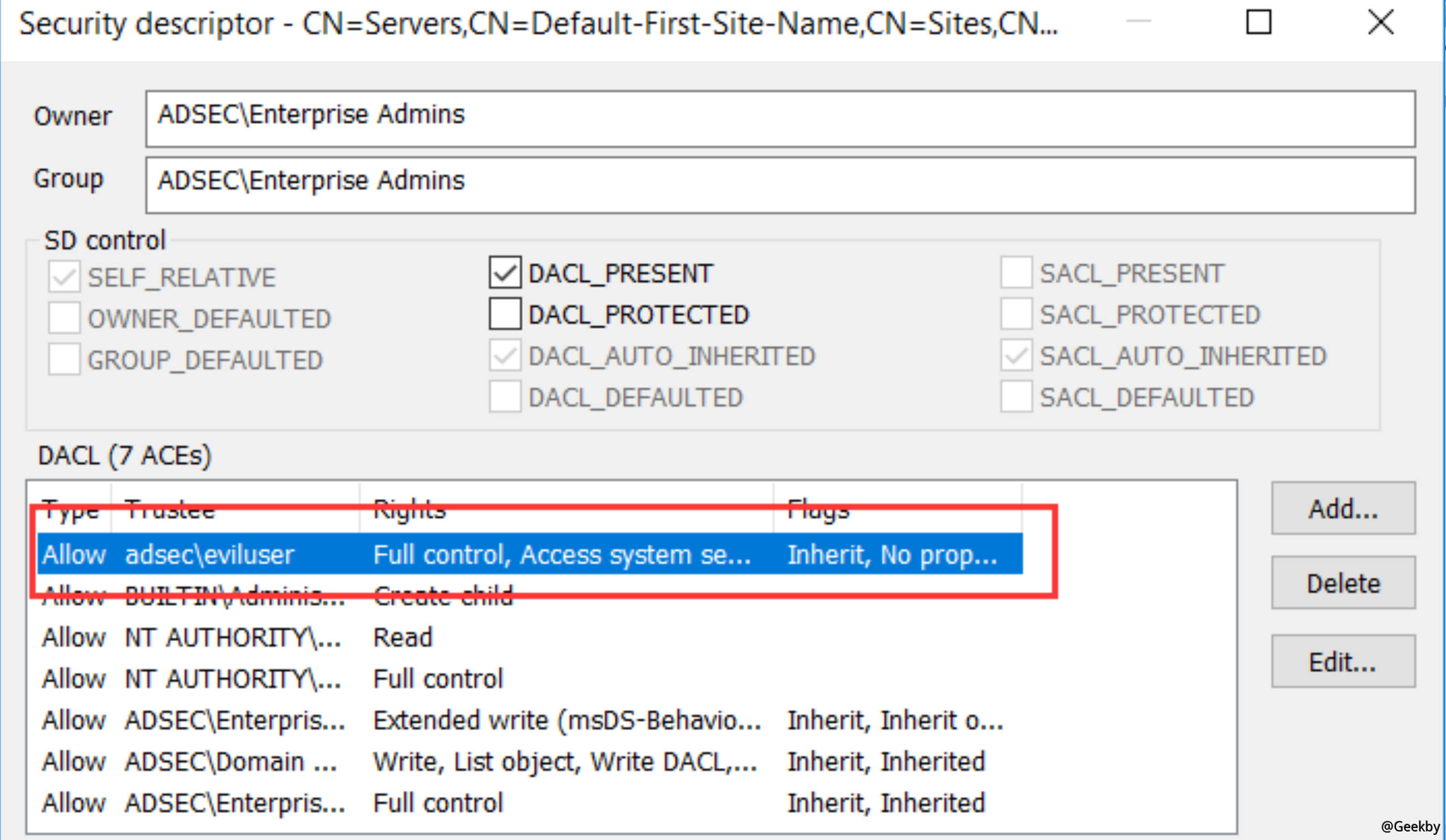

따라서 DCShadow 공격을 시작할 때 도메인 관리자 권한이 있어야하지만 몇 가지 트릭을 실험하고 수행 할 수 있으며 처리하기가 더 쉬워집니다. 예를 들어, 일반 사용자에게 전체 권한을 부여하는 경우 일반 사용자도 수정할 수도 있습니다.

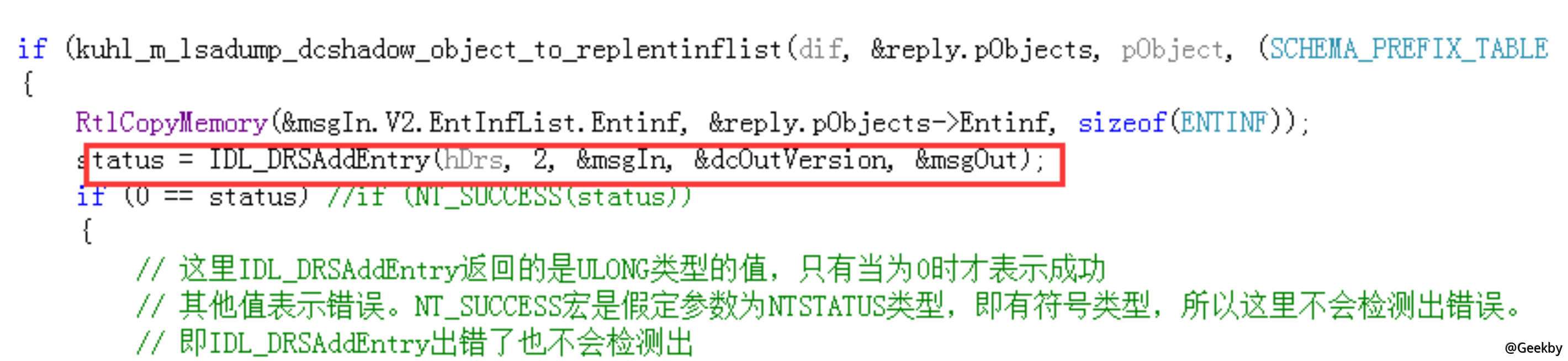

DC 섀도우 소스 코드 :

注册的 DC 被其他 DC 认可,能够参与域复制

새로 등록 된 DC는 도메인의 다른 DC에 의해 인식되어야하고 도메인 복제에 참여할 수 있어야합니다.은 충족해야합니다.1.이 위조 된 DC에는 인증 인증서가 있으며 도메인, 즉 도메인 내에 계정이 있으며 기계 계정을 사용할 수 있습니다. 실험 환경에서 Win7x86cn04 $;

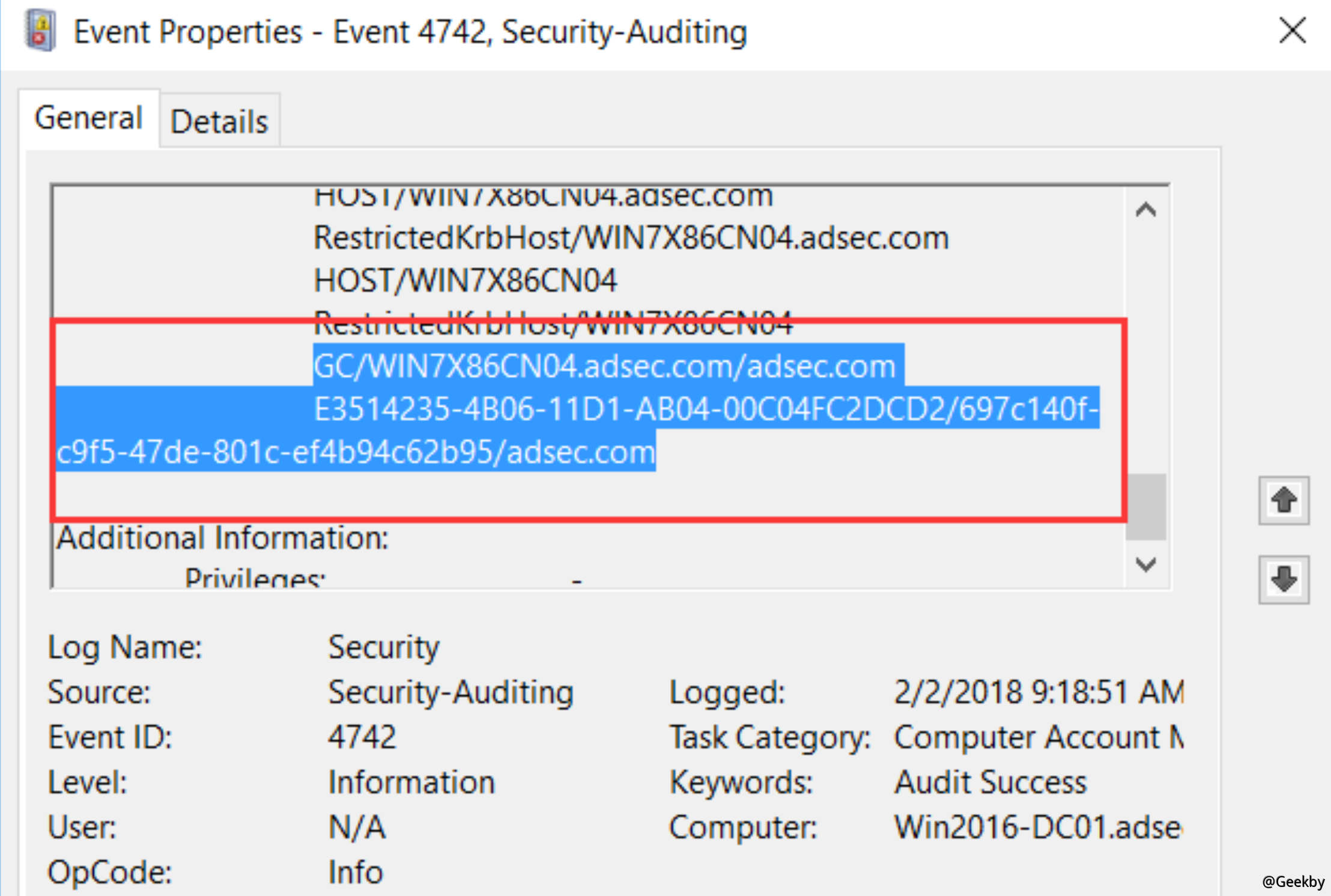

2. DC가 다른 DC에 액세스 할 수있는 계정을 인증 할 수 있다는 것을 잊어 버립니다. Win7x86CN04 $에 SPN을 추가하면이를 달성 할 수 있습니다. 핵심은 SPN을 추가 해야하는 것입니다. DCShadow의 주요 기여 중 하나는 SPN의 가장 작은 컬렉션을 찾는 것입니다. 이는 2 개의

3. DRS 서비스를 실행할 때는 IDL_DRSBIND, IDL_DRSUNBIND, IDL_DRSGETNCCHANGES 및 IDL_DRSUPDATEREFS의 최소 4 개의 RPC 인터페이스를 구현해야하므로 다른 DCS가 RPC를 통해 복사 해야하는 데이터를 얻을 수 있습니다. Mimikatz 도구의 최신 버전은이 4 개의 인터페이스를 통합했습니다.

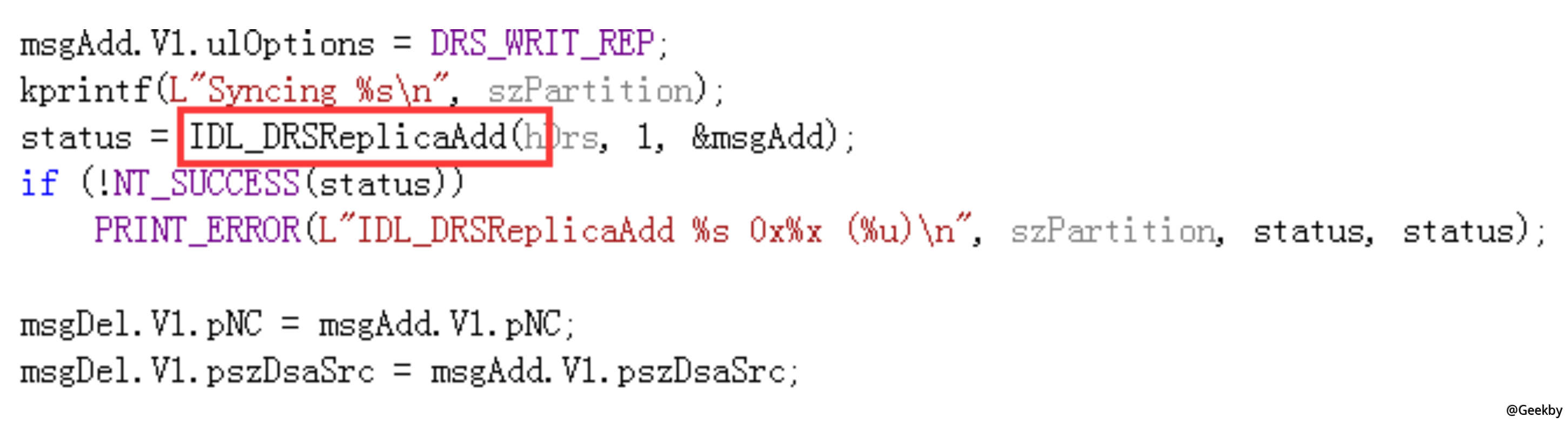

强制立即发起域复制

일반적으로 도메인 복제 및 동기화를 담당하는 프로세스는 KCC 프로세스입니다. 기본 시간은 확인하는 데 15 분이며 복제가 필요한 경우 시작됩니다. Windows 도메인 서버와 함께 제공되는 시스템 도구 repadmin을 사용할 수도 있습니다. Windows Domain Server는 DrSreplicaadd 기능 인터페이스를 호출하여 도메인 복제를 즉시 시작하도록합니다. dcshadow는 drsreplicaadd 함수를 호출하여 즉시 시작하도록 도메인 복제를 강제로 강제합니다.

攻击复现

CN=서버의 보안 설명자보기, CN=기본 사지-사이트 이름, CN=사이트, CN=구성, DC=ADSEC, DC=COM. 도메인 관리자 권한은 쓰기 권한이 있어야한다는 것을 알 수 있습니다.따라서 DCShadow 공격을 시작할 때 도메인 관리자 권한이 있어야하지만 몇 가지 트릭을 실험하고 수행 할 수 있으며 처리하기가 더 쉬워집니다. 예를 들어, 일반 사용자에게 전체 권한을 부여하는 경우 일반 사용자도 수정할 수도 있습니다.

攻击时注意防火墙的设置