KoreanHackerTeam

Moderator

公有云安全

1 前言

팁클라우드 테넌트 보안은 토론의 범위 내에 있지 않습니다.

클라우드 네이티브 애플리케이션 취약점은 약간 관여합니다

마이크로 서비스는 토론에 의해 다루지 않습니다

클라우드 보안 구성 오류 및 잘못된 "사례"데모는 빈번한 보안 문제의 중요한 이유입니다.

1.1 为什么要上云

전통적인 보안 경계가 흐려집니다모두 클라우드에 있습니다

점점 더 많은 회사

1.2 相关资料

阿里云培训中心-阿里云

阿里云培训中心依托阿里云领先的技术能力,为开发者提供集课程学习、实操训练、考试认证、技术交流为一体的一站式在线学习平台,并为政府、企业、高校提供全面的数字化人才培养服务。

edu.aliyun.com

edu.aliyun.com

腾讯云培训认证中心_云计算技术培训_云计算技术认证 - 腾讯产业互联网学堂

腾讯云培训认证中心为开发者提供云计算技术培训以及认证服务,帮组开发者提升自身价值,获得行业认可。

cloud.tencent.com

Browse all training - Training

Learn new skills and discover the power of Microsoft products with step-by-step guidance. Start your journey today by exploring our learning paths and modules.

www.microsoft.com

1.3 常见的云产品

2 常见概念

2.1 元数据 - metadata

클라우드 컴퓨팅에서 메타 데이터는 익숙하지 않은 개념이 아닙니다. 말 그대로 메타 데이터는 메타 데이터를 의미합니다. 클라우드 컴퓨팅에서 메타 데이터 서비스는 가상 시스템에 추가 정보를 주입하여 가상 머신이 생성 된 후에 몇 가지 사용자 정의 구성을 가질 수 있습니다. OpenStack에서 메타 데이터 서비스는 가상 머신에 호스트 이름, SSH 공개 키, 사용자가 전달한 일부 사용자 정의 데이터 및 기타 정보를 제공 할 수 있습니다. 이 데이터는 메타 데이터와 사용자 데이터의 두 가지 범주로 나뉩니다. 메타 데이터는 주로 호스트 이름, SSH 키, 네트워크 구성 등과 같은 가상 머신 자체의 일부 데이터가 포함되지만 사용자 데이터에는 주로 일부 사용자 정의 스크립트, 명령 등이 포함되어 있지만 어떤 데이터에 관계없이 OpenStack이 가상 시스템에 데이터를 제공하는 방식이 일치합니다.팁

docker file을 비교할 수 있습니다

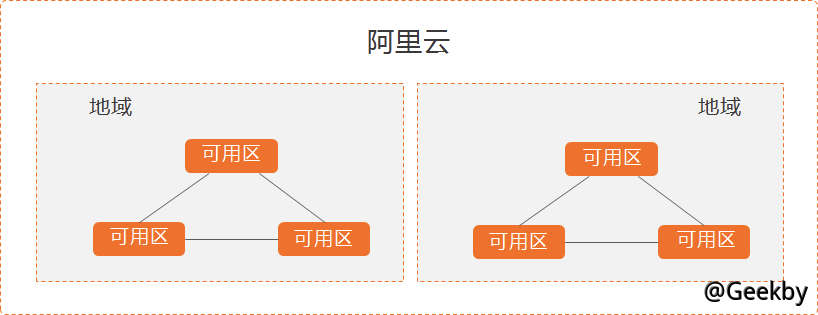

2.2 可用区 - Available Zone 和区域 - Region

먼저 지역의 개념을 살펴 보겠습니다. AWS 클라우드 서비스에는 북미, 남미, 유럽 및 아시아와 같은 전 세계 여러 곳에 데이터 센터가 있습니다. 이에 따라 지리적 위치에 따라 특정 지역 A 지역의 인프라 서비스 수집을 호출합니다. AWS 지역을 통해 AWS 클라우드 서비스는 사용자와 지리적으로 더 가까울 수 있으며 다른 한편으로는 사용자가 다른 지역을 선택하여 데이터를 저장하여 규제 준수 요구 사항을 충족 할 수 있습니다.알리바바 클라우드를 예로 들어 보자.

2.3 IAM - Identify and Access Management

을 사용하면 AWS 리소스에 대한 사용자 액세스를 안전하게 제어 할 수 있습니다. IAM을 사용하면 AWS 리소스 (인증)와 사용할 수있는 자원 및 채택 방법 (승인)을 사용할 수있는 사람을 제어 할 수 있습니다.IAM-AWS

램-알리 클라우드

Cam-Tencent Cloud

IAM-Huawei Cloud

2.3.1 用户

여러 클라우드 서버 ECS 인스턴스를 구매하고 이러한 인스턴스를 사용해야하는 조직에 여러 사용자가있는 경우 일부 사용자가 이러한 인스턴스를 사용할 수있는 정책을 만들 수 있습니다. 여러 사람에게 동일한 액세스 키를 유출하는 위험을 피하십시오.2.3.2 用户组

배치 관리 효과를 달성하기 위해 여러 사용자 그룹을 만들고 다양한 권한 정책을 부여 할 수 있습니다. 예를 들어:네트워크 보안 제어를 향상시키기 위해 사용자 그룹 A 권한 정책을 승인 할 수 있습니다. 사용자의 IP 주소가 엔터프라이즈 네트워크가 아닌 경우 해당 사용자가 관련 ECS 리소스에 액세스하라는 요청이 거부됩니다.

직무 책임이 다른 사람을 관리하는 두 개의 사용자 그룹을 만들 수 있으며 개발자의 직무 책임이 시스템 관리자가되기 위해 변경되면 개발자 사용자 그룹에서 Sysadmins 사용자 그룹으로 이동할 수 있습니다.

Sysadmins :이 사용자 그룹은 생성 및 관리를위한 권한이 필요합니다. ECS 인스턴스, 거울, 스냅 샷 및 보안 그룹을 포함한 모든 ECS 운영을 수행 할 수있는 사용자 그룹 구성원에게 부여하는 Sysadmins Group A 권한 정책을 부여 할 수 있습니다.

개발자 :이 사용자 그룹은 인스턴스를 사용하기 위해 권한이 필요합니다. 개발자 그룹에게 사용자 그룹 구성원의 권한을 부여하는 권한을 부여 할 수 있습니다.

2.3.3 角色

인스턴스 RAM 역할을 사용하면 역할을 ECS 인스턴스에 연관시켜 STS (Security Token Service) 임시 자격 증명을 기반으로 다른 클라우드 제품의 API에 액세스 할 수 있으며 임시 자격 증명이 주기적으로 업데이트됩니다. 즉, 클라우드 계정 AccessKey의 보안을 보장 할 수 있으며 액세스 제어 RAM을 통해 정제 된 제어 및 권한 관리를 달성 할 수 있습니다.2.4 VPC - Virtual Private Cloud

독점 네트워크 VPC를 통해 사용자는 클라우드에서 논리적으로 격리 된 파티션을 구축 할 수 있으므로 사용자는 정의하는 가상 네트워크에서 새로운 네트워크 리소스를 작성하고 실행할 수 있습니다. 사용자는 IP 주소 범위 선택, 서브넷 작성 및 라우팅 테이블 구성을 포함하여 가상 네트워크 환경을 완전히 제어 할 수 있습니다.2.5 ARN - Aliyun Resource Name

자원 ARN의 형식은 :입니다ARN:ACS: $ {서비스} : $ {Region} : $ {계정} : $ {resourceType}/$ {resourceId}

각 필드의 의미는 다음과 같습니다.

서비스 : 클라우드 제품 코드.

지역 : 지역 ID.

계정 : Alibaba Cloud 계정 ID.

ResourceType : 리소스 유형.

ResourceId : 리소스 ID.

ARN:ACS:ECS3:CN-HANGZHOU:123456789 \**\*\*\*\*:Instance/i-