KoreanHackerTeam

Moderator

应急响应

1 Windows 应急响应

1.1 文件分析

1.1.1 开机启动项

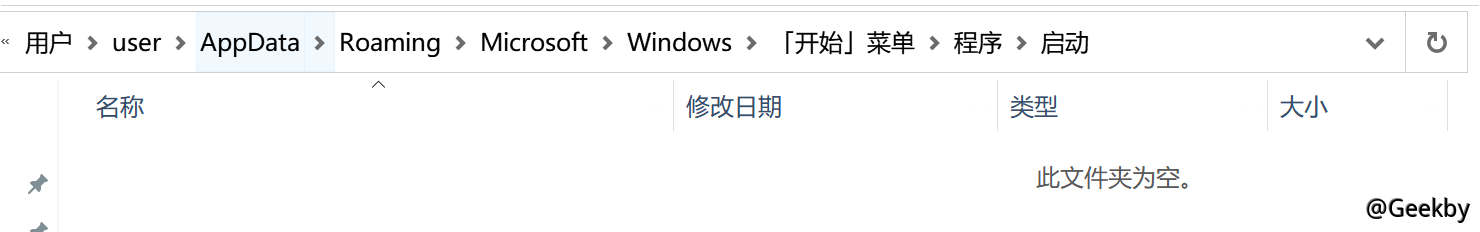

운영 체제의 시작 메뉴 사용 :1

C: \ Users \ Administrator \ AppData \ Roaming \ Microsoft \ Windows \ Start \ Program \ Startup

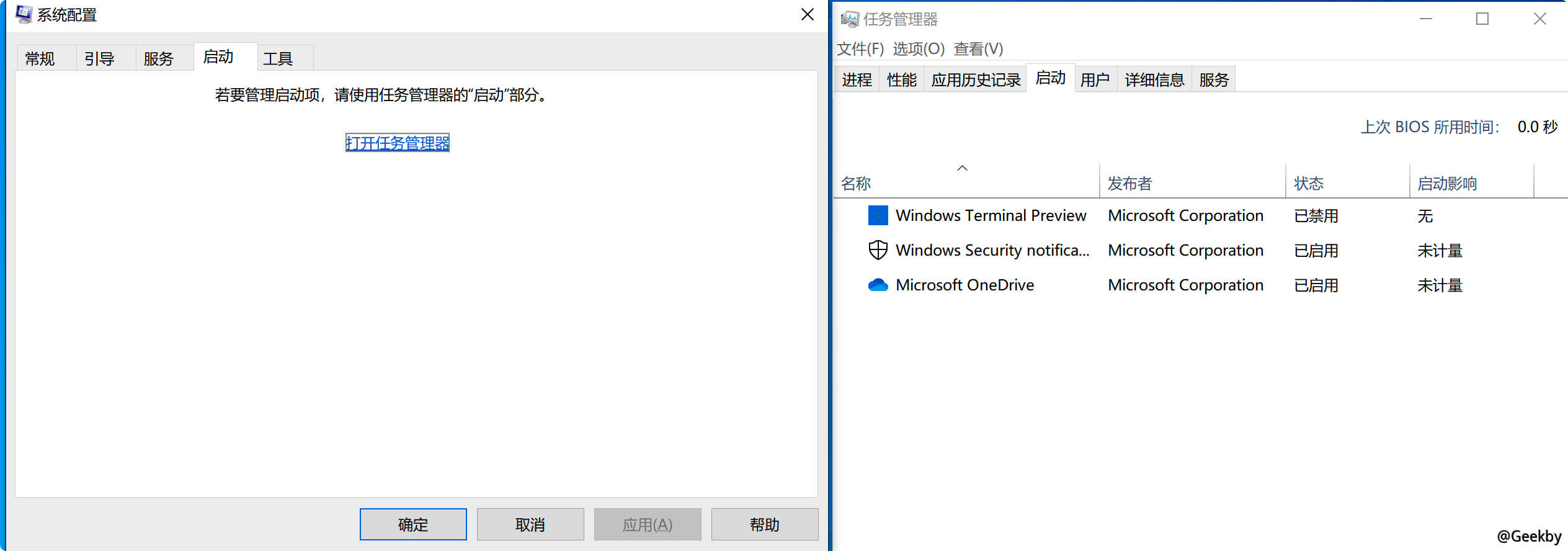

시스템 구성 MSConfig 사용 :

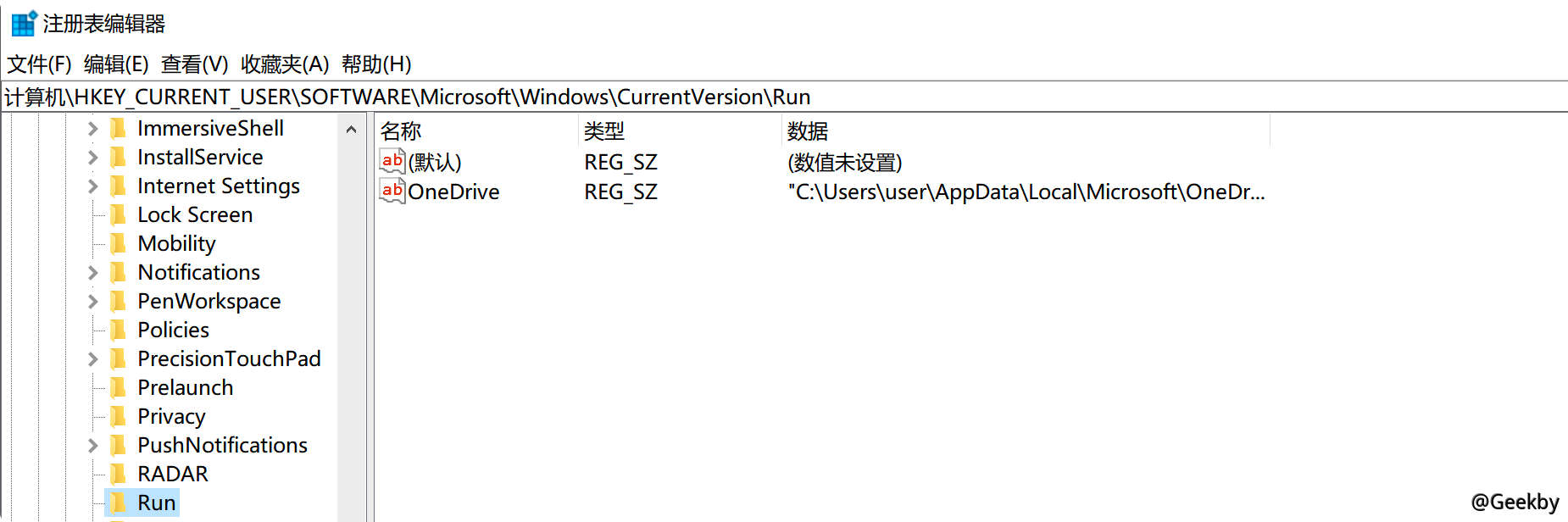

레지스트리 활용 :

1

2

HKCU \ Software \ Microsoft \ Windows \ CurrentVersion \ run

HKLM\software\Microsoft\Windows\CurrentVersion\Run

1.1.2 tmp 临时文件夹

CMD를 사용하고 % TMP %를 입력하여 임시 폴더를 직접 열어이 폴더에 의심스러운 파일 (exe, dll, sys)이 있는지 확인하십시오.

1.1.3 浏览器历史记录

도구 주소 : https://launcher.nirsoft.net/downloads/index.htmlbrowsinghistoryview

browserdownloadsview

1.1.4 文件属性分析

Windows 시스템의 경우 파일 속성의 시간 속성에는 생성 시간, 수정 시간, 액세스 시간 (기본적으로 비활성화)이 있습니다. 기본적으로 컴퓨터는 수정 시간을 디스플레이로 사용합니다.수정 시간이 생성 시간보다 이른 경우이 파일은 매우 의심 스럽습니다. 중국 주방 나이프 및 기타 도구를 사용하여 수정 시간을 수정하면 파일 속성을 통해 생성 시간, 수정 시간 및 액세스 시간을 볼 수 있습니다.

1.1.5 最近打开文件分析

Windows 시스템에서 가장 최근에 열린 파일 정보의 기본 레코드.디렉토리 C: \ Documents and Settings \ Administrator \ 최근 디렉토리에서 볼 수 있거나 Win+R을 사용하여 열고 실행하고 %userprofile %\ 최근에 입력하여 볼 수 있습니다. 그런 다음 Windows의 필터 기준을 사용하여 특정 시간 범위에서 파일을보십시오.

1.2 进程分析

1.2.1 可疑进程发现与关闭

외부 네트워크와의 컴퓨터 통신은 TCP 또는 UDP 프로토콜에서 설정되며 각 통신에는 다른 포트가 있습니다 (0 ~ 65535). 컴퓨터가 트로이 목마에 의해 트로 잘화되면 외부 네트워크와 확실히 통신 할 것입니다. 그런 다음 네트워크 연결 상태를 확인하고 해당 프로세스 ID를 찾은 다음 프로세스 ID를 닫아 연결 상태를 닫을 수 있습니다.1

2

3

4

5

# 네트워크 연결 상태를 확인하십시오

netstat -ano | '확립'찾기

# 특정 PID 프로세스의 해당 프로그램 확인

작업리스트 /SVC | 'pid'찾기

TaskIll /PID PID 값 /T 프로세스를 닫습니다

1.2.2 Window 计划任务

컴퓨터에서 예정된 작업을 설정하여 고정 된 시간에 고정 작업을 수행 할 수 있습니다. 일반적으로 악의적 인 코드는 고정 시간에 실행될 수 있습니다.AT 또는 Schtasks 명령을 사용하여 예정된 작업을 관리하고 직접 입력하여 현재 컴퓨터에 저장된 예정된 작업을보십시오.

예정된 작업 프로그램에서도 개설 할 수 있습니다.

1.2.3 隐藏账户发现与删除

숨기기 계정은 "해커"침공 후 컴퓨터 시스템에서 쉽게 발견되지 않는 컴퓨터 계정을 말합니다.가장 쉬운 숨겨진 계정 생성 :

NET 사용자 테스트 $ test /추가 순 로컬 그룹 관리자 테스트 $ /추가 $ 기호로 인해 시스템 관리자가 NET 사용자를 사용할 때 테스트 $ 사용자를 보지 못하게 할 수 있습니다.

1.3 系统信息

1.3.1 补丁查看与更新

Windows 시스템은 패치 취약점에 대한 패치를 지원합니다. SystemInfo를 사용하여 시스템 정보를보고 해당 시스템 패치 정보 번호를 표시 할 수 있습니다. 설치되지 않은 소프트웨어에서 시스템 패치 및 타사 소프트웨어 패치를 볼 수도 있습니다.1.4 webshell 查杀

공통 도구 : D 방패2 linux 分析排查

2.1 文件分析

2.1.1 tmp 目录

모든 것은 Linux 시스템의 파일입니다. 여기서 /tmp는 특수 임시 디렉토리 파일입니다. 모든 사용자는 읽고 쓸 수 있습니다. 따라서 일반 사용자는 /TMP 디렉토리에서 읽기 및 쓰기 작업을 수행 할 수 있습니다.

2.1.2 开机启动项

시작 항목 컨텐츠 /etc/init.d/를 봅니다. 악성 코드는 시작 위치에서 설정 될 수 있습니다.

지정된 디렉토리의 파일 순서를 시간 순서 : is-alt | 머리 -n 10

파일 시간 속성보기 : 통계 파일 이름

update-rc.d 프로그램 이름 사용 파워 온 셀프 시작을 설정할 수 있습니다.

STARTUP 및 부팅을 방지하기 위해 Update-RC.D 프로그램 이름 사용 비활성화

2.1.3 文件修改时间搜索

새로운 파일 분석 :24 시간 이내에 수정 된 파일을 찾으십시오

찾기 ./-mtime 0 -name '*.php'

72 시간 이내에 새 파일을 찾으십시오

찾기 ./-ctime -2 -name '*.php'

권한 검색

./iname '*.php'-perm 777을 찾으십시오

-PERM 필터 파일 권한을 무시합니다

2.2 进程分析

2.2.1 网络连接分析

Linux에서는 NetStat를 사용하여 네트워크 연결을 볼 수 있습니다.1

NETSTAT- 프린트 네트워크 연결, 라우팅 테이블, 인터페이스 통계, 가장 무도회 연결 및 멀티 캐스트 멤버십

일반적으로 사용되는 명령 netstat -pantl tcp 네트워크 소켓과 관련된 정보.

알려지지 않은 연결을 닫고 -9 PID를 처치하십시오.

2.2.2 进程对应的文件

Linux에서 PS를 사용하여 프로세스 관련 정보를 볼 수 있습니다.PS Aux를 사용하여 모든 프로세스 정보를보십시오

ps -aux |를 사용하십시오 Grep PID 특정 PID의 프로세스 정보를 필터링합니다. LSOF -I : 포트 번호도 비슷한 기능을 달성 할 수 있습니다

2.3 登录分析

Linux에서 수행 된 작업은 시스템 로그에 기록됩니다. 로그인하려면 로그 정보를보고 비정상적인 로그인이 있는지 확인할 수도 있습니다. 마지막 명령 마지막 -i | GREP -V 0.0.0.0 로그인 로그 및 필터가 아닌 로그인을 볼 수 있습니다.W 명령으로 로그인 한 사용자를 실시간으로 볼 수 있습니다.

2.4 异常用户的分析排查

Linux에서 루트 사용자는 무적의 존재이며 Linux에서 무엇이든 할 수 있습니다.새 사용자 userAdd 사용자 이름을 만듭니다

비밀번호를 설정하십시오. Passwd 사용자 이름 출력 암호

사용자 UID 및 GID를 0으로 설정하십시오 (루트 사용자 UID는 0 GID입니다.) 파일 /etc /passwd를 수정하십시오.

1

2

3

4

5

6

고양이 /etc /passwd

grep '0:0' /etc /passwd

ls -l /etc /passwd

awk -f: '$ 3==0 {print $ 1}' /etc /passwd

awk -f : '$ 2=='! ”{print $ 1} ' /etc /shadow 또는

awk -f : '길이 ($ 2)==0 {print $ 1}' /etc /shadow

2.5 历史命令分析

Linux Systems의 경우 이전에 기본적으로 실행 된 명령은 /root /bash history 파일에 기록됩니다.사용자는 cat /root/.bash_history를 사용하여 히스토리 명령을 볼 수 있습니다.

2.6 计划任务排查

Linux 시스템에서는 CONMENT CRONTAB을 사용하여 작업을 설정할 수 있습니다.그 중에 -E는 세트 예약 작업을 편집하는 데 사용될 수 있고 -L은 현재 예약 된 작업을 보는 데 사용될 수 있으며 -D는 예정된 작업을 삭제하는 데 사용됩니다. 계획된 작업에서 알 수없는 콘텐츠에 특별한주의를 기울이십시오

2.7 异常 $PAHT 环境变量的排查

환경 변수는 쉘이 명령이나 프로그램을 찾는 디렉토리를 결정합니다. 경로의 가치는 일련의 디렉토리입니다. 프로그램을 실행할 때 Linux는 이러한 디렉토리에서 Compile 링크를 검색합니다.경로 수정 :

1

2

3

내보내기 경로=$ path:/usr/locar/new/bin

#이 터미널은 유효하지만 다시 시작한 후 유효하지 않습니다.

#/etc/profile 또는 /home/.bashrc (source ~/.bashrc)에서만 영구적으로 적용 할 수 있습니다.

2.8 后门自动排查 - rkhunter

RKHUNTER에는 다음과 같은 기능이 있습니다.시스템 명령 감지, MD5 검증

루커 탐지

이 기계의 민감한 디렉토리 및 시스템 구성의 이상 감지

설치 : APT 설치 RKHUNTER

기본 사용 :

1

2

3

rkhunter -Check -Sk

-c,-점검 # 로컬 시스템을 확인하십시오

-sk--sk--skip-keypress # 각 테스트 후 키 프레스를 기다리지 마십시오.