KoreanHackerTeam

Moderator

情报收集与外网打点

늦게 일어 났기 때문에 . 첫 번째 주제를 듣지 않았고 조금 후회한다고 느낍니다. 사진을 추가하겠습니다.

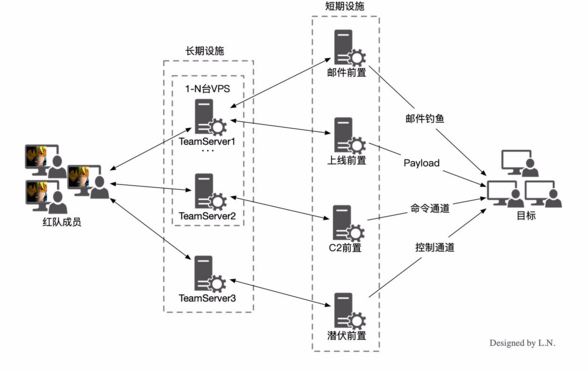

基础设施架构设计部署

정상 아키텍처 : 빨간색 팀원-》 Teamserver CS-》 대상 기계 단점 : 분리되지 않은 기능, 잠재적 인 채널 없음, 많은 로그가 연결되어 유연성이 낮습니다.진화 아키텍처 : DNS/HTTP/HTTPS 분리 서버 팁 : 1 ~ 2CPU 2G 메모리 10G 하드 디스크, 5 개 이하의 재 연결, 잠재 채널 (실제 대상 환경에 따른 우선 순위)

완전한 아키텍처 : 도메인 이름 및 IP (VPS) TeamServer (CS) 프론트 엔드 머신 (Redictor) CS-》 Teamservers 1/2/3/. 사전 레벨 레이어 (SMTP/PAYLOAD/C2/HIDDEN C2)

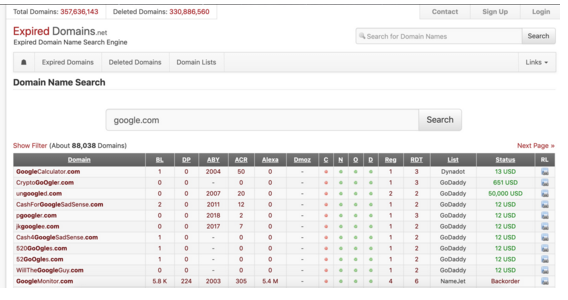

도메인 이름을 선택하십시오

REGISTER FEXIREDDOMAINS.NET DELETE DOMAIN

TIPS1:에는 세계 제조업체 및 바이러스 백신 제조업체와 관련된 도메인 이름과 목표와 관련된 도메인 이름이 포함되어 있지 않습니다.

TIPS2 : 대상 관련 영역에 공통 도메인 이름을 등록하고 개인 정보 보호를 활성화하십시오.

기타 : www.freshdrop.comwww.domcop.com

TIPS3 : 도메인 이름이 분류, 재무, 의료, 전자 상거래, 항공, Travel Great인지 확인

TIPS4 : 도메인 이름이 검은 색으로 표시되어 있는지 확인하려면 VT 및 Micro-Step으로 이동

팁 5 : 학대보고 규칙을주의 깊게 읽으십시오 (주의해서 사용하십시오)

도메인 이름 재배 (계정 유지) 일반 도메인 이름을 구축하고 각 보안 제조업체에 제출하여 사이트를 분류하십시오.

TIPS1 : 도메인 이름을 대형 공장 IP의 레코드로 구문 분석 한 다음 사용하면 C2에 구문 분석 한 다음 사용하지 않을 때 큰 공장 IP로 다시 구문 분석하십시오.

TIPS2 : VT 자체 평가, Alex Self Arevation

도메인 이름 해상도 감지

DomainCheck 분류 감지 도메인 이름 :

IP는 외부 네트워크 IP를 감지하고 인텔리전스 스테이션을 통해 검은 색으로 표시되어 있는지 확인합니다.

CDN을 사용하여 실제 IP를 숨기십시오 (일부 보안 공급 업체는 CDN IP를 가로 채겠습니다).

계란을 낳기 위해 닭을 빌리는 것, 하위 도메인 인수 : 고도로 도메인 이름 A b-》

사전 릴리스를위한 고혈압 브로일러

C2 도구 CS 3.14

맞춤형 트래픽 특성 : DNS/HTTP/HTTPS/SMB 및 TCP

페이로드로드 프로세스 : 쉘 코드/로더/사슴이없는/비콘

DNS : DNS 채널의 기본 매개 변수를 수정 해야하는 경우 (장치에서 쉽게 감지 할 수 있음) DNS를 데이터 채널로 사용하지 마십시오.

HTTP : URI의 파일 접미사에서 JS, CSS와 같은 정적 파일을 설정하지 마십시오. 효과 : 유료 인증서 무료 인증서 자체 서명 인증서 (하자 암호화는 무료이며 3 개월 동안 만료되며 자동으로 갱신)

Redipordns Socat | iptables | ssh (tmux 및 화면 중 하나를 선택하십시오)

아파치 | nginx

팁 :

여러 판단을 사용하여 요청을 요청하고, 기본 URI 사용을 거부하고, 전체 네트워크에서 C2 스캔과 싸우는 것이 좋습니다.

대상 관련 IP 액세스 만 클라우드 샌드 박스와 싸울 수 있습니다.

제한된 액세스 기간, 특정 기간에 페이로드를 요청합니다.

비 지불 부하 URI를 Google과 같은 높은 검증 가능한 도메인으로 리디렉션하지 마십시오.

제안 : www.aaa.com에서 도메인 이름을 구축하고 C2.aaaa.com의 두 번째 레벨 도메인 이름을 사용하여 C2를 수행하십시오.

도메인 프론팅 (IP 및 도메인 이름을 숨기는 방법)

Google App Engine | 아마존 | Azure | Aliyun cdn

가시 층 : DNS, TLS

보이지 않는 층 : HTTPS

URL (높은 평판) SNI (높은 평판) 호스트 (C2)

GitHub - vysecurity/DomainFrontingLists: A list of Domain Frontable Domains by CDN

A list of Domain Frontable Domains by CDN. Contribute to vysecurity/DomainFrontingLists development by creating an account on GitHub.

도메인 프론팅과 동일한 효과

동일한 TCP 연결을 사용하여 다른 호스트의 HTTP 패킷을 보내십시오.

팁 : 좋은 도메인 + 불량 도메인 패키지 하나의 레이어를 동시에 보냅니다.

타사 서비스는 C2로 사용됩니다

Office365, Pastebin, Slack, Facebook, Dropbox, Gmail, Twitter .

타사 서비스로 하드 코드가 필요합니다

메일 피싱 (SMTP) 도메인 이름 : 동일한 C2 도메인 이름을 선택하십시오.

고도로 평판이 좋은 이메일 발신자 : MailChimp, SendGrid

spf, dkim \ dmarc를 올바르게 구성하십시오

SSL 인증서

시간과 빈도를 보내십시오

원 클릭 배포

피싱 이메일 프레임 워크 : Gophish (https://github.com/gophish/gophish)

은폐 및 보안 권한 최소화 : IPTALBES를 사용하여 구성 요소 통신, 포트 전달 용 SSH

TeamServer : 포트 만 로컬 액세스를 제한하고 비콘 청취 포트 전용 리디렉터 액세스를 제한합니다.

팁 : VPS가 GFW에 의해 쉽게 가로 채기 쉽습니까?

솔루션 : v*2r a y + nginx + cloudflare + freenom + WebSocket 설정 에이전트

인프라 모니터링 시스템은 전체 로그를 기록하고 알람을 설정합니다.

자동 배포 Luwu (https://github.com/qax-a-team/luwu)

로그 센터

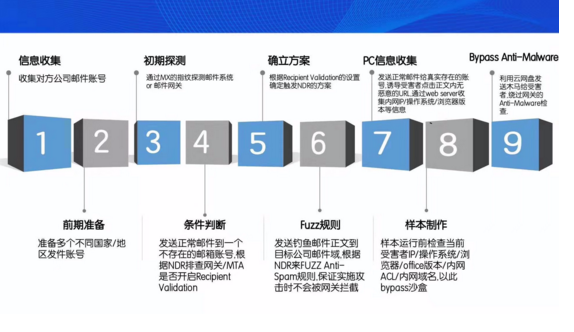

邮件钓鱼之前期信息收集与侦查

기술 과제 :메일 게이트웨이 메일 게이트웨이

브라우저

EDR, ID

메일 게이트웨이

반 스팸

SPF

DKIM

새로 등록 된 도메인 이름

드문 도메인 이름 접미사

민감한 키워드

특성:

이메일 리베이트는 기본적으로 활성화됩니다

MTA는 기본 수신자 유효성 검사로 켜지지 않습니다

결론 : 피싱 이메일을 존재하지 않는 우편함 계정으로 보낼 때 NDR을받을 수 있다면 피싱 이메일이 이메일 게이트웨이 보안 검토 (후방 산란 공격)를 통과했음을 증명합니다.

반 스팸 우회

위의 결론을 통해 감지, 스팸 방지 엔진 규칙을 퍼징합니다

NDR을 안정적으로 트리거하는 방법 :

10m 이상의 텍스트

5,000 명 이상의 수령인

금속을 우회합니다

ndr

요약

钓鱼样本制作

피싱 전자 메일 유형에 대한 악성 CHM 문서 : 쉽게 사용하지만 현재 부드럽게 죽이는 것은 어렵고 살해를 피하는 효과는 좋지 않습니다.악의적 인 매크로 코드가있는 사무실 문서 : 혼란 스러울수록 (흐릿한 사진 등과 결합) 매크로를 수동으로 열어야하며 프로세스 체인이 의심 스럽습니다.

White Plus Black Phishing : 서명 된 흰색 프로그램을 사용하여 DLL 납치 방식을 통해 악성 DLL을로드합니다. AV를 통과하는 것이 더 쉽지만 압축 압축 및 실행이 필요합니다.

LNK 파일 피싱 : 링크 객체는 PowerShell이고 프로세스 체인이 완벽합니다.

PPT 피싱 샘플 : PPT 하이퍼 링크, "안전 문"은 팝업되어 매크로를 시작할 필요가 없지만 전체 화면으로 재생되어 실행하기 전에 활성화해야합니다. 사용하는 것이 좋습니다

악용하는 피싱 이메일 : 고효율 및 높은 비용

쓰기 도구는 자동으로 악의적 인 LNK를 생성합니다. 키 기능 : ishelllink3333:seticonlocation ()

ishelllink33333:setshowcmd () 창 디스플레이

ishelllink33333: 세트 어거 립트 ()

ISHELLLINK3:33600SETPATH ()

.

LNK Phishing 이메일 피싱 이력서 작성 : 콘텐츠를 선택하고 과장하여 HR을 열고 읽은 후 HR을 삭제하여 기술 인력에게 제출되는 것을 방지합니다.

LNK 아이콘 표시 : 각 시스템에서 기본적으로 표시 할 수있는 일반 아이콘으로 변경

동작을 숨기는 방법 : setshowcmd ()는 창을 최소화합니다

Word 문서 저장 :

온라인으로 단어 문서를 다운로드하십시오

(new-Object System.net.webclient) .downloadFile (url, file_path);

데이터 복원 엔진

프로토콜 컨텐츠 복원 : TCP, HTTP, SMTP

파일 컨텐츠 복원 : Office, PDF, Zip

포격 프로그램 복원 : UPX

암호화 알고리즘 데이터 복원 : Base64

로컬로 단어 문서를 공개하십시오

Word를 command_line_arguments로 푸시하십시오

인수는 lnk에 명령 줄 매개 변수를 저장하는 데 사용됩니다.

StringData 구조, Countcharacters

ishelllink33333: 세트 어거 립트 ()

박제 데이터의 최대 값은 명령 줄 매개 변수의 길이에 대한 제한입니다.

실제 측정은0x7FC2 (31KB) 인 것으로 밝혀졌습니다.

LNK 파일의 끝까지 단어를 푸시하십시오 (권장)

모든 크기의 Word, PE, PowerShell은 꼬리에 추가 할 수 있습니다.

-last 1 Last 객체 위치를 선택하고 객체를 "\ n"으로 나눕니다.

select -index 1은 괜찮습니다

소프트 킬링 대립

짧은 파일 이름 Powers ~ 1.exe

코드 난독 화 참조 Symantec의 논문

보안 프로세스 감지

가상 기계식 도구-소프트 솔버 감지 데그 버거

기존 기술

프로세스 이름 탐지

창 제목 감지

새로운 포즈

프로세스를 가로 지르고 프로세스의 해당 저작권 정보를 얻은 후 블랙리스트 목록과 비교하십시오.

장점 : 업그레이드 된 버전도 변경되지 않았으며 보편적입니다.

PID를 기반으로 프로세스의 전체 경로를 얻는 방법 : ProcessExplorer

x86은 실현 가능하지 않으며 x64는 괜찮습니다

PCHUNTER 0RING HOOT를 우회합니다

탐지 후, 공격자에게 알리고 적시에 여파를 처리하십시오.

内网横向移动

인트라넷 조사고전적인 능동 및 수동 인트라넷 조사 방법

활성 스캐닝

장비 자산 식별

사용 가능한 서비스 컬렉션

스크립트 감지

수동 컬렉션

방송 메시지를 듣습니다

광산 경고

위험 측면 : 네트워크 ACL 봉쇄, 제어 호스트 숨겨진, 허니 포트, NIDS

메소드 비교

도메인 정보 감지 * 클래스 도메인 * * nix * Windows AD

포지셔닝 도메인 제어 (도메인 호스트)

시간 서버

순 시간 /도메인

W32TM /쿼리

DNS 서버

get-dnsclientserveraddress query 기본 DNS 서버 설정

해당 도메인 이름의 주소 쿼리 DNS 서버의 레코드

도메인 제어 로케이터

DC 로케이터 프로세스

DNS 쿼리를 생성하고 DC 로케이터 메커니즘을 따르십시오.

Kerberos 인증, KDC

GC

쿼리 도구

도메인 제어 정보를 추출하는 NLTEST 프로세스

그물

dsquery query ldap

dsquery/adsisearcher는 일반 텍스트 LDAP 프로토콜을 사용하며 IDS로 쉽게 캡처 할 수 있습니다

포지셔닝 도메인 제어 (실외 호스트)

DNS 문제 해결

UDP/53을 스캔하십시오

DNS의 쿼리 DNS FQDN

DNS의 쿼리 로케이터

LDAP (S) GC (S)

포트를 스캔하고 기능을 사용하여 도메인 이름을 필터링하십시오.

익명으로 LDAP 메타 데이터의 일부를 읽습니다

LDAP 인증서 정보를 읽으십시오

GC 서비스 쿼리 TCP/3268 TCP/3269

방어 : 익명의 바인딩을 꺼질 수 있습니다

쿼리 LDAP 서비스

Adexplorer : GUI, 일부 CMDLET

도착자

PowerView : 많은 CMDLET

커버 로스

as-req as-rep

KDC TGT 티켓

프로토콜을 기반으로 한 사용자 열거

Kerberosuserenum (A-Team Github)

MSF 모듈

asreproast

사용자의 nthash 암호화를 사용하여 세션 키

John/Hashcat은 오프라인으로 갈라질 수 있습니다

SPN (서비스 원칙) 도메인 객체의 속성, 객체는 기계/사용자이며 설정해야합니다.

TGS-Req TGS-Rep

서비스 티켓

서비스 티켓

결론 : 일반 도메인 계정에 서비스 티켓을 신청 한 후 오프라인으로 계정을 깨뜨릴 수 있습니다.

Kerberoast 공격 (위의 결론에 근거)

Rubeus.exe

파워 뷰

헌트 도메인 관리자

특정 사용자 로그인 세션

원격 세션 열거

Netsessionenum (SMB 세션)

netwkstauserenum (대화식 로그인 세션) 새 버전 시스템에 관리자 권한이 필요합니다.

원격 사용자 열거

시나리오 : 동일한 이름을 가진 동일한 도메인 관리 계정을 가진 일부 지역 계정은 같은 사람이 생성 할 수 있습니다.

Samr Query Group 및 회원 정보 (참고 : Win 10은 관리자없이 열거 될 수 없습니다)

LSARPC 쿼리 SID 관련

원격 로그인 열거

대화식 로그인 : 주로 콘솔 및 RDP 로그인 방식을 나타냅니다.

호스트 권한을 얻으십시오 : VUM RBCD RPRN

레거시 자격 증명을 추출하십시오. PowerView Mimikatz

사용자 권한을 얻으십시오

수평으로 움직입니다

MS-RPC

WMI : DCON TCP/135 기반 일반 텍스트 전송

psexec : (팁 : Impacket 도구 psexec.py를 사용하십시오. 차이점은 대상이 SMB3.0을 지원하여 기본적으로 암호화를 활성화한다는 것입니다).

원격으로 작업을 예약합니다

DCOM : COM 구성 요소는 원격 TCP/445 + Random Port DcomeXec.py라고합니다.

Kerberos는 의뢰했다

개념 : 서비스가 사용자의 신원에 액세스하고 다른 서비스에 액세스 할 수있는 인증 메커니즘입니다.

무제한 대표단 : 기본 설정 전용 도메인 제어가 무제한 위임 할 수 있습니다.

s4u2self

프린터 버그 : 프린터 스풀러 서비스 SSRF

무제한 대표단 + S4U2Self + 프린터 임의 도메인 제어

제약 대표단

S4U2PROXY

자원 기반 대표단 (RBCD) 현재 가장 치명적인 대표단

s4u2self, s4u2proxy를 상속합니다

도메인 권한 유지 보수

주최 권한 유지 관리 (공통 유형, 확장되지 않음)

도메인 권한 유지 보수

spn

계정의 경우 이전 계정을 참조하십시오

골든 노트

KRBTGT를 사용하여 TGT 암호화 TGT 암호화는 계정의 키를 키로 사용합니다.

기본 매개 변수로 생성 된 금 티켓은 오랫동안 만료됩니다, Mimikatz

dcsync는 도메인 내 계정에 대한 해시/키를 끌어 당깁니다

탐지 지점 :

KRBTGT 키, KRBTGT 비밀번호를 두 번 수정하고 4769 로그 분석

로그 분석

IDS 규칙, 만료 시간, 알고리즘 등

실버 노트

SRVS 관련 키 암호화

탐지 지점 :

PAC 정보 검증

제한된 대표단

RBCD

도메인 그룹 정책

랩

文件感染与横向移动

파일 감염중요성

장면

회사의 소프트웨어 라이브러리 공급망은 "Drive Life"와 유사합니다.

원격 공유 파일을 감염시킵니다

USB 드라이브 및 모바일 하드 드라이브와 같은 외부 장치의 감염

3389 디스크를 서버에 장착하십시오

우편 감염, 악성 매크로를 삽입하십시오

트래픽 납치, 운송 중 파일 감염

방법

PE 감염

LNK 감염

사무실 감염

일상적인 PE 감염

EXE에 가져 오기 기능 추가 DLLMAIN, Tool Studype에 악의적 인 코드를 작성하십시오.

악성 코드를 PE에 삽입하고 OEP를 수정하고 PE를 재구성하십시오.

OEP 어딘가에 악성 코드로 이동합니다

악의적 인 코드를 가리 키도록 OEP를 수정하십시오

대립적인 아이디어

DLL 로딩

OEP 점프

TLS (스레드 로컬 스토리지) 콜백 사용

TLS 감염

TLS 콜백, 안티 데 버그; OEP를 수정하지 않고 TLS에 악의적 인 코드를 넣으십시오

TLS 데이터 구조

TLS 감염의 전반적인 프로세스 : 섹션 간격 검색 - 디렉토리 데이터 디렉토리 수정 - TLS 디렉토리 TLS 콜백 함수 빌드 - PE 재건축 - 악성 파일 릴리스

LNK 파일

아이콘을 변경하지 않으려면 어떻게해야합니까?

ishelllink33333:seticonlocation ()은 현재 lnk의 아이콘으로 exe를 설정합니다.

악성 코드는 원래 프로그램을 정상적으로 끌어냅니다

rundll32.exe와 함께

시나리오 : 권한 유지 보수, 수평 이동

사무실 파일 감염

.docx .docm (매크로 파일)은 .doc로 변경할 수 있습니다

대상 :docx를 악성 매크로로 .docm 또는 .doc으로 변환

소프트 킬링 대립

파일 연결을 수정하십시오

.docm은 .doc으로 변경되어 접미사 .docm에 대한 감지에 대항합니다.

의존성 파일 이름 또는 유형 감지에 대항하기 위해 거시 관련 파일을 수정하십시오.

:https://github.com/backlion/redteam-bcs