KoreanHackerTeam

Moderator

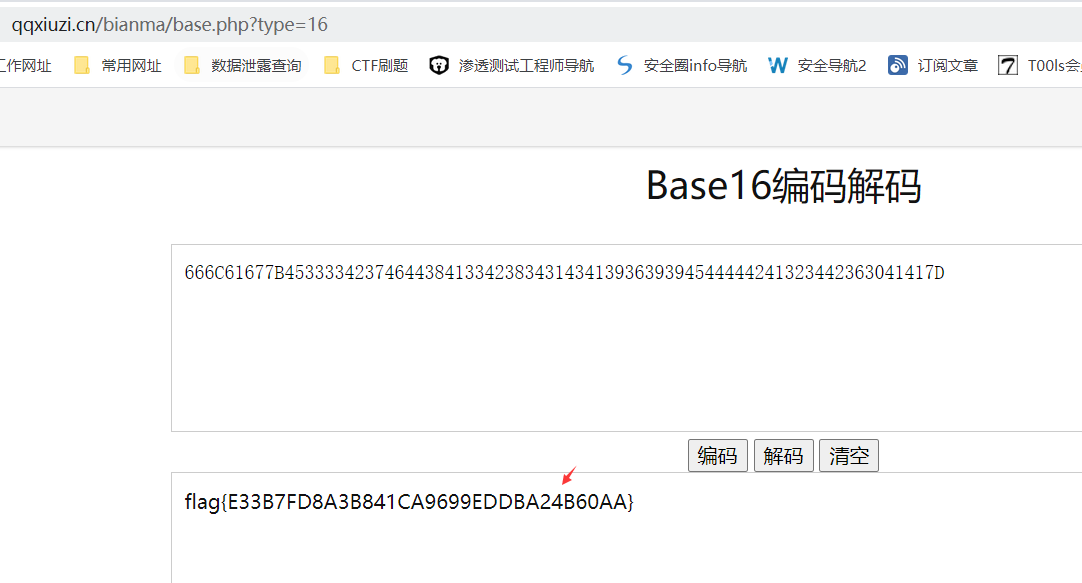

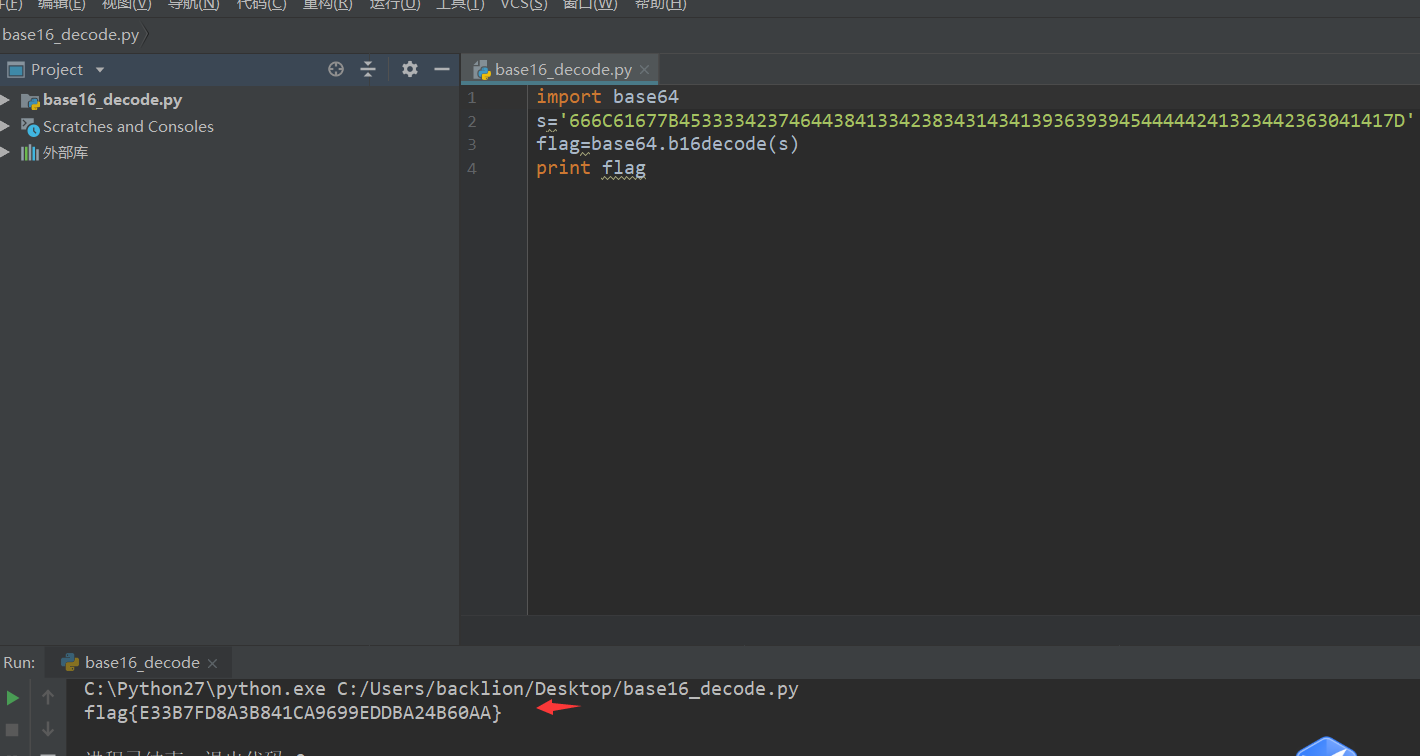

一、base16解密

질문 이름 : Base64 ÷ 4 질문 첨부 파일 : https://adworld.xctf.org.cn/media/task/attachments/c8cb2b557b57475d8ec1ed36e819ac4d.txt question writup:1. 질문의 제목에 따르면, 추측은 base162입니다. 온라인 Base16 : https://www.qqxiuzi.cn/bianma/base.php?type=16

S='666C61677B453333342374443841333423834314341393339394444444441332342363041417D'

flag=base64.b16decode (s)

인쇄 플래그

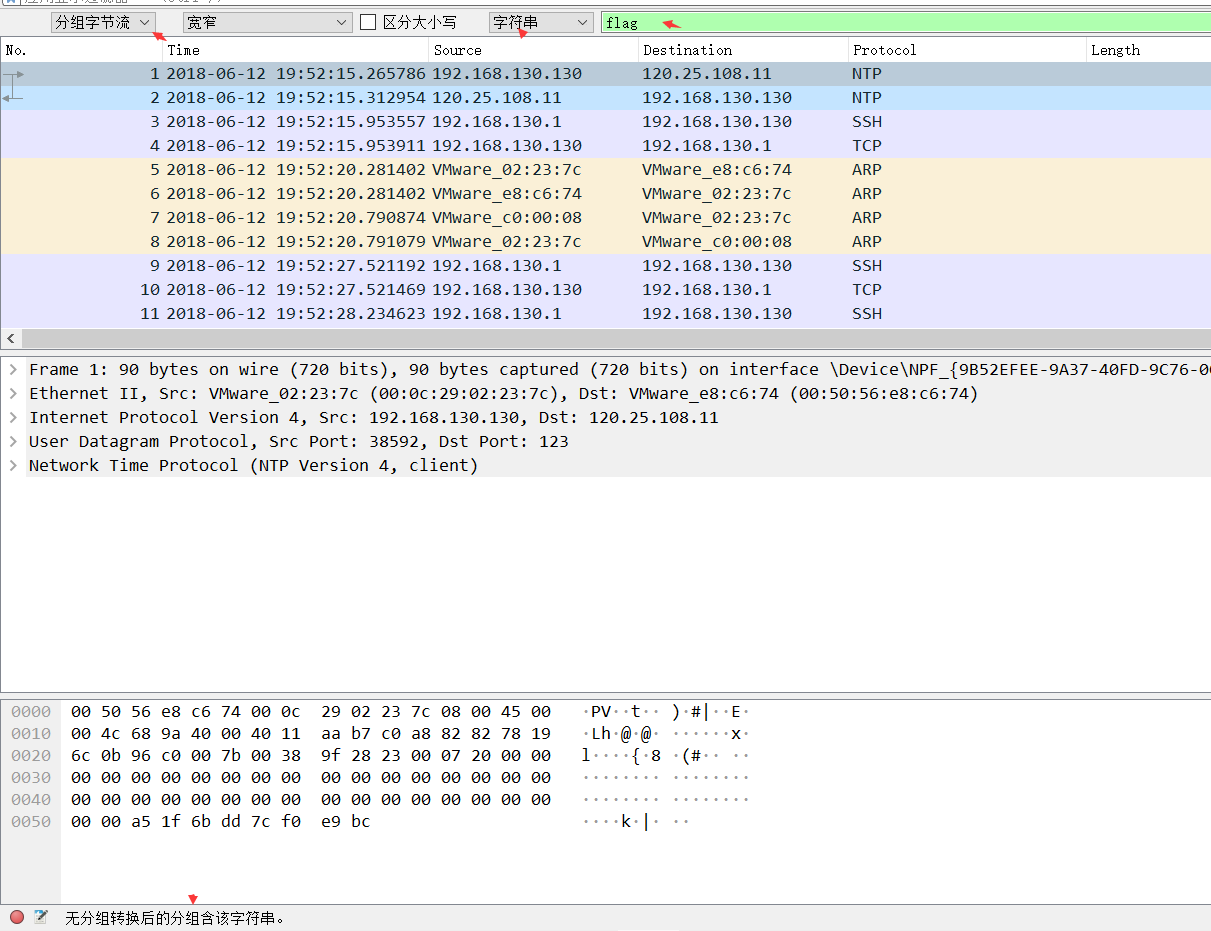

二、modbus工业协议流量包分析

제목 : Magic Modbus 질문 설명 : 플래그 찾기, sctf {xxx} 첨부 첨부 컨텐츠 : flag를 찾으십시오. https://adworld.xctf.org.cn/media/task/attachments/22fc3d84e8434aed89cbc0bbd95a07b4.pcapng 기본 지식 : Modbus는 Modicon (현재 Schneider)가 Programable Logic (Schneider)를 사용하여 1979 년에 발표 된 전기 전기입니다. Modbus는 산업 분야의 통신 프로토콜을위한 산업 표준 (사실상)이되었으며 이제는 산업 전자 장치간에 일반적으로 사용되는 연결 방법입니다. 질문 쓰기 :01. 문자열 플래그 키워드를 검색하면 관련 검색이 없습니다.

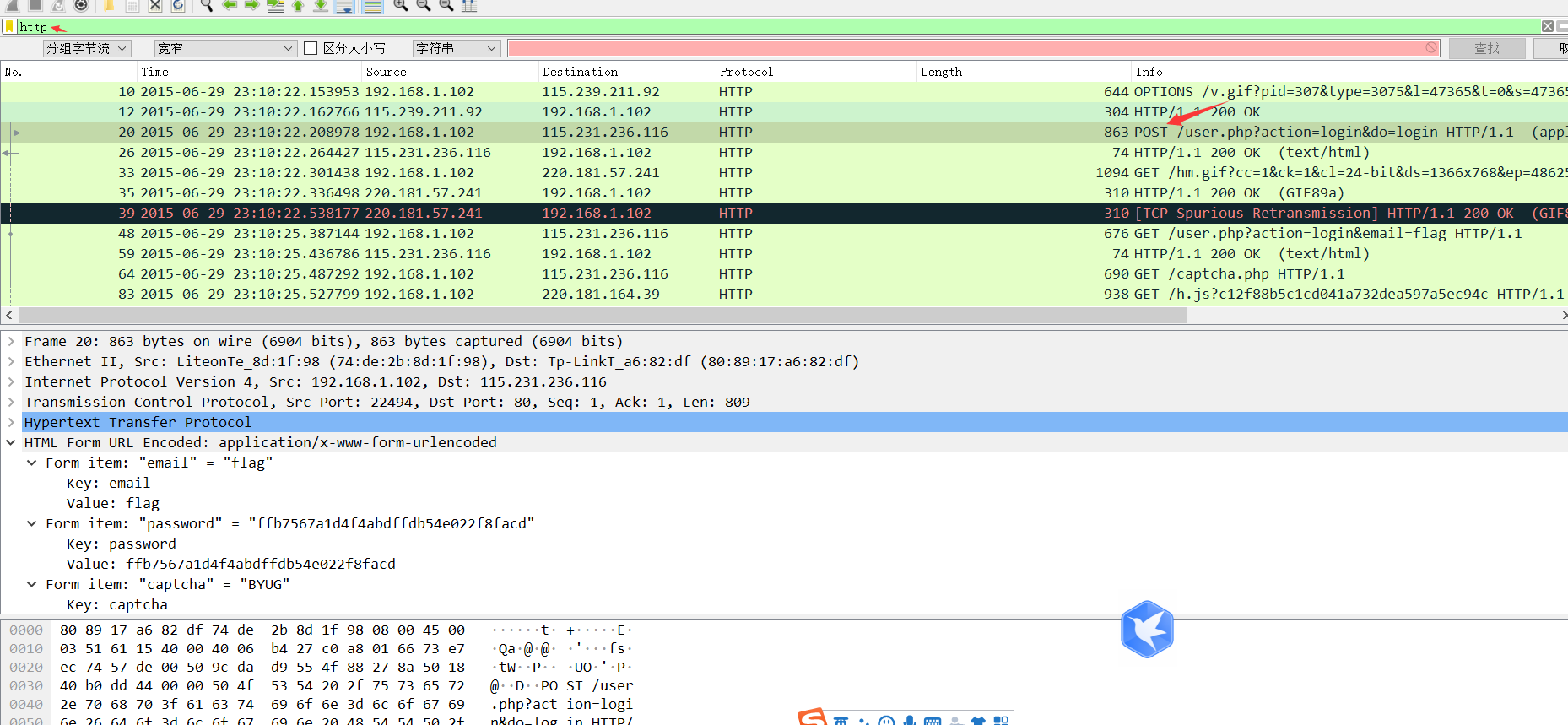

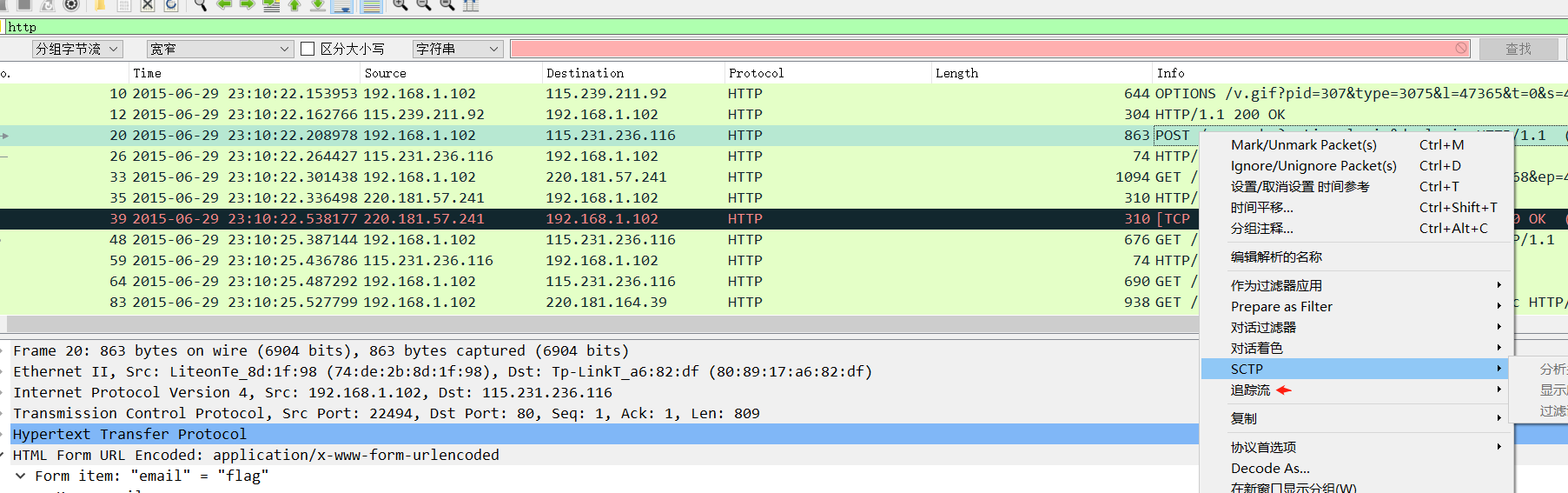

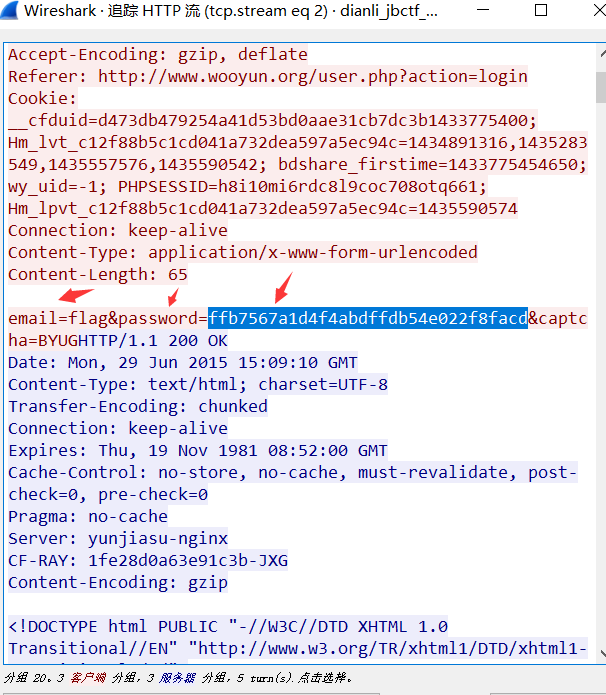

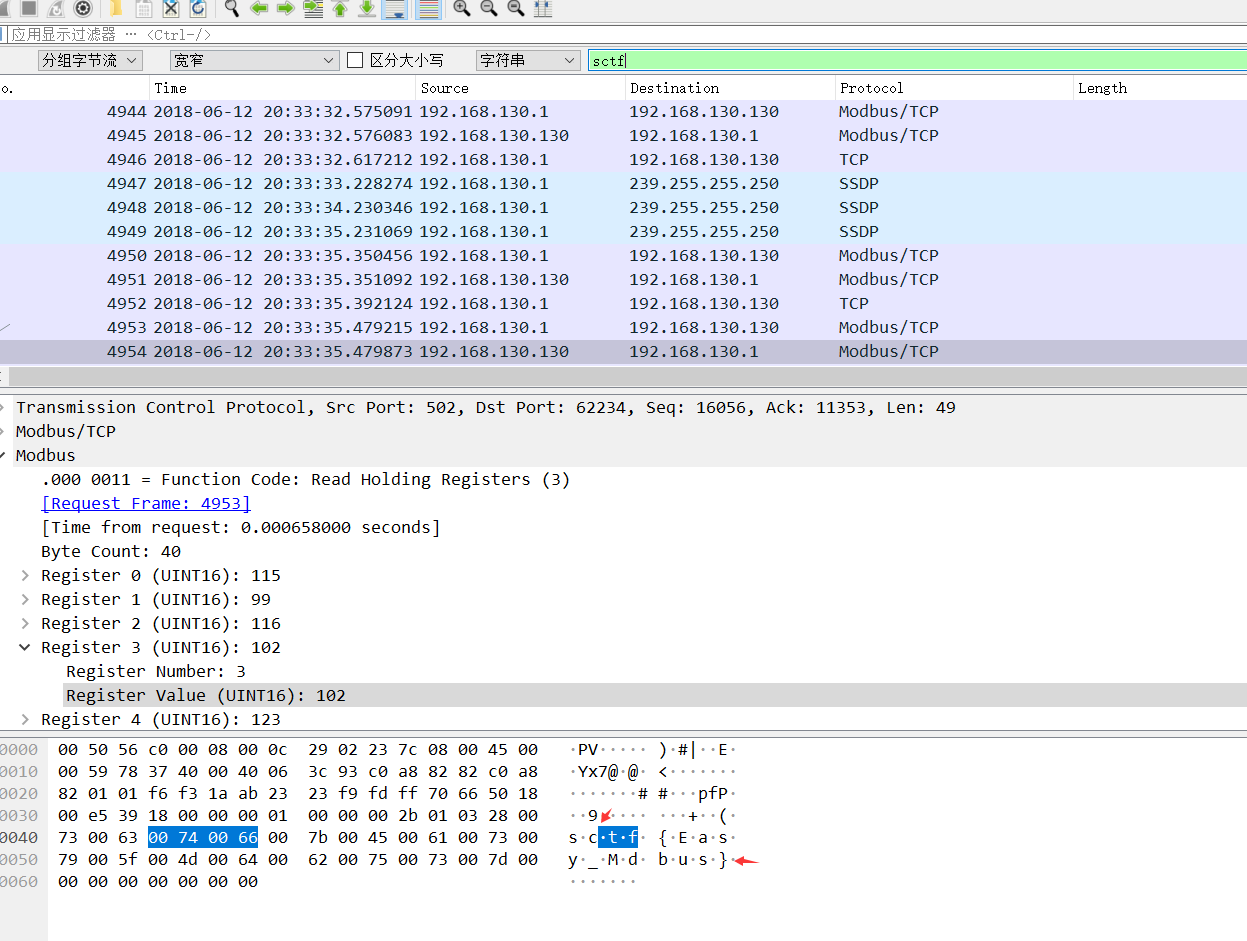

三、流量包http协议分析

질문 이름 : Wireshark-1 질문 설명 : 해커는 관리자가 Wireshark를 통해 웹 사이트에 로그인 할 수있는 트래픽 패키지를 잡았습니다 (관리자의 비밀번호는 답입니다). 플래그 제출 양식은 플래그 {xxxx} 첨부 파일 내용입니다. Wireshark를 사용하여 트래픽 패키지를 열고 HTTP 키 프로토콜을 검색하고 게시물 데이터 패킷