0x01 信息搜集

우선, 주어진 목표는 XXX University 공식 웹 사이트 :

www.xxx.edu.cn이지만 실제로 기본 사이트를 테스트하지는 않습니다. 일반적으로 이와 같은 주요 사이트는 비교적 안전하며 일부 사이트 그룹 시스템을 사용할 수 있습니다. 많은 학교는 Boda의 통합 관리를 사용하며 Waf와 함께 제공됩니다.

1.子域名采集

은 sub 도메인 3, 퍼지 도메인, 하위 도메인 브루트, Sey Sub 도메인 이름을 폭파하는 데 사용될 수 있습니다

그러나 나는이 침투에서 위의 것을 사용하지 않았으며 폭발 시간이 너무 길었다.

나는이 fofa, shadon 및이 사이버 공간 검색 엔진을 사용합니다.

예를 들어, 다음 그림 :

호스트='xxxx.edu.cn'

2.端口信息

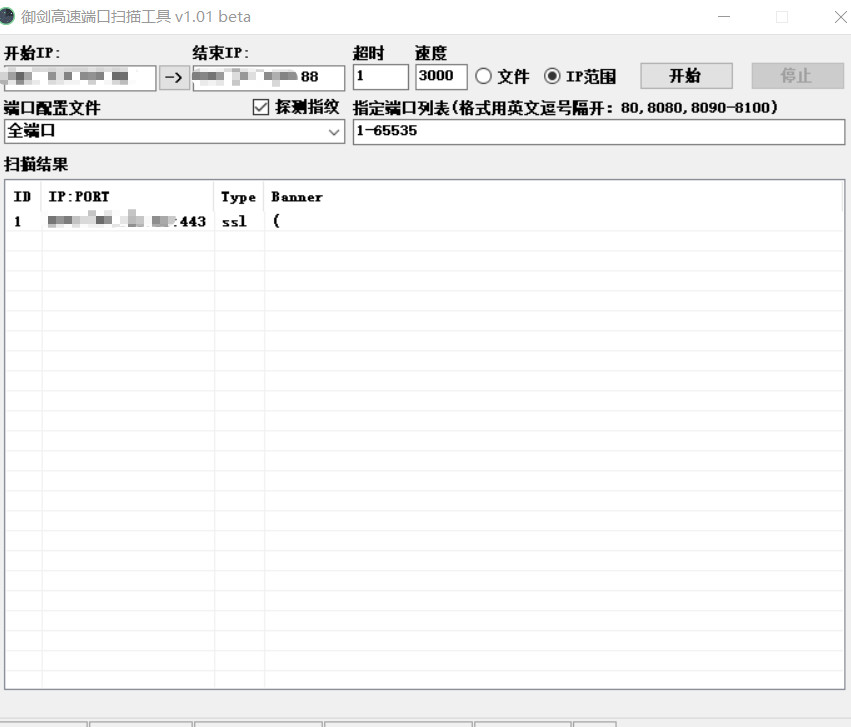

위의 FOFA 결과를 통해 포트 스캔 도구를 사용하여 IP 주소를 배우고 스캔 할 수 있습니다. 사용 가능한 포트가 없습니다

그러나 많은 웹 사이트에는이 IP가 있습니다.

그런 다음 항구를 포기하십시오

3.敏感信息搜集

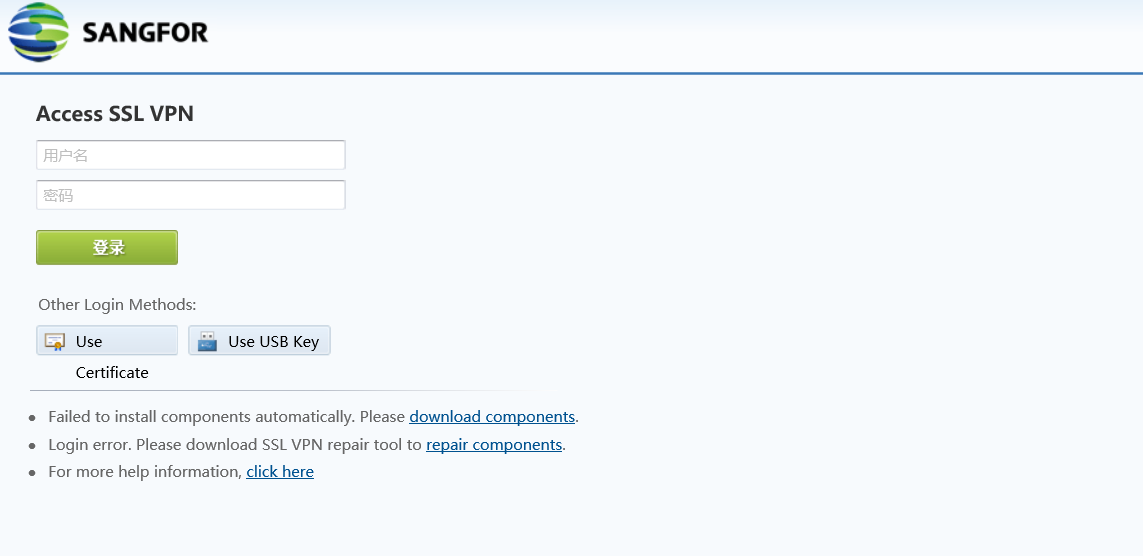

Github 검색 Google Hacking Lingfengyun Network 디스크 검색으로 민감한 것을 수집하지 않았습니다. 이메일 주소는 Tencent의 회사 이메일 주소이며 VPN은 다음과 같습니다.

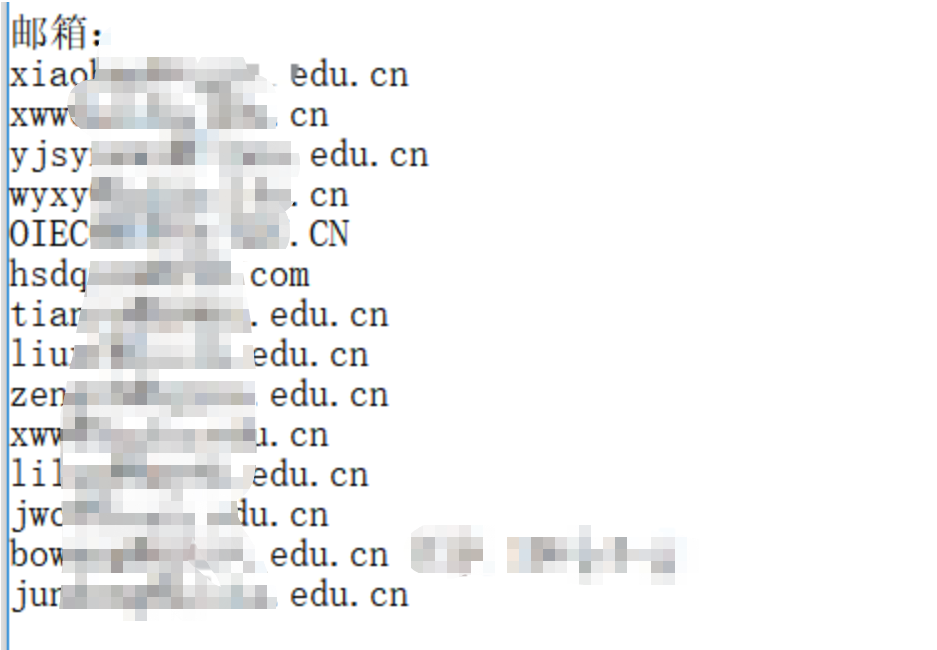

수집 된 이메일 계정 중 일부는 다음과 같습니다.

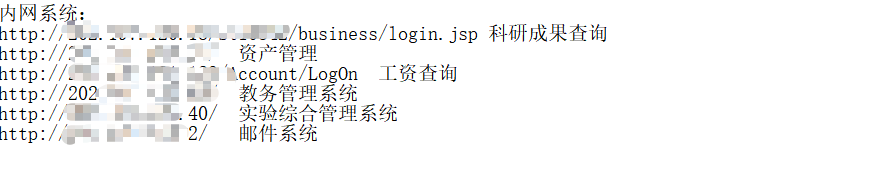

웹 사이트를 탐색하여 일부 인트라넷 시스템의 Collapse

Unified Authentication Platform의 프롬프트를보고 일부 사회 복지사는 학생 번호를 사용하여 ID 카드 (기본 비밀번호)를 추가 한 후 로그인 할 수 있음을 알고 있습니다.

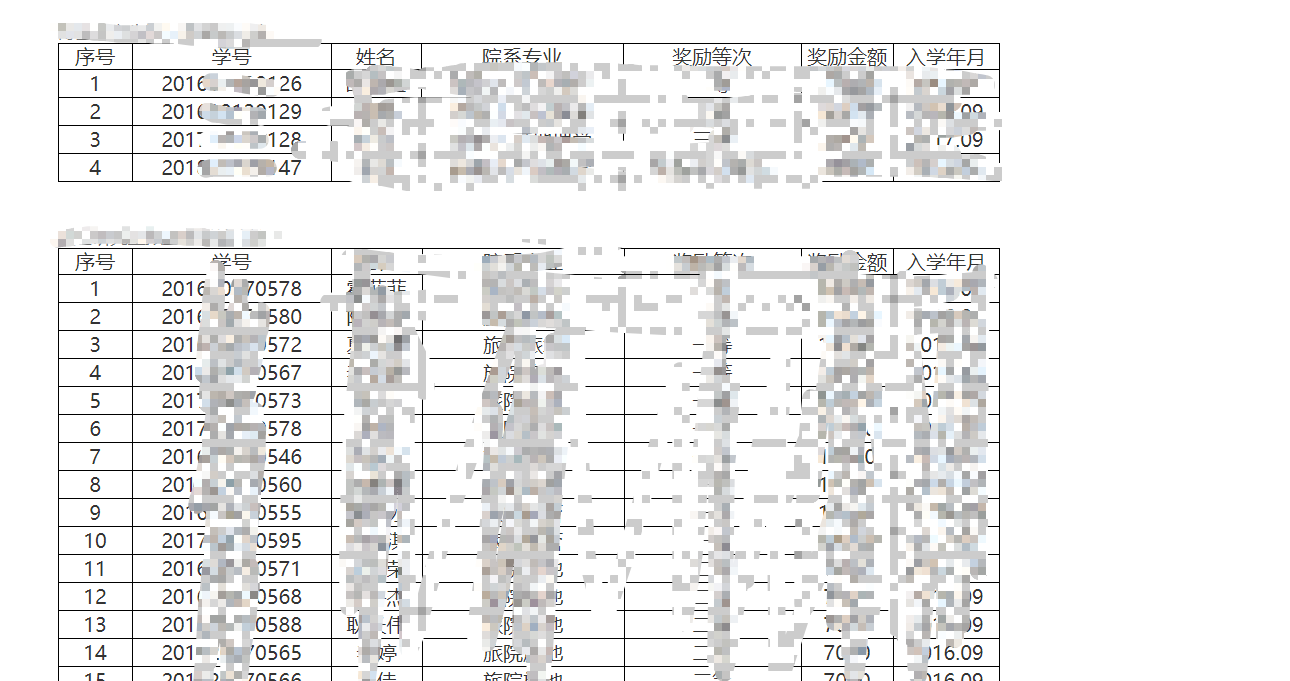

그래서 나는 백업을 위해 학생 번호의 물결을 수집했습니다.

사이트 :xxx.edu.cn 학생 ID

0x02 漏洞挖掘

필요한 정보를 수집 한 후 각 하위 도메인을 파기 시작했습니다. 오랜 시간을 검색 한 후, 대부분의 시스템은 비교적 단일 기능과 허점이없는 통합 템플릿을 사용합니다.

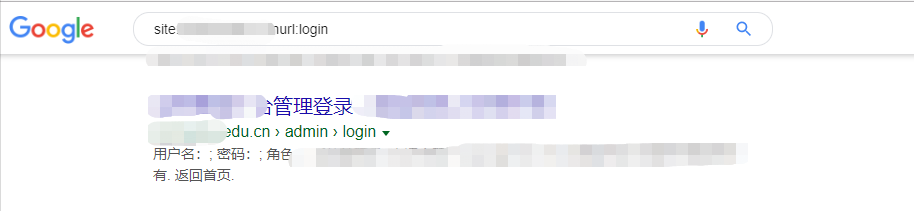

site:xxx.edu.cn inurl:login

Site:xxx.edu.cn Intle : 로그인

그런 다음 일부 로그인 시스템에 중점을 두었습니다

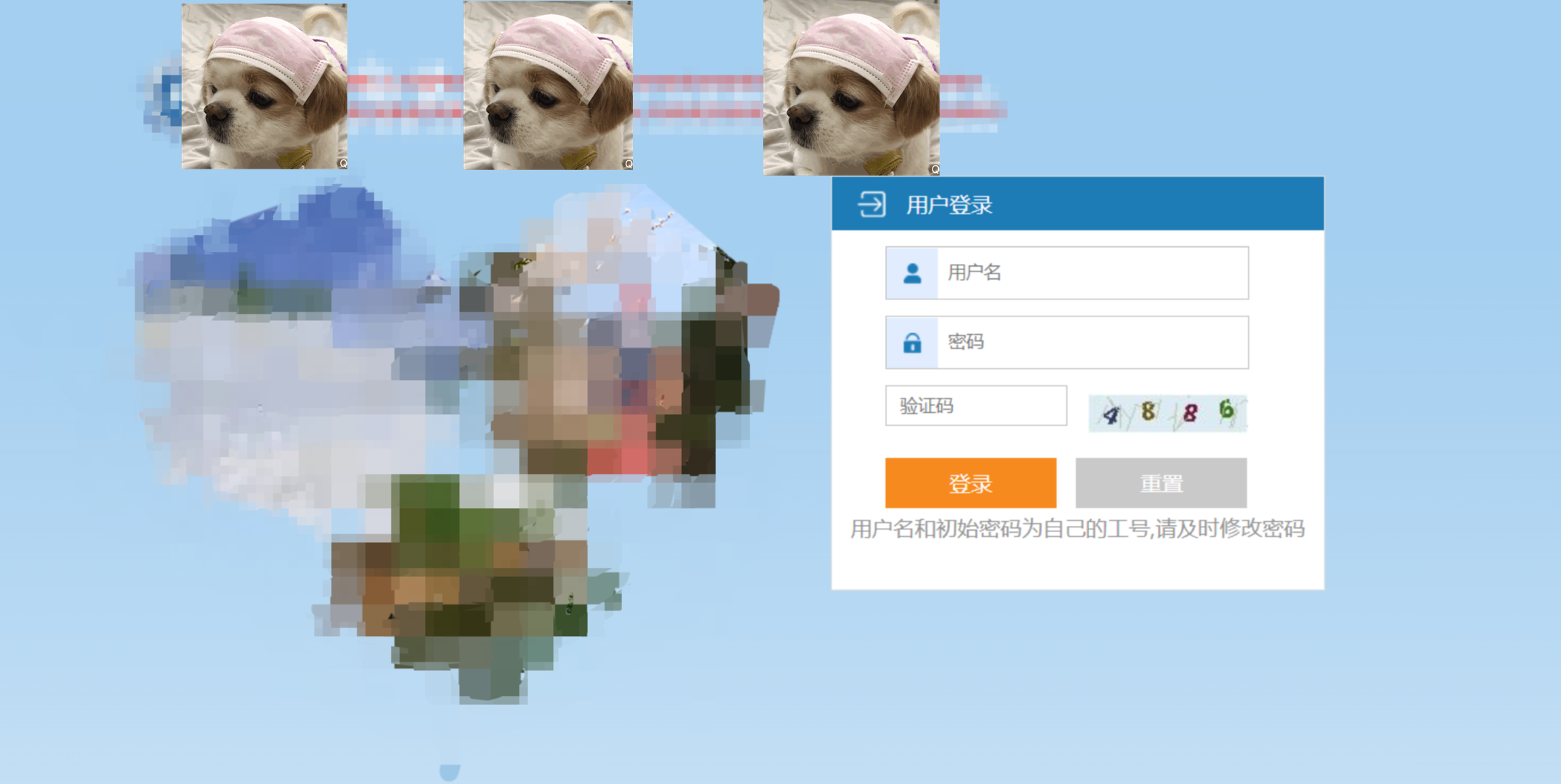

그런 다음 로그인 할 시스템을 찾았습니다

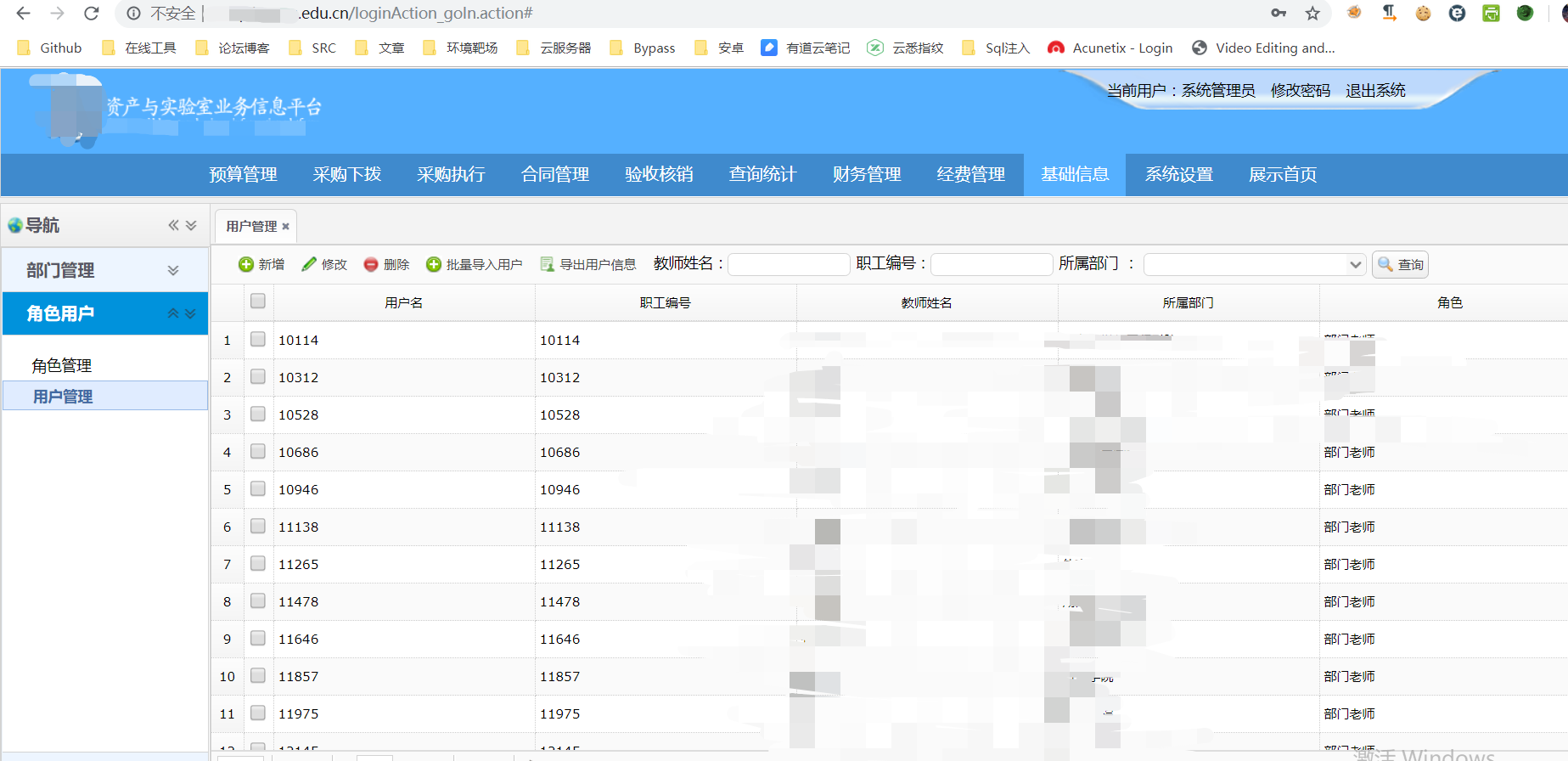

현재 그의 프롬프트를 기억했습니다. 사용자 이름과 비밀번호는 내 작업 번호입니다. 즉, 여기에는 선생님의 작업 번호 정보가있을 수 있으며 운이 좋을 것입니다. 이 시스템의 시스템 관리자 계정은 약한 비밀번호입니다.

관리자가 배경을 입력 한 후 사용자 정보를 찾아 교사의 계정이 5 자리임을 알게됩니다. 주소 표시 줄에 조치가 있음을 알 수 있습니다. STR2를 테스트 한 다음 웹 페이지를 새로 고쳐서 열 수 없었습니다. 시각적으로 IP가 차단되었음을 알았습니다 .

그 다음, 사용자 규칙을 알면 사전 백업으로 사용할 대본을 썼습니다.

#!/usr/bin/env python

#-*-코딩 :UTF-8-*-

# dateTime :2019/7/10 8:44

시작 숫자에서 시작하는 시작 매개 변수 생성 시작 시작 매개 변수 생성 시작

end_num=200000 # 끝 매개 변수 정지 nth 매개 변수

인쇄(''''

스크립트를 실행하면 스크립트가있는 디렉토리에서 5.txt가 생성되고 생성 된 숫자가 저장됩니다.

'' ')

I의 경우 범위 (stark_num, end_num + 1) :

내가 10: 인 경우

i='0000' + str (i)

elif I 100:

i='000' + str (i)

ELIF I 1000:

i='00' + str (i)

ELIF I 1000:

i='0'+str (i)

f:으로 Open ( '5.txt', 'a')

F.Write (str (i) + '\ n')

print ( '프로그램이 실행되고 파일이 생성되었습니다')

그런 다음이 배경에서 주입을 발견하고 업로드했지만 열매가 없었기 때문에 텍스트에 녹음하여 다른 도메인 이름으로 변경했습니다.

그런 다음 코스 선택 시스템을 참조하십시오

은 학생 계정을 계정 암호로 사용하고 성공적으로 로그인하는 것입니다.

은 쓸모없는 것처럼 보이지만, 이것에 대해 기분이 나쁘게 만드는 것은 테스트를 업로드했을 때 스크립트 형식의 접미사를 변경하여 데이터 패킷을 보낼 수 없다는 것입니다. 결과적으로, 나는 새로 고침을 위해 웹 페이지로 돌아와서 링크가 재설정되었습니다 . 맞습니다. 나는 IP로 다시 금지되었습니다 .

그런 다음 교사 계정을 위반하려고했는데 동일한 계정이 비밀번호로 사용되었습니다.

들어간 후에, 나는 주위를 둘러 보았고 여전히 어떤 진전도 할 수 없었습니다.

같은 방식으로 대학원 관리 시스템과 학생 지불 쿼리 시스템 (실제로 쿼리였습니다 .)에 입력했으며 마침내 Financial XX 시스템에서 약간의 진전을 보였습니다.

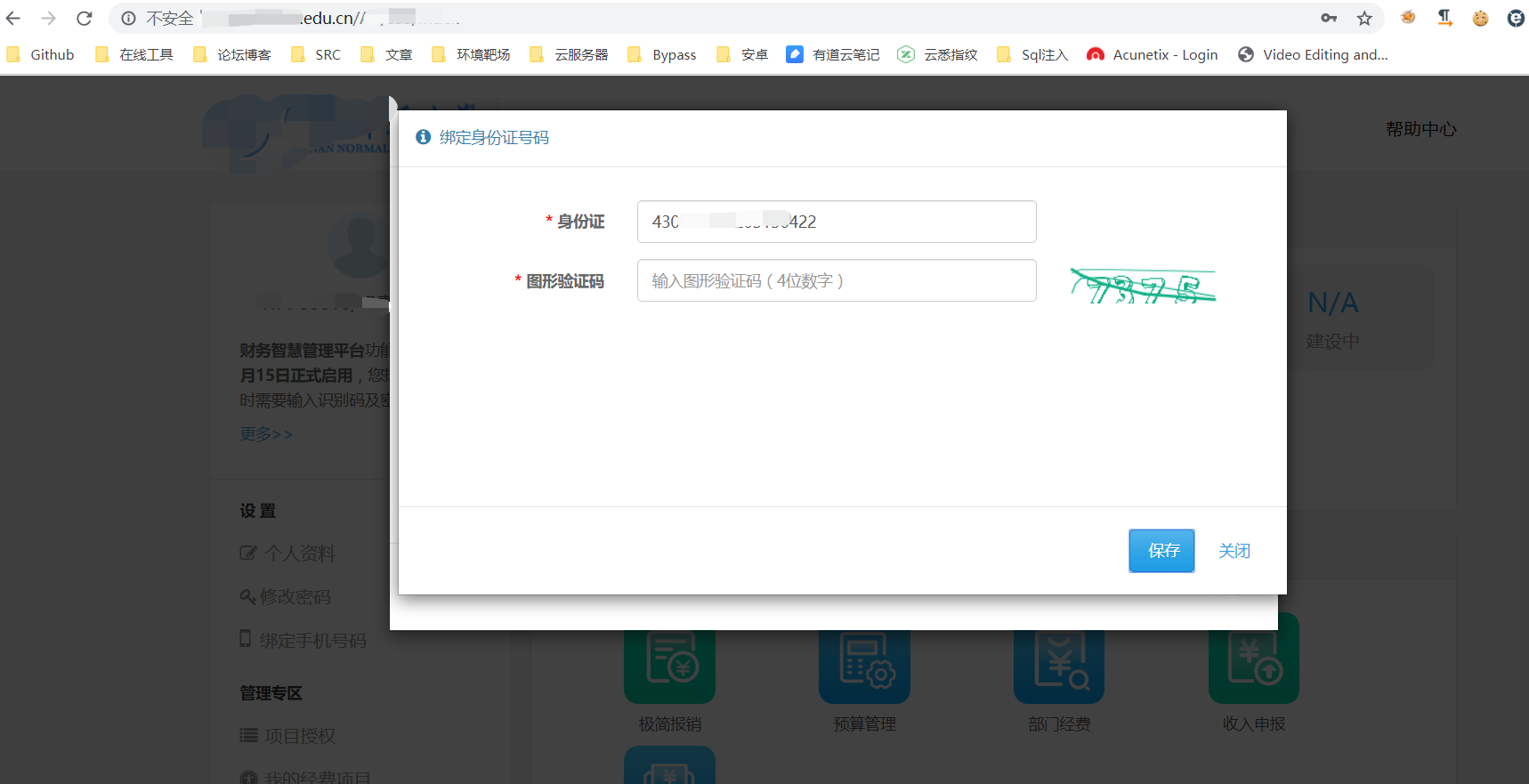

예, ID 번호를 올바르게 읽으려면 ID 번호를 읽었으므로 정신 지체로 100 번 시도했지만 ID 카드로 14 개의 교사 계정을 얻었지만 모두 은퇴 한 교사 인 것처럼 보이므로 권위는 매우 낮거나 전혀 들어갈 수 없습니다.

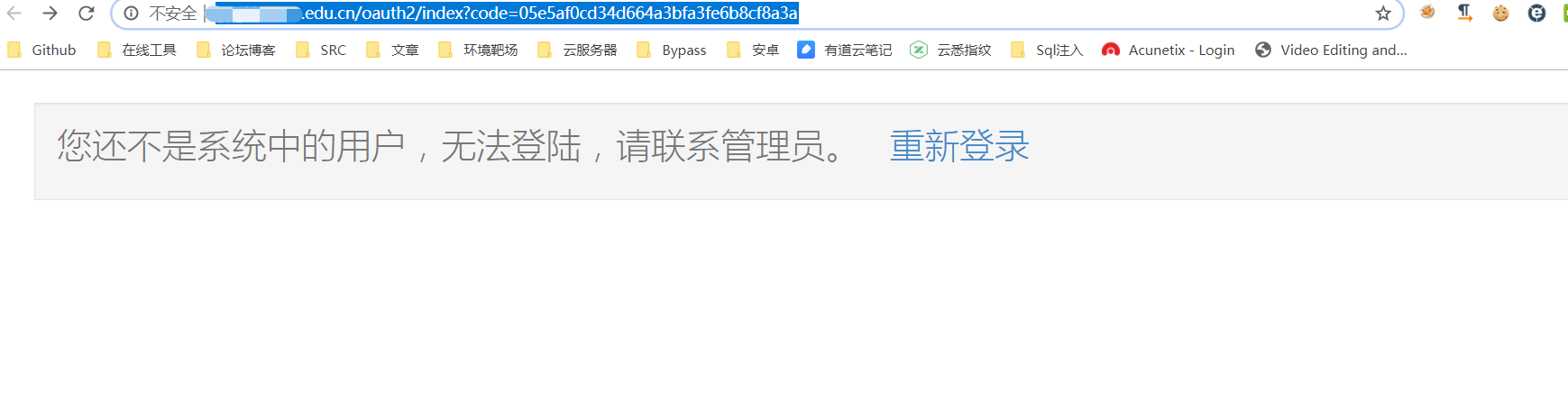

그런 다음 통합 ID 인증 플랫폼에 와서 로그인을 시도했지만 로그인했습니다 . (학업 업무는 로그인 할 수 없습니다)

그래서 우리는 여기에서 시작하여 획기적인 것으로 간주되었습니다. 여기의 일부 시스템은 인증 없이는 열 수 없기 때문에이 혁신적인 지점 : 아파트 관리 시스템

인증 전에 :을 엽니 다

이후에 오픈 : 인증 :

실제로 권한이 없습니다 . 다시 로그인하려면 클릭하면이 시스템에 액세스 할 수 있습니다. 그런 다음이 시스템에 Java Desorialization 취약점이 있습니다.

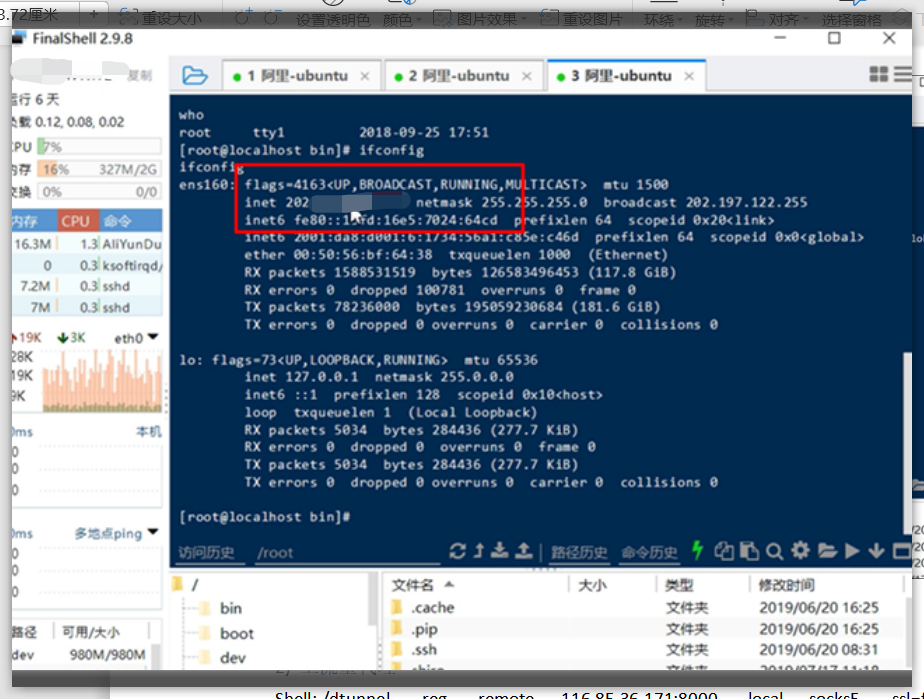

따라서이 사태화 취약성 (Shiro Desorialization)을 통해 반동 쉘이 얻어지고 기계는 루트 권한입니다.

그러면 에이전트 트래픽이 뒤에 있습니다. 개 구멍을 사용하면 더 이상 대화를 낭비하지 않을 것입니다 .

그런 다음 전에 본 적이없는 waf를 찾았습니다

놀랍게도, 두 번째 마스터는 역을 지키고 후퇴하고, 미안하고, 방해를 받았다.

0x03 总结

1. 정보 수집 서브 도메인 이름 : FoFA (host='xxxx.edu.cn') 포트 컬렉션 : Yujian Scanning Tool, 웹 사이트는 리버스 프록시 포트를 사용하여 포트 443 또는 80이 네트워크를 종료하기 위해 네트워크를 종료 할 수 있도록합니다. Baidu Network Disk 및 Tencent Network Disk) 3. Goog Hack을 수집합니다. 학생 번호 : site3:xxx.edu.cn 학생 번호 로그인 : site3:xxx.edu.cn inurl3360login 또는 site33:xxx.edu.cn intitle : 홈 링크 링크를 링크하여 다른 서브 SUBDOM의 링크를 얻습니다. 3. 통합 인증 플랫폼을 발견하여 작업 번호와 ID 카드를 사용하고 4로 기록한 후 6 자리로 로그인하여 자산 및 실험실 플랫폼을 발견하여 작업 번호를 사용자 이름과 비밀번호로 사용하십시오. 여기에서 약한 암호 관리자 및 관리자를 통해 시스템을 입력하여 교사의 작업 번호를 얻을 수 있으며 시스템에는 WAF가 가로 채는 Struts2 취약점이 있습니다. 5. 코스 선택 센터를 발견하면 계정과 비밀번호는 학생 번호와 교사의 작업 번호입니다. 시스템의 파일 업로드는 WAF에 의해 가로 채 웁니다. 6. 대학원 관리 시스템, 학생 지불 쿼리 시스템 및 금융 XX 시스템과 같은 다른 시스템에는 모두 저장된 계정 및 비밀번호가 있습니다. 그들 모두는 작업 번호를 가지고 있으며 시스템에 들어갈 수 있습니다. 교사 계정에 바인딩 된 ID 번호를 수집 할 수 있습니다. 7. 교사의 계정 및 ID 번호를 받고 통합 인증 플랫폼을 입력하십시오. 기숙사 관리 시스템에 로그인 할 수 있습니다 (전제 조건은 Unified Authentication System에 로그인해야합니다) 8. 기숙사 관리 시스템에는 Shiro Anti-Sequence 취약성이 있지만 NC 원본 링크 :

https://www.xljtj.com/archives/dxst.html 만 리바운드 할 수 있습니다.