KoreanHackerTeam

Moderator

0x00 前言

2022.8.x 단위는 갑자기 특정 산업에서 특별한 공격 및 방어 훈련에 참여하라는 통보를 받았으며 학습을 목적으로하는 물결에 참여했습니다. 여기서 우리는 그것을 기록합니다.0x01 打点

대상 단위 이름을 얻습니다먼저 Aiqicha 및 Tianyancha와 같은 도구를 통해 대상과 대상 하위 유닛의 정보를 확인하십시오.

사용 가능한 도구 : enescan_go

다음은 정보 수집 세 축입니다

하위 도메인 이름, IP, 포트

하위 도메인 이름 수집 : OneForAll (API는보다 완전하게 구성되어야 함), 하위 파인더, FOFA, 헌터

IPS : Eeyes, Domain2IP를 수집하십시오

포트 스캔 : Goby, NMAP, Masscan

Goby Full-Port 스캔은 여기에서 사용되며 스캔 속도는 걱정되지만 장점은 비교적 포괄적이며 디스플레이 효과가 더 좋다는 것입니다.

포트를 스캔 한 후 웹 및 비 WEB 급 포트를 필터링하여 정확한 공격을 용이하게합니다.

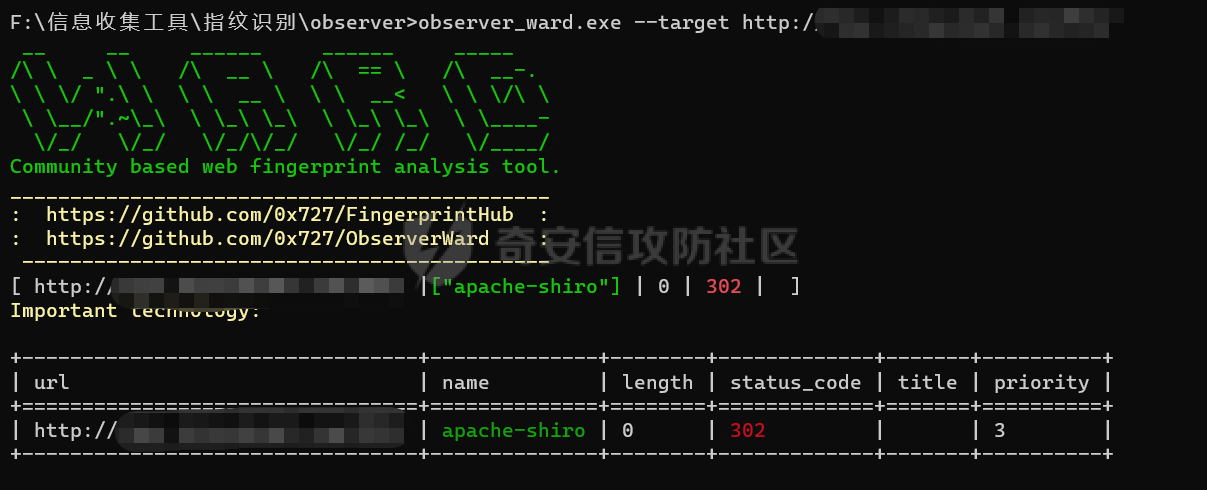

웹 클래스는 먼저 지문 인식을 수행하고 (Shiro, Tongda OA, Ufida NC 등과 같은 일부 주요 프레임 워크 시스템에 대한 공격의 우선 순위를 정할 수 있습니다.

서비스 폭발을 위해 비 WEB 클래스를 스크리닝 할 수 있습니다. 6379 redis와 같은 특별 포트를 먼저 시도 할 수 있습니다.

0x02 获取突破口

위의 지점을 통해 Shiro 프레임 워크 시스템이这个系统是访问路径后默认跳转到SSO平台进行登录的을 얻었습니다. 시스템에 들어가려면 입구를 로그인하고 SSO 플랫폼에서 확인해야합니다. 그러나 수동 비밀번호 테스트 후 약한 암호를 통해 SSO 시스템을 입력하기가 약간 어려웠으므로 전략적으로 포기했습니다.먼저 Shiro Deserialization 도구를 사용하여 RCE 취약점이 있는지 확인하십시오.

다음은 제안입니다. 다른 도구가 키 및 활용 체인을 반드시 던질 수는 없습니다. 테스트 할 때 테스트 할 도구를 몇 가지 더 변경하십시오. 키와 활용 체인을 얻기 위해 여기에서 세 가지 도구를 변경했습니다. 다른 도구는 나올 수 없습니다 (주요 사전의 문제 또는 단순히 나가지 못합니다 .)

Linux Machine, Whoami Root 권한, pingwww.baidu.com을 사용할 수 있습니다.

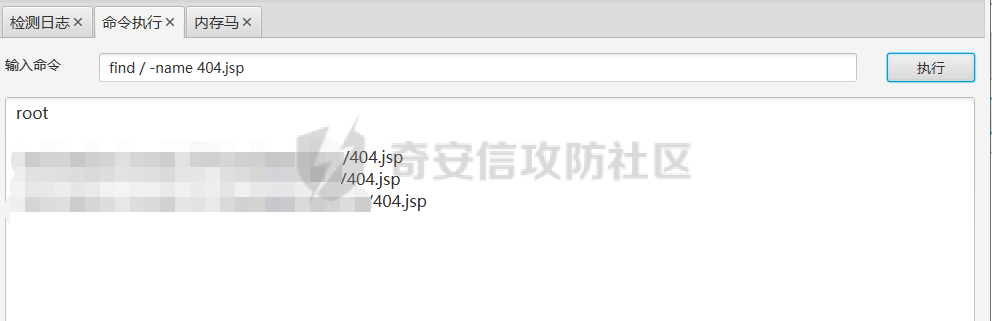

먼저 Linux 문을 사용하여 웹 사이트의 정적 파일 이름에 따라 디렉토리 주소를 찾으십시오.

/-name 404.jsp 찾기

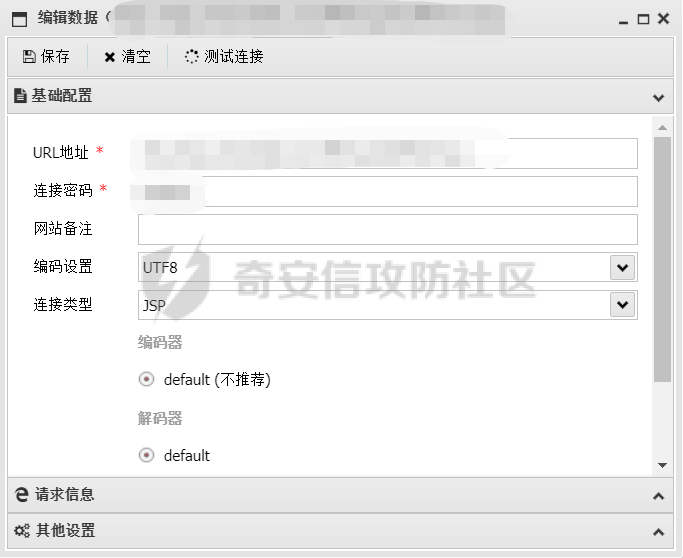

웹 사이트의 루트 디렉토리로 직접 VPS에서 JSP 말에 액세스 한 다음 Ang Sword에 연결할 수 있습니다.

/webapps를 검색 한 후 3 개의 시스템 + SSO 시스템이 있음을 알았습니다.

SSO 확인이있는 한 3 개의 다른 시스템에 액세스 할 수 있다고 생각합니다.

그런 다음 구성 파일을 뒤집습니다

경로/webapps/xxx/WEB-INF/classes/

dbconfig.properties파일이 발견되었고 MySQL과 Redis 간의 연결 정보가 발견되었습니다. (더 많은 것을 코딩 할 것입니다)

MySQL은 인트라넷이 아닌 Alibaba Cloud에서 온 것입니다. 그것을 살펴본 후, 내가 사용했던 기계가 클라우드 호스트라는 것을 알았습니다.

Bai는 행복했고 다음 단계에 대해 MySQL이 SSO에 로그인 할 수 있는지 확인한 다음 파일 및 유출 된 구성 정보를 검색 한 다음 작업을 완료합니다.

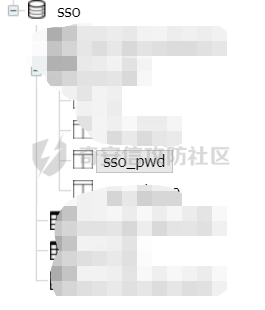

MySQL을 연결 한 후 SSO 라이브러리와 다른 세 시스템 라이브러리를 보았지만 가장 긴급한 것은 먼저 SSO에 로그인 할 수 있는지 확인하는 것입니다.

SSO 테이블에서sso_pwd필드를보십시오

암호화 된 것으로 밝혀졌습니다. 아직 평범한 암호화가 아닙니다. (벵부에 살고 있습니다.)

0x03 柳暗花明

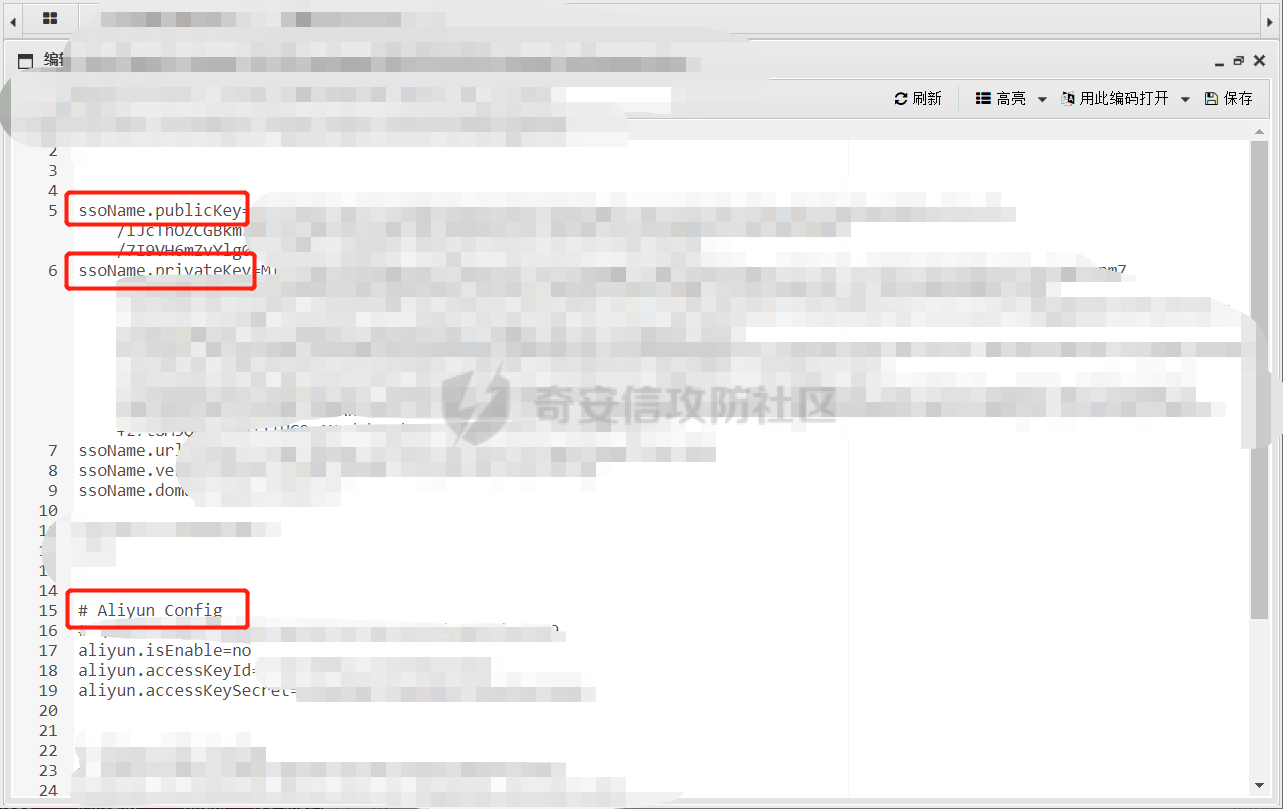

보고서 작성을 마치려고했을 때config.properties이라는 문서가 주목을 받았습니다.클릭하여 무엇을 확인하고 알아보십시오!

SSO加密的密钥对 以及 Aliyun的accesskeyID和Secret起飞!

0x04 解密SSO密码

RSA 암호화, RSA 암호 해독-온라인 도구-OkTools

암호는 무작위로 생성되었습니다. 나는 이생에서 결코 폭발하지 않을 것입니다.

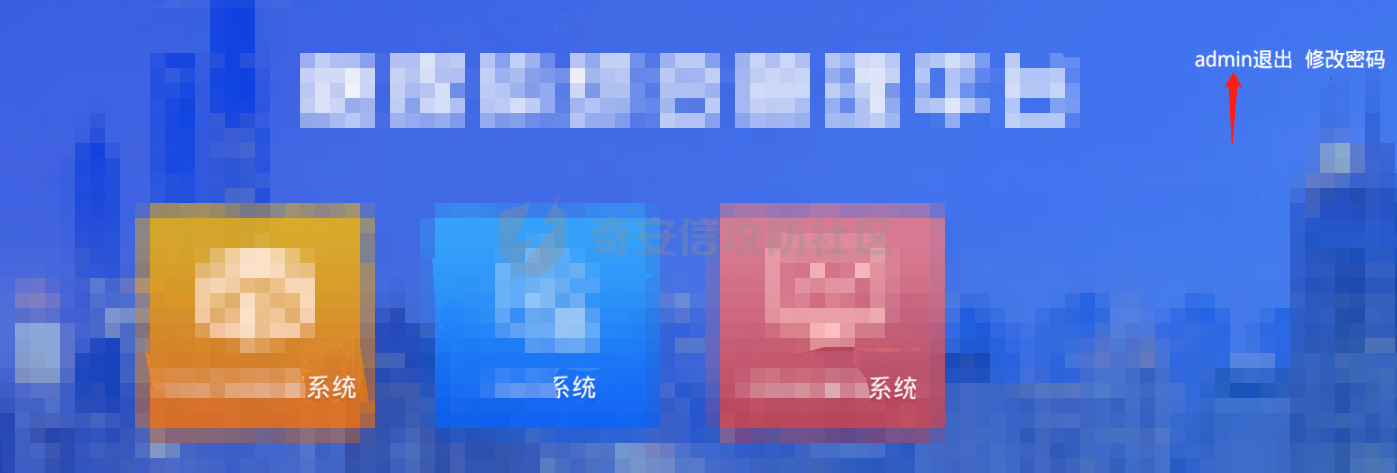

SSO 시스템에 로그인하십시오

그런 다음 데이터베이스에있는 다른 라이브러리의 암호를 통해 3 개의 시스템을 입력했으며 사진을 넣는 것을 중지했습니다 (너무 많은 것들 코드 .).

0x05 接管云平台

며칠 전에 본 Master Teamsix의 기사는 오늘 다시 나타났습니다.나는 CF를 사용하여 그의 구름 인트라넷을 관통했습니다 | t wiki (teamssix.com)

CF 도구 주소 :

TeamsSix/CF: 클라우드 익스플로잇 프레임 워크 클라우드 환경 활용 프레임 워크. 레드 팀원이 AK (Github.com)를 얻는 데 후속 조치를 취할 수 있습니다.

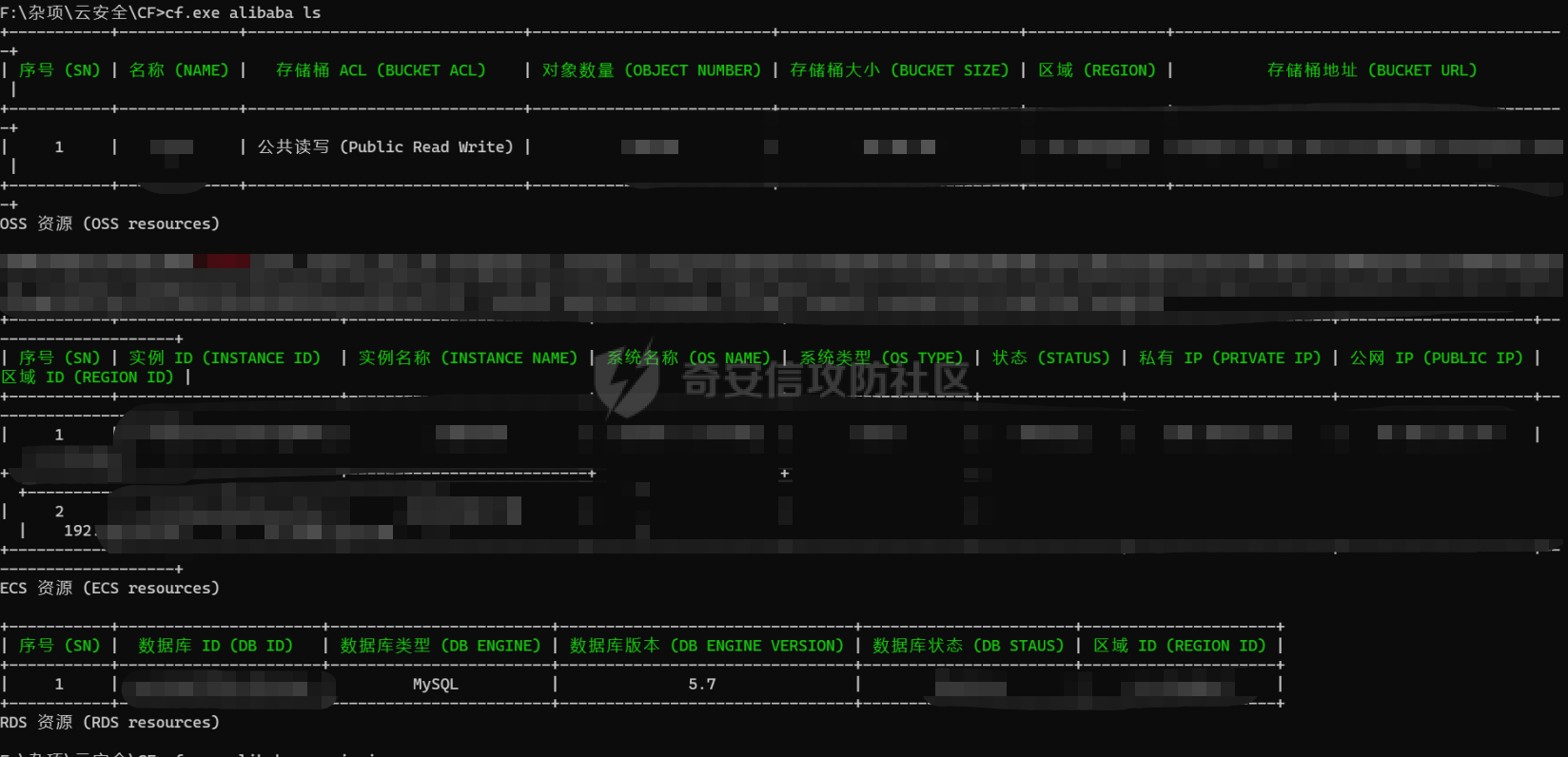

CF Alibaba LS

클라우드 리소스를 봅니다

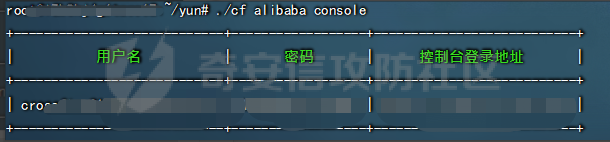

백도어 사용자를 추가하여 알리바바 클라우드 콘솔을 인수하십시오

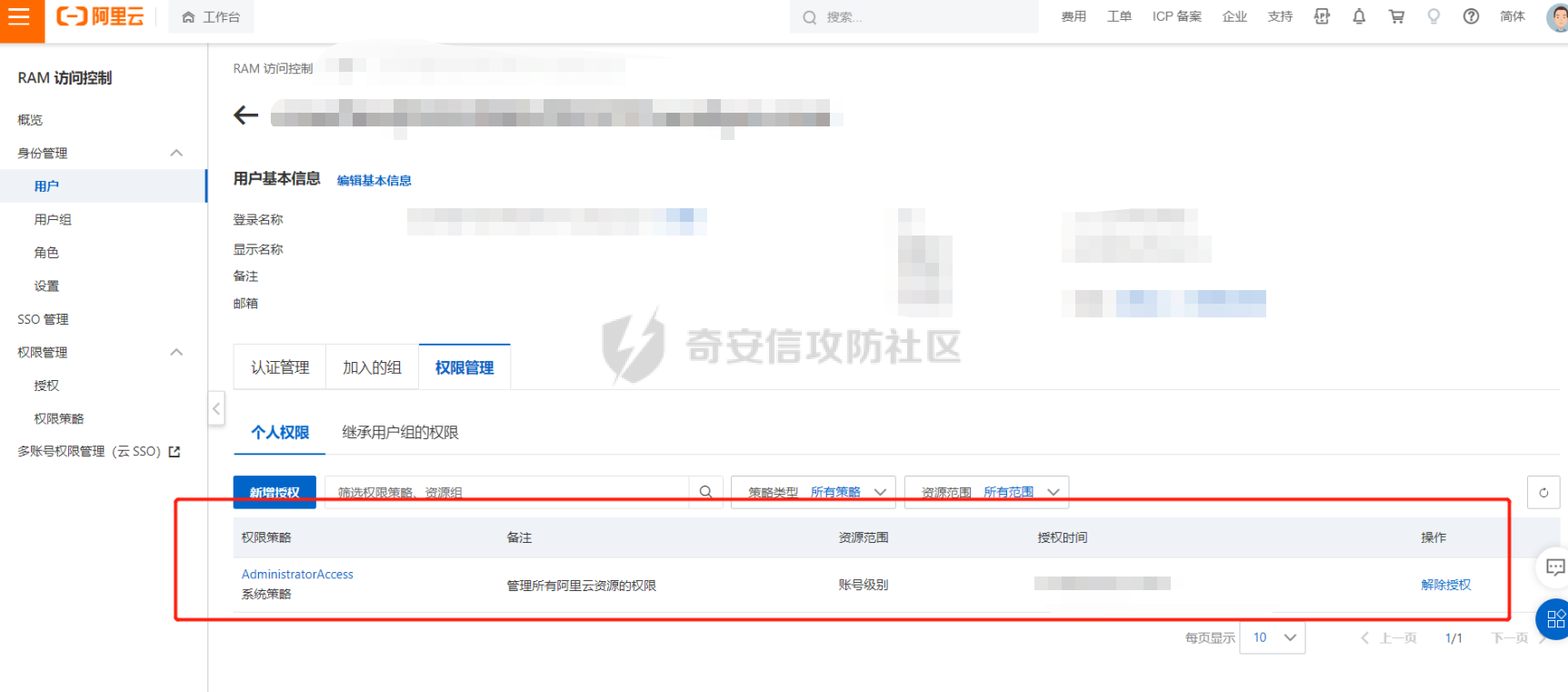

Access Control에서 현재 권한은 다음과 같습니다.AdministratorAccess은 임차인의管理员权限

OSS 리소스 및 ECS 리소스를보십시오

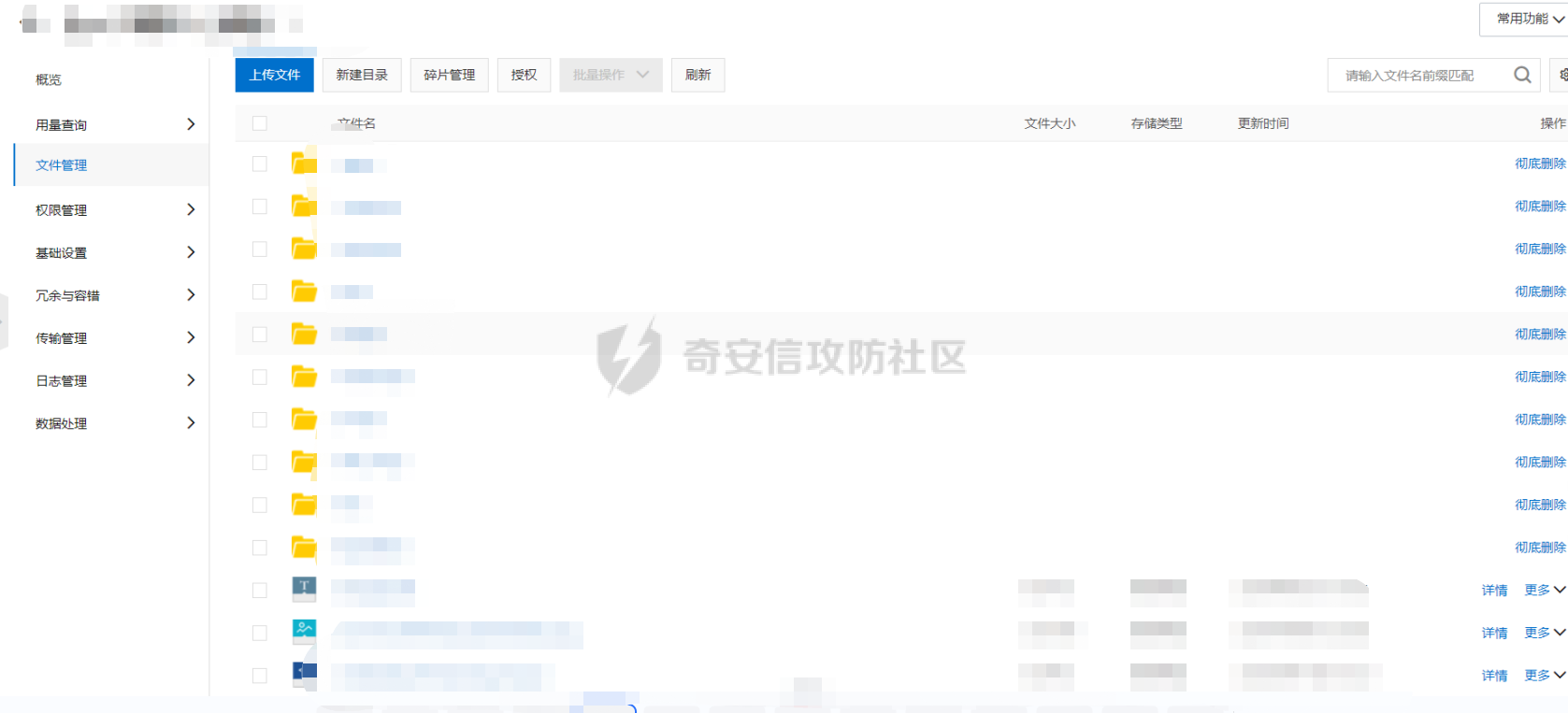

OSS :

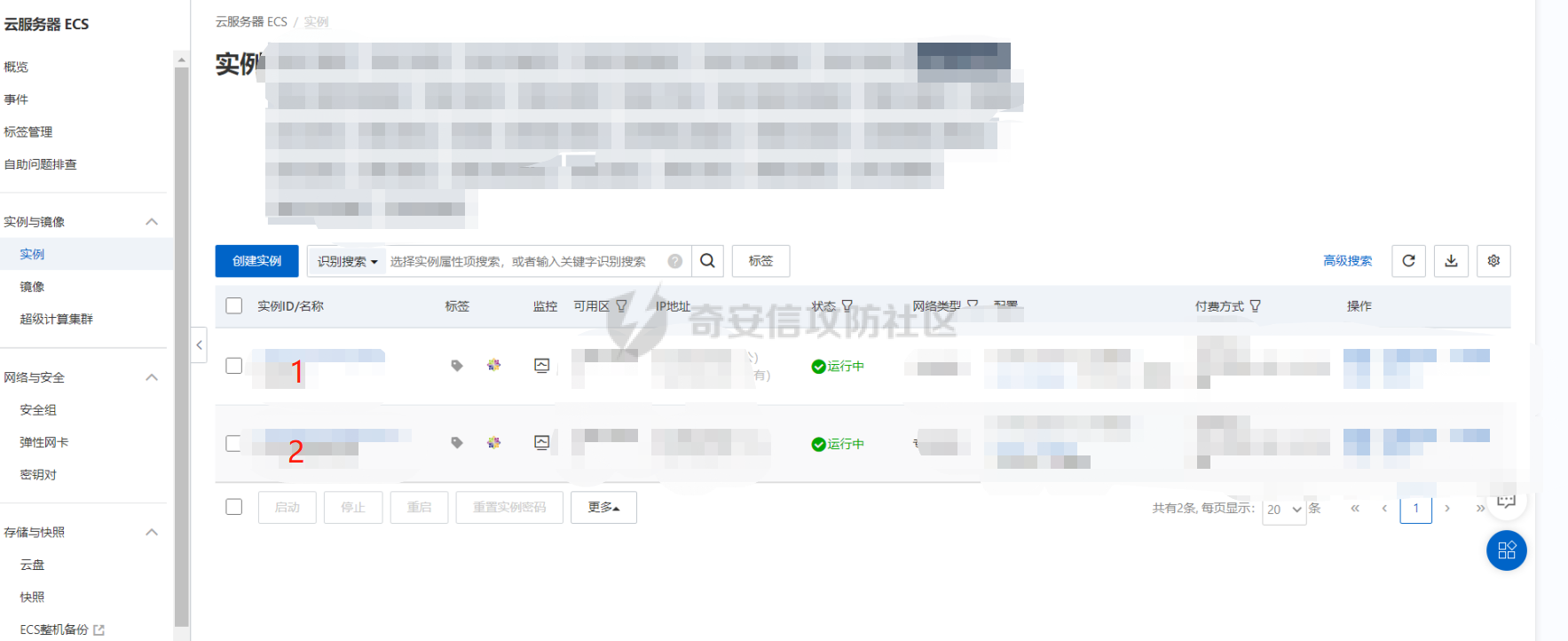

ECS :

이 시점에서 나는 보고서 작성을 마치고 내 일을 마쳤다.

0x06 总结

클라우드 플랫폼을 인수하는 AK의 물결이 재현되어 있으며, 많은 것을 얻었습니다. 나는 클라우드 보안이 미래에 공격적이고 방어적인 훈련에서 돌파구가 될 것이라고 믿는다.또한 이번에는 공격 경로가 너무 부드럽습니다. Shiro 프레임 워크를 찾거나 구성 파일을 통해 RSA 키 쌍 및 AK 구성 정보를 찾으려면 한 번 허니 포트라고 생각했습니다.

番外:写报告的时候,和队友聊了一下,没想到这个站还是靶标。。。。只能说攻防演练,运气也是很重要的。。。。原文连接: https://forum.butian.net/share/1854