KoreanHackerTeam

Moderator

침투 테스트 중에는 많은 웹 로그인 페이지가 있습니다. 그렇다면 시험을 수행하기 위해 어떤 아이디어를 사용해야합니까? 테스터의 아이디어 중 일부를 살펴 보겠습니다.

测试思路이와 같은 웹 로그인 상자를 볼 때 어떻게 침투가 발생합니까?

弱口令로그인 할 때 확인 코드가 없으며 폭파 문제가 있음을 알 수 있습니다. 그렇다면 폭파의 사용자 이름은 무엇입니까?

1. 아드먼

2. 테스트

3. root

여기에서 해당 시스템의 운영자 테스트를 찾고 계정을 수집 및 관리하며 폭파 가능성을 높일 수 있습니다.

폭발은 여기서 수행되었지만 결과는 없었습니다.

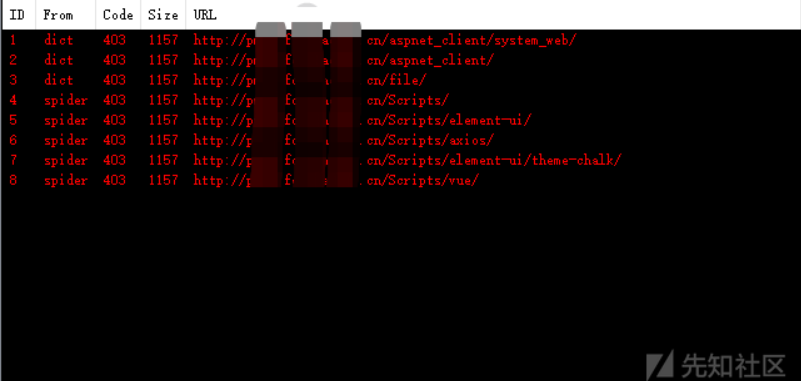

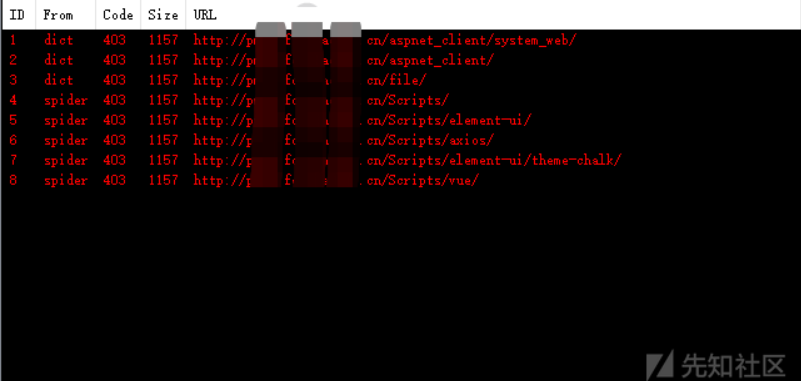

目录扫描디렉토리를 스캔 할 수 있습니다. 아마도 스캔 한 디렉토리가 인증되지 않았으며 직접 액세스 할 수 있습니다.

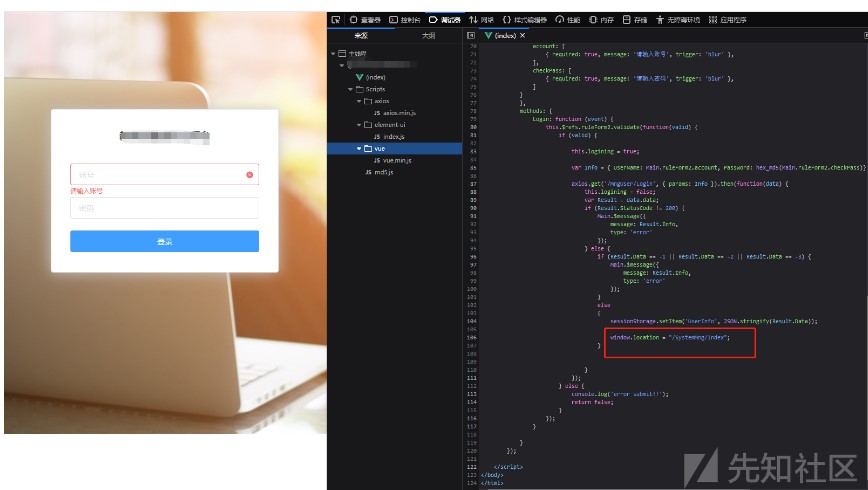

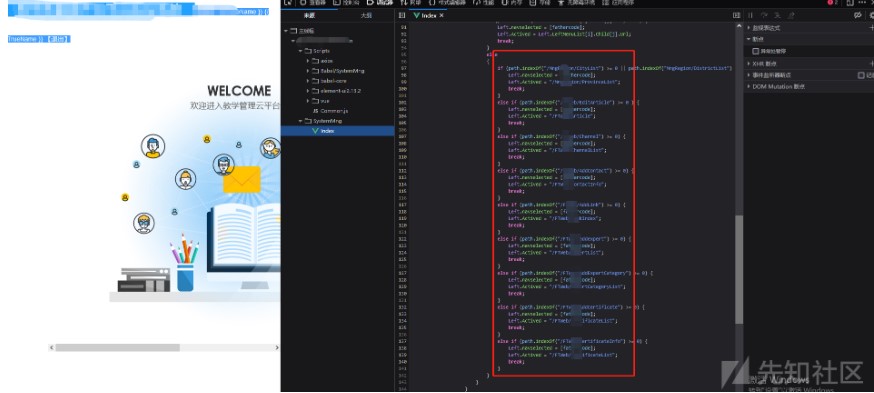

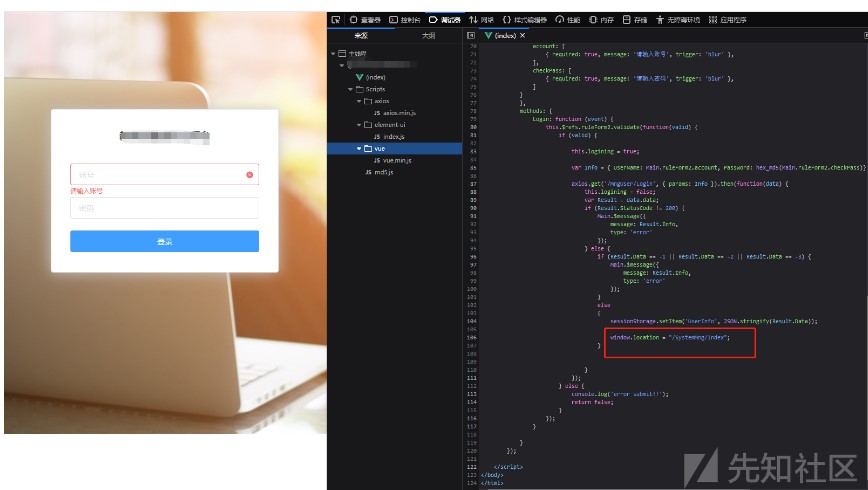

JS文件未授权위의 모든 방법이 결실이 없으면 다음 JS 파일을 보자.

index.js에는 /systemmng /index url이 있음을 발견했습니다

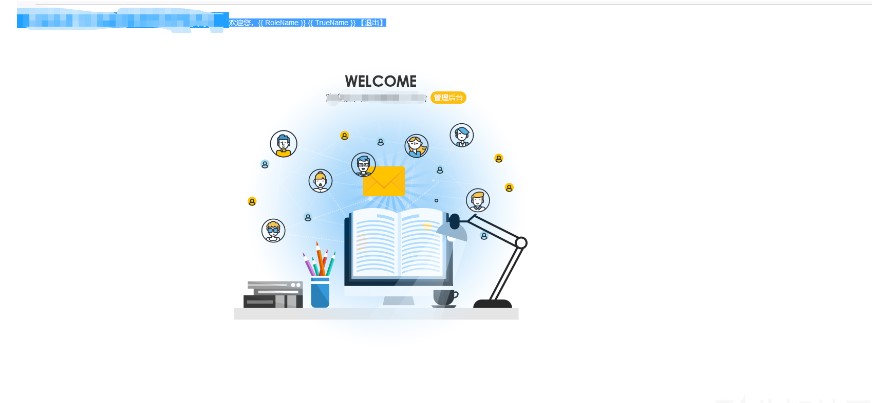

우리는 접근을 스플 라이스하려고 노력합니다

접합 후, 나는 아무것도 없다는 것을 알았습니다. 포기할 준비가 되셨습니까?

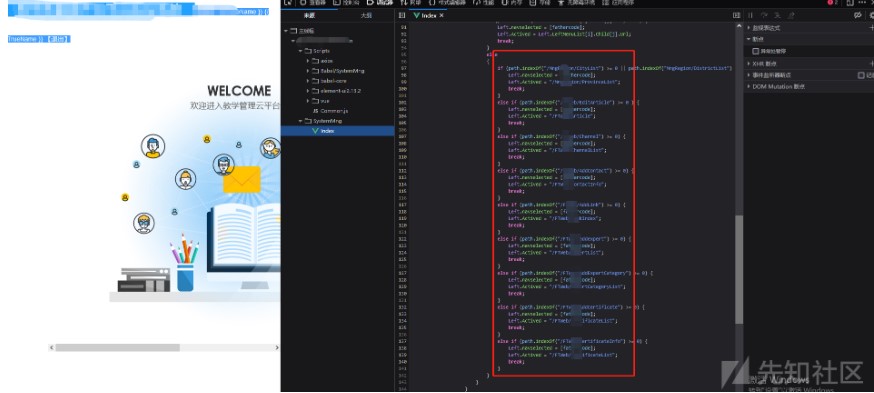

걱정하지 마세요, JS가 놀라움을 발견했는지 보자.

여러 조각의 접합은 상당히 유해합니다. 모든 사람을 위해 계속 사용하려면 하나를 가져 가십시오

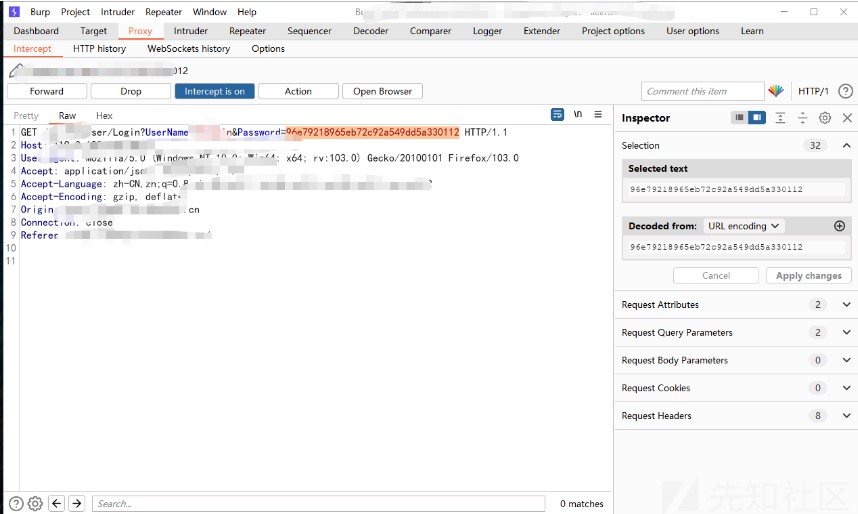

组合拳弱口令爆破여기서 관리자의 계정 및 전화 번호를 얻었으며 비밀번호를 직접 재설정 할 수도 있습니다 (올바른 계정을 사용하여 폭발을 시도하십시오).

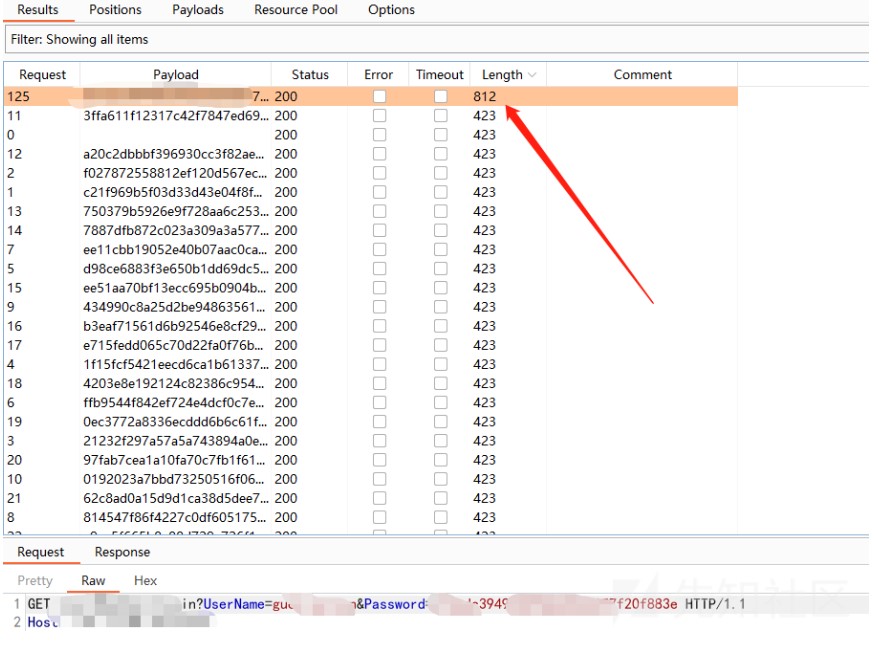

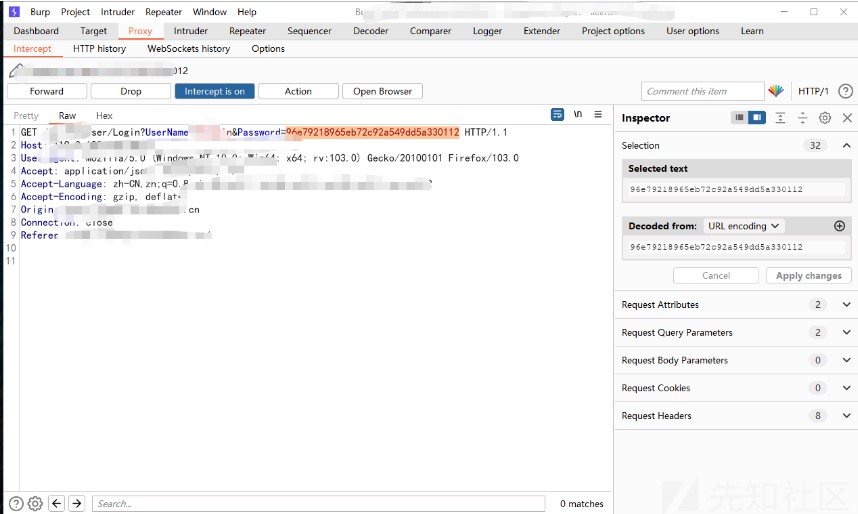

암호가 암호화되어 M5로 발견되는 것을 볼 수 있습니다. Burp가 제공 한 트랜스 코딩 및 폭발을 사용할 수 있습니다.

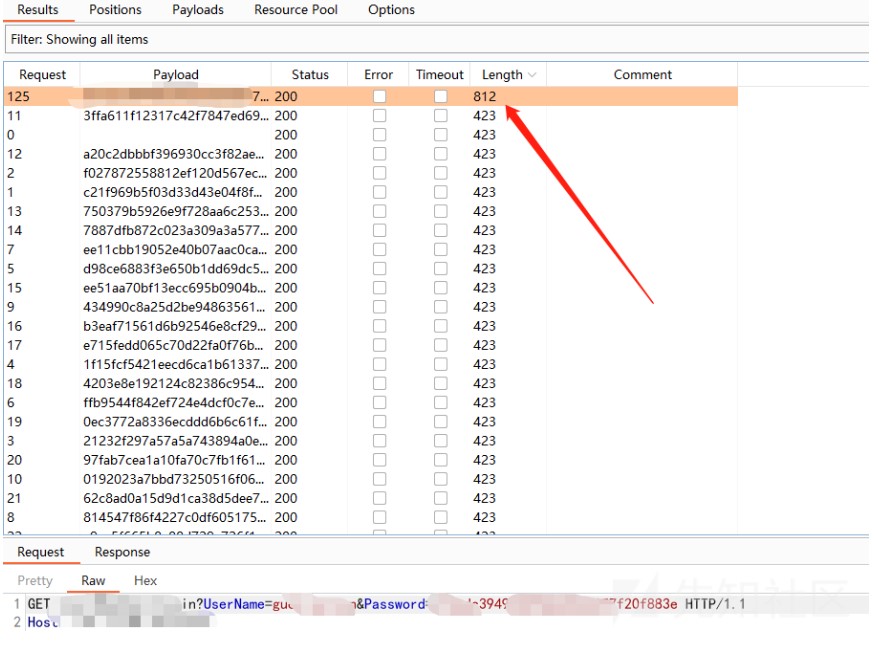

폭발이 성공적이며 계정은 비교적 복잡합니다. 이전 작업 없이는 사용자 이름을 얻을 수 없습니다.

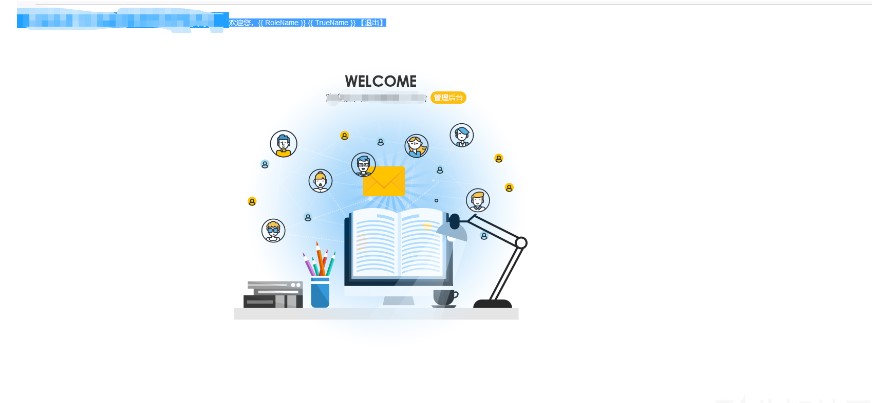

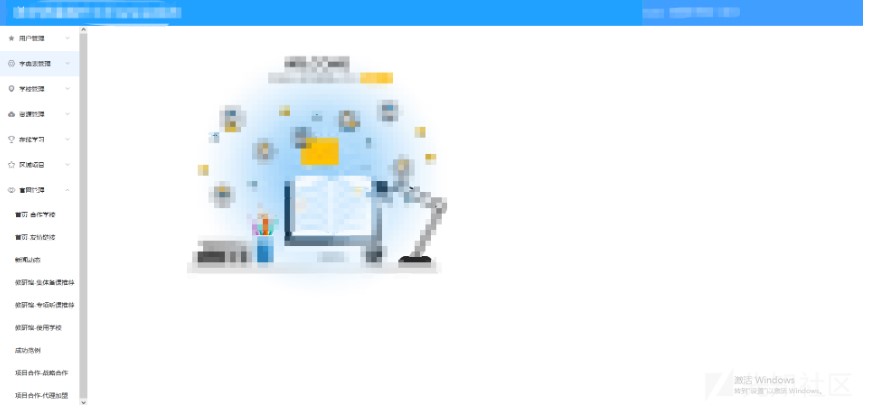

성공적으로 로그인하십시오

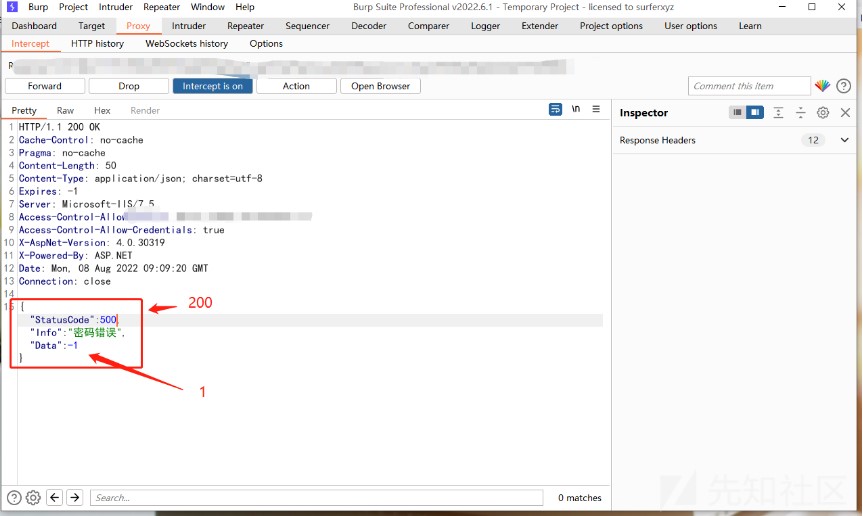

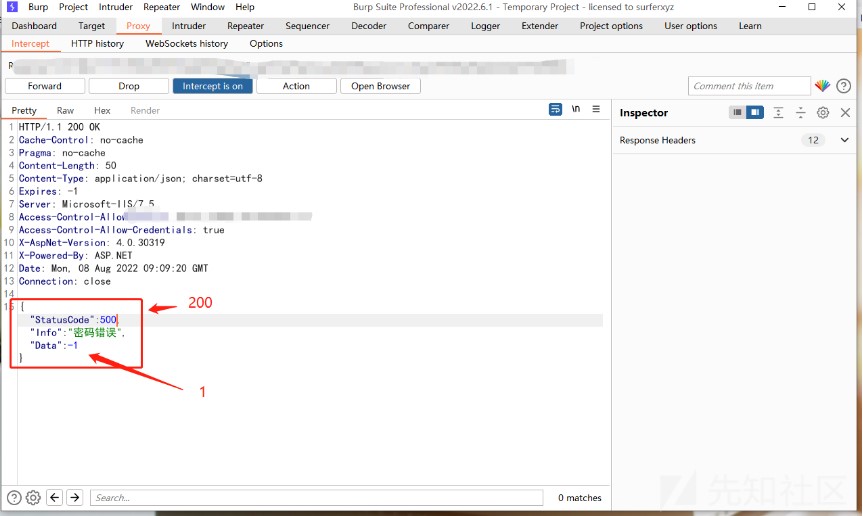

登录返回包测试로그인 계정 비밀번호를 입력하고 로그인하여 패킷을 잡을 수 있습니다.

인증 데이터를 수정 한 후

수정 후, 점프에 대한 데이터가 없다는 것이 밝혀졌습니다. JS에는 여전히 누출이있었습니다.

같은 방법

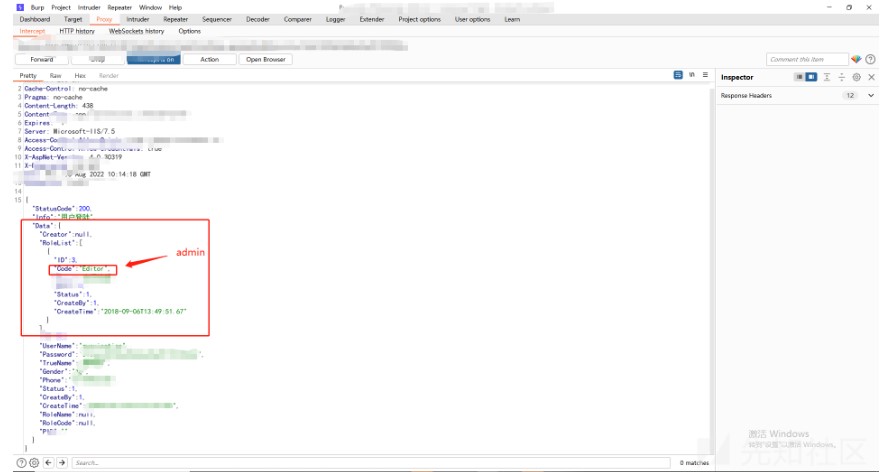

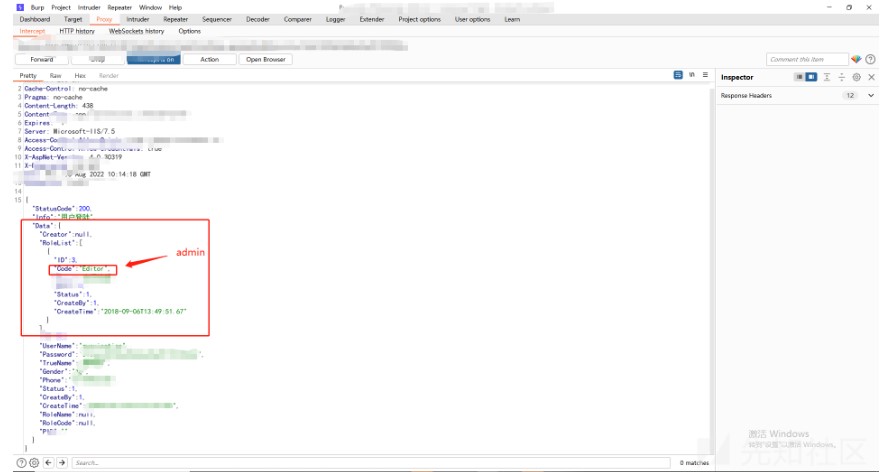

越权이제 평범한 사용자의 계정 비밀번호를 얻었으므로보다 특권이 있고 수직 권한이 있거나 병렬 특권을 시도해야합니다.

블라스팅 계정을 사용하여 로그인하고 패킷을 캡처하십시오. 이 장소의 마스터는 데이터 패킷을 여러 번보고 파고있을 때 패킷을 반환 할 수 있습니다.

구성 할 때 확인 ID라고 생각했습니다. 몇 번 더 테스트 한 후 코드 매개 변수 만 인식했다는 것을 알았습니다.

웹 사이트에서 모든 권한을 얻을 수있는 권한을 부여하지 마십시오

원래 연결 : https://xz.aliyun.com/t/11612

测试思路이와 같은 웹 로그인 상자를 볼 때 어떻게 침투가 발생합니까?

弱口令로그인 할 때 확인 코드가 없으며 폭파 문제가 있음을 알 수 있습니다. 그렇다면 폭파의 사용자 이름은 무엇입니까?

1. 아드먼

2. 테스트

3. root

여기에서 해당 시스템의 운영자 테스트를 찾고 계정을 수집 및 관리하며 폭파 가능성을 높일 수 있습니다.

폭발은 여기서 수행되었지만 결과는 없었습니다.

目录扫描디렉토리를 스캔 할 수 있습니다. 아마도 스캔 한 디렉토리가 인증되지 않았으며 직접 액세스 할 수 있습니다.

JS文件未授权위의 모든 방법이 결실이 없으면 다음 JS 파일을 보자.

index.js에는 /systemmng /index url이 있음을 발견했습니다

우리는 접근을 스플 라이스하려고 노력합니다

접합 후, 나는 아무것도 없다는 것을 알았습니다. 포기할 준비가 되셨습니까?

걱정하지 마세요, JS가 놀라움을 발견했는지 보자.

여러 조각의 접합은 상당히 유해합니다. 모든 사람을 위해 계속 사용하려면 하나를 가져 가십시오

组合拳弱口令爆破여기서 관리자의 계정 및 전화 번호를 얻었으며 비밀번호를 직접 재설정 할 수도 있습니다 (올바른 계정을 사용하여 폭발을 시도하십시오).

암호가 암호화되어 M5로 발견되는 것을 볼 수 있습니다. Burp가 제공 한 트랜스 코딩 및 폭발을 사용할 수 있습니다.

폭발이 성공적이며 계정은 비교적 복잡합니다. 이전 작업 없이는 사용자 이름을 얻을 수 없습니다.

성공적으로 로그인하십시오

登录返回包测试로그인 계정 비밀번호를 입력하고 로그인하여 패킷을 잡을 수 있습니다.

인증 데이터를 수정 한 후

수정 후, 점프에 대한 데이터가 없다는 것이 밝혀졌습니다. JS에는 여전히 누출이있었습니다.

같은 방법

越权이제 평범한 사용자의 계정 비밀번호를 얻었으므로보다 특권이 있고 수직 권한이 있거나 병렬 특권을 시도해야합니다.

블라스팅 계정을 사용하여 로그인하고 패킷을 캡처하십시오. 이 장소의 마스터는 데이터 패킷을 여러 번보고 파고있을 때 패킷을 반환 할 수 있습니다.

구성 할 때 확인 ID라고 생각했습니다. 몇 번 더 테스트 한 후 코드 매개 변수 만 인식했다는 것을 알았습니다.

웹 사이트에서 모든 권한을 얻을 수있는 권한을 부여하지 마십시오

원래 연결 : https://xz.aliyun.com/t/11612