KoreanHackerTeam

Moderator

前言

사이트 분리 사이트 유형에 대한 토론을보고 정보 수집을위한 팁을 요약하고 싶습니다.正文

웹 사이트 라이브러리 분리 유형 사이트에 대한 요약 기사는 아직 없으므로 웹 사이트 라이브러리 분리 유형 사이트에 대한 침투 아이디어를 기록하고 싶습니다.사이트 라이브러리 분리 유형 사이트의 경우 일반적으로 2 개의 침투 입력 지점 :을 가질 수 있습니다.

1. 웹 사이트

2. 데이터베이스 침투에 대한 아이디어는 실제로 상당히 전통적입니다. 그러나 두 입력 지점이 두 개의 경로에 지나지 않는다면 여기에서.

인트라넷 침투는 웹 웹 사이트에서 만들어지고 사이트 데이터베이스에서 분리되며, 인트라넷 침투는 데이터베이스에서 이루어지고 사이트 데이터베이스에서 분리되며, 인트라넷 침투는 웹 웹 사이트에서 이루어지고 사이트 데이터베이스와 분리되며, 인트라넷 침투는 다양한 경로에 따라 다른 침투 계획에 맞게 사용자 정의됩니다. 다음은 프로세스와 쉬운 문제를 기록합니다.

1. 웹 입구에서 침투

웹 포털에서 일반적으로 파일 업로드, 명령 실행, 코드 실행 및 SQL 주입 쓰기 (Outfile, Log Backup 등)와 같은 웹 사이트의 다양한 취약점을 통해 얻을 수 있습니다.

웹 권한을 얻거나 파일 읽기와 같은 취약점이있을 때 데이터베이스 구성 파일을 읽고 데이터베이스 컨텐츠를 분석하고 데이터베이스 백업을 찾은 다음 후속 작업에 대한 데이터베이스 대상 IP를 관통합니다.

2. 데이터베이스 입구에서 침투

그러나 여기서 우리는 데이터베이스 입력 지점이 외부 네트워크에서 노출 된 약한 암호를 말해야합니다. 웹 사이트 SQL 주입.

데이터베이스 입구로부터의 침투는 주로 더 큰 권한을 얻거나 침투 결과를 확장하기위한 것입니다. 예를 들어, 데이터베이스에서 일부 비밀번호 정보, 사용자 이름 등을 얻을 수 있으며, 이는 후속 인트라넷 침투에서 효과적으로 도움이 될 수 있습니다.

사이트는 사이트 라이브러리에서 분리되어 있으며 데이터베이스와 웹은 동일한 서버에 있지 않습니다. 현재로서는 경로가 쓸모가 없기 때문에 웹을 통해 연결할 문장을 쓸 수 없습니다. 웹 쪽에서 발견 된 SQL 주입 인 경우 다음 방법을 통해 정보를 수집하고 권한을 얻을 수 있습니다.

1.MYSQL

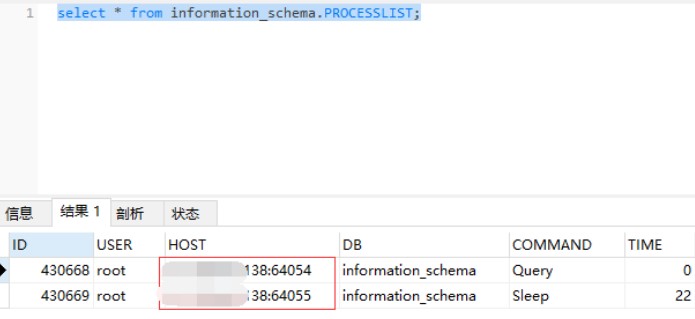

(1) 웹 사이드 IP 주소를 배치합니다Information_schema 라이브러리에서 프로세스리스트를 쿼리하여 MySQL의 현재 연결 상태를 확인할 수 있습니다. 웹 응용 프로그램은 쿼리 데이터베이스 작업을 생성하기 때문에 대상의 IP: 포트가 에코 된 호스트 필드에 다시 가져옵니다.

information_schema.processlist에서 *를 선택하십시오.

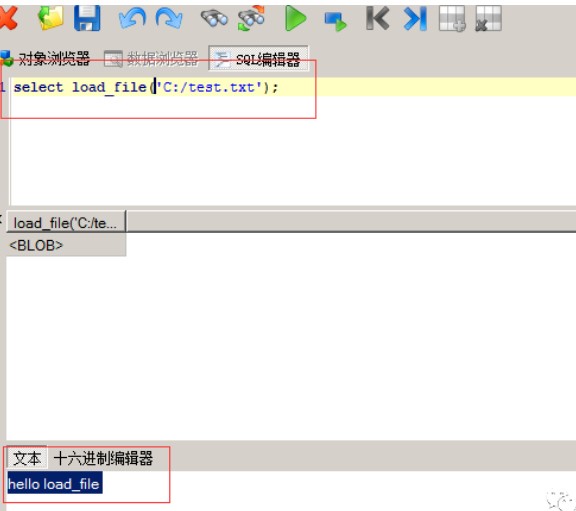

(2)load_file () 获取数据库所在服务器的敏感信息

Secure_File_Priv 매개 변수에 제한이 없으면 (MySQL5.7에서 아래)load_file()기능을 사용하여 파일 컨텐츠를 읽을 수도 있습니다.load_file ( 'c:/test.txt');#왼쪽 슬래시/를 선택하십시오.

/etc/udev/rules.d/70-persistent-net.rules 네트워크 카드 이름을 얻습니다.

/etc/sysconfig/네트워크-스크립트/ifcfg-netcard 정적 ipdhcp if /var/lib/dhclient/dhclient--nease

2.MSSQL

(1) 判断是否站库分离

클라이언트 호스트 이름 받기select host_name ();

서버 호스트 이름을 얻습니다

@@ servername을 선택하십시오.

결과에 따라 분리되어 있는지 판단하면 동일한 결과가 서버와 동일 할 수 있으며 동일한 결과가 사이트 라이브러리의 분리입니다.

(2)存储过程执行命令

MSSQL 저장 프로 시저를 통해 시스템 명령을 실행할 수 있으며 권한을 직접 에스컬레이션하고 다른 호스트를 관통하려고 시도 할 수 있습니다.일반적으로 사용되는 두 가지 :

XP_CMDSHELLSP_OACREATE는 데이터베이스 서버가 네트워크를 벗어난지 여부를 감지하고 PING 또는 CURL을 실행하여 네트워크를 벗어난지 확인할 수 있습니다. 일반적으로 MSSQL을 만나면 명령 실행을 통해 직접 온라인으로 이동합니다.

또한 데이터베이스이므로 자연스럽게 몇 가지 민감한 정보가 있습니다. 더욱 침투하려면 비밀번호 북 또는 기타 정보를 구성 할 수 있습니다.