KoreanHackerTeam

Moderator

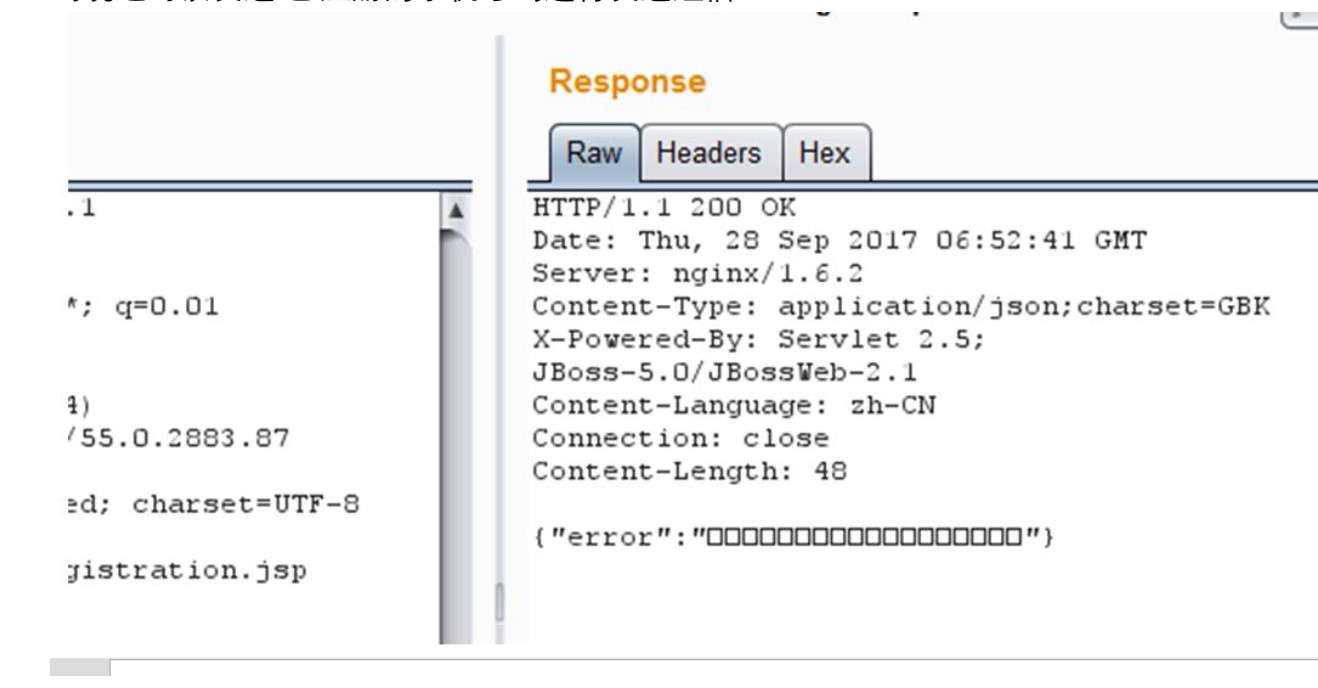

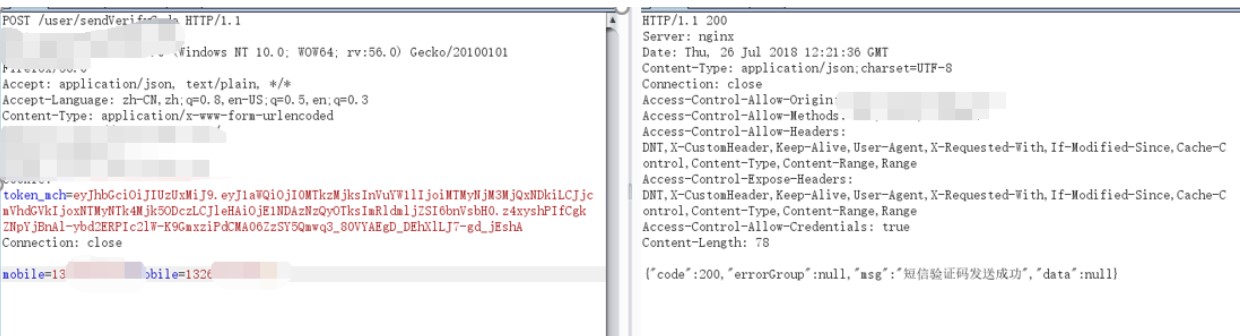

당사자 A의 사업을 테스트하거나 SRC 및 기타 서비스에 대한 파기를 할 때 종종 SMS 확인이 전송되는 장소를 만나게됩니다. 우리가 생각할 수있는 것은 사용자의 로그인, SMS 폭격 및 비밀번호를 수정하는 것과 같은 논리적 취약점입니다. 간단한 취약점은 또한 명확한 사고 분석이 필요하고, 몇 가지 SMS를 사용하여 여러 바이 패스 케이스를 폭파하고 위험이 높고 위험이 낮은 위험을 사용하여 수집합니다. 1. 매개 변수 오염 우회 우회 파라미터 오염, 즉 백그라운드에서 문자 메시지를 보낼 때 숫자의 일부가 취해집니다. 다른 캐릭터를 혼합하면 발송 된 휴대폰 번호의 제한을 확인하는 것을 우회합니다

2. 가변 오염은 소위 가변 오염을 우회합니다. 아마도 배경이 첫 번째 변수의 내용을 확인하고 값으로 취급되기 때문에 데이터 패킷이 배경으로 전달되면 매개 변수 이름이 동일하면 벤치 마크와 함께 두 번째, 세 번째, 네 번째 및 마지막 매개 변수와 함께 전달되므로 백엔드의 제한은

2. 가변 오염은 소위 가변 오염을 우회합니다. 아마도 배경이 첫 번째 변수의 내용을 확인하고 값으로 취급되기 때문에 데이터 패킷이 배경으로 전달되면 매개 변수 이름이 동일하면 벤치 마크와 함께 두 번째, 세 번째, 네 번째 및 마지막 매개 변수와 함께 전달되므로 백엔드의 제한은

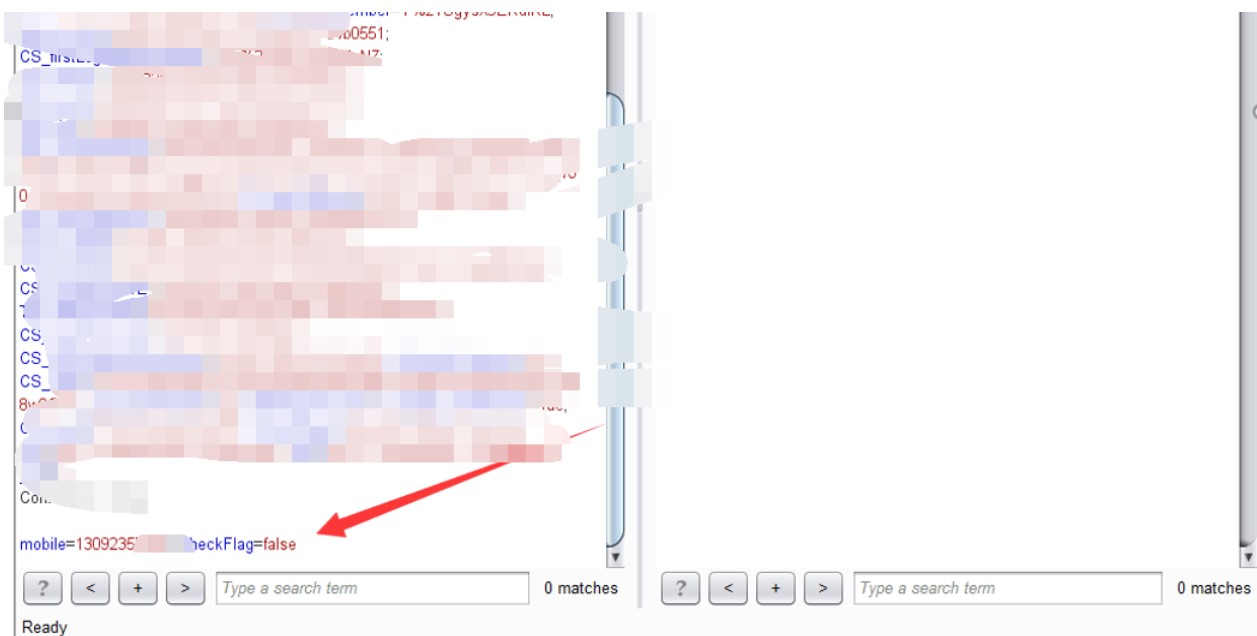

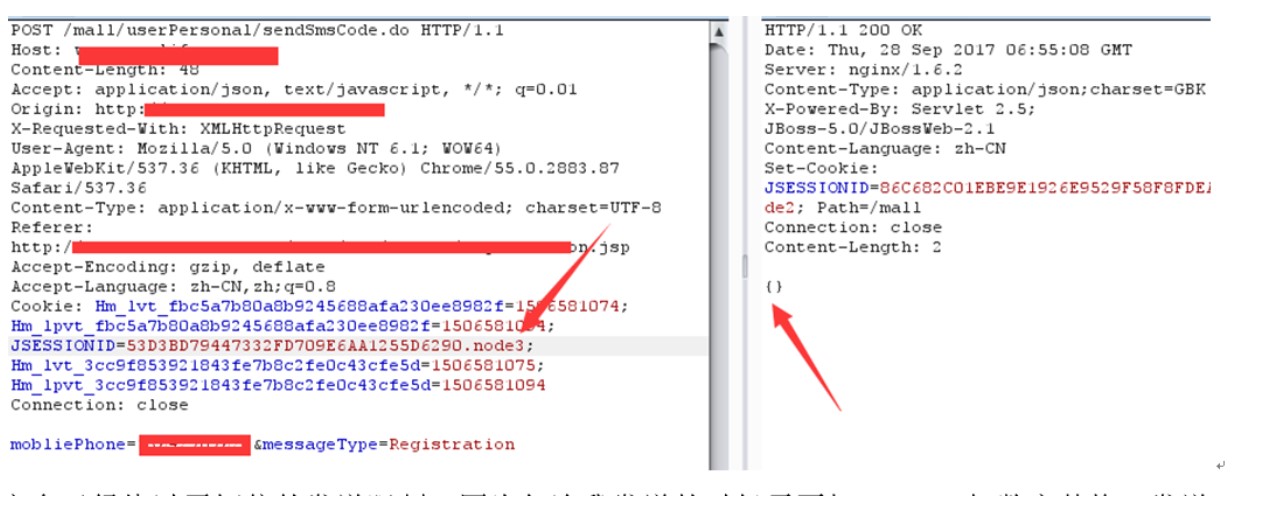

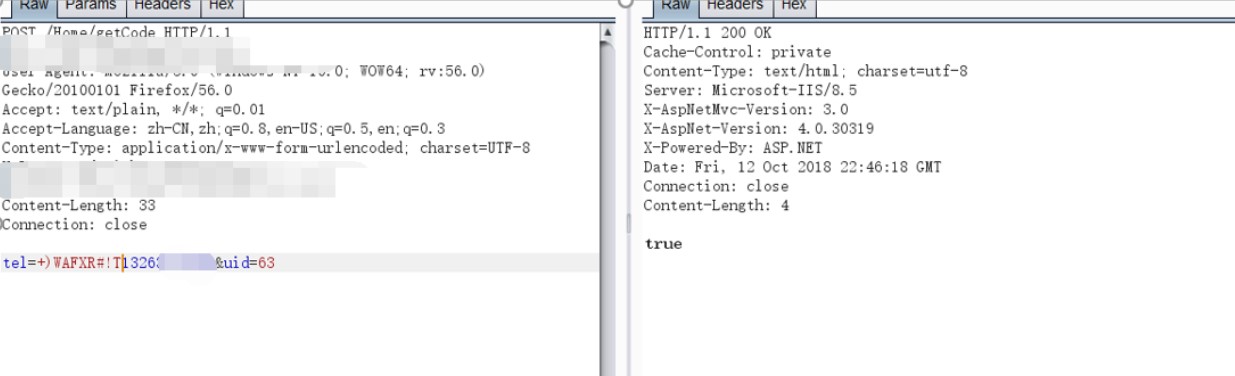

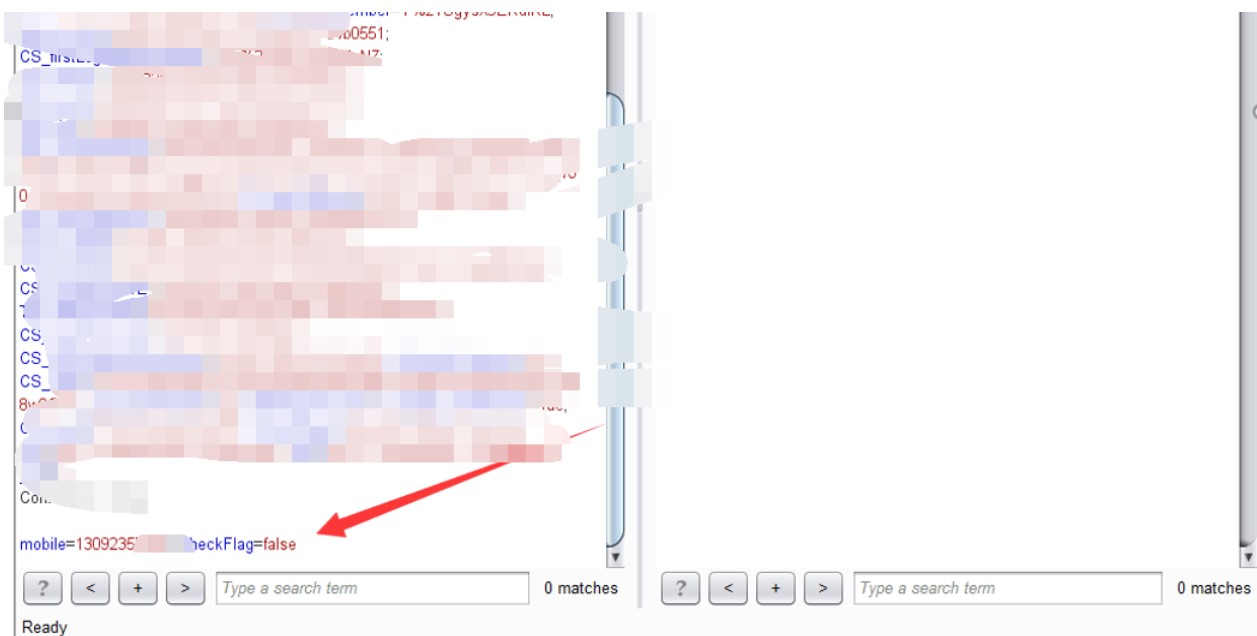

3을 우회합니다. 휴대폰 번호를 우회하는 데이터 길이의 정의는 11 자리이지만 배경은 123=0123=00123과 같은 전송 된 휴대폰 번호의 길이를 확인하지 않습니다. 이 방법은 휴대 전화 번호를 우회하는 데 사용됩니다. 검증 코드를 보낼 때 프론트 엔드는 상태를 가져옵니다. 이 상태를 수정함으로써 시스템 제한을 우회 할 수 있습니다. 예를 들어, 등록 된 사용자는 문자 메시지를 보낼 수 없거나 반대로 등록되지 않은 사용자는 문자 메시지를 보낼 수 없습니다. 플라스는 True

3을 우회합니다. 휴대폰 번호를 우회하는 데이터 길이의 정의는 11 자리이지만 배경은 123=0123=00123과 같은 전송 된 휴대폰 번호의 길이를 확인하지 않습니다. 이 방법은 휴대 전화 번호를 우회하는 데 사용됩니다. 검증 코드를 보낼 때 프론트 엔드는 상태를 가져옵니다. 이 상태를 수정함으로써 시스템 제한을 우회 할 수 있습니다. 예를 들어, 등록 된 사용자는 문자 메시지를 보낼 수 없거나 반대로 등록되지 않은 사용자는 문자 메시지를 보낼 수 없습니다. 플라스는 True

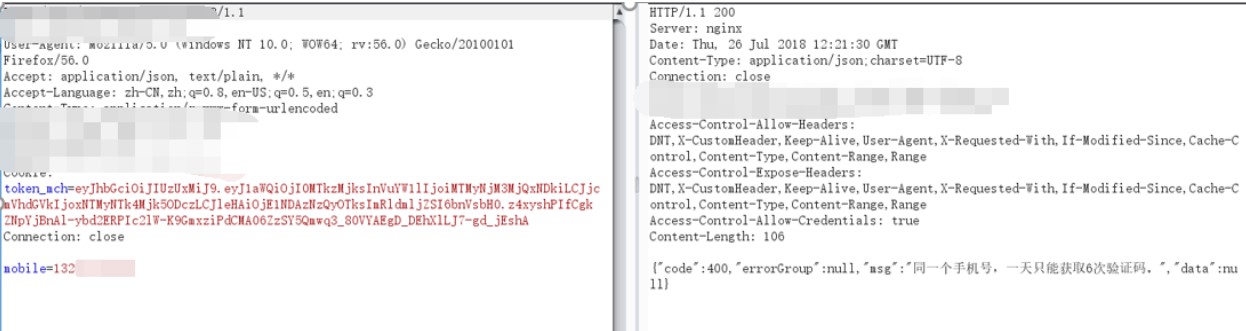

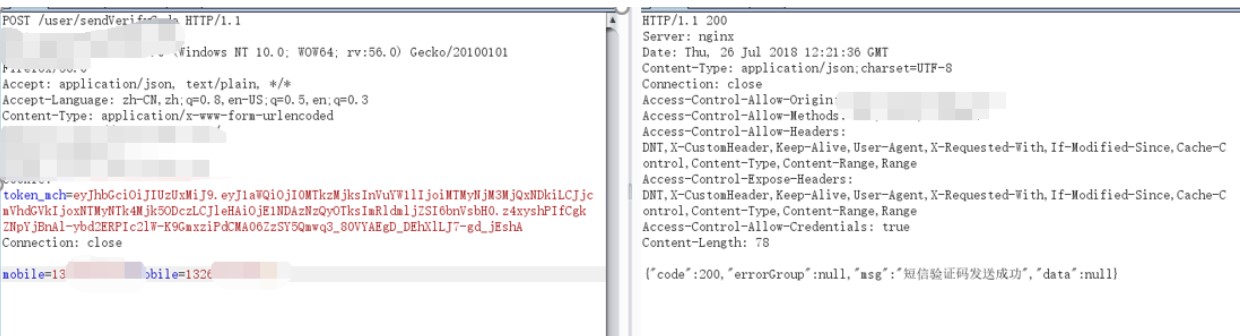

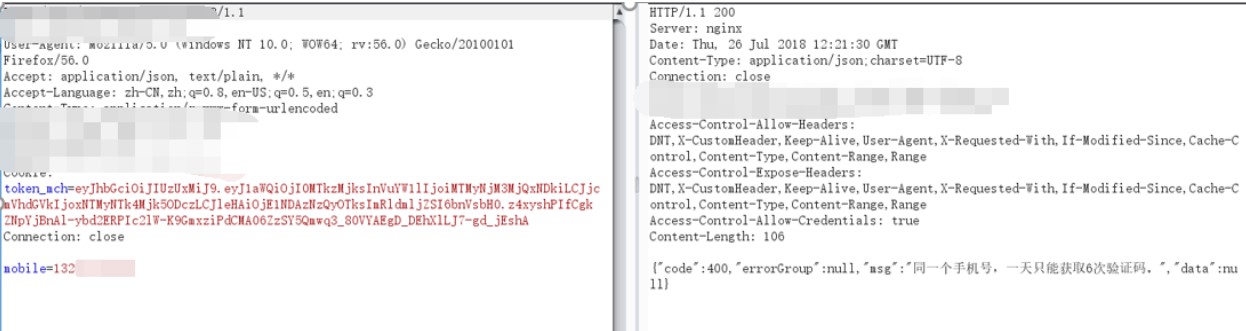

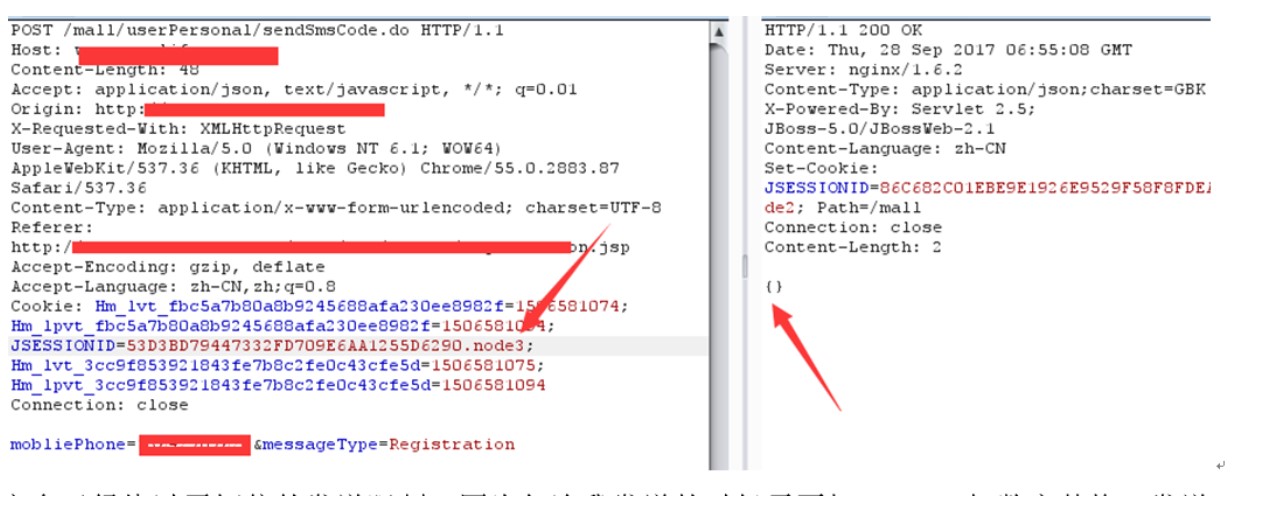

5로 변경됩니다. 쿠키 교체는 우회하고 수프를 바꾸고 약을 바꾸지 않습니다. 쿠키에서 사용자의 자격 증명을 확인하십시오. 쿠키에서 일부 매개 변수를 수정하면 우회를 우회하여 보내기로 보내/등록 된 휴대폰 번호를 보내 문자 메시지를 보내십시오

5로 변경됩니다. 쿠키 교체는 우회하고 수프를 바꾸고 약을 바꾸지 않습니다. 쿠키에서 사용자의 자격 증명을 확인하십시오. 쿠키에서 일부 매개 변수를 수정하면 우회를 우회하여 보내기로 보내/등록 된 휴대폰 번호를 보내 문자 메시지를 보내십시오

6. [Space Bypass SMS Bombing] [사진 없음] SMS를 보내면 11 자리이지만 데이터베이스는 필드 길이를 11으로 제한하지 않습니다. 원래 검증은 공백을 추가하여 우회됩니다. 그러나 백그라운드에서 숫자를 보낼 때 유효한 문자 앞의 필드가 취해서 우회 된 방법을 초래합니다. 7. [검증 코드가 재사용 될 수있어 SMS 폭격 취약성을 초래할 수 있습니다.] [사진 없음] [사진 없음] 사용자 이름 폭발 또는 비밀번호 폭발 취약성, 검증 코드의 확인이 추가되지만 검증 코드는 전송 될 때 릴리스되지 않아 SMS 폭탄 취약성을 유발합니다. 8. [API 인터페이스를 기반으로] [사진 없음]이 취약점에 대해 일반적으로 프런트 데스크에 휴대폰 번호를 입력하고 요청을 보내기 1 백그라운드로 이동하여 보내기 요청을 실행할 수 있는지 확인하십시오.

6. [Space Bypass SMS Bombing] [사진 없음] SMS를 보내면 11 자리이지만 데이터베이스는 필드 길이를 11으로 제한하지 않습니다. 원래 검증은 공백을 추가하여 우회됩니다. 그러나 백그라운드에서 숫자를 보낼 때 유효한 문자 앞의 필드가 취해서 우회 된 방법을 초래합니다. 7. [검증 코드가 재사용 될 수있어 SMS 폭격 취약성을 초래할 수 있습니다.] [사진 없음] [사진 없음] 사용자 이름 폭발 또는 비밀번호 폭발 취약성, 검증 코드의 확인이 추가되지만 검증 코드는 전송 될 때 릴리스되지 않아 SMS 폭탄 취약성을 유발합니다. 8. [API 인터페이스를 기반으로] [사진 없음]이 취약점에 대해 일반적으로 프런트 데스크에 휴대폰 번호를 입력하고 요청을 보내기 1 백그라운드로 이동하여 보내기 요청을 실행할 수 있는지 확인하십시오.

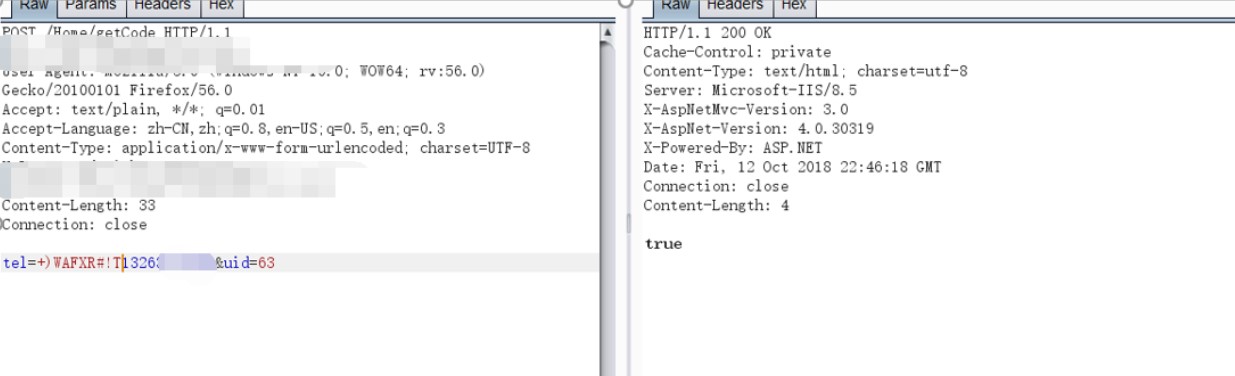

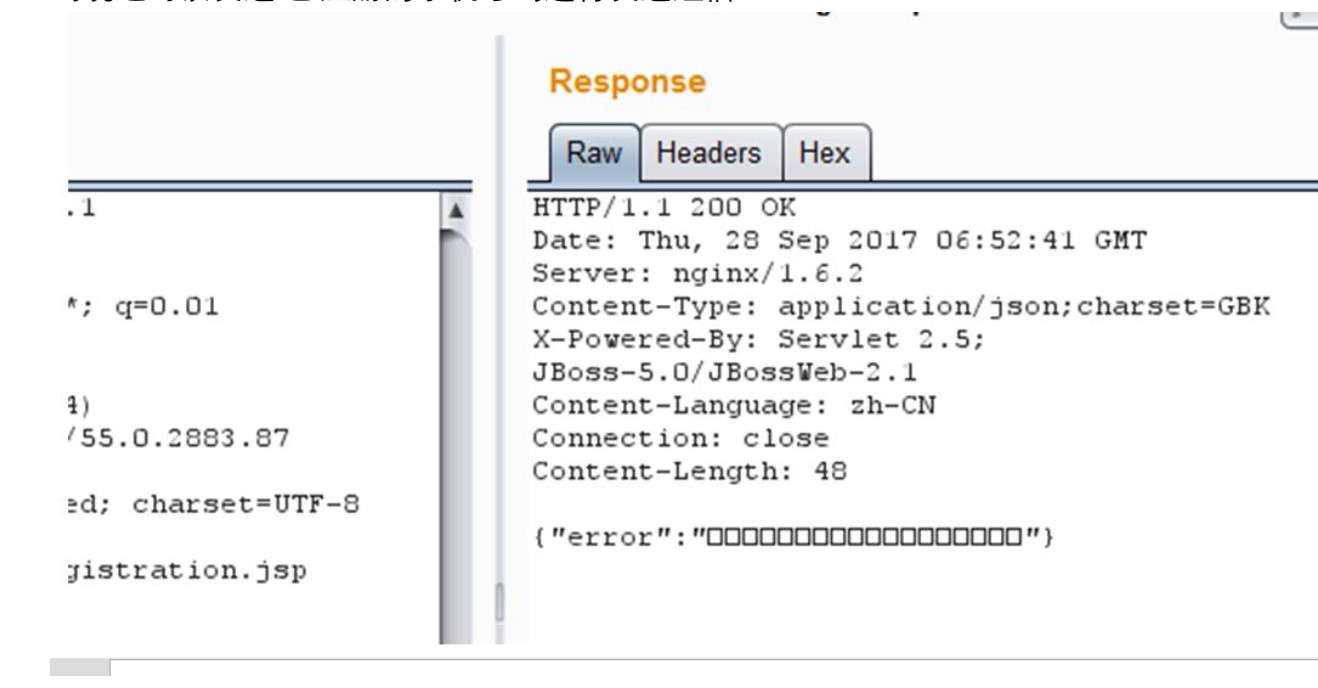

2. 그렇지 않은 경우 거짓 또는 오류를 반환하십시오. 성공하면 진실하거나 성공적으로 반환하십시오. 반환 된 것을 찾으십시오.

이러한 종류의 취약점은 인터페이스에서 찾을 수 있습니다.

2. 그렇지 않은 경우 거짓 또는 오류를 반환하십시오. 성공하면 진실하거나 성공적으로 반환하십시오. 반환 된 것을 찾으십시오.

이러한 종류의 취약점은 인터페이스에서 찾을 수 있습니다.