KoreanHackerTeam

Moderator

0x00 前言

불법 시금치 유적지, 수많은 아내와 아이들이 분리되었습니다. 이를 위해, 나는 "관련 부서"에 도움을주기를 희망하면서 빈약 한 노력을 기고했습니다. 오늘 내가 당신을 위해 공연 할 것은 Harvest BC Tianheng Shengda입니다.0x01 程序介绍

프로그램은 PHP5.4 + MySQL 프로그램 구조를 채택합니다.

기본적으로, 현재 그러한 불법 사이트를 수행하는 범죄자들은 아웃소싱 외에도 여러 프로그램 모델을 수정했습니다. 당분간 기술 수준 문제로 인해 Tianheng은 발행 될 수 있습니다. 버전은 조금 오래 될 수 있습니다. 그러나 그것의 대부분이 사용됩니다. 4 월 중순에 그의 이름을 공개하고 싶지 않은 네티즌의 실제 테스트에 따르면,이 문제의 약 70%가 존재했으며,이 프로그램을 사용하는 불법 사이트는 30 분 안에 약 5,000 ~ 20,000 위안을 수집했습니다.

0x02 漏洞详情

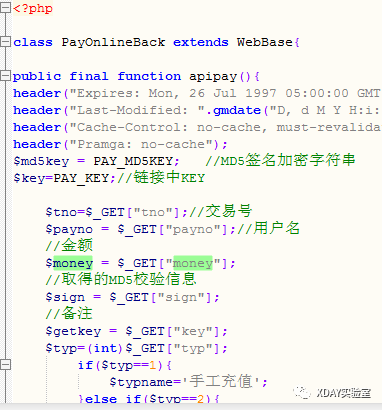

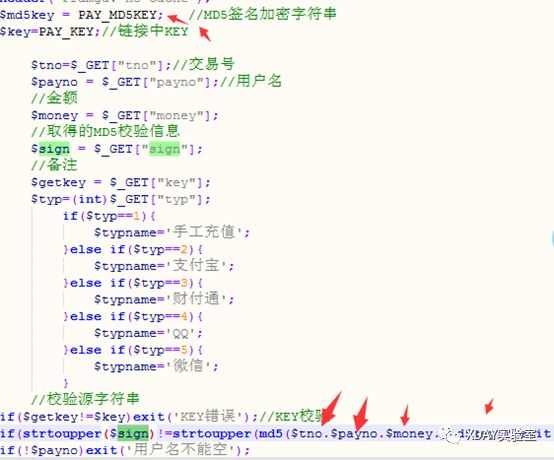

1. 돈 - SQL 주입Web \ wjaction \ default \ payonlineback.class.php

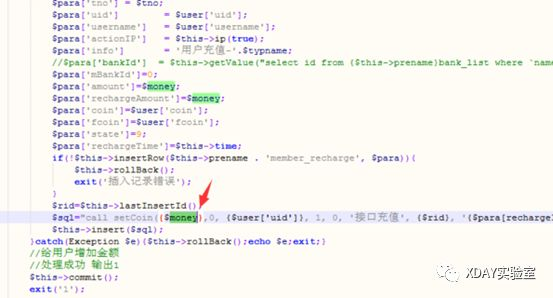

돈으로 계속 후속 조치를 취하고 여기에 얻을 수 있습니다.

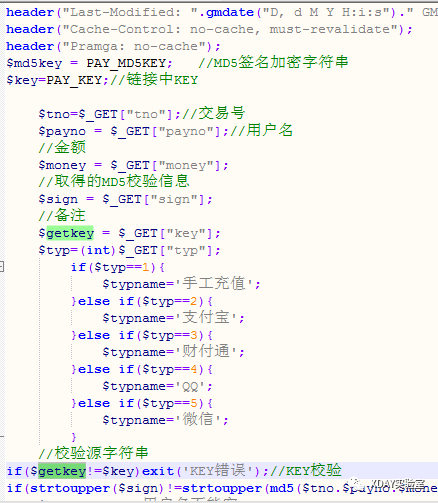

조건 디스플레이, 첫 번째 표시는 키 확인이며, 이것은 구성 파일에 있습니다. 키가 잘못된 경우 모든 주문이 적용될 수 없음을 의미합니다. 다시 말해, 키는 확실히 URL 요청 내에 있으며이 확인은 우회 할 수 있습니다.

조건을 계속 살펴보십시오. 검증을 위해 MD5 값을 생성하는 것이 있습니다. 그러나이 검증은 결함이 있으며 키의 값은 여기에 가져 오지 않습니다. 따라서 직접 제출할 때 $ tno. $ payno. $ money를 비워 두십시오. 그런 다음 MD5 값 $ MD5Key를 얻을 것입니다. $ 부호를 URL에 표시 할 수 있기 때문입니다. 암호 해독 후, 우리는 스크립트를 작성하여 검증 메커니즘에 따라 주입 할 수 있습니다.

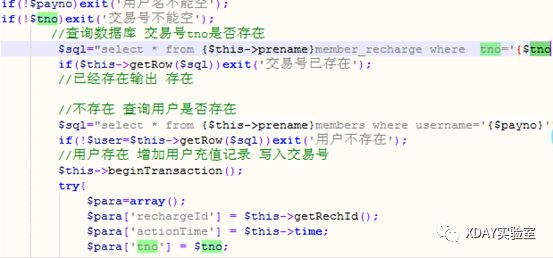

계속 읽으십시오.

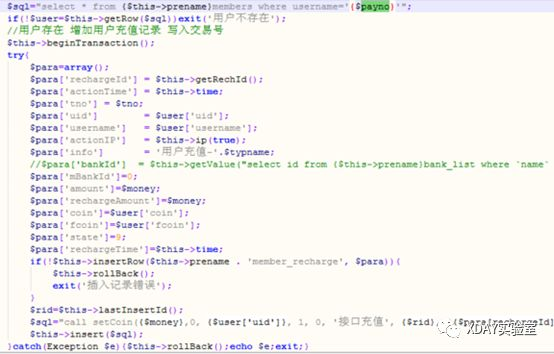

마지막으로 확인하십시오. 여기의 사용자 이름은 실제 여야하므로 여기서 확인은 유효하지 않은 것으로 간주됩니다.

다음으로, 이전 분석에 따르면, 당신은 그것을 주입 할 수 있습니다. 가장 중요한 점은 MD5Key의 가치를 추측하는 것입니다.

2. 주문 정보 - 스토리지 XSS

주문 정보 - 사용자 이름

기본 결제가 양식을 제출하는 경우 프론트 데스크 및 백엔드는 필터링되지 않으며 XSS 스토리지 취약점을 유발합니다.

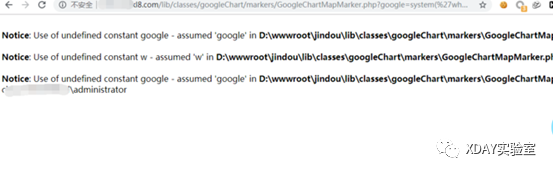

3. 백그라운드에서 확인되지 않음 -Getshell

lib/classes/GoogleChart/Markers/GoogleChartMapmarker.php

임의의 코드 실행 취약성, Google 변수는 Get을 통해 데이터를 가져온 다음 실행합니다. 상대적으로 낮은 수준의 문제에 대해 코드 부분을 작성하지 않습니다. (이 취약점은 효율적이지 않으며 약 30% 확률로)

0x03 总结

이 소스 코드 세트는이 소수의 구멍 일뿐 만 아니라 직접 파기를 연습 할 수 있습니다. 둘째, 나는 원래 포함되지 않은 불법 사이트 도구를 공개하고 수집 할 생각을했지만 나중에 "다른"보안 요원이 타락하게되도록하지 않기로 생각했습니다. 나는 아직도 수 문학 기사가 있습니다. 여러분 모두 더 많은 조언이 있기를 바랍니다!원래 링크에서 재 인쇄 : https://mp.weixin.qq.com/s/7r3orgpmuesdz4ykuxojjw