KoreanHackerTeam

Moderator

최근에, 나는 우연히 돼지 감기 판을 구매하는 가상 통화를 발견했기 때문에 시험 물결을 실시했으며, 전 감독은 이와 같았습니다.

ThinkPhp5.0.5의 RCE와 함께 입력되어 웹 쉘에 성공적으로 작성되었습니다.

s=index | Think \ app/invokeFunctionFunction=call_user_func_arrayvars [0]=assertVars [1] []=@file_put_contents (base64_decode (mtiznduucghw), base64_decode (mti8p3boccbldmfskeakx1bpu1rbj2enxsk7))).

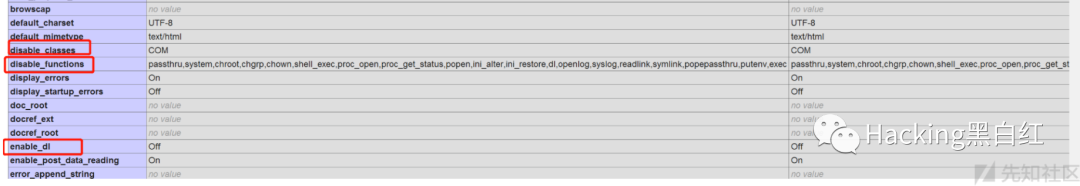

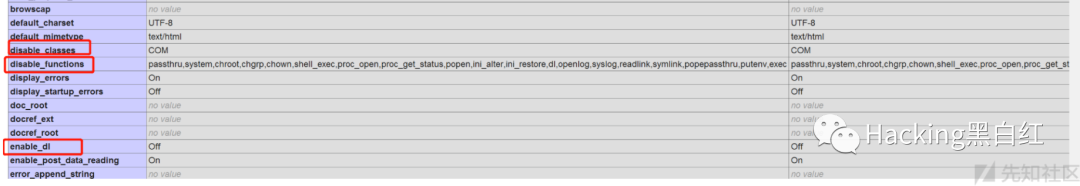

phpinfo 정보를 확인하고 시스템 명령을 실행할 수있는 모든 기능이 비활성화되었으며 COM 및 DL로드를 사용하여 해당 시스템 명령을 실행할 수 없습니다. 다음이 표시됩니다.

Assert, System, Passthru, Exec, PCNTL_Exec, Shell_Exec, Popen, Proc_open //PHP 시스템 명령은 모두 비활성화되었습니다.

그러나 파일의 읽기 및 쓰기 권한은 assert (), file_put_contents () 등과 같은 함수를 비활성화하지 않습니다. 확인 후 Windows 시스템에 표시된대로 다음과 같은 것으로 나타났습니다.

PHP가 시스템 명령을 실행하는 모든 기능이 비활성화되므로 시스템 명령을 실행할 수없는 것은 매우 불편합니다. 그의 웹 사이트 소스 코드를 다운로드 한 후 간단히 읽은 후 그의 관리자 쿠키가 고정되어 백도어처럼 보이는 다음과 같이 위조 될 수 있음을 발견했습니다.

따라서 배경을 우회하기 위해 로그인 할 수 있으며 관리자 쿠키가 수정되었습니다. 쿠키 필드를 추가하여 로그인하여 우회합니다. 브라우저 F12, 위의 키 값을 쿠키에 추가하여 인덱스에 액세스하면 아래와 같이 백그라운드에 성공적으로 로그인 할 수 있으므로 많은 돈을 벌 수 있습니다 (많은 사람들이 속임수를 앓고 있습니다).

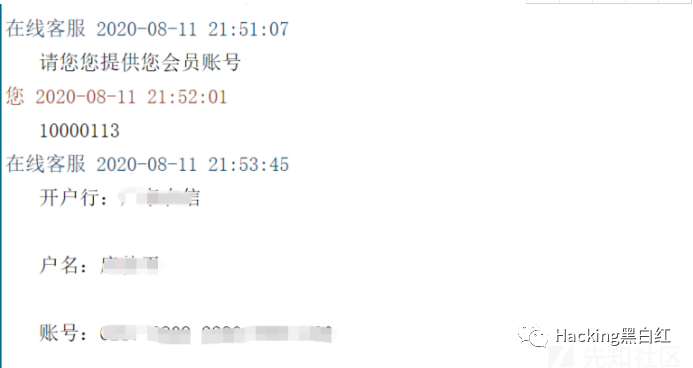

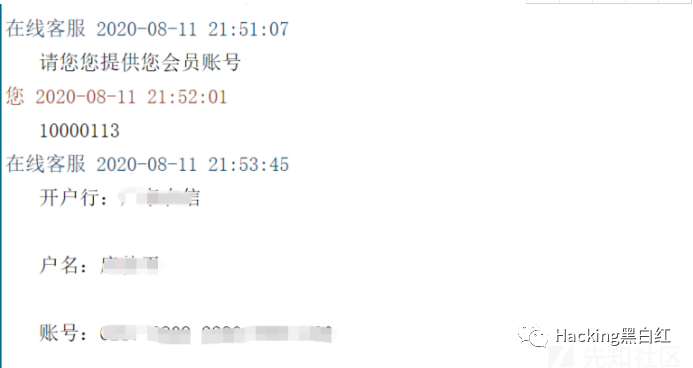

프론트 데스크는 고객 서비스에 요청하고 이체 계정에 대해 배웠습니다 (돼지 킬링 디스크의 운영 방법은 사용자가 고객 서비스가 제공 한 계정으로 돈을 전송 한 후 사용자는 자신의 계정의 해당 자금 가치를 검토를 위해 배경으로 돌진한다는 것입니다. 검토 후에는 투자 및 거래와 거래를 통해 다음을 제출할 수 있습니다.

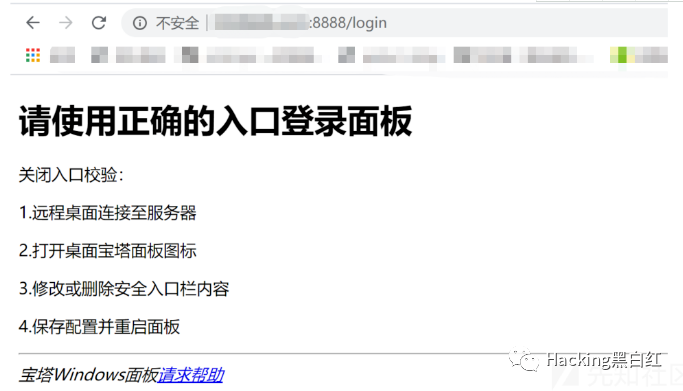

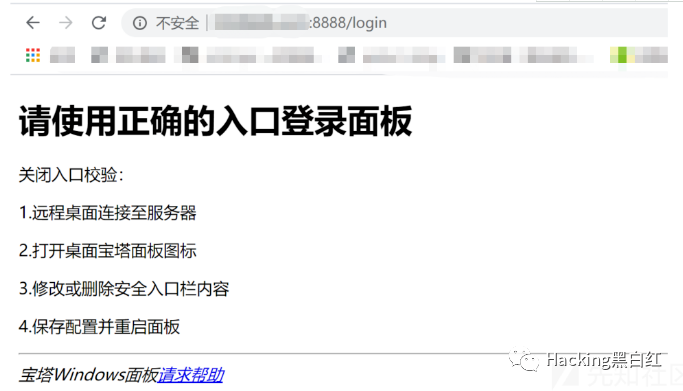

시스템 명령은 이전에 실행되지 않았으므로 돌파하려면 서버의 파일을 뒤집기 시작합니다. 시스템 파일을 뒤집은 후 Pagoda 폴더가 존재한다는 것을 알게됩니다. 탐지는 Pagoda 서비스가 실제로 열려 있음을 발견했지만 아래와 같이 기본 로그인 포트가 수정되었습니다.

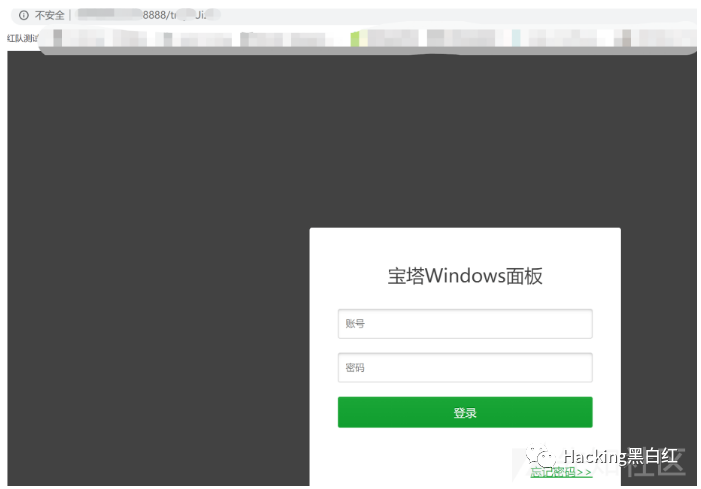

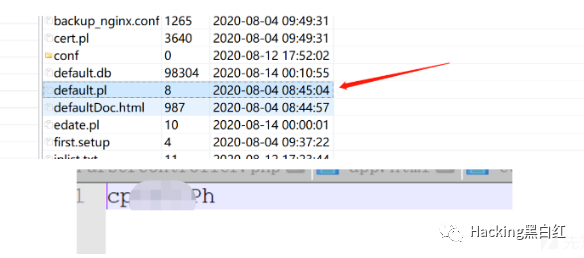

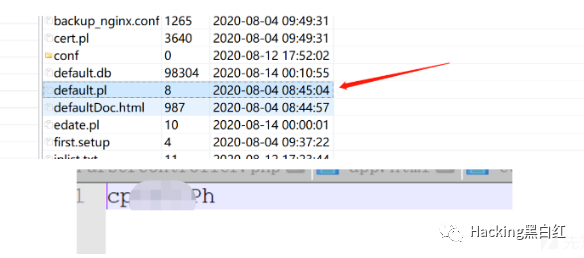

Pagoda 파일을 살펴보면 아래와 같이 스토리지 경로의 파일 이름 admin_path.pl을 찾을 수 있습니다.

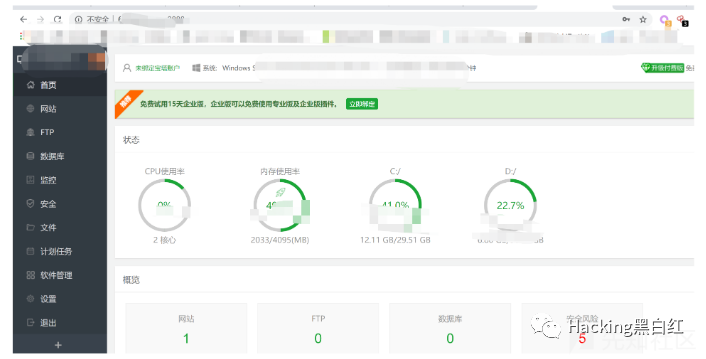

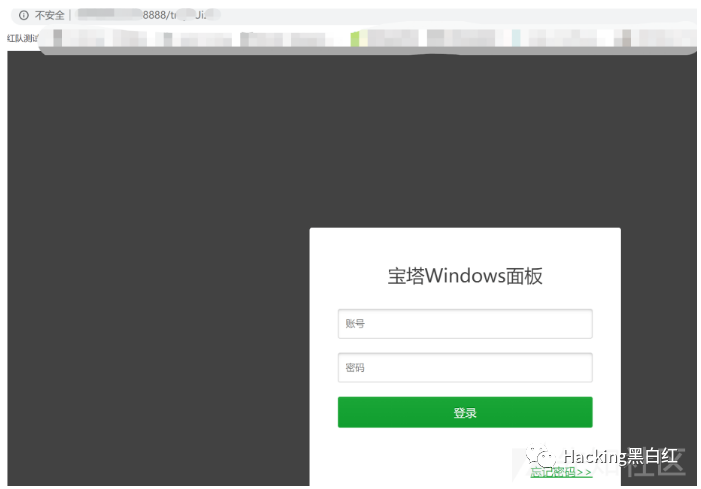

Pagoda 로그인 포털을 발견하고 아래와 같이 로그인 포털에 성공적으로 액세스했습니다.

해당 로그인 비밀번호를 저장하는 Default.pl 파일을 계속 검색하고 찾으십시오.

비밀번호를 얻은 후 기본 사용자 이름을 시도한 후 잘못되었고 로그인 할 수 없다는 것을 알았습니다. 파일 Default.db 파일을 계속 뒤집어 로그인 레코드를 기록하십시오. 로그인 계정 찾기 :

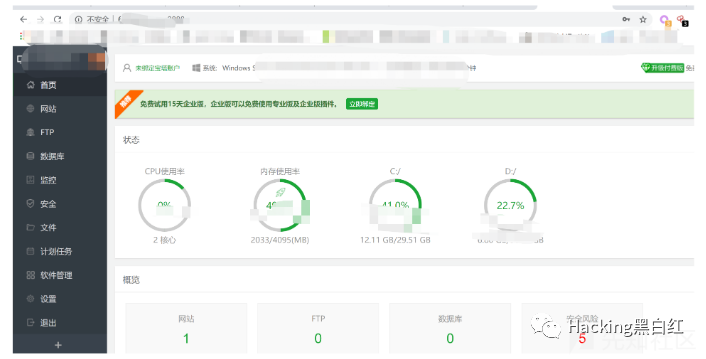

아래와 같이 계정 비밀번호를 사용하여 Pagoda Management 백엔드에 성공적으로 로그인하십시오. 다음과 같이 계정 비밀번호를 사용하여 Pagoda Management 백엔드에 성공적으로 로그인하십시오.

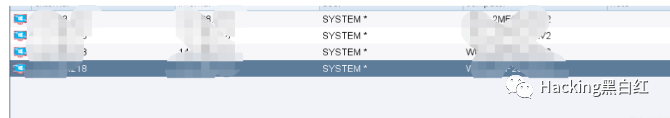

계획된 작업을 수정하고 CS의 온라인 말을 실행할 예정된 작업을 찾으십시오. 온라인 작업이 시작된 후 계획된 작업을 다음으로 다시 변경하십시오.

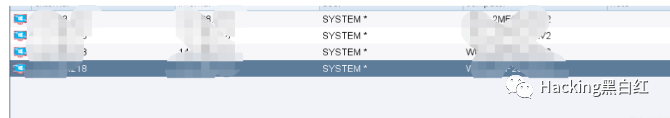

CS는 다음과 같이 성공적으로 출시되었습니다.

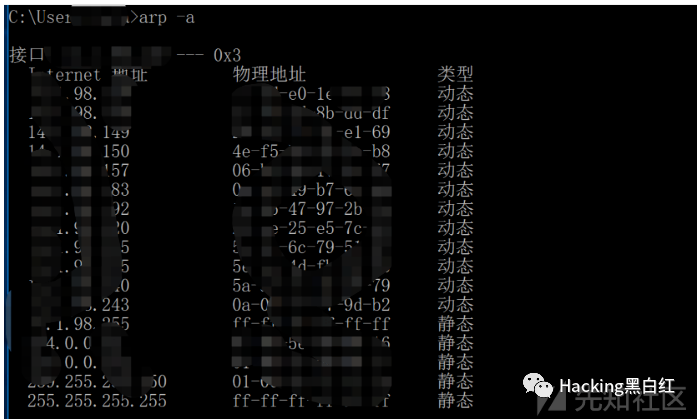

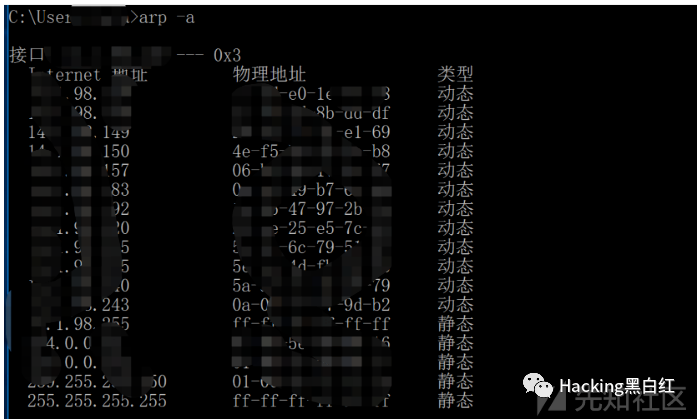

IP가 공개 주소 만 있지만 인트라넷이 없으며 동일한 C 세그먼트에 배치 된 다른 장치가 여러 개 있고 모두 같은 것들이 있으므로 내려 가지 않을 것입니다.

이런 식으로, 지루한 맛은 없습니다

원래 링크에서 재 인쇄 : https://mp.weixin.qq.com/s?__biz=mz...70idx=1SN=0C20FBBF4ADBEB5B555164438B3197F7CHK SM=CE67A6F3F9102FE51B76482CD7D6BB644631AE469D8C18029560340771377ECD49EA56C8D2B1FSCENE=21#WECHAT_REDIPERECT

ThinkPhp5.0.5의 RCE와 함께 입력되어 웹 쉘에 성공적으로 작성되었습니다.

s=index | Think \ app/invokeFunctionFunction=call_user_func_arrayvars [0]=assertVars [1] []=@file_put_contents (base64_decode (mtiznduucghw), base64_decode (mti8p3boccbldmfskeakx1bpu1rbj2enxsk7))).

phpinfo 정보를 확인하고 시스템 명령을 실행할 수있는 모든 기능이 비활성화되었으며 COM 및 DL로드를 사용하여 해당 시스템 명령을 실행할 수 없습니다. 다음이 표시됩니다.

Assert, System, Passthru, Exec, PCNTL_Exec, Shell_Exec, Popen, Proc_open //PHP 시스템 명령은 모두 비활성화되었습니다.

그러나 파일의 읽기 및 쓰기 권한은 assert (), file_put_contents () 등과 같은 함수를 비활성화하지 않습니다. 확인 후 Windows 시스템에 표시된대로 다음과 같은 것으로 나타났습니다.

PHP가 시스템 명령을 실행하는 모든 기능이 비활성화되므로 시스템 명령을 실행할 수없는 것은 매우 불편합니다. 그의 웹 사이트 소스 코드를 다운로드 한 후 간단히 읽은 후 그의 관리자 쿠키가 고정되어 백도어처럼 보이는 다음과 같이 위조 될 수 있음을 발견했습니다.

따라서 배경을 우회하기 위해 로그인 할 수 있으며 관리자 쿠키가 수정되었습니다. 쿠키 필드를 추가하여 로그인하여 우회합니다. 브라우저 F12, 위의 키 값을 쿠키에 추가하여 인덱스에 액세스하면 아래와 같이 백그라운드에 성공적으로 로그인 할 수 있으므로 많은 돈을 벌 수 있습니다 (많은 사람들이 속임수를 앓고 있습니다).

프론트 데스크는 고객 서비스에 요청하고 이체 계정에 대해 배웠습니다 (돼지 킬링 디스크의 운영 방법은 사용자가 고객 서비스가 제공 한 계정으로 돈을 전송 한 후 사용자는 자신의 계정의 해당 자금 가치를 검토를 위해 배경으로 돌진한다는 것입니다. 검토 후에는 투자 및 거래와 거래를 통해 다음을 제출할 수 있습니다.

시스템 명령은 이전에 실행되지 않았으므로 돌파하려면 서버의 파일을 뒤집기 시작합니다. 시스템 파일을 뒤집은 후 Pagoda 폴더가 존재한다는 것을 알게됩니다. 탐지는 Pagoda 서비스가 실제로 열려 있음을 발견했지만 아래와 같이 기본 로그인 포트가 수정되었습니다.

Pagoda 파일을 살펴보면 아래와 같이 스토리지 경로의 파일 이름 admin_path.pl을 찾을 수 있습니다.

Pagoda 로그인 포털을 발견하고 아래와 같이 로그인 포털에 성공적으로 액세스했습니다.

해당 로그인 비밀번호를 저장하는 Default.pl 파일을 계속 검색하고 찾으십시오.

비밀번호를 얻은 후 기본 사용자 이름을 시도한 후 잘못되었고 로그인 할 수 없다는 것을 알았습니다. 파일 Default.db 파일을 계속 뒤집어 로그인 레코드를 기록하십시오. 로그인 계정 찾기 :

아래와 같이 계정 비밀번호를 사용하여 Pagoda Management 백엔드에 성공적으로 로그인하십시오. 다음과 같이 계정 비밀번호를 사용하여 Pagoda Management 백엔드에 성공적으로 로그인하십시오.

계획된 작업을 수정하고 CS의 온라인 말을 실행할 예정된 작업을 찾으십시오. 온라인 작업이 시작된 후 계획된 작업을 다음으로 다시 변경하십시오.

CS는 다음과 같이 성공적으로 출시되었습니다.

IP가 공개 주소 만 있지만 인트라넷이 없으며 동일한 C 세그먼트에 배치 된 다른 장치가 여러 개 있고 모두 같은 것들이 있으므로 내려 가지 않을 것입니다.

이런 식으로, 지루한 맛은 없습니다

원래 링크에서 재 인쇄 : https://mp.weixin.qq.com/s?__biz=mz...70idx=1SN=0C20FBBF4ADBEB5B555164438B3197F7CHK SM=CE67A6F3F9102FE51B76482CD7D6BB644631AE469D8C18029560340771377ECD49EA56C8D2B1FSCENE=21#WECHAT_REDIPERECT